حصان طروادة للوصول عن بعد (RAT) البالغ من العمر 12 عاما والذي ظهر لأول مرة من الأعماق في عام 2008 قد خرج الآن من مخبئه لتثبيت سلالة جديدة من الفيروس في عام 2020.

حول البرامج الضارة

خلال تاريخه، استهدفت سلالات مختلفة من هذا الفيروس، المعروف باسم "تيدور"، في الغالب الوكالات الحكومية، ولكن على مر السنين وسعت مجموعة ضحاياها لتشمل مراكز الفكر والقطاع المالي والاتصالات السلكية واللاسلكية والمصنعين.

أصدر مكتب التحقيقات الفيدرالي تحذيرا وتقريرا لتحليل البرامج الضارة (MAR) في 3 أغسطس لتنبيه المنظمات ونأمل أن يقلل من التعرض ل Taidoor ، الذي يعتقد أنه تهديد ترعاه الدولة الصينية - وهو في حد ذاته مدعاة للقلق. المتسللون الذين ترعاهم الدولة هم أولئك الذين تتم معاقبتهم و / أو توظيفهم من قبل حكوماتهم ، وغالبا ما يستهدفون الدول المنافسة لاكتساب معرفة داخلية بالدفاعات والمعلومات الحساسة والملكية الفكرية - والتسبب في تعطيل العمليات الحكومية.

برعاية الدولة = قوة لا يستهان بها

غالبا ما تكون الهجمات التي ترعاها الدولة تهديدا أكبر بكثير من الفيروس العادي.

- يتم استهدافها بدقة: غالبا ما يتم تنفيذ هذه الهجمات عن طريق التصيد الاحتيالي بالرمح ، حيث يتم البحث عن فرد معين بعمق كبير واستهدافه مع وضع منظمة عالية القيمة في الاعتبار كهدف رئيسي. يتم تصميم رسائل البريد الإلكتروني للتصيد الاحتيالي بذكاء تجاه الفرد المستهدف لتبدو حقيقية ، لدرجة أن حتى العين المدربة قد لا تكتشف الهجوم. هذا يعني أنه من المرجح أن يقوم الفرد بتنزيل مرفقات البريد الإلكتروني الضارة من هجوم التصيد الاحتيالي بالرمح ، مما يفسح المجال للبرامج الضارة التالية.

- إنهم جيدون في إخفاء هويتهم: يسعى القراصنة الذين ترعاهم الدولة إلى عدم الكشف عن هويتهم - وغالبا ما يتم ذلك من خلال التصرف تحت ستار جهة فاعلة سيئة أخرى أو توجيه المعلومات عبر عدة بلدان مختلفة لإخفاء بلد المنشأ - بحيث يواجه المحققون صعوبة في تتبع أصلهم وتحديد الغرض الحقيقي منهم. عدم معرفة من أو ما الذي يهاجم يجعل من الصعب إنشاء دفاع.

- إنهم جيدون في التهرب من الكشف: من سمات الهجمات الإلكترونية التي ترعاها الدولة - والتي تجعلها أكثر خطورة - البقاء على المدى الطويل على الشبكة المستهدفة بعد الحصول على دخول الباب الخلفي. وبمجرد دخولها، يمكن لمشغلي الهجمات جمع المعلومات الحساسة واستخراجها في أوقات الفراغ ومعرفة أنماط وعادات المؤسسة، كل ذلك أثناء الطيران تحت رادار أنظمة الأمان المعمول بها - وكثير منها ببساطة لا يصل إلى اكتشاف أو منع مثل هذه الهجمات المتطورة.

وقبل كل شيء، تتفوق الهجمات التي ترعاها الدولة على غيرها بسبب الموارد التي تقف وراءها.

خذ السيناريوهين التاليين:

السيناريو الأول: فيروس فدية يمكن التعرف عليه بسهولة ، يتم تنزيله جزئيا من الويب المظلم ، ويتم إرساله عبر رسائل البريد الإلكتروني للتصيد الاحتيالي من مشغل وحيد في مستودع في أوكرانيا ، دون وضع هدف معين في الاعتبار.

السيناريو الثاني: RAT ، تم إنشاؤه وتحسينه على مر السنين من قبل وكالة مجهزة تجهيزا جيدا ، مع إمكانية الوصول إلى المعلومات الاستخباراتية والموارد غير المحدودة ، المصممة خصيصا لفرد تم بحثه بشكل كبير في منظمة مستهدفة.

الدفاع ضد أحدهما بعيد كل البعد عن الدفاع ضد الآخر. هذا له أهمية خاصة خلال حالة عدم اليقين والاضطرابات الحالية التي تدور في العالم وسط جائحة Covid-19 والانتخابات الأمريكية القادمة - من غير المرجح أن تنخفض الهجمات التي تقرها الحكومات في المستقبل القريب.

انهيار البرامج الضارة: تشريح RAT

ويعتقد أن تايدور هو أحد هذه الفيروسات التي ترعاها الدولة. فكيف يعمل؟

بصفتها RAT ، تسعى إلى الحصول على دخول خلفي إلى جهاز ، حيث يمكنها بعد ذلك منح مشغليها إمكانية الوصول عن بعد لنسخ الملفات وتنفيذ الأوامر ومراقبة الهدف دون أن يتم اكتشافه. مثل الآخرين ، تبدأ هذه السلالة من Taidoor عادة بمطالبة الفرد بفتح مرفق بريد إلكتروني للتصيد الاحتيالي. بمجرد فتحها ، تقود وثيقة شرك الفرد إلى الاعتقاد بأنه لا يوجد شيء خاطئ. وفي الوقت نفسه ، يعمل المحتوى الضار على نقطة النهاية.

وفقا لتقرير تحليل البرامج الضارة الذي تثبيتته وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) ، تم تحديد أربعة ملفات على أنها Taidoor: اثنان لكل من أنظمة Windows 32 بت و 64 بت:

1. ML.dll - محمل 32 بت

2. Rasautoex.dll – محمل 64 بت

3. و 4. svchost.dll - ملفات Taidoor RAT ، واحدة لكل إصدار من Windows.

بالنسبة لكلا نظامي التشغيل Windows ، فإن أول ملفين هو مكتبة الارتباط الديناميكي (DLL). تشتمل مكتبة الارتباط الديناميكي على العديد من البرامج الصغيرة والإجراءات والتعليمات البرمجية التي يمكن استخدامها بواسطة برامج أكبر متعددة في نفس الوقت. تساعد ملفات DLL في الحفاظ على ذاكرة الكمبيوتر لأنه تتم مشاركة المعلومات بين البرامج.

وفقًا لتقرير تحليل البرامج الضارة الصادر عن وكالة الأمن السيبراني والبنية التحتية (CISA)، يتم تشغيل محمل Windows 32 بت، ml.dll، ومحمل 64 بت، rasautoex.dll، الخدمات منصاتهما الخاصة. ومن هناك، يبحثان عن الملف الثاني في الدليل قيد التشغيل: svchost.dll – Taidoor RAT.

ثم تتم قراءة RAT في ذاكرة الكمبيوتر وفك تشفيرها بواسطة ملفات اللودر ، حيث يتم تنفيذ وظيفة "ابدأ" الخاصة بها ويعمل حصان طروادة على إنشاء وصول عن بعد لمشغلي الهجوم.

خط الدفاع 1:سحابة OPSWAT منصّة MetaDefender السحابية

فكيف يمكن للمرء إبادة مثل RAT؟ أو الأفضل من ذلك: منع الإصابة في المقام الأول. إجابتنا هي باستخدام نظام دفاع مزدوج الطبقات!

الفيروس ، بالطبع ، يستدعي مكافحة الفيروسات. ومع ذلك ، نظرا للطبيعة المتطورة ل Taidoor - واحتمال وجود وكالة مجهزة تجهيزا جيدا ووفرة الموارد وراءها ، فإن الاعتماد على حل واحد لمكافحة الفيروسات في نقطة النهاية للكشف عن مثل هذا الهجوم ومنعه يمثل مخاطرة كبيرة.

يعرف خبراء الأمن السيبراني لدينا ذلك. لهذا السبب توصلنا إلى حل يقلل من المخاطر قدر الإمكان.

هذا الحل هو منصّة MetaDefender السحابيةالذي يوفر إمكانية الكشف عن التهديدات والوقاية منها من خلال الاستعانة بمجموعة من التقنيات المتقدمة.

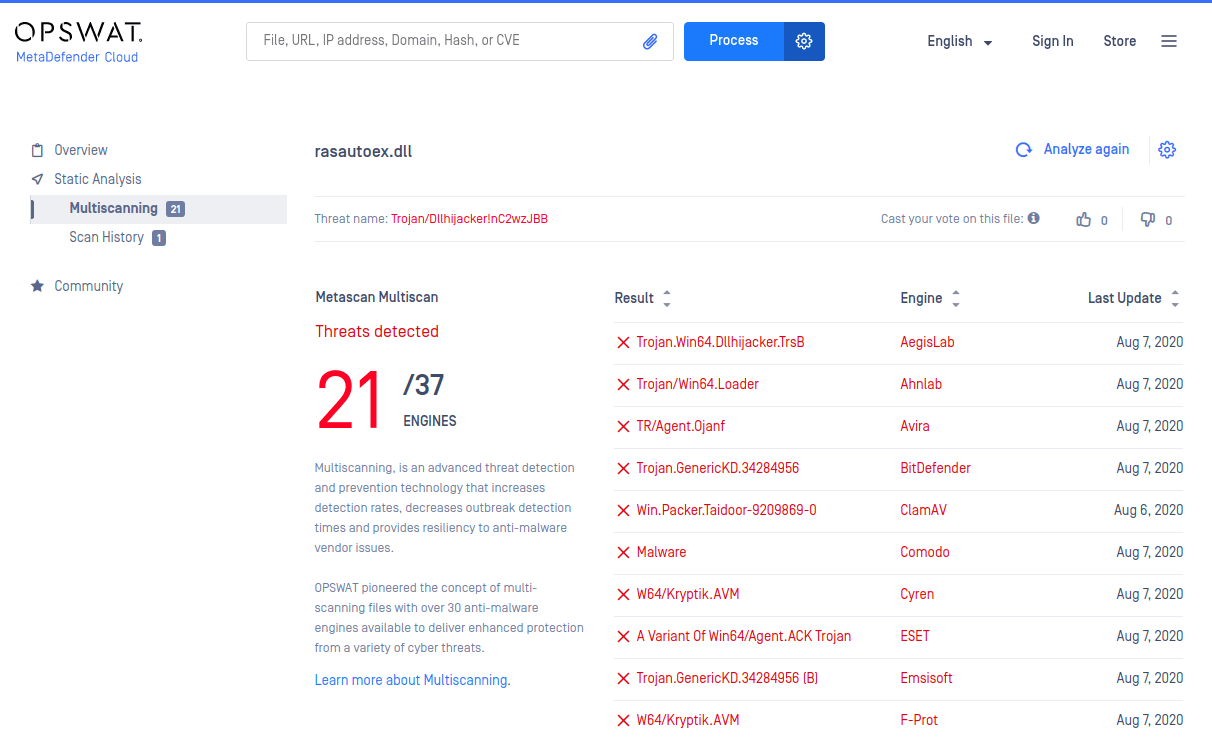

المسح الضوئي المتزامن

تستخدم إحدى هذه التقنيات ، المسماة "Multiscanning" ، استخدام أكثر من 30 محركا لمكافحة البرامج الضارة للبحث عن التهديدات المعروفة والمجهولة باستخدام الاستدلال ومطابقة التوقيع وتكنولوجيا التعلم الآلي. يأتي استخدام العديد من محركات مكافحة الفيروسات مع العديد من الفوائد:

- معدل اكتشاف أعلى: تستخدم جميع محركات مكافحة الفيروسات تقنيات مختلفة ومتخصصة في مجالات مختلفة عندما يتعلق الأمر باكتشاف البرمجيات الخبيثة. تشير الإحصائيات إلى أنه كلما زاد عدد محركات مكافحة الفيروسات المستخدمة، ارتفع معدل الكشف. إن استخدام أكثر من 30 محركًا لمكافحة الفيروسات يعني أن منصّة MetaDefender السحابية يمكنه أن يدعي معدل اكتشاف يزيد عن 99%.

- تقليل أوقات التعرض: تستغرق محركات مكافحة البرامج الضارة فترات زمنية مختلفة لاكتشاف التهديدات الجديدة ؛ قد يعني الاعتماد على حل نقطة نهاية واحدة وقت تعرض أطول إذا لم يلتقط الحل المذكور التهديدات الجديدة بالسرعة التي يلتقطها الآخرون. إن استخدام محركات متعددة لمكافحة الفيروسات يعني أن فرصك في الظهور في العراء عند ظهور تهديد جديد تنخفض إلى الحد الأدنى المطلق.

- تم التخلص من قيود استخدام مورد واحد: حلول جميع حلول مكافحة البرامج الضارة بنقاط قوة ونقاط ضعف. واستخدام أكثر من 30 محركًا لمكافحة البرامج الضارة يعني أن أي قيود على أحدها يتم تغطيتها بواسطة محرك آخر. وينطبق نفس المبدأ إذا تعذر تشغيل أحد الحلول بسبب قيود جغرافية أو تجارية؛ فكن مطمئنًا أن أحد المحركات الأخرى التي يزيد عددها عن 30 محركًا سيغطي هذه القاعدة.

سحابة منصّة MetaDefender السحابية في مواجهة Taidoor RAT

عندما يتعلق الأمر بـ RAT المعني، يثبت منصّة MetaDefender السحابية فعاليته العالية.

خذ العينات التالية من كل ملف من الملفات المستخدمة لإصابة نظام كمبيوتر باستخدام Taidoor - وشاهد معدل الكشف المتعدد عند تحليل كل منها بواسطة منصّة MetaDefender السحابية:

1. ML.dll - محمل 32 بت: 4A0688BAF9661D3737ee82F8992A0A665732C91704F28688F643115648C107D4

2. راس أوتوكس.dll - محمل 64 بت: 6E6D3A831C03B09D9E4A54859329FBFD428083F8F5BC5F27ABBFDD9C47EC0E57

3. svchost.dll - 32 بت تايدور رات: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f90

4. svchost.dll - 64 بت تايدور رات: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

عينات البرامج الضارة المقدمة من CISA في تقرير تحليل البرامج الضارة Taidoor.

يكتشف منصّة MetaDefender السحابية Multiscan البرمجيات الخبيثة في جميع العينات الأربع المستخدمة في هجمات تايدور، حيث تقوم محركات متعددة بالإبلاغ عن العينات على أنها خبيثة في كل مرة.

تقدم هذه الاكتشافات مثالا واقعيا لما سيحدث إذا حاول المستخدم تنزيل Taidoor RAT من هجوم تصيد بالرمح: سيتم اكتشاف الملفات ووضع علامة عليها بواسطة MetaDefender، وحظره من الجهاز المضيف ، وبالتالي منع العدوى.

خط الدفاع 2: المشرف حسب الطلب

يأتي خط الدفاع الثاني في شكل برنامج إدارة الوصول المتميز (PAM). يشير PAM إلى ممارسة تقييد ومراقبة ومراقبة الوصول إلى أنظمة الكمبيوتر ذات المستوى الأعلى باستخدام مبدأ الامتياز الأقل (POLP): السماح فقط بالحد الأدنى من الوصول الضروري للقيام بالأنشطة ؛ والارتفاع في الوقت المناسب (JIT): السماح بالوصول المرتفع فقط عند الضرورة القصوى.

يوفر شركاؤنا ، Admin By Request ، أحد حلول PAM هذه ، والتي يتم تقديمها في حزمة سهلة التثبيت والاستخدام والإدارة والصيانة. بشكل أساسي ، يلغي Admin By Request حقوق المسؤول بسرعة ونظيفة.

داخل بوابة المستخدم ، يمكن إنشاء مجموعات ويمكن تخصيص الإعدادات لتغطية جميع مستويات المستخدم ، اعتمادا على احتياجات الوصول الخاصة بهم.

تعرض صفحة الطلبات أي طلبات قام المستخدمون بها لتشغيل التطبيقات بامتيازات المسؤول ، أو للحصول على جلسة زمنية يكون لديهم فيها وصول مرتفع إلى أجهزتهم - مع خيار الموافقة على هذه الطلبات أو رفضها في مدخل المستخدم المستند إلى الويب ، أو mobile تطبيق.

يسجل Auditlog النشاط الذي يحدث عندما يقوم المستخدمون بتشغيل تطبيق كمسؤول أو لديهم جلسة عمل مسؤول، مما يسمح بمراقبة كل الوصول المرتفع.

في المخزون ، يتم جمع جميع البيانات اللازمة لجهاز كل مستخدم وعرضها ، جنبا إلى جنب مع التطبيقات المرتفعة وجلسات المسؤول التي يستخدمها هذا المستخدم.

تسمح كل هذه الميزات في النهاية ل Admin By Request بحماية نقطة النهاية عن طريق منع المستخدمين من الوصول والقدرة على إجراء تغييرات على الأجزاء المهمة من أجهزتهم.

المشرف حسب الطلب مقابل Taidoor RAT

إذن كيف يتراكم حل PAM الخاص ب Admin By Request مقابل Taidoor RAT؟

بالنظر إلى كيفية عمل الفيروس من أجل إصابة النظام ، فإن الإجابة هي: جيد جدا.

من تحليلنا للبرامج الضارة، نعلم أن ملفات التحميل (ml.dll و rasautoex.dll) تبدأ عملية الإصابة عن طريق التشغيل الخدمات Windows الخدمات الأنظمة الأساسية الخاصة بها.

- يؤدي Admin By Request إلى تعطيل هذه الخطوة الأولى عندما يلغي حقوق الإدارة المحلية: نظرًا لأن المستخدمين العاديين لا يمكنهم بدء تشغيل الخدمات Windows أو إيقافها أو إعادة تشغيلها، فمن المستحيل أن تبدأ ملفات محمل Taidoor في التشغيل الخدمات أي جهاز مثبت عليه Admin By Request، دون أن يحصل المستخدم أولاً على حق الوصول كمسؤول.

خطوة أخرى مبكرة في عملية إصابة Taidoor هي ملفات التحميل التي تقرأ ملف RAT (svchost.dll) في ذاكرة الكمبيوتر.

مرة أخرى ، يمنع Admin By Request حدوث ذلك عن طريق تقييد الوصول المرتفع:

- لا يمكن لحسابات المستخدمين التي ليس لديها امتيازات إدارية الوصول إلى الذاكرة على الجهاز المضيف دون الحصول أولا على وصول مرتفع ، مما يعني أن ملفات Taidoor loader غير قادرة على القراءة / الكتابة إلى ذاكرة نقطة النهاية التي تم تثبيت Admin By Request عليها.

إذا حاول المستخدم تنزيل وتشغيل تعليمات برمجية ضارة من بريد إلكتروني للتصيد الاحتيالي على جهاز مثبت عليه Admin By Request ، فلن يكون للبرامج الضارة ببساطة الوصول الذي تحتاجه لبدء الإصابة.

تحالفسحابة منصّة MetaDefender السحابية والمشرف حسب الطلب

يعد كل من برنامج مكافحة الفيروسات الشامل أو حل PAM بمفرده خيارين أمنيين قابلين للتطبيق من أجل أكثر أمانا IT لكن حلا واحدا يجمع بين الاثنين يوفر نظام الدفاع متعدد الطبقات الضروري ضد الهجمات المتقدمة التي ترعاها الدولة.

يدمج برنامج Admin By Request's PAM معAPI منصّة MetaDefender السحابية لتشكيل هذا الدفاع متعدد الطبقات.

بالإضافة إلى إبطال حقوق المسؤول المحلي للمستخدمين، فإن أي ملفات يتم تشغيلها بامتيازات المسؤول يتم فحصها أولاً في الوقت الفعلي بواسطة أكثر من 30 محركاً لمكافحة البرمجيات الخبيثة في منصّة MetaDefender السحابية.

الحماية ذات شقين: يمنع Admin By Request البرامج الضارة من الحصول على حقوق المسؤول المحلي التي تشتد الحاجة إليها ، بينما MetaDefender يمنع المستخدم من تشغيل الملف كمسؤول إذا اكتشف برامج ضارة - يتم منع Taidoor والبرامج الضارة المماثلة بنجاح من إحداث أي ضرر.

ملخص

يجب أن تؤخذ البرامج الضارة التي ترعاها الدولة مثل Taidoor RAT على محمل الجد ، حيث غالبا ما تخدع رسائل البريد الإلكتروني المستهدفة والتصيد الاحتيالي المستخدمين العاديين والخبراء على حد سواء.

من الممكن اكتشاف مثل هذه الهجمات ومنعها إذا كنت مستهدفا - ولكن فقط من خلال نظام دفاع شامل يضمن تغطية جميع الثغرات ونقاط النهاية: 30+ مرة.

قم بتغطية جميع القواعد من خلال النهج متعدد الطبقات الذي يوفره OPSWAT منصّة MetaDefender السحابية وحل PAM الخاص بـ Admin By Request.

لمزيد من أخبار تحليل البرامج الضارة ، اشترك في التثبيتة الإخبارية أدناه.