™MetaDefender Transfer Guard

نقل الملفات بأمان صارم مع الوقاية الشاملة من التهديدات

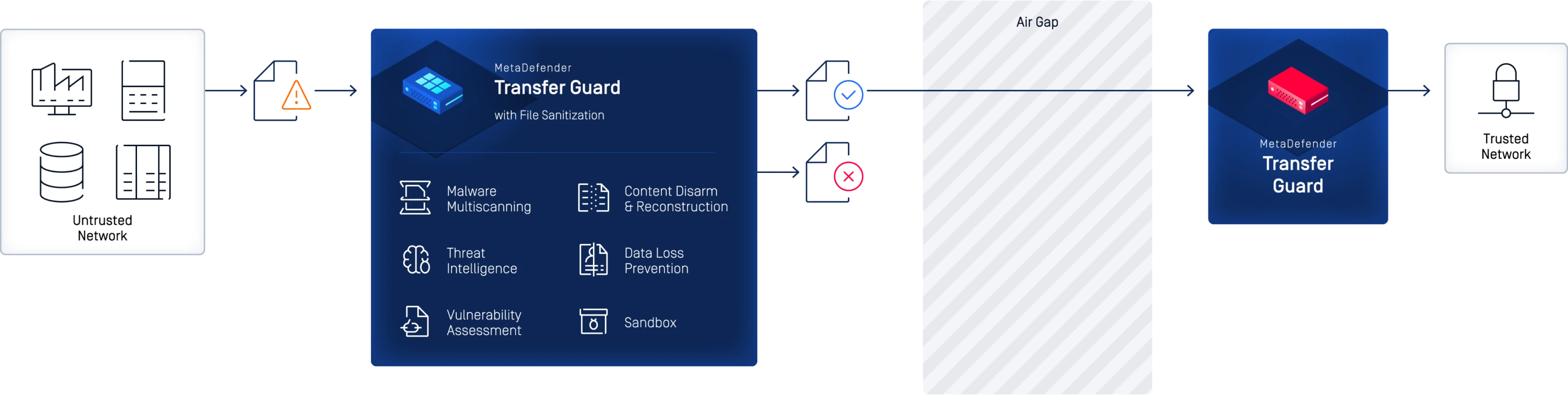

يضمن حارس النقل MetaDefender Transfer Guard أمانًا صارمًا في نقل الملفات بين شبكات ذات تصنيفات أمنية مختلفة، ما يُتيح حلًا آمنًا لفحص الملفات ونقلها يُعطي أداءً وموثوقيةً وأمانًا لا مثيل لهم، وهذا يسمح بنقل الملفات والتصحيحات وتحديثات البرامج بأمان إلى شبكات التكنولوجيا التشغيلية والشبكات الأساسية على نحو منقطع النظير مع الاستفادة من تكنولوجيا الوقاية من التهديدات في MetaDefender Core.

سهولة التثبيت

Deploys Quickly and Seamlessly

تسليم موثوق لحمولة البيانات

التعقيم الشامل للملفات

إتاحة عالية

& Minimize Data Loss

لا طريق للعودة

سهولة التشغيل

قابل للتطوير

واضح للمستخدمين

موفرة للمساحة وسهلة التركيب على الرفوف

- Secure نقل الملفات بين الشبكات ذات التصنيفات الأمنية المختلفة

- مساراتُ بياناتٍ أحادية الاتجاه، آمنة وخاضعة لتحكّم الأجهزة

- انقطاع البروتوكول الحقيقي، اتصال غير قابل للتوجيه

- تسليم مضمون دون فقدان البيانات

- سهولة التثبيت والتشغيل

- يعزل أصول التكنولوجيا التشغيلية/معدات تكنولوجيا المعلومات والاتصالات عن الهجمات الإلكترونية

- منع اتصالات C&C الخبيثة

- يتكامل بسلاسة مع MetaDefender Kiosk و Core و Managed File Transfer

- تأمين نقل تحديثات البرامج والملفات الأخرى إلى النطاق المحمي

| التكوينات | ||

|---|---|---|

| التكوينات | الانتاجيه | 100 ميجابت في الثانية أو 1 جيجابت في الثانية أو 10 جيجابت في الثانية |

| كهربائي | ||

| كهربائي | مصدر طاقة زائد عن الحاجة | 250W |

| الجهد الكهربائي | 100-240 فولت تيار متردد 100-240 فولت تيار متردد، نطاق تلقائي | |

| استهلاك الطاقة | 150 واط نموذجي | |

| Hardware | ||

| Hardware | الأبعاد | 2x 19 x 1.75 x 15.75" (483 x 44 x 400mm) |

| الوزن | 2 × 27 رطلاً (12.2 كجم) | |

| درجة حرارة التشغيل | 32 - 131 درجة فهرنهايت (0 - 55 درجة مئوية) | |

| الإطار الزمني المتوسط الأجل | >أكثر من 50,000 ساعة | |

| التركيب | طقم حامل 1U 1U متضمن | |

| مواصفات أخرى | ||

| مواصفات أخرى | الاتصال | 2x USB لتوصيل مفاتيح التشفير المقدمة |

| الكمون المختبَر1 | 0.6 مللي ثانية TCP، 0.7 مللي ثانية UDP | |

| البروتوكول والاعتماد | ||

| البروتوكول والاعتماد | نظام الملفات | FTP، FTPS، SFTP، نقل/نسخ المجلدات والملفات، مشاركة ملفات Windows، SMB، CIFS، تحديثات مكافحة الفيروسات، تحديثات التصحيحات (WSUS) |

| البث | HTTPS، Syslog، TCP، UDP | |

| شهادات | المعيار المشترك EAL 4+2 للمعايير المشتركة FCC/CE/UKCA | |

Transfer Guard نشر Transfer Guard

يضيف حل MetaDefender Transfer Guard تقنيات الوقاية من التهديدات الرائدة في المجال والموجودة في MetaDefender Core إلى حل النقل الآمن للبيانات من OPSWAT.

تحدّث إلى أحد خبرائنا وسنساعدك في بناءTransfer Guard MetaDefender المناسب لبيئتك

الفحص قبل الإرسال

سهولة التثبيت

منصة مهيأة مسبقاً يتم نشرها بسرعة وسلاسة.

تقييم الثغرات الأمنية

اكتشف الثغرات الأمنية في المثبّتات أو الملفات الثنائية أو التطبيقات قبل أن تُثبّت وسُدّ أي ثغرات أمنية.

استخبارات التهديدات تهديد Intelligence

الكشف عن البرمجيات الضارة المجهولة ومزيد من مؤشرات الاختراق IOCs باستخدام تكنولوجيا التحليل المتكيّف للتهديدات.

التعطيل الشامل للمحتوى وإعادة إنشائه

قم بإعادة تعقيم أكثر من 200 نوع من الملفات بشكل متكرر باستخدام تقنية Deep CDR الرائدة في السوق وإزالة 100% من التهديدات المحتملة.

منع فقدان البيانات مسبقًا Proactive DLP

أزِل البيانات الحساسة في الملفات أو نقّحها أو ضع علامات عليها قبل دخولها إلى شبكتك أو خروجها منها.

إتاحة الامتثال التنظيمي

استيفاء أو تجاوز معايير الأمن السيبراني Industrial بما في ذلك NERC CIP، وNIST ICS/CSF/800-82/800-53، وIEC 62443، وNRC 5.71، وCFATS، وISO 27001/27032/270103، وANSSI، وIIC SF، وغيرها.

تم تصميمه باستخدام تقنية OPSWATالرائدة رقم 1 في مجال التسويق

تعمل تكنولوجيا OPSWAT، التي أثبتت جدارتها والموثوق بها عالميًا والحائزة على جوائز، على منع التهديدات التي تحملها الوسائط الملحَقة والقابلة للإزالة من دخول البيئات الأساسية لتكنولوجيا المعلومات والتكنولوجيا التشغيلية.

إيقاف التهديدات التي يفوتها الآخرون

- يدعم أكثر من 200 تنسيق ملف

- يُزيل المحتوى الضار باستمرار من الأرشيفات المتداخلة المتعددة المستويات

- يُعيد إنشاء ملفات آمنة وقابلة للاستخدام

محركاتٌ أفضل من محرك واحد

- كشف البرمجيات الضارة بنسبة 100% تقريبًا

- فحص آني بما يزيد على 30 محركًا رائدًا مكافحًا للفيروسات

الكشف عن البرمجيات الخبيثة المراوغة باستخدام وضع الحماية المتقدم القائم على المحاكاة

- تحليل الملفات بسرعة عالية

- يستخرج محرك مكافحة التهرب من الرمل محرك مكافحة التهرب من المركبات العضوية المستقلة

- تحديد تهديدات يوم الصفر

- تمكين التصنيف العميق للبرامج الضارة عبر API أو التكامل المحلي

منع فقدان البيانات الحساسة

- استخدام نماذج مدعومة بالذكاء الاصطناعي لتحديد النصوص غير المنظمة وتصنيفها إلى فئات محددة مسبقًا

- التنقيح الآلي لمعلومات حساسة محددة مثل PII وPHI وPCI في أكثر من 110 أنواع من أنواع الملفات

- دعم التعرف الضوئي على الرموز OCR في الصور

تفعيل الاكتشاف الفوري للمصدر الجغرافي للملف

- الكشف عن المصدر الجغرافي للملفات المرفوعة، ومنها الملفات التنفيذية القابلة للنقل PE، وملفات مُثبِّت مايكروسوفت MSI، وأرشيفات الفك الذاتي للضغط SFX

- التحليل الآلي للبصمات الرقمية والبيانات الوصفية لتحديد المواقع والبائعين المحظورين

Secure Supply Chain Software الخاصة بك

- إدارة المخاطر المرتبطة بالبرمجيات مفتوحة المصدر (OSS) ومكونات الطرف الثالث والتبعيات

- ضمان شفافية قاعدة الشفرات والأمان والامتثال

اكتشاف الثغرات في التطبيقات قبل تثبيتها

- التحقق من الثغرات الأمنية في البرامج قبل عملية التثبيت

- فحص الأنظمة بحثًا عن الثغرات المعروفة عندما تكون الأجهزة متوقفة

- فحص سريع للتطبيقات المشتغلة ومكتباتها بحثًا عن الثغرات الأمنية

NetWall MetaDefender NetWall مقابل Firewall وقواعد جهاز التوجيه وشبكات VLANS

سلوك أحادي الاتجاه حقيقةً، مع استحالة توجيه أي اتصالات إلى المنطقة المحمية.

| الميزة | الجدار الشبكي MetaDefender NetWall | الحلول الشبكية |

|---|---|---|

| ضبط التوجيه | ||

| عزل البروتوكولات بقطع الاتصال عن بروتوكول التحكم في الإرسال TCP وعن بروتوكول الإنترنت IP | ||

| يفي بالمتطلبات الوظيفية لملفات ثنائية البيانات | ||

| تسليم مضمون مع انتقال للبيانات لا يمكن إنكاره | ||

| لا حاجة إلى وضع قواعد معقدة | ||

| ضمان الوقاية من انتشار البرمجيات الضارة | ||

| عدم الاعتماد على بروتوكول تحليل العناوين ARP، ولا على بروتوكول البوابة الحدودية BGP، ولا على اتصال بروتوكول التحكم في الإرسال TCP وبروتوكول الإنترنت IP |

محدد الصمام الثنائي MetaDefender

حدد بسرعة الصمام الثنائي الأنسب لتدفقات البيانات أحادية الاتجاه الآمنة والمتوافقة عبر بيئات OT/ICS الحيوية — مدعومة بتقنية الصمام الثنائي البصري والمفروض بالأجهزة الموثوق بها OPSWAT.

" حلول OPSWAT حلول تحمي الأصول الهامة للشركات فحسب، بل توفر أيضًا أدوات اللازمة لتحسين استراتيجيات الأمن السيبراني."

وثائق تقنية

الشروع

النشر والاستخدام

أطلق العنان للإمكانات الكاملة لمنتجاتنا

هل تريد معرفة المزيد عن MetaDefender

Transfer Guard؟

استكشف الوثائق والمقالات والمدونات للحصول على مزيد من المعلومات حول MetaDefender Transfer Guard.