الكشف السريع عن الثغرات الأمنية في يومها الأول

اكتشف 99.9٪ من الهجمات اليومية القائمة على الملفات باستخدام التحليل الديناميكي Threat Intelligence المدمجة.

- فعالية 99.9٪ في اليوم الأول

- أسرع بـ 20 مرة من أدوات التقليدية

- أكثر من 25 ألف تحليل يوميًا

OPSWAT به من قبل

الكشف الموحد عن الثغرات الأمنية في اليوم الأول

الطبقة 1: سمعة التهديد

الكشف السريع عن التهديدات المعروفة لـ

أوقف تدفق التهديدات المعروفة.

يتحقق من عناوين URL نظام منع التطفل والمجالات في الوقت الفعلي أو دون اتصال بالإنترنت للكشف عن البرامج الضارة والتصيد الاحتيالي وشبكات الروبوتات.

يمنع إعادة استخدام البرامج الضارة للبنية التحتية والسلع الأساسية ويجبر المهاجمين على تبديل المؤشرات الأساسية.

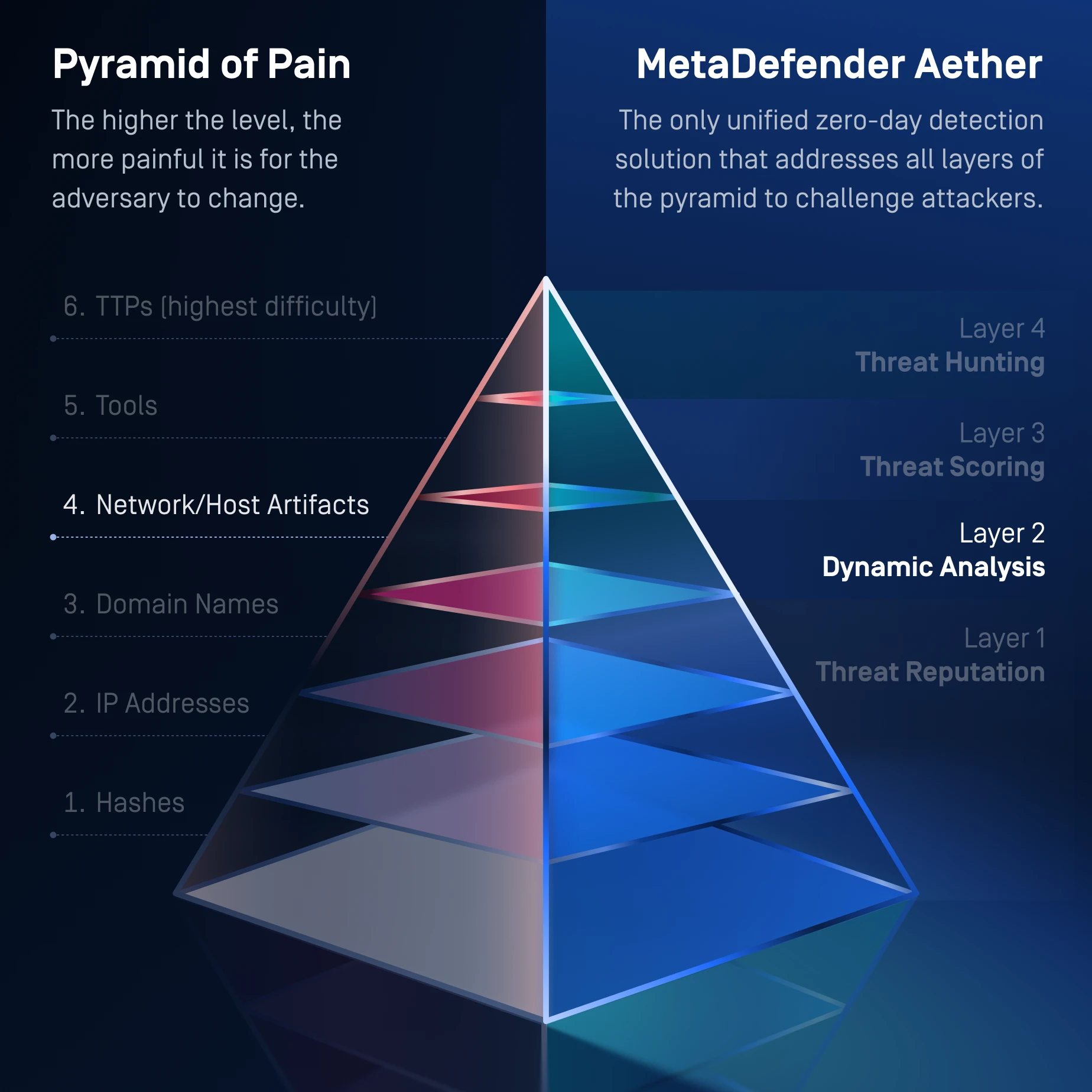

الطبقة 2: التحليل الديناميكي

اكتشف التهديدات المجهولة لـ

يكتشف البرامج الضارة المراوغة التي تختبئ من الصناديق الرملية التقليدية.

تقوم صندوق الحماية القائم على المحاكاة بتحليل الملفات للكشف عن التهديدات الخفية مثل برامج الفدية.

يكشف عن الأدوات والتسلسلات التحميلية ومنطق البرامج النصية وتكتيكات التهرب.

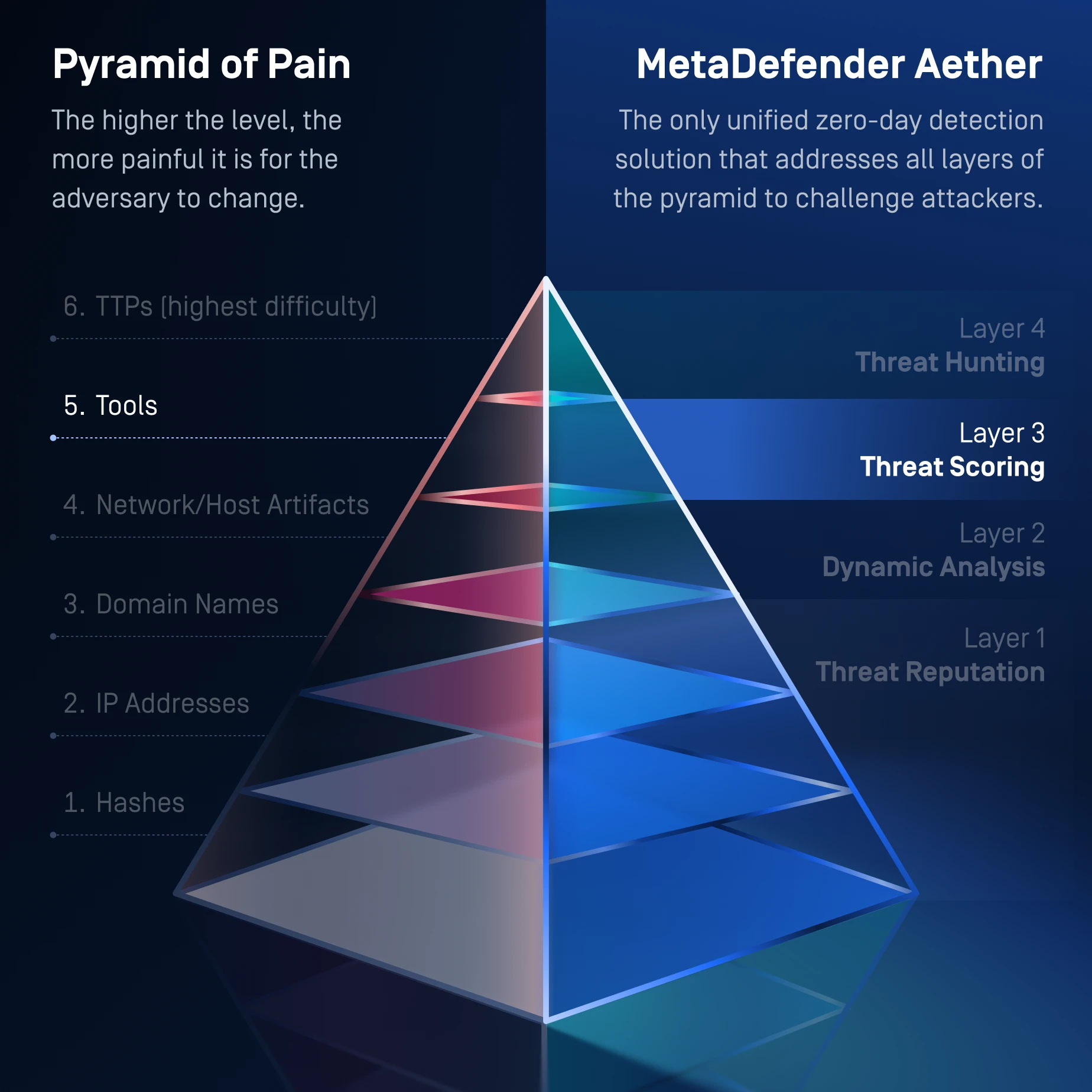

الطبقة 3: تقييم التهديدات

تحديد أولويات التهديدات

تقليل إرهاق التنبيهات.

يتم تصنيف مستويات مخاطر التهديدات لإبراز التهديدات ذات الأولوية بسرعة في الوقت الفعلي.

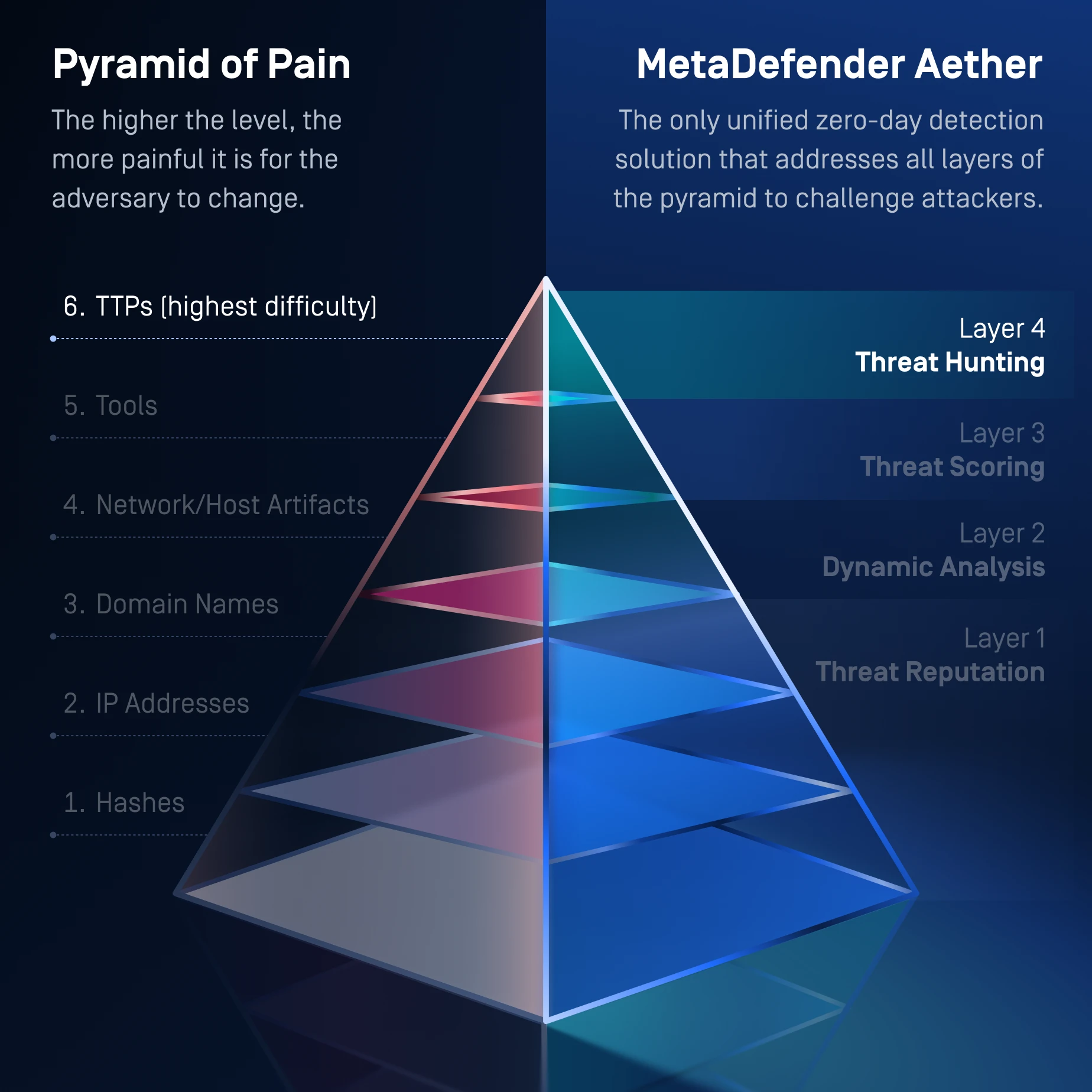

الطبقة 4: مطاردة التهديدات

تحديد البرامج الضارة حملات

البحث عن التشابه باستخدام التعلم الآلي

تقوم خاصية "ترابط أنماط التهديدات" بمطابقة التهديدات غير المعروفة مع البرامج الضارة المعروفة والتكتيكات والبنية التحتية وغيرها.

يكشف عن عائلات البرامج الضارة والحملات، مما يجبر المهاجمين على إعادة النظر في تكتيكاتهم وبنيتهم التحتية.

نظرة عامة على المنتج

تعرف على كيفية استخدام MetaDefender لبيئة الاختبار التكيفية المدعومة بالذكاء الاصطناعي لاكتشاف ووقف هجمات فورية

التي أدوات الأمان التقليدية.

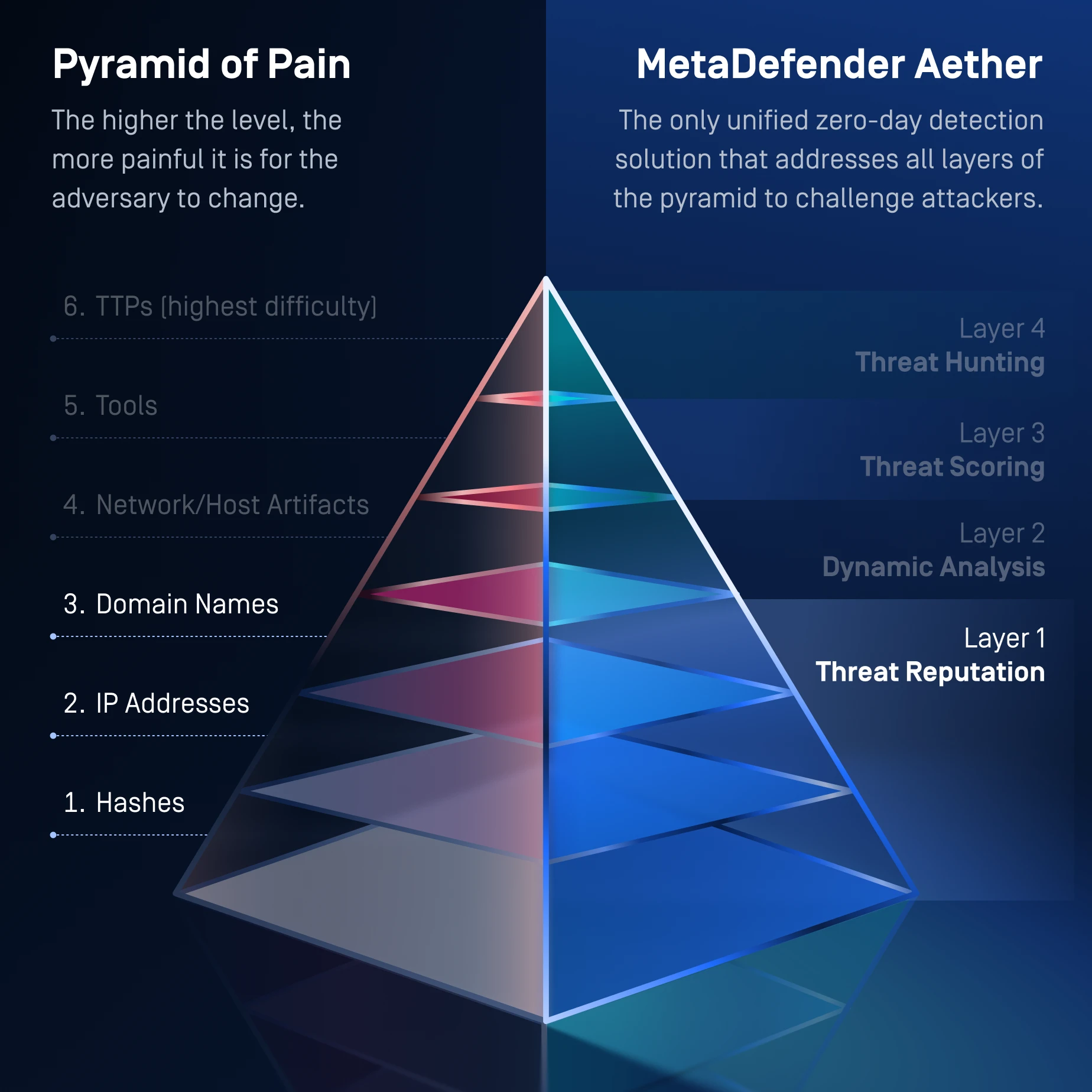

حل واحد لجميع مستويات هرم الألم

يعالج MetaDefender كامل هرم الألم، من مؤشرات السلع في المستوى 1 إلى تعطيل TTP المتقدم في المستوى 6، مما يجبر المهاجمين على إعادة كتابة بنيتهم التحتية أدوات وسلوكياتهم باستمرار من أجل تجنب الكشف.

- مستويات الهرم 1، 2، 3

التجزئة، نظام منع التطفل النطاقات (المستويات الثلاثة السفلية من الهرم)

- عمليات البحث عن التجزئة → الكشف عن ملفات البرامج الضارة الثنائية المعاد استخدامها

- سمعة URL/المجال/IP → حظر البنية التحتية المعروفة

- العلامات التجارية، تصنيف عناوين URL ML → حظر البنية التحتية للتصيد الاحتيالي

- السمعة غير المتصلة بالإنترنت والمتصلة بالإنترنت → توقف تهديدات السلع

- كيف تمارس الضغط على المهاجمين

- تجبر المهاجمين على تدوير البنية التحتية

- يجعل مؤشرات البرامج الضارة المعاد استخدامها عديمة القيمة

- يوقف سير عمل التصيد الاحتيالي الآلي وتوزيع شبكات الروبوتات

- تجبر المهاجمين على تدوير البنية التحتية

- مستوى الهرم 4

القطع الأثرية + أدوات

- يكشف محاكاة مستوى وحدة المعالجة المركزية عن عيوب وقت التشغيل:

- سجلات السلوك

- تعديلات السجل

- إسقاط الملفات

- عمليات الحقن

- استدعاءات C2

- سلوك المحمل

- تعرض الحمولة للذاكرة فقط

- يفك حزم التعبئة والتغليف، والمراحل، والقطرات

- يكشف محاكاة مستوى وحدة المعالجة المركزية عن عيوب وقت التشغيل:

- كيف تمارس الضغط على المهاجمين

- يجبر المهاجمين على إعادة تصميم الحمولات

- يعرض سلاسل التحميل والقطع الأثرية من المرحلة الثانية

- تجاوز التهرب → يجب على المهاجم إعادة كتابة منطق مكافحة الصندوق الرملي

- يكشف عن العناصر التي تفوت على الصناديق الرملية التقليدية

- مستوى الهرم 5

أدوات TTPs

- الاستخدامات السياق + السلوك للكشف عن:

- تدفق التنفيذ الضار

- أنماط اللودر

- توقيعات تشويش البرامج النصية

- سلوكيات عائلة البرامج الضارة

- تقنيات المثابرة

- 900+ مؤشر سلوكي

- توافق تكتيكات MITRE ATT&CK

- الاستخدامات السياق + السلوك للكشف عن:

- كيف تمارس الضغط على المهاجمين

- يجب على المهاجمين الآن تعديل طريقة أدوات

- لا يجب تغيير الحمولة فحسب، بل يجب تغيير نمط السلوك أيضًا

- أكثر تكلفة للمهاجمين للتحول

- طبقات الهرم: TTPs

المستوى الأعلى – الأكثر إيلامًا للأعداء – المستوى 6 في الهرم

- قائم على التعلم الآلي البحث عن التشابه الارتباطات:

- عائلات البرامج الضارة

- المتغيرات المعاد تجميعها

- مجموعات البنية التحتية

- طفرات متعددة الأشكال

- أقسام الكود المشتركة

- يسد الفجوات بين مختلف القطع الأثرية من العمليات المشتركة

- تشابه السلوك + الكود → يكتشف المتغيرات غير المعروفة

- التجميع على مستوى الحملة

- قائم على التعلم الآلي البحث عن التشابه الارتباطات:

- كيف يتم تطبيق الضغط الأقصى

- يجب على القراصنة تغيير تكتيكاتهم أدوات وبنيتهم التحتية وسلوكهم بشكل كامل.

- يكتشف الحملات حتى عند تغيير الحمولات

- أهم مشكلة: يجب على المهاجمين إعادة كتابة مجموعة أدواتهم بالكامل

تأثير MetaDefender على

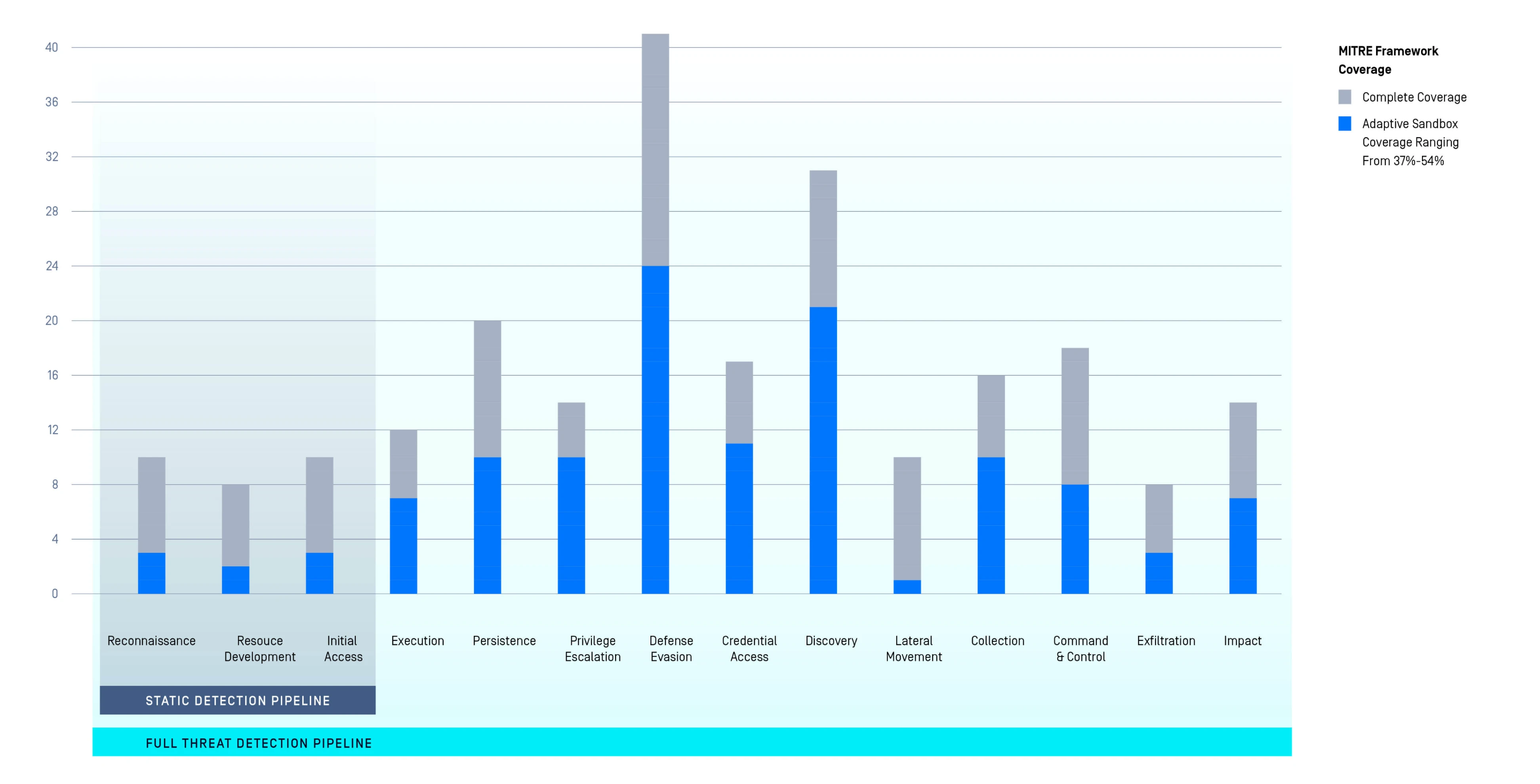

إطار عمل MITRE ATT&CK

- رؤية متعددة المستويات عبر سلسلة الهجوم بأكملها.

- الكشف قبل التنفيذ (ثابت) وأثناء التشغيل (تحليل ديناميكي) مقترن بتكتيكات MITRE.

- +60٪ تغطية كشف إضافية.

"أسرع سرعة قمنا باختبارها على الإطلاق في

."

أمن Venak

330+

العلامات التجارية القابلة للكشف

للكشف عن التصيد الاحتيالي القائم على التعلم الآلي

50+ أنواع ملفات

استخراج الملفات، صور

، والمزيد

100x

حجم أعلى

تكامل سهل

نمنع المهاجمين من استغلال

ملفاتك الخاصة ضدك

20x

أسرع من حلول التقليدية

ميزات MetaDefender

يوضح الجدول أدناه القدرات الأساسية لمحرك MetaDefender .

لاستكشاف كيفية عمل هذه الميزات معًا في عمليات النشر الفعلية، اتصل بنا لتحديد موعد لعرض تقني.

تكاملات MetaDefender

| تنفيذ | الأجهزة | |

|---|---|---|

| الاندماج | API & تكامل واجهة الويب |

|

| تكامل البريد الإلكتروني ودعم التنسيق |

| |

| تكامل عمليات التنسيق والأتمتة والاستجابة الأمنية (SOAR) |

| |

| تكامل SIEM | ملاحظات سجل رسائل النظام بتنسيق الأحداث المشتركة CEF | |

| التثبيت | OPSWAT منصة الكشف عن التهديدات والوقاية منها |

|

| تنسيق التقرير/تصدير البيانات | تنسيقات التقارير |

|

| البرمجة النصية والأتمتة أدوات | بايثون Python |

|

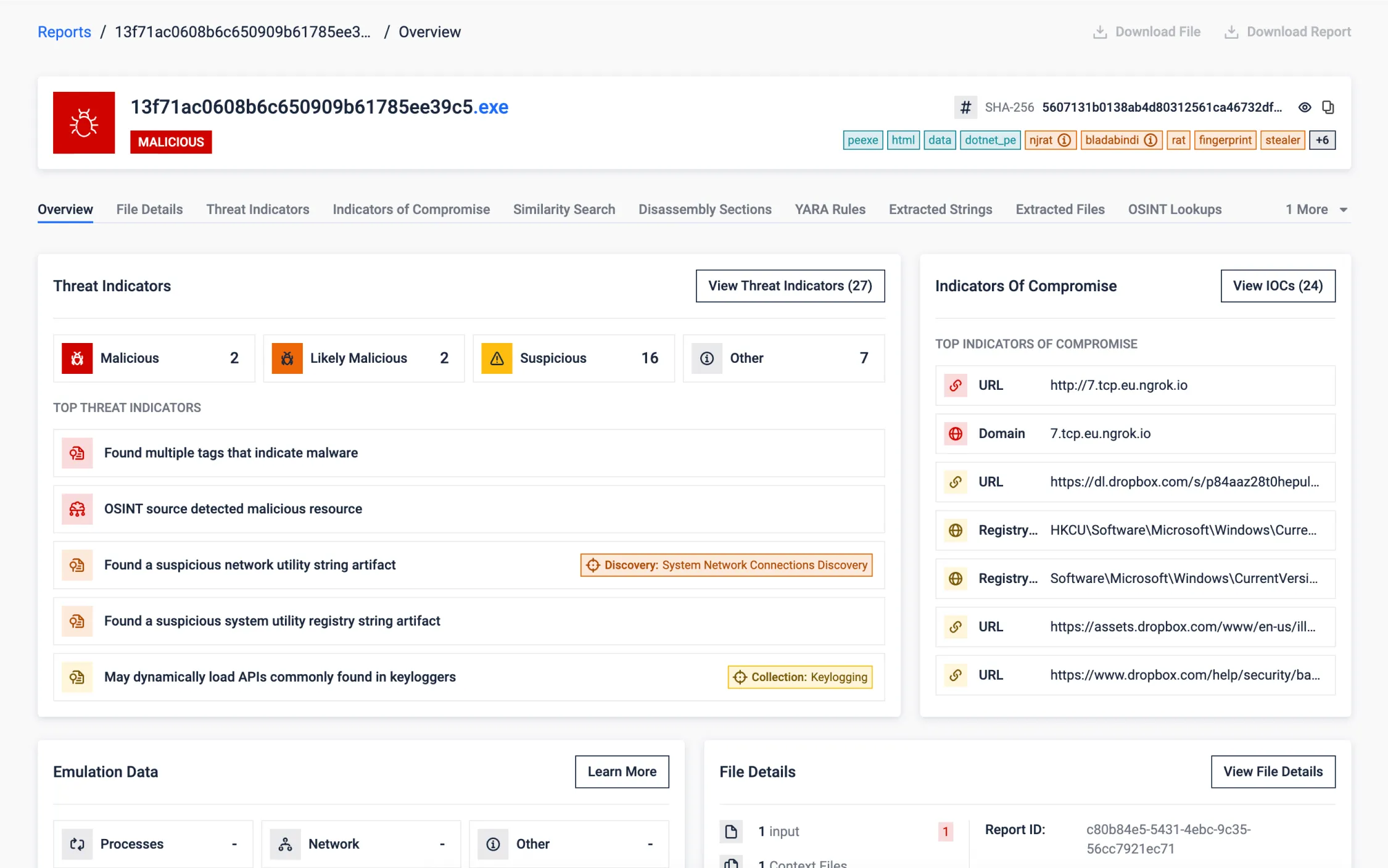

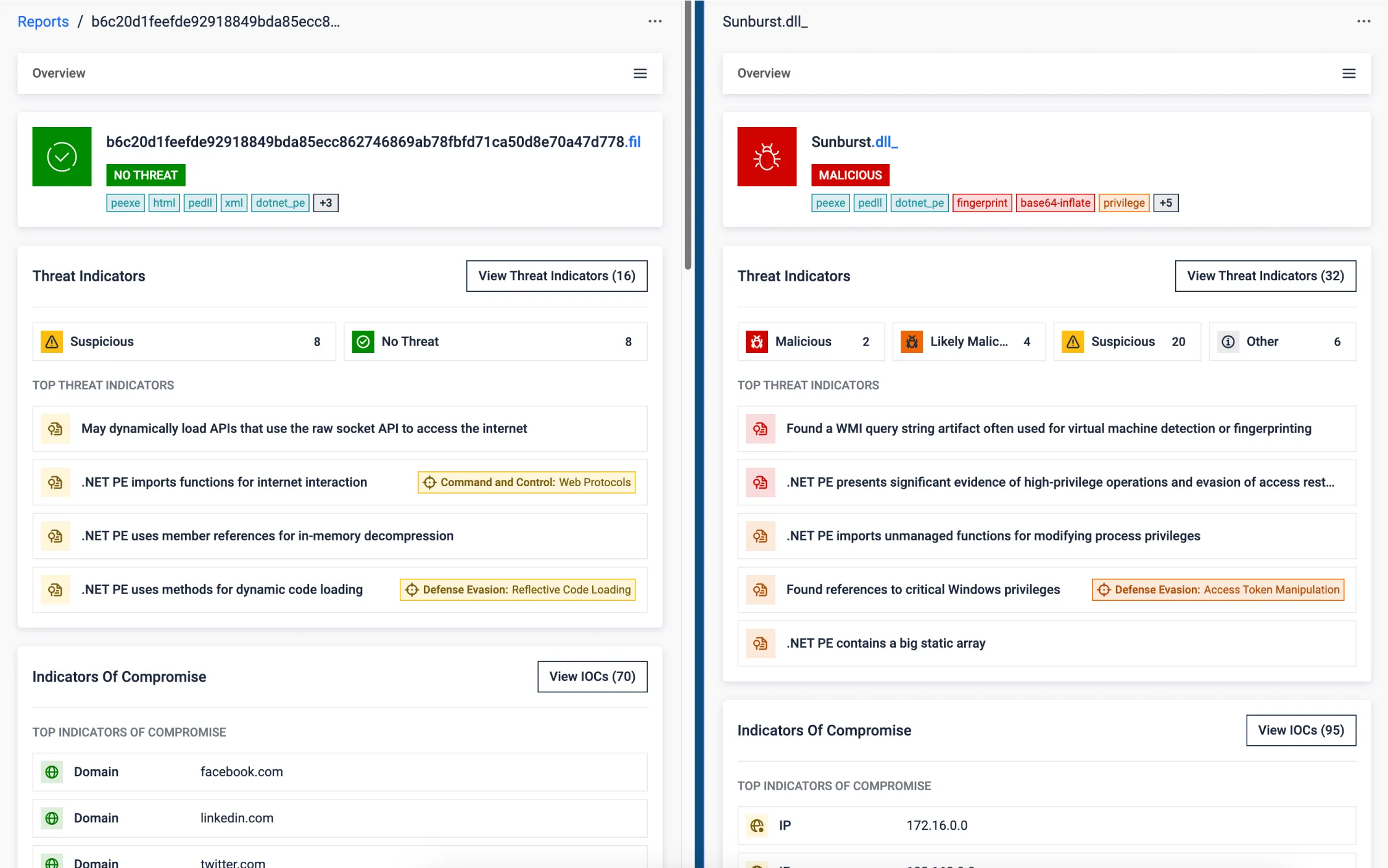

تقارير MetaDefender

نظرة عامة على إمكانيات برنامجنا للأمن السيبراني، بما في ذلك تحليل العينات، وفك تشفير عائلة البرمجيات الخبيثة، وتفكيك التفكيك، والبحث عن التشابه، وغير ذلك الكثير.

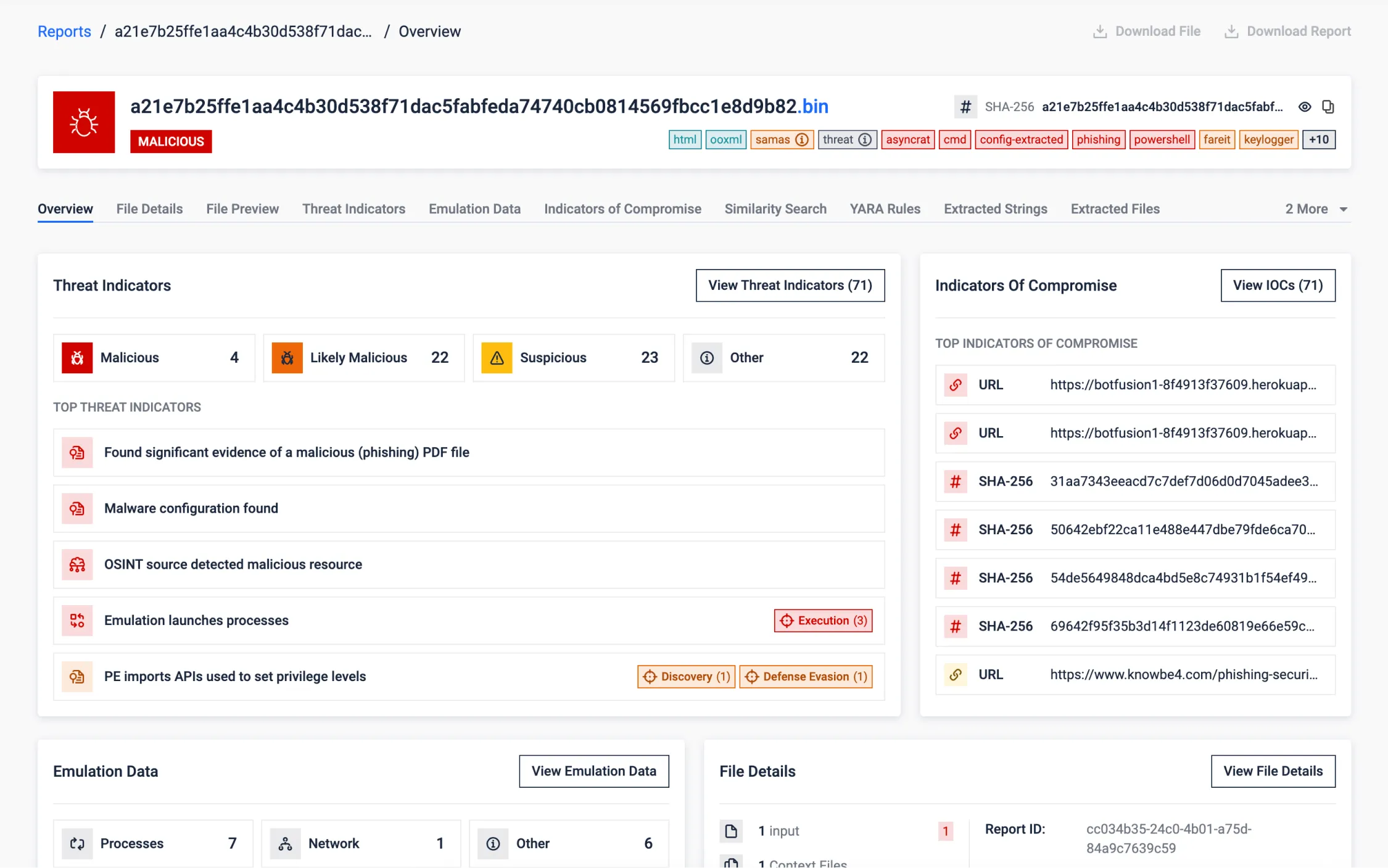

عينة اصطناعية (مصنعة)

تمثل هذه العينة مثالاً مصممًا خصيصًا لتسليط الضوء على القدرات المتنوعة لـ MetaDefender Sandbox (المعروف سابقًا باسم OPSWAT Filescan Sandbox ).

تم تصميمه لإظهار التهديدات السيبرانية في العالم الحقيقي، ودمج العديد من الملفات وأنواع الملفات في بعضها البعض. وهذا يوضح بشكل فعال براعة حلنا في تحليل التهديدات التكيفية والتحليل السلوكي والتدابير الأمنية المتقدمة.

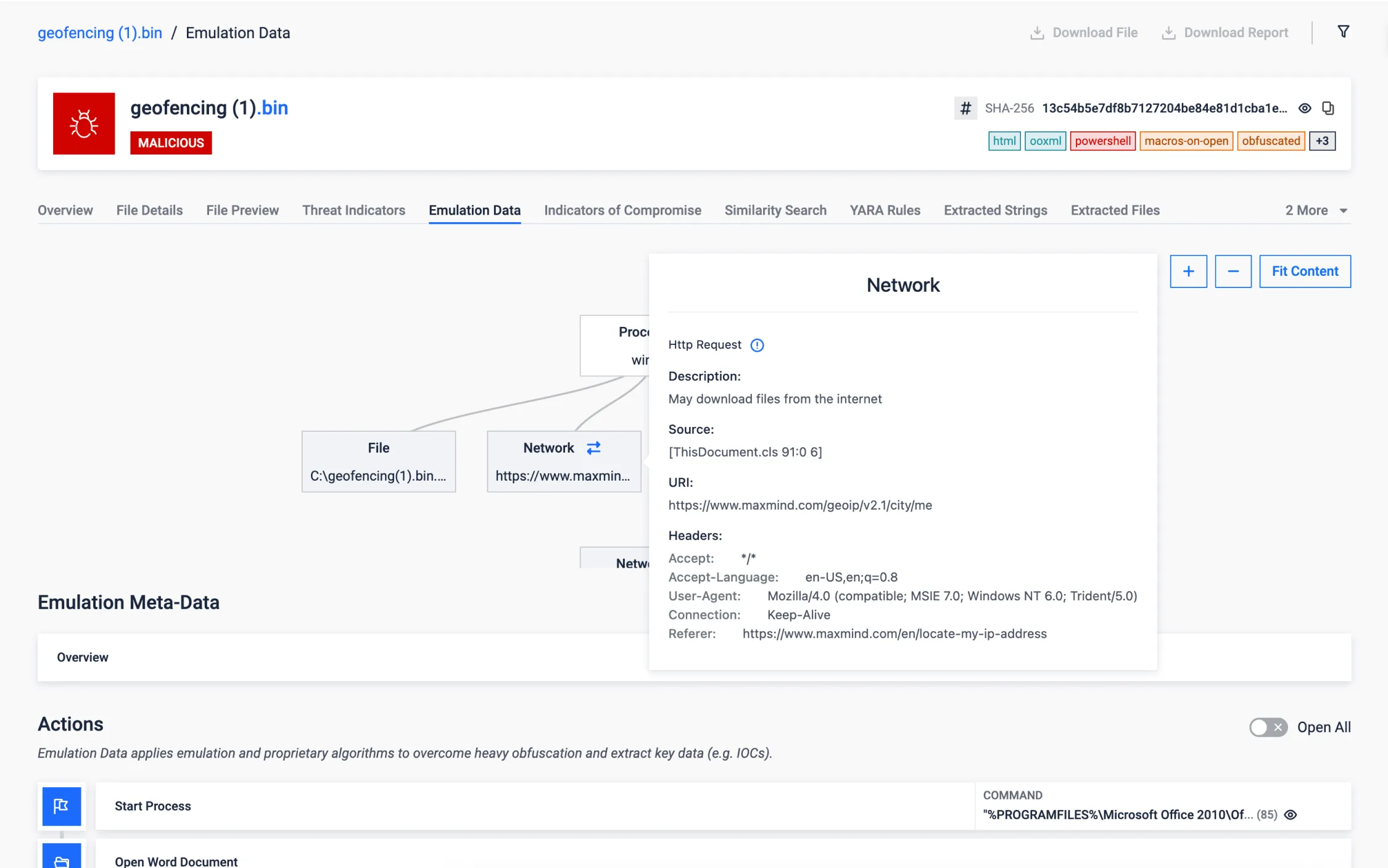

السياج الجغرافي

لقد أصبحت ملفات البرمجيات الخبيثة التي تستخدم سياجاً جغرافياً تهديداً كبيراً للأمن السيبراني. وغالباً ما تستخدم هذه الملفات الخبيثة مشغلات تستند إلى الموقع الجغرافي، مما يجعل الكشف عنها والتخفيف من حدتها مهمة صعبة. ومع ذلك، يتميز التحليل Adaptive للتهديدات عن الأساليب التقليدية من خلال توفير القدرة على محاكاة وتزييف قيم الموقع الجغرافي المتوقعة بدقة، مما يؤدي إلى تحييد التكتيكات التي تستخدمها البرمجيات الخبيثة بشكل فعال، وبالتالي تعزيز قدرتنا على الحماية من هذه التهديدات.

في العينة المقدمة أدناه، يمكننا أن نلاحظ وجود برمجية خبيثة قائمة على السياج الجغرافي تحاول التنفيذ حصريًا داخل بلد معين. ومع ذلك، نجح حلنا المبتكر في تجاوز هذا القيد بنجاح، كما ذكرنا سابقًا، من خلال محاكاة قيم الموقع الجغرافي المطلوب، مما يدل على قدرتنا الفائقة في مواجهة مثل هذه التهديدات القائمة على السياج الجغرافي.

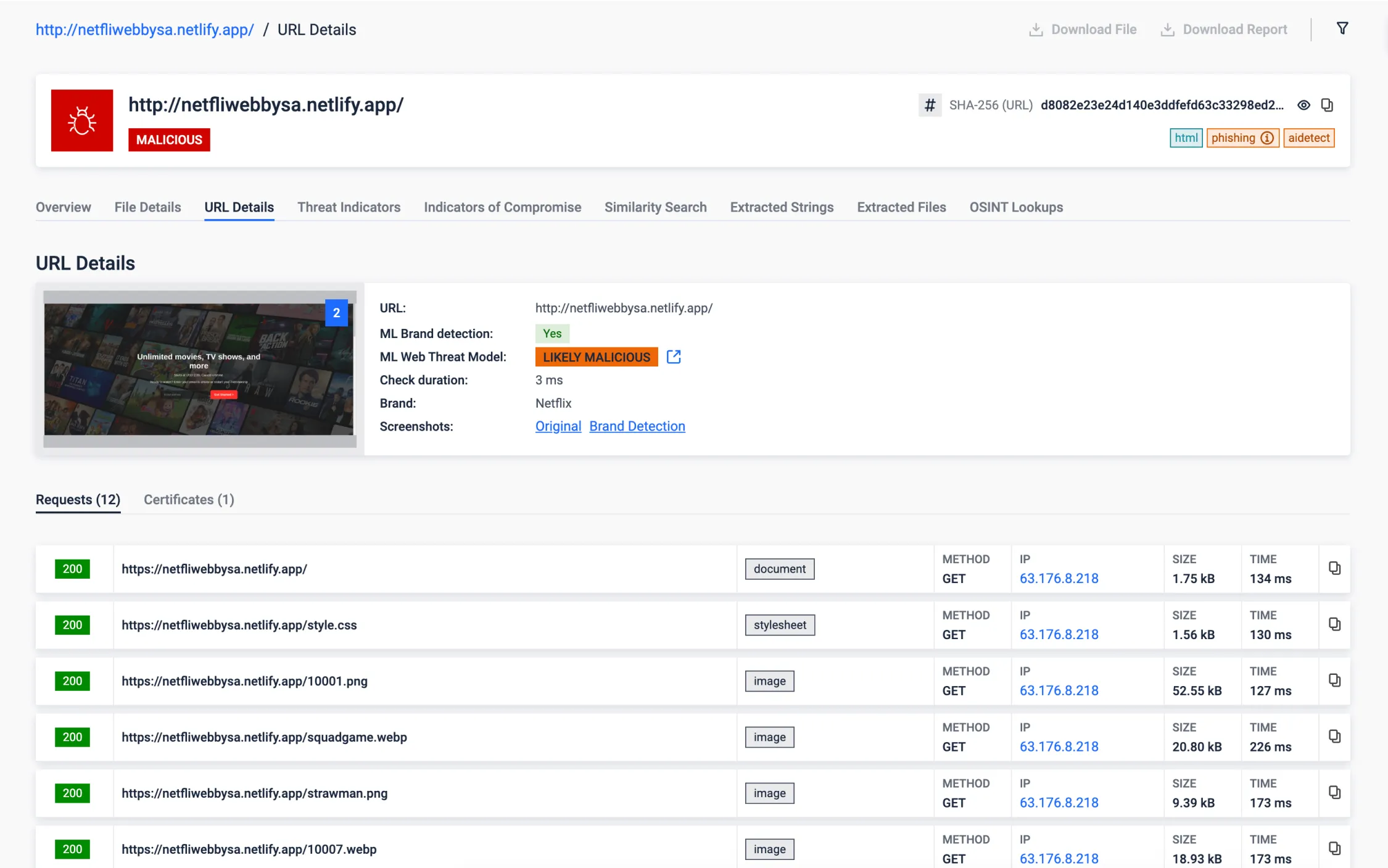

اكتشاف التصيد الاحتيالي

- اكتشاف العلامات التجارية: من خلال عرض المواقع الإلكترونية المشبوهة وإخضاعها لمحرك التعلُّم الآلي المتقدم لدينا، يمكننا تحديد ما يقرب من 300 علامة تجارية. في المثال الموضح أدناه، يمكنك مشاهدة موقع إلكتروني يتنكر في صورة شركة بث معروفة باسم نتفليكس. يتفوق حلنا في مقارنة محتوى الموقع مع عنوان URL الأصلي، ويحدد بسرعة مثل هذه المحاولات الاحتيالية لحماية أصولك الرقمية ومعلوماتك الشخصية. اعرف المزيد.

- التحليل القائم على الذكاء الاصطناعي: لدينا حل يحركه الذكاء الاصطناعي لتحليل حركة مرور الشبكة والمحتوى الهيكلي والنصي للصفحة المعروضة. يمكن رؤية الحكم على نتيجة النموذج المشترك بعد "نموذج تهديد الويب ML".

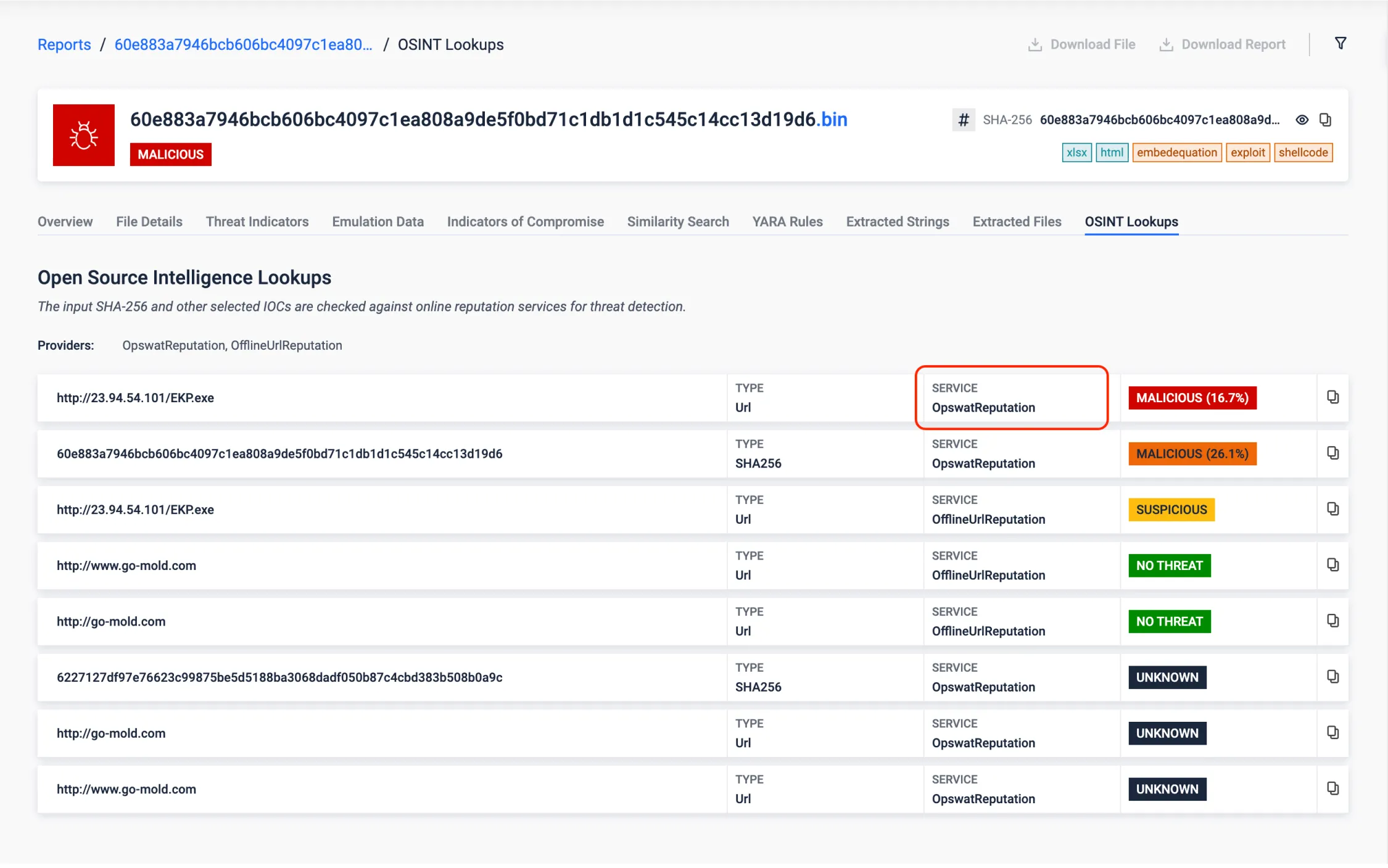

سمعة عنوان URL غير متصل بالإنترنت

يوفر نموذج ML كاشف عناوين URL غير المتصل بالإنترنت طبقة جديدة من الدفاع من خلال الكشف الفعال عن عناوين URL المشبوهة، مما يوفر وسيلة قوية لتحديد التهديدات التي تشكلها الروابط الخبيثة والتخفيف من حدتها. ويستفيد هذا النموذج من مجموعة بيانات تحتوي على مئات الآلاف من عناوين URL، التي تم تصنيفها بدقة على أنها إما لا تشكل تهديدًا أو خبيثة من قبل بائعين مرموقين، لتقييم جدوى الكشف الدقيق عن عناوين URL المشبوهة من خلال تقنيات التعلم الآلي.

من المهم أن نلاحظ أن هذه الميزة مفيدة بشكل خاص في البيئات التي لا تتوفر فيها عمليات البحث عن السمعة عبر الإنترنت.

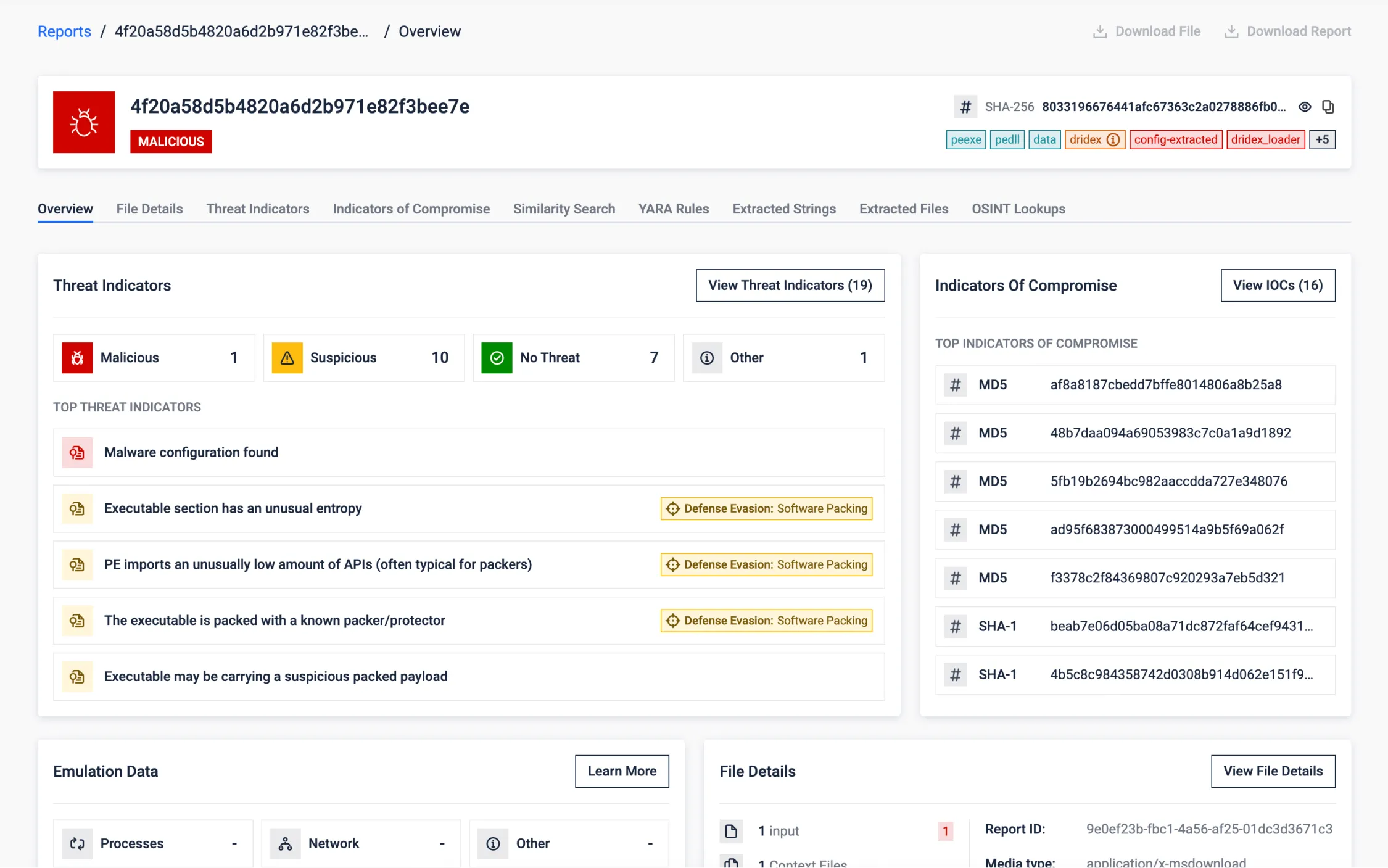

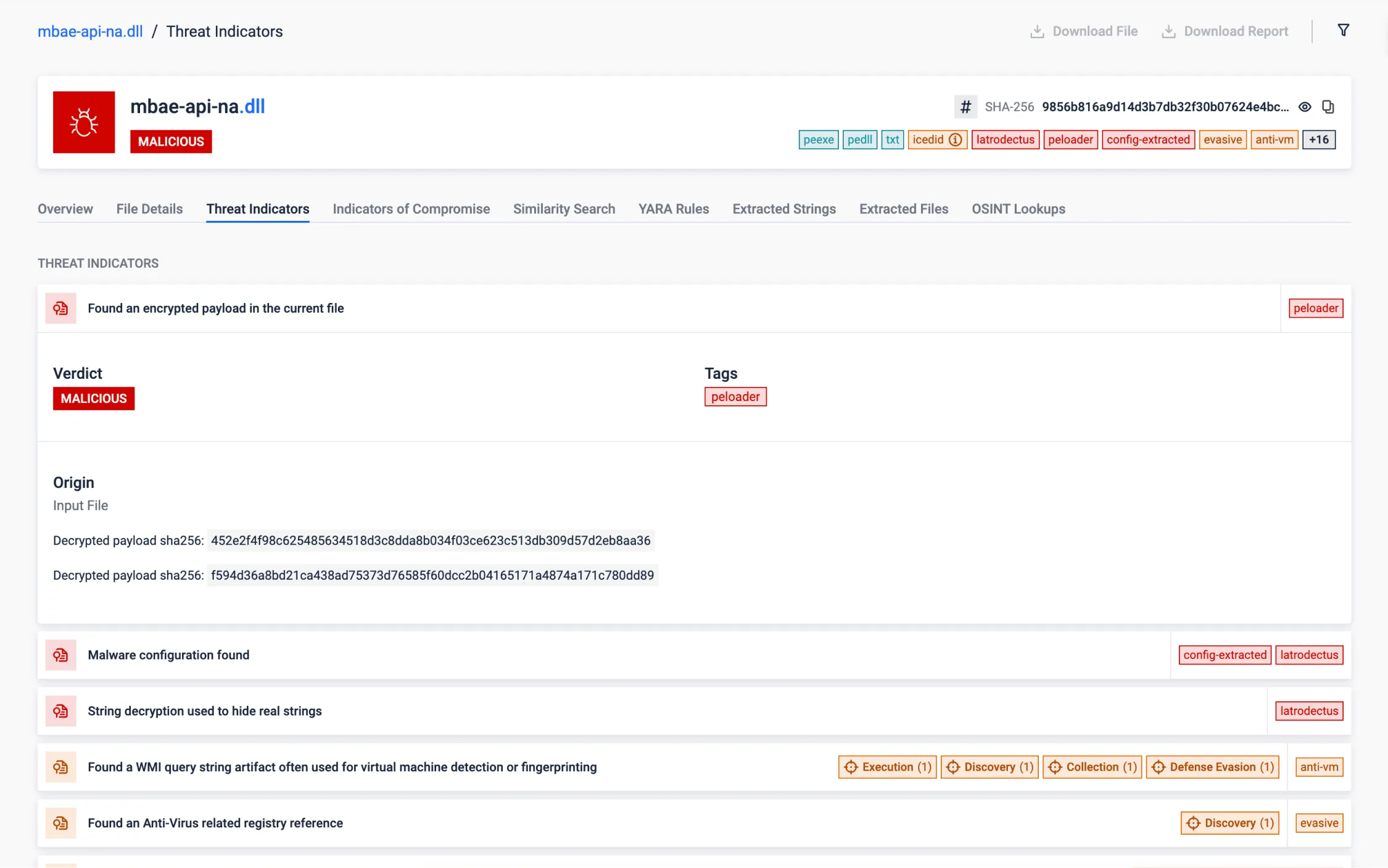

استخراج تكوين البرمجيات الخبيثة لعينة معبأة

يكشف النموذج أدناه عن برمجية خبيثة تم تعبئتها باستخدام تقنية التعبئة UPX. وعلى الرغم من محاولتها التهرب من الكشف والدفاعات، إلا أن تحليلنا نجح في فكّ الحمولة وكشف هويتها الحقيقية كحصان طروادة Dridex. وقد تمكنا من الكشف عن تكوين البرمجية الخبيثة، وتسليط الضوء على النوايا الخبيثة الكامنة وراء هذا التهديد، واستخراج معلومات قيمة عن مراكز عمليات إنترنت الأشياء.

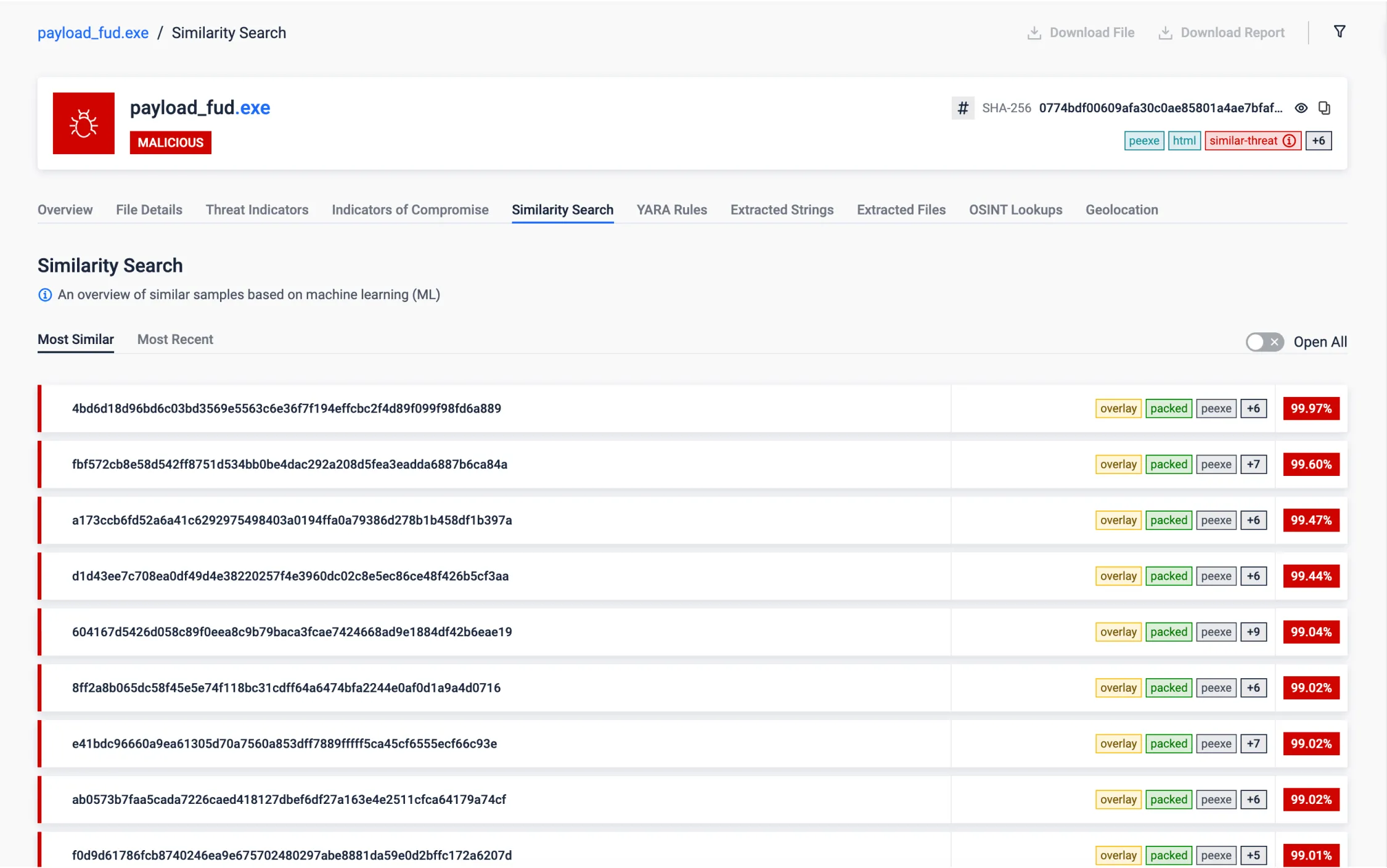

البحث عن التشابه

باستخدام وظيفة البحث عن التشابه، اكتشف صندوق الرمل ملفًا يشبه بشكل ملحوظ أحد البرمجيات الخبيثة المعروفة. والجدير بالذكر أن هذا الملف كان قد تم تمييزه سابقًا على أنه غير ضار، مما يكشف عن إمكانية وجود سلبيات خاطئة في تقييماتنا الأمنية. يُمكّننا هذا الاكتشاف من استهداف هذه التهديدات التي تم التغاضي عنها وتصحيحها على وجه التحديد.

من المهم تسليط الضوء على أهمية البحث عن التشابه في البحث عن التهديدات ومطاردتها، حيث يمكن أن يساعد في الكشف عن عينات من نفس عائلة البرمجيات الخبيثة أو الحملة الخبيثة، مما يوفر معلومات إضافية عن عمليات التشغيل الدولية أو معلومات ذات صلة بأنشطة تهديد محددة.

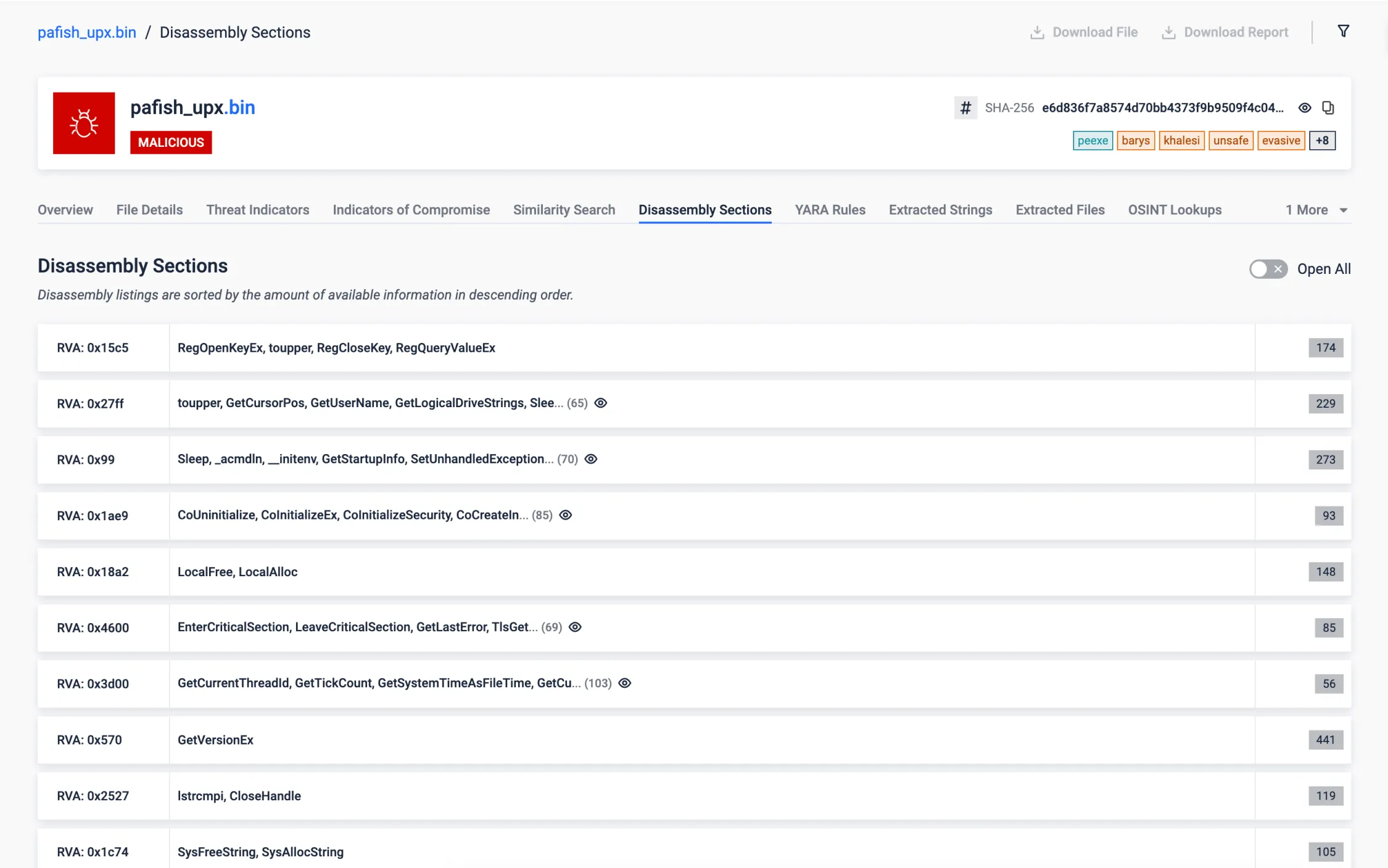

منفذ أصلي قابل للتنفيذ

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

.NET القابل للتنفيذ

تم بناء العينة قيد الفحص باستخدام إطار عمل .NET. في حين أننا نمتنع عن عرض CIL الفعلي، فإن عملية فك التجميع لدينا تستخرج وتقدم معلومات جديرة بالملاحظة، بما في ذلك السلاسل ومقتنيات السجل والمكالمات API .

بالإضافة إلى ذلك، نقوم بتحليل البيانات الوصفية لـ .NET لتحديد الوظائف والموارد الخاصة بـ .NET. تسمح هذه العملية باستخراج معلومات مفصلة حول التجميع، مثل الأساليب والفئات والموارد المضمنة، وهو أمر بالغ الأهمية لتحليل سلوك وبنية تطبيقات .NET.

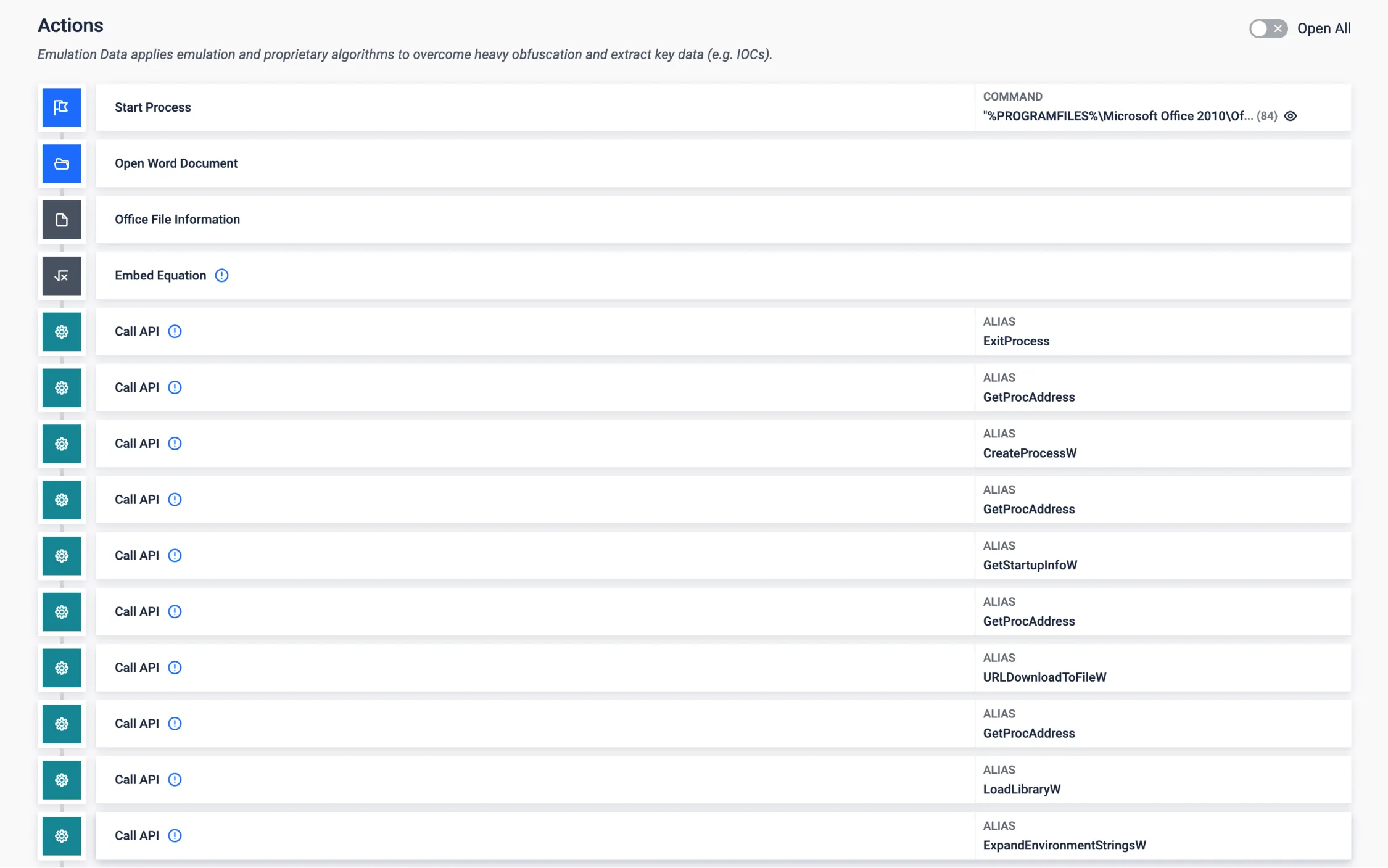

مضاهاة رمز القشرة

تجلب العديد من ثغرات التطبيقات حمولتها النهائية بتنسيق ثنائي خام (shellcode)، وهو ما قد يشكل عقبة عند تحليل الحمولة. من خلال محاكاة رمز الصدفة لدينا، يمكننا اكتشاف وتحليل سلوك الحمولة النهائية، في هذا المثال لثغرة Office المستغلة على نطاق واسع في محرر المعادلات. ومن ثم فتح الباب أمام جمع IOCs ذات الصلة.

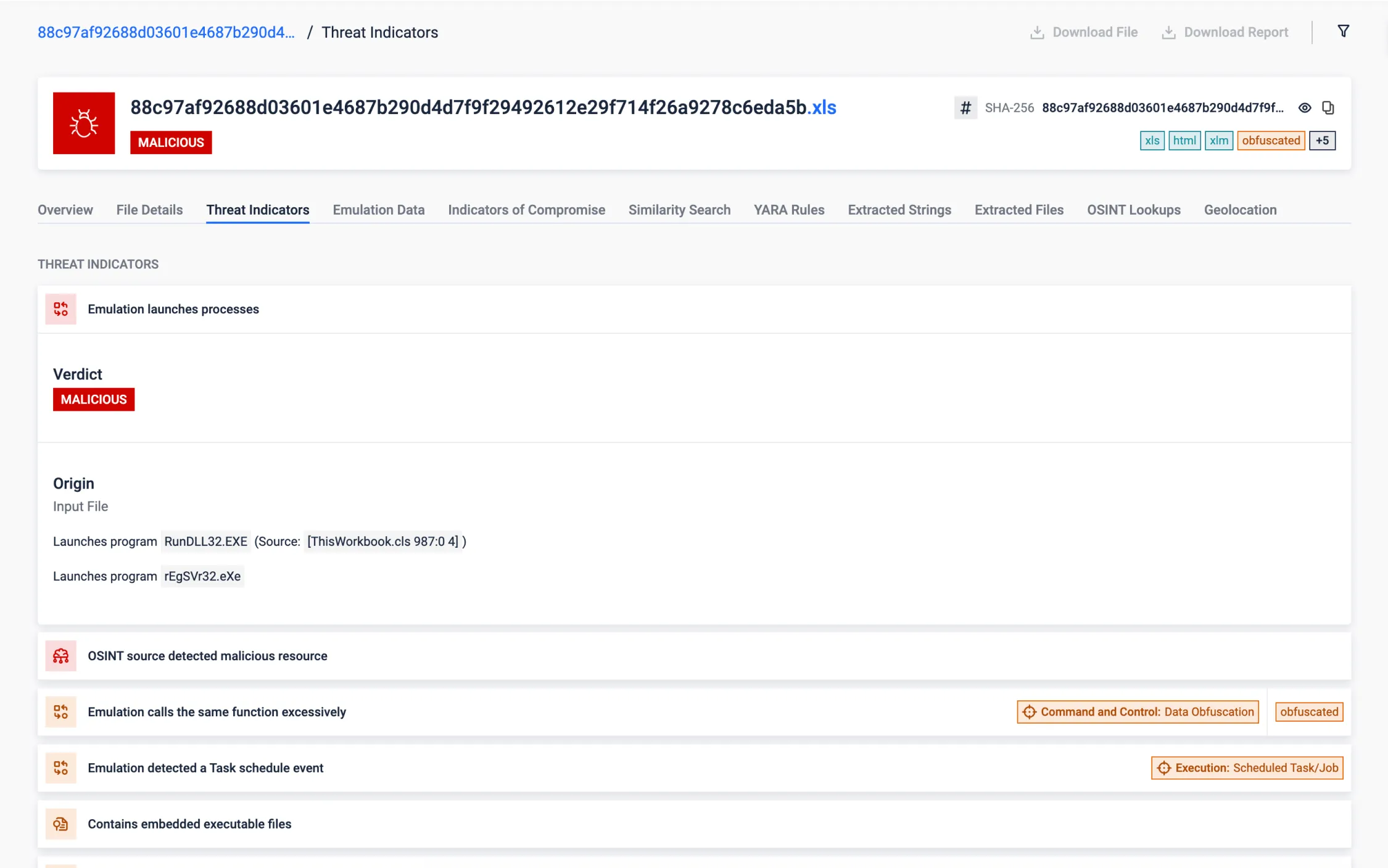

ماكرو VBA مشوش للغاية

تمثل وحدات الماكرو VBA غير الواضحة تحديًا كبيرًا لتقديم وقت استجابة معقول للتهديدات النشطة. هذا الرمز غير الواضح يجعل تحليل وفهم التهديدات مهمة معقدة للغاية تتطلب الكثير من الوقت والجهد. إن تقنية مضاهاة VBA المتطورة الخاصة بنا قادرة على التغلب على هذه التحديات وتوفر تحليلاً شاملاً لماكرو VBA المبهم مع رؤى واضحة حول وظائفه في ثوانٍ معدودة.

العينة التي تم تحليلها هي عبارة عن مستند Excel يحتوي على كود VBA مشفّر بشكل كبير يقوم بإسقاط وتشغيل ملف .NET DLL، إلى جانب ملف LNK المسؤول عن مواصلة سلسلة تنفيذ البرمجيات الخبيثة. بعد مضاهاة VBA، يحدد MetaDefender Sandbox العمليات التي تم إطلاقها ووظيفة إزالة التعتيم الرئيسية، ويستخرج تلقائيًا السلاسل المشوشة ويحفظ الملفات التي تم إسقاطها (التي تم ترميزها وتشفيرها مسبقًا في كود VBA). هذا يظهر بسرعة الغرض الرئيسي من البرمجية الخبيثة ويعطينا إمكانية إجراء مزيد من التحليل لهذا التهديد.

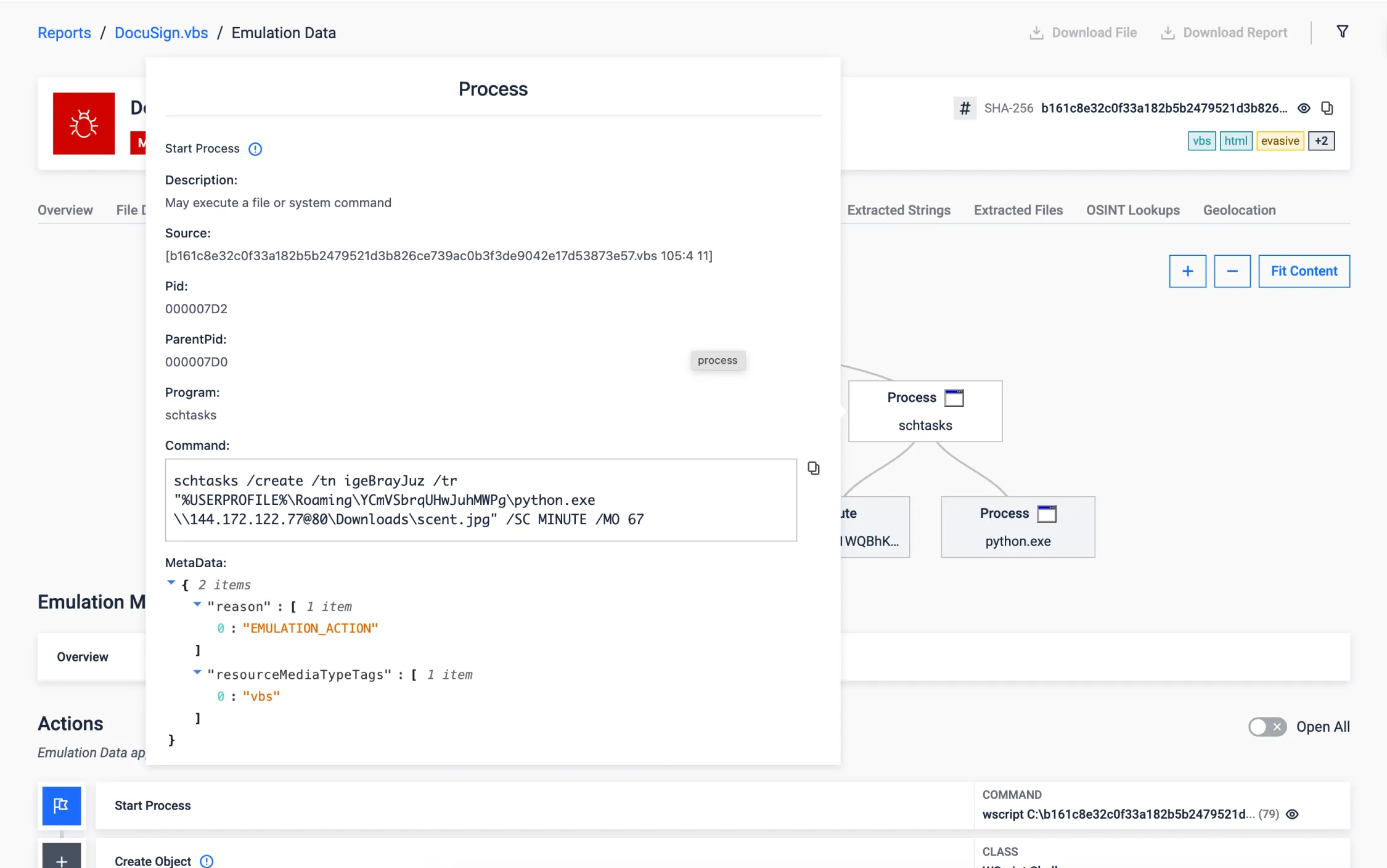

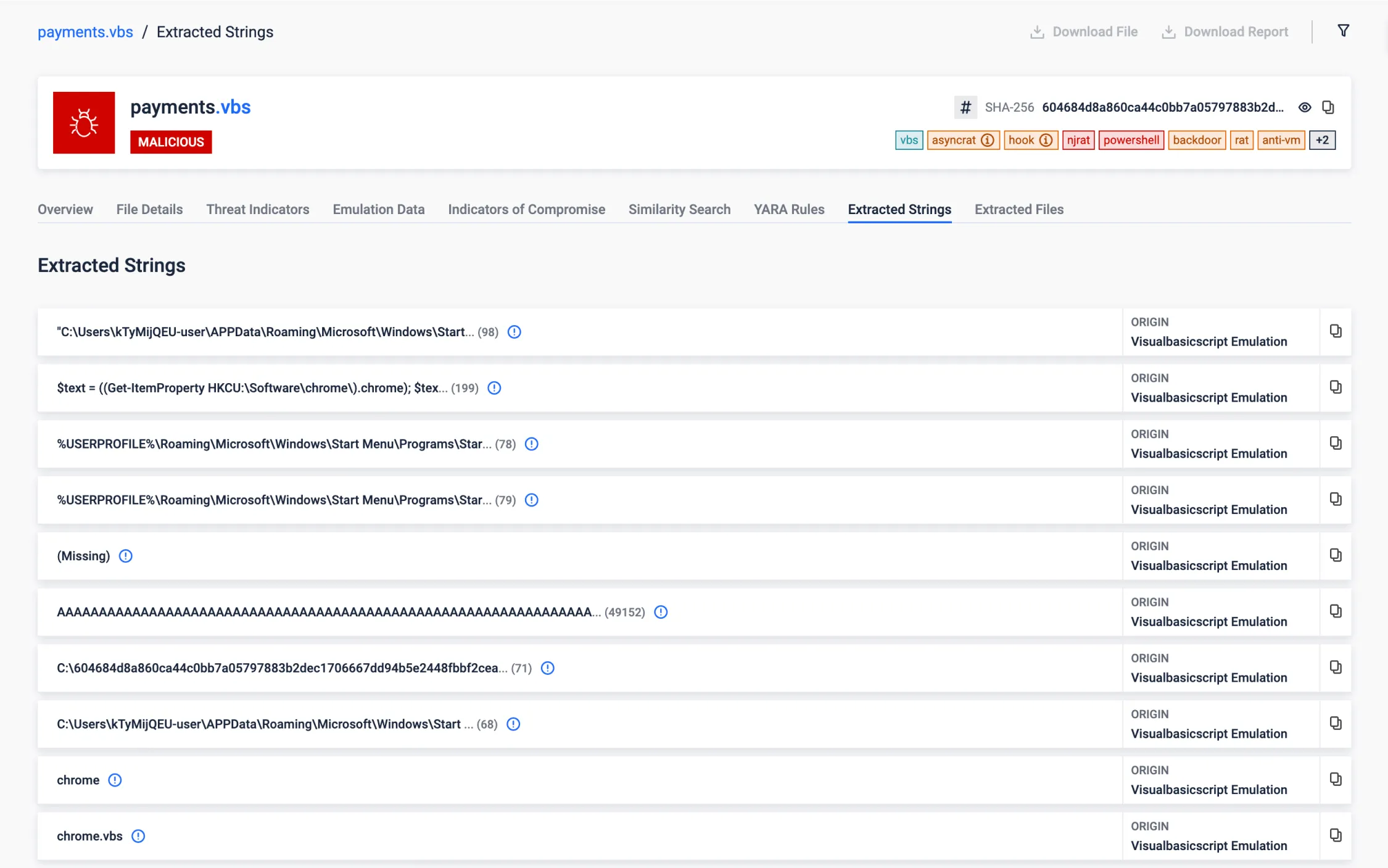

Sandbox التهرب عبر برنامج جدولة المهام

إن استخدام برنامج جدولة مهام ويندوز لتنفيذ الحمولات الخبيثة في وقت لاحق هو أسلوب خفي للتهرب من بيئات صناديق الرمل التي شوهدت في التهديدات الأخيرة. ويستغل هذا الأسلوب التأخير في التنفيذ لتجاوز نافذة التحليل القصيرة النموذجية لصناديق الرمل بفعالية.

النموذج التالي هو نموذج VBScript مبهم يقوم بتنزيل الحمولة الخبيثة وإنشاء مهمة مجدولة لتشغيلها بعد 67 دقيقة. تحافظ صناديق الرمل التقليدية على التنفيذ لبضع دقائق فقط ولن ينكشف السلوك الخبيث أبدًا. من ناحية أخرى، فإن محاكي VBScript الخاص بنا قادر على اكتشاف أسلوب التهرب هذا والتغلب عليه (T1497)، وتكييف بيئة التنفيذ لمواصلة التحليل، والحصول على التقرير الكامل في 12 ثانية.

انعكاس .NET

يعد انعكاس NET Reflection ميزة قوية يوفرها إطار عمل .NET تسمح للبرامج بفحص بنية ملف .NET وسلوكه ومعالجته في وقت التشغيل. وهي تمكّن من فحص التجميعات والوحدات النمطية والأنواع، بالإضافة إلى القدرة على إنشاء مثيلات للأنواع بشكل ديناميكي واستدعاء الأساليب والوصول إلى الحقول والخصائص.

يمكن للبرمجيات الخبيثة استخدام الانعكاس لتحميل وتنفيذ التعليمات البرمجية ديناميكيًا من التجميعات التي لم تتم الإشارة إليها في وقت التجميع، مما يسمح بجلب حمولات إضافية من الخوادم البعيدة (أو المخفية في الملف الحالي) وتنفيذها دون كتابتها على القرص، مما يقلل من خطر اكتشافها.

في هذه الحالة، يمكننا أن نرى كيف يقوم VBScript الذي تم تحليله بتحميل وتشغيل تجميع .NET في الذاكرة مباشرةً من وحدات البايت المخزنة في سجل Windows.

فك تشفير حمولة XOR المخزنة في مورد PE

تمكّن هذه الميزة من الكشف عن القطع الأثرية المخفية المشفرة ضمن موارد PE. وغالباً ما يتم تشفير القطع الأثرية الخبيثة لتجنب الكشف عنها وإخفاء الهدف الحقيقي للعينة. يعد الكشف عن هذه القطع الأثرية أمرًا ضروريًا، لأنها عادةً ما تحتوي على بيانات مهمة (كمعلومات C2) أو حمولات. ومن خلال استخراجها، يمكن لصندوق الرمل إجراء فحص أعمق، مع فرصة أكبر لتحديد أكثر مراكز العمليات الدولية قيمة.

تخزن هذه العينة تلك القطع الأثرية المشفرة باستخدام خوارزمية XOR، وهي خوارزمية بسيطة ولكنها فعالة للتهرب من الكشف. من خلال تحليل الأنماط في البيانات المشفرة، يمكن تخمين مفتاح التشفير، مما يسمح بفك تشفير المخفي.

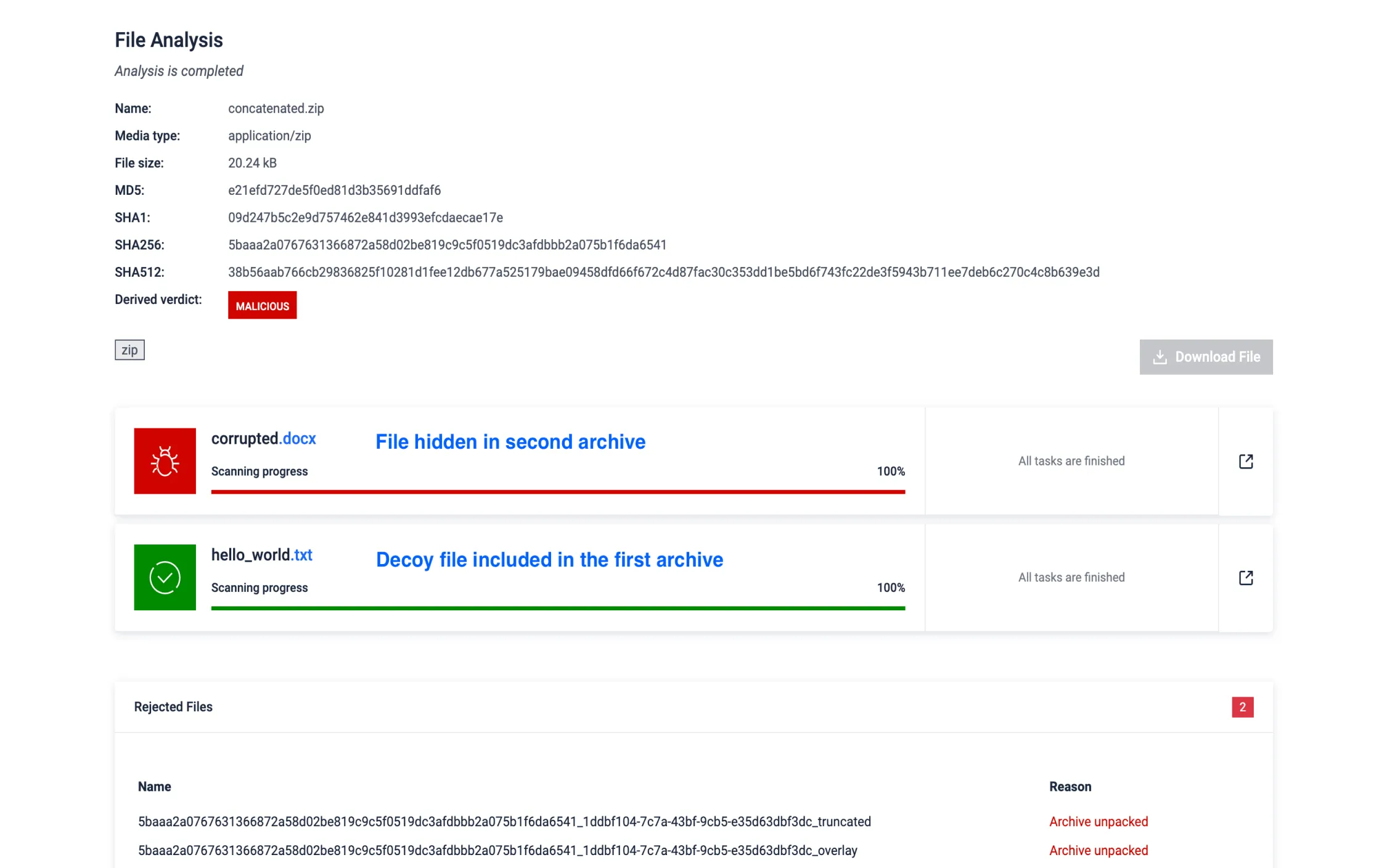

تركيز الأرشيف المراوغة

يستخدم المهاجمون تسلسل الأرشيفات لإخفاء البرامج الضارة عن طريق إلحاق عدة أرشيفات بملف واحد، مستغلين الاختلافات في كيفية أدوات مختلفة. تخلق هذه التقنية عدة أدلة مركزية - وهي عناصر هيكلية أساسية يستخدمها مديرو الأرشيفات - مما يتسبب في حدوث تناقضات أثناء الاستخراج ويسمح بتجاوز الكشف عن المحتوى الضار المخبأ في أجزاء الأرشيف التي يتم تجاهلها.

يقوم MD Sandbox باكتشاف واستخراج المحتوى من جميع الأرشيفات المتسلسلة واستخراجها، مما يضمن عدم تفويت أي ملف وتحييد هذه التقنية المراوغة بفعالية.

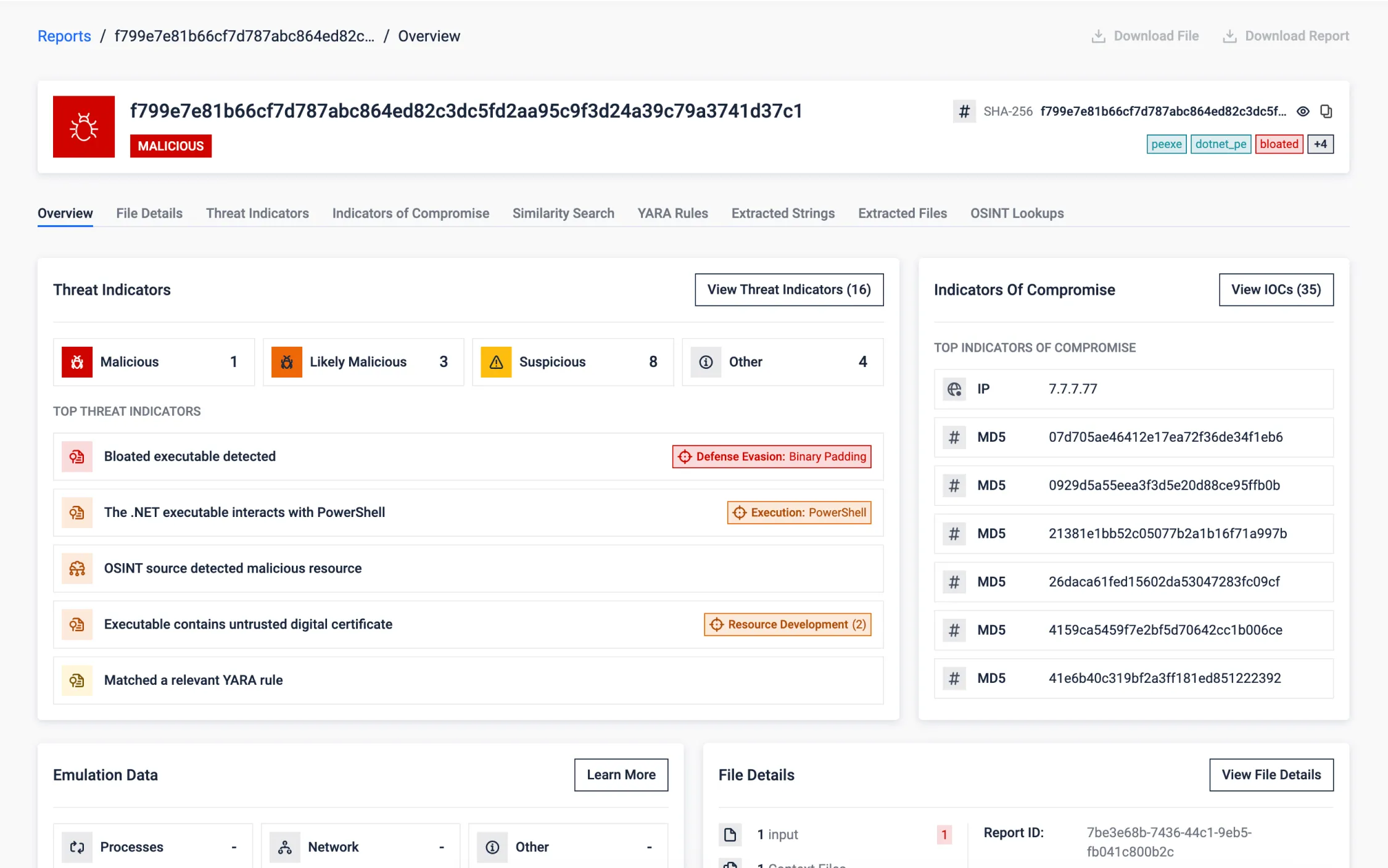

تخفيف تضخم الملفات التنفيذية المتضخمة

يقوم المهاجمون بتضخيم الملفات التنفيذية عمدًا ببيانات غير مهمة لتفادي الكشف عن طريق استغلال محدودية الموارد وقيود وقت التحليل في بيئات الاختبار. تهدف تقنية التهرب هذه إلى إرباك أدوات تجاوز عمليات الفحص عن طريق تجاوز الحدود الزمنية.

يكتشف صندوق الحماية MD sandbox الملفات التنفيذية المتضخمة مبكرًا، ويزيل البيانات غير المرغوب فيها، ويعالج ملفًا أصغر حجمًا لتحليلها بكفاءة. تستهدف عملية إزالة الملفات غير المرغوب فيها هذه أساليب مختلفة، بما في ذلك الملفات غير المرغوب فيها في التراكبات وأقسام PE والشهادات، مما يضمن الكشف الدقيق مع الحفاظ على الموارد الأصلية.

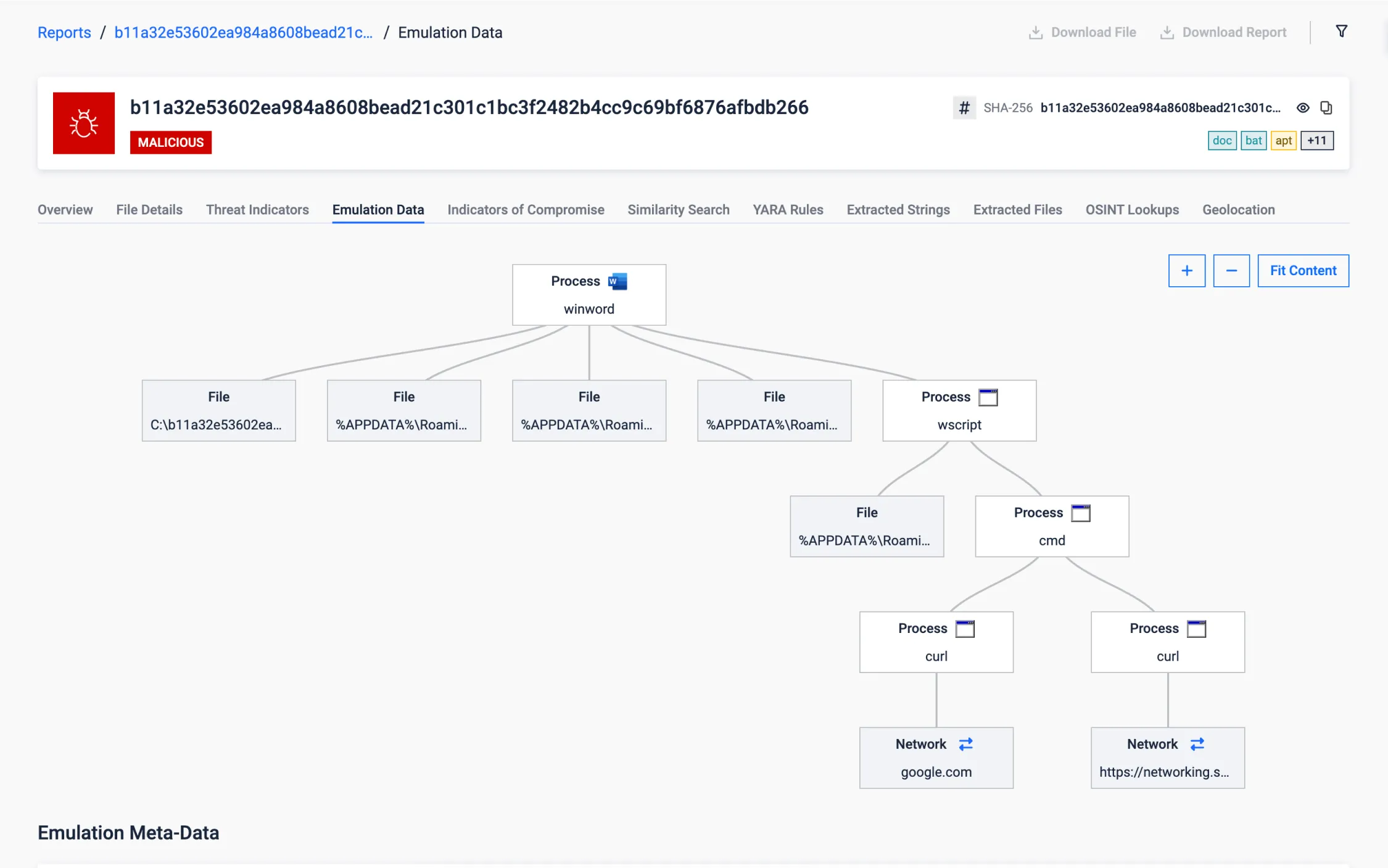

وثيقة استهداف البنى التحتية الحرجة

يستهدف هذا المستند المكتبي البنية التحتية الحيوية في إيران (بمحتوى باللغة الفارسية) لسرقة معلومات حساسة، مثل بيانات الاعتماد والوثائق، ويلتقط لقطات شاشة بشكل دوري، ربما لأغراض التجسس.

بعد إنشاء الثبات، تقوم بإجراء فحص أولي خفي للاتصال بالإنترنت (مقابل نطاق موثوق به مثل google.com) لضمان اتصال موثوق به، وتأخير المزيد من الإجراءات حتى تسمح ظروف الشبكة بمتابعة الهجوم. هذا تكتيك يُلاحظ عادةً في الهجمات على البنية التحتية الحيوية، والبيئات التي قد يكون فيها الوصول إلى الإنترنت متقطعًا أو مقيدًا.

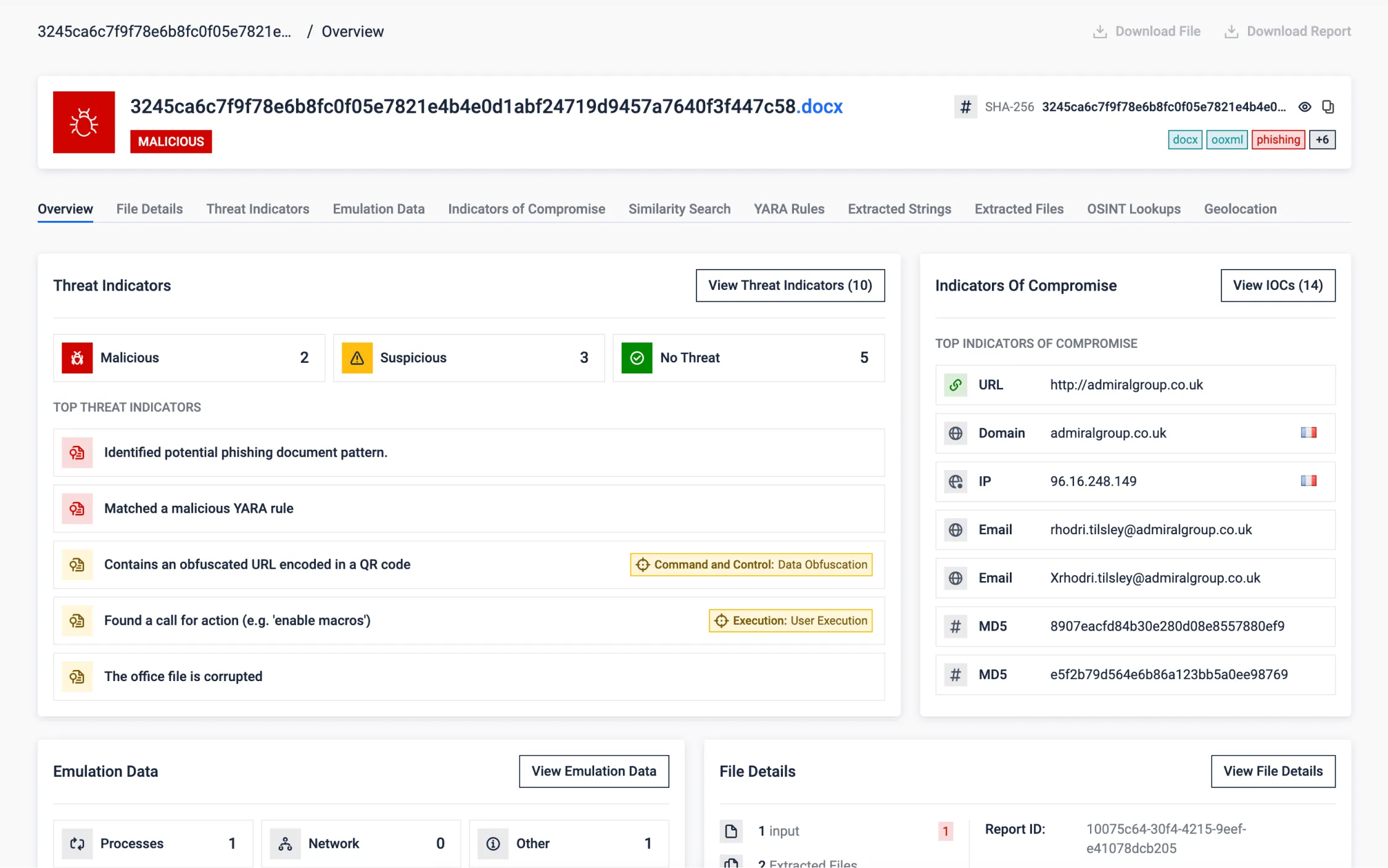

التهرّب من خلال مستندات OOXML (Office) التالفة

اكتشف الباحثون وجود مستندات OOXML (مستندات مكتبية حديثة) تالفة عمداً. من خلال تعديل المحتوى الثنائي بالقرب من رؤوس الملفات الداخلية، قد يتم اكتشاف الملفات المعطوبة عمداً على أنها ملفات مضغوطة بشكل خاطئ كملفات ZIP بواسطة عمليات الفحص التلقائي التي ستحاول استخراج الملفات المضغوطة.

سيقوم عارضو المستندات بإصلاح المستند تلقائيًا عند فتحه. في هذه المرحلة، على الرغم من احتواء المستند على محتوى تصيّد احتيالي، إلا أنه قد يكون قد تجاوز الدفاعات بشكل فعال. لن يكون التحليل الآلي قادراً على قراءة محتواه، وبالتالي لن يتمكن التحليل الآلي من قراءة محتواه، وبالتالي لن يتمكن من قراءة المؤشرات ذات الصلة.

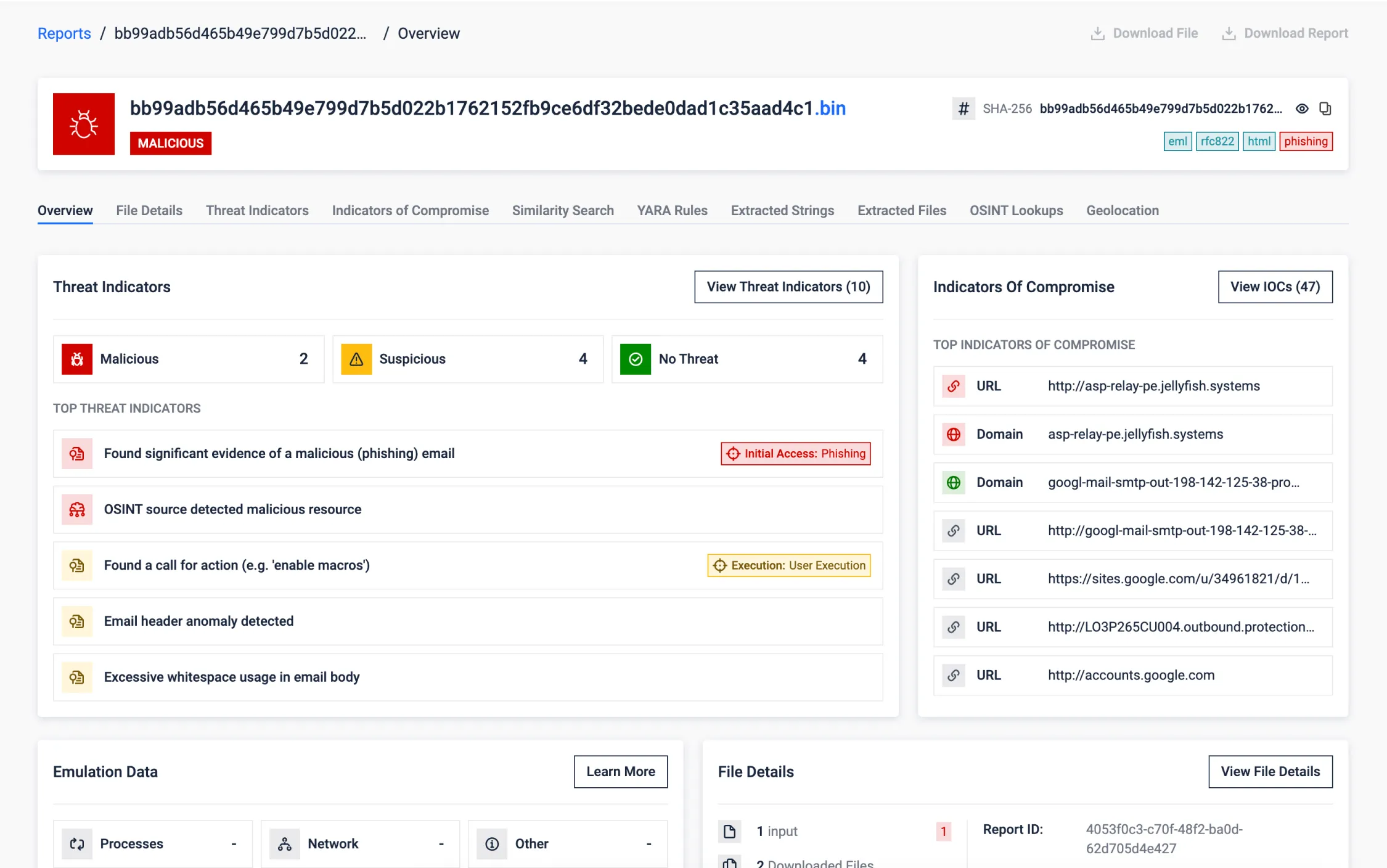

الكشف عن هجمات إعادة تشغيل DKIM من Google

تعتبر آليات مصادقة البريد الإلكتروني مثل SPF وDKIM وDMARC ضرورية، ولكن يمكن للمهاجمين المتمرسين في بعض الأحيان تجاوزها. يعرض هذا المثال سيناريو تم فيه تحديد بريد إلكتروني على أنه خبيث من قبل MetaDefender Sandbox على الرغم من توقيعه من قبل Google واجتيازه عمليات التحقق القياسية.

اكتشف MetaDefender Sandbox العديد من الحالات الشاذة إلى جانب مؤشرات أخرى:

- انتهاك حدود DKIM: محتوى محدد تمت إضافته خارج نطاق توقيع DKIM.

- تقنيات التعتيم: الكشف عن المسافات البيضاء الزائدة المستخدمة لإخفاء النوايا الخبيثة.

- أنماط التصيد الاحتيالي: التعرف على الدعوات العاجلة المميزة لمحاولات التصيد الاحتيالي.

- تحليل الرؤوس: الإبلاغ عن الحالات الشاذة في رؤوس البريد الإلكتروني المرتبطة بإساءة استخدام تطبيق OAuth.

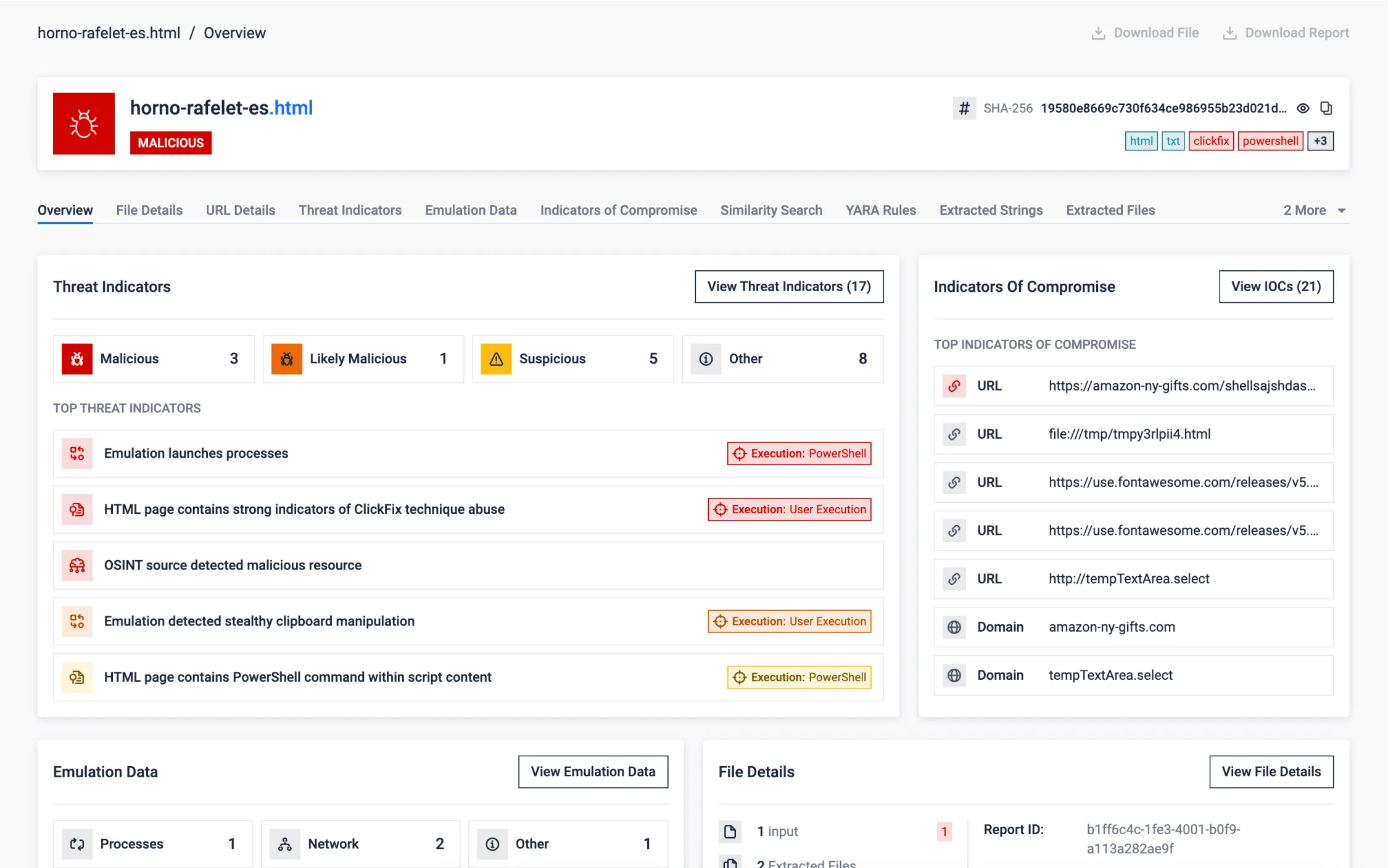

ClickFix، إحدى تقنيات الهندسة الاجتماعية الشائعة

ClickFix هو تهديد ناشئ على شبكة الإنترنت يستفيد من الهندسة الاجتماعية لخداع المستخدمين بصمت لتنفيذ أوامر خبيثة. وعلى عكس التصيّد الاحتيالي التقليدي، تعمل ClickFix من خلال عناصر خادعة في تجربة المستخدم والتلاعب بالحافظة بدلاً من تنزيل الملفات أو سرقة بيانات الاعتماد.

يقدم موقع ClickFix على الويب ClickFix شاشة مزيفة لـ reCAPTCHA أو شاشة "حماية الروبوت" لتبدو شرعية. ثم يُطلب من المستخدم بعد ذلك التحقق من نفسه - غالبًا من خلال تفاعل يبدو غير ضار - بينما يتم تشغيل كود JavaScript مشوش في الخلفية بصمت. يقوم هذا النص البرمجي بفك تشفير أمر خبيث بشكل ديناميكي وينسخه مباشرةً إلى حافظة النظام. بعد ذلك، يتم تزويد المستخدم بتعليمات مضللة وإرشاداته لتنفيذ البرمجية الخبيثة، غير مدرك لخطورتها.

يسلط ClickFix الضوء على كيف يمكن لتقنيات الويب البسيطة، جنبًا إلى جنب مع خداع المستخدم، أن تتجاوز طبقات الأمان التقليدية بشكل فعال، مما يجعل تحليل صندوق الرمل أمرًا بالغ الأهمية للكشف عن الهجمات الخفية ذات البصمة المنخفضة مثل هذه الهجمة.

يقومSandbox MetaDefender Sandbox بتحليل هذا التهديد من البداية إلى النهاية. يبدأ صندوق الحماية بعرض عنوان URL الخبيث وتطبيق نماذج الكشف عن التصيّد الاحتيالي لتحديد المحتوى المشبوه. ثم يقوم باستخراج ومحاكاة جافا سكريبت، ومحاكاة إجراءات المستخدم للوصول إلى اللحظة الحرجة التي يتم فيها تعديل الحافظة. وبمجرد التقاط الأمر المخفي، تتم محاكاته، مما يسمح لصندوق الحماية بتتبع تدفق التنفيذ الخبيث بشكل كامل. وهذا لا يكشف عن التكتيك القائم على الحافظة فحسب، بل يكشف أيضًا عن سلوك الحمولة وسلسلة الإصابة.

هجوم Supply Chain

يجسّد هجوم سلسلة توريد SolarWinds كيف يمكن للتغييرات الطفيفة في التعليمات البرمجية في البرمجيات الموثوقة أن تمكّن من حدوث اختراقات هائلة مع تجاوز الدفاعات الأمنية التقليدية. فقد قامت الجهات التخريبية بحقن باب خلفي خفي في برنامج DLL شرعي، حيث قامت بتضمين منطق خبيث مع الحفاظ على الوظائف الأصلية. تم تشغيل الحمولة بصمت في خيط موازٍ يحاكي المكونات الشرعية. ومن خلال توقيع رقمي صالح وسلوك سلس، تمكن DLL من التهرب من الاكتشاف ومنح الوصول السري إلى آلاف الضحايا رفيعي المستوى. أدى اختراق خط أنابيب الإنشاء إلى تحويل التحديثات الموثوقة إلى وسيلة للتطفل العالمي.

على الرغم من أن وجود 4000 سطر خلفي قد يبدو مهمًا، إلا أنه في سياق التعليمات البرمجية المصدرية للمؤسسة الكبيرة، يمكن التغاضي عنه بسهولة. هذا هو المكان الذي يتفوق فيه MetaDefender Sandbox : فهو لا يكتفي بفحص الشيفرة، بل يراقب ما يفعله البرنامج. فهو يشير إلى الانحرافات عن السلوك الطبيعي، ويوجه المحللين إلى ما هو مهم حقًا - ويخترق الضوضاء لتسليط الضوء على التهديدات التي من المحتمل أن تغفلها المراجعات التقليدية.

Detonator - The Endless Quest

للكشف عن الثغرات الأمنية

القصة وراء تقنية التحليل الديناميكي الرائدة في الصناعة OPSWAT

موثوق بها عالميًا في الدفاع عمّا هو مهم

OPSWAT بثقة أكثر من 1900 مؤسسة حول العالم لحماية بياناتها وأصولها وشبكاتها الهامة من التهديدات التي تنقلها الأجهزة والملفات (

).

مجتمع FileScan.io

اكتشف التهديدات الخفية من خلال تحليل البرامج الضارة الثاقب

المدعوم بتقنية MetaDefender

OPSWAT— جربه مجانًا.

دعم الامتثال

للمتطلبات التنظيمية

مع تزايد تعقيد الهجمات الإلكترونية والجهات التي تنفذها، تعمل الهيئات الحكومية في جميع أنحاء العالم على تطبيق لوائح تنظيمية لضمان قيام البنية التحتية الحيوية بما هو ضروري للحفاظ على أمنها.

ابدأ في 3 خطوات بسيطة

موارد موصى بها

MetaDefender for Core

استبيان SANS 2025 حول الكشف والاستجابة

تقرير مشهد التهديدات في عام 2025 OPSWAT لعام 2025

الأسئلة الشائعة

Aether هو الحل الموحد للكشف عن الثغرات الأمنية في اليوم الأول الذي يجمع بين - محاكاة الرمل + سمعة التهديدات + البحث عن التشابه باستخدام التعلم الآلي + Threat Intelligence غنية Threat Intelligence فيAPI واحدة سهلة الاستخدام للمحللين.

يستخدم محاكاة على مستوى وحدة المعالجة المركزية (وليس أجهزة افتراضية قابلة للتعرف عليها) لإجبار البرامج الضارة على تنفيذ منطقها الحقيقي، وفك حزم البيانات الموجودة في الذاكرة فقط، وكشف حالات التهرب (حلقات السكون، تحديد الموقع الجغرافي، محملات .NET، التشفير الخفي) بسرعة وعلى نطاق واسع.

يعتمد Aether على نفس محرك الصندوق الرملي القائم على المحاكاة المستخدم في Adaptive Sandbox يوسع نطاقه ليشمل الترابط الذكي والتخصيب التلقائي والبحث عن التهديدات.

- Sandbox محرك التحليل.

- Aether = حل كامل للكشف عن الثغرات الأمنية التي لم يتم اكتشافها بعد، تم بناؤه حول هذا المحرك.

يستخدم Aether محاكاة على مستوى وحدة المعالجة المركزية بدلاً من الأجهزة الافتراضية الكاملة. وهذا يعني ثوانٍ بدلاً من دقائق لكل تحليل، مع إنتاجية أعلى ومقاومة أقوى للتهرب وقابلية أسهل للتوسع عبر عمليات النشر.

حكم واضح + درجة التهديد، السلوكيات الحية وتخطيط MITRE، الحمولات/التكوينات غير المعبأة، مؤشرات الشبكة/C2، ومؤشرات IOC القابلة للتصدير (MISP/STIX) الجاهزة للحظر والبحث، بالإضافة إلى تشابه ML لتجميع الحملات ذات الصلة.

قم بنشره محليًا (بما في ذلك بشكل منفصل تمامًا)، في السحابة الخاصة بك، أو استخدمه عبر API. إنه سهل التشغيل: يتم إرسال تحديثات الكشف المنفصلة بشكل مستمر، ويمكنك دمجه مع SSO (SAML 2.0) ونظام التذاكر/SOAR الخاص بك.

قم بتوجيه برنامج تجريبي إلى سير عمل حقيقي (مثل مرفقات البريد الإلكتروني أو MFT الواردة) وقم بنسخ حركة المرور المشبوهة إلى Aether لمدة 2-4 أسابيع؛ وقم بقياس الاكتشافات الجديدة والوقت الموفر في الفرز وعائد مؤشرات الاختراق (IOC) لبناء حالة العائد على الاستثمار.