القصة وراء حل OPSWATالرائد في مجال تحليل البرمجيات الخبيثة

الحاجة إلى صناديق رمل أكثر ذكاءً

مع تزايد تعقيد التهديدات الإلكترونية، حلول التدابير الأمنية التقليدية مثل حلول مكافحة الفيروسات حلول صعوبة متزايدة في مواكبة هذه التهديدات. فقد تكيف مطورو البرامج الضارة مع هذه التهديدات، باستخدام تقنيات التعتيم المتقدمة، وتدابير مكافحة الصندوق الرملي، وتكتيكات البرامج الضارة غير الملفية المصممة لتفادي الكشف. كانت أنظمة تحليل البرامج الضارة المبكرة تعتمد على API الأساسية أو مراقبة النواة لالتقاط السلوكيات، ولكن هذه الأساليب كانت في كثير من الأحيان قابلة للكشف من قبل البرامج الضارة المتطورة، مما يسمح لها بإخفاء طبيعتها الحقيقية.

مع ظهور برامج الفدية، واستغلال الثغرات الأمنية في اليوم الأول، تهديدات مستمرة متقدمة تهديدات مستمرة متقدمة)، تحتاج المؤسسات حلول أكثر شمولاً حلول هذه التهديدات وتحليلها والتخفيف من حدتها قبل أن تسبب فوضى في بيئاتها. وهنا يأتي دور الصندوق الرملي (sandboxing) — وهو عملية تشغيل الملفات أو البرامج المشبوهة في بيئات معزولة لمراقبة سلوكها — الذي يلعب دوراً حاسماً في التحليل الآلي للبرامج الضارة.

ولكن مع تطور التهديدات، تطورت أيضًا تقنيات الصندوق الرملي. من API البسيطة إلى المحاكاة الافتراضية والتحليل الهجين والمحاكاة الآن، نمت الصناديق الرملية لتصبح أدوات أساسية أدوات البرامج الضارة الحديثة. دعونا نستكشف المعالم الرئيسية في تطور تقنيات الصندوق الرملي ونشرح كيف تتعامل الصناديق الرملية الحديثة مع التهديدات المتزايدة اليوم.

ما هو Sandbox ؟

صندوق الرمل هو بيئة آمنة ومعزولة تُستخدم لاختبار الملفات المشبوهة من خلال التحليل الديناميكي (مراقبة سلوك البرامج في الوقت الحقيقي عن طريق تشغيلها أو محاكاتها) لتحديد التهديدات المحتملة. يسمح ذلك للمتخصصين في مجال الأمن باكتشاف أي إجراءات ضارة قد يحاول الملف القيام بها، مثل الوصول غير المصرح به إلى البيانات أو الانتشار إلى أجزاء أخرى من النظام أو استغلال الثغرات الأمنية.

من خلال محاكاة سيناريوهات مختلفة من العالم الحقيقي داخل صندوق الحماية - مثل اتصالات الشبكة النموذجية أو تفاعلات المستخدم - يمكن لفرق الأمن الحصول على رؤى حول كيفية عمل البرمجيات الخبيثة في بيئة حية. يضمن هذا العزل أنه حتى لو كانت البرمجية خبيثة، فإنها تظل محصورة داخل بيئة صندوق الرمل، مما يحافظ على النظام والشبكة الأوسع نطاقاً في مأمن من الإصابة.

تستخدم الصناديق الرملية الحديثة مزيجًا من التحليل الديناميكي والثابت (فحص بنية الكود دون تنفيذه) لتحديد البرامج الضارة بشكل أفضل، بما في ذلك التهديدات الجديدة أو التي لم يسبق رؤيتها من قبل. وهي فعالة بشكل خاص في تحديد البرامج الضارة متعددة الأشكال التي تغير مظهرها لتجنب الكشف أو التهديدات التي تستخدم تكتيكات التنفيذ المؤجل. عادةً ما يتم دمج الصناديق الرملية في حلول الأمن السيبراني المتقدمة، مثل جدران الحماية من الجيل التالي وبوابات البريد الإلكتروني الآمنة ومنصات حماية النقاط النهائية، مما يوفر طبقة إضافية من الأمان ضد التهديدات المتطورة.

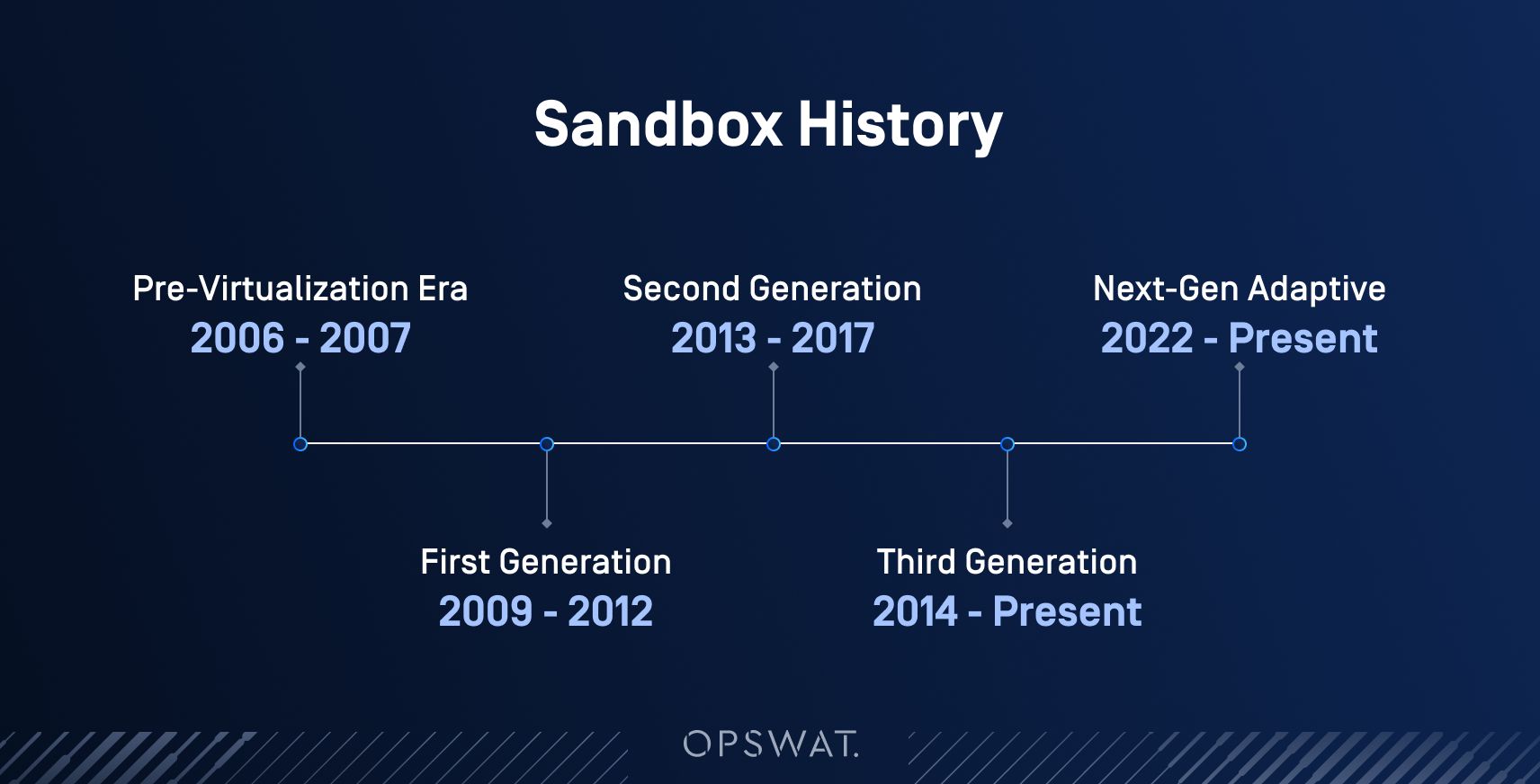

كيف تطور وضع الحماية بمرور الوقت

2006: أوائل API ربط ربط الصناديق الرملية

- التقنية: إدخال ربط وضع المستخدم API لالتقاط سلوك البرمجيات الخبيثة مباشرة على النظام المضيف. ومع ذلك، افتقرت صناديق الحماية هذه إلى العزل المناسب، مما جعل نقطة النهاية عرضة للخطر.

2007: مشاريع Sandbox الأكاديمية المبكرة

- التكنولوجيا: على غرار صناديق الحماية API ، ركزت هذه المشاريع على البحث الأكاديمي ولكنها تفتقر إلى العزلة، مما يجعلها عرضة لتجاوز البرمجيات الخبيثة.

بائعون جديرون بالملاحظة:

Software الحزام الشمسي، المشاريع الأكاديمية

2009: إدخال صناديق الحماية القائمة على المحاكاة الافتراضية

- التكنولوجيا: أدخلت هذه الحقبة المحاكاة الافتراضية الكاملة للنظام، مما أتاح تنفيذ البرمجيات الخبيثة في أجهزة افتراضية معزولة. وقد وفّر ذلك تحليلاً أكثر أماناً من خلال احتواء البرمجيات الخبيثة بشكل كامل.

2010: صناديق الحماية الافتراضية التجارية القائمة على المحاكاة الافتراضية

- التكنولوجيا: استحدثت بيئات تنفيذ متعددة المراحل باستخدام المحاكاة الافتراضية للكشف عن تهديدات مستمرة متقدمة (تهديدات مستمرة متقدمة)، متجاوزة بذلك آليات الكشف التقليدية.

بائعون جديرون بالملاحظة:

مؤسسة الوقواق، فاير آي

2012: الصناديق الافتراضية الافتراضية القائمة على الأجهزة

- التكنولوجيا: تركز على صناديق الرمل القائمة على الأجهزة المحلية للبيئات عالية الأمان، والتي توفر عزلاً كاملاً وتحليلاً سلوكياً ثرياً، وهي مثالية للشبكات الموصولة بالهواء.

2013: التحليل الهجين

- التكنولوجيا: الجمع بين تحليل الشيفرة البرمجية الثابتة والتنفيذ الديناميكي، ودمج عمليات تفريغ الذاكرة لتوفير رؤى جنائية أعمق، خاصةً بالنسبة للبرمجيات الخبيثة المراوغة.

بائعون جديرون بالملاحظة:

FireEye, Joe Security, Payload Security (استحوذت عليها لاحقًا شركة CrowdStrike)

2014: وضع الحماية المستند إلى برنامج Hypervisor

- التقنية: قامت صناديق الرمل هذه بتحليل البرمجيات الخبيثة على مستوى برنامج Hypervisor، وتجنب API الربط وتوفير رؤية على مستوى النواة مع تعزيز التخفي ضد تقنيات مكافحة صناديق الرمل.

2017-2022: وضع الحماية عبر المنصات سحابة

- التكنولوجيا: تقديم دعم متعدد المنصات (على سبيل المثال، أنظمة ويندوز وماك ولينكس) وعمليات النشر السحابية الأصلية، ودمج عمليات سير العمل التي تعتمد على API للكشف عن البرمجيات الخبيثة على نطاق واسع.

بائعون جديرون بالملاحظة:

في إم راي وجو سيكيوريتي وكراودسترايك

2022: الجيل التالي من وضع الحماية Adaptive من الجيل التالي

- التكنولوجيا: تتطور صناديق الحماية الناشئة إلى منصات شاملة للكشف عن التهديدات تدمج بين الرؤى القائمة على الذكاء الاصطناعي والتحليل الثابت والديناميكي ومحركات السمعة. تشتمل هذه المنصات على خطوط أنابيب التنسيق الخاصة بها، مما يوفر إمكانات شاملة للكشف عن التهديدات والاستجابة لها.

- القدرات: دعم عمليات النشر متعددة السحابات، فهي تجمع بين الإنتاجية العالية ووظيفة SOAR (التنسيق الأمني والأتمتة والاستجابة) لأتمتة دورة حياة الكشف بأكملها.

بائعون جديرون بالملاحظة:

OPSWAT

ظهور التحليل الهجين والمحاكاة الهجينة

مع تطور تقنيات مُعدّي البرمجيات الخبيثة أصبح من الواضح أن التحليل الثابت وحده لم يكن كافياً لاكتشاف التهديدات الحديثة. كان على صناديق الحماية أن تتكيف مع هذه التكتيكات المتطورة، وكان إدخال التحليل الهجين خطوة مهمة إلى الأمام.

قاد كل من VxStream Sandbox وجو Sandbox الطريق، حيث يجمعان بين التنفيذ الديناميكي وتحليل الذاكرة الثابتة. وقد سمح هذا النهج الهجين بإجراء تحليل أعمق للبرمجيات الخبيثة التي حاولت إخفاء سلوكها الحقيقي باستخدام تقنيات مثل التشفير أو التشويش. من خلال فحص عمليات تفريغ الذاكرة، يمكن لفرق الأمن الكشف عن النوايا الخبيثة التي لن تكون واضحة أثناء التنفيذ العادي.

أحدث اتجاه في وضع الحماية هو دمج المحاكاة، حيث يتم تشغيل البرمجيات الخبيثة في بيئة اصطناعية بالكامل مصممة لتعكس أنظمة العالم الحقيقي بأكبر قدر ممكن. يستخدم SandboxAdaptive MetaDefender Adaptive Sandbox منOPSWAT وغيره من المنصات المتقدمة المحاكاة إلى جانب التحليل الهجين للتعامل مع البرمجيات الخبيثة التي لا تحتوي على ملفات، والتهديدات المقيمة في الذاكرة، والبرمجيات الخبيثة التي تستهدف دفاعات نقاط النهاية على وجه التحديد.

أين نحن اليوم: نظرة عامة على حلول الصندوق الرملي الحديثة

| Sandbox النوع | التكنولوجيا | التثبيت | الميزات الرئيسية | حالة الاستخدام المثالية |

| منصة الكشف عن التهديدات سحابة | التحليل الهجين والذكاء الاصطناعي وتقنية المعلومات | سحابة | API-تحليل هجين مدفوع بالتحليل الهجين مع التكامل في المنصات الحالية | حماية نقاط النهاية المؤسسية، والكشف على نطاق واسع |

| قائم على الأجهزة Sandbox | كشف APT متعدد المراحل | داخليًا في المنشأة | العزل الكامل، تحليل البرمجيات الخبيثة متعدد المراحل | بيئات مغطاة بالهواء أو بيئات عالية الأمان |

| قائم على برنامج Hypervisor Sandbox | المراقبة على مستوى برنامج Hypervisor | سحابة | مراقبة خفية، مقاومة للتهرب من صندوق الرمل | اكتشاف البرمجيات الخبيثة المراوغة أو التهديدات الموجهة أو المتقدمة |

| بيئة اختبار معزولة قائمة على المحاكاة | المحاكاة | سحابة | إنتاجية عالية، ودعم غير متصل/فجوة هوائية (على سبيل المثال، محرك سمعة عنوان URL) | الكشف على المؤسسات على نطاق واسع، والبنية التحتية الحيوية، والأمن العالي |

أمثلة على حالات الاستخدام

| حالة الاستخدام | وصف |

| البنية التحتية الحرجة/الجوية الحرجة | التحليل دون اتصال بالإنترنت للبيئات المعزولة والآمنة في المرافق والرعاية الصحية والدفاع. |

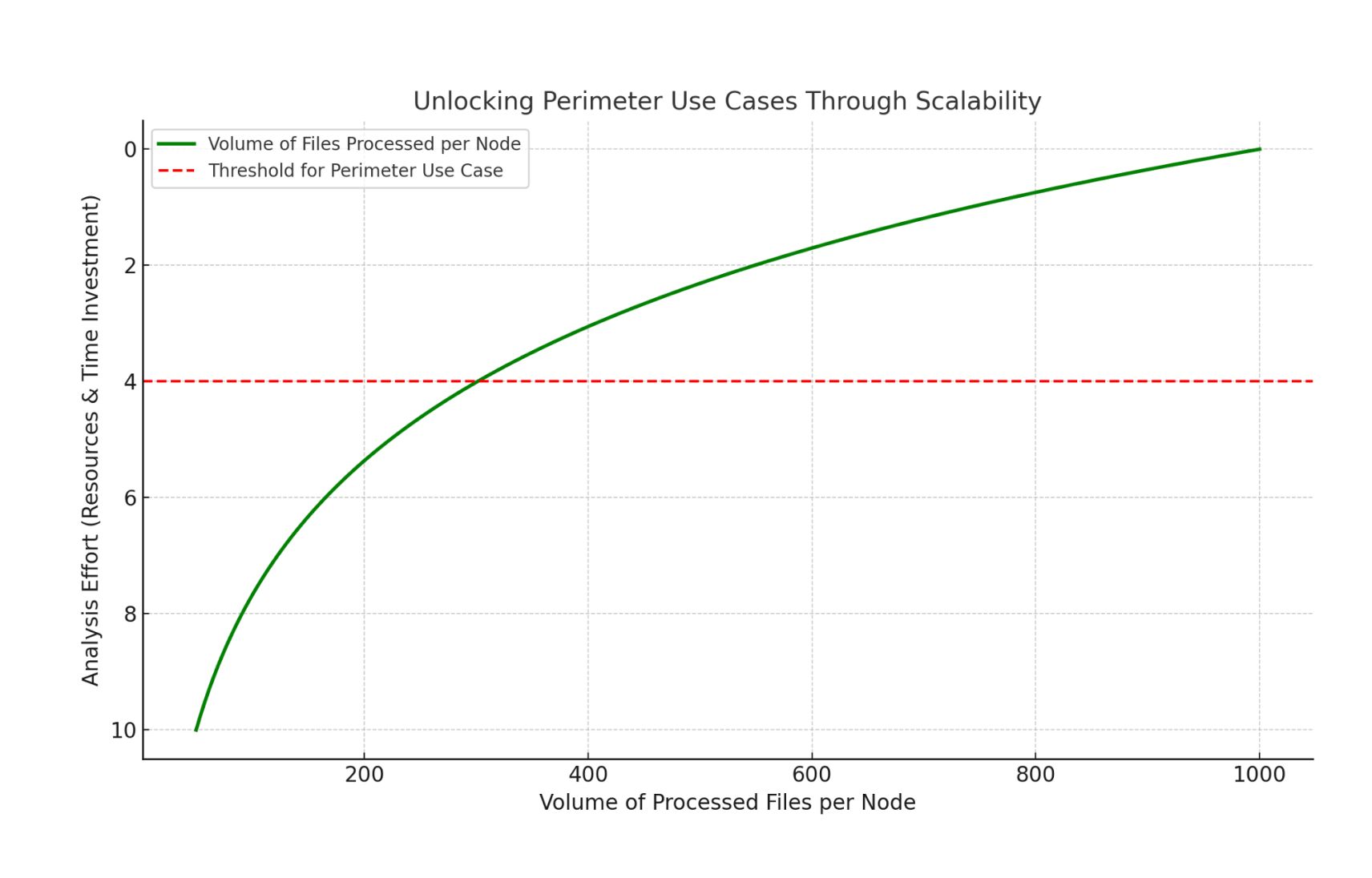

| التحليل الآلي على نطاق واسع | معالجة البرمجيات الخبيثة ذات الحجم الكبير والقابلة للتطوير مع أوقات إنجاز سريعة. |

| Advanced تهديد Detection والهجمات المستهدفة | تحديد التهديدات المتطورة وطويلة الأمد والهجمات المخصصة التي تستهدف أهدافاً عالية القيمة. |

| حماية Endpoint المؤسسية | المراقبة المستمرة واكتشاف البرامج الضارة عبر نقاط النهاية الموزعة. |

| أبحاث الطب الشرعي للبرمجيات الخبيثة | الهندسة العكسية التفصيلية والتحليل المتعمق للبرمجيات الخبيثة لأغراض البحث الأمني. |

| الكشف عن التهديدات سحابة | التكامل السحابي السلس للكشف التلقائي واسع النطاق عن التهديدات. |

الماخذ الرئيسية

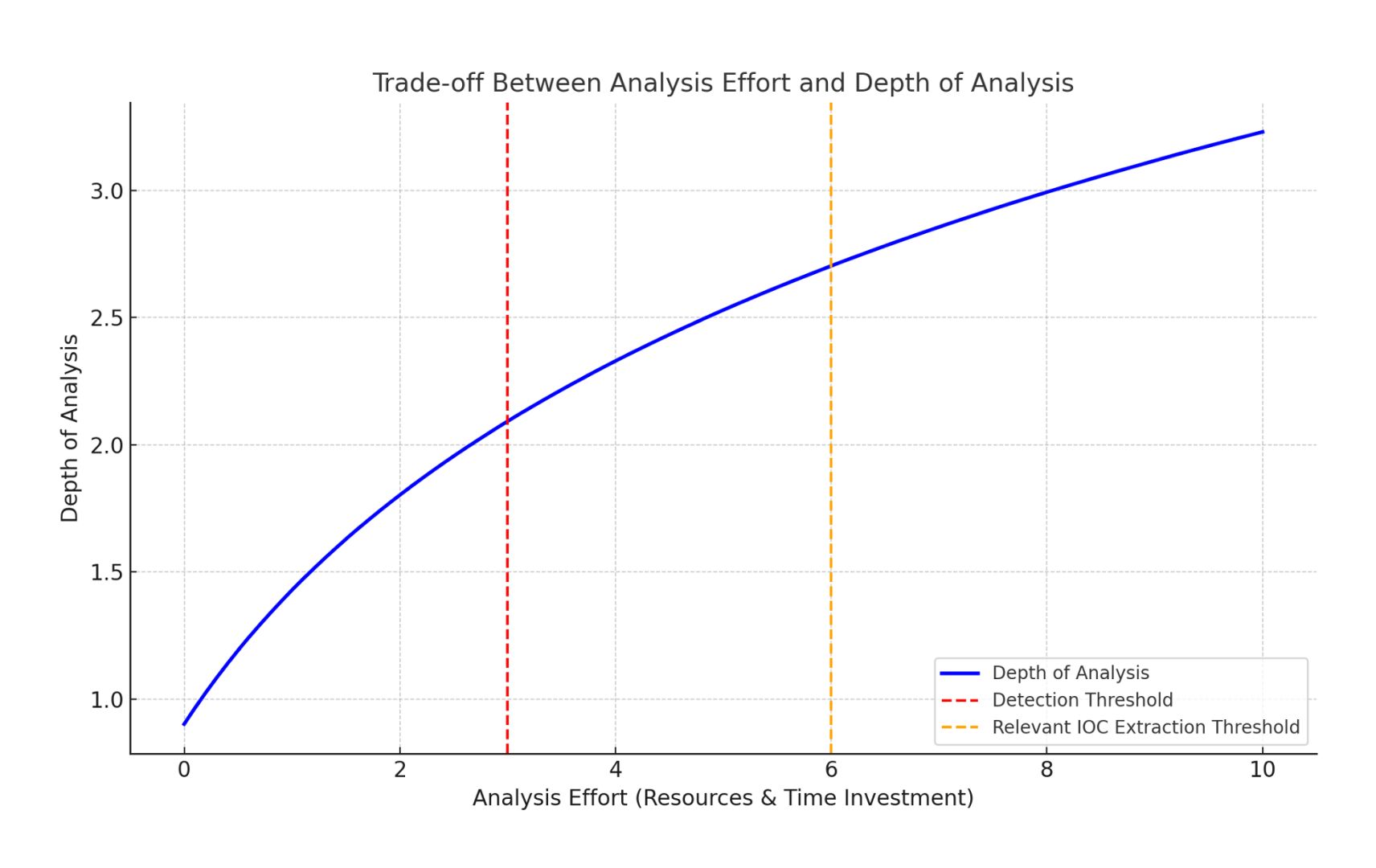

بالنسبة للمؤسسات التي تسعى إلى تنفيذ تحليل شامل للبرامج الضارة، فإن اختيار الصندوق الرملي سيعتمد على احتياجاتها المحددة، سواء كانت قابلية التوسع في حلول السحابية الأصلية، أو أمان أدوات القائمة على الأجهزة، أو التخفي في الكشف القائم على برنامج Hypervisor. بغض النظر عن ذلك، يظل الصندوق الرملي أداة حيوية لكل من الكشف الفوري عن البرامج الضارة والتحليل الجنائي الأعمق. يستمر السباق للتغلب على البرامج الضارة، ويقود الصندوق الرملي هذا السباق.

تطور وضع الحماية (Sandboxing) لمكافحة البرمجيات الخبيثة المراوغة بشكل متزايد

اعتمدت صناديق الرمل المبكرة على التثبيت الأساسي API ومراقبة النواة التي أثبتت عدم فعاليتها ضد البرمجيات الخبيثة المتطورة. تدمج صناديق الحماية الحديثة التحليل والمحاكاة الهجينة لاكتشاف حتى التهديدات المشوشة للغاية.

صناديق الحماية Adaptive والهجينة ضرورية للكشف عن التهديدات المتقدمة

من خلال الجمع بين التحليل الساكن والديناميكي، إلى جانب المحاكاة والرؤى القائمة على الذكاء الاصطناعي، يمكن لصناديق الحماية الحالية تحليل التهديدات المعقدة مثل برمجيات الفدية الخبيثة وبرامج الاستغلال في يوم الصفر و تهديدات مستمرة متقدمة بشكل أكثر فعالية.

حلول Sandboxing حسب احتياجات النشر

بدءًا من صناديق الحماية القائمة على الأجهزة المحلية للبيئات المجهزة بالهواء إلى المنصات السحابية الأصلية API التي تعتمد على السحابة للكشف عن التهديدات واسعة النطاق، يجب على المؤسسات اختيار تقنيات صناديق الحماية التي تتماشى مع متطلباتها الأمنية المحددة.

مستقبل وضع الحماية

لقد تطورت تقنيات وضع الحماية الحديثة إلى ما هو أبعد بكثير من تكراراتها الأولية، حيث تجمع بين المحاكاة الافتراضية والتحليل الهجين والمحاكاة للتعامل مع التهديدات المتطورة بشكل متزايد. مع استمرار مُؤلفي البرمجيات الخبيثة في تحسين تكتيكاتهم، من المرجح أن تتضمن الخطوة التالية في تطور صندوق الحماية المزيد من أنظمة الكشف المدعومة بالذكاء الاصطناعي والتعلم التكيفي للبقاء في الطليعة.

اختبر هذه التقنية مجاناً على موقع المجتمع: www.filescan.io

جان ميلر هو خبير في الأمن السيبراني يتمتع بخبرة تزيد عن عقد من الزمان في تحليل البرمجيات الخبيثة، وتقنيات وضع الحماية وأساليب الكشف عن التهديدات الهجينة. وهو مؤسس شركة Payload Security، وهي الشركة التي تقف وراء VxStream Sandbox ، والتي استحوذت عليها لاحقًا شركة CrowdStrike وتطورت إلى Falcon Sandbox. وقد وضع عمل جان المبتكر في التحليل الهجين معيارًا لصناديق الرمل الحديثة، حيث يجمع بين النهجين الثابت والديناميكي لاكتشاف البرمجيات الخبيثة.

وهو يعمل حالياً في OPSWAT كرئيس تنفيذي للتكنولوجيا، حيث يركز على تطوير تقنيات وضع الحماية للبنية التحتية الحيوية والبيئات عالية الأمان.