منع. الكشف. التحييد.

الحماية الكاملة للملفات في سحابة.

أوقف التهديدات المعروفة والمجهولة والمولدة بالذكاء الاصطناعي من تعطيل عمليات الأعمال

عبر البيئات السحابية والهجينة في أجزاء من الثانية.

- الأمان الشامل للملفات

- التكامل السحابي السلس

- أتمتة الامتثال المبسط

OPSWAT به من قبل

ما الذي نواجهه

تحميل الملفات المسلحة

يمكن لجهات التهديد استخدام عمليات تحميل الملفات لإدخال برمجيات الفدية والفيروسات والبرمجيات الخبيثة الأخرى في الأنظمة. تحتاج المؤسسات إلى فحص جميع الملفات - حتى تلك القادمة من مصادر موثوقة - بحثًا عن أي محتوى ضار. يوصى بإجراء Multiscanning حيث أن تعدد المحركات يزيد من معدلات الكشف.

قوانين الامتثال المعقدة

يجب على المؤسسات الامتثال للتفويضات التنظيمية (مثل SOC 2، واللائحة العامة لحماية البيانات (GDPR)، وISO 27001، وHIPAA، وPCI، وFISMA، و FINRA) أو مواجهة عواقب مالية وقانونية وخيمة. ونتيجة لذلك، تحتاج الشركات إلى اختيار شركاء يدعمون جهود الامتثال.

هجمات فورية

يمكن للأمن السيبراني القائم على الكشف تحديد التهديدات المعروفة ولكنه غير فعال ضد هجمات فورية. تستغل هذه الهجمات ثغرات لم تكن معروفة من قبل ولا يمكن اكتشافها بواسطة محركات مكافحة الفيروسات التقليدية، حيث لا توجد توقيعات للثغرات الجديدة. وللتخفيف من هجمات "الأيام الصفرية"، تحتاج المؤسسات إلى تجاوز مرحلة الكشف، وتعطيل الملفات من أي محتوى مشبوه.

تنزيل الملفات غير المضمونة

يجب تحليل الملفات في كل نقطة تنزيل، بغض النظر عن مكان أو كيفية تنزيلها، أو ما إذا كان المصدر معروفاً أو غير معروف. وتبقى الموازنة بين الأمن ووصول الموظفين إلى الموارد مشكلة كبيرة.

ثغرة العمل الموزعة

في الشركات على مستوى المؤسسات، يعمل الموظفون في مختلف المواقع والمناطق الزمنية والأجهزة غير المُدارة، مما يزيد من صعوبة مراقبة المؤسسات للتهديدات القائمة على الملفات والتحكم فيها وضمان معالجة الملفات في المناطق المرغوبة فقط.

نهج موحد لأمن الملفات المؤسسية

يوفر منصّة MetaDefender السحابية حماية كاملة للملفات عبر البنى التحتية السحابية الأصلية والبرمجيات كخدمة والبنى التحتية المختلطة.

إنه يوقف التهديدات المعروفة وغير المعروفة والمولدة بالذكاء الاصطناعي مع مساعدة المؤسسات على تبسيط الامتثال والحفاظ على استمرارية الأعمال.

أمان كامل للملفات عبر

جميع عمليات سير العمل سحابة

تحميل الملفات

تنزيل الملفات

Secure متصفحات المؤسسات من التهديدات القادمة من تنزيلات مواقع الويب غير المألوفة.

مشاركة الملفات والتعاون

حماية سلامة وسرية بياناتك المشتركة والحفاظ على سرية بياناتك المشتركة والامتثال لقوانين حماية البيانات، دون المساس بالسرعة أو الأداء.

تخزين الملفات

احمِ مؤسستك من انتهاكات البيانات، وتخلّص من وقت التعطّل، واضمن الامتثال لقوانين حماية البيانات.

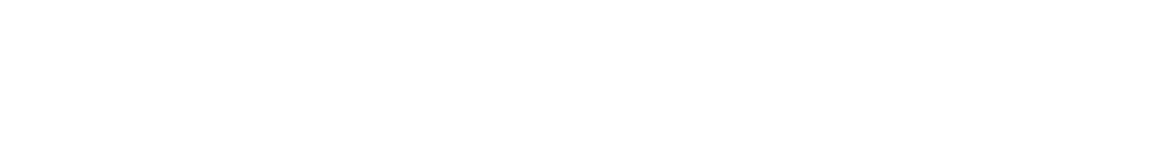

دفاع متعدد الطبقات مدعوم

بواسطة منصّة MetaDefender السحابية

تكامل سلس، يهدف إلى تأمين الملفات عبر سير العمل بأكمله؛ من التحميل إلى التنزيل والمشاركة والتعاون والتخزين.

100٪ حماية

اختبارDeep CDR

يعمل في مكان عملك

أكثر من 20 محركاً

التوصيل والتشغيل

الامتثال للمعايير العالمية

موثوق به من قبل أكبر البنوك وشركات التأمين في جميع أنحاء العالم

# 1 الشركة الرائدة في السوق

حماية كاملة للملفات مع

التقنيات الرائدة في السوق

إيقاف التهديدات التي يفوتها الآخرون

- يدعم أكثر من 200 تنسيق ملف

- يُزيل المحتوى الضار باستمرار من الأرشيفات المتداخلة المتعددة المستويات

- يُعيد إنشاء ملفات آمنة وقابلة للاستخدام

محركاتٌ أفضل من محرك واحد

- كشف البرمجيات الضارة بنسبة 100% تقريبًا

- مسح في نفس الوقت مع أكثر من 20 محرك AV رائد

الكشف عن البرمجيات الخبيثة المراوغة باستخدام وضع الحماية المتقدم القائم على المحاكاة

- تحليل الملفات بسرعة عالية

- يستخرج محرك مكافحة التهرب من الرمل محرك مكافحة التهرب من المركبات العضوية المستقلة

- تحديد تهديدات يوم الصفر

- تمكين التصنيف العميق للبرامج الضارة عبر API أو التكامل المحلي

منع فقدان البيانات الحساسة

- استخدام نماذج مدعومة بالذكاء الاصطناعي لتحديد النصوص غير المنظمة وتصنيفها إلى فئات محددة مسبقًا

- التنقيح الآلي لمعلومات حساسة محددة مثل PII وPHI وPCI في أكثر من 110 أنواع من أنواع الملفات

- دعم التعرف الضوئي على الرموز OCR في الصور

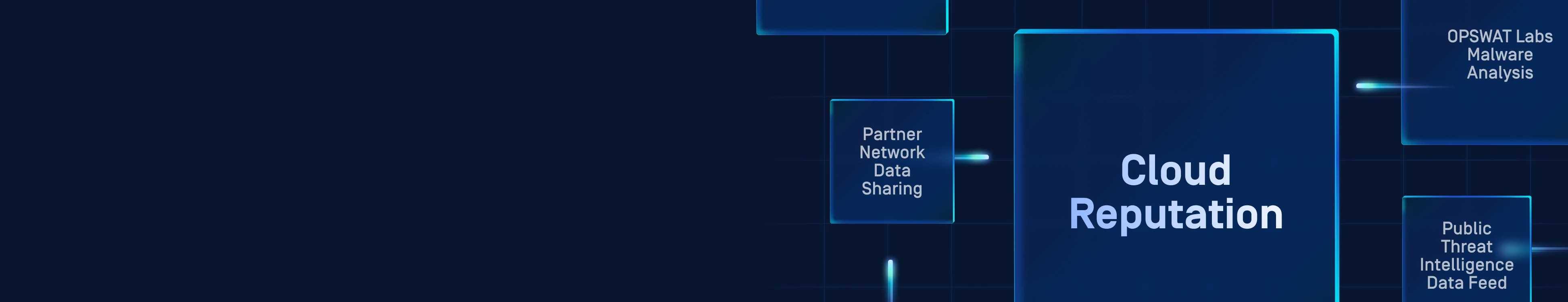

البحث عن السمعة

- تحقق من عناوين IP، والنطاقات، وتجزئة الملفات، وعناوين URL بحثًا عن السلوك الخبيث باستخدام مصادر متعددة لسمعة عناوين IP وعناوين URL.

- تحديد التهديدات مثل شبكات الروبوتات التي لا يمكن العثور عليها من خلال المسح التقليدي

الكشف عن هجمات فورية

الكشف عن هجمات فورية باستخدام تقنية Adaptive Sandbox

رؤى في الوقت الحقيقي

احصل على تقارير المسح في الوقت الفعلي ورؤى الاستخدام

تكييف سير العمل المخصص

تدفقات عمل مخصصة تتكيف مع احتياجات المستخدم المحددة

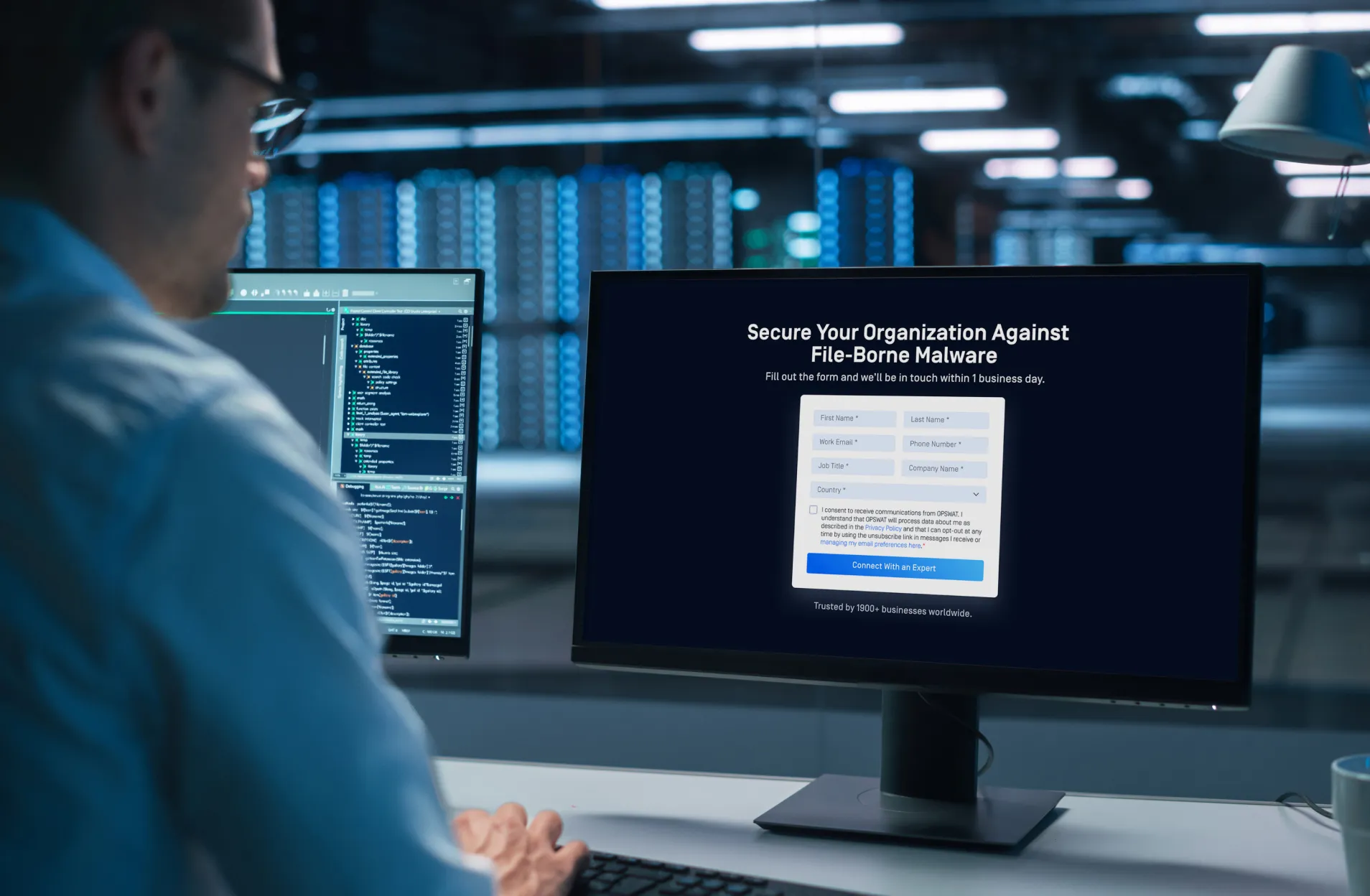

3 خطوات سهلة Secure مؤسستك ضد البرمجيات الخبيثة المنقولة بالملفات البرمجيات الخبيثة المنقولة بالملفات

موثوق به من قبل الشركات المصرفية وشركات التأمين الرائدة في السوق في جميع أنحاء العالم

نظام أساسي واحد يحمي

مجموعتك سحابة بالكامل

تكامل سلس، يهدف إلى تأمين الملفات عبر سير العمل بأكمله؛ من التحميل إلى التنزيل والمشاركة والتعاون والتخزين.

دعم الامتثال للمتطلبات التنظيمية

البنية التحتية العالميةسحابة منصّة MetaDefender السحابية

نحن نقدر تجربة وخصوصية مستخدمينا. يتم توفير خدمتنا من خلال خوادم موجودة في المواقع التالية

- أمريكا الشمالية الموقع الولايات المتحدة، الساحل الغربي

- كندا الموقع مونتريال

- أوروبا الوسطى الموقع ألمانيا

- الهند الموقع مومباي

- سنغافورة الموقع: سنغافورة

- اليابان الموقع طوكيو

- استراليا الموقع: سيدني

صُممت لحماية البنية التحتية

الحرجة في العالم

الذكاء الاصطناعي التنبئي Alin AI

اكتشف السلوكيات الخبيثة ومنعها قبل تنفيذها باستخدام محرك الذكاء الاصطناعي الثابت من الجيل التالي OPSWAT، والذي تم تحسينه من أجل الدقة والتكامل السلس عبر MetaDefender .