™MetaDefender

منصة الوقاية من التهديدات المتقدمة

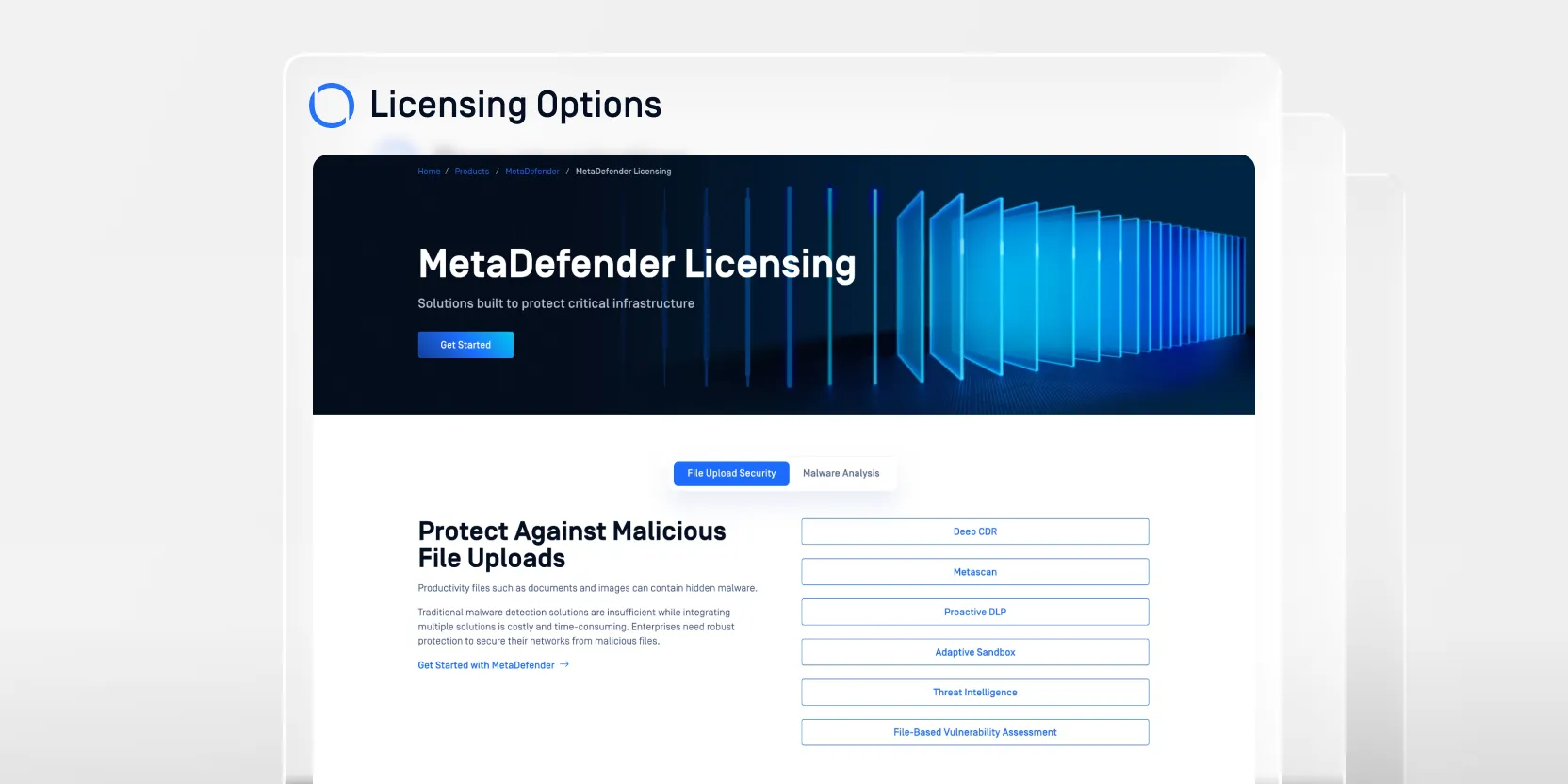

MetaDefender يضع مجموعة من التقنيات الرائدة في السوق لحماية بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية الحساسة، وتقليص مساحة الهجوم الإجمالية من خلال اكتشاف ومنع التهديدات المتطورة المعروفة وغير المعروفة التي تحملها الملفات مثل البرمجيات الخبيثة المراوغة المتقدمة هجمات فورية ، تهديدات مستمرة متقدمة (تهديدات مستمرة متقدمة)، وغيرها.

MetaDefender

يتميز MetaDefender بسهولة اندماجه مع حلول الأمن السيبراني الموجودة في كل طبقة من طبقات البنية التحتية لمؤسستك. وبفضل خيارات التثبيت المرنة المصممة خصيصًا لحالة الاستخدام الخاصة بك، يضمن MetaDefender سلامة الملفات التي تدخل بيئتك أو تُخزَّن فيها أو تخرج منها، بدءاً من أرضية العمل إلى غاية السحابة. يستخدم هذا الحل مجموعةً من التكنولوجيات لمساعدة مؤسستك على تطوير إستراتيجية شاملة للوقاية من التهديدات.

الوقاية المتقدمة من البرامج الضارة

يحمي MetaDefender المؤسسات من تهديدات الأمن السيبراني المتقدمة في البيانات التي تنشأ من مجموعة متنوعة من المصادر، مثل الويب والبريد الإلكتروني وأجهزة الوسائط المحمولة ونقاط النهاية.

فلسفة منصة MetaDefender:

- كل الملفات معرضة للخطر

- قد يحاول أيُّ ملف استغلال ثغرة أمنية لاختراق الشبكة

- حلول محركات مكافحة البرامج الضارة الفردية، وجدران الحماية من الجيل التالي، وصناديق الحماية، والتعلم الآلي، و IPSec، حلول مكافحة البرامج الضارة بالوكالة حماية كافية من تهديدات الأمن السيبراني بمفردها.

تتعرض المؤسسات المتصلة رقميًا إلى مجموعة واسعة من ناقلات الهجمات الإلكترونية ما يُصعّب عليها تتبع التهديدات والسلامة منها، خاصةً المؤسسات الكبيرة التي تضم آلاف الموظفين والمتعاقدين. يُمكن استخدام وسائل نقل البيانات، مثل الملفات المرفوعة، وأجهزة الوسائط المحمولة، ومرفقات البريد الإلكتروني، جميعها لشن هجمات مستهدفة يمكن أن تلحق الضرر بسمعة المؤسسة ومكانتها المالية وعلاقاتها مع العملاء، بل حتى بالمعدات الحساسة والمنشأة نفسها فيما يتعلق بالبنية التحتية الأساسية.

الذكاء الاصطناعي التنبئي Alin AI

اكتشف السلوكيات الخبيثة ومنعها قبل تنفيذها باستخدام محرك الذكاء الاصطناعي الثابت من الجيل التالي OPSWAT، والذي تم تحسينه من أجل الدقة والتكامل السلس عبر MetaDefender .

كلامنا ليس ادّعاءً

OPSWAT موثوق به من قبل أكثر من 1800 مؤسسة حول العالم لحماية بياناتها وأصولها وشبكاتها المهمة من التهديدات التي تنتقل عبر الأجهزة والملفات.

تحليل. رصد. منع.

منع الهجمات المجهولة والبرامج الضارة المراوغة

حلول معظم حلول الأمن السيبراني على اكتشاف التهديدات كوظيفة حماية أساسية. لا يعتمد Deep CDR™على الاكتشاف. فهو يفترض أن جميع الملفات تشكل تهديدات ويعيد بناء محتواها باستخدام عملية إعادة بناء آمنة وفعالة. Deep CDR أكثر من 200 نوع من الملفات ويقوم بإخراج ملفات آمنة وقابلة للاستخدام. Deep CDR للغاية في منع الهجمات المستهدفة والتهديدات الناشئة وبرامج الفدية والتهديدات المعروفة والبرامج الضارة غير المعروفة.

رصد سريع ودقيق للتهديدات باستخدام الفحص المتعدد Multiscanning

يستخدم برنامج Metascan™ Multiscanning محركات متعددة لمكافحة البرمجيات الخبيثة لتحقيق اكتشاف سريع ودقيق للتهديدات. فهو يجمع بين قدرات الوقاية من التهديدات المتقدمة لأكثر من 30 محركاً لمكافحة البرمجيات الخبيثة. الاستفادة من المسح الضوئي للتوقيعات والاستدلال وقدرات التعلم الآلي وموجزات معلومات التهديدات العالمية لزيادة قدرات الاستجابة والدقة.

رصد البرامج المعرضة للخطر قبل التثبيت

تحتوي جميع التطبيقات على ثغرات أمنية متفاوتة الخطورة يمكن استغلالها. يزيد تقييم الثغرات الأمنية القائم على الملفات (File-Based Vulnerability Assessment) من أمان نقطة النهاية؛ فهو يرصد الملفات ثنائية والمثبّتات التي تحتوي على ثغرات معروفة في الملفات والتطبيقات والبرامج قبل تثبيتها على أجهزة نقطة النهاية، بما في ذلك أجهزة إنترنت الأشياء، ويمكنه رصد الثغرات الأمنية في أكثر من مليون ملف وما يزيد على 20000 تطبيق.

رصد البيانات الحساسة في الملفات ورسائل البريد الإلكتروني

تساعد تقنية Proactive DLP™على منع الاختراقات المحتملة للبيانات وانتهاكات الامتثال التنظيمي من خلال اكتشاف البيانات الحساسة في الملفات ورسائل البريد الإلكتروني وحظرها. يعالج Proactive DLP مختلف البيانات، بما في ذلك بطاقة الائتمان وأرقام الضمان الاجتماعي. تدعم Proactive DLP أنواعاً متعددة من الملفات، بما في ذلك Microsoft Office وPDF. يكتشف تصنيف المستندات المدعوم بالذكاء الاصطناعي محتوى البالغين في الصور واللغة المسيئة في النصوص.

اكتشف التهديدات واستجب لها في الوقت الفعلي

يكتشف MetaDefender InSights تهديد Intelligence المجالات وعناوين IP الضارة المعروفة في المستندات، ويتيح حظر الملفات في الوقت الفعلي بناءً على اكتشافات المؤشرات الضارة. وهو يطبق معلومات التهديدات عالية الجودة والمنسقة على مؤشرات الاختراق المستخرجة (مؤشرات الاختراق)، ويجمع البيانات من مئات المصادر لضمان أعلى جودة في قدرات الكشف عن التهديدات والاستجابة لها.

النشر المرن في سحابة أو في البيئات المحلية

يمكن للعملاء تطبيق تقنياتنا الرائدة في هذا المجال في مجال Multiscanning الضوئي Deep CDR Multiscanning MetaDefender File-Based Vulnerability Assessment من خلال خدمةمنصّة MetaDefender السحابية أو من خلال نشر حلول MetaDefender المتقدمة للوقاية من التهديدات في بيئتهم الخاصة، بما في ذلك الشبكات المجهزة بالهواء.

بيئة الاختبار المعزولة من الجيل التالي المبنية على التحليل التكيفي للتهديدات

تتيح تقنية تحليل التهديدات التكيفية الفريدة من نوعها في MetaDefender Sandbox إمكانية اكتشاف البرمجيات الخبيثة في يوم الصفر واستخراج المزيد من مراكز العمليات الدولية. يكتشف محرك التحليل الديناميكي السريع الخاص بنا الهجمات المستهدفة، متجاوزًا الحيل المضادة للتحليل (مثل السياج الجغرافي).

Secure Supply Chain Software

تحديد الثغرات الأمنية المعروفة، والتحقق من صحة التراخيص، وإنشاء مخزون مكوّنات لبرمجيات المصدر المفتوح (OSS)، وتوابع الطرف الثالث، والحاويات. يدعم برنامجOPSWAT SBOM أكثر من 10 لغات برمجة، وأكثر من 5 ملايين مكتبة تابعة لجهات خارجية، ويستخدم قاعدة بيانات واسعة تضم أكثر من 17 ألف ثغرة أمنية مصدرها قاعدة البيانات الوطنية للثغرات الأمنية (NVD) و GitHub (GitHSA).

المعالجة السريعة للنتائج الكاذبة بعملية المقارنة بناءً عن سمعتها

يقوم محرك السمعة الخاص بنا بفحص سمعة الملفات من خلال مطابقة تجزئاتها مع قاعدة بيانات الملفات الخبيثة أو الآمنة المعروفة وتحديدها على أنها "معروفة جيدة" أو "معروفة سيئة" أو "غير معروفة". يستفيد محرك OPSWAT للسمعة من التحليلات المتقدمة لتقليل ومعالجة الإيجابيات الخاطئة بشكل أسرع.

تبسيط عمليات الأمن والامتثال اعتمادًا على بلد المنشأ

الكشف عن الأصل الجغرافي للملفات التي تم تحميلها بما في ذلك ملفات PE و MSI و الاستخراج الذاتي. يقوم محرك بلد المنشأ بتحليل البصمات الرقمية والبيانات الوصفية لتحديد المواقع المحظورة والبائعين تلقائياً. يتيح ذلك إمكانية التصفية الدقيقة التي تحظر الوصول غير المصرح به إلى البيانات الحساسة استناداً إلى مصدرها مع ضمان الامتثال للوائح البيانات عبر المناطق.

الوقاية المتقدمة من التهديدات في OPSWAT

تُيتح الوقاية المتقدمة من التهديدات مع MetaDefender مزايا أساسية لمؤسستك.

رؤية محسَّنة

تعمل العديد من المؤسسات ضمن بنى تحتية ذات تعقيد متزايد ما يجعل الرؤية أحد التحديات، لذا يُعد فهم ما يحدث في مؤسستك أمرًا بالغ الأهمية للإدارة المسبقة للتهديدات. يُتيح MetaDefender هذه الرؤية، إذ يُكسبك يقينًا بجميع النشاطات التي تحدث في كل مكان من شركتك.

يتميز MetaDefender بسهولة الاستخدام، ما يسهّل رؤية المخاطر مثل البرمجيات والملفات المعرضة للخطر ويمنع ثغرات أمنية أخرى مثل كشف معلومات التعريف الشخصية (PII).

مراعاة الامتثال

يؤدي الامتثال دورًا هامًا في مجالات كثيرة، ويشمل الامتثال التنظيمي عوامل عديدة، وغالبًا ما يُعد الأمن السيبراني عنصرًا رئيسًا في هذه المعايير. تحتاج المؤسسات إلى أن تُثبت أنها عاكفة بنشاط على تخفيف المخاطر وحماية بياناتها.

يُعد MetaDefender منصتك المركزية للوقاية من التهديدات حيث يمكن لمؤسستك أن توثق بدقة تكنولوجيات التخفيف من المخاطر. وبفضل ميزات مثل التعطيل الشامل للمحتوى وإعادة إنشائه وعمليات تقييم الثغرات الأمنية تصير مؤسستك جاهزةً لعمليات التدقيق.

زيادة التفاعل بين المنتجات الأمنية

تعتمد مؤسسات عديدة على مجموعة متباينة من المنتجات الأمنية لتحسين وضعها الأمني، صحيح أن مجموعات المنتجات والتكنولوجيات هذه مصممة لمعالجة كثير مجالات الأمن السيبراني لكن غياب التواصل بين هذه الأجزاء النشطة يؤدي إلى زيادة مسؤوليات الإدارة وزيادة احتمال الغفلة عن وجود ثغرات أمنية.

تعمل منصة MetaDefender Platform على دمج تكنولوجيات الوقاية من التهديدات في المؤسسة. تعاون مع مقدم خدمة واحد واختبر شبكة أمن إلكتروني موحدة قادرة على رصد مجموعة واسعة من المخاطر المحتملة.

نزاهة أكبر للمؤسسة

المؤسسة التي تدير تهديدات بفعالية تحافظ على الإنتاجية وتبني الثقة مع العملاء. تعالج منصة MetaDefender مجموعة من الثغرات الأمنية لتحسّن من وضع أمنك السيبراني.

بوجود حلول MetaDefender في ترسانتك تصير شركتك أكثر استقرارًا واستعدادًا للاستجابة للمخاطر. حافظ على شركتك في طليعة الأمن السيبراني وأثبت لعملائك أن مؤسستك جديرة بالثقة.

لا تثق بأي ملف

MetaDefenderمجموعة شاملة ومتعددة الطبقات من التقنيات التي تمنع التهديدات في مجالات متعددة وتقلص مساحة الهجوم الإجمالية، بدءاً من المسح المتعدد للبرامج الضارة إلى تعقيم الملفات عبر آلاف التطبيقات الخارجية. احصل على نظرة شاملة للمنصة وأجزائها المتحركة العديدة.

تكنولوجيات MetaDefender

تثبيت MetaDefender في نقاط دخول البيانات والملفات الرئيسة

قد تنطوي المؤسسة الواحدة على قدر كبير من نقاط دخول الملفات والبيانات المعرضة للهجمات. اعرف أكثر كيف يمكن لمنصة MetaDefender Platform مواجهة التحديات وحالات الاستخدام الفريدة في مؤسستك.