تقييم الثغرات الأمنية في الملفات

اكتشاف الثغرات في التطبيقات قبل تثبيتها

تقوم File-Based Vulnerability Assessment الخاصة بنا باكتشاف الثغرات الأمنية في التطبيقات والملفات قبل تثبيتها. نستخدم تقنيتنا الحاصلة على براءة اختراع (U.S. 9749349 B1) لربط الثغرات الأمنية بمكونات البرامج ومثبتات المنتجات وحزم البرامج الثابتة والعديد من أنواع الملفات الثنائية الأخرى، والتي يتم جمعها من مجتمع واسع من المستخدمين العملاء من الشركات.

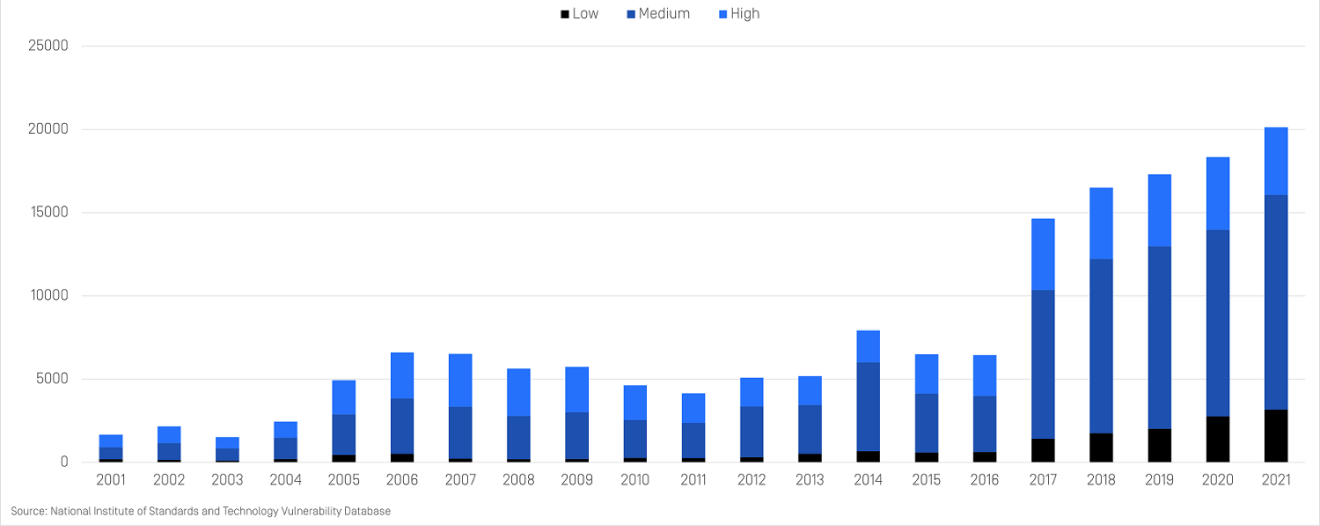

نمو الثغرات الأمنية في Software تتكاثر

عندما تصبح البرامج أكثر تعقيدا ، يزداد عدد نقاط الضعف في التطبيقات. في كل عام ، يتم تعيين رقم قياسي جديد لعدد الثغرات الأمنية المعروفة ، بما في ذلك ليس فقط نقاط الضعف في نظام التشغيل والتطبيقات ، ولكن أيضا المكونات الثنائية والبرامج الثابتة لإنترنت الأشياء (IoT) وغيرها من الثغرات الأمنية القائمة على الملفات.

18,400

13.62%

النمو السريع للثغرات الأمنية المستندة إلى الملفات

تعد الثغرات الأمنية المستندة إلى الملفات واحدة من أسرع فئات أنواع الثغرات الأمنية نموا في السنوات الأخيرة.

تقييم الثغرات الأمنية المستند إلى التطبيق والملفات

ثغرات Software إنترنت الأشياء والبرامج الثابتة

تتزايد أهمية نقاط الضعف في برامج إنترنت الأشياء ونقاط الضعف في البرامج الثابتة. عادة ما يتم تصميم أجهزة إنترنت الأشياء لوظائف محددة وتفتقر إلى الاحتياطات الأمنية. يعد منع تثبيت البرامج الثابتة الضعيفة على أجهزة إنترنت الأشياء إجراء أمنيا بالغ الأهمية نظرا للنمو السريع لأجهزة إنترنت الأشياء. تقنية فحص الثغرات الأمنية لدينا قادرة على اكتشاف نقاط الضعف في البرامج قبل التثبيت والتثبيت.

أكثر من مليار نقطة بيانات

يصعب اكتشاف الثغرات الأمنية المرتبطة بمكونات ثنائية محددة باستخدام تقنية فحص الثغرات الأمنية التقليدية. قامت تقنيتنا المبتكرة بجمع وتحليل أكثر من مليار نقطة بيانات برمجية ضعيفة (ومتزايدة) من الأجهزة البرية وتستخدم هذه البيانات كأساس لتقييم نقاط الضعف بناء على مكونات البرامج.

الكشف عن المثبتات الضعيفة

يتعرض ملايين المستخدمين للهجمات التي تستفيد من نقاط الضعف. يعد اكتشاف برامج التثبيت ومنعها من الدخول إلى شبكتك واستخدامها لتثبيت نقاط الضعف أحد أفضل ممارسات الأمن السيبراني.

تقييم الثغرات الأمنية قبل تثبيتها

تقوم معظم حلول فحص الثغرات الأمنية بتحديد الثغرات بعد تثبيت التطبيقات بالفعل، مما يخلق نافذة للكشف يمكن استغلالها. تقنية File-Based Vulnerability Assessment الكمبيوتر File-Based Vulnerability Assessment U.S. 9749349 B1) الحاصلة على براءة اختراع OPSWATتقوم بتقييم وتحديد الثغرات الأمنية من خلال الملفات الثنائية المرتبطة بالمكونات المعرضة للخطر أو إصدارات تطبيقات معينة. وهي تمنح مسؤولي تكنولوجيا المعلومات القدرة على:

- التحقق من وجود ثغرات معروفة في أنواع معينة من البرامج قبل تثبيتها

- فحص الأنظمة بحثًا عن الثغرات المعروفة عندما تكون الأجهزة متوقفة

- البحث السريع عن الثغرات في التطبيقات المشتغلة ومكتباتها المحملة