Deep CDR™

تجديد الملفات الذي يحمي من البرمجيات الخبيثة المراوغة وثغرات يوم الصفر

حلول مكافحة الفيروسات التقليدية حلول التهديدات غير المعروفة. أما Deep CDR عليها تمامًا. يتم تعطيل كل ملف وإعادة إنشائه، مما يضمن وصول المحتوى الآمن والنظيف والقابل للاستخدام فقط إلى أنظمتك.

معالجة الملفات بالميلي ثانية

يدعم الكائنات المضمنة

تعقيم أكثر من 200

نوع ملف

200+ خيارات تحويل الملفات

المسح التكراري للأرشيفات

سياسات أمنية مصممة خصيصاً

إليك سبب أهمية Deep CDR

حماية غير كافية

حلول مكافحة البرامج الضارة القائمة على الذكاء الاصطناعي والطرق التجريبية حلول إبطال مفعول جميع التهديدات المستندة إلى الملفات.

التهديدات غير المكتشفة

تهديدات يوم الصفر والهجمات المستهدفة والبرمجيات الخبيثة المراوغة قد لا تكتشفها محركات مكافحة الفيروسات.

تكتيكات البرمجيات الخبيثة المراوغة

تتفادى البرمجيات الخبيثة المراوغة الكشف عن طريق استخدام تقنيات التعتيم مثل إخفاء المعلومات لإيصال حمولات مضغوطة أو مؤرشفة أو مشفرة.

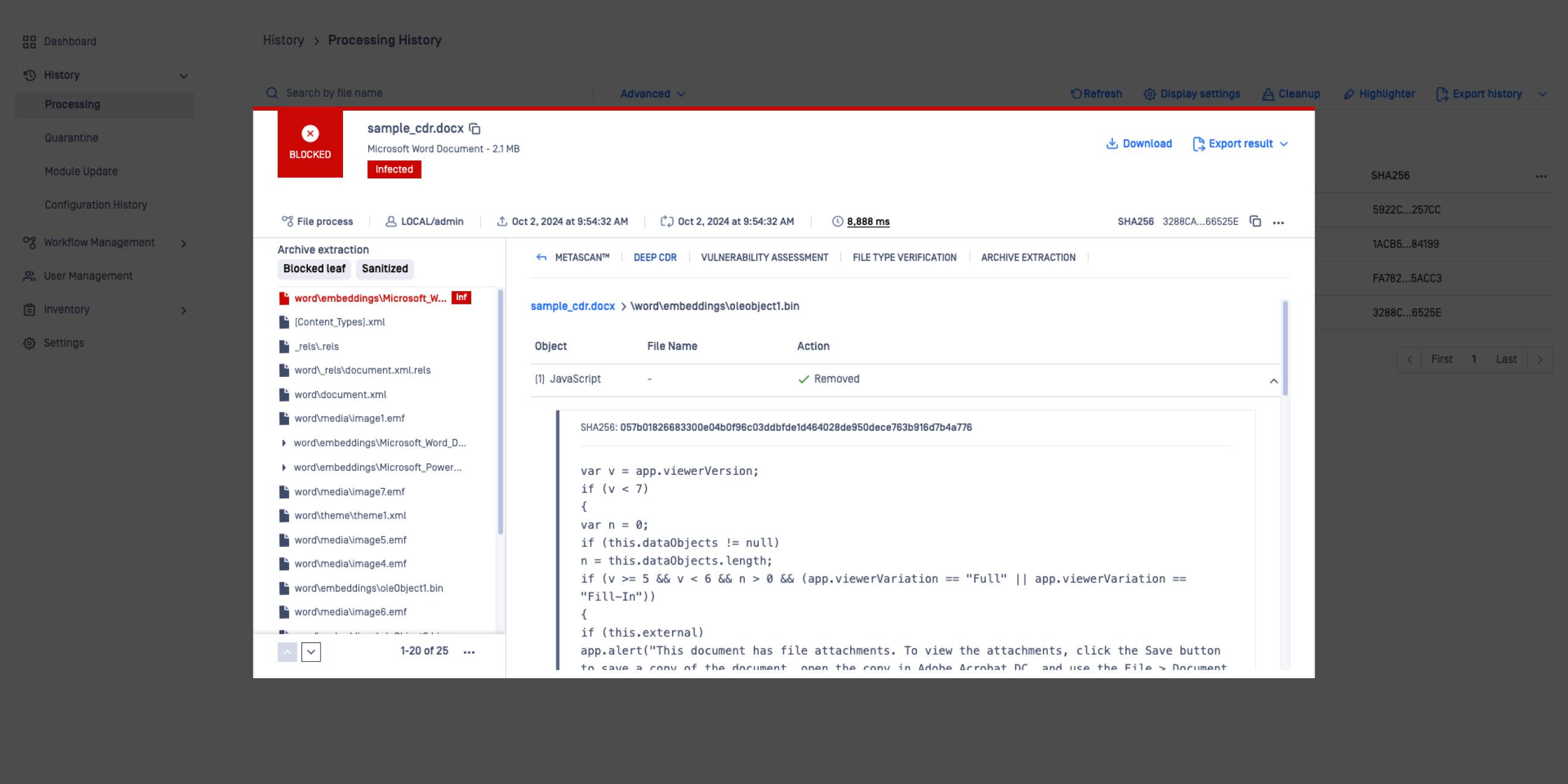

قيود الماكرو والبرنامج النصي

من الصعب تطبيق الحظر الصريح على وحدات الماكرو في مستندات Office وجافا سكريبت في ملفات PDF، وقد يحدّ من الوظائف الحيوية.

مسح الأرشيف غير المكتمل

حلول CDR التقليدية غير حلول على مسح الأرشيفات وملفات zip بشكل متكرر.

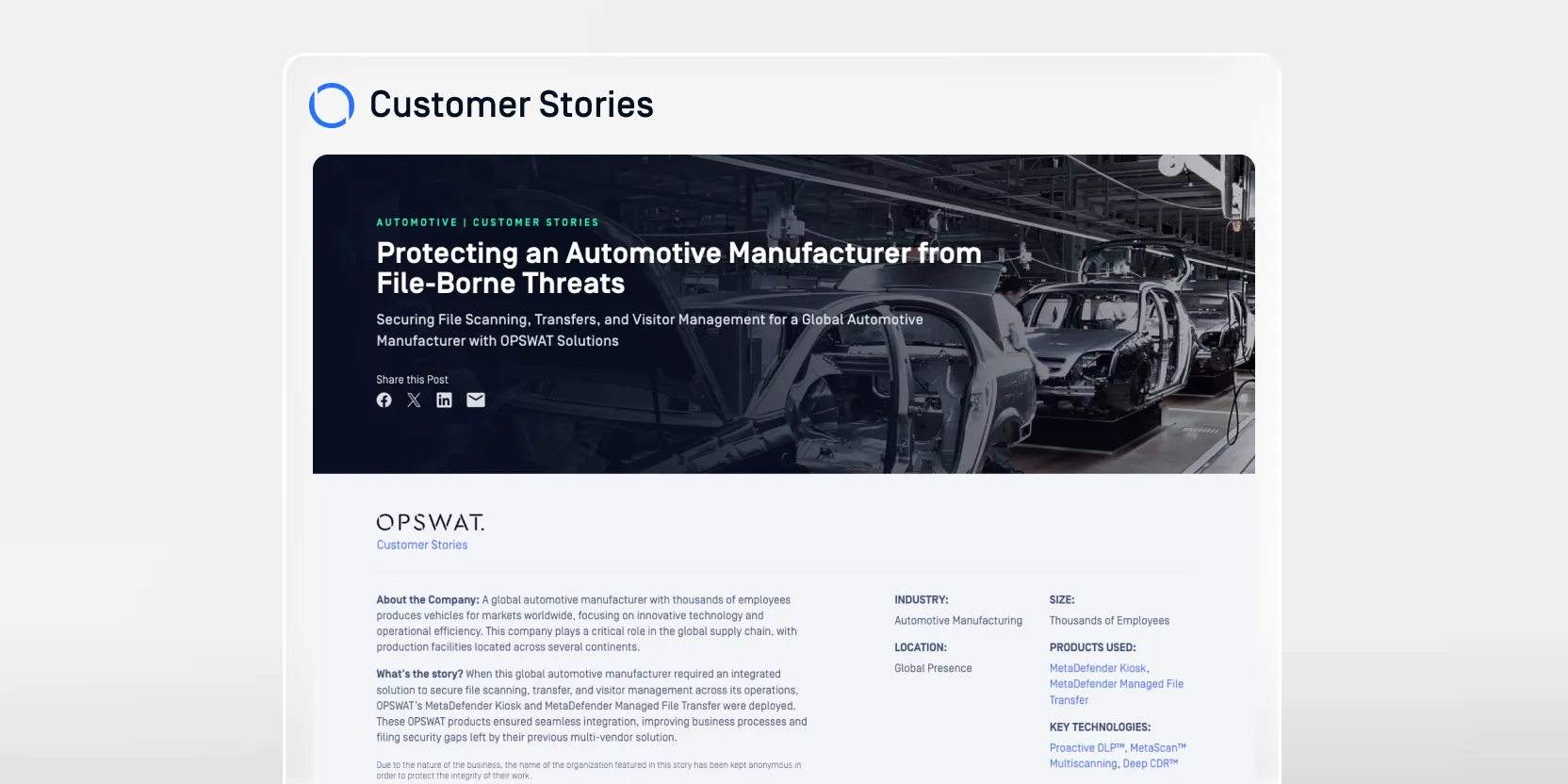

طريقة العمل

من خلال التركيز على الوقاية بدلاً من الاكتشاف فقط، يعزز Deep CDR دفاعات مكافحة البرمجيات الخبيثة، ويحمي المؤسسات من الهجمات القائمة على الملفات، بما في ذلك التهديدات المستهدفة. فهو يقوم بتحييد الكائنات الضارة المحتملة في الملفات التي تعبر حركة مرور الشبكة، والبريد الإلكتروني، وعمليات التحميل والتنزيل والوسائط المحمولة قبل أن تصل إلى شبكتك.

Core المزايا

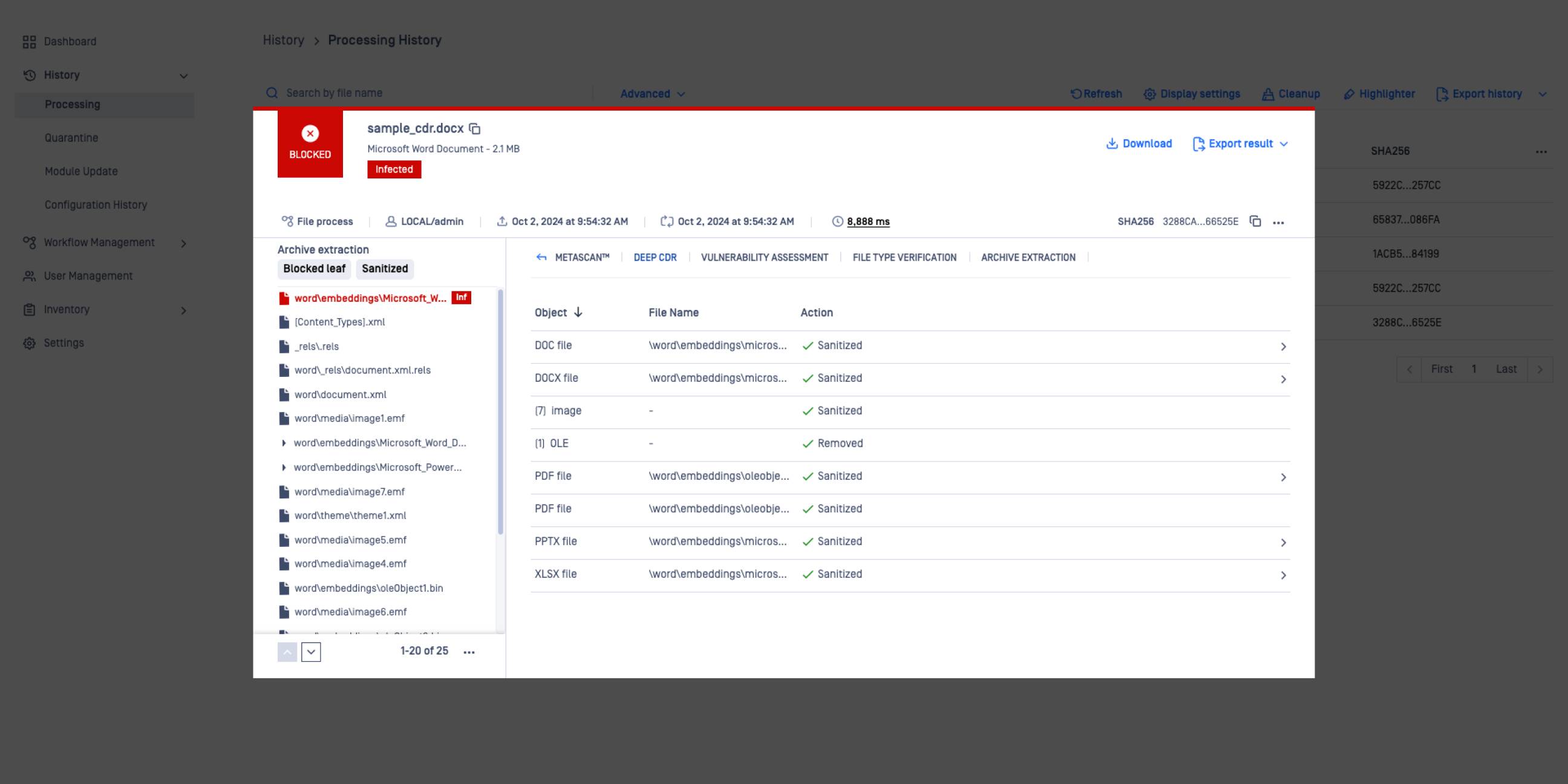

شامل

الحماية من التعليمات البرمجية الخارجة عن السياسة أو التعليمات البرمجية الخبيثة، مع دعم مجموعة واسعة من الكائنات التي تتجاوز وحدات الماكرو فقط.

قوية

ما يكفي لهزيمة تقنيات التعتيم، بما في ذلك إخفاء المعلومات، عن طريق إزالة التهديدات المحتملة.

موثوقة

إزالة التهديدات للملفات المعقدة التي تحافظ على سهولة استخدام الملفات

مرنة

يتيح التكوين السماح بوضع قائمة بالمحتوى النشط أو إزالته أو فحصه مثل وحدات الماكرو أو عناوين URL.

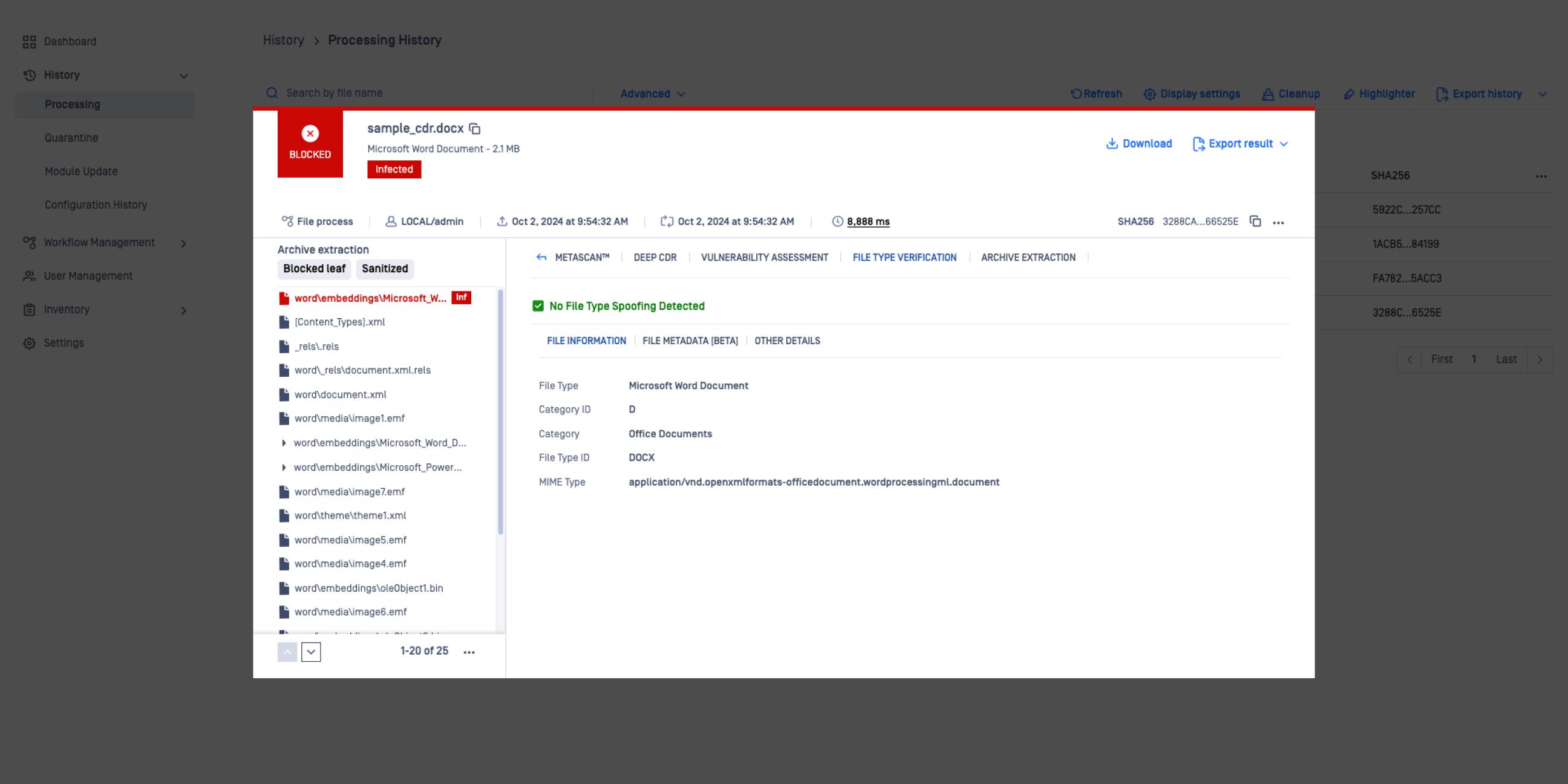

في العمق

الإبلاغ عن المكونات المعقمة وبيانات الطب الشرعي لتحليل البرمجيات الخبيثة.

الكفاءة

ما يكفي لتعطيل وإعادة إنشاء ملفات جديدة قابلة للاستخدام في أجزاء من الثانية.

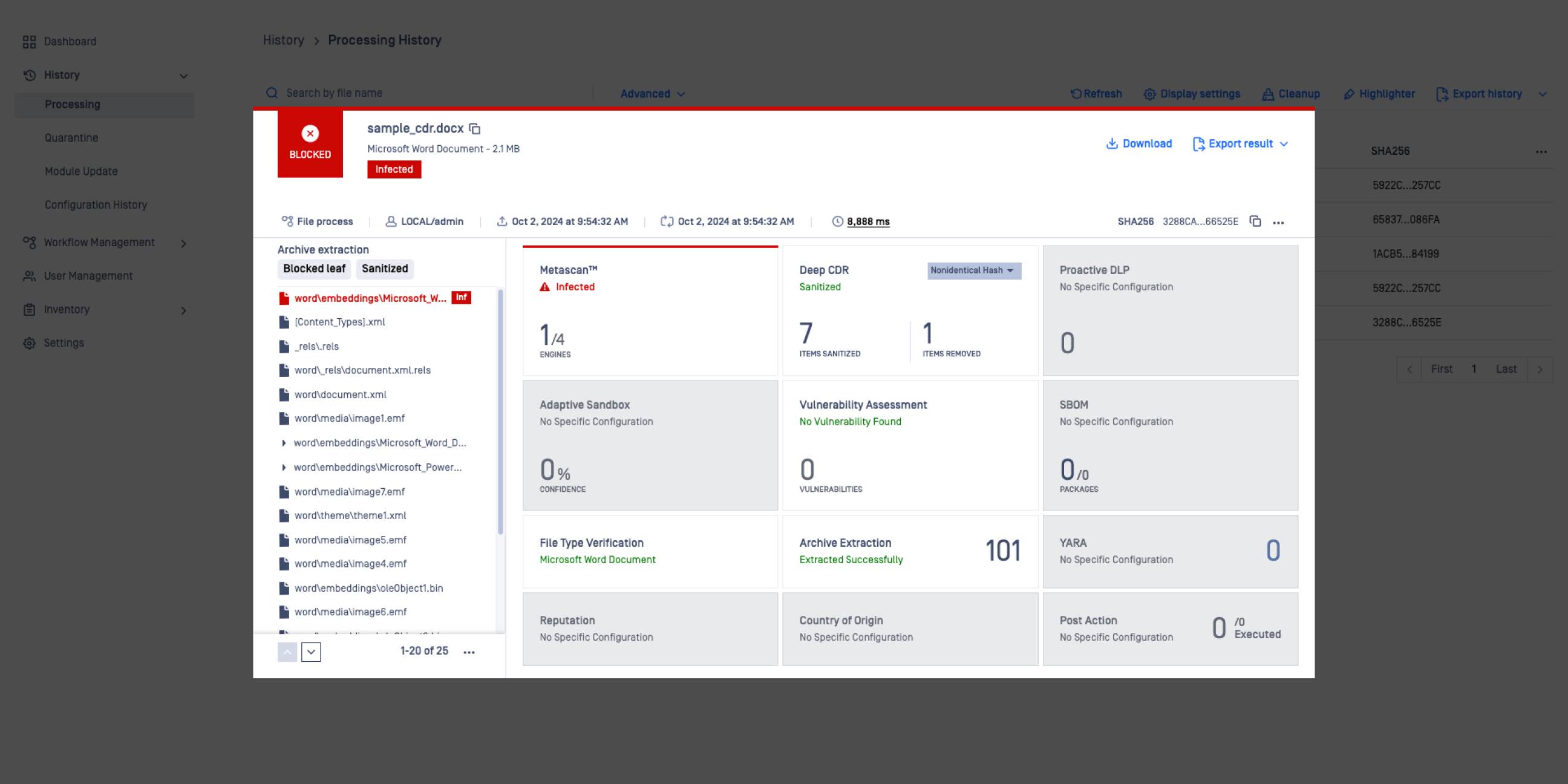

شاهده على أرض الواقع

القضاء بفعالية على هجمات يوم الصفر المستهدفة من خلال الاعتماد على الوقاية بدلاً من الاكتشاف

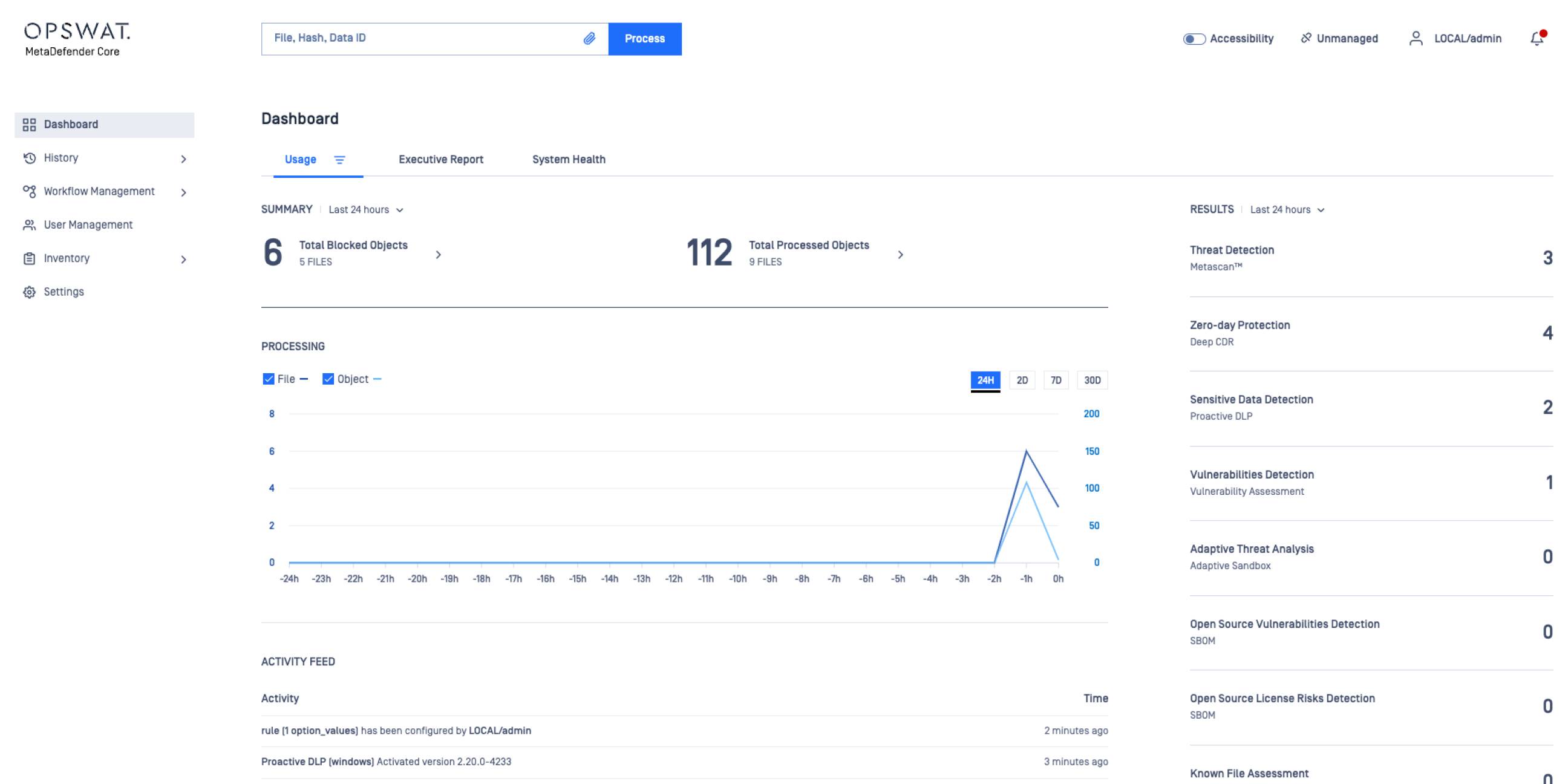

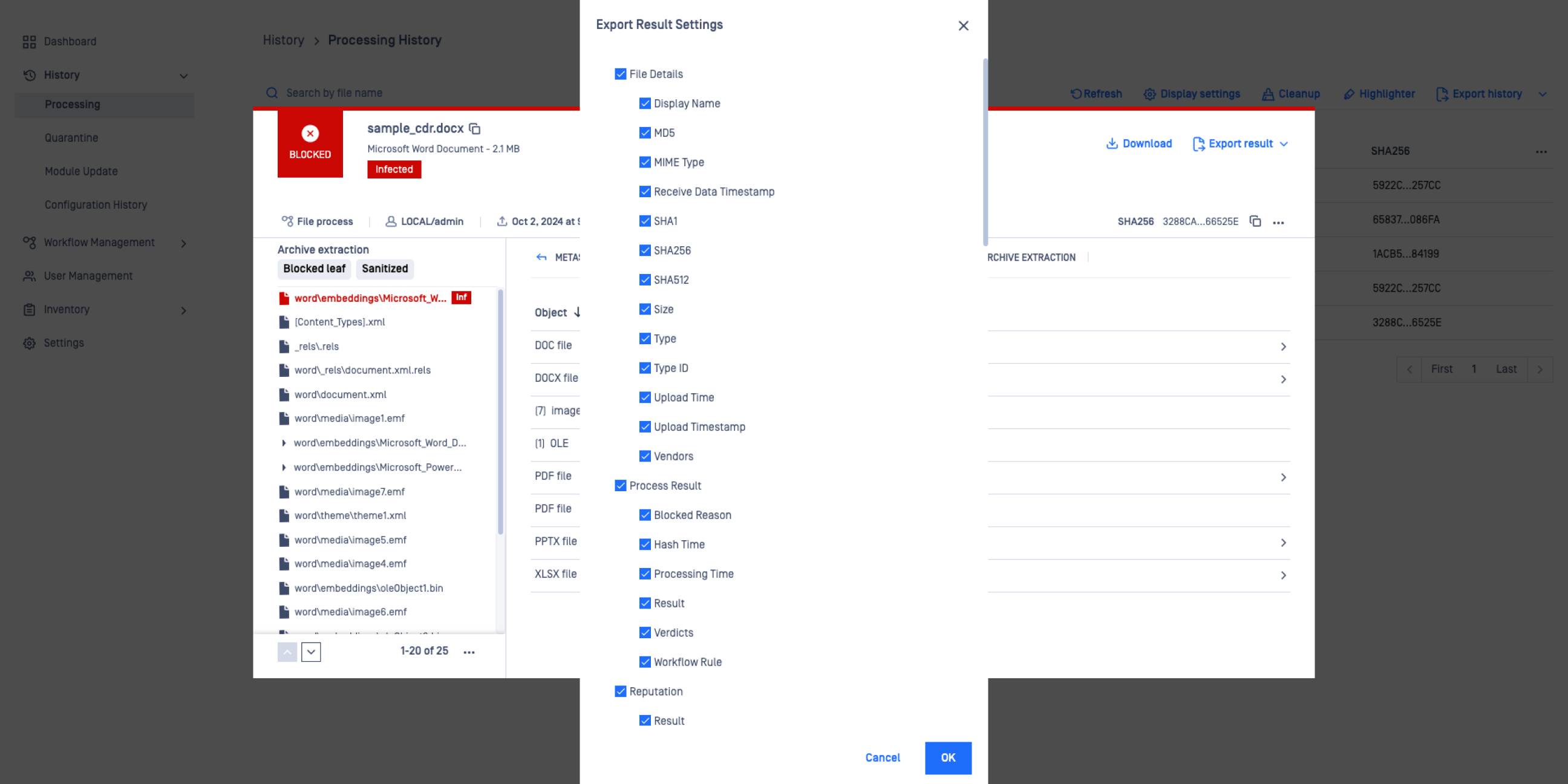

تعمل البيانات في الوقت الفعلي على تعزيز الرؤية والتحكم.

تعمل قائمة الكائنات على تعزيز الرؤية في جميع الكائنات المعالجة داخل ملف معقّم.

قم بتخصيص كيفية التعامل مع الأشياء التي يحتمل أن تكون ضارة لتتماشى مع أهدافك المحددة.

تعمل قائمة الكائنات على تعزيز الرؤية في جميع الكائنات المعالجة داخل ملف معقّم.

Deep CDR تقوم التقنية بإرجاع معلومات جنائية مفصّلة للملفات المعطلة.

استكشف أكثر من 200 نوع ملف مدعوم

استكشف أنواع الملفات أدناه وانقر للاطلاع على بيانات الأداء والإصدارات المدعومة ومراجعة نماذج الملفات.

خيارات التثبيت

Deep CDR التقارير والتشخيصات

OPSWAT Deep CDR: الأول والوحيد الذي يحصل على تصنيف دقة إجمالية بنسبة 100% من مختبرات SE

تصنيف 100% في اختبار نزع سلاح المحتوى وإعادة بنائه في مختبر SecureIQ Lab بنسبة 100%

Deep CDR اختبار الأداء

اطلع على سرعات المعالجة التفصيلية لبعض أنواع الملفات الأكثر شيوعا في بيئات التشغيل المختلفة.

البيانات التشخيصية العميقة

Deep CDR يقدم رؤى جنائية حول الملفات المعطّلة، ويزوّد محللي مركز العمليات الأمنية ببيانات موجزة واستجابات JSON مفصّلة لإجراء تحليل شامل.

العملاء عن Deep CDR