مقدمة

منذ عام 2021 ، شهدنا زيادة في هجمات تهريب HTML الإلكترونية التي تستهدف القطاعين المصرفي والمالي في جميع أنحاء أمريكا اللاتينية. تواصل الجهات الفاعلة في التهديد استخدام تقنية التهرب هذه في حملات البرامج الضارة واسعة النطاق لتثبيت أحصنة طروادة مثل Mekotio و / style و Trickbot و QakBot. إن التحديات الفريدة للكشف عن تهريب HTML المشوش تجعله ناقل تهديد مستمر ومنتشر.

يستخدم تهريب HTML مجموعة متنوعة من تقنيات الخداع لإيصال حمولات ضارة إلى نقاط نهاية الضحايا. غالبا ما يخفي ممثلو التهديد البرامج النصية الضارة في مرفقات البريد الإلكتروني أو يشاركون المستندات المتضررة ببرامج ضارة. أحد الأساليب المراوغة بشكل خاص هو استخدام ترميز Base64 لإخفاء التعليمات البرمجية الضارة داخل محتوى HTML.

تفصّل هذه المقالة ترميز Base64 كأسلوب لإخفاء الحمولات المهربة في HTML. نحن ندرس الصعوبات الكامنة في اكتشاف التهديدات المشفرة بـ Base64 وكيف يمكن للمؤسسات تنفيذ دفاعات قوية ضد هذه التكتيكات باستخدام حلول OPSWAT لمنع التهديدات.

خداع ترميز Base64

ترميز Base64 هو طريقة لتحويل البيانات الثنائية إلى نص ويستخدم على نطاق واسع لمجموعة متنوعة من الأغراض المشروعة بما في ذلك نقل الملفات ومرفقات البريد الإلكتروني. ومع ذلك ، يمكن أيضا استغلالها لأغراض ضارة من خلال تقنيات مثل تشويش الحمولة المهربة ، حيث يخفي المهاجمون البيانات الضارة في ملفات تبدو غير ضارة.

بدلا من التشويش المعقد ، يقوم هذا الأسلوب بتضمين حمولة مشفرة Base64 مباشرة في علامة HTML مثل <img>

تتهرب البرامج الضارة من المرشحات التي تبحث عن الملفات ثنائية الضارة عن طريق ترميز الملفات القابلة للتنفيذ كنص حميد. يمكن للمتصفح المستهدف فك تشفير البرنامج النصي وتجميع الحمولة على المضيف. يتيح ترميز Base64 هجمات قوية حتى عند استخدام الصور الشائعة.

- مخبأة في بيانات EXIF باستخدام إخفاء المعلومات.

- مضمن في وحدات البكسل كضوضاء.

- ملحق بنهاية ملف صورة.

تدفق هجوم Base64

تحديات اكتشاف التهديدات المشفرة

تفشل حلول مكافحة الفيروسات التقليدية حلول تعتمد بشكل كبير على الكشف القائم على التوقيعات في اكتشاف المتغيرات الجديدة من البرامج الضارة التي يتم إخفاؤها بواسطة ترميز Base64، وغالبًا ما يتم استخدام أساليب الهندسة الاجتماعية بنجاح لتوصيل الحمولات المشفرة بواسطة Base64 إلى المستخدمين النهائيين غير المرتابين.

يخفي الخداع الأكثر تقدما مثل إخفاء المعلومات البرامج الضارة داخل الصور وملفات الوسائط الحميدة . يمكن لترميز Base64 إخفاء التعليمات البرمجية الضارة كضوضاء غير محسوسة للبشر. على الرغم من أن ترميز Base64 له استخدامات مشروعة لعمليات نقل البيانات ، فمن المهم توخي الحذر مع الصور التي تحتوي على سلاسل مشفرة بواسطة Base64 ، خاصة إذا وصلت من مصادر غير معروفة.

تتضمن التحديات الأخرى التي تعيق اكتشاف التهديدات المشفرة ب Base64 ما يلي:

- ترميز الحمولة التي يتم تقسيمها إلى ملفات متعددة وإعادة تجميعها محليا.

- تحويل البرامج الضارة التي تتجاوز قواعد بيانات التوقيع الثابتة.

- إدراج مسافات أو أحرف إضافية تفسد التوقيع.

- نادرا ما يتم فحص إدخال أنواع ملفات غير عادية بواسطة برامج مكافحة الفيروسات التقليدية.

- التوزيع السريع للمتغيرات الجديدة قبل تحديث التوقيعات.

كشف الحمولات المهربة مع OPSWAT MetaDefender Core

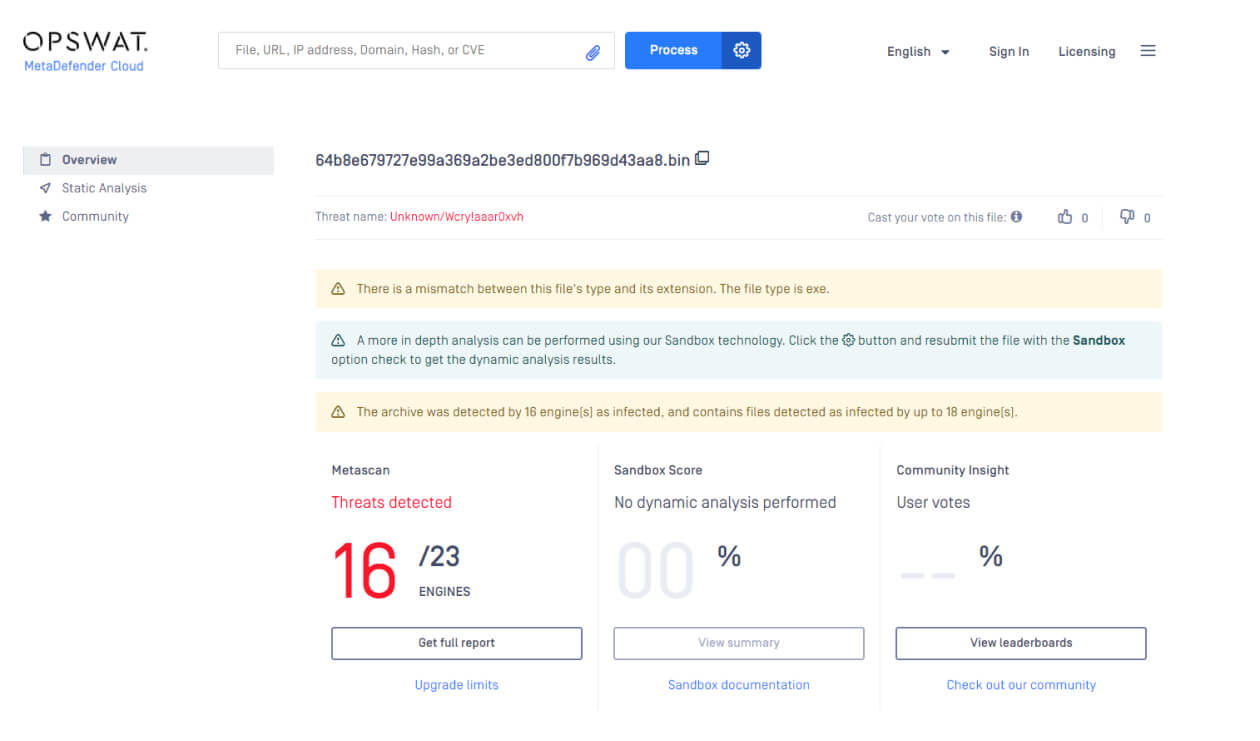

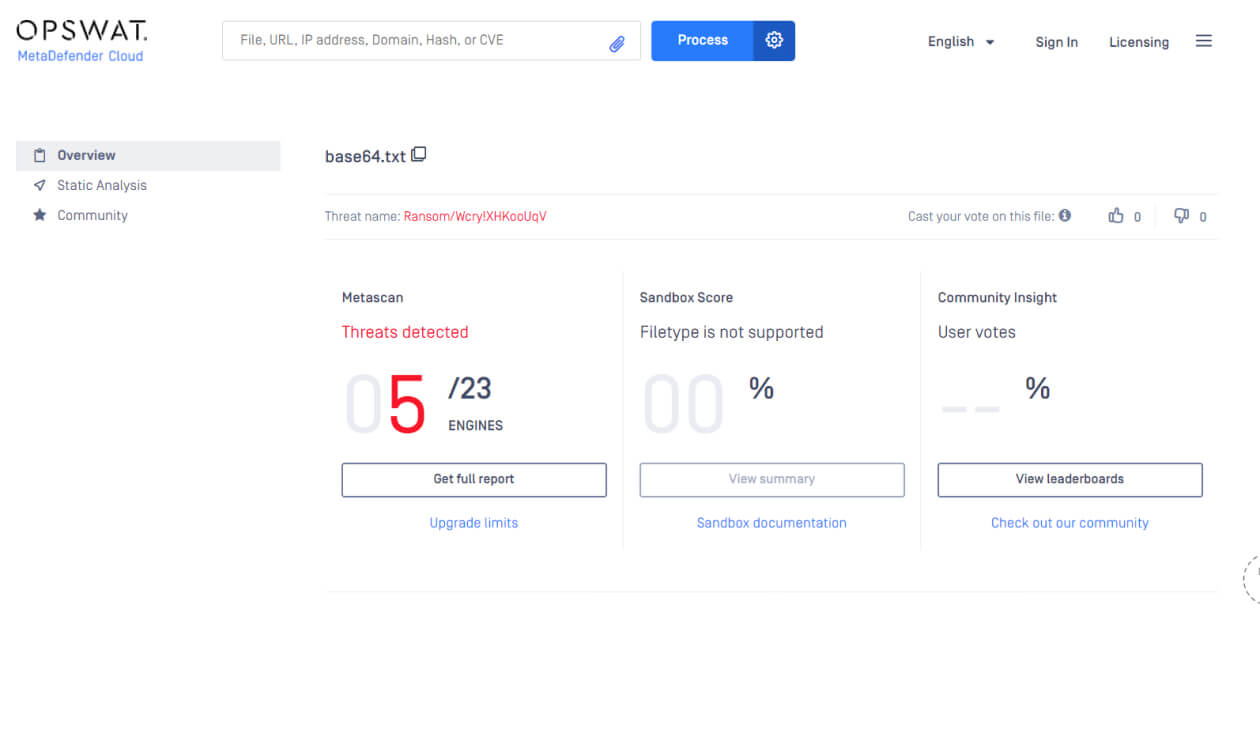

في حين أن محركات مكافحة الفيروسات الفردية لها فعالية محدودة ضد التهديدات الناشئة ، فإن الجمع بين محركات متعددة يمكن أن يزيد بشكل كبير من معدلات اكتشاف البرامج الضارة. OPSWAT MetaDefender Core يستفيد من أكثر من 30 محركا لمكافحة البرامج الضارة لاكتشاف ما يصل إلى 99.2٪ من البرامج الضارة المعروفة ويوم الصفر.

يعد تحسين قواعد بيانات التوقيعات الثابتة للكشف عن البرمجيات الخبيثة الجديدة بداية جيدة، ولكن لا يزال من الممكن أن تفلت الحمولات المهربة من برامج مكافحة الفيروسات. تحتاج الشركات إلى استراتيجية دفاعية قوية في العمق مع طبقات متعددة من الأمان لمنع هجمات فورية. يتضمن ذلك استخدام تقنيات الحماية الديناميكية مثل Multiscanningونزع سلاح المحتوى وإعادة الإعمارDeep CDR و Adaptive Sandbox. يمكن أن تساعد هذه التقنيات في اكتشاف هجمات البرمجيات الخبيثة وحظرها في وقت مبكر (خاصة تلك التي تستخدم HTML لتهريب الروابط والمرفقات) وحماية البيانات الحساسة.

انظر نتيجة عينة في metadefender.opswat.com.

الاكتشاف الاستباقي مع نظام الكشف الاستباقي مع نظام Deep CDR Sandbox Adaptive

Deep CDR يمنع مخططات ترميز Base64 من التنفيذ عن طريق تفكيك الملفات المعقمة وإعادة إنشائها خالية من أي تعليمات برمجية قد تكون ضارة. بالنسبة لأنواع الملفات مثل الصور المضمنة في ملفات HTML، يقوم Deep CDR بفك التشفير وإزالة التهديدات وإعادة البناء لضمان استعادة الصورة المعقمة بشكل آمن.

Deep CDR يحافظ على دقة الصورة عند تعقيم محاولات حقن Base64. يمكن للمستخدمين عرض الصور الآمنة التي تم فك تشفيرها مع تحييد التهديدات المحتملة بسلاسة في الخلفية. يوفر ذلك حماية قوية دون تعطيل سير العمل.

MetaDefender Sandbox هي تقنية تحليل البرامج الضارة القائمة على المحاكاة التي تفحص آلاف الملفات بحثا عن البرامج الضارة بسرعة وتكشف عن كل طبقة من التشويش في وقت واحد لتحديد مؤشرات التسوية القيمة (IOCs).

عند تحليل الملفات التي تستفيد من تقنيات التشويش مثل الحمولات المشفرة Base64 أو تهريب HTML ، MetaDefender Sandbox يفحص الملفات بدقة ويستخرج جافا سكريبت ويحاكي سلوكها لمراقبة أي نشاط مشبوه عن كثب. تسمح إمكانية التحليل التكيفي هذه MetaDefender Sandbox لتحديد الإجراءات الضارة، مثل محاولات فك تشفير البرامج الضارة المشفرة ب Base64 وتنفيذها أو تشغيل البرامج النصية المخفية المضمنة في محتوى HTML.

تجاوز الدفاعات المحيطة

يؤكد التهديد السري الذي تشكله هجمات Base64 على سبب وجوب قيام الشركات بتوسيع دفاعاتها إلى ما وراء الضمانات ضد مصادر خارجية غير معروفة. من الأهمية بمكان توقع أن الملفات الضارة يمكن أن تخترق نقاط النهاية الداخلية الخاصة بك على الرغم من أمان الشبكة القوي. كطبقة دفاع إضافية ، لا غنى عن حماية نقطة النهاية القوية. OPSWAT MetaDefender يسهل أمان الملفات الاستباقي عن طريق فحص الملفات الواردة باستخدام محركات متعددة لمكافحة البرامج الضارة. يساعد هذا في تحديد تهديدات يوم الصفر المبهمة التي قد تتهرب من الدفاعات المحيطة.

وتخطو تقنيات المعالجة مثل Deep CDR خطوة إلى الأمام من خلال إبطال مفعول الملفات التي يُحتمل أن تكون ضارة وإبطال مفعولها وإعادة بنائها قبل أن تخترق نقاط النهاية. إن تنفيذ مثل هذه التدابير الأمنية الشاملة للملفات يحد من الأضرار التي تسببها التهديدات التي تخترق محيطك ويقلل من الاعتماد على أمن المحيط كخط دفاع وحيد.

OPSWAT تمكن المؤسسات من تثبيت أمان نقطة النهاية متعدد الطبقات، حيث تعمل كدفاع حاسم ضد التهديدات المتطورة في المشهد الحالي.