بدأ الأمر بطاغية مسجون وقصة شعر وخادم موشوم. على الأقل ، هكذا يخبرها هيرودوت.

يشار إليه عادة كمثال أول على إخفاء المعلومات ، وإخفاء رسالة داخل رسالة أخرى ، أراد ملك منفي يدعى هيستيوس بدء ثورة ضد منافس. كان حله هو حلق ووشم رسالة على رأس الخادم. عندما نما الشعر مرة أخرى ، تم تسليم الرسالة المخفية بسهولة عبر أراضي العدو.

قام Histiaeus بأول هجوم إخفاء معلومات ناجح. استخدم البيانات المخبأة على مرأى من الجميع لإيذاء عدو. لطالما أحببت هذه القصة. إنه يوضح كيف يمكن أن يكون لطريقة بسيطة لإخفاء البيانات عواقب وخيمة - في هذه الحالة ، ثورة مدمرة.

غالبا ما تخفي الهجمات الحديثة القائمة على إخفاء المعلومات البرامج الضارة في ملفات الصور غير الضارة ، مما يخلق رابطا حيويا في سلسلة إصابة ممثل التهديد ، تماما مثل رسالة Histiaeus المخفية التي كانت الحلقة الأولى في سلسلة هجومه.

يستخدم إخفاء المعلومات أيضا لاستخراج البيانات من أجهزة الضحايا. على سبيل المثال ، يحتاج المهاجم إلى إرسال البيانات إلى المنزل بعد الوصول إلى شبكة الشركة. تحقق البرامج الضارة المستندة إلى Steganographic هذا الهدف.

ما مدى صعوبة إخفاء البرامج الضارة في الصور؟ كدليل على المفهوم ، سيكون من الممتع تجربته وإنشاء مقطع فيديو يوضح رحلتي في هجوم الصور الضيقة. لحسن الحظ ، لا يلزم وشم فروة الرأس!

ما مدى سهولة إنشاء برامج ضارة لإخفاء المعلومات للصور؟

قد تبدو هذه الهجمات معقدة ، لكن البرنامج يجعل تضمين البيانات في الصور غير مؤلم. برامج إخفاء المعلومات المجانية والمتاحة مثل 1-2 Steganography و OقلمStego و QuickStego متاحة بسهولة وسهلة الاستخدام.

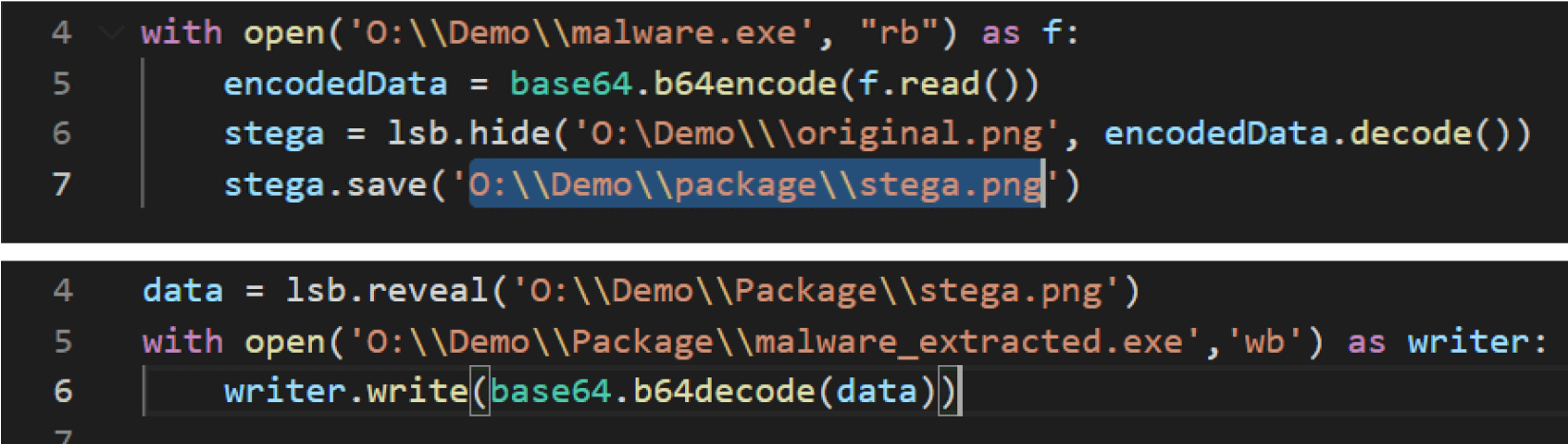

باستخدام هذه أدوات يمكن إنشاء البرامج الضارة واستخراجها في غضون دقائق قليلة باستخدام بضع أسطر من التعليمات البرمجية. توضح التعليمات البرمجية الموضحة أدناه كيف استخدمت مكتبة Python judyb لإخفاء البيانات في الصور وكشفها.

باستخدام وحدة Python البسيطة ، يمكنك أيضا إخفاء المعلومات في الصور وإرسالها إلى أي مكان تريده. إخفاء المعلومات ممتع. يمكنك استخدامه لتمرير رسائل سرية إلى الأصدقاء ، ولكن يمكن للمهاجمين تثبيت البرامج الضارة وإصابة الشبكات.

لماذا هو فعال؟

من السهل إخفاء البرامج الضارة في الصور ولكن من الصعب اكتشافها.

يقوم المهاجمون بتضمين البيانات على مستوى البت/البكسل، لذا يصعب للغاية اكتشاف الحمولة الضارة باستخدام معظم أدوات الفحص المضادة للبرامج الضارة. تتجاوز الصور الضارة بسهولة معظم طرق الكشف عن البرامج الضارة في الوقت الفعلي.

كيفية منع الهجمات الاختزالية - نزع سلاح المحتوى العميق وإعادة بنائه

نظرا لأن الطرق القائمة على الكشف غير فعالة ، فنحن بحاجة إلى طريقة أخرى لاكتشاف التعليمات البرمجية الضارة المخفية في الصور.

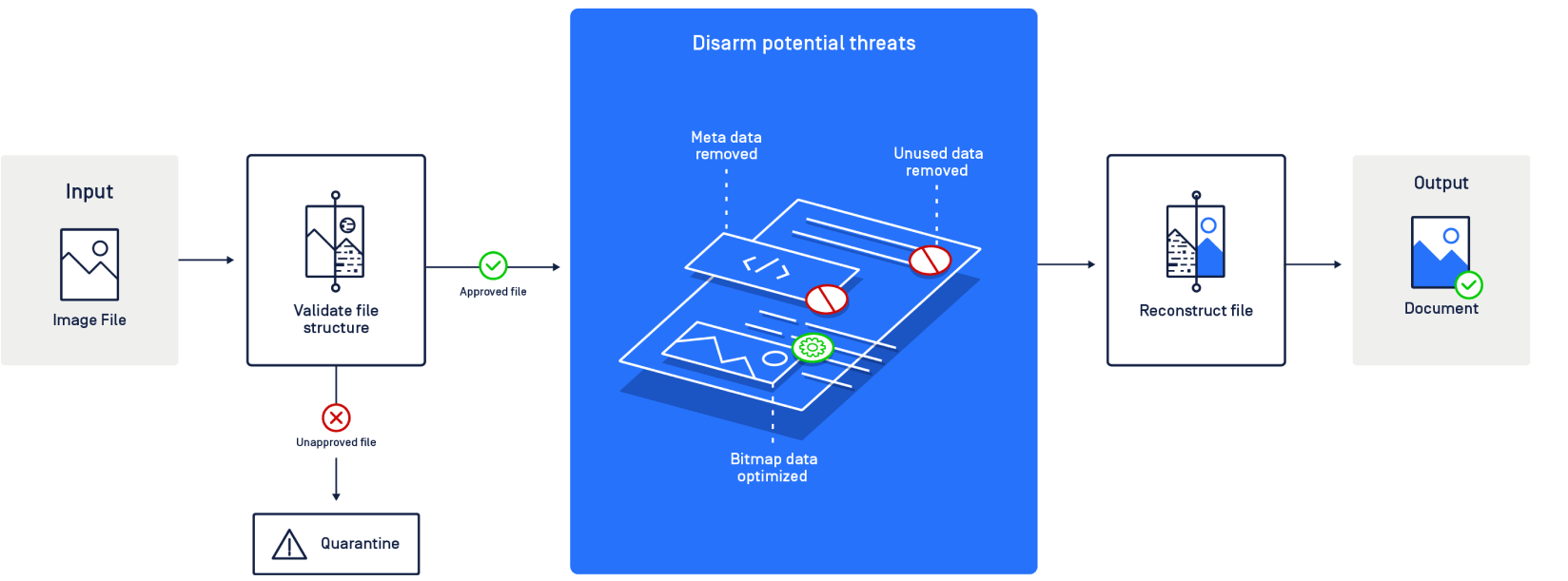

لحسن الحظ ، هناك طريقة قوية تسمى CDR (نزع سلاح المحتوى وإعادة البناء) لتقسيم الملفات لإزالة البيانات الضارة. يعرف CDR أيضا باسم تعقيم البيانات ، وهو حل أمان انعدام الثقة يفترض أن جميع الملفات ضارة. يقوم بتفكيك الملفات وإزالة المحتوى القابل للتنفيذ والعناصر التي لا تتطابق مع معايير نوع الملف داخل الملفات. أخيرا ، يعيد بناء الملفات لضمان سهولة الاستخدام الكامل مع المحتوى الآمن.

هناك إصدار أكثر قوة من CDR يسمى Deep CDR، يفحص الصور بشكل أكبر من خلال النظر في الملفات الشخصية والبيانات الوصفية والبكسلات بحثًا عن المحتوى الضار.

Deep CDR يستخدم التعقيم التكراري لتحييد التهديدات. إذا قام المهاجم بتضمين هذه الصورة في ملف PDF، يقوم Deep CDR بفحص وتعقيم كل كائن في ملف PDF.

كما أنه يزيل أي بيانات وصفية منظمة ، مما يساعد في الخصوصية والأمان. يمكن للمهاجمين إخفاء أحصنة طروادة في البيانات الوصفية. تجريد البيانات الوصفية من ملف الصورة يمنع متجه الهجوم هذا.

على مستوى البكسل ، يزيل برنامجنا البيانات غير المستخدمة التي يحتمل أن تحتوي على حمولة جزئية. يضيف ضوضاء عشوائية إلى وحدات البكسل هذه ، مما يعطل قدرة الحمولة على تنفيذ الكود الضار.

يمكننا أيضا تحسين بيانات الصور النقطية. تزيل خوارزمية الضغط البيانات غير المستخدمة حيث يتم إخفاء البيانات الضارة دون التأثير على جودة الصور.

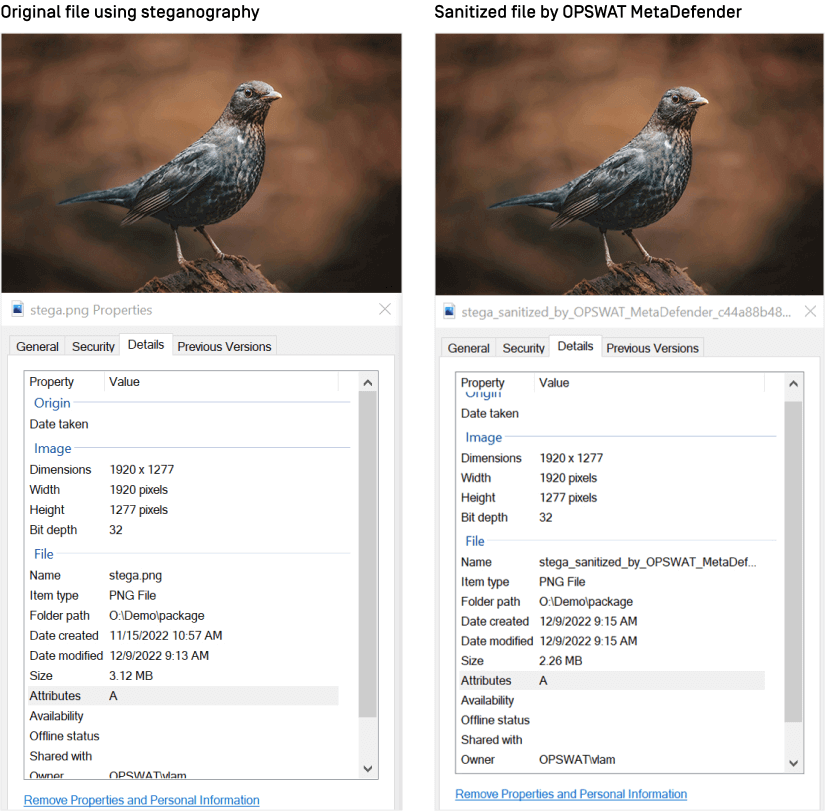

كما ترى في المثال أدناه ، تظل جودة الصورة كما هي.

إذا كنت تحب التعرف على إخفاء المعلومات وتهتم بمزيد من موضوعات الأمن السيبراني ، فقم بالتسجيل في قائمتنا البريدية.

هل أنت قلق بشأن الأمن السيبراني لمؤسستك؟ اتصل ب OPSWAT خبير أمني اليوم!