تقنيات الهجوم القائمة على الصور مثل التشفير الخفي (steganography) والتعددية اللغوية (polyglot) ليست جديدة على فرق الأمن. على الرغم من وجود حلول المخاطر، إلا أن الجهات التهديدية تبتكر باستمرار أساليب جديدة لإخفاء البرامج الضارة داخل تنسيقات الصور الموثوقة. إحدى تقنيات الهجوم المتقدمة القائمة على الصور تُعرف باسم الحمولات متعددة اللغات للبرمجة النصية عبر المواقع (XSS). تستغل هذه الحمولات الصور متعددة اللغات، التي تحتوي على صورة صالحة ورموز أو نصوص برمجية مخفية. تستهدف الحمولات على وجه التحديد نقاط الضعف في متصفح الويب لتنفيذ هجمات XSS التي تسرق البيانات أو تثبت البرامج الضارة، متجنبةً الكشف مثل قيود سياسة أمان المحتوى (CSP).

للبقاء في صدارة هذه التهديدات الجديدة المضللة، تحتاج المؤسسات حلول أمنية لا تعتمد على الثقة حلول اكتشاف المخاطر المعروفة وتتخذ تدابير وقائية لضمان إحباط أي هجمات مستقبلية، سواء كانت البرامج الضارة معروفة أو جديدة. يمنع OPSWAT Deep Content Disarm and Reconstruction CDR) الهجمات الخفية القائمة على الصور عن طريق تنظيف ملفات الصور وإزالة أي رموز ضارة محتملة وإعادة بنائها بحيث يمكن استخدامها بأمان في أي بيئة رقمية.

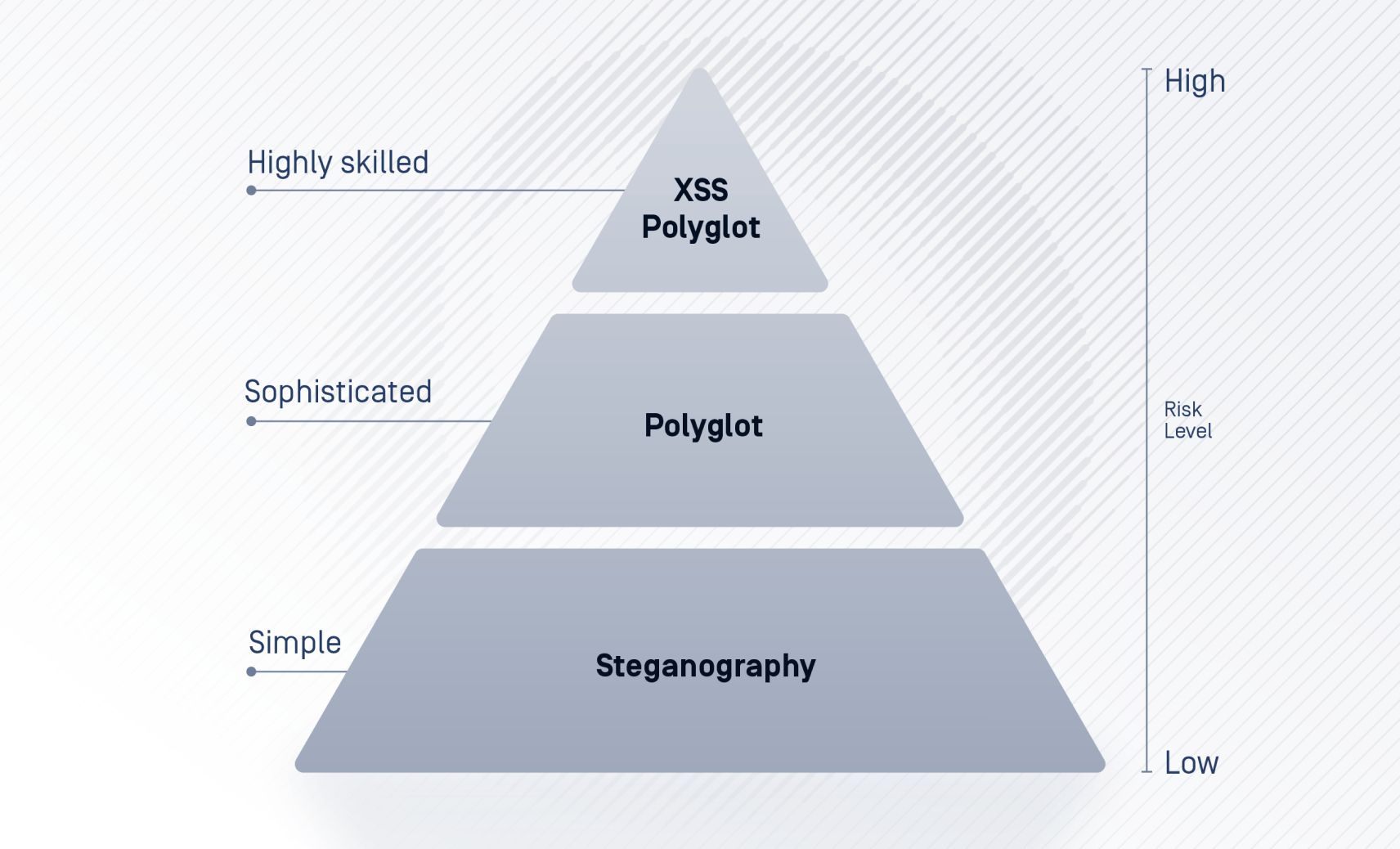

مستوى خطر ناقلات هجوم البرامج الضارة المستندة إلى الصور

إخفاء المعلومات

تمت ملاحظة إخفاء المعلومات للصور لأول مرة في هجوم إلكتروني في عام 2011 باستخدام برنامج Duqu الضار. في هذه الحملة ، تم تشفير المعلومات وإخفائها داخل ملف JPEG أساسي ، بهدف استخراج البيانات من النظام المستهدف. إخفاء المعلومات هو إحدى الطرق التي تطير بها الجهات الفاعلة الضارة تحت الرادار. يقوم بتضمين حمولات البرامج الضارة داخل ملفات الصور عن طريق تعديل بيانات البكسل ، ويبقى غير مكتشف تماما حتى يتم فك تشفيره.

ومع ذلك ، لا يعمل إخفاء المعلومات إلا إذا كانت هناك أداة فك تشفير متاحة ، مما يجعلها الطريقة الأقل تعقيدا لتسليم البرامج الضارة المستندة إلى الصور.

بوليغلوت

ينظر إلى Polyglot على أنه أكثر تعقيدا من إخفاء المعلومات ، ويتطلب مزيجا من نوعين مختلفين من الملفات. على سبيل المثال ، PHAR + JPEG (أرشيفات PHP وملفات JPEG) ، GIFRAR (ملفات GIF و RAR) ، JS + JPEG (ملفات JavaScript و JPEG) ، إلخ. تعمل الصور متعددة اللغات بشكل جيد مثل ملفات الصور العادية.

ومع ذلك ، يمكن أيضا استغلالها لتهريب نصوص أو حمولات بيانات ضارة مخفية. تتجاوز هذه الحمولات الدفاعات الشائعة وتنفذ هجماتها المضمنة عند فتحها في بيئات مستهدفة مثل متصفحات الويب. خطر متعدد اللغات هو أنه لا يتطلب نصا لاستخراج التعليمات البرمجية الضارة. ستقوم وظيفة المتصفح بتشغيله تلقائيا.

حمولات XSS متعددة اللغات

تمثل حمولات XSS متعددة اللغات خطرا مرتفعا من خلال الجمع بين تقنيات متعددة اللغات وهجمات XSS. تستخدم الحمولات صورا متعددة اللغات لإخفاء البرامج النصية التي تستغل نقاط الضعف في المتصفح وتتجاوز الحماية الرئيسية مثل CSPs. يتيح ذلك إدخال نصوص برمجية أكثر خطورة في المواقع والتطبيقات الموثوق بها.

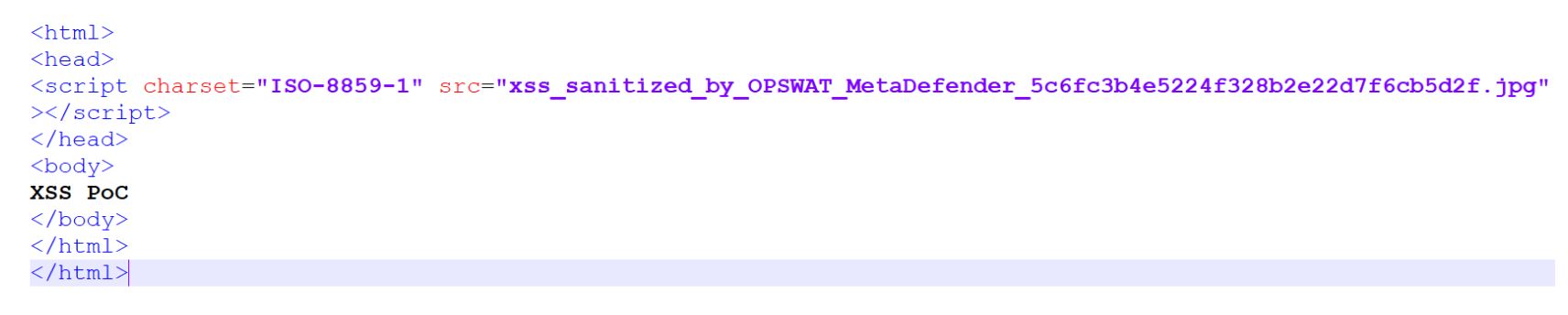

يمكن أن يؤدي استخدام الصور متعددة اللغات إلى التحايل على بعض عوامل تصفية مواقع الويب التي تحظر استضافة المحتوى الخارجي. لتحقيق ذلك ، يجب أن تكون بنية HTML التي تسبق الحقن شرعية ، وتعمل كمتغير صالح. تعتمد العملية على XSS لتفسير المحتوى المحقون على أنه جافا سكريبت ، والذي يمكنه تجاوز القيود المفروضة على تحميل الصور ، بالإضافة إلى سياسة عبر الأصل وقيود القائمة البيضاء التي تليها. ثم يتم استضافة شفرة JavaScript على الموقع المحدد المعني ، مما يسمح لها بالتنفيذ في السياق المقصود.

الوقاية المتقدمة من التهديدات المتقدمة مع Deep CDR

تُعد تقنية Deep CDR، التي حصلت على تصنيف حماية بنسبة 100% في تقرير مختبر SE، رائدة في السوق في منع التهديدات المعروفة والمجهولة القائمة على الملفات، والحماية من البرمجيات الضارة و هجمات فورية. يوفر Deep CDR ميزات فائقة مثل التعقيم المتكرر وإعادة البناء الدقيق للملفات، ويوفر ملفات آمنة وقابلة للاستخدام. بالإضافة إلى ذلك، فهو يدعم المئات من أنواع الملفات، بما في ذلك ملفات PDF والمحفوظات والتنسيقات المتوافقة مع الأرشيفات.

في عام 2018، غطى موقع OPSWAT منشورين في المدونة يشرحان مخاطر إخفاء المعلومات والحمولات المتعددة اللغات، واستخدام Deep CDR لمنع تقنيات الهجوم هذه. في هذا الدليل، سنركز أكثر في هذا الدليل على الحمولات متعددة اللغات XSS.

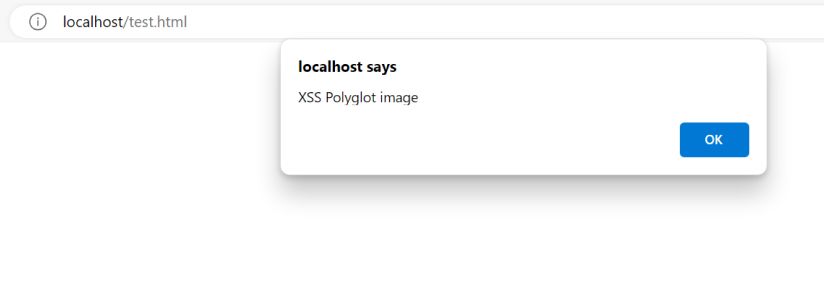

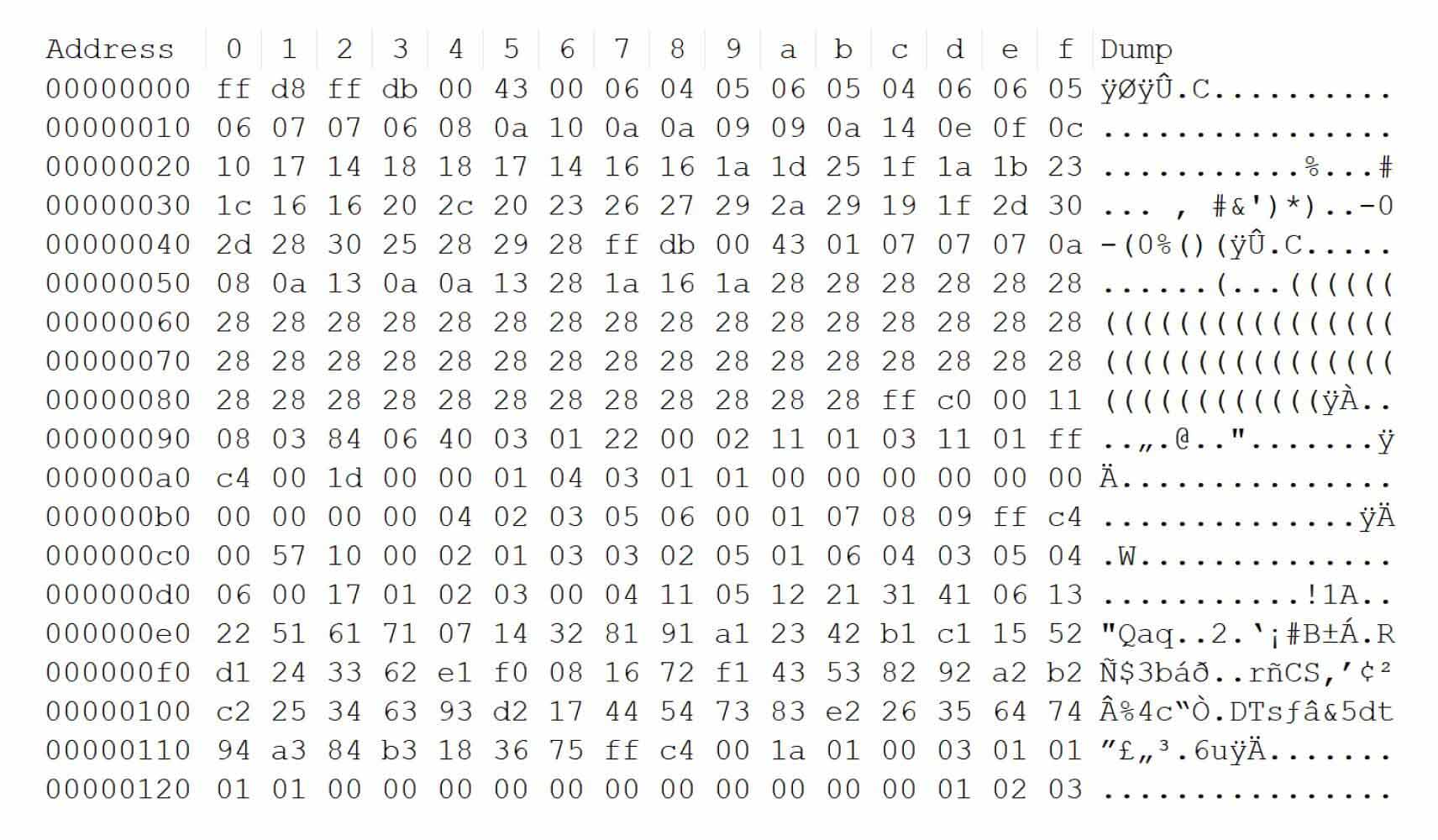

استغلال XSS باستخدام متعدد اللغات JPEG وجافا سكريبت لتجاوز CSPs

يمكن تنفيذ حمولة XSS متعددة اللغات في سياقات متعددة، بما في ذلك HTML وسلاسل البرامج النصية وجافا سكريبت وعناوين URL.

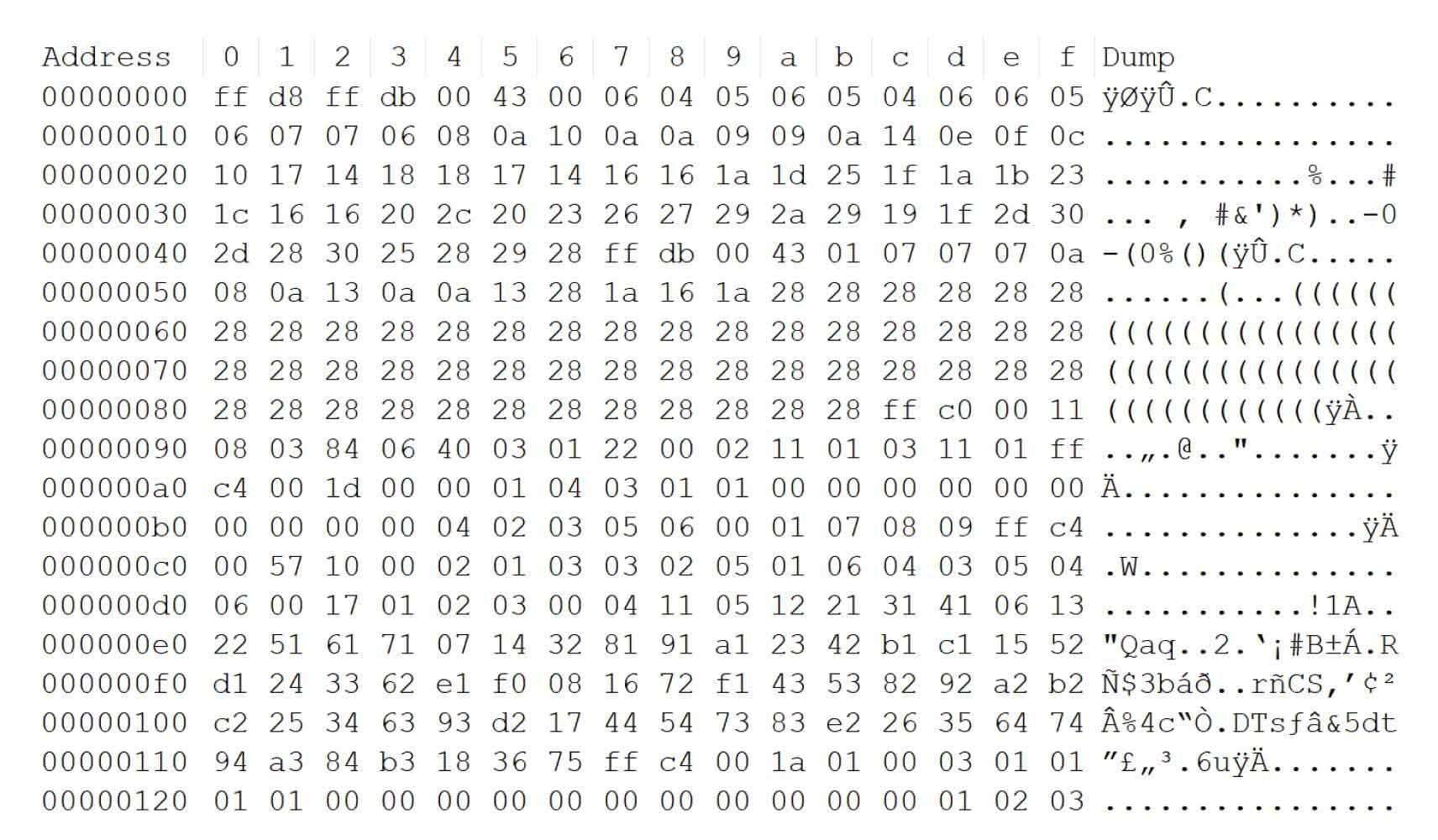

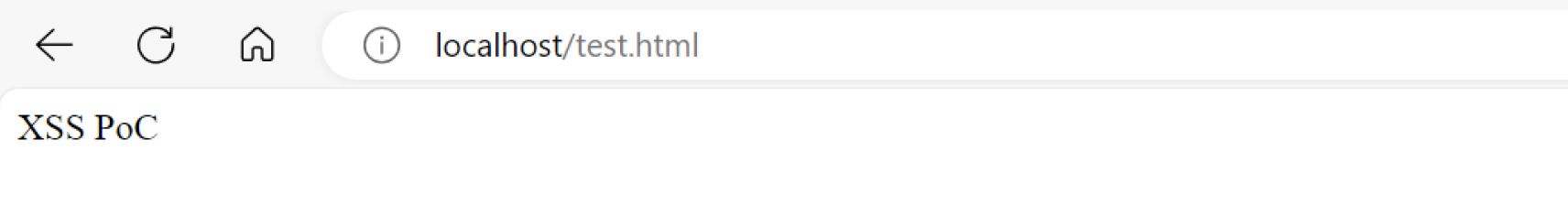

سيتغير ممثل التهديد بعد ذلك SRC قيمة السمة في index.html إلى اسم ملف الإخراج ، قم بتشغيل خادم HTTP وفتحه http://localhost:8000 في المتصفح. انظر العينات أدناه.

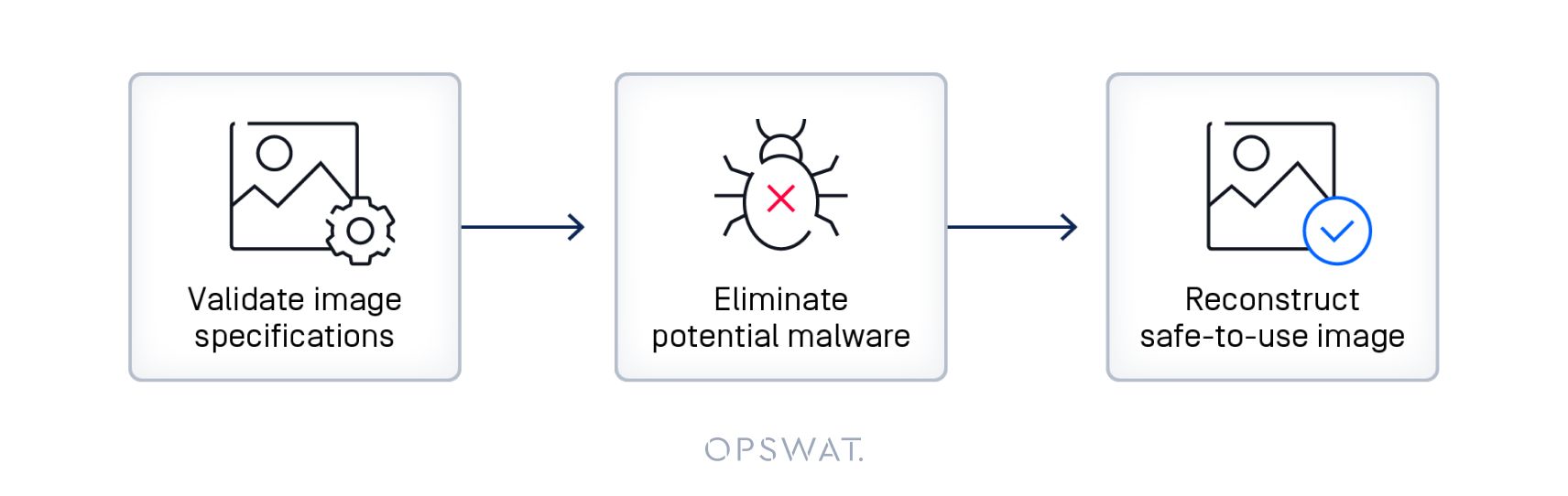

منع تعدد اللغات XSS خطوة بخطوة مع Deep CDR

- يحلل بنية الصورة للتحقق من صحتها مقابل مواصفات الصورة الموثوقة المعروفة. Deep CDR يحسن بيانات الصور النقطية ويزيل البيانات غير المستخدمة ثم يعالج البيانات الوصفية.

- يحيد البرامج الضارة المحتملة من خلال استخراج الحمولة لإزالة البرامج النصية والبيانات المخفية بأمان.

- يطهر الصور عن طريق نزع سلاح ناقلات التهديد وإزالتها مع الحفاظ على الصورة آمنة للاستخدام. سيرى المستخدمون الصورة فقط على النحو المنشود دون أي رمز غريب أو غير معروف يحتمل أن يكون ضارا.

الدفاع في العمق مع OPSWAT MetaDefender رصيف

تجاوز الصور ، فإن OPSWAT MetaDefender يوفر النظام الأساسي حماية متعددة الطبقات ضد التهديدات المستندة إلى الملفات. OPSWAT MetaDefender يكافح التطور المستمر لأنواع الهجمات الجديدة من خلال:

- منع مئات التهديدات المعروفة خارج الصندوق.

- تطبيق التحليل السلوكي للكشف عن تهديدات يوم الصفر.

- التأكد من تعقيم أو حظر كل ملف مشبوه بأمان.

يؤمن نهج النظام البيئي هذا بياناتك وأنظمتك الأكثر حساسية حتى من نواقل الهجوم غير التقليدية.

افكار اخيرة

نظرًا لأن تقنيات الخصوم تزداد تقدمًا، يجب أن تتطور تكنولوجيا الأمن بشكل أسرع. OPSWAT تفتخر بخبرة أمنية عميقة تزيد عن 20 عامًا، مدمجة في منتجات مثل منصة MetaDefender وتقنية Deep CDR . وتجمع هذه الخبرة بين معلومات التهديدات التي يتم تحديثها باستمرار، وخوارزميات الكشف المتقدمة، والدفاعات متعددة الطبقات القابلة للتكوين لإيقاف الهجمات قبل أن تهدد مؤسستك.

لمعرفة المزيد حول تحييد التهديدات السرية المستندة إلى الصور وتعزيز دفاعات أمان المؤسسة باستخدام OPSWAT MetaDefender، اتصل بفريقنا اليوم. عندما يتعلق الأمر بالتفوق على الهجمات الإلكترونية في الغد ، فمن المفيد تثبيت الدفاعات الأمنية الصحيحة اليوم.