للكشف عن الثغرات الأمنية في اليوم الأول لـ MetaDefender Core

قم بتمكين التحليل الديناميكي للملفات والكشف عن التهديدات السلوكية

مباشرةً داخل Core الخاصة بك — دون الحاجة إلى بنية تحتية جديدة.

- التثبيت في دقائق

- لا حاجة إلى تكامل إضافي

- يستخدم سياساتك الحالية

الكشف الموحد عن الثغرات الأمنية في اليوم الأول

الطبقة 1: سمعة التهديد

الكشف السريع عن التهديدات المعروفة لـ

أوقف تدفق التهديدات المعروفة.

يتحقق من عناوين URL نظام منع التطفل والمجالات في الوقت الفعلي أو دون اتصال بالإنترنت للكشف عن البرامج الضارة والتصيد الاحتيالي وشبكات الروبوتات.

يمنع إعادة استخدام البرامج الضارة للبنية التحتية والسلع الأساسية ويجبر المهاجمين على تبديل المؤشرات الأساسية.

الطبقة 2: التحليل الديناميكي

اكتشف التهديدات غير المعروفة لـ

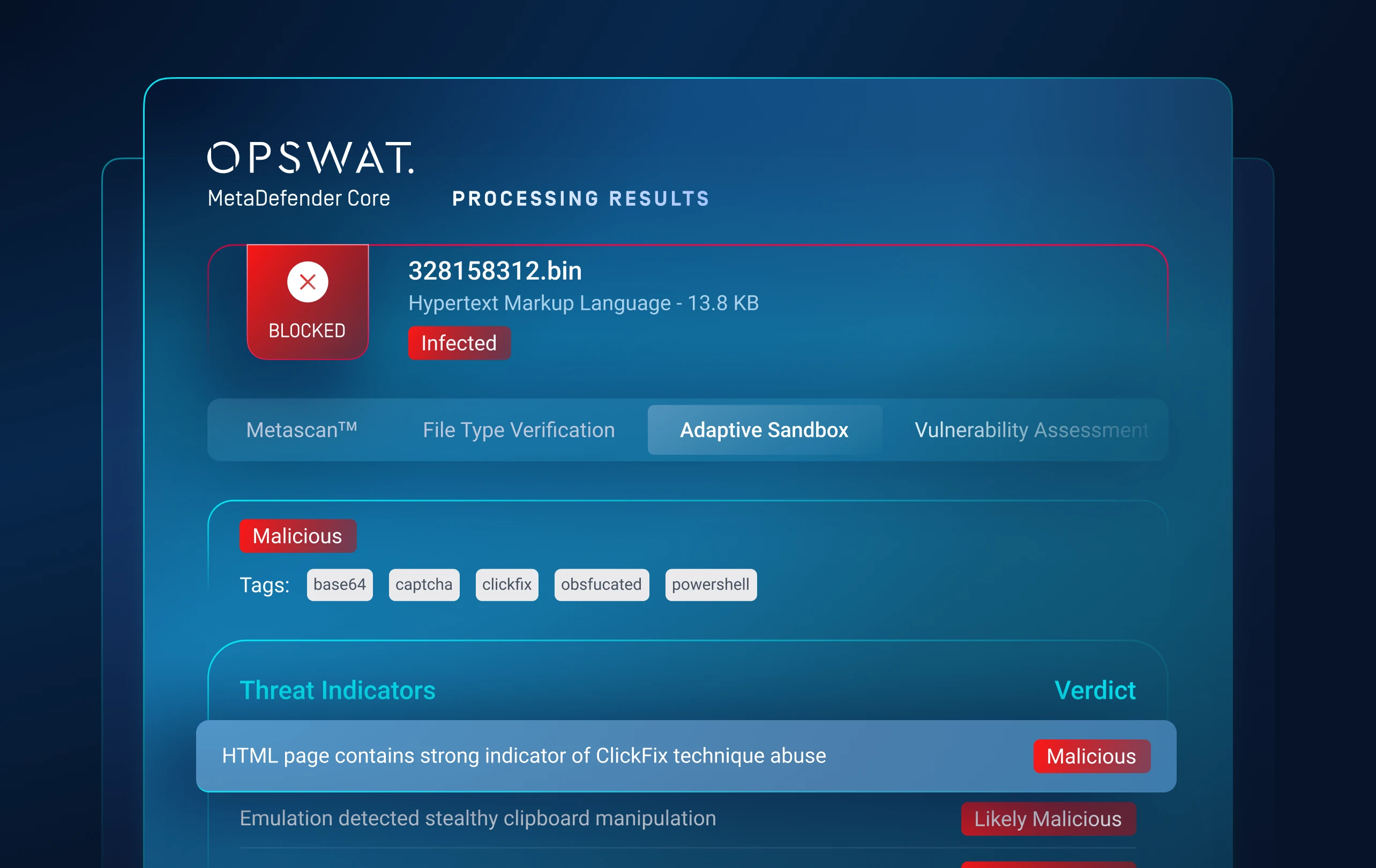

يكتشف البرامج الضارة المراوغة التي تختبئ من الصناديق الرملية التقليدية.

تقوم صندوق الحماية القائم على المحاكاة بتحليل الملفات للكشف عن التهديدات الخفية مثل برامج الفدية.

يكشف عن الأدوات والتسلسلات التحميلية ومنطق البرامج النصية وتكتيكات التهرب.

الطبقة 3: تقييم التهديدات

تحديد أولويات التهديدات

تقليل إرهاق التنبيهات.

يتم تصنيف مستويات مخاطر التهديدات لإبراز التهديدات ذات الأولوية بسرعة في الوقت الفعلي.

الطبقة 4: مطاردة التهديدات

تحديد البرامج الضارة حملات

البحث عن التشابه باستخدام التعلم الآلي

تقوم خاصية "ترابط أنماط التهديدات" بمطابقة التهديدات غير المعروفة مع البرامج الضارة المعروفة والتكتيكات والبنية التحتية وغيرها.

يكشف عن عائلات البرامج الضارة والحملات، مما يجبر المهاجمين على إعادة النظر في تكتيكاتهم وبنيتهم التحتية.

ابدأ في 3 خطوات بسيطة

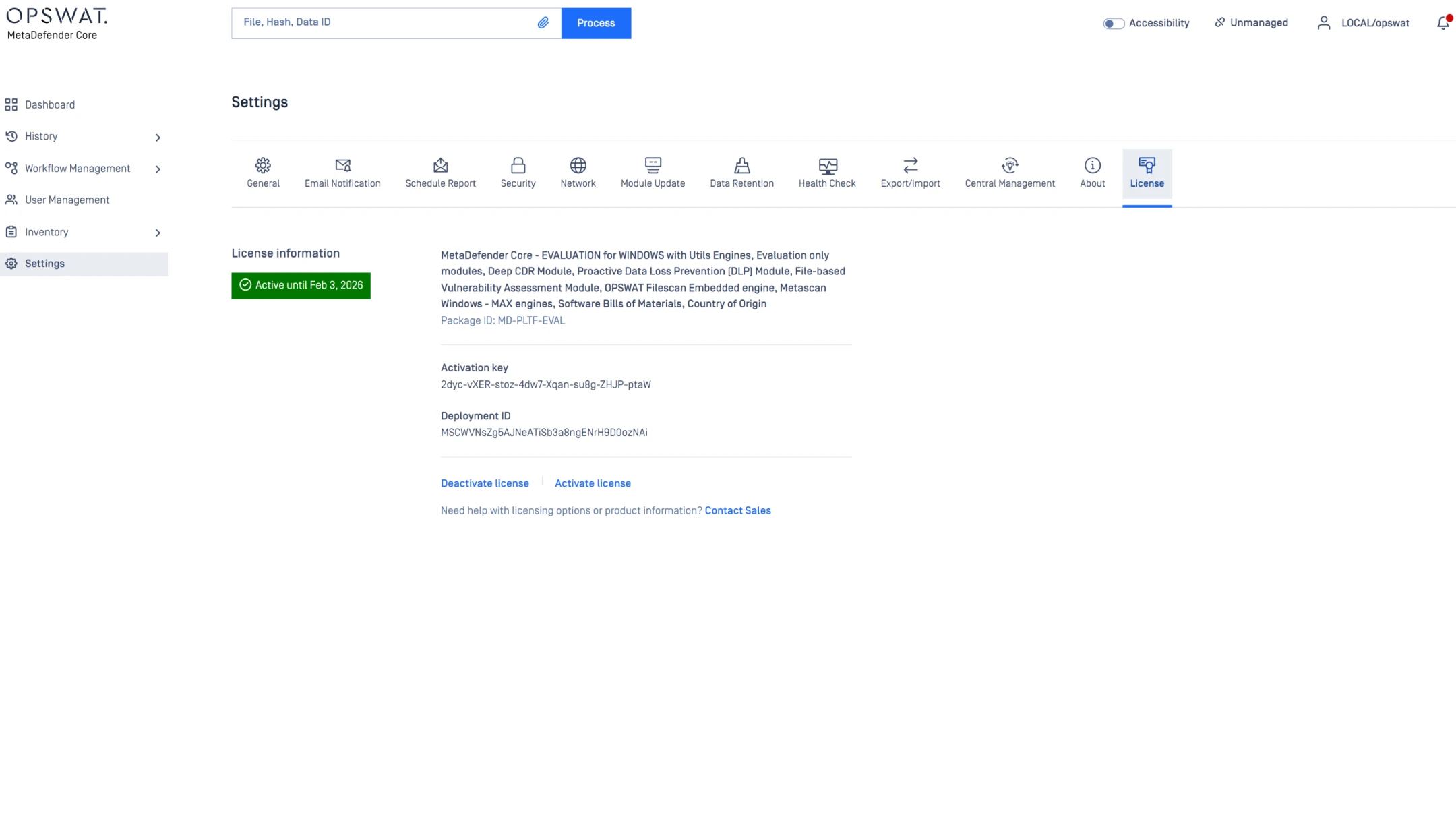

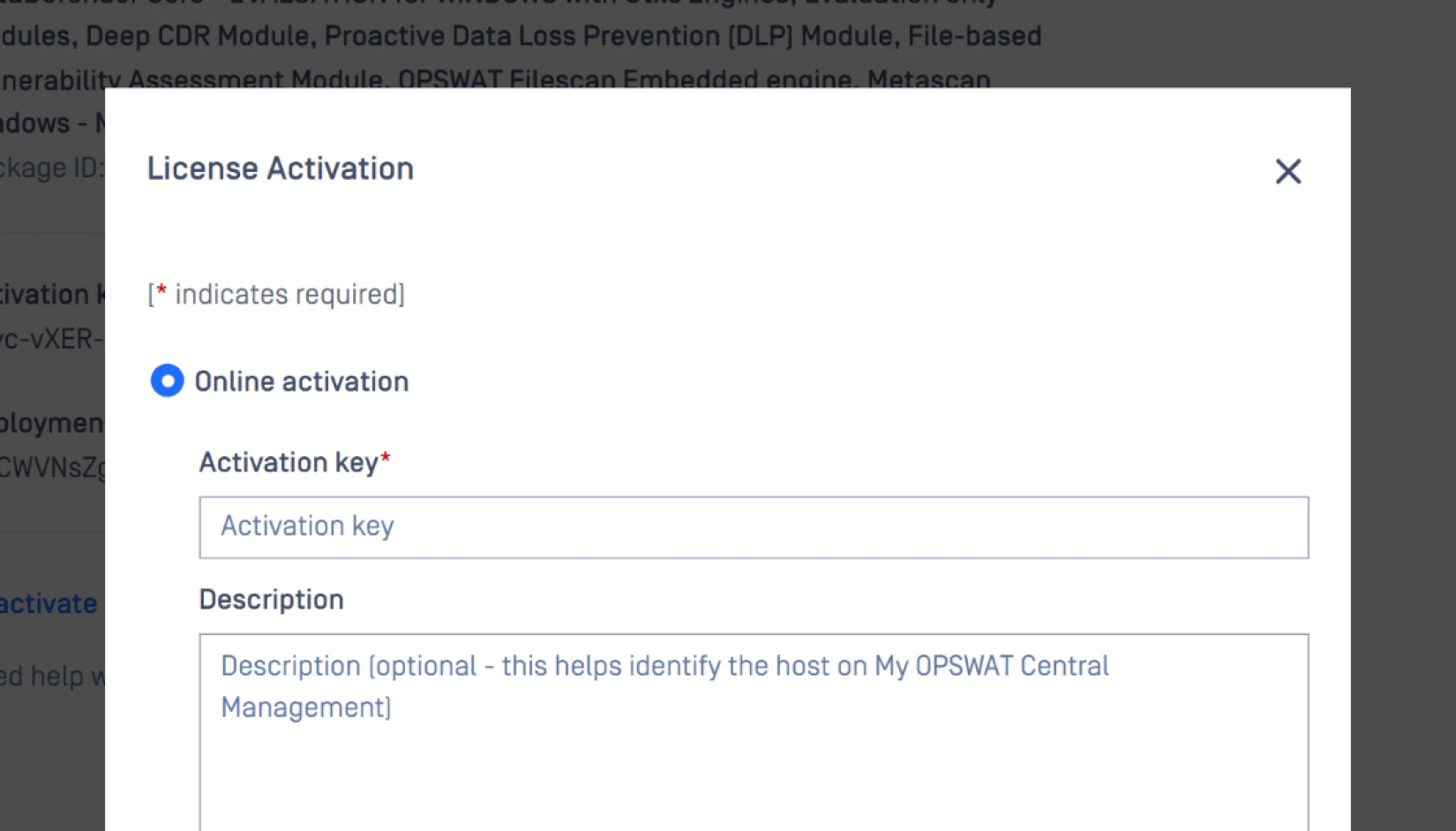

تفعيل التكامل

أضف API الخاص بك لتمكين Adaptive Sandbox Threat Intelligence المدمجة.

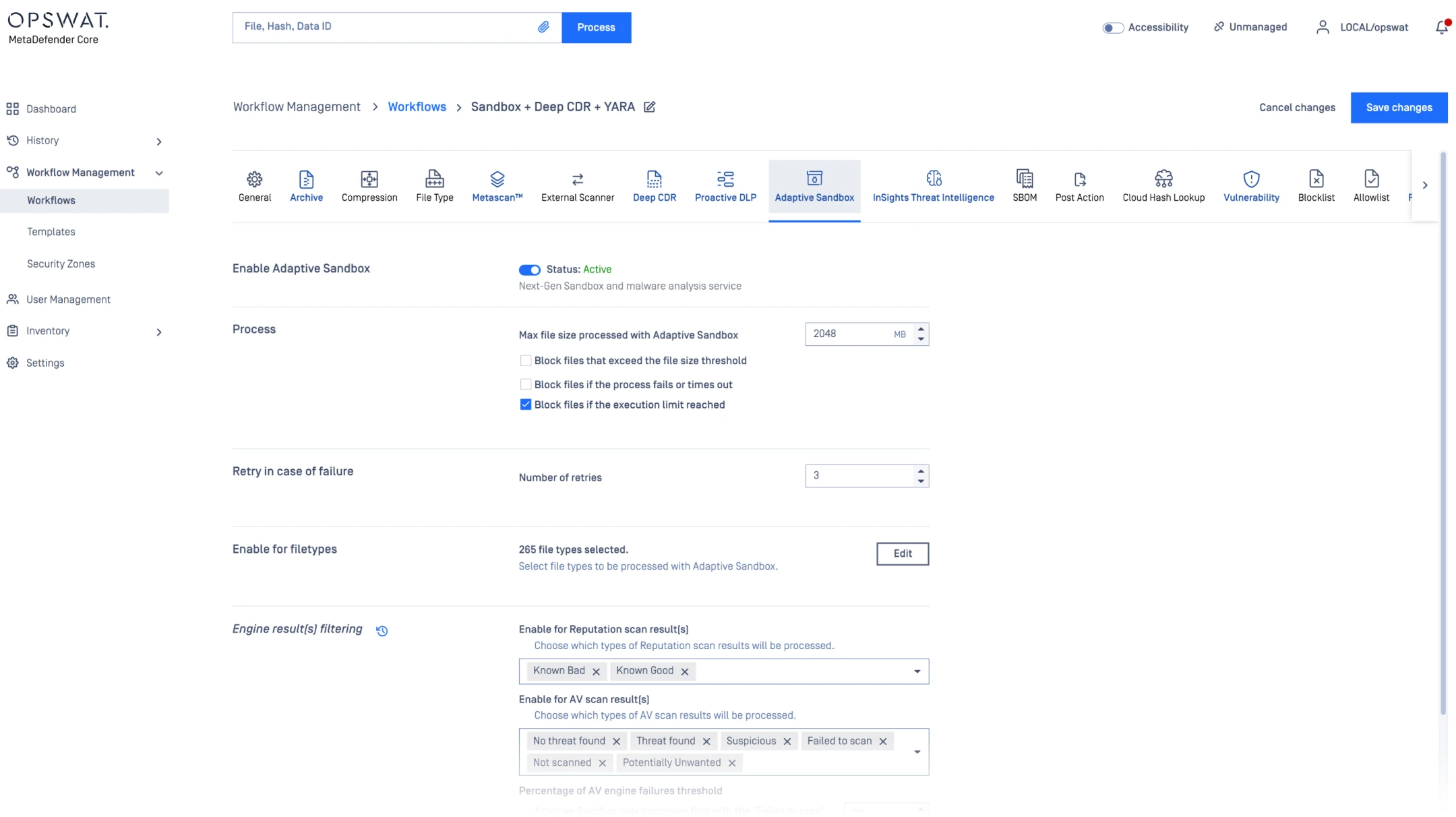

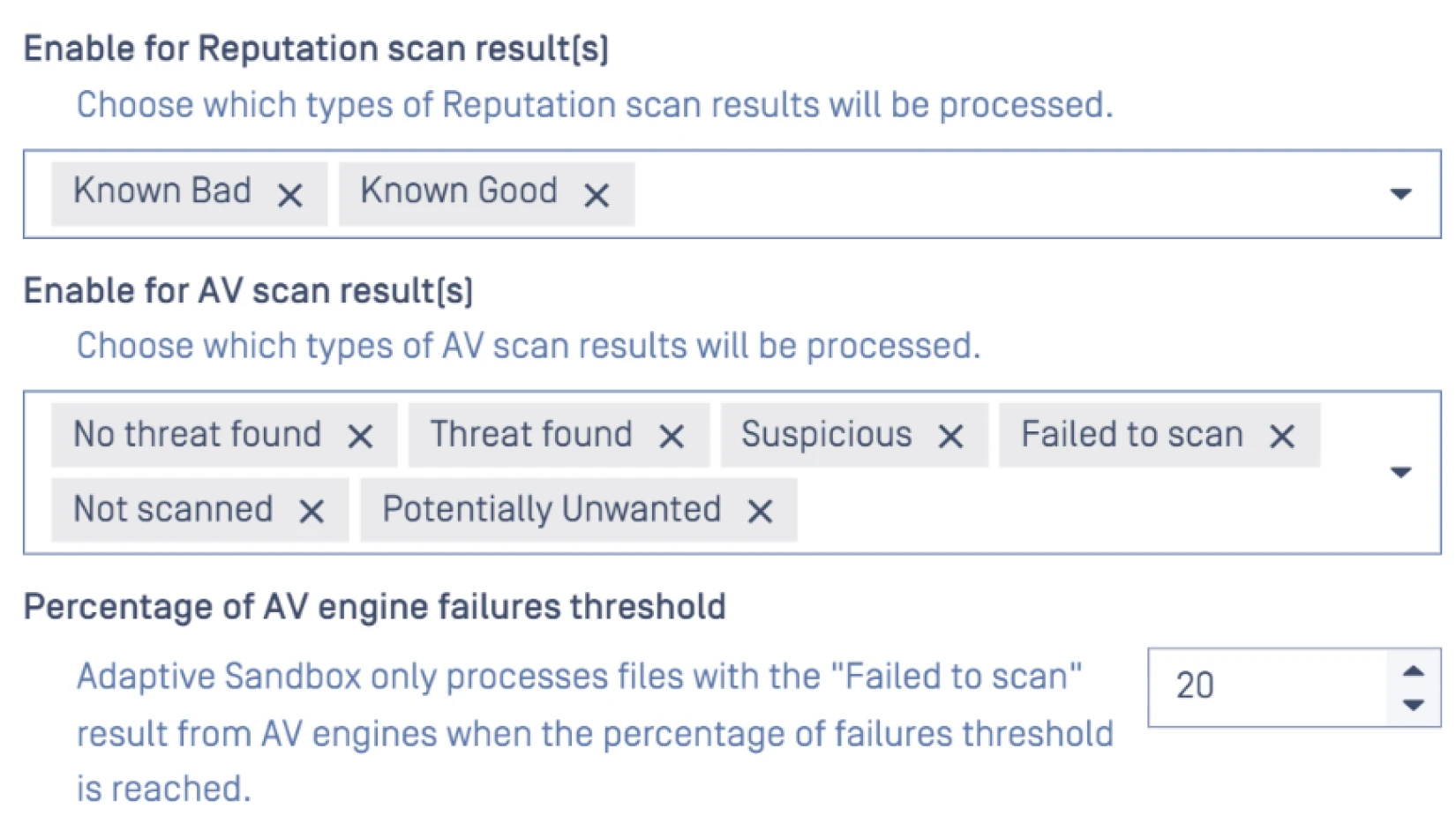

Configure Policies

حدد أنواع الملفات أو فئات المخاطر التي سيتم إرسالها تلقائيًا للتحليل الديناميكي.

عرض النتائج

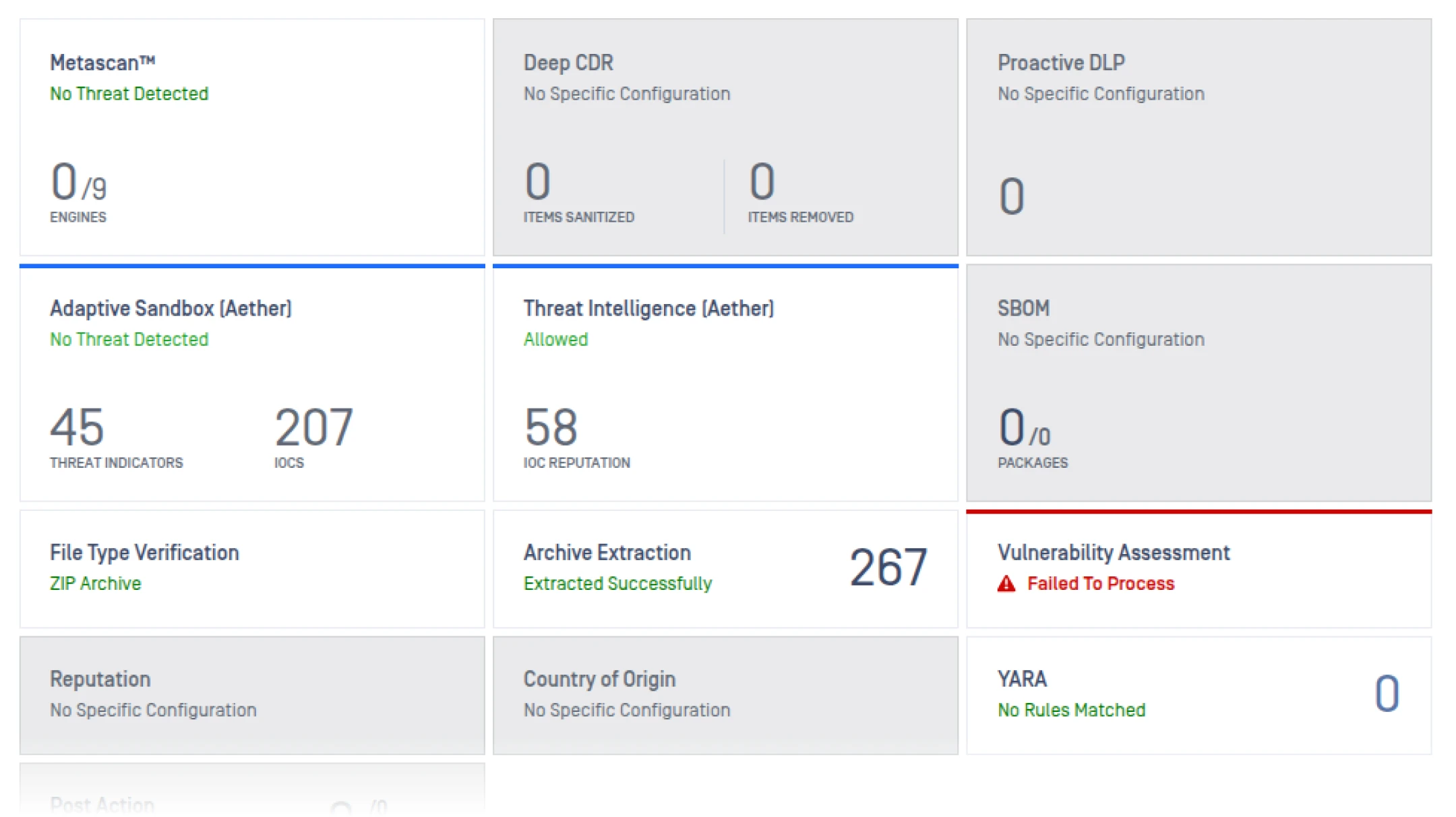

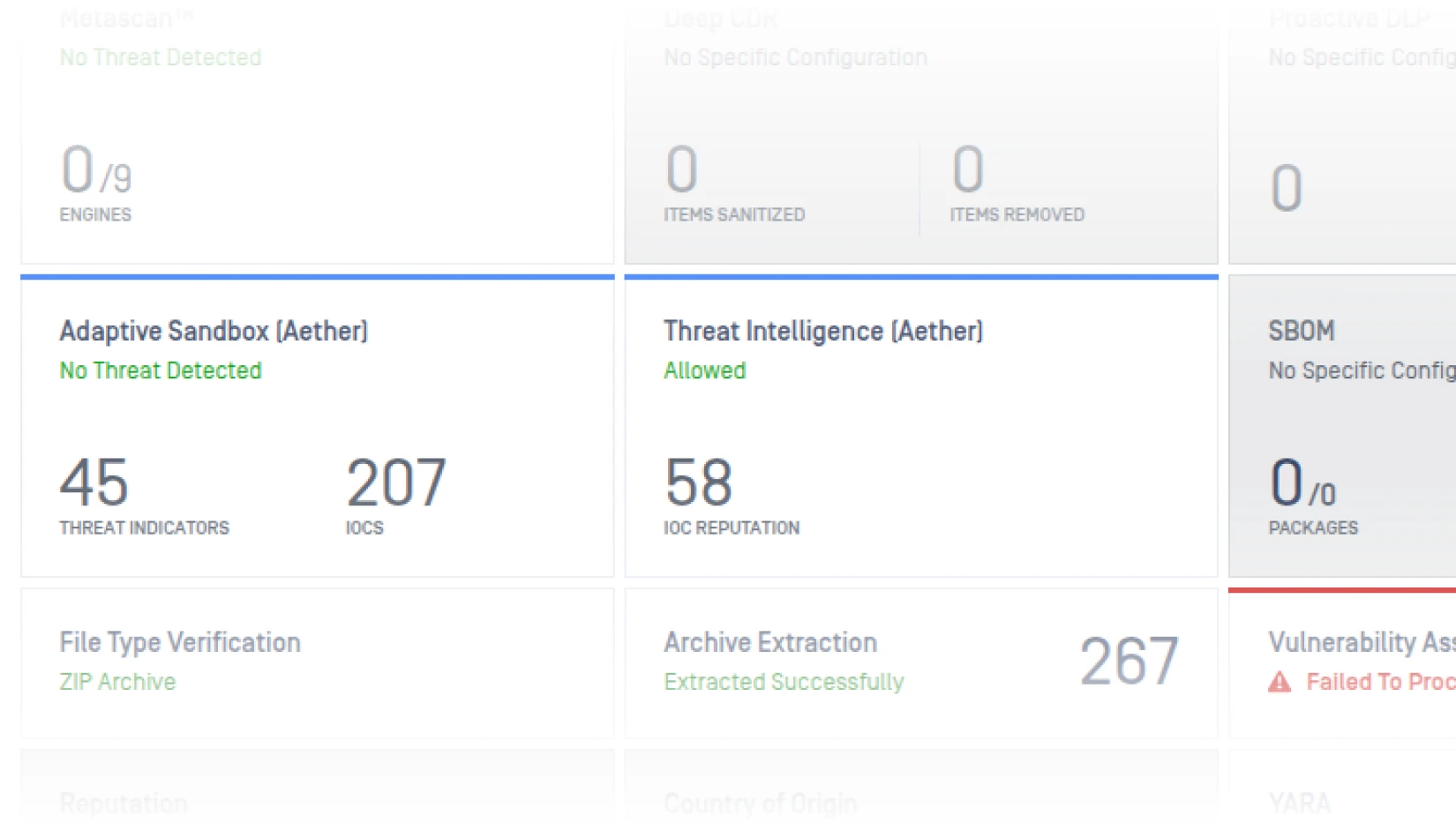

اعرض أحكام الصندوق الرملي ودرجات التهديد ومؤشرات التهديد المباشرة (IOC) مباشرة من Core .

- الخطوة 1

- الخطوة 2

- الخطوة 3

ميزاتSandbox Adaptive المدمج والبعيد (

)

يوضح الجدول التالي مجموعة ميزات المحركSandbox والمدمجSandbox Adaptive Sandbox . ولا يشمل ميزات النظام الأساسي، مثل API وقائمة التحكم في الوصول (ACL) القابلة للتكوين وتكامل OAuth وردود فعل syslog بتنسيق CEF (تنسيق الأحداث المشترك) وما إلى ذلك.

يرجى الاتصال بنا لحجز عرض تقديمي تقني والحصول على شرح مفصل لجميع ميزات وقدرات النظام الأساسي.

دعم الامتثال

للمتطلبات التنظيمية

مع تزايد تعقيد الهجمات الإلكترونية والجهات التي تنفذها، تعمل الهيئات الحكومية في جميع أنحاء العالم على تطبيق لوائح تنظيمية لضمان قيام البنية التحتية الحيوية بما هو ضروري للحفاظ على أمنها.

موارد موصى بها

MetaDefender Cloud

استبيان SANS 2025 حول الكشف والاستجابة

تقرير مشهد التهديدات في عام 2025 OPSWAT لعام 2025

الأسئلة الشائعة

إنها وحدة الرمل المدمجة داخل MetaDefender Core عندما تريد تحليلًا فوريًا مرتبطًا ارتباطًا وثيقًا Core الحالية (ICAP أكشاك، بريد إلكتروني، MFT)، خاصة في المواقع الخاضعة للتنظيم أو المعزولة. اختر Aether إذا كنت تريد واجهة مستخدم تحليلية مستقلة بالكامل وسير عمل TI أوسع نطاقًا.

استخدم محفزات Core (وحدات الماكرو، البرامج النصية، الكائنات المضمنة، المحتوى النشط) لتوجيه 2-3٪ فقط من الملفات الخطرة تلقائيًا للحفاظ على معدل النقل مع محاكاة دون تفويت ناقلات المرحلة الأولى الخفية. يمكن أيضًا استخدام هذا يدويًا لتحليل سلوك الملف.

تحديثات منطق الكشف المستقلة (تغطية أسرع)، والتحقق من صحة الشهادات في وضع عدم الاتصال بالإنترنت لعمليات air-gapped، وتغطية موسعة لأنواع الملفات/المثبتات، وفك تشفير مزدوج Base64 حتى تتمكن من مواكبة عمليات التهرب دون الحاجة إلى ترقيات كاملة.

نعم - خادم Linux (RHEL/Rocky) محلي، بدون تبعية خارجية في وضع عدم الاتصال بالإنترنت، خيارات خروج قليلة، واتصال REST بسيط Core الموجود. مصمم لشبكات OT/ICS والشبكات السرية.

فرز أكثر دقة (تقليل حالات التصعيد)، وتحديد السبب الجذري بشكل أسرع (نصوص مشفرة/محملات غير مجمعة)، ومؤشرات تهديدات جاهزة للتنفيذ تثري قواعد SIEM ودلائل التشغيل الخاصة بك.