أوقفوا هجمات الغد

اكتشف التهديدات التي تظهر في اليوم الأول والبرامج الضارة المراوغة باستخدام التحليل الديناميكي مع معلومات التهديدات المدمجة.

- فعالية 99.9٪ في اليوم الأول

- تحليل أسرع بـ 20 مرة

- تحليل جميع الملفات على المحيط

OPSWAT به من قبل

لماذا أدوات التقليدية أدوات تفي بالغرض

هجمات فورية والبرامج الضارة المراوغة أصبحت الآن تتجاوز بسهولة أدوات الأمان التقليدية والثابتة والبطيئة.

تفادي التهديدات

تم تصميم البرامج الضارة الحديثة للتغلب على الدفاعات الثابتة، باستخدام فحوصات البيئة والتأخيرات الزمنية واكتشاف الصندوق الرملي لإخفاء السلوك الضار.

تتكيف هذه التهديدات في الوقت الفعلي، مستغلة نقاط الضعف في أدوات التقليدية أدوات قبل أن تتمكن التوقيعات أو الخوارزميات الاستدلالية من الرد.

بطء الاستجابة للحوادث

تواجه الفرق المثقلة بالأعباء عددًا كبيرًا جدًا من التنبيهات وقلة كبيرة في السياق.

بدون الفرز السريع وتحديد الأولويات بوضوح، يضيع المحللون وقتًا ثمينًا في التحقيق في الإيجابيات الخاطئة بينما تتحرك التهديدات الحقيقية بشكل جانبي وتسرب البيانات دون أن يتم اكتشافها.

رؤية محدودة

تؤدي الأنظمة المجزأة إلى ظهور نقاط عمياء بين طبقات الشبكة ونقاط النهاية والتطبيقات.

عندما لا يكون الكشف موحدًا، يمكن أن تظل التهديدات خفية، مما يقوض جهود الوقاية والاستجابة في جميع أنحاء البيئة.

قابلية التوسع الضعيفة

أدوات تصميم أدوات التقليدية للتعامل مع أحجام البيانات الحالية أو سرعة الهجمات الحديثة.

مع تزايد أحجام الملفات وحركة المرور، تتعطل عمليات الكشف، وتتوسع قوائم الانتظار للتحليل، وتتسع الثغرات الأمنية، مما يعرض المؤسسات للخطر.

127%

زيادة في تعقيد البرمجيات الخبيثة متعددة المراحل

*

7.3%

من ملفات OSINT التي أعيد تصنيفها على أنها ضارة في غضون 24 ساعة*

703%

ارتفاع حاد في هجمات التصيد الاحتيالي للحصول على بيانات الاعتماد

في أواخر عام 2024*

*وفقًا لبيانات الاختبار لأكثر من مليون عملية فحص للملفات.

الكشف الموحد عن الثغرات الأمنية في اليوم الأول

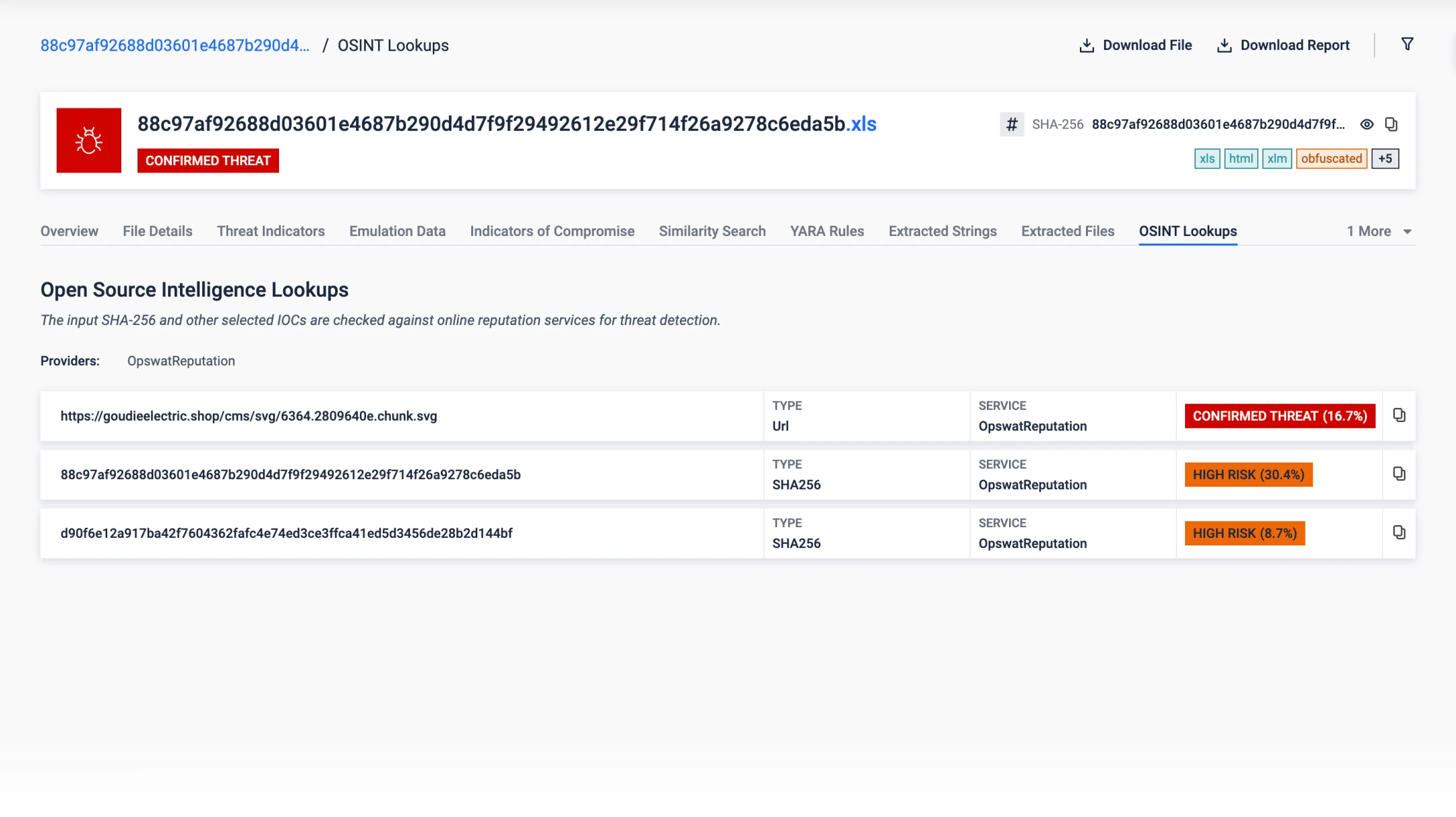

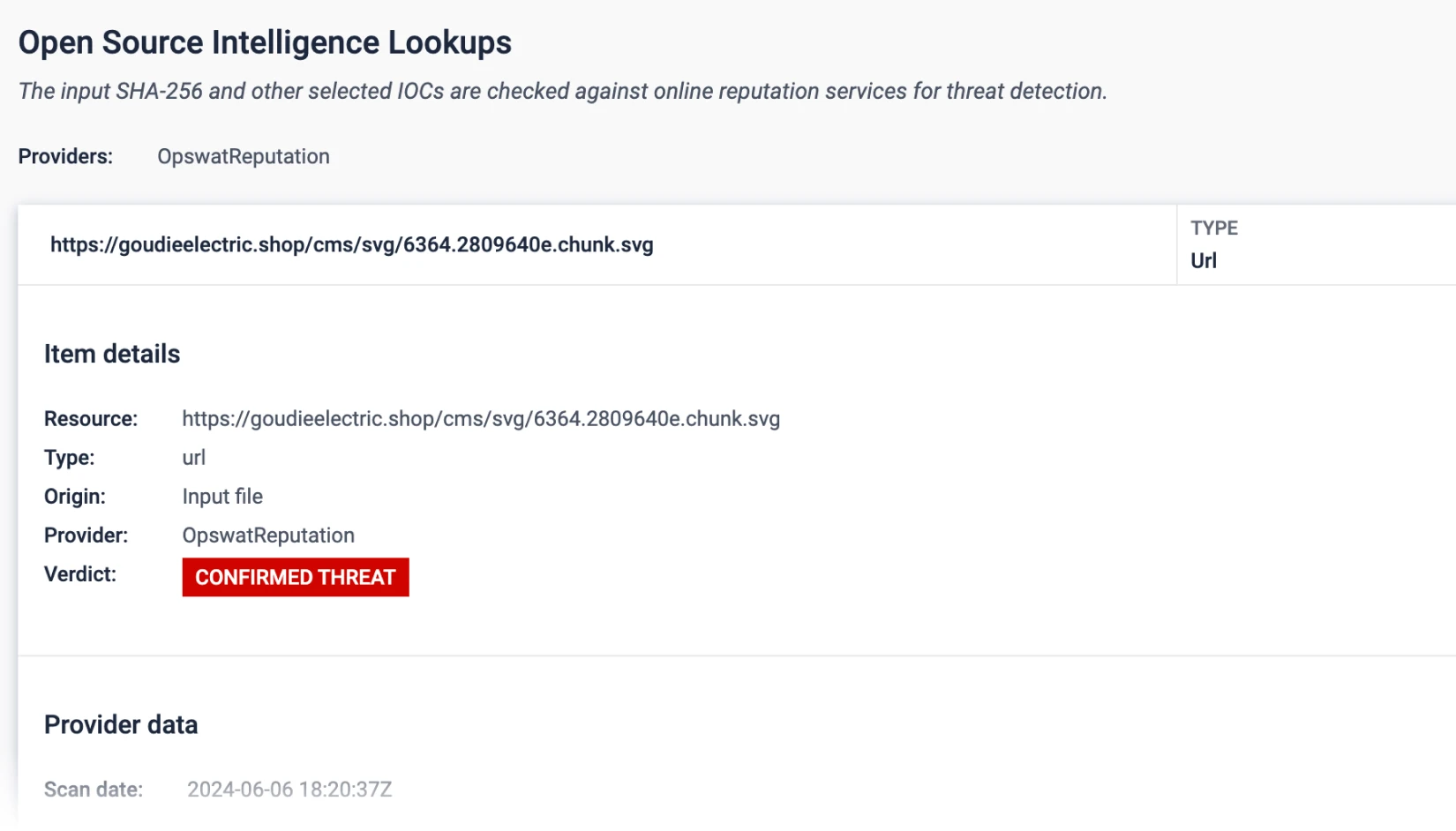

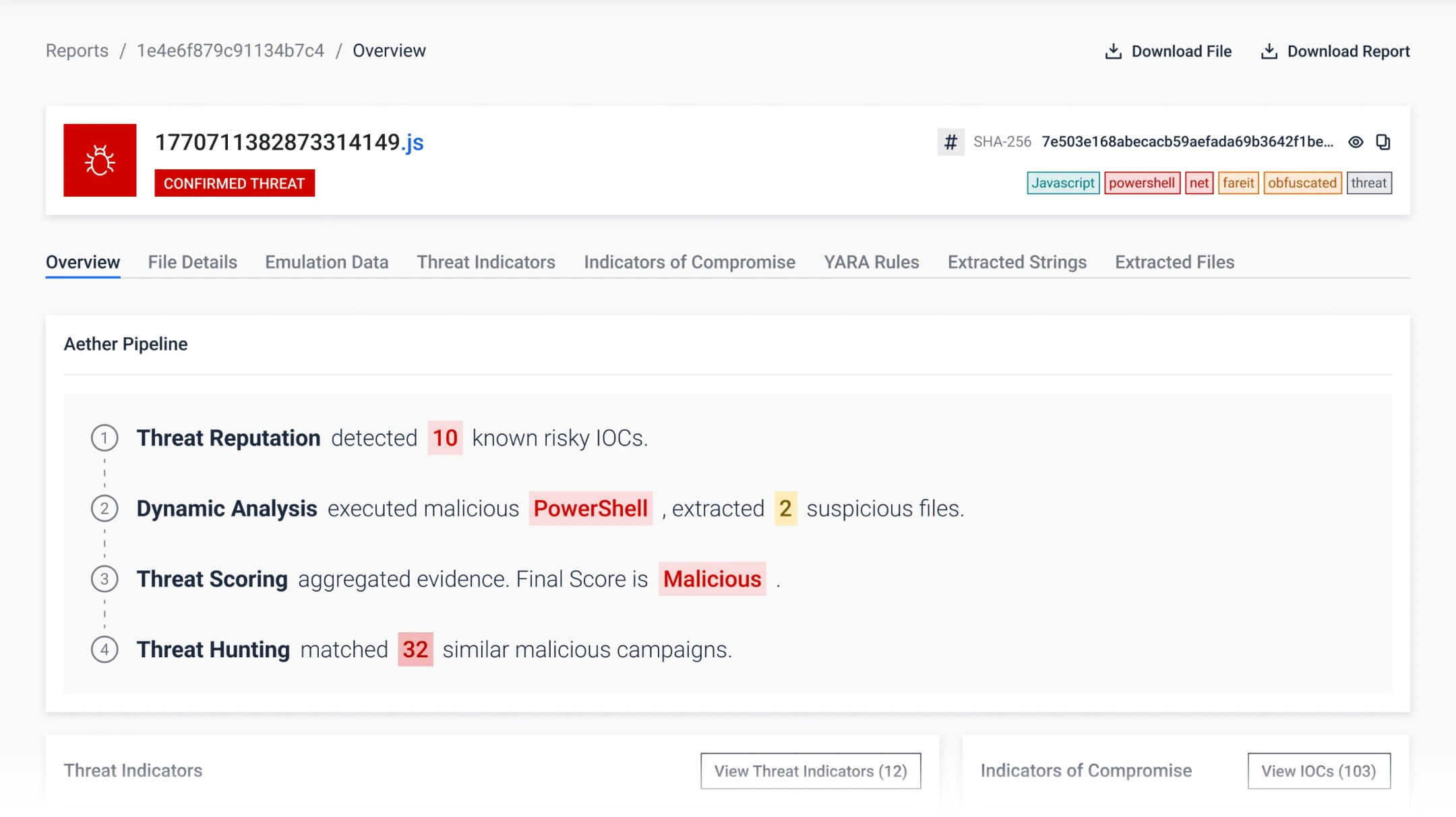

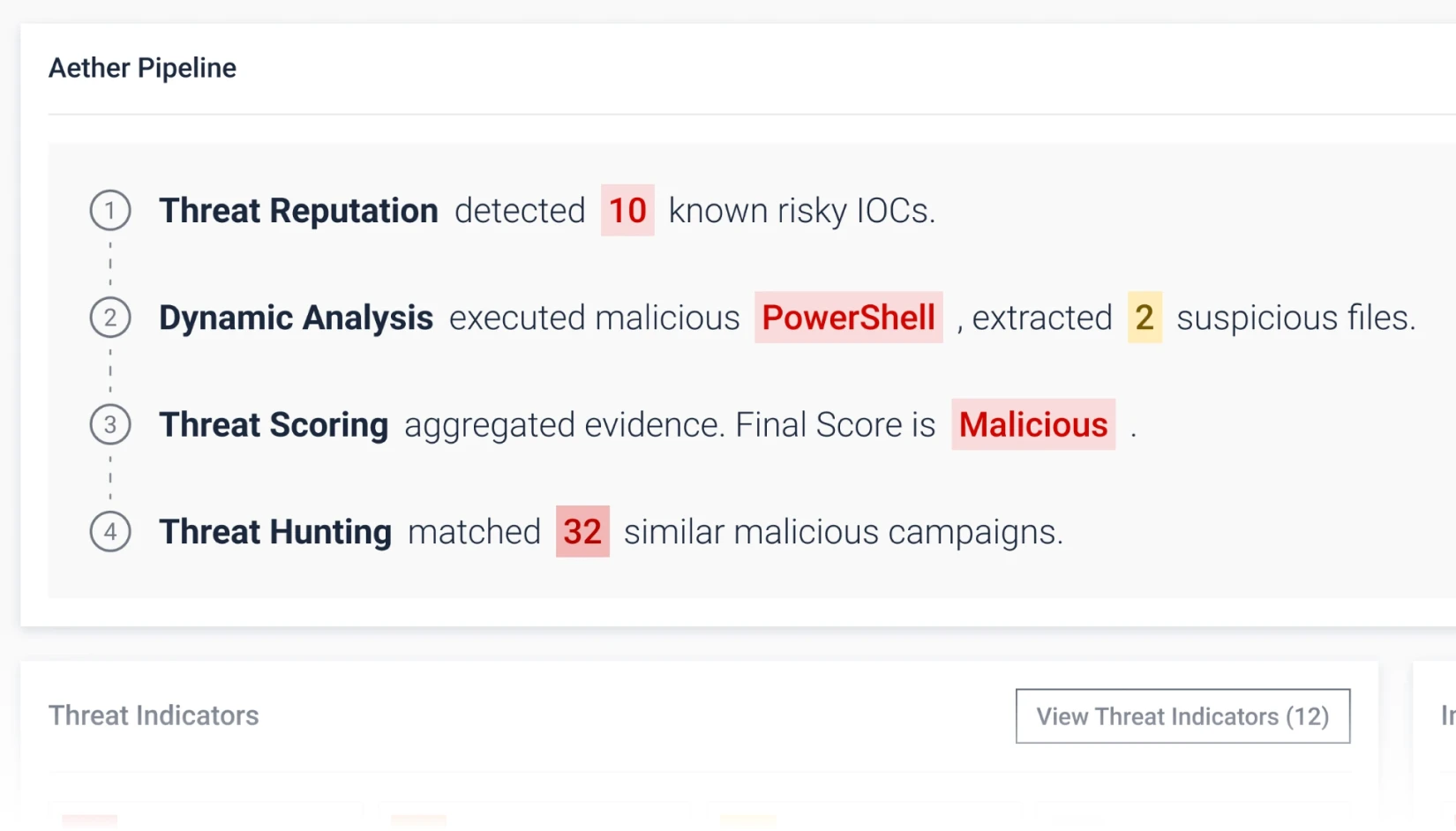

الطبقة 1: سمعة التهديد

الكشف السريع عن التهديدات المعروفة لـ

أوقف تدفق التهديدات المعروفة.

يتحقق من عناوين URL نظام منع التطفل والمجالات في الوقت الفعلي أو دون اتصال بالإنترنت للكشف عن البرامج الضارة والتصيد الاحتيالي وشبكات الروبوتات.

يمنع إعادة استخدام البرامج الضارة للبنية التحتية والسلع الأساسية ويجبر المهاجمين على تبديل المؤشرات الأساسية.

الطبقة 2: التحليل الديناميكي

اكتشف التهديدات المجهولة لـ

يكتشف البرامج الضارة المراوغة التي تختبئ من الصناديق الرملية التقليدية.

تقوم صندوق الحماية القائم على المحاكاة بتحليل الملفات للكشف عن التهديدات الخفية مثل برامج الفدية.

يكشف عن الأدوات والتسلسلات التحميلية ومنطق البرامج النصية وتكتيكات التهرب.

الطبقة 3: تقييم التهديدات

تحديد أولويات التهديدات

تقليل إرهاق التنبيهات.

يتم تصنيف مستويات مخاطر التهديدات لإبراز التهديدات ذات الأولوية بسرعة في الوقت الفعلي.

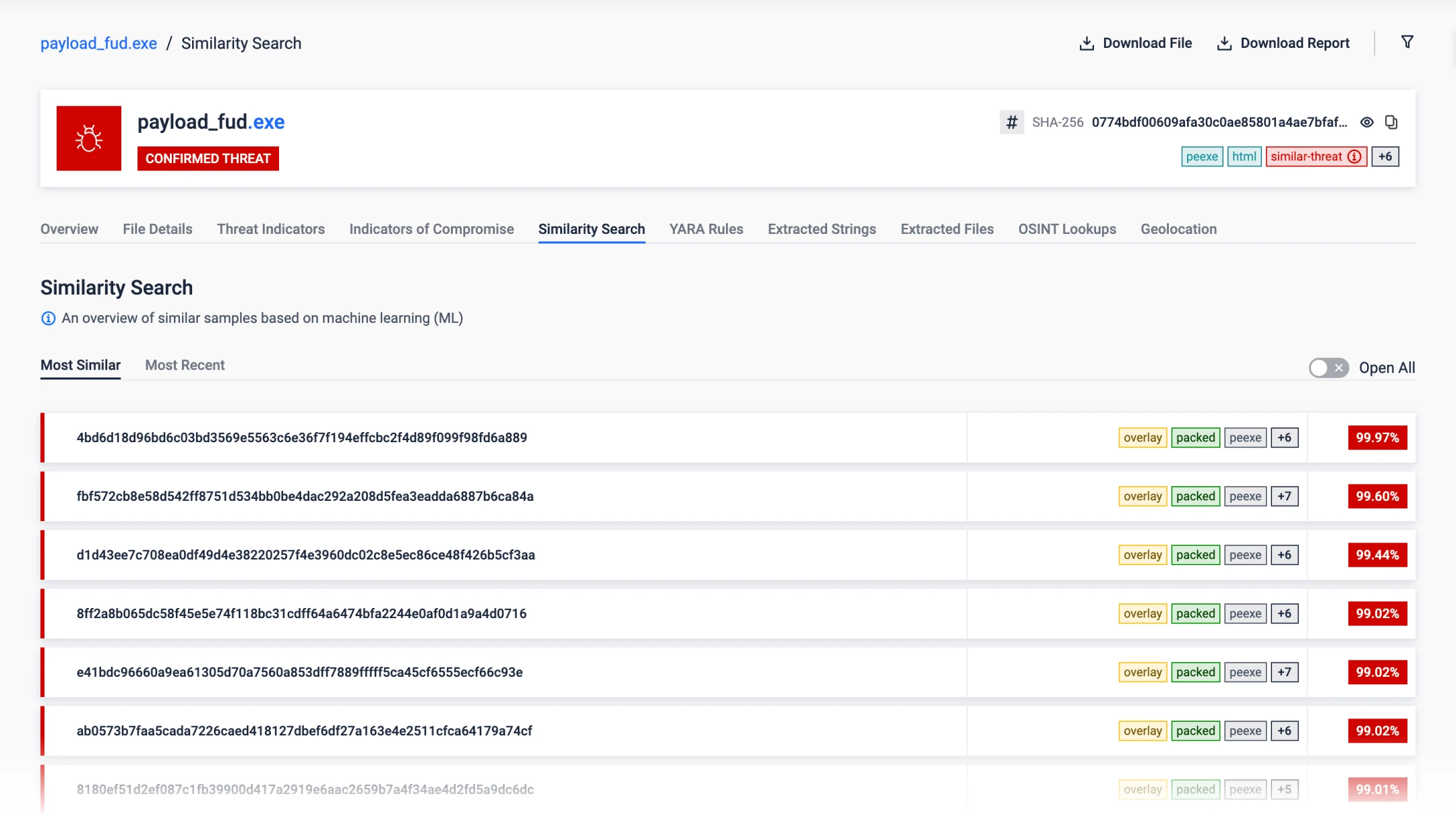

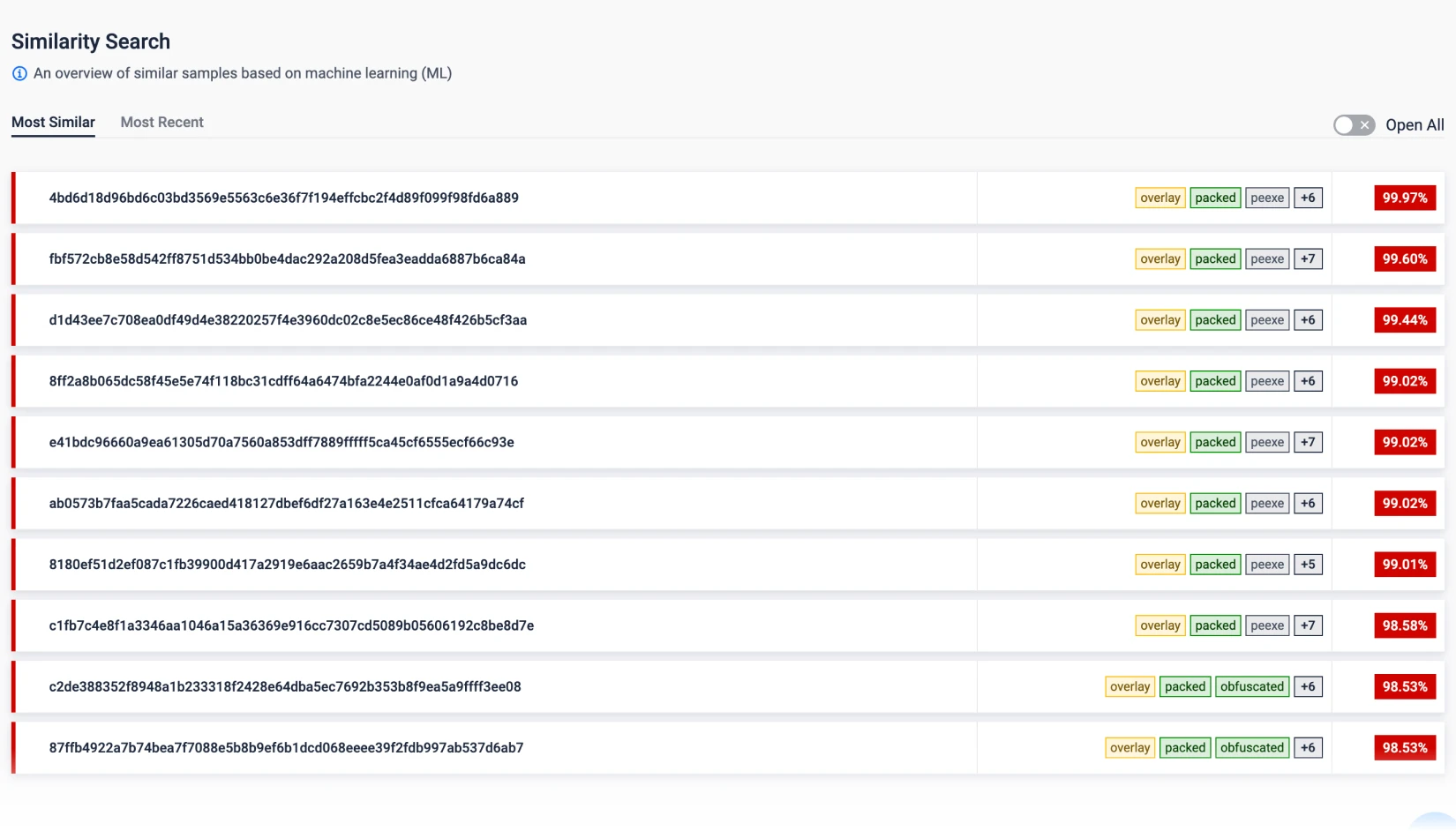

الطبقة 4: مطاردة التهديدات

تحديد البرامج الضارة حملات

البحث عن التشابه باستخدام التعلم الآلي

تقوم خاصية "ترابط أنماط التهديدات" بمطابقة التهديدات غير المعروفة مع البرامج الضارة المعروفة والتكتيكات والبنية التحتية وغيرها.

يكشف عن عائلات البرامج الضارة والحملات، مما يجبر المهاجمين على إعادة النظر في تكتيكاتهم وبنيتهم التحتية.

"أسرع سرعة قمنا باختبارها على الإطلاق في

."

أمن Venak

330+

العلامات التجارية القابلة للكشف

للكشف عن التصيد الاحتيالي القائم على التعلم الآلي

50+ أنواع ملفات

استخراج الملفات، صور

، والمزيد

>14

استخراج عائلة البرامج الضارة الآلية

تكامل سهل

نحن نوقف الهجمات التي لا يعرف أحد بوجودها

.

20x

أسرع من حلول التقليدية

رؤية عميقة واستجابة سريعة

استفد من مليارات إشارات التهديدات ووظيفة البحث عن التهديدات المتشابهة باستخدام التعلم الآلي.

تحليل البنية العميقة

قم بتحليل أكثر من 50 نوعًا من الملفات بسرعة، بما في ذلك LNK و MSI، لاستخراج المحتوى المضمن والتحف والصور.

يوفر فك التشفير التلقائي وإلغاء التجميع ومحاكاة شفرة shellcode — إلى جانب فك ضغط Python واستخراج الماكرو ودعم AutoIT — رؤية عميقة للتهديدات الخفية.

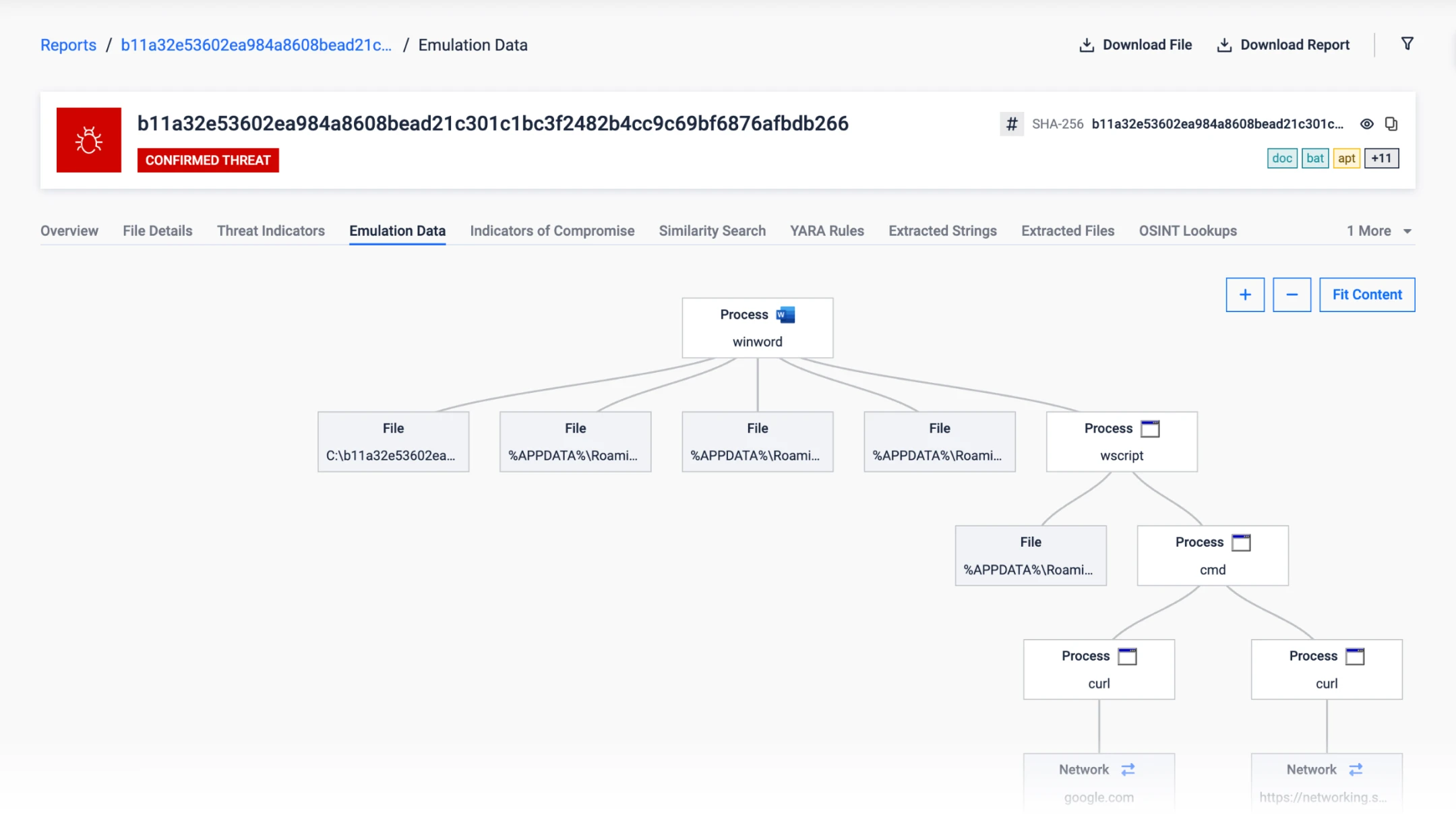

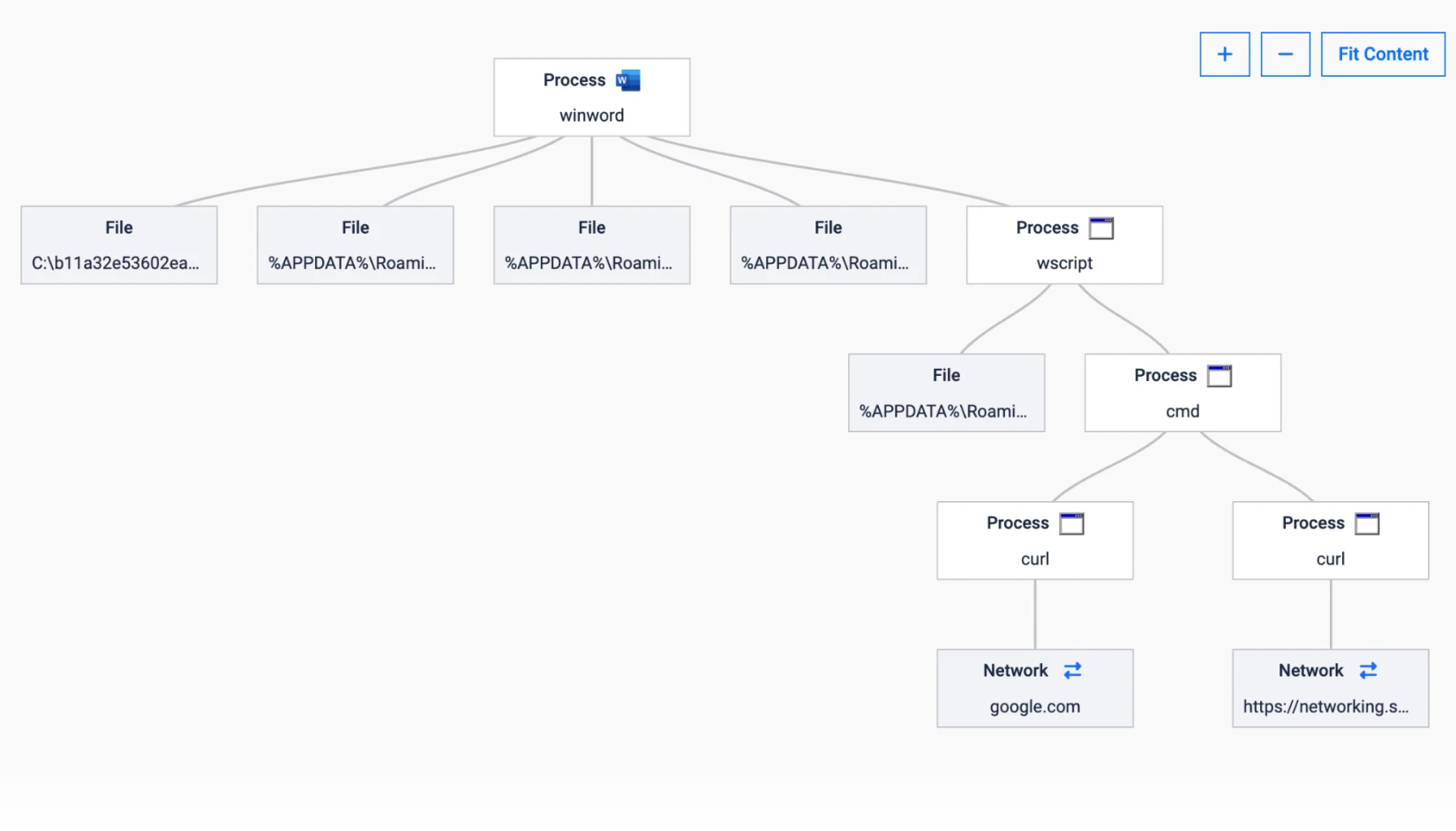

التحليل الديناميكي

اكتشاف وتصنيف التهديدات النشطة باستخدام التعلم الآلي والتفجيرات المستهدفة في مجموعات تطبيقات أو بيئات محددة.

تجاوز عمليات التحقق من التهرب، ومحاكاة نصوص JavaScript و VBS و PowerShell، وتكييف تدفقات التحكم ديناميكيًا للكشف عن التهديدات غير المعروفة.

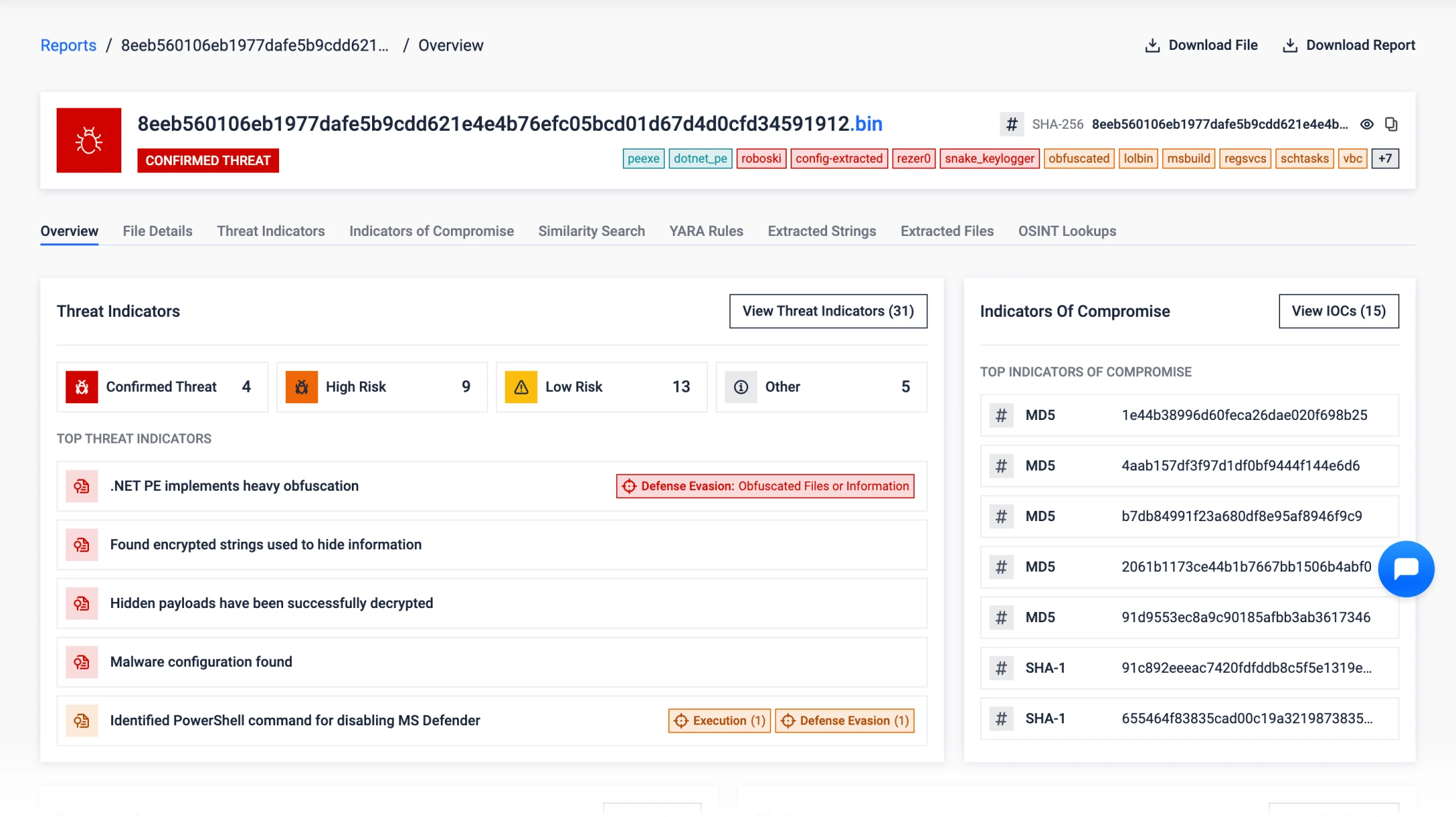

كشف التهديدات وتصنيفها

اكتشف أكثر من 330 علامة تجارية للتصيد الاحتيالي — حتى في وضع عدم الاتصال — باستخدام تحليل التعلم الآلي (ML).

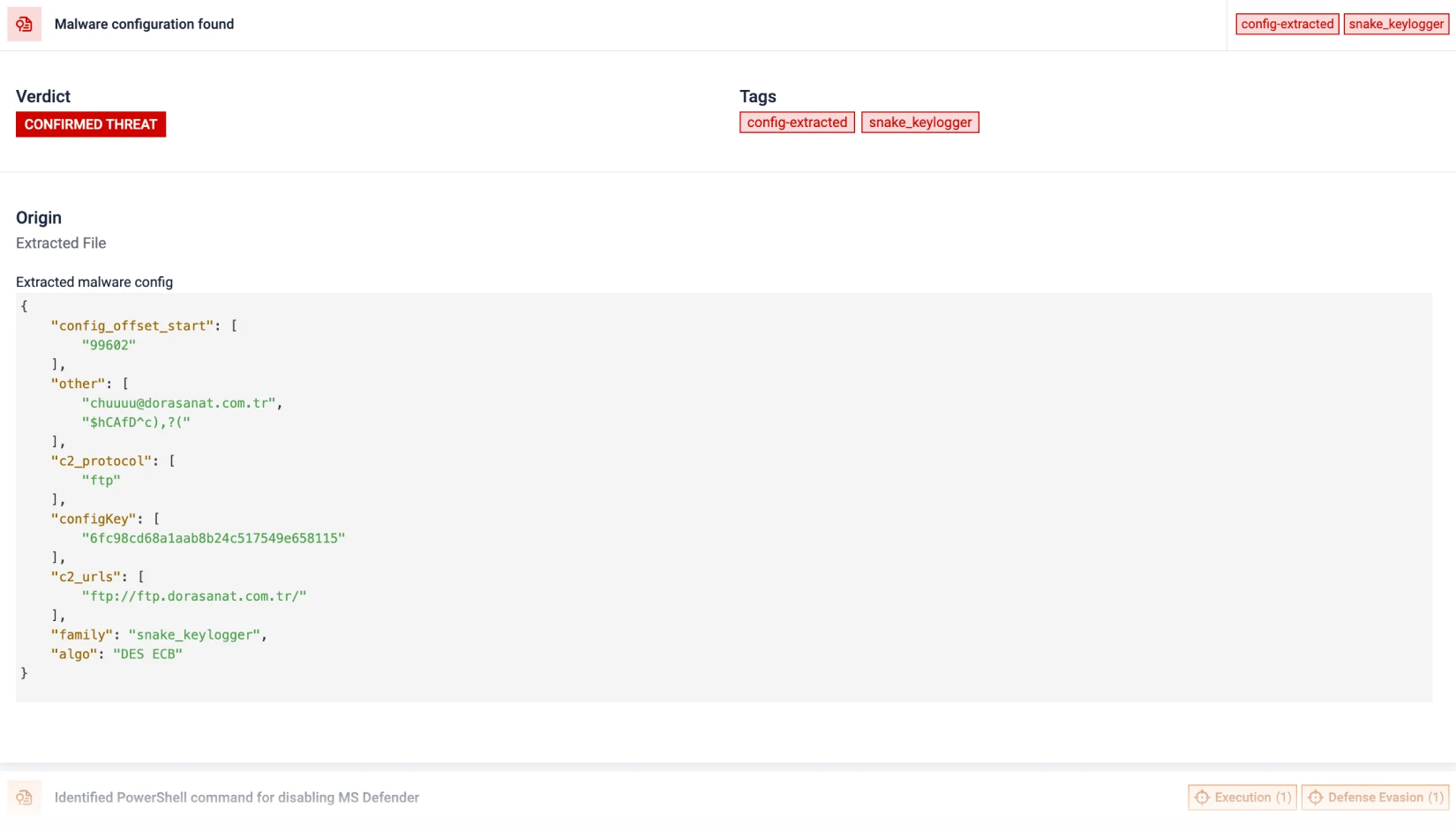

اربط بين مؤشرات التهديدات (IOCs)، وحدد النوايا الخبيثة باستخدام أكثر من 900 مؤشر سلوكي، واستخرج التكوينات من أكثر من 18 عائلة من البرامج الضارة، واكتشف التهديدات غير المعروفة من خلال التجميع القائم على التشابه.

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence والتكامل

يتم دمج البحث الآلي عن التهديدات والكشف في الوقت الفعلي بسلاسة عبر مصادر المعلومات الاستخباراتية.

يقوم النظام بالتصدير إلى تنسيقات MISP و STIX، ويستعلم عنReputation Service MetaDefender Cloud Reputation Service ويتصل بموردي المعلومات الاستخباراتية مفتوحة المصدر، ويقوم تلقائيًا بإنشاء قواعد YARA لكل تهديد يتم اكتشافه.

محرك الجيل التالي لمكافحة التهرب

يستخرج مؤشرات الاختراق من البرامج الضارة شديدة التهرب ويقوم بتفجير الهجمات المستهدفة حتى يتمكن المحللون من التركيز على النتائج عالية القيمة.

تتغلب صندوق الحماية على تقنيات التهرب المتقدمة بما في ذلك فترات السكون الطويلة والحلقات، وفحوصات المستخدم أو المجال، والتحديد الجغرافي، وفحوصات إعدادات اللغة في نظام التشغيل، و VBA stomping، وسلوكيات التنفيذ التلقائي المتقدمة مثل مشغلات تمرير الماوس، وإساءة استخدام برنامج جدولة المهام.

- MetaDefender

- MetaDefender

تقرير OPSWAT لعام 2025 حول OPSWAT برامج الحماية من الفيروسات (

)

أصبحت البرامج الضارة أكثر مراوغة من أي وقت مضى

— انظر البيانات.

تعزيز الكشف عن الثغرات الأمنية في يوم الصفر

عبر جميع البيئات

يعتمد حل Zero-Day Detection OPSWATعلى مجموعة موحدة من التقنيات التي تجمع بين الصندوق الرملي (sandboxing) والذكاء التكيفي (adaptive intelligence) والتحليل السلوكي (

) للكشف عن التهديدات المجهولة بسرعة وعلى نطاق واسع — سواء في المقر أو في السحابة أو في أي مكان بينهما.

™MetaDefender تهديد Intelligence

حدد التهديدات المتعلقة بـ"يوم الصفر"، وقم بتقييم سمعة الملفات في الوقت الفعلي، واستجب بشكل أسرع للمخاطر الناشئة من خلال البحث عن أوجه التشابه بين التهديدات باستخدام التعلم الآلي والتحقق من سمعة التهديدات. تحصل فرق الأمن على معلومات استخباراتية غنية عن التهديدات لضمان دفاعات أقوى ضد البرامج الضارة المتطورة والهجمات الموجهة.

فتح خاصية الكشف عن الثغرات الأمنية في يومها الأول عبر حلول

اكتشف كيف يمكن توفير خاصية الكشف عن الثغرات الأمنية في يومها الأول على محيط شبكتك،

مما يضمن حصول جميع الملفات على خاصية الكشف المتقدم عن الثغرات الأمنية في يومها الأول دون تأخير في الأداء.

Detonator - The Endless Quest

للكشف عن الثغرات الأمنية

القصة وراء تقنية التحليل الديناميكي الرائدة في الصناعة OPSWAT

القصة وراء MetaDefender

جان ميلر – مدير تقني، تحليل التهديدات في OPSWAT

جان ميلر هو رائد في مجال تحليل البرمجيات الخبيثة الحديثة، ويشتهر بإطلاق منصات غيرت طريقة اكتشاف التهديدات المراوغة في هذا المجال. بعد تأسيس Payload Security ثم قيادة Falcon X في CrowdStrike، واصل ابتكاراته مع Filescan.io، التي استحوذت عليها OPSWAT لاحقًا. بصفته عضوًا في مجلس إدارة AMTSO، يدافع عن الشفافية مع تطوير تقنيات تجمع بين التحليل الديناميكي ومعلومات التهديدات لكشف البرمجيات الخبيثة المراوغة.

تطور التحليل الديناميكي مع معلومات التهديد المدمجة

يجمع MetaDefender بين محاكاة مستوى وحدة المعالجة المركزية (CPU) وتحليل السلوك ومعلومات التهديدات التكيفية (سمعة التهديدات والتصنيف والبحث عن أوجه التشابه). وهذا يعني أحكامًا أسرع في يوم الصفر وسياقًا أكثر ثراءً يدعم البحث عن التهديدات والاستجابة التلقائية عبر مجموعة أدوات الأمان الخاصة بك.

سرعة وأمان معتمدان من قبل AMTSO (

)

بالتوافق مع منظمة معايير اختبار مكافحة البرمجيات الخبيثة (AMTSO)، يؤكد اختبار Venak SecuritySandbox OPSWATفي مجال Adaptive Sandbox .

موثوق بها عالميًا في الدفاع عمّا هو مهم

OPSWAT أكثر من 2000 مؤسسة حول العالم في OPSWAT لحماية بياناتها وأصولها وشبكاتها الهامة من التهديدات التي تنقلها الأجهزة والملفات غير الموثوقة (

).

مصممة خصيصاً لكل قطاع

دعم الامتثال

للمتطلبات التنظيمية

مع تزايد تعقيد الهجمات الإلكترونية والجهات التي تنفذها، تعمل الهيئات الحكومية في جميع أنحاء العالم على تطبيق لوائح تنظيمية لضمان قيام البنية التحتية الحيوية بما هو ضروري للحفاظ على أمنها.

موارد موصى بها

MetaDefender Cloud

استبيان SANS 2025 حول الكشف والاستجابة

تقرير مشهد التهديدات في عام 2025 OPSWAT لعام 2025

مجتمع FileScan.io

اكتشف التهديدات الخفية من خلال تحليل البرامج الضارة الثاقب

المدعوم بتقنية MetaDefender

OPSWAT— جربه مجانًا.

الأسئلة الشائعة

إنه يغلق النقطة العمياء المتعلقة بالتهديدات المجهولة القائمة على الملفات من خلال الجمع بين فحوصات السمعة والتحليل الديناميكي القائم على المحاكاة والذكاء السلوكي، بحيث يمكنك رؤية الحمولات في الذاكرة والمحملات المشوشة ومجموعات التصيد الاحتيالي التي أدوات التوقيعات أدوات نقطة النهاية.

يتم توصيله عند الاستيعاب (ICAP البريد الإلكتروني، MFT الويب)، ويثري SIEM/SOAR (MISP/STIX، Splunk SOAR، Cortex XSOAR)، ويقدم ملاحظات حول مؤشرات الاختراق (IOC) عالية الدقة والسلوكيات المخططة من MITRE لتحسين عمليات الكشف عبر جميع أدوات

لا. تزيل سمعة "المرشح الفعال" معظم الضوضاء على الفور؛ يتم تفجير الملفات المشبوهة في صندوق رمل محاكاة أسرع 10 مرات وأكثر كفاءة في استخدام الموارد 100 مرة من صناديق الرمل VM القديمة - مما يحافظ على سرعة تدفق الملفات مع الاستمرار في اكتشاف 0.1٪ من التهديدات الحرجة التي تحدث في نفس اليوم.

نعم. قم بنشر السحابة أو الهجين أو المحلي بالكامل/معزول (مدعوم من RHEL/Rocky Linux)، مع وضع عدم الاتصال وقائمة بيضاء للشهادات، والوصول القائم على الأدوار، وسجلات التدقيق، وضوابط الاحتفاظ بالبيانات لبيئات NIS2/IEC 62443/NIST.

انخفاض حجم الحوادث/متوسط وقت الاستجابة (MTTR) (انخفاض عدد الإيجابيات الخاطئة، سياق أكثر ثراءً)، الكشف المبكر عن التهديدات غير المكتشفة بواسطة OSINT، وتقليل المخاطر القابلة للقياس لعمليات سير عمل الملفات (البريد MFT، MFT البوابات). العملاء معظم العملاء بتجربة POC محددة النطاق على حركة المرور الفعلية لديهم، ثم يقومون بالتوسع.