ما فتئ الفريق الهندي للاستجابة لطوارئ الحاسب الآلي (CERT-In)، التابع لوزارة الإلكترونيات وتكنولوجيا المعلومات، يوسع دوره باطراد كهيئة وطنية للأمن السيبراني منذ تعيينه بموجب قانون تعديل تكنولوجيا المعلومات لعام 2008.

في عام 2024، أصدرت CERT-In أول إرشاداتها المخصصة بشأن قائمة موادSoftware SBOM)، والتي تحدد الحد الأدنى من العناصر والتنسيقات ومتطلبات التنفيذ.

وبعد مرور عام واحد فقط، في يوليو 2025، تم توسيع نطاق الإصدار 2.0 في يوليو 2025، ليشمل الإصدار 2.0 بشكل كبير، وتوسيع نطاق التغطية ليشمل SBOM وQBOM وCBOM وAIBOM وHBOM، مما أدى إلى زيادة ترسيخ سلاسل توريد البرمجيات الآمنة كاستراتيجية وطنية أساسية للمرونة.

بالنسبة لمدراء تكنولوجيا المعلومات ومدراء أمن المعلومات، تنطوي هذه الإرشادات على عواقب تشغيلية ومالية وتنظيمية. يجب على المؤسسات أن تكون مستعدة لإظهار ممارسات قائمة على التدقيق في إدارة عمليات إدارة العمليات على نطاق واسع، ومواءمة البائعين والشركاء مع متطلبات الامتثال، واعتماد الأتمتة لإدارة عمليات إدارة العمليات على نطاق واسع.

تقدم هذه المقالة خارطة طريق خطوة بخطوة لتحقيق الامتثال لإرشادات CERT-In SBOM، والتي تغطي النطاق والمعايير الفنية واختيار البائعين وأفضل الممارسات للمؤسسات الهندية والمؤسسات العالمية التي لديها عمليات في الهند.

- إرشادات CERT-In SBOM: النطاق وقابلية التطبيق والمتطلبات الرئيسية

- كيف يساعد OPSWAT SBOM في تلبية متطلبات CERT-In

- مواءمة مكونات Software مع الامتثال لمعايير CERT-In SBOM

- تنسيقات SBOM المقبولة والمعايير الفنية في إطار CERT-In

- كيفية تقييم واختيار موردي الامتثال ل SBOM

- أفضل الممارسات لتنفيذ SBOM السلس

- الأتمتة والامتثال والحماية: نهج OPSWAT في إدارة SBOM

- سلسلة توريد البرمجيات ™MetaDefender Software Supply Chain

- الأسئلة الشائعة

- الاعتبارات الخاصة بالقطاع: المؤسسات المالية، Supply Chain والبنية التحتية الحرجة

- ماذا بعد؟ الاستعداد للمبادئ التوجيهية لسيرت في إرشادات SBOM أمر ضروري

إرشادات CERT-In SBOM: النطاق وقابلية التطبيق والمتطلبات الرئيسية

ما هو CERT-In ولماذا أصدرت إرشادات SBOM؟

CERT-In هي الوكالة الوطنية للأمن السيبراني في الهند. تهدف إرشاداتها الخاصة بأمن سلسلة التوريد إلى تعزيز أمن سلسلة التوريد، وتحسين الرؤية في مكونات البرمجيات، وضمان استجابات أسرع وموحدة للثغرات الأمنية.

ما هو CERT-In ولماذا أصدرت إرشادات SBOM؟

ينطبق الامتثال على الحكومة والقطاع العام الخدمات الأساسية ومصدري البرمجيات، بالإضافة إلى المطورين والمتكاملين والموزعين عبر دورة حياة البرمجيات.

العناصر Core لـ SBOM وفقًا لإرشادات فريق الاستجابة للطوارئ في حالات الطوارئ

وفقًا للمبادئ التوجيهية، يجب أن تتضمن تقارير الهيئة الفرعية للمشورة والإشراف بيانات مثل:

- اسم المكون، والإصدار، والمورّد، والترخيص

- التبعيات والأصل

- الثغرات الأمنية وحالة التصحيح

- تواريخ انتهاء العمر الافتراضي، وقيود الاستخدام، والأهمية الحرجة

- المعرفات الفريدة والمجموعات الاختبارية ومعلومات المؤلف

ومن خلال اشتراط هذه العناصر الدنيا، تضمن CERT-In أن تكون تقارير الاستجابة للطوارئ في قائمة SBOM قابلة للتنفيذ وقابلة للقراءة آليًا وجاهزة للتدقيق.

كيف يساعد OPSWAT SBOM في تلبية متطلبات CERT-In

يساعد OPSWAT SBOM في أتمتة وجمع حقول بيانات CERT-In SBOM، لتوفير الرؤية والشفافية في المجالات الرئيسية، من تفاصيل مكونات البرامج، والشفافية والمخاطر، والترخيص والاستخدام.

تفاصيل مكوّن Software

- اسم المكون: اسم مكون البرنامج أو المكتبة.

- إصدار المكون: رقم الإصدار أو معرّف المكوّن.

- مورد المكون: الكيان الذي يوفر المكون (المورد أو الطرف الثالث أو المصدر المفتوح).

- أصل المكون: مصدر المكون (مملوك أو مفتوح المصدر أو طرف ثالث).

- معرّف فريد: رمز مميز لتتبع المكون عبر الإصدارات والملكية.

- مؤلف بيانات SBOM: الكيان المسؤول عن إنشاء مدخل SBOM.

- الطابع الزمني: تاريخ ووقت تسجيل إدخال SBOM.

شفافية Software ومخاطرها

- تبعيات المكونات: مكونات أو مكتبات أخرى يعتمد عليها هذا المكون.

- الثغرات الأمنية: مشكلات الأمان المعروفة المرتبطة بالمكون، مع مراجع الخطورة ومكافحة التطرف العنيف.

- حالة التصحيح: التحديث الحالي أو توفر التصحيح للثغرات الأمنية.

- المجاميع الاختبارية أو التجزئة: قيم تشفير للتحقق من سلامة الملف.

- الخاصية القابلة للتنفيذ: ما إذا كان يمكن تنفيذ المكون.

- خاصية الأرشيف: ما إذا كان المكون معبأ كملف أرشيف أم لا.

- تاريخ الإصدار: تاريخ إصدار المكون لأول مرة.

الترخيص والاستخدام

- ترخيص المكوّن: نوع الترخيص والشروط التي تحكم استخدام المكون.

- قيود الاستخدام: القيود القانونية أو التنظيمية على استخدام المكونات.

مواءمة مكونات Software مع الامتثال لمعايير CERT-In SBOM

إن تحقيق الامتثال لمعايير CERT-In هو رحلة مرحلية تتطلب التنسيق بين فرق التطوير والأمن والعمليات والامتثال. يلعب كل طرف من الأطراف المعنية دوراً في إنشاء وصيانة ومشاركة قوائم معايير الامتثال في مراحل مختلفة من دورة حياة البرمجيات.

ويوضح الجدول أدناه، الذي يحتوي على محتوى وأمثلة من الإرشادات الفنية الخاصة بـ CERT-In، كيف تتوافق مسؤوليات SBOM مع مكونات البرمجيات الشائعة:

| Software | مثال على ذلك | مستوى SBOM | مؤلف كتاب SBOM | لماذا؟ |

|---|---|---|---|---|

| التطبيق الرئيسي | تطبيق محلل البيانات | SBOM على مستوى التطبيق | تم إنشاؤها بواسطة فريق تطوير المنتجات | تسليم نموذج SBOM الكامل مع الطلب إلى العميل أو الجهة التنظيمية |

| مكون Software الرئيسي [قاعدة البيانات، إطار العمل] | PostgreSQL | أعلى مستوى SBOM | تم تطويره داخلياً إذا لم يوفر البائع قائمة بالمتطلبات الخاصة ب SBOM | يضمن إمكانية تتبع المكونات الحرجة |

| النظام الأساسي/البرنامج الوسيط [مثل خادم الويب، بيئة وقت التشغيل] | Server أباتشي تومكات | التوصيل SBOM | مقدمة من المنصة/البائع | مشترك عند الشراء؛ يدمج المكونات المقدمة من البائعين |

| مكتبات الطرف الثالث/حرف SDKs | Postfix & Twilio SDK | SBOM متعدية SBOM | تم إنشاؤها بواسطة مزود المنبع أو داخلياً إذا لم تكن متوفرة | يغطي التبعيات غير المباشرة الخدمات الخارجية |

مع تحديد الأدوار والمسؤوليات، يمكن للمؤسسات الانتقال إلى الخطوات العملية للامتثال. تساعد خارطة الطريق المرحلية على بناء النضج عبر الأشخاص والعمليات والتكنولوجيا.

1. إجراء تقييم الجاهزية وتحليل الثغرات

تحديد الممارسات الحالية لمخزون البرمجيات وتتبع الثغرات الأمنية وقوائم بيانات الثغرات الأمنية المقدمة من البائعين. وضع خريطة لهذه الممارسات مقابل حقول وتنسيقات البيانات المطلوبة من CERT-In.

2. بناء سياسة داخلية لـ SBOM وهيكل حوكمة داخلي

تحديد أدوار واضحة لفرق المطورين وعمليات تكنولوجيا المعلومات والمشتريات والأمن والامتثال. تضمن الحوكمة إنشاء قواعد بيانات SBOM وصيانتها ومشاركتها باستمرار عبر المؤسسة.

3. اختيار وتنفيذ أدوات إنشاء قائمة مكونات البرمجيات (SBOM)

الأتمتة أمر بالغ الأهمية. أدوات :

- إنشاء SBOMs لكل إصدار جديد، أو تصحيح، أو تحديث جديد

- التكامل مع خطوط أنابيب التطوير والعمليات ومستودعات المصادر وسجلات الحاويات

- الإخراج بتنسيقات CycloneDX وSPDX للمواءمة التنظيمية

4. إدماج تدفقات عمل SBOM في دورة حياة البرمجيات والمشتريات

تضمين إنشاء SBOM في كل مرحلة من مراحل SDLC:

- تصميم SBOM: المكونات المخطط لها

- مصدر SBOM: تبعيات التطوير

- بناء SBOM: أثناء التجميع

- تحليل SBOM: الفحص بعد الإنشاء

- SBOM المنشورة: البيئة المثبتة

- وقت التشغيل SBOM: مراقبة المكونات النشطة

ينبغي أن تُلزم عقود المشتريات جميع الموردين بتسليم المواد المشعة من جميع الموردين.

5. الحفاظ على الامتثال المستمر وجاهزية التدقيق

إنشاء تحديثات مستمرة لقائمة SBOM، والتكامل مع إرشادات الثغرات الأمنية مثل VEX (تبادل الثغرات الأمنية) وCSAF، وضمان التخزين والمشاركة الآمنة من خلال التشفير وHTTPS والتوقيعات الرقمية.

هل تريد معرفة كيفية الاستفادة من SBOM لاستراتيجيتك الأمنية؟

تنسيقات SBOM المقبولة والمعايير الفنية في إطار CERT-In

CycloneDX وSPDX: المعايير المقبولة

يتعرف CERT-In على CycloneDX وSPDX كتنسيقات أساسية قابلة للقراءة الآلية لأتمتة SBOM.

- CycloneDX: خفيف الوزن، يركز على الأمان، ومحسّن لإدارة الثغرات الأمنية

- SPDX: يركز على الترخيص، وتم اعتماده على نطاق واسع لتوثيق الامتثال

كيفية تقييم واختيار موردي حلول الامتثال لـ CERT-In SBOM أو حلول

يعد اختيار البائع أو الحل المناسب أمرًا بالغ الأهمية لكل من الامتثال والكفاءة التشغيلية.

المعايير الرئيسية لتقييم بائعي الامتثال لمعايير CERT-In SBOM

- دعم SPDX وCycloneDX

- التكامل مع خطوط أنابيب DevOps وسير عمل CI/CD

- القدرة على إنشاء مستويات متعددة من SBOM (التصميم، والبناء، والنشر، ووقت التشغيل)

- التقارير الجاهزة للتدقيق وآليات المشاركة الآمنة

الأسئلة التي يجب طرحها على البائعين المحتملين حول محاذاة فريق الاستجابة للطوارئ في حالات الطوارئ

إن اختيار الشركاء المناسبين لا يقل أهمية عن بناء عمليات داخلية لعمليات إدارة عمليات الشراء والبيع والشراء. يجب على مدراء تقنية المعلومات وقادة المشتريات تضمين مواءمة CERT-In كجزء من قوائم التحقق من طلبات تقديم العروض والعناية الواجبة. تتضمن الأسئلة الرئيسية التي يجب طرحها ما يلي:

- هل توفرون SBOMs بتنسيقات معتمدة من فريق الاستجابة للطوارئ في الاستجابة للطوارئ (SPDX، CycloneDX)؟

- كم مرة يتم تحديث قوائم SBOM الخاصة بك - عند الإصدار فقط، أم بشكل مستمر؟

- ما هي الأتمتة التي تقدمونها لتوليد قائمة مذكّرات SBOM والتحقق من صحتها ومشاركتها الآمنة؟

- كيف يمكنك فرض التوزيع الآمن ل SBOM (على سبيل المثال، التشفير ونظام RBAC والتوقيعات الرقمية)؟

- هل يتكامل الحل الخاص بك مع خطوط أنابيب DevOps وقواعد بيانات الثغرات الأمنية وإرشادات CERT-In؟

- كيف تدعم عمليات تدقيق الامتثال والتقارير التنظيمية المستمرة؟

يساعد طرح هذه الأسئلة مقدمًا على ضمان امتثال البائعين ليس فقط على الورق ولكن أيضًا على ضمان استدامة ممارسات إدارة أمن المعلومات التي تتماشى مع المبادئ التوجيهية المتطورة ل CERT-In.

قائمة التحقق من اختيار البائعين وإعدادهم

- يدعم حقول وتنسيقات البيانات المطلوبة من CERT-In

- أتمتة الإنشاء والتتبع والتحديثات

- يوفر ضوابط وصول قائمة على الأدوار ومشاركة آمنة

- التبني الواضح في الصناعات المنظمة

أفضل الممارسات لتنفيذ SBOM السلس

استراتيجيات مثبتة للمؤسسات الكبيرة

- البدء بسير العمل التأسيسي وتوسيع نطاق النضج بمرور الوقت

- تفويض تسليم SBOM في جميع عقود الشراء

- اعتماد نهج التحول من اليسار إلى اليمين من خلال دمج توليد قائمة برمجيات البرمجة الخاصة بالبيانات في مرحلة مبكرة من دورة حياة البرمجيات

- تدريب الموظفين على التوعية بمتطلبات SBOM والمتطلبات التنظيمية

الأخطاء الشائعة وكيفية تجنبها

حتى المبادرات ذات النوايا الحسنة المتعلقة بمعايير سلامة العمليات قد تفشل إذا تعاملت معها المؤسسات بشكل سطحي. تؤكد CERT-In على ضرورة أن تكون قواعد السلوكيات الأمنية للشركات دقيقة وشاملة ومحدثة باستمرار. فيما يلي بعض المزالق الأكثر شيوعًا وكيفية تجنبها:

| الخطأ الشائع | الشرح | كيفية تجنب ذلك |

|---|---|---|

| التعامل مع SBOM كتقرير ثابت | تقوم العديد من المؤسسات بإنشاء SBOM عند الإصدار ولا تقوم بتحديثها أبدًا. وهذا يجعلها غير مدركة للثغرات الأمنية التي أدخلتها التصحيحات أو التحديثات أو التبعيات الجديدة. | تعامل مع SBOM كمخزون حي. قم بأتمتة التحديثات من خلال خط أنابيب CI/CD الخاص بك بحيث يتم تحديث بيانات SBOM في كل إنشاء أو إصدار جديد. |

| عدم تضمين التبعيات المتعدية | إن التغاضي عن المكونات غير المباشرة، مثل المكتبات مفتوحة المصدر التي تسحبها التبعيات الأخرى، يخلق نقاطًا عمياء خطيرة يستغلها المهاجمون. | استخدم أدوات إنشاء SBOM تلقائية أدوات بتعيين جميع التبعيات المباشرة والانتقالية بشكل متكرر، مما يضمن تغطية كاملة لسلسلة توريد البرامج الخاصة بك. |

| الاعتماد على الإنشاء اليدوي بدون أتمتة | إن تجميع SBOM اليدوي يستغرق وقتًا طويلاً وعرضة للأخطاء وغير مستدام على نطاق المؤسسة. كما أنه يزيد من مخاطر عدم اتساق التنسيقات. | دمج الأتمتة والتوحيد القياسي. اعتماد أدوات قوائم مكونات البرمجيات (SBOM) بتنسيقات معتمدة من CERT-In مثل SPDX و CycloneDX، وفرض التحقق من الصحة قبل الإصدار. |

من خلال تجنب هذه الأخطاء ودمج ممارسات SBOM في سير عمل التطوير اليومي، يمكن للمؤسسات تحويل الامتثال إلى ميزة استراتيجية، مما يقلل من المخاطر مع تلبية متطلبات CERT-In.

التحضير لعمليات التدقيق

الاحتفاظ بمستودعات كاملة لـ SBOM، وتوثيق ممارسات الحوكمة، والمواءمة مع نماذج التدقيق الخاصة بـ CERT-In.

الحماية من التغيير التنظيمي في المستقبل

تشير خارطة طريق CERT-In بالفعل إلى متطلبات BOM أوسع نطاقًا (الأجهزة والذكاء الاصطناعي والسحابة). أدوات الشركات التي تعتمد أدوات قابلة للتطوير ومرنة في أفضل وضع للتكيف.

الأتمتة والامتثال والحماية: نهج OPSWAT في إدارة SBOM

OPSWAT سبوم

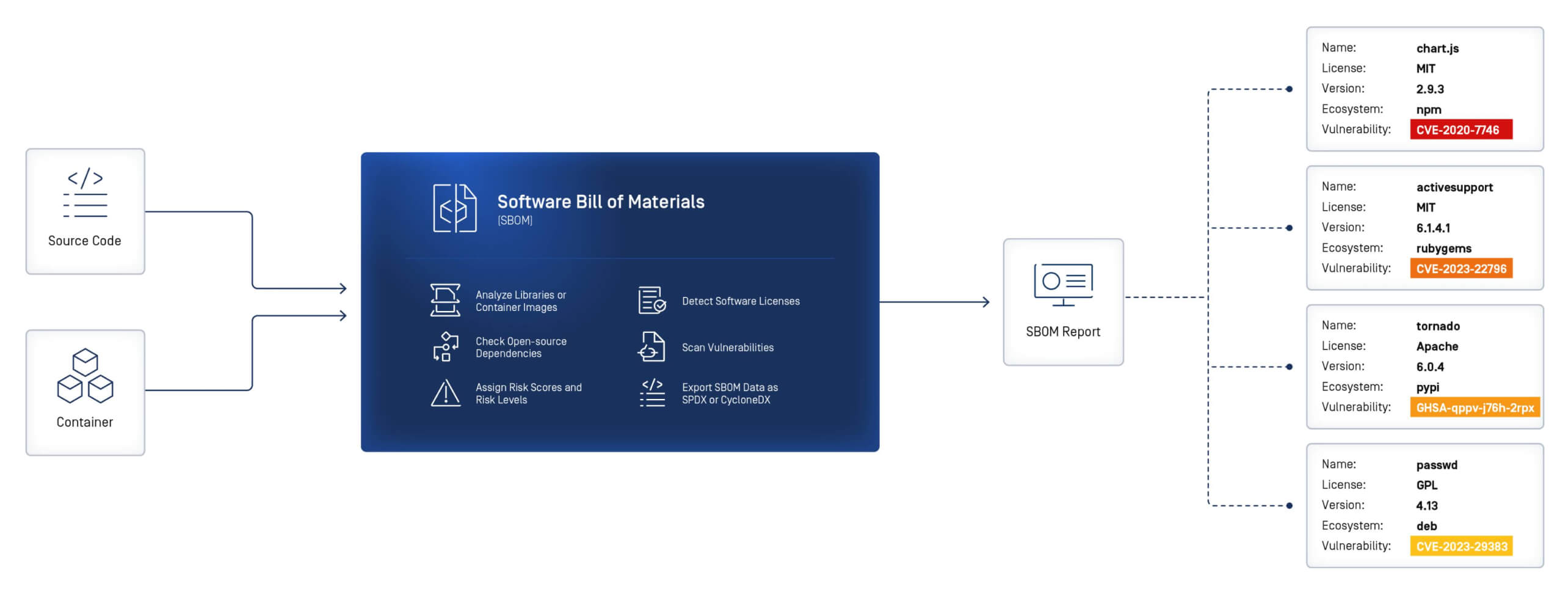

تعمل OPSWAT SBOM على تمكين المطورين من خلال توفير مخزون دقيق لمكونات البرامج في التعليمات البرمجية المصدرية والحاويات. استبق المهاجمين واكتشف التهديدات واكتشف الثغرات الأمنية دون التأثير على سرعة التطوير.

SBOM لحزم Software والمصنوعات اليدوية

تمكين فرق تطوير البرمجيات من تحديد الثغرات الأمنية في التبعيات مفتوحة المصدر ومخاوف الترخيص وترتيب أولوياتها ومعالجتها.

SBOM لحزم Software والمصنوعات اليدوية

تمكين فرق تطوير البرمجيات من تحديد الثغرات الأمنية في التبعيات مفتوحة المصدر ومخاوف الترخيص وترتيب أولوياتها ومعالجتها.

SBOM لصور Container

تحليل صور الحاوية وإنشاء SBOM لاسم الحزمة ومعلومات الإصدار والثغرات الأمنية المحتملة.

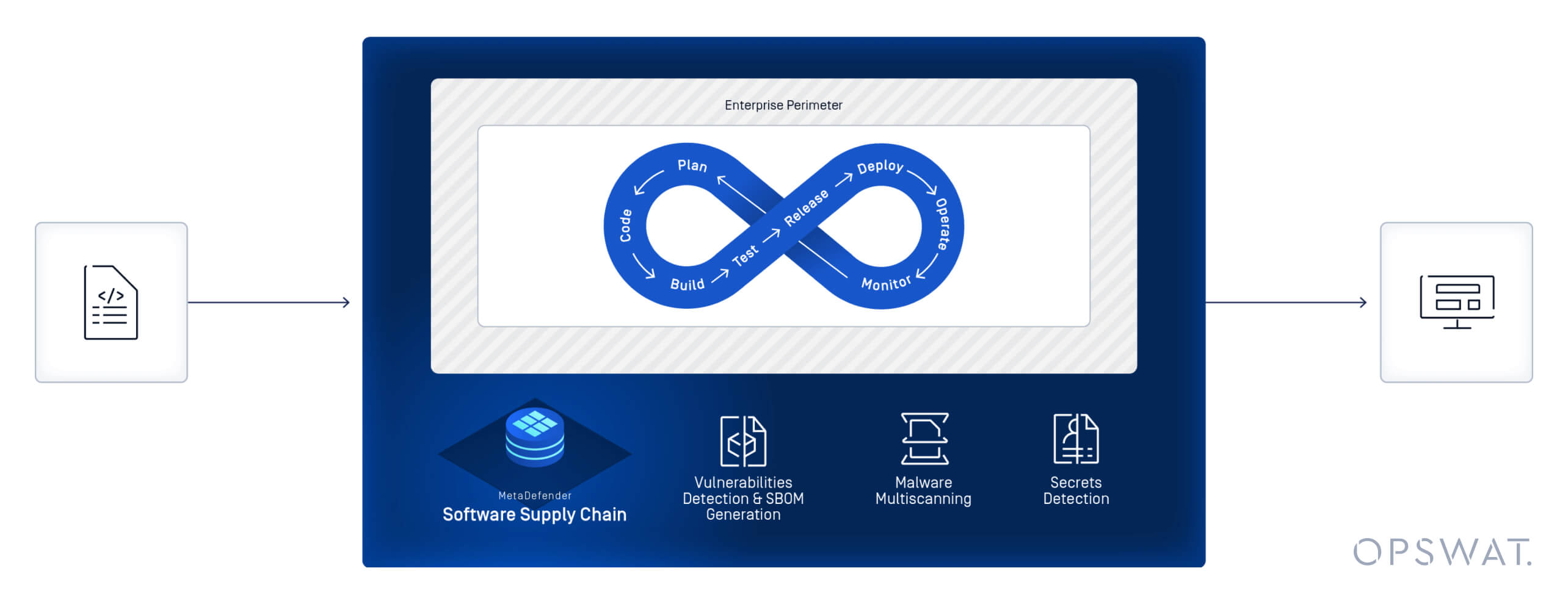

™MetaDefender Software Supply Chain

تجاوز مرحلة الامتثال لـ SBOM والتصدي لهجمات سلسلة توريد البرمجيات المتطورة والمتقدمة.

OPSWAT MetaDefender Software Supply Chain يوفر رؤية موسعة ودفاعاً قوياً ضد مخاطر سلسلة التوريد. وبفضل تقنياتنا الخاصة بالكشف عن التهديدات والوقاية منها دون ثقة، يتم تأمين دورة حياة تطوير البرمجيات (SDLC) من البرمجيات الخبيثة والثغرات الأمنية، مما يعزز أمن التطبيقات والالتزام بالامتثال.

كشف البرمجيات الخبيثة في التعليمات البرمجية

يزيد الجمع بين أكثر من 30 محركاً مضاداً للفيروسات من معدلات الاكتشاف ويمنع بفعالية البرمجيات الخبيثة من إصابة محطات العمل أو الحاويات أو التعليمات البرمجية المصدرية.

تحديد الأسرار المضمَّنة

يتعرف Proactive DLPTM على بيانات الاعتماد مثل كلمات المرور، أو الأسرار، أو الرموز المميزة، أو مفاتيح API أو غيرها من المعلومات الحساسة المتبقية في التعليمات البرمجية المصدرية.

تأمين الحاويات من هجمات سلاسل التوريد

تقييم وتقدير أي برمجيات ضارة أو ثغرات أمنية أو مخاطر محتملة أخرى موجودة تحت كل طبقة من طبقات نسخة الحاوية.

عمليات تكامل بسيطة

سواء كان فريقك يستخدم مستودعات الكود المصدري أو سجلات الحاويات أو الخدمات الثنائية أو مجموعة من أدوات فإن MetaDefender Software Supply Chain تكاملًا أصليًا مع المنصات الشائعة لتأمين SDLC بالكامل.

الأسئلة الشائعة

ما هي العقوبات المطبقة في حالة عدم الامتثال لإرشادات CERT-In SBOM؟

التدقيق التنظيمي والقيود المحتملة على العقود مع الحكومة الخدمات الأساسية. قد يؤدي عدم الامتثال لإرشادات CERT-In SBOM إلى تعرض المؤسسات لخطر انتهاك البيانات، مما قد يؤدي إلى فرض غرامات باهظة.

ما عدد المرات التي يجب أن يتم فيها تحديث مذكرة تبادل المعلومات الخاصة ب SBOM؟

عند كل إصدار جديد، أو تحديث، أو تصحيح، أو تغيير في البائع.

هل يمكن تضمين مكونات مفتوحة المصدر ومكونات الطرف الثالث؟

نعم. الرؤية الكاملة لجميع التبعيات - المباشرة والمتعدية - إلزامية.

هل الشركات الصغيرة معفاة؟

قد يكون لدى الشركات الناشئة خارج القطاعات الخاضعة للتنظيم راحة محدودة، ولكن يتم تشجيعها بقوة على تبنيها.

كيف يتوافق برنامج CERT-In مع المعايير العالمية؟

يعكس النهج الذي تتبعه الهند الأطر الدولية مثل المعهد الوطني للمعايير والتكنولوجيا والابتكار وقانون المرونة الإلكترونية في الاتحاد الأوروبي، مما يضمن التوافق عبر الحدود.

كيف ينبغي التعامل مع عمليات الكشف عن الثغرات الأمنية؟

من خلال تنبيهات VEX و CSAF، الم دمجة مع تنبيهات CERT-In وأنظمة SBOM الداخلية.

ما هو الدور الذي تلعبه الأتمتة؟

تتيح الأتمتة الامتثال المستمر، وتقلل من الأخطاء البشرية، وتضمن قابلية التوسع عبر بيئات تكنولوجيا المعلومات المختلطة.

الاعتبارات الخاصة بالقطاع: المؤسسات المالية، Supply Chain والبنية التحتية الحرجة

القطاع المالي

يجب على البنوك والمصارف والمؤسسات المالية غير المصرفية مواءمة ممارسات إدارة العمليات المصرفية للشركات مع تفويضات الأمن السيبراني الصادرة عن بنك الاحتياطي الهندي (RBI)، مع متطلبات تدقيق أكثر صرامة في التعامل مع البيانات الحساسة.

Supply Chain

يجب على الموردين تسليم قائمة الجرد الداخلية والخارجية للمخزونات كجزء من العقود. يجب على المؤسسات الاحتفاظ بقوائم جرد داخلية وخارجية لمخزون المواد ذات الاستخدامات الحرجة من أجل تحقيق الشفافية وإدارة المخاطر.

البنية التحتية الحيوية

تواجه قطاعات مثل الاتصالات والدفاع والطاقة تداخلات تنظيمية. يجب أن تندمج ممارسات إدارة أمن الشبكات مع الأطر الأوسع نطاقاً لمرونة النظام والأمن القومي.

ماذا بعد؟ الاستعداد للمبادئ التوجيهية لسيرت في إرشادات SBOM أمر ضروري

وتمثل المبادئ التوجيهية لإدارة سلسلة توريد البرمجيات في سلسلة توريد البرمجيات نقطة تحول بالنسبة للمؤسسات الهندية. فما بدأ بالتركيز الضيق على إرشادات إدارة سلسلة توريد البرمجيات أصبح الآن إطاراً شاملاً لرؤية سلسلة توريد البرمجيات وإدارة المخاطر.

تتخطى تقنية OPSWAT SBOM حدود الامتثال، حيث تدمج رؤية سلسلة التوريد عبر دورة حياة البرمجيات التطويرية (SDLC) وتدمج الأمان متعدد الطبقات مع مستودعات التعليمات البرمجية وسجلات الحاويات وخطوط أنابيب DevOps.

اكتشف كيف يمكن أن تساعد OPSWAT مؤسستك في تبسيط الامتثال لـ CERT-In SBOM وتأمين سلسلة توريد البرمجيات الخاصة بك.