تثبيت في الأصل في 05 يونيو 2020.

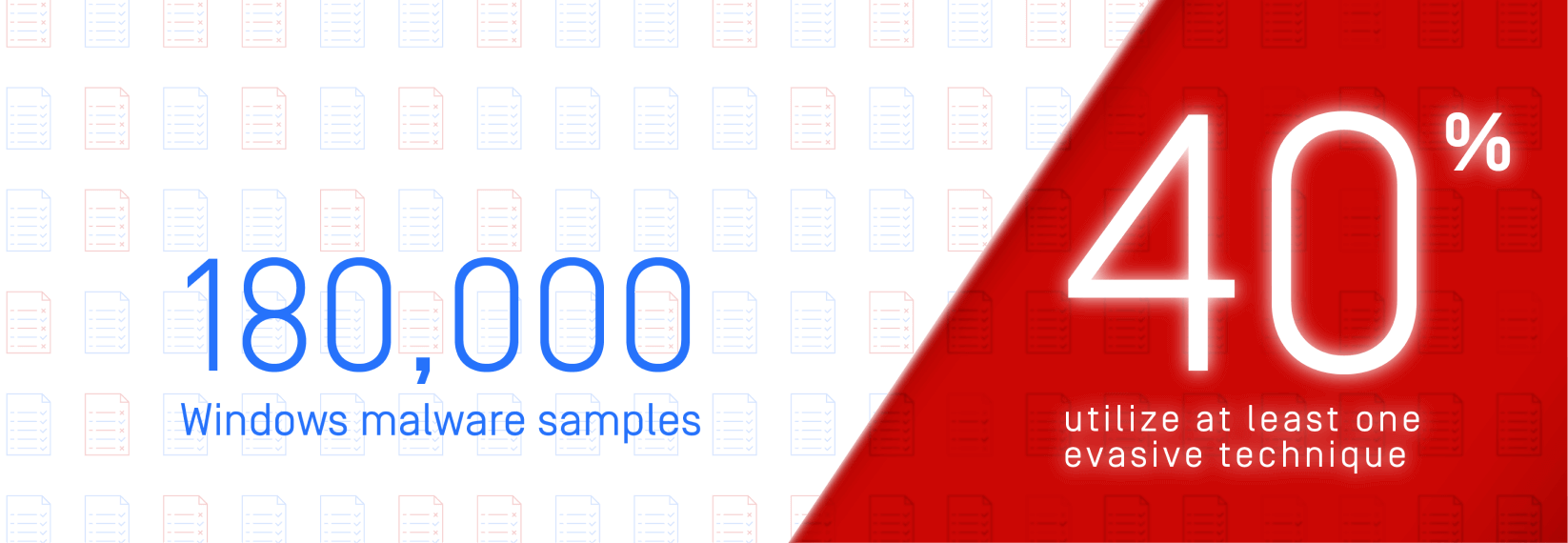

تتطور البرامج الضارة باستمرار ، وكذلك تقنيات التهرب من البرامج الضارة. في دراسة أجرتها جامعة جنوة والتي تحلل 180,000 عينة من البرامج الضارة لنظام التشغيل Windows ، يستخدم ما يصل إلى 40٪ منها تقنية مراوغة واحدة على الأقل. في منشور المدونة هذا ، نستكشف طريقتين يستخدمهما ممثلو التهديد لتجاوز برامج مكافحة الفيروسات (AV).

سنلقي نظرة على عينة من البرامج الضارة لمعرفة كيفية استخدام المهاجمين لملفات Excel التي تبدو غير ضارة لإصابة المؤسسات. يحتوي الملف على ماكرو يقوم بتنزيل ملف اختزال وفك تشفيره لاستخراج حمولة ضارة.

كلمة مرور المخملية سويت شوب

كلمة المرور الافتراضية "VelvetSweatshop" هي ثغرة أمنية قديمة تم تقديمها لأول مرة في عام 2012. تم استخدامه مؤخرا لتثبيت البرامج الضارة LimeRAT. اختار مجرمو الإنترنت هذا التكتيك لأن Microsoft Excel لديه القدرة على استخدام كلمة المرور الافتراضية المضمنة VelvetSweatshop لفك تشفير ملف ، وفتحه في وضع القراءة فقط دون الحاجة إلى كلمة مرور ، وتشغيل وحدات الماكرو على متن الطائرة في نفس الوقت.

من خلال تشفير نموذج الملف بكلمة مرور VelvetSweatshop ، تم إحباط بعض محركات فحص مكافحة الفيروسات من اكتشاف التعليمات البرمجية الضارة. في اختباراتنا ، وجد 15 فقط من أصل 40 AVs التهديد.

ماكرو محمي بكلمة مرور

تماما مثل حماية ورقة العمل بكلمة مرور ، يمكن Microsoft Excel المستخدمين من قفل ماكرو في Excel مقابل العرض. ومع ذلك، لا تقوم هذه الميزة بتشفير وحدات الماكرو.

عندما استخدمنا هذه الميزة لإخفاء عينة ماكرو البرامج الضارة ، جعل هذا أيضا اكتشاف بعض AVs أقل فعالية. لم تتمكن ثلاثة محركات AV ، والتي اكتشفت عينة البرامج الضارة بنجاح ، من رؤية التهديد عندما كان الماكرو محميا بكلمة مرور.

ماذا يحدث إذا جمعنا بين التكتيكين؟

عند تطبيق كل من كلمة مرور VelvetSweatshop وميزة الماكرو المحمية بكلمة مرور للمساعدة في اكتشاف تجاوز العينة الضارة ، شهدنا انخفاضا كبيرا في نتيجة المسح. فقط 13 من 40 محرك AV كانت قادرة على اكتشاف التهديد.

ما هو الحل لمنع تقنيات التهرب من البرامج الضارة؟

يبحث ممثلو التهديد دائما عن تقنيات جديدة لإخفاء ملفاتهم الضارة من أنظمة مكافحة الفيروسات. واحدة من أفضل الممارسات للتغلب على البرامج الضارة المراوغة هي تعطيل جميع الكائنات التي يحتمل أن تكون ضارة في الملفات المنقولة إلى نظامك. حتى الماكرو غير الضار يمكن أن يصبح نقطة ضعف لاحقا.

OPSWAT Deep Content Disarm and Reconstruction (Deep CDR™ Technology) removes all embedded active content in files (including macros, OLE objects, hyperlinks, etc.) and reconstructs the files with only legitimate components. Additionally, Deep CDR™ Technology enables you to investigate password-protected macro without knowing the password. This industry-leading technology from OPSWAT is highly effective for preventing both known and unknown threats, including zero-day targeted attacks and advanced evasive malware.

After having the sample sanitized by Deep CDR™ Technology, we now have a threat-free file with full functionality.

إذا كانت وحدات الماكرو مطلوبة لعملياتك التجارية، فمن المهم فحص كل ملف في وقت واحد باستخدام أكثر من محرك مضاد للبرمجيات الضارة لزيادة فرص اكتشاف التهديدات. OPSWAT رائد مفهوم Multiscanning ، حيث يقوم بمسح الملفات باستخدام أكثر من 30 محركًا تجاريًا لمكافحة البرمجيات الضارة. من خلال الجمع بين آليات وتقنيات التحليل المختلفة، بما في ذلك التوقيعات والاستدلال والذكاء الاصطناعي/التعلم الآلي والمحاكاة، تساعدك تقنيةOPSWAT Multiscanning على زيادة معدلات الكشف إلى أقصى حد مع انخفاض التكلفة الإجمالية للملكية (TCO).

Learn more about Deep CDR™ Technology and Multiscanning or talk to an OPSWAT technical expert to discover the best security solution to prevent zero-day and advanced evasive malware.