قد تبدو ملفات اختصارات الإنترنت - التي يشار إليها عادةً بملفات URL - عادية للوهلة الأولى. ولكن على مر السنين، تطورت هذه الملفات النصية البسيطة المستندة إلى نصوص الويندوز إلى أدوات تمكين قوية لحملات البرمجيات الخبيثة متعددة المراحل. وقد سمحت درجة تعقيدها المنخفضة، جنباً إلى جنب مع سلوكيات نظام التشغيل المحددة والثغرات الأمنية التي تم التغاضي عنها، للخصوم بتحويلها إلى أسلحة بهدوء بطرق جديدة وخطيرة.

يستكشف هذا المقال، وهو الأول من سلسلة من ثلاثة أجزاء، عودة ظهور ملفات عناوين URL في مشهد التهديدات من منظور نظري واستخباراتي استراتيجي. سنغطي هيكلها، وحالات إساءة الاستخدام التاريخية، ولماذا تعتمد عليها جهات التهديد الحديثة بشكل متزايد في سلاسل الهجمات القائمة على الملفات. سيستكشف الجزآن الثاني والثالث منظورات التحليل الثابت والديناميكي - حيث سيتناول الجزءان الثاني والثالث منظورات التحليل الثابت والديناميكي - حيث سيتناول كل من MetaDefender Sandboxعلى التوالي.

اختصار لـ Malice ملفات URL

تمثل ملفات اختصارات الإنترنت، أو ملفات URL، فرصة مثيرة للاهتمام للتفكير في كيفية أن أنواع الملفات العادية تمثل مخاطر أمنية وتصبح تقنية تمكينية للنشاط الإجرامي عندما تقترن بالثغرات الأمنية المناسبة.

في OPSWAT نحن متخصصون في إساءة استخدام الخصوم لأنواع الملفات المعقدة والمراوغة لتحقيق غايات خبيثة، ونساعد العملاء بحلول مُحسّنة لتوفير تدابير مضادة مرنة ضد تهديدات الأمن السيبراني. ولكن ليس من الضروري أن يفي كل ملف مُسلح بمعيار عالٍ من التعقيد أو التعقيد ليكون خطراً. فبعض الملفات، مثل الأدوات في سلسلة ROP، تكون بعض الملفات بسيطة ولكنها توفر قيمة كعنصر في سلسلة التهديدات.

يلاحظ OPSWAT أن أعدادًا متزايدة من الجماعات المعادية تستفيد من حرفة الملفات المعقدة بوتيرة أكبر في استهداف المصالح على مستوى العالم، كما هو الحال مع كل من الجماعات الإجرامية الإلكترونية وكذلك جماعات التهديد التي تركز على التهديدات الاستراتيجية للدول القومية.

في هذا المقال، سوف نستكشف ملفات URL، وعودة ظهورها في مجال التهديدات، حيث أدت الثغرات الأمنية المختلفة والتعرضات إلى أن يجد الخصوم فائدة في هذا النوع البسيط من الملفات.

ما هي ملفات URL؟

ملفات URL عبارة عن تنسيق ملف نصي يوفر وظيفة مشابهة لملفات الاختصارات الأخرى، مثل ملفات LNK (Shell Link)، باستثناء أنها مصممة للإشارة إلى موارد الشبكة، مثل عناوين URL للويب. وحالة الاستخدام الرئيسية لهذه الملفات في Windows هي حفظ اختصار قابل للنقر على سطح المكتب الخاص بالمستخدم يمكن فتحه لنقله إلى عنوان URL أو تطبيق ويب مستهدف.

ملفات URL بشكل عام ليست تنسيق ملف موثق بشكل جيد، كونها ميزة قديمة في Windows Shell وكانت نوع ملف اختصار مدعوم في Windows لفترة طويلة. تم توثيق تنسيق ملف URL بشكل غير رسمي على الأقل منذ عام 1998.

تُسمى ملفات اختصارات الإنترنت بالامتداد .url، مما يؤدي إلى لقب "ملفات URL". في الواقع، هي ملفات نصية بسيطة تستند إلى ملفات نصية بسيطة بتنسيق INI، مع بنية بسيطة يمكن توسيعها من خلال البيانات الوصفية وترميز قيمة البيانات الخاصة. تتوفر واجهات برمجة التطبيقات المرتبطة بها في نظام التشغيل لإنشاء ملفات URL وقراءتها.

يتكون الملف الأساسي من رأس واحد وخاصية URL المطلوبة، على سبيل المثال:

[InternetShortcut]

OPSWAT

كما هو موضح في المثال، يمكن أن يكون ملف URL مختصرًا جدًا، والقسم والخيار الوحيد المطلوبان هما [InternetShortcut] وعنوان URL. مع وضع هذا التنسيق الأساسي في الاعتبار يمكننا البدء في استكشاف كيفية توسع مساحة التهديد حول ملفات URL على مر السنين.

لماذا تعتبر ملفات عناوين URL مهمة في تهديد Intelligence

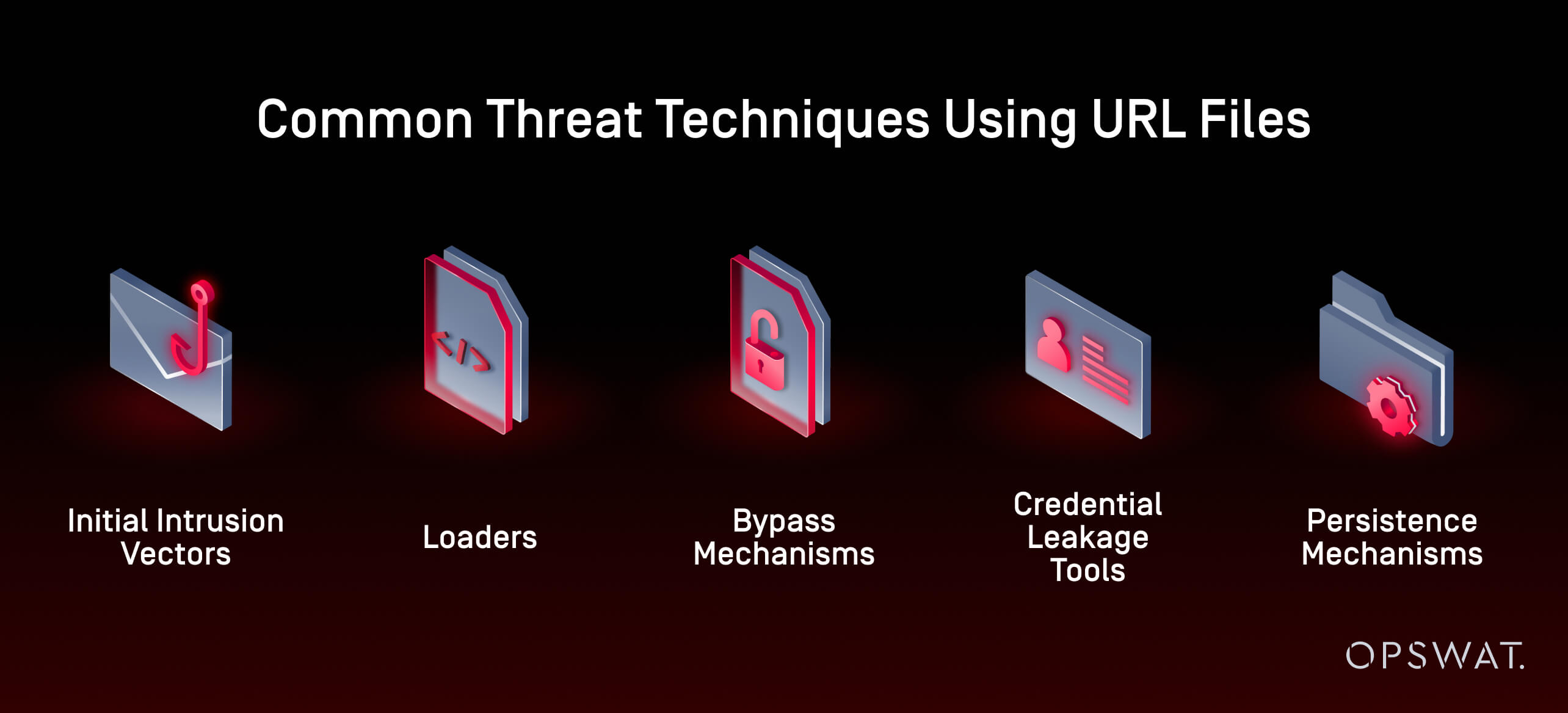

على الرغم من أن ملفات عناوين URL قد تم تقديمها كميزة ملائمة في بيئات Windows المبكرة، إلا أنها تحتل الآن مكانة فريدة في مجموعات أدوات الهجوم. بالنسبة للعديد من المهاجمين، تعمل ملفات URL كـ:

- ناقلات التسلل الأولية في حملات التصيد الاحتيالي والحملات الموجهه

- أدوات تحميل حم ولات المرحلة الثانية مثل ملفات .hta أو .js أو .cpl

- آليات تجاوز آليات SmartScreen وMOTW وغيرها من الدفاعات الأخرى

- أدوات تسريب بيانات الاعتماد عن طريق إشارات SMB أو جلب الأيقونات

- آليات المثابرة عبر وضع مجلد التشغيل التلقائي

باختصار: لم تعد هذه الملفات وسائل راحة غير ضارة - بل أصبحت أسطح هجوم متطورة.

التطور الاستراتيجي لمشهد التهديدات

يسلط التركيز المتجدد على ملفات عناوين URL الضوء على اتجاه أوسع في سلوك الخصوم:

- استغلال أنواع الملفات المهملة: يتحول المهاجمون بشكل روتيني نحو التنسيقات التي تندمج في بيئات المؤسسات.

- التعقيد من خلال البساطة: فبدلاً من بناء برمجيات خبيثة جديدة تماماً، تقوم العديد من الجهات الفاعلة في مجال التهديد بربط العديد من تنسيقات الملفات وميزات نظام التشغيل معاً لتحقيق أهدافها.

- اعتماد الدول القومية: كما وثّق محللو استخبارات OPSWAT )، بدأت حتى مجموعات التهديدات المستمرة المتقدمة (APT) التي تمتلك موارد تقنية كبيرة في استخدام أنواع ملفات بسيطة مثل ملفات عناوين URL لبدء هجمات معقدة - غالبًا ما تكون مكونًا منخفض الإشارة ضمن حملات أكبر.

وهذا يعكس واقع استخبارات التهديدات السيبرانية الحديثة: فهم مكونات الهجوم لا يقل أهمية عن تتبع الحمولات أو البنية التحتية.

استشراف المستقبل لماذا تستحق ملفات عناوين URL تمحيصًا أعمق

أرست هذه المقالة التمهيدية الأساس لفهم ملفات عناوين URL كفئة من القطع الأثرية التي تمكّن من التهديد. وعلى الرغم من أنها نادراً ما تكون نجمة سلسلة الهجمات، إلا أن استخدامها المتزايد عبر حملات مجرمي الإنترنت والدول القومية يجعلها حيوية للتحقيق فيها.

في الجزء الثاني، سنقوم في الجزء الثاني بتفصيل الخصائص الثابتة لملفات عناوين URL الخبيثة - بما في ذلك البنية وإساءة استخدام البيانات الوصفية وتقنيات التهرب - وسنوضح كيف تكشف منصة OPSWATFileTAC التهديدات من خلال الفحص العميق للملفات (DFI).

في الجزء الثالث، سننتقل في الجزء الثالث إلى السلوك: فحص كيفية تصرف هذه الملفات في وقت التشغيل، وكيف يكتشف Sandbox MetaDefender Sandbox الخاص بـOPSWAT ديناميكيًا مسارات التنفيذ ومحاولات الاستمرار والاتصالات الخارجية المرتبطة باختصارات عناوين URL الضارة.

ترقبوا معنا بينما نواصل استكشاف كيفية استغلال الجهات الفاعلة للتهديدات لتنسيقات الملفات الأكثر تواضعًا - وكيف يساعد OPSWAT المؤسسات على البقاء في المقدمة.