- ما هو نزع المحتوى وإعادة الإعمار (CDR)؟

- كيف يختلف CDR عن الكشف عن البرمجيات الخبيثة التقليدية

- المبادئ Core وراء نزع سلاح المحتوى وإعادة الإعمار

- لماذا يعتبر CDR مهمًا في الأمن السيبراني الحديث

- لماذا تلجأ المؤسسات إلى CDR لأمن الملفات؟

- كيف يعمل نزع السلاح وإعادة بناء المحتوى؟

- برنامج CDR مقابل برنامج مكافحة الفيروسات وصندوق الحماية: الاختلافات الرئيسية والأدوار التكميلية

- ما هي أنواع الملفات والتهديدات التي يعالجها مجلس الإنماء والإعمار؟

- كيف يحمي مجلس الإنماء والإعمار من ثغرات يوم الصفر والتهديدات المراوغة القائمة على الملفات؟

- أفضل الممارسات لتقييم وتنفيذ برنامج نزع السلاح والتسريح وإعادة الإدماج

- الأسئلة الشائعة

تؤدي الهجمات المتزايدة القائمة على الملفات والتهديدات التي تظهر في اليوم الأول إلى إضعاف فعالية حلول الأمان التقليدية حلول برامج مكافحة الفيروسات وبرامج الحماية. يواجه مسؤولو أمن المعلومات اليوم ضغوطًا متزايدة لإثبات فعالية الدفاعات الاستباقية ضد المهاجمين المتطورين، خاصة في البيئات التي تعتبر فيها المستندات والمرفقات ونقل الملفات أمورًا بالغة الأهمية للعمليات اليومية.

وهنا يأتي دور CDR (نزع سلاح المحتوى وإعادة بنائه). فبدلاً من محاولة اكتشاف البرمجيات الخبيثة المعروفة، يقوم برنامج CDR بتعقيم الملفات بشكل استباقي عن طريق إزالة المكونات التي يُحتمل أن تكون ضارة مع الحفاظ على قابلية الاستخدام.

يستكشف هذا المدونة الخصائص التكنولوجية لـ CDR وكيفية عملها، ومقارنتها أدوات القديمة، وأسباب تبني الشركات لها بسرعة كجزء من استراتيجية دفاع متعددة الطبقات.

ما هو نزع المحتوى وإعادة الإعمار (CDR)؟

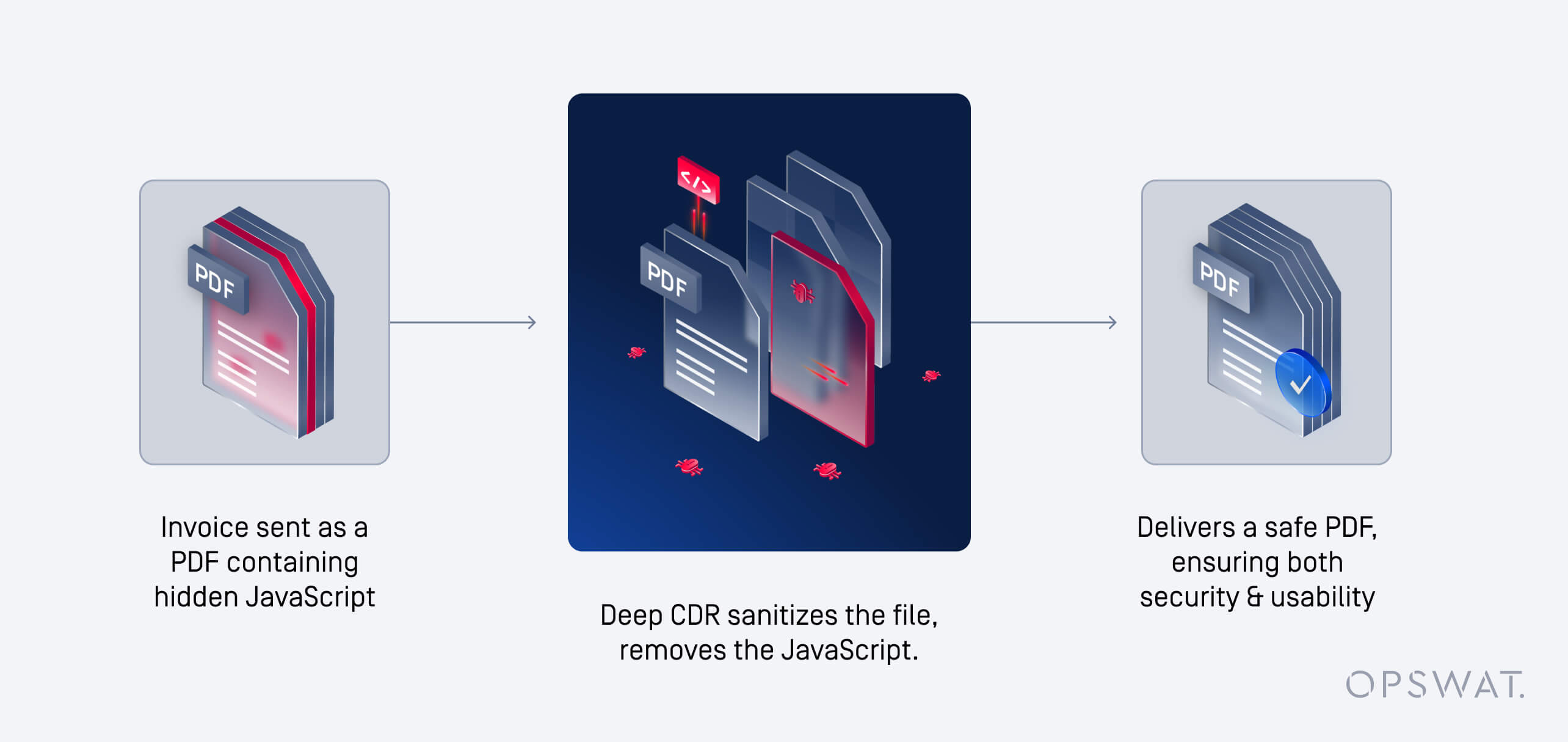

CDR عبارة عن تقنية استباقية لتعقيم الملفات تعمل على تحييد التهديدات المحتملة عن طريق إزالة العناصر الضارة من الملفات. فبدلاً من محاولة تحديد البرمجيات الخبيثة، يقوم CDR بتفكيك الملف، ويزيل العناصر غير الآمنة مثل وحدات الماكرو أو التعليمات البرمجية المضمنة، ويعيد بناء نسخة آمنة وقابلة للاستخدام للمستخدمين النهائيين.

يضمن هذا النهج أن الملفات التي تدخل المؤسسة عبر البريد الإلكتروني أو التنزيلات أو نقل الملفات أو أدوات التعاون خالية من الحمولات الخبيثة المخفية، مما يحمي المؤسسة دون تعطيل الإنتاجية.

كيف يختلف CDR عن الكشف عن البرمجيات الخبيثة التقليدية

- CDR: يزيل العناصر غير المعتمدة دون الاعتماد على التوقيعات أو التحليل السلوكي.

- مضاد الفيروسات: يكتشف التهديدات المعروفة بناءً على التواقيع أو الاستدلال.

- وضع الحماية: تفجير الملفات المشبوهة في بيئة معزولة لمراقبة السلوك.

على عكس معظم أدوات القائمة على الكشف، يوفر CDR حماية بدون توقيع، مما يجعله فعالاً للغاية ضد تهديدات يوم الصفر والبرامج الضارة متعددة الأشكال.

المبادئ Core وراء نزع سلاح المحتوى وإعادة الإعمار

- افترض أن جميع الملفات غير جديرة بالثقة

- تعطيل: إزالة المحتوى النشط أو القابل للتنفيذ (وحدات الماكرو والنصوص البرمجية والتعليمات البرمجية المضمنة)

- إعادة البناء: إعادة إنشاء الملف بتنسيق آمن وموحد

- التسليم: توفير ملف نظيف وقابل للاستخدام يحافظ على السلامة والوظائف واستمرارية العمل

لماذا يعتبر CDR مهمًا في الأمن السيبراني الحديث

تدخل أكثر من 90% من البرمجيات الخبيثة إلى المؤسسات من خلال التهديدات القائمة على الملفات مثل مرفقات البريد الإلكتروني وبوابات التحميل والتنزيلات والوسائط القابلة للإزالة. ومع تزايد استهداف المهاجمين لأنواع الملفات الموثوق بها مثل ملفات PDF ومستندات Office والصور، فإن الاعتماد فقط على الاكتشاف يترك نقاطاً عمياء. يسد CDR هذه الفجوة من خلال تحييد التهديدات قبل تنفيذها.

لماذا تلجأ المؤسسات إلى CDR لأمن الملفات؟

تشمل دوافع التبني ما يلي:

- ارتفاع يوم الصفر تهديدات مستمرة متقدمة تهديدات مستمرة متقدمة)

- ضغط الامتثال في قطاعات التمويل والرعاية الصحية والقطاعات الحكومية

- الحاجة إلى استمرارية العمل بملفات آمنة وصالحة للاستخدام

- تقليل الإيجابيات الخاطئة من أدوات الكشف

- تعزيز استراتيجيات الدفاع في العمق

كيف يعمل نزع السلاح وإعادة بناء المحتوى؟

يتبع CDR سير عمل منظم مصمم لتعقيم الملفات في الوقت الفعلي دون التأثير على سهولة الاستخدام.

سير عمل تقرير التنمية النظيفة خطوة بخطوة: من إدخال الملف إلى التسليم

- الاستيعاب: يتم تحميل الملف أو تنزيله أو نقله.

- التحليل: يتم تقسيم الملف إلى مكونات للتحليل.

- نزع السلاح: يتم تجريد العناصر الضارة أو غير الضرورية (وحدات الماكرو والملفات التنفيذية المضمنة والبرامج النصية).

- إعادة البناء: يتم إعادة بناء نسخة نظيفة وعملية من الملف.

- التسليم: يتم تمرير الملف الآمن إلى المستخدم النهائي أو سير العمل.

الميزات الرئيسية التي يجب البحث عنها في تقنية CDR

- تغطية واسعة لتنسيق الملفات (أوفيس، PDF، صور، أرشيفات، إلخ)

- معالجة في الوقت الحقيقي للبيئات ذات الحجم الكبير

- عناصر التحكم المستندة إلى السياسة (الحجر الصحي أو التنبيه أو الحظر أو السماح)

- تكوينات مرنة لخدمة حالات الاستخدام المختلفة (بوابات البريد الإلكتروني، وتحميلات الويب، ومنصات مشاركة الملفات)

- الحفاظ على سلامة الملفات وسهولة استخدامها

لماذا يعد Deep CDR مهمة

يزيل برنامج CDR الأساسي المحتوى النشط على مستوى السطح. يذهب Deep CDR™ Deep CDR™ إلى أبعد من ذلك، حيث يقوم بتحليل هياكل الملفات على مستوى دقيق لضمان عدم بقاء أي أجزاء ضارة مخفية في طبقات متداخلة.

برنامج CDR مقابل برنامج مكافحة الفيروسات وصندوق الحماية: الاختلافات الرئيسية والأدوار التكميلية

كيف تتصدى برامج مكافحة الفيروسات وصناديق الحماية وCDR للتهديدات القائمة على الملفات

| حالة الاستخدام | مضاد الفيروسات | وضع الحماية | مجلس الإنماء والإعمار |

|---|---|---|---|

| الكشف عن التهديدات المعروفة | مدعوم بالكامل | ||

| الحماية في يوم الصفر | |||

| البرمجيات الخبيثة المولدة بالذكاء الاصطناعي | مدعومة جزئياً | ||

| التحليل السلوكي | |||

| تعقيم الملفات في الوقت الحقيقي | غير متوفر | غير متوفر | |

| يحافظ على قابلية استخدام الملفات | مدعومة جزئياً | ||

| محاذاة الامتثال | مدعومة جزئياً | مدعومة جزئياً | مدعومة جزئياً |

| قابلية التوسع للحجم الكبير | مدعومة جزئياً | ||

| التكامل مع أدوات المؤسسة |

هل يحل نظام CDR محل نظام وضع الحماية ومكافحة الفيروسات أم يكمله؟

لا يُعدّ حل CDR بديلاً أو حلاً شاملاً بحد ذاته. إنها طبقة مكملة لاستراتيجية الدفاع في العمق:

- يتعامل برنامج مكافحة الفيروسات مع التهديدات المعروفة بكفاءة.

- يوفر Sandboxing رؤى سلوكية.

- يضمن مجلس الإنماء والإعمار تطهير الملفات من التهديدات غير المعروفة قبل وصولها إلى المستخدمين.

اختيار المزيج المناسب: متى يتم نشر برنامج CDR أو برنامج مكافحة الفيروسات أو كليهما معاً

- مرفقات البريد الإلكتروني: استخدام CDR للتعقيم الاستباقي

- تحليل التهديدات المتقدمة: استخدام وضع الحماية

- دفاعEndpoint : استخدام مضاد الفيروسات

- مرونة المؤسسة: الجمع بين الثلاثة معاً

ما هي أنواع الملفات والتهديدات التي يعالجها مجلس الإنماء والإعمار؟

أنواع الملفات الشائعة التي يدعمها مجلس الإنماء والإعمار

- مايكروسوفت أوفيس (وورد، إكسل، باور بوينت)

- الصور (JPEG، PNG، BMP، ...)

- المحفوظات (ZIP، RAR)

- الملفات التنفيذية والمثبتات

- CAD وDICOM وتنسيقات الصناعة المتخصصة

ناقلات التهديدات التي تم تحييدها بواسطة مجلس الإنماء والإعمار: وحدات الماكرو والكائنات المضمنة وغيرها

- وحدات الماكرو في ملفات أوفيس

- إجراءات JavaScript في ملفات PDF

- إخفاء المعلومات

- الكائنات القابلة للاستغلال التي تؤدي إلى حدوث ثغرات في قارئات الملفات

- الحمولات المشوشة أو متعددة الأشكال

كيف يحمي مجلس الإنماء والإعمار من ثغرات يوم الصفر

والتهديدات المراوغة القائمة على الملفات؟

لماذا يعتبر CDR فعّالاً ضد البرمجيات الخبيثة غير المعروفة والبرمجيات الخبيثة في يوم الصفر

- لا يعتمد على التوقيعات أو الأنماط السلوكية

- تحييد المخاطر الهيكلية عن طريق تعقيم الملفات مباشرةً

- يقلل من سطح الهجوم قبل التنفيذ

CDR مقابل تقنيات البرمجيات الخبيثة المراوغة

تكتيكات المراوغة مثل:

- البرمجيات الخبيثة متعددة الأشكال

- الحمولات المشفرة

- مشغلات التنفيذ المتأخر

يخفف مجلس الإنماء والإعمار من ذلك عن طريق تجريد المحتوى النشط على مستوى الملف، مما لا يترك للمهاجمين أي شيء لاستغلاله.

أفضل الممارسات لتقييم وتنفيذ برنامج نزع السلاح والتسريح وإعادة الإدماج

معايير التقييم الرئيسية عند اختيار مورد تكنولوجيا CDR

- اتساع نطاق أنواع الملفات المدعومة

- عمق التعقيم (التعقيم الأساسي مقابل التعقيم Deep CDR)

- إمكانيات التكامل مع عمليات سير العمل الحالية

- الامتثال الاعتمادات والمواءمة

- مقاييس الأداء على نطاق واسع

تكامل CDR مع البنية التحتية الأمنية الحالية

| بيتفول | التخفيف |

|---|---|

| نشر CDR الأساسي فقط | اختر Deep CDR للحماية المتقدمة |

| تجاهل الملفات المشفرة | استخدام المعالجة القائمة على السياسة (الحجر الصحي أو المراجعة اليدوية) |

| ضعف الاندماج | اختر موردًا لديه موصلات مؤسسية مثبتة |

اكتشف المزيد عن مجموعة حلول أمان الملفات OPSWAT حلول Deep CDR تساعد مؤسستك على البقاء في صدارة مواجهة التهديدات المتطورة.

الأسئلة الشائعة

هل يمكن أن تؤثر تقنية CDR على سهولة استخدام المستندات أو تنسيقها؟

تم تصميم OPSWAT Deep CDR للحفاظ على سهولة استخدام المستندات وقابليتها للقراءة بعد التعقيم. في حين تتم إزالة المحتوى النشط مثل وحدات الماكرو أو البرامج النصية المضمنة لإزالة التهديدات، تظل البنية الأساسية للملف وتنسيقه سليمة لدعم استمرارية العمل.

هل يناسب مجلس الإنماء والإعمار الصناعات شديدة التنظيم مثل الرعاية الصحية أو التمويل؟

نعم. يتماشى OPSWAT Deep CDR مع متطلبات الامتثال الصارمة لقطاعات مثل الرعاية الصحية والمالية والحكومية. ومن خلال إزالة التهديدات بشكل استباقي دون الاعتماد على الاكتشاف، فإنه يدعم التفويضات التنظيمية مثل HIPAA و PCI-DSS واللائحة العامة لحماية البيانات، مما يساعد المؤسسات في الحفاظ على سلامة البيانات وسريتها.

كيف يتعامل CDR مع الملفات المشفرة أو المحمية بكلمة مرور؟

لا يمكن تعقيم الملفات المشفرة أو المحمية بكلمة مرور ما لم يتم فك تشفيرها. يقوم OPSWAT Deep CDR بوضع علامة على هذه الملفات للمعالجة القائمة على السياسة، مثل العزل أو المراجعة اليدوية، مما يضمن عدم تجاوز التهديدات الخفية لعناصر التحكم الأمنية.

ما هي نماذج النشر النموذجية لوحدات التخزين المدمجة (السحابة، في أماكن العمل، أو المختلطة)؟

يدعم Deep CDR خيارات نشر متعددة لتلبية احتياجات المؤسسات المتنوعة. بالنسبة للبيئات المحلية ذات المتطلبات الصارمة المتعلقة بإقامة البيانات أو المتطلبات التنظيمية الصارمة، يتم تقديمه من خلال MetaDefender Core. للمؤسسات التي تبحث عن حل قابل للتطوير وخالٍ من البنية التحتية, منصّة MetaDefender السحابية تقدم خدمة CDR كخدمة SaaS. يتوفر أيضًا نهج مختلط، يجمع بين عمليات النشر المحلية والسحابة لدعم البنية التحتية الموزعة أو التعامل مع متطلبات المعالجة القصوى. تضمن هذه المرونة التكامل السلس في بنية الأمان الحالية دون المساس بالأداء أو الامتثال أو قابلية التوسع.

هل يتطلب CDR تحديثات متكررة مثل برامج مكافحة الفيروسات؟

لا. على عكس أدوات مكافحة الفيروسات أدوات تعتمد على تحديثات التوقيعات،Deep CDR OPSWAT Deep CDR نهجًا استباقيًا لا يعتمد على التوقيعات. فهو يزيل المحتوى الذي يحتمل أن يكون ضارًا استنادًا إلى بنية الملف وسلوكه، مما يقلل من الحاجة إلى التحديثات المستمرة ويقلل من النفقات التشغيلية.

ما مدى سرعة معالجة CDR للأحجام الكبيرة من الملفات؟

تم تصميم OPSWAT Deep CDR للبيئات عالية الأداء. يمكنه معالجة أحجام كبيرة من الملفات في الوقت الفعلي، مما يجعله مناسبًا لحالات الاستخدام مثل تصفية البريد الإلكتروني وتحميل الملفات وعمليات النقل عبر النطاقات دون إدخال زمن انتقال. عرض مقاييس أداء Deep CDR .

هل يمكن دمج CDR مع بوابات البريد الإلكتروني ومنصات مشاركة الملفات؟

نعم.Deep CDR OPSWAT Deep CDR بسلاسة مع بوابات البريد الإلكتروني الآمنة ومنصات مشاركة الملفات أدوات التعاون في المحتوى. وهذا يمكّن المؤسسات من تنظيف الملفات عند نقاط الدخول والخروج الرئيسية، مما يقلل من مخاطر التهديدات المستندة إلى الملفات عبر قنوات الاتصال.

ما هي الآثار المترتبة على الخصوصية المترتبة على استخدام CDR على المستندات الحساسة؟

تم تصميم OPSWAT Deep CDR مع مراعاة الخصوصية. فهو يعالج الملفات في الذاكرة ولا يحتفظ بالمحتوى المعقّم، مما يضمن التعامل مع البيانات الحساسة بشكل آمن. يمكن للمؤسسات تكوين سياسات لاستبعاد بيانات وصفية أو حقول محددة من المعالجة لتلبية متطلبات الخصوصية.

كيف تتطور تقنية CDR لمعالجة تنسيقات الملفات والتهديدات الجديدة؟

يقوم OPSWAT بتحديث Deep CDR باستمرار لدعم تنسيقات الملفات الناشئة ونواقل التهديدات المتطورة. تسمح له بنيته التي لا تعتمد على التنسيق بتحييد التهديدات حتى في هياكل الملفات غير المألوفة أو المعدلة، مما يجعله مرناً ضد تقنيات الهجوم المستقبلية.

هل يمكن لتقنية CDR أن تحمي من البرمجيات الخبيثة التي ينشئها الذكاء الاصطناعي أو التي تعمل بالذكاء الاصطناعي؟

نعم.Deep CDR OPSWAT Deep CDR التهديدات بغض النظر عن كيفية إنشائها، بما في ذلك تلك التي تم إنشاؤها أو تعزيزها بواسطة الذكاء الاصطناعي. على عكس أدوات القائمة على الكشف أدوات تعتمد على التوقيعات المعروفة أو أنماط السلوك، Deep CDR العناصر الضارة المحتملة من الملفات بناءً على التحليل الهيكلي. وهذا يجعلها فعالة للغاية ضد البرامج الضارة الجديدة أو متعددة الأشكال أو المصممة بواسطة الذكاء الاصطناعي والتي قد تتجنب حلول الأمان التقليدية.