في 23 أغسطس، شارك OPSWAT في مؤتمر VISD (يوم أمن المعلومات الفيتنامي) 2024، الذي استضافته جمعية أمن المعلومات الفيتنامية (VNISA) في مدينة هوشي منه. وقد استقطب الحدث أكثر من 1,000 مشارك، بما في ذلك المتخصصين في هذا المجال من قطاعات مثل الرعاية الصحية والمصارف والتمويل والطاقة والنقل والنووي والدفاع وغيرها من صناعات البنية التحتية الحيوية.

تأمين البنية التحتية الحيوية: الدروس المستفادة من هجوم البرمجيات الضارة الأخير FrostyGoop

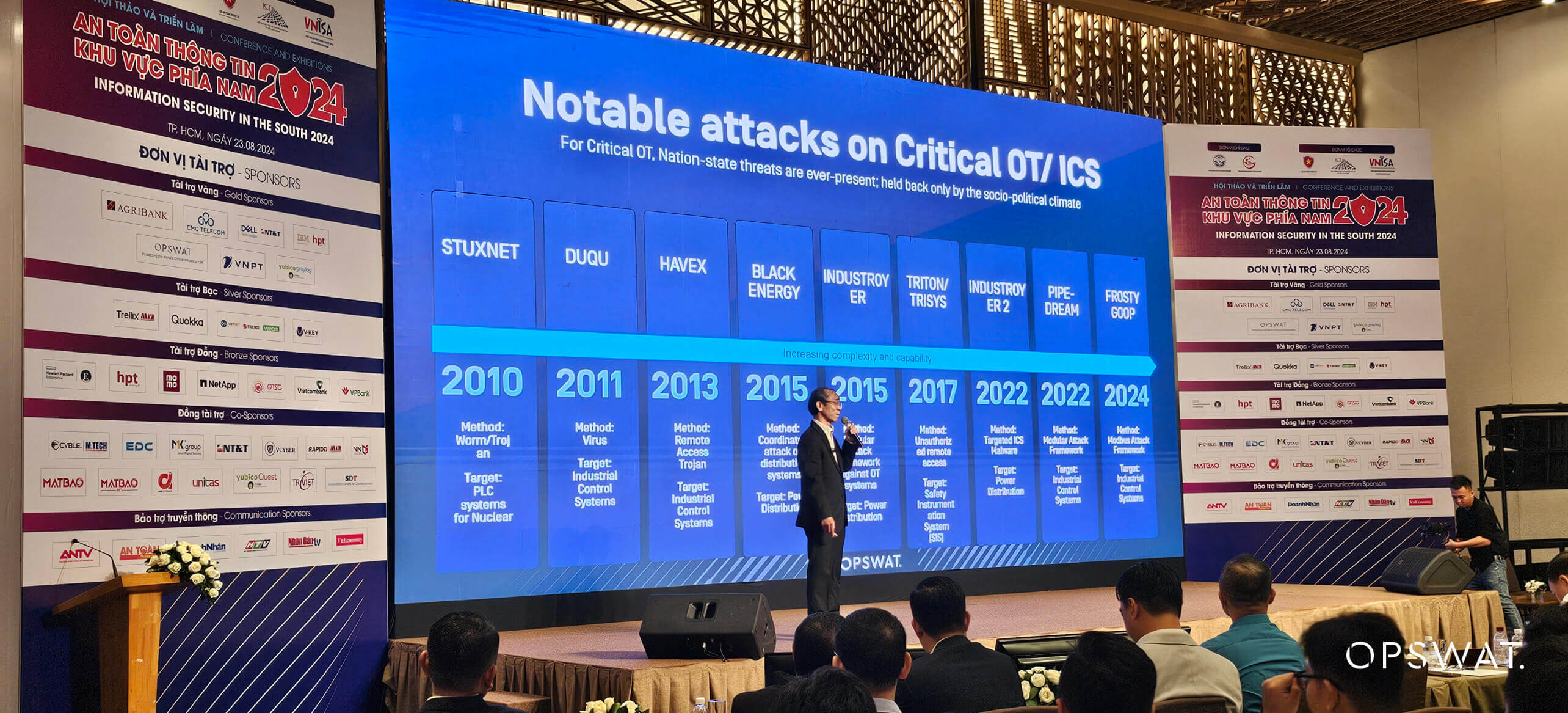

وخلال المؤتمر الرئيسي، ناقش السيد كوونغ لا نائب رئيس قسم البحث والتطوير والمدير العام لشركة OPSWAT فيتنام، هجوم FrostyGoop، وهو اختراق حديث للتكنولوجيا التشغيلية (OT) في أوكرانيا، كدراسة حالة. حلل السيد كوونج الهجوم وقدم حلولاً لمواجهته وهجمات مماثلة على شبكات التكنولوجيا التشغيلية.

كان الهجوم السيبراني FrostyGoop، الذي وقع في أبريل 2024، حدثًا هامًا في مجال الأمن السيبراني الصناعي. فقد استهدفت هذه البرمجية الخبيثة منشأة للطاقة في غرب أوكرانيا، مما أدى إلى انقطاع التدفئة عن 600 منزل لمدة يومين في درجات حرارة شديدة البرودة. صُممت هذه البرمجيات الخبيثة لاختراق أنظمة التحكمIndustrial ICS) وبيئات التكنولوجيا التشغيلية، وهي تشكل تهديداً خطيراً للبنية التحتية الحيوية.

يستغلّ FrostyGoop بروتوكول Modbus، وهو معيار مستخدم على نطاق واسع في أنظمة التحكم الصناعي، للتفاعل مع العمليات وتعطيلها. يرسل القراصنة أوامر مودبوس الضارة إلى أنظمة التحكم، مما يتسبب في حدوث أعطال وتعطل النظام. وقد أثار هذا الحادث إنذارات في مجتمع الأمن السيبراني، مسلطاً الضوء على نقاط الضعف في بيئات نظم الرقابة الصناعية، لا سيما تلك التي تفتقر إلى التجزئة أو المراقبة المناسبة.

فيما يلي الخطوات التي نفذها المهاجمون في الهجوم الإلكتروني FrostyGoop:

- استغلال ثغرة أمنية في موجه MikroTik الخارجي.

- نشر قذيفة ويب مع وصول نفقي عبر عنوان TOR.

- استرداد خلية سجل "إدارة حسابات الأمان" (SAM).

- نشر واختبار برمجية FrostyGoop الضارة FrostyGoop، وهي برمجية Golang الثنائية باستخدام تكوينات JSON.

- إنشاء اتصالات بعناوين IP في موسكو.

- إرسال أوامر مودبوس الضارة إلى FrostyGoop.

- إرسال الأوامر مباشرةً إلى وحدات تحكم نظام التدفئة، والإبلاغ عن قياسات خاطئة.

- تقوم منشأة الطاقة بإيقاف التدفئة وإمدادات المياه الساخنة مؤقتاً بناءً على قياسات خاطئة.

وقد حدد السيد كوونغ وفريقه في OPSWAT 1137 جهاز مودبوس نشط في فيتنام يمكن اكتشافه على الإنترنت، يتركز عدد كبير منها في مدينة هوشي منه (197 جهازًا) وهانوي (145 جهازًا). من المفترض أن تكون هذه الأجهزة محمية وغير قابلة للاكتشاف على الإنترنت، حيث إن أنظمة التقنيات التشغيلية عادةً ما تكون معزولة عن الإنترنت (موصولة بالهواء).

تُعد شبكات التقنيات التشغيلية المكشوفة أهدافًا جذابة للقراصنة، ويمكن أن يكون الضرر المحتمل كبيرًا، نظرًا لأن هذه الشبكات غالبًا ما تدعم البنية التحتية الحيوية، مما يؤثر على الأمن القومي والمجتمعات. تشير هذه النتيجة إلى أن العديد من أنظمة التقنيات التشغيلية في فيتنام لا تخضع للإدارة والحماية الكافية، مما يخلق نقاط ضعف أمنية يمكن استغلالها من قبل المهاجمين.

من خلال دراسة الحالة هذه، أكد السيد كوونغ على الحاجة الملحة لتعزيز أمن الشبكات IT/OT، والمراقبة المستمرة للكشف عن التهديدات المماثلة والتخفيف من حدتها. تُعد حادثة FrostyGoop بمثابة تذكير مهم لضرورة قيام المؤسسات بإعطاء الأولوية للاستثمارات في مجال الأمن السيبراني، خاصة لحماية البنية التحتية الحيوية.

بالنسبة لأفضل الممارسات، حدد السيد كوونغ 5 أساليب للتحكم في الأمن السيبراني والتي، عند استخدامها معًا، تخلق برنامجًا فعالًا لأمن أنظمة التحكم الصناعي أو أمن التقنيات التشغيلية (1):

الاستجابة لحوادث ICS

وضع خطة استجابة للحوادث مستنيرة بالعمليات مع التركيز على سلامة النظام وقدرات الاسترداد أثناء الهجوم. إجراء تمارين مصممة لتعزيز سيناريوهات المخاطر وحالات الاستخدام المصممة خصيصاً لبيئة نظم الرقابة الصناعية.

هندسة معمارية قابلة للدفاع عنها

تنفيذ البنى التي تدعم إمكانية الرؤية، وجمع السجلات، وتحديد الأصول، والتجزئة، والمناطق الصناعية المجردة من السلاح، وإنفاذ عملية الاتصال.

مراقبة رؤية شبكة ICS

المراقبة المستمرة لبيئة نظم الرقابة الصناعية باستخدام أدوات مدركة للبروتوكول وقدرات تحليل تفاعل النظام لإبلاغ العمليات بالمخاطر المحتملة.

Secure الوصول عن بعد

تحديد وجرد جميع نقاط الوصول عن بُعد وبيئات الوجهة المسموح بها. استخدم الوصول عند الطلب والمصادقة متعددة العوامل حيثما أمكن، واستخدم مضيفات القفز لتوفير التحكم ومراقبة الوصول داخل القطاعات الآمنة.

قائم على المخاطر Vulnerability Management

تقييم الضوابط السيبرانية وظروف تشغيل الأجهزة التي تساعد في اتخاذ قرارات إدارة الثغرات الأمنية القائمة على المخاطر لتصحيح الثغرات الأمنية أو التخفيف من أي تأثير أو مراقبة الاستغلال المحتمل.

كما قدم السيد كوونغ حلول OPSWATالشاملة لحماية شبكات التقنيات التشغيلية الحرجة، بما في ذلك MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWATإلخ. تعمل هذه الحلول على حماية الشبكات على جميع المستويات، مما يساعد المؤسسات على مكافحة تهديدات شبكات OT مثل FrostyGoop.

OPSWAT عرض مجموعتنا الشاملة من IT/حلول الأمن السيبراني OT

وفي معرض الحدث، عرضت OPSWAT أيضاً حلولها في مجال الأمن السيبراني من IT إلى التكنولوجيا التشغيلية وعرضت محاكاة لهجمات إلكترونية تستهدف محطات الطاقة النووية وغيرها من أنظمة IT/OT الحيوية. وقدم خبراء الأمن السيبراني حلول OPSWATللدفاع بنجاح ضد هذه الهجمات.

بالإضافة إلى ذلك، يرحب موقع OPSWAT دائمًا بالخبراء والمهندسين وطلاب الأمن السيبراني لتجربة تقنيات الشركة الأمنية والتعرف عليها في مختبر حماية البنية التحتية الحرجة (CIP Lab) في مكتبينا في فيتنام:

- OPSWAT مكتب مدينة هوشي منه: الطابق 17، مبنى سايغون جياي فونغ، 436-438 نغوين ثي مينه خاي، الحي 5، المنطقة 3، مدينة هوشي منه.

- OPSWAT مكتب هانوي: الطابق التاسع، مبنى لانكاستر لوميناير، 1152-1154 شارع لانغ، حي لانغ ثونغ، منطقة دونغ دا، هانوي.

للتسجيل في تجربة مختبر CIP أو إذا كنت مهتمًا بمعرفة المزيد عن عروض السيد كوونغ لا في مؤتمر VISD 2024، أو إذا كانت لديك أي أسئلة، اتصل بخبراء الأمن السيبراني للبنية التحتية الحيوية لدينا.

(1) مرجع: الورقة البيضاء للضوابط الخمسة الحاسمة للأمن السيبراني في نظم الرقابة الصناعية - ©2022 معهد سانس https://sansorg.egnyte.com/dl/R0r9qGEhEe