تؤثر الذكاء الاصطناعي (AI) بسرعة على الأمن السيبراني على جانبي المعركة. فبينما يستخدم المدافعون الذكاء الاصطناعي للكشف عن التهديدات بشكل أسرع، يستخدم المهاجمون أدوات ذكية أدوات الأنظمة، والتهرب من الكشف، وأتمتة الأنشطة الضارة على نطاق واسع. والنتيجة؟ بيئة تهديدات تتطور باستمرار، حيث يصبح فهم قدرات الهجمات المدعومة بالذكاء الاصطناعي أمراً ضرورياً لبناء دفاعات مرنة.

ما هو الهجوم السيبراني المدعوم بالذكاء الاصطناعي؟

تستخدم الهجمات السيبرانية المدعومة بالذكاء الاصطناعي الذكاء الاصطناعي والتعلم الآلي لتنفيذ الهجمات بسرعة ودقة وخداع أكبر. تتجاوز هذه العمليات التهديدات الإلكترونية التقليدية، حيث تتعلم من كل محاولة وتتكيف مع أهدافها. وخلافاً للأساليب التقليدية التي تتبع قواعد ثابتة، يمكن لهذه الهجمات أن تتحرك في الوقت الحقيقي، وغالباً ما يكون سلوكها شبيهاً بسلوك البشر.

للتوضيح، تخيل رسالة بريد إلكتروني تصيدية تعدل لهجتها بناءً على المسمى الوظيفي الخاص بك. تبدو هذه الرسالة الإلكترونية تماماً كرسالة قد يرسلها مديرك المالي - عاجلة ومصقولة وتشير إلى مسائل الميزانية الحالية. خلف الكواليس، قام الذكاء الاصطناعي بصياغة الرسالة باستخدام بيانات عامة عن وظيفتك. تنقر على المرفق، ولكن يبدو أنه لا شيء يحدث. ما لا تراه هو أن البرمجية الخبيثة تحاول بصمت طرقاً مختلفة لتجاوز دفاعات شركتك، وتبدل التكتيكات حتى تجد طريقة ناجحة. لم يعد هذا سيناريو افتراضي. إنه يحدث الآن.

تشمل الهجمات السيبرانية القائمة على الذكاء الاصطناعي مجموعة واسعة من ناقلات التهديدات الذكية، بدءًا من عمليات الاستغلال القائمة على التعلم العميق التي تتلاعب بالأنظمة بطرق غير متوقعة إلى استراتيجيات القرصنة المعرفية التي تحاكي عملية صنع القرار البشري. ويمثل هذا تحولاً من عمليات الاستغلال البسيطة إلى الاختراقات القائمة على الخوارزميات المصممة للتغلب على الدفاعات المتقدمة.

| الهجمات التقليدية | هجمات مدعومة بالذكاء الاصطناعي |

|---|---|

| التنفيذ اليدوي | المنطق الآلي |

| الحمولات الثابتة | الكود Adaptive |

| الثغرات المعروفة | ثغرات يوم الصفر |

| قوالب التصيد الاحتيالي | الطعم المدرك للسياق |

| التسلل الخطي | اتخاذ القرارات الديناميكية |

التهديد المتزايد للذكاء الاصطناعي في مجال الأمن السيبراني

تعمل الذكاء الاصطناعي على تعزيز قدرات المهاجمين، مما يتيح لهم العمل بسرعة أكبر وعلى نطاق أوسع. بفضل الذكاء الاصطناعي التوليدي، يمكن لمشغل واحد الآن إنشاء آلاف رسائل البريد الإلكتروني الاحتيالية أو مقاطع الفيديو المزيفة أو الاستغلالات المخصصة في غضون دقائق. ونظرًا لأن هذه أدوات باستمرار، فإن كل محاولة فاشلة يمكن أن تساهم في جعل المحاولة التالية أكثر فعالية.

وفقاً لشركة IBM X-Force®، شكّلت الهجمات القائمة على الهوية 30% من إجمالي الاختراقات في عام 2024، مدفوعة إلى حد كبير بالزيادة الكبيرة في رسائل البريد الإلكتروني التصيدية التي تقدم برمجيات خبيثة لسرقة المعلومات واستخدام الذكاء الاصطناعي لتوسيع نطاق جهود جمع بيانات الاعتماد. تؤكد هذه الإحصائية على الخطر المتزايد لبيانات الاعتماد المخترقة وتسلط الضوء على الحاجة الملحة إلى استراتيجيات دفاعية استباقية مدركة للذكاء الاصطناعي.

تجذب الهجمات المدعومة بالذكاء الاصطناعي الجهات التهديدية لأنها تتيح تقنيات قرصنة آلية تتكيف مع الدفاعات في الوقت الفعلي، مما يجعل جدران الحماية الثابتة أدوات مكافحة الفيروسات القديمة أدوات . وعلى وجه الخصوص، يمكن لاختراقات الشبكات العصبية أن تكشف أنماطًا قد يغفلها البشر، كما تتيح عمليات البرمجيات الخبيثة الذكية الوصول المستمر والخفي عبر الشبكات المقسمة.

أنواع وأمثلة على الهجمات السيبرانية المدعومة بالذكاء الاصطناعي

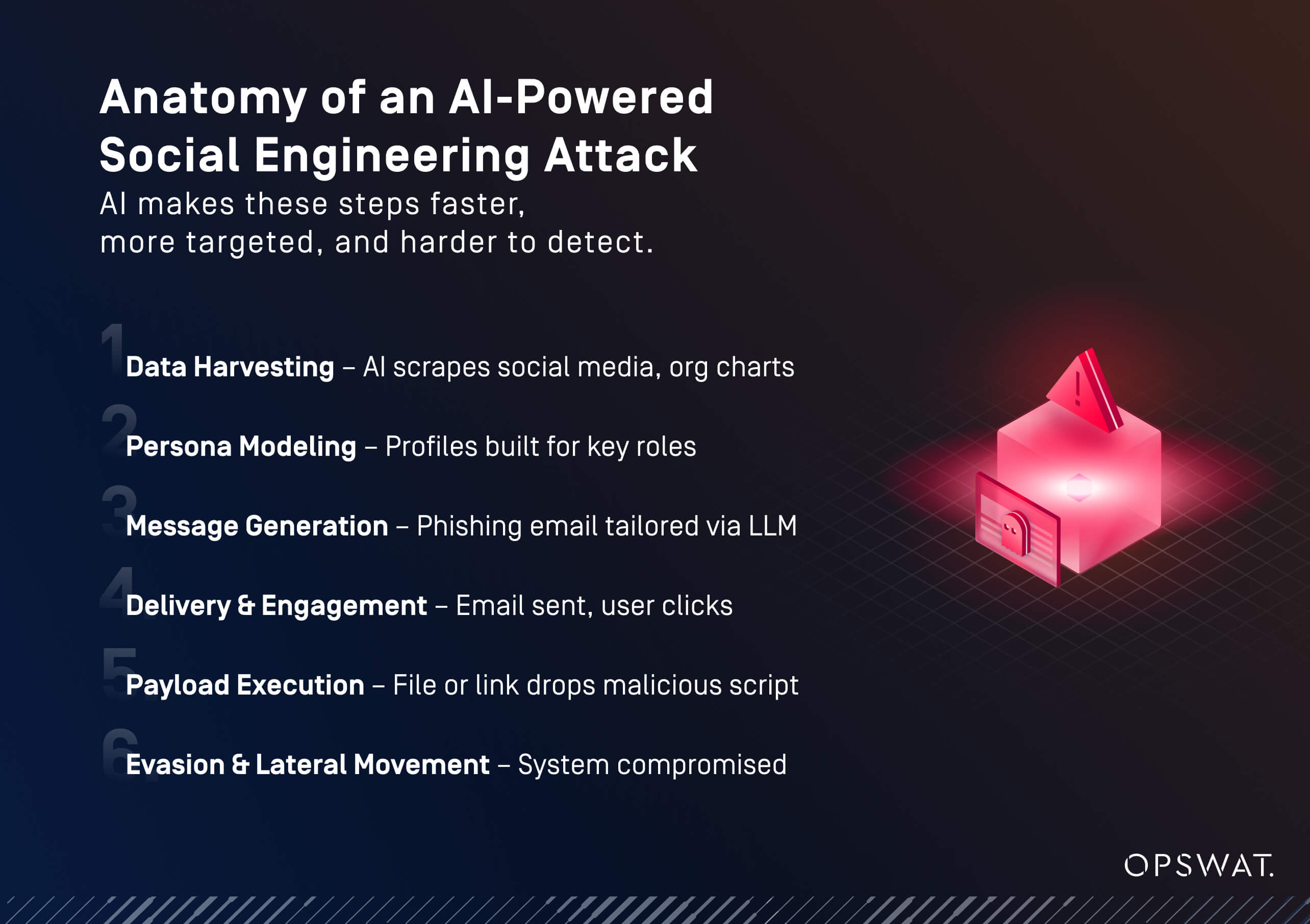

دعونا نستكشف كيف تظهر هذه التهديدات في العالم الحقيقي. يستخدم المهاجمون الذكاء الاصطناعي لتوسيع نطاق الاختراقات وتخصيصها بمستويات غير مسبوقة، بدءاً من عمليات انتحال الشخصية إلى الحمولات المدمجة بعمق. غالبًا ما تجمع هذه التكتيكات بين الهندسة الاجتماعية وتنفيذ التعليمات البرمجية الآلية. يساعد فهم بنية هذه الهجمات في بناء استراتيجيات فعالة للتخفيف من آثارها.

3 أنواع شائعة من الهجمات التي يولدها الذكاء الاصطناعي

يتيح تعدد استخدامات الذكاء الاصطناعي مجموعة من أشكال الهجوم التي غالبًا ما تكون مصممة لتجاوز كل من الدفاعات التقنية والحدس البشري.

التصيد الاحتيالي باستخدام الذكاء الاصطناعي

يمكن للنماذج اللغوية الكبيرة (LLMs) صياغة رسائل بريد إلكتروني مصممة خصيصًا تحاكي أنماط التواصل الداخلي، مما يجعل من الصعب اكتشافها

برمجيات الفدية الخبيثة المعتمدة على الذكاء الاصطناعي

يستخدم المهاجمون خوارزميات لتحديد الأهداف ذات القيمة العالية واختيار التوقيت الأمثل للهجوم

الهندسة الاجتماعية التزييفية العميقة

يمكن للمحتوى الصوتي أو محتوى الفيديو الاصطناعي أن ينتحل شخصية المديرين التنفيذيين للموافقة على المعاملات الاحتيالية

كيف يعزز الذكاء الاصطناعي الهندسة الاجتماعية

يمكن للذكاء الاصطناعي توليد تكتيكات تستغل الثقة والألفة، مما يجعل الهندسة الاجتماعية أسرع وأكثر قابلية للتطوير وأصعب في اكتشافها.

- النص الذي يحاكي نبرة الشركة ومفرداتها

- البرامج التعليمية والإرشادات باستخدام نماذج لغة الفيديو

- الصور الاصطناعية أو بيانات الاعتماد المزيفة لدعم تزوير الهوية

استغلال أنظمة التعلم الآلي

تركز بعض هجمات التعلم الآلي على أنظمة الذكاء الاصطناعي نفسها. وغالباً ما تتوارى هذه الهجمات عن الأنظار لأنها لا تؤدي إلى تشغيل أنظمة الإنذار التقليدية. وتشمل بعض الأمثلة على ذلك:

- مجموعات بيانات التدريب على التسمم

- إنشاء مدخلات معادية لإرباك النماذج

- إنشاء قياسات عن بعد أو سجلات مزيفة لتجاوز المراقبة أدوات

دراسات حالة وأمثلة من العالم الحقيقي

التهديد ليس نظرياً. في مختلف القطاعات، تطبق شركات حقيقية الذكاء الاصطناعي - سواء من الناحية الدفاعية أو التشغيلية - لحل التحديات التي طال أمدها. تسلط حالات الاستخدام هذه الضوء على التطبيقات العملية التي توازن بين الأمن السيبراني والإنتاجية والقدرة على التكيف.

جميع الأمثلة التالية مأخوذة من عمليات نشر فعلية OPSWAT . في حين أن كل مثال يعكس احتياجات عمل مختلفة، فإن القاسم المشترك بينها هو استخدام حلول ذكية حلول المشكلات الحقيقية بأمان.

شركة عالمية رائدة في مجال السيارات

في مواجهة الحاجة إلى السماح للبائعين بالوصول عبر USB قامت هذه الشركة بنشر تقنيات MetaDefender Managed File Transfer MFT)™ وKiosk™ و Diode OPSWAT . أدوات هذه أدوات مسحًا متعدد الطبقات، مع إدارة الوصول والنقل أحادي الاتجاه إلى OT. وقد ساعد ذلك في منع إدخال البرامج الضارة التي تعمل بالذكاء الاصطناعي من خلال الوسائط القابلة للإزالة. اقرأ القصة كاملة هنا.

شركة الطاقة الأمريكية

لحماية الأنظمة المعزولة والامتثال للوائح المتطورة، قامت هذه المؤسسة بنشر MetaDefender Managed File Transfer MFT) مع صندوق رمل مدمج قائم على الذكاء الاصطناعي ومنع فقدان البيانات. حلول هذا المزيج من حلول نقل الملفات بشكل آمن وقائم على السياسات للحماية من البرامج الضارة والتهديدات التي لم يتم اكتشافها بعد. تحافظ هذه التقنيات المدعومة بالذكاء الاصطناعي على استمرارية العمليات حتى في بيئات الشركة المعزولة. تعرف على المزيد عن هذه القصة هنا.

تعافي الرعاية الصحية

بعد أن قامت هجمة برمجية فدية بتشفير شبكة مزود خدمات رعاية صحية بالكامل، استخدم خبراء الطب الشرعي MetaDefender Managed File Transfer MFT) لترحيل الملفات بأمان من الأنظمة المخترقة إلى بنية تحتية نظيفة. قام الحل بعزل وتصفية ومراقبة الوصول إلى جميع البيانات الواردة، مما يضمن عدم عودة أي ملفات ملوثة إلى البيئة المستعادة. تم نشره بسلاسة، مع استمرارية كاملة للأعمال أثناء الاستعادة. اقرأ كيف تم ذلك هنا.

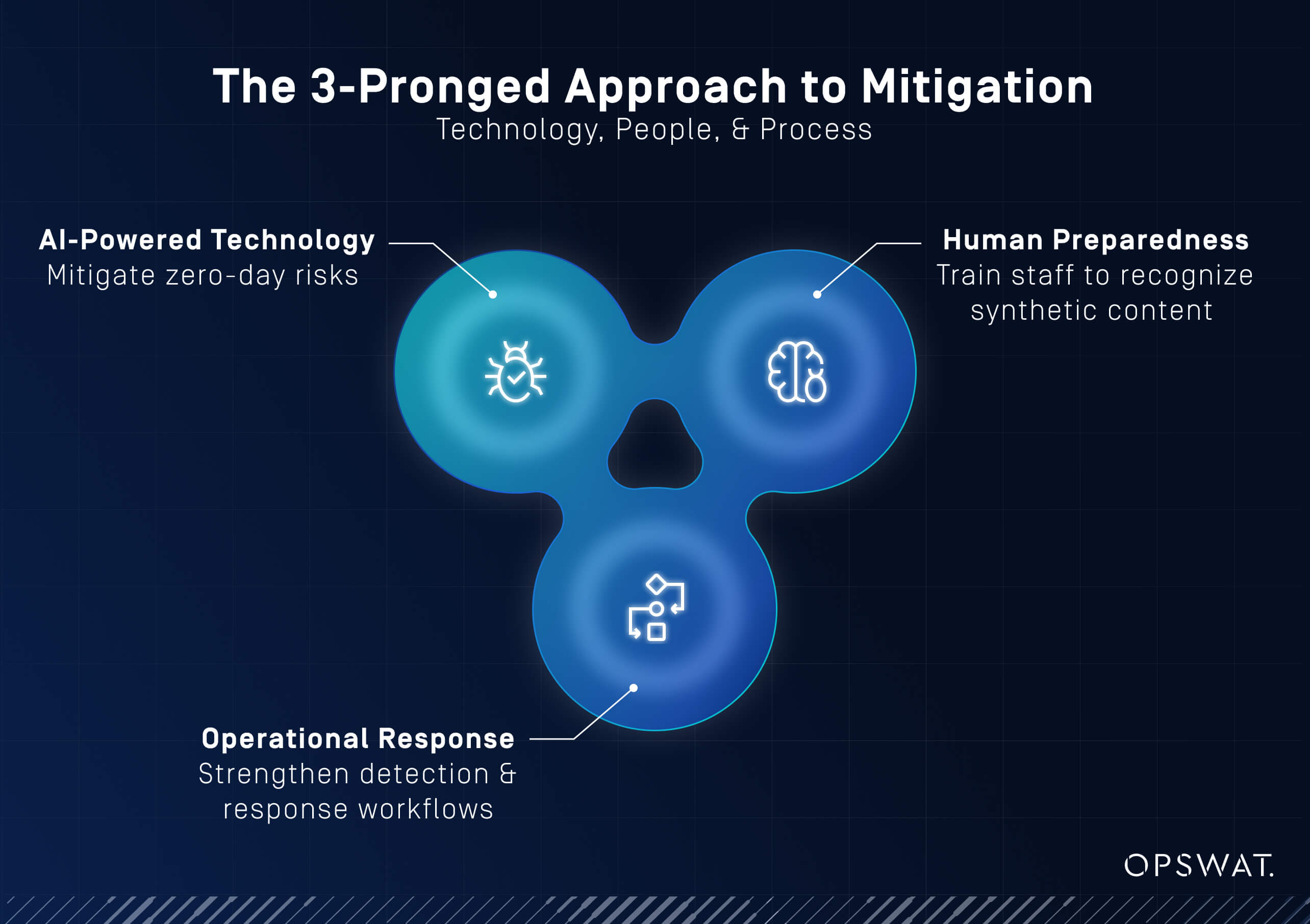

استراتيجيات التخفيف من حدة الهجمات السيبرانية المدعومة بالذكاء الاصطناعي

كيف يمكن للمنظمات الدفاع عن نفسها ضد مثل هذه التهديدات الذكية والمتكيفة؟

الخبر السار هو أن الذكاء الاصطناعي يمكن استخدامه أيضًا كعامل مضاعف للقوة بالنسبة للمدافعين. من الفحص الآلي للملفات إلى التنفيذ القائم على السياسات، أدوات توفر أدوات المناسبة تدابير مضادة قوية. لكن النجاح يتطلب أكثر من مجرد التكنولوجيا. فهو يتطلب استراتيجية وحوكمة وتنسيقًا بين الوظائف المختلفة .

استغلال أنظمة التعلم الآلي

يتطلب الدفاع تبني الذكاء الاصطناعي ولكن بشروطك أنت:

- دمج المسح متعدد الطبقات (المسح متعدد الطبقات، CDR، وضع الحماية) في كل عملية تبادل للملفات

- استخدام نماذج الذكاء الاصطناعي الخاصة بمجال معين، وليس نماذج الذكاء الاصطناعي المحلية العامة

- بناء أنظمة بأمان مدمجة في النظام وليس مضافة لاحقًا

بناء الثقافة والمهارات الأمنية

لا تمثل تهديدات الذكاء الاصطناعي تحديًا تقنيًا فحسب، بل هي أيضًا تحديات بشرية. لإعداد القوى العاملة لديك لمواجهة الهجمات غير المتوقعة، ضع في اعتبارك هذه التدابير الاستباقية:

- تدريب الموظفين على التعرف على المحتوى الذي ينشئه الذكاء الاصطناعي

- بناء المعرفة بالذكاء الاصطناعي داخل الفرق التقنية والتشغيلية

- الحصول على المعرفة المتخصصة قبل خروجها من القوى العاملة، ثم رقمنتها لإعادة استخدامها

إنشاء خطة حديثة للاستجابة للحوادث

يجب أن تتطور خطط الاستجابة أيضاً. قد تقصر خطط الاستجابة التقليدية عند التعامل مع التهديدات التكيفية القائمة على الذكاء الاصطناعي. تحتاج الفرق إلى مراعاة دورات اتخاذ القرار الأسرع وسلوكيات الهجوم الأكثر تعقيداً. إليك ما يمكنك فعله:

- تضمين علامات الشذوذات الناتجة عن الذكاء الاصطناعي

- اختبار الاستجابات ضد التهديدات الذكية المحاكاة

- تسجيل الإجراءات وتحليلها من أجل التحسين المستمر وجاهزية التدقيق

مستقبل الذكاء الاصطناعي في الأمن السيبراني

نحن ندخل مرحلة يمكن فيها للهجمات أن تكون مستقلة تماماً. لن يتم كتابة البرمجيات الخبيثة بواسطة الذكاء الاصطناعي فحسب، بل سيقرر أيضاً متى وأين وكيف يتم إطلاقها. تتطلب هذه الهجمات الإلكترونية المستقلة تفكيراً جديداً. ولمواجهتها، تحتاج المؤسسات إلى:

- اعتماد البنى المعيارية التي تتكيف مع التهديدات

- إعطاء الأولوية للذكاء الاصطناعي القابل للتفسير للحفاظ على الثقة في أدوات

- ضبط النماذج حسب سير العمل الصناعي ومجموعات البيانات الفريدة

دورMFT Secure في الأمن السيبراني المرن للذكاء الاصطناعي

مع ازدياد ذكاء الهجمات الإلكترونية، تظل عمليات نقل الملفات نقطة دخول ضعيفة، خاصة في بيئات التشغيل. وهنا يأتي دور النقل الآمن Managed File Transfer (MFT) حلول حاسمًا. على عكس طرق النقل المخصصة، توفر MFT تحكمًا قائمًا على السياسات، ومسارات تدقيق، ومسحًا متعدد الطبقات، وهي عناصر أساسية لمواجهة التهديدات الحديثة المعززة بالذكاء الاصطناعي.

أكد جيريمي فونغ، نائب رئيس قسم المنتجات في OPSWAT على هذا التطور: "كانتMFT تتعلق بكفاءة الأعمال. أما اليوم، فهو يتعلق بالرؤية والتحكم والامتثال. لقد انتقلنا من مجرد نقل الملفات إلى إظهار كيفية فحص هذه الملفات وتأمينها وتتبعها." ويعكس هذا التحول الحاجة المتزايدة للشفافية وقابلية التدقيق في مواجهة التهديدات الإلكترونية الذكية والمؤتمتة بشكل متزايد.

يجمع MetaDefender Managed File Transfer MFT) OPSWATبين طبقات متعددة من الحماية والإدارة المركزية. ويمكنه تطبيق السياسات بناءً على أدوار المستخدمين أو مخاطر الأصول أو حتى مصدر الملف. وكما أشار جيريمي فونغ، "لقد أنشأنا هذه المنصة لتعمل في بيئات معزولة وبيئات OT. فهي ليست آمنة فحسب، بل تتناسب أيضًا مع طريقة عمل الفرق بالفعل."

تعزيز استراتيجيتك الدفاعية

يعمل الذكاء الاصطناعي بالفعل على إعادة تشكيل قواعد الصراع السيبراني. من مشغلي البنية التحتية الحيوية إلى فرق أمن المؤسسات، يجب أن تكون الاستجابة سريعة واستراتيجية.

OPSWAT أدوات تركز على الأمن أولاً أدوات MetaDefender Managed File Transfer MFT)™ و Sandbox™ و Metascan™ Multiscanning. حلول هذه حلول اكتشاف التهديدات المعززة بالذكاء الاصطناعي ومنعها والتعافي منها دون تعطيل العمليات.

تم تصميم هذه التقنيات لمواجهة التهديدات الحديثة:

- يكتشف برنامج Deep CDR™ Deep CDR التهديدات المخفية عبر طبقات الملفات ويزيل المخاطر المضمنة دون الاعتماد على الاكتشاف وحده.

- يكشف وضع الحماية عن السلوك الخبيث في الوقت الفعلي، ويوقف منع تفشي المرض انتشار التهديدات الجديدة عبر البيئات.

- File-based vulnerability assessment والتحقق من المصدر لضمان إمكانية الوثوق بالملفات.

مع OPSWAT أنت لا تستجيب فقط لتهديدات الذكاء الاصطناعي - بل تستبقهم.

ابدأ باستخدام حالات استخدام مثبتة. Secure كل من سير عمل تكنولوجيا المعلومات والتكنولوجيا التشغيلية لديك من خلال دفاع متعدد الطبقات وقابل للتكيف.

الأسئلة الشائعة حول الهجمات الإلكترونية المدعومة بالذكاء الاصطناعي

ما هو مثال على هجوم الذكاء الاصطناعي؟

مقطع فيديو مزيف عميق ينتحل شخصية مدير مالي لتفويض مدفوعات احتيالية.

ما هو مثال على خرق بيانات الذكاء الاصطناعي؟

أداة ذكاء اصطناعي تستخرج رؤى حساسة من المستندات الممسوحة ضوئياً في محرك أقراص مشترك.

لماذا الذكاء الاصطناعي خطير في الأمن السيبراني؟

فهي تُمكِّن المهاجمين من التوسع والتخصيص والتكيف بشكل أسرع من الطرق التقليدية.

ما هو الذكاء الاصطناعي المسلح في الهجمات السيبرانية؟

أدوات AI أدوات لإنشاء حملات الهجوم ونشرها وتكييفها بشكل مستقل.

ما هو اتجاه الهجمات الإلكترونية المدعومة بالذكاء الاصطناعي؟

أصبحت الهجمات أكثر آلية، وأصعب في اكتشافها، وقادرة على محاكاة السلوك البشري أو سلوك النظام على نطاق واسع.