ما هو النقل Secure للملفات؟

النقلSecure للملفات هو عملية إرسال البيانات عبر الشبكات باستخدام التشفير والمصادقة والتحكم في الوصول لحمايتها أثناء الإرسال وأثناء التخزين. وهي تضمن تبادل الملفات بأمان بين المستخدمين أو الأنظمة أو التطبيقات، مما يمنع الوصول غير المصرح به أو تسرب البيانات.

يقوم التشفير بتأمين محتويات الملفات أثناء النقل وفي السكون. كما تتحقق المصادقة وأذونات المستخدم من إمكانية إرسال الملفات أو استقبالها. وتشكل هذه الآليات مجتمعةً أساس التبادل الآمن للبيانات، لا سيما عند التعامل مع مستندات الأعمال الحساسة أو الملكية الفكرية أو البيانات الخاضعة للتنظيم مثل معلومات التعريف الشخصية (PII) والمعلومات الصحية المحمية (PHI) والسجلات المالية.

يلعب النقل Secure للملفات دورًا حاسمًا في تلبية متطلبات الامتثال. تفرض اللوائح، مثل اللائحة العامة لحماية البيانات (GDPR) وقانون HIPAA وPCI DSS، استخدام طرق آمنة لتبادل البيانات. بدون التشفير المناسب وعناصر التحكم في الوصول، يمكن أن تؤدي أنشطة نقل الملفات إلى تعريض المؤسسات للانتهاكات والعقوبات والإضرار بالسمعة.

حلول نقل Secure على بروتوكولات مثل SFTP و FTPS و HTTPS و AS2 لحماية البيانات أثناء نقلها. غالبًا ما يتم دعم هذه البروتوكولات بميزات إضافية، بما في ذلك تسجيل التدقيق وضوابط الوصول وفرض الامتثال.

كيفية عمل النقل Secure للملفات

يعتمد النقل Secure للملفات على مزيج من التشفير والمصادقة والتحقق من السلامة لحماية البيانات طوال عملية النقل. تضمن هذه الآليات عدم اعتراض الملفات أو تغييرها أو الوصول إليها من قبل أطراف غير مصرح لها.

- التشفير: يُطبَّق على البيانات أثناء النقل وفي حالة السكون. تشمل الخوارزميات الشائعة AES-256 و RSA، والتي تجعل المحتويات غير قابلة للقراءة دون مفاتيح فك التشفير المناسبة. وهذا يمنع كشف المعلومات الحساسة أثناء النقل أو التخزين.

- آليات المصادقة والتحكم في الوصول: التحقق من هوية المستخدمين أو الأنظمة التي تبدأ أو تتلقى التحويل. يتضمن ذلك عادةً بيانات الاعتماد أو الشهادات الرقمية أو المصادقة متعددة العوامل (MFA). كما تعمل سياسات التحكم في الوصول، مثل الأذونات المستندة إلى الأدوار، على تقييد من يمكنه إرسال ملفات معينة أو استلامها أو عرضها.

- فحوصات النزاهة ومسارات التدقيق: حلول تتضمن حلول نقل الملفات الآمنة التحقق من صحة المجموع الاختباري أو وظائف التجزئة التشفيرية للكشف عن أي تغييرات غير مصرح بها على الملف أثناء النقل. توفر مسارات التدقيق والتسجيل رؤية واضحة لأنشطة نقل الملفات، مما يدعم الامتثال والاستجابة للحوادث.

تشكل هذه الطبقات معاً العمود الفقري لعملية نقل الملفات الآمنة التي تحمي البيانات الحساسة وتدعم الامتثال.

التهديدات ونقاط الضعف وتخفيف المخاطر

على الرغم من التشفير والمصادقة القوية، تظل أنظمة نقل الملفات الآمنة أهدافاً محتملة للهجمات الإلكترونية. إن فهم التهديدات الشائعة وتنفيذ استراتيجيات استباقية لتخفيف المخاطر أمر ضروري للحفاظ على سلامة البيانات والامتثال التنظيمي.

التهديدات الشائعة في نقل الملفات

يمكن أن تتعرض بيئات نقل الملفات Secure لمجموعة من نواقل الهجوم، بما في ذلك:

- هجمات MitM (رجل في الوسط):اعتراض البيانات أثناء الإرسال لسرقة المعلومات الحساسة أو تغييرها

- سرقة بيانات الاعتماد:استغلال كلمات المرور الضعيفة أو المعاد استخدامها للوصول غير المصرح به

- حقن البرمجيات الخبيثة:تضمين التعليمات البرمجية الخبيثة في الملفات المنقولة لاختراق نقاط النهاية

- التصيد الاحتيالي والهندسة الاجتماعية:خداع المستخدمين لبدء عمليات نقل غير مصرح بها أو الكشف عن بيانات الاعتماد

مثال: تم اختراق إحدى الشركات المصنعة التي تستخدم بروتوكول نقل الملفات القديم بدون تشفير من خلال اعتراض MitM. بعد التبديل إلى حل نقل الملفات الآمن مع TLS والوصول المستند إلى الأدوار، يمكن للشركة إنشاء سجل تدقيق واستعادة الامتثال لنقل الملفات.

تقييم المخاطر والاستجابة للحوادث

تحدد تقييمات المخاطر نقاط الضعف في عمليات سير عمل نقل الملفات قبل أن يقوم المهاجمون بذلك. فهي تقيّم استخدام التشفير، وعناصر التحكم في الوصول، والبرامج النصية للتشغيل، والتسجيل لضمان تطبيق ممارسات نقل الملفات الآمنة. تتضمن الخطوات الرئيسية ما يلي:

- تخطيط جميع تدفقات البيانات التي تتضمن عمليات نقل الملفات

- مراجعة تكوينات النظام، والمصادقة، والتشفير

- اختبار إجراءات الاستجابة للحوادث من حيث السرعة والوضوح

عند وقوع حادث، تضمن الخطة الموثقة احتواءه واستعادته بسرعة. يدعم سجل التدقيق القوي التحقيق ويوضح للمنظمين أن تدابير الامتثال لنقل الملفات في مكانها الصحيح.

مثال: اكتشفت إحدى شركات الطاقة نشاطًا غير طبيعي لنقل الملفات بين الأنظمة الداخلية. ونظرًا لأن منصة نقل الملفات الخاصة بها تضمنت تنبيهًا آليًا ومسار تدقيق، فقد عزلت الشركة الخرق بسرعة، وحددت الأنظمة المتأثرة، وأبلغت عن الحدث كما هو مطلوب بموجب اللائحة العامة لحماية البيانات.

5 بروتوكولات وطرق نقل الملفات Secure

تحدد بروتوكولات النقل Secure للملفات كيفية تشفير البيانات والمصادقة عليها ونقلها بين الأنظمة. يقدم كل بروتوكول نقاط قوة محددة اعتماداً على بنيتك التحتية واحتياجات الامتثال وتحمل المخاطر. تتضمن بروتوكولات نقل الملفات الآمنة الأكثر استخدامًا ما يلي:

- SFTP (بروتوكول نقل الملفاتSecure ):مبني على SSH، مع تشفير ومصادقة قويين

- FTPS (FTP Secure):FTP الموسعة مع TLS/SSL لنقل الملفات المشفرة

- HTTPS:عمليات النقل المستندة إلى المتصفح مع حماية SSL/TLS

- AS2 (بيان قابلية التطبيق 2):تُستخدم للتبادل الآمن للبيانات لمعاملات التبادل الإلكتروني للبيانات بين الشركات ومعاملات التبادل الإلكتروني للبيانات

- SCP (بروتوكول النسخSecure ):بروتوكول بسيط قائم على SSH للنسخ الآمن للملفات

يدعم كل بروتوكول النقل الآمن للملفات بطرق مختلفة، حيث يقدم مستويات مختلفة من الامتثال والأتمتة ودعم التدقيق. على سبيل المثال، يعد بروتوكول SFTP و AS2 شائعين في القطاعات الخاضعة للتنظيم، بينما يعد بروتوكول HTTPS مثاليًا لنقل الملفات السحابية سهلة الاستخدام وبوابات الويب الآمنة. يعتمد اختيار بروتوكول نقل الملفات المناسب على:

- الموقف الأمني واحتياجات نقل الملفات المشفرة

- متطلبات الامتثال وتوقعات مسار التدقيق

- التكامل مع أنظمة المؤسسة أو الخدمات السحابية

- سهولة الاستخدام ودعم أتمتة نقل الملفات

1. SFTPSecure بروتوكول نقل الملفاتSecure )

SFTP هو بروتوكول نقل ملفات آمن مبني على SSHSecure Shell). يقوم بتشفير كل من البيانات وبيانات اعتماد المصادقة، مما يحمي الملفات أثناء النقل عبر شبكات غير موثوق بها. تتضمن الميزات الرئيسية ما يلي:

- التشفير من طرف إلى طرف:لجميع الأوامر ومحتويات الملفات

- مصادقة قوية:دعم كلمة المرور، أو المفتاح العام، أو المصادقة الثنائية

- التحكم في الوصول:الأذونات التفصيلية على مستوى المستخدم أو الدليل

- تكامل البيانات:فحوصات مدمجة لسلامة الملفات لمنع التلاعب بها

يعد SFTP مناسبًا بشكل خاص لما يلي:

- النقل الآلي للملفاتبين الأنظمة أو التطبيقات

- تدفقات عمل المؤسساتالتي تتطلب الامتثال للوائح مثل HIPAA أو PCI DSS

- التبادلSecure للبياناتمع الشركاء أو البائعين الخارجيين

مثال: يستخدم مزود الرعاية الصحية SFTP لنقل سجلات المرضى بين أنظمته الداخلية ومختبر تشخيص خارجي. تضمن القناة المشفرة الامتثال للوائح قانون HIPAA بينما تقلل البرمجة النصية الآلية من المعالجة اليدوية للبيانات الحساسة.

2. FTPS (FTP Secure)

يعمل FTPS على توسيع نطاق بروتوكول FTP التقليدي عن طريق إضافة تشفير TLS أو SSL. فهو يؤمن كلاً من بيانات اعتماد المصادقة ومحتويات الملفات، مما يتيح نقل الملفات المشفرة عبر الشبكات المفتوحة. تتضمن الميزات الرئيسية ما يلي:

- تشفير TLS/SSL:يحمي بيانات اعتماد المصادقة ومحتويات الملف أثناء النقل

- المصادقة المستندة إلى الشهادة:يدعم كلاً من شهادات الخادم والعميل

- خياراتFirewall:يعملفي أوضاع صريحة أو ضمنية لمرونة الشبكة

- التوافق مع الأنظمة القديمة:في حالة وجود بروتوكول نقل الملفات (FTP) ويجب تأمينه

يُستخدم FTPS بشكل شائع في:

- الخدماتخدمات الماليةوالقطاعات الأخرى ذات البنية التحتية القديمة

- عمليات تبادل الملفات بين الشركاتالتي تتطلب نماذج ثقة قائمة على الشهادات

- البيئات ذات تفويضات الامتثال الصارمةالتي تحدد تشفير TLS

مثال: تواصل إحدى شركات الخدمات اللوجستية العالمية استخدام بروتوكول FTPS لتبادل بيانات الشحن مع شركاء قدامى يعتمدون على أنظمة قديمة. من خلال تمكين تشفير TLS والتحقق من صحة شهادة العميل، فإنها تحافظ على التوافق مع تأمين بيانات الشحن الحساسة ضد الاعتراض.

3. بروتوكول HTTPS والنقل Secure للملفات عبر الإنترنت

HTTPS هو امتداد آمن لبروتوكول HTTP، ويُستخدم على نطاق واسع في عمليات نقل الملفات المستندة إلى المتصفح. ويستفيد من بروتوكول SSL/TLS لتشفير البيانات أثناء النقل، مما يجعله خيارًا عمليًا لمشاركة الملفات الآمنة في بيئات الويب. تتضمن الميزات الشائعة ما يلي:

- تشفير SSL/TLS:للنقل الآمن للملفات أثناء النقل

- تبادل الملفاتSecure : عبر المتصفحات القياسية، لا حاجة إلى برنامج عميل

- Secure : حلول العديد من حلول MFT نقل الملفات المُدار) بوابات قائمة على HTTPS.

- التكامل مع الخدمات السحابية:مشاركةSecure في بيئات SaaS والبيئات المختلطة

غالبًا ما يستخدم HTTPS في:

- مشاركة الملفات المخصصةبين فرق العمل الداخلية أو الشركاء الخارجيين

- التطبيقات الموجهة للعملاءالتي تتطلب تحميل أو تنزيل المستندات بشكل آمن

- منصات MFT المستندة إلى الويبالتي تعطي الأولوية لقابلية الاستخدام وإمكانية الوصول

مثال: تستخدم شركة قانونية بوابة نقل ملفات آمنة تعتمد على HTTPS لتلقي المستندات من العملاء. يمكن للعملاء تحميل العقود وملفات القضايا مباشرةً من خلال المتصفح، بينما يطبق النظام قيود الوصول وتنتهي صلاحية روابط التنزيل تلقائيًا بعد 7 أيام.

4. AS2 والبروتوكولات المؤسسية الأخرى

AS2 (بيان القابلية للتطبيق 2) هو بروتوكول نقل ملفات آمن مصمم لنقل بيانات الأعمال المنظمة، مثل التبادل الإلكتروني للبيانات (EDI) عبر الإنترنت. وهو ينقل الملفات عبر HTTPS ويضيف التوقيعات الرقمية والتشفير وتأكيدات الاستلام لضمان سلامة البيانات وإمكانية تتبعها.

فكّر في AS2 مثل البريد المعتمد للمستندات الرقمية - مشفّر وموقّع ومُعاد مع إيصال لإثبات التسليم. وهي تُستخدم على نطاق واسع في صناعات مثل البيع بالتجزئة والخدمات اللوجستية والرعاية الصحية لتنسيقات البيانات المنظمة مثل EDI.

تشمل الميزات الرئيسية ما يلي:

- التشفير من طرف إلى طرف والتوقيعات الرقمية:يضمن السرية والنزاهة وإمكانية التتبع

- إخطارات التصرف في الرسائل (MDNs):تأكيد الاستلام والمعالجة

- بنية جاهزة للامتثال:يدعم المتطلبات التنظيمية لحماية البيانات وقابلية التدقيق

- Firewall:يعمل عبر منافذ HTTP/S القياسية، مما يسهل عملية النشر

يتم اعتماد AS2 بشكل شائع في:

- عمليات تكامل B2B للمؤسسات التي تتطلب تبادل بيانات منظم

- تدفقات عمل التبادل الإلكتروني للبيانات (EDI) في الخدمات اللوجستية والرعاية الصحية والمالية

- الصناعات الخاضعة للتنظيم حيث تكون مسارات التدقيق والتحقق من صحة الرسائل إلزامية

كما تُستخدم بروتوكولات مؤسسية أخرى، مثل OFTP2 وPeSIT، في مناطق أو صناعات محددة. وتوفر هذه البروتوكولات قدرات أمنية وامتثال مماثلة، مصممة خصيصاً لتلبية المتطلبات المتخصصة أو الأنظمة القديمة.

مثال: يستخدم بائع تجزئة متعدد الجنسيات AS2 لتبادل بيانات الطلبات والمخزون مع الموردين. تسمح إقرارات الاستلام الخاصة بالبروتوكول لكلا الطرفين بالتحقق من التسليم، بينما يضمن التشفير والتوقيعات الرقمية الامتثال للوائح حماية البيانات في جميع المناطق.

5. SCPSecure بروتوكول النسخSecure )

SCP هي طريقة آمنة لنقل الملفات يتم تشغيلها عبر SSHSecure Shell)، مما يوفر نسخ ملفات مشفرة بين الأنظمة. على عكس SFTP، تم تصميم SCP لعمليات نقل الملفات المباشرة لمرة واحدة بدلاً من عمليات سير العمل المعقدة أو الجلسات التفاعلية. تتضمن الميزات الرئيسية ما يلي:

- نقل مشفر:يتم تشفير جميع البيانات وبيانات الاعتماد عبر SSH

- أداء سريع:مثالية لعمليات النقل السريع للملفات أو الدلائل الفردية

- الحد الأدنى من الإعداد:سهل التهيئة على الأنظمة التي تم تمكين SSH فيها

- واجهة سطر الأوامر:فعالة للبرمجة النصية والإدارة عن بُعد

تعتبر SCP مناسبة بشكل خاص لما يلي:

- عمليات نقل الملفات لمرة واحدة بين الأنظمة الموثوقة

- مهام إدارة النظام، مثل نسخ السجلات أو ملفات التكوين

- البيئات التي يتم فيها إعطاء الأولوية للبساطة والسرعة على قابلية التدقيق

مثال: يستخدم مسؤول النظام SCP لنسخ ملف تكوين من خادم تطوير إلى خادم إنتاج عبر اتصال SSH آمن. تكتمل العملية في ثوانٍ باستخدام أمر واحد، دون الحاجة إلى إعداد جلسة تفاعلية أو إدارة الخدمات إضافية.

جدول المقارنة: SFTP مقابل FTPS مقابل HTTPS مقابل AS2 مقابل SCP مقابل SCP

| الميزة | SFTP | FTPS | HTTPS | AS2 | SCP |

|---|---|---|---|---|---|

| التشفير | بروتوكول الوصول الآمن SSH | TLS | TLS | TLS + تشفير الرسائل | بروتوكول الوصول الآمن SSH |

| المصادقة | اسم المستخدم/كلمة المرور أو مفتاح SSH | اسم المستخدم/كلمة المرور، شهادات العميل | تسجيل الدخول الاختياري، وغالبًا ما يكون اختياريًا | شهادات X.509 | اسم المستخدم/كلمة المرور أو مفتاح SSH |

| طريقة التحويل | سطر الأوامر أو البرامج النصية | عملاء/خوادم FTP التقليدية | المستعرض أو API | تطبيق إلى تطبيق | سطر الأوامر أو البرامج النصية |

| ملاءمة حالة الاستخدام | سير العمل الداخلي والتشغيل الآلي | الأنظمة القديمة ذات احتياجات FTP | المشاركة المخصصة، تحميلات العميل | معاملات B2B/معاملات B2B/EDI | نسخ بسيط وسريع من خادم إلى خادم بسيط |

| دعم الامتثال | قوي (مع تسجيل الدخول) | قوي (مع تكوين TLS) | معتدلة إلى قوية (متوسطة إلى قوية (قائمة على البوابة) | مرتفع (شبكات الوسائط المتعددة متعددة الوسائط، مسارات التدقيق) | محدودة (لا توجد سجلات تدقيق مدمجة) |

| سهولة الاستخدام | التقنية | معتدل | عالية | التقنية | التقنية |

| إدارة الملفات | كامل (إعادة تسمية، حذف، استئناف) | كامل (يعتمد على العميل) | محدودة (تحميل/تنزيل فقط) | يعتمد على التنفيذ | الحد الأدنى (نسخة أساسية فقط) |

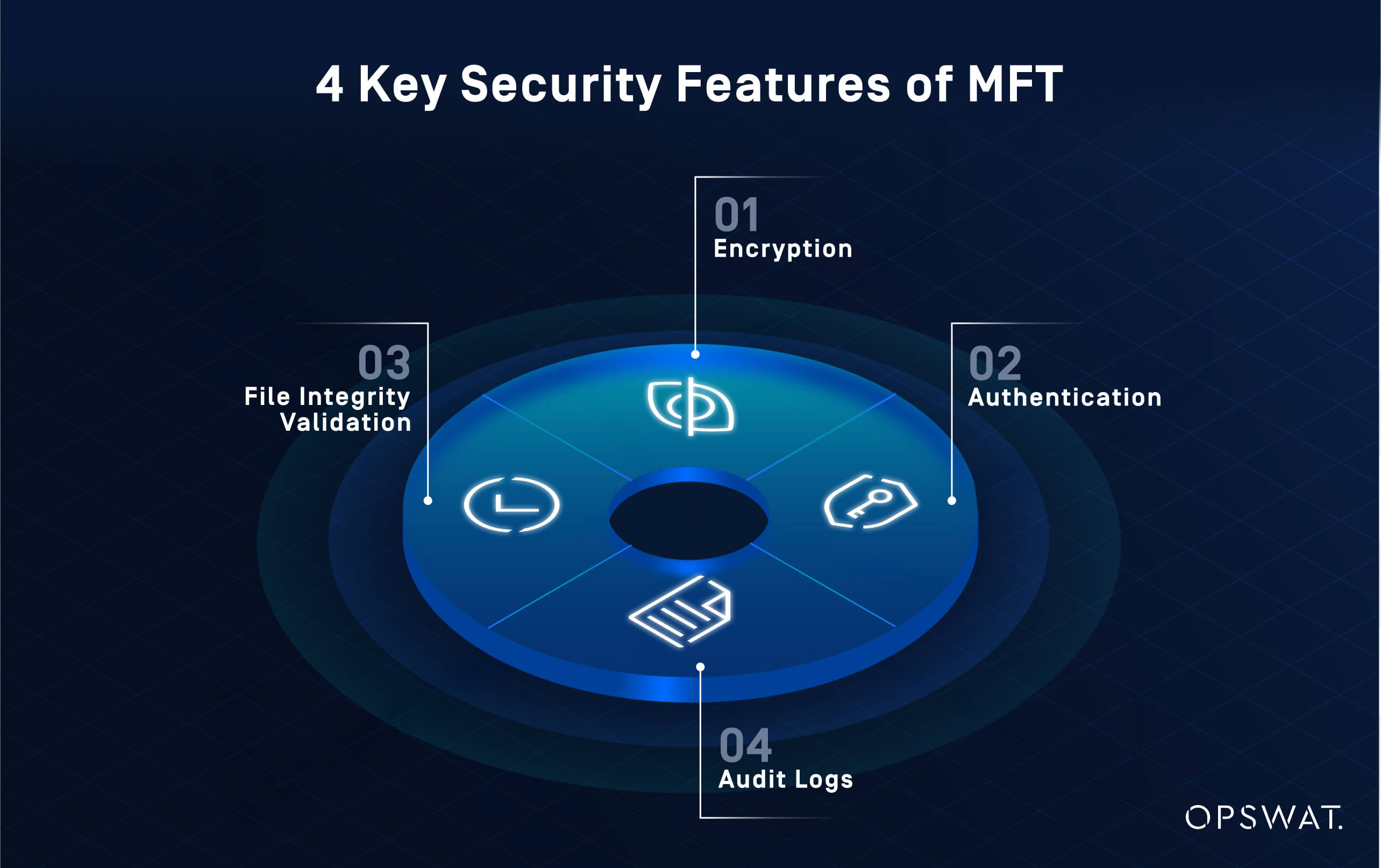

4 ميزات أمان رئيسية في النقل Secure للملفات

حلول نقل Secure طبقات متعددة من الحماية. تجمع الأنظمة الأكثر فعالية بين التشفير أثناء التخزين والنقل، والمصادقة القوية، وضوابط الوصول الدقيقة، وسجلات التدقيق التفصيلية. تعمل هذه الإمكانات معًا لمنع الوصول غير المصرح به، واكتشاف سوء الاستخدام، وإثبات الامتثال للوائح التنظيمية. تشمل ميزات Core ما يلي:

- التشفير: يحمي سرية البيانات

- MFA وأذونات الوصول: حظر الوصول غير المصرح به

- التحقق من سلامة الملف واكتشاف التلاعب: الكشف عن التغييرات غير المصرح بها

- مسارات التدقيق: تسجيل نشاط المستخدم وأحداث النقل لتسجيل من قام بماذا ومتى قام بذلك

يجب على المؤسسات تقييم جميع هذه المجالات عند تقييم أو تكوين حل آمن لنقل الملفات - خاصةً عند التعامل مع البيانات الخاضعة للتنظيم أو عالية المخاطر.

1. التشفير: حماية البيانات في وضع السكون وأثناء النقل

التشفير هو أساس النقل الآمن للملفات. فهو يضمن أنه حتى لو تم اعتراض الملفات أو الوصول إليها دون إذن، تظل محتوياتها غير قابلة للقراءة. يستخدم تشفير نقل الملفات بروتوكولات مثل TLS أو SSH لحماية البيانات أثناء النقل، ومعايير مثل AES-256 لتأمين الملفات في حالة السكون. تحمي هذه التقنيات المعلومات أثناء النقل وأثناء السكون.

فكّر في التشفير وكأنه ختم رسالة داخل خزنة مقفلة: حتى لو اعترضها شخص ما، فلن يتمكن من قراءة ما بداخلها بدون المفتاح. هذا أمر ضروري لحماية السجلات المالية أو البيانات الطبية أو أي ملف حساس.

لتلبية متطلبات الامتثال، يجب أن يكون نقل الملفات المشفرة متسقًا في جميع البيئات، سواء في أماكن العمل أو في السحابة أو في تدفقات العمل المختلطة.

2. المصادقة والتحكم في الوصول

تقوم آليات المصادقة بالتحقق من هويات المستخدمين، بينما تحدد عناصر التحكم في الوصول ما يُسمح لكل مستخدم أو نظام بالقيام به. وتعتبر هذه الآليات مجتمعةً عنصراً محورياً في الامتثال لنقل الملفات لأنها تضمن عدم الوصول إلى الملفات الحساسة إلا من قبل الأشخاص المناسبين وفي ظل الظروف المناسبة.

- المصادقة متعددة العوامل (MFA): يضيف طبقة إضافية من الأمان من خلال طلب شكل ثانٍ من أشكال التحقق بخلاف كلمة المرور

- التحكم في الوصول المستند إلى الدور (RBAC): يحد من الوصول إلى الملفات والأنظمة بناءً على أدوار المستخدم ومسؤولياته

3. التحقق من سلامة الملف والكشف عن التلاعب بالملفات

يضمن التحقق من سلامة الملفات أن الملفات لم يتم تغييرها - سواء عن طريق الخطأ أو عن طريق الخطأ - بين وقت إرسالها واستلامها. تستخدم آليات الكشف عن التلاعب استخدام المجاميع الاختبارية المشفرة أو التجزئة (مثل SHA-256) للتحقق من أن الملف لا يزال كما هو مقصود تماماً.

عندما يتم نقل ملف، يقوم النظام المرسل بإنشاء تجزئة لمحتوياته. يقوم نظام الاستقبال بإعادة حساب التجزئة بعد النقل ومقارنتها بالملف الأصلي. إذا لم تتطابق القيم، فهذا يعني أن الملف قد تم إتلافه أو التلاعب به أثناء النقل.

هذه القدرة ضرورية من أجل:

- التحقق من المصداقية عند تبادل البيانات الحساسة أو المنظمة

- منع الفساد الصامت في عمليات سير العمل المؤتمتة

- ضمان الثقة عند مشاركة الملفات عبر مناطق الأمان أو مع أطراف خارجية

4. سجلات التدقيق وتسجيل الامتثال

تسجل مسارات التدقيق جميع أنشطة نقل الملفات - من أرسل ماذا ومتى وإلى من. هذه الرؤية ضرورية للكشف عن سوء الاستخدام والتحقيق في الحوادث والحفاظ على الامتثال.

يجب أن يقوم حل النقل الآمن للملفات بتسجيل كل خطوة من خطوات العملية: محاولات المصادقة، وتحميل الملفات وتنزيلها، وتغييرات الأذونات. تدعم هذه السجلات امتثال نقل الملفات وتساعد المؤسسات على الوفاء بالتزامات إعداد التقارير التنظيمية بموجب أطر عمل مثل HIPAA و GDPR و SOX.

يتيح سجل التدقيق الدقيق أيضًا الاستجابة للحوادث بشكل أسرع ويدعم التحقيقات الجنائية. يجب أن تكون السجلات مقاومة للتلاعب، وقابلة للبحث، ومحفوظة وفقًا لسياسات حوكمة البيانات في مؤسستك.

نُهج النشر: في مكان العمل سحابة والهجين

حلول نشر حلول نقل Secure في بيئات مختلفة حسب احتياجات المؤسسة ونضج البنية التحتية والالتزامات التنظيمية. يقدم كل نموذج مزايا مميزة من حيث التحكم وقابلية التوسع والتكامل.

النقلSecure للملفات سحابة

غالبًا ما يتم تقديم منصات نقل الملفات سحابة كخدمة SaaS وتتضمن تشفيرًا مدمجًا وتحكمًا في الوصول وتسجيل التدقيق. وهي مثالية للمؤسسات التي تحتاج إلى التوسع بسرعة أو دعم الفرق الموزعة. فوائد النشر السحابي:

- إعداد سريع بدون أجهزة داخلية

- سهولة التكامل مع التخزين السحابي وإدارة علاقات العملاء وأنظمة تخطيط موارد المؤسسات

- دعم أصلي لأتمتة نقل الملفات عبر واجهات برمجة التطبيقات (APIs)

- إمكانية الوصول العالمي للشركاء والفرق

ومع ذلك، قد تثير عمليات النشر السحابية مخاوف بشأن إقامة البيانات، وحبس البائعين، ومخاطر الطرف الثالث، خاصة في الصناعات شديدة التنظيم. قد تقلق المؤسسات بشأن مكان تخزين بياناتها وما إذا كانت تتوافق مع القوانين المحلية. كما قد يثير تبديل مقدمي الخدمات أو الحفاظ على التحكم في البيانات الحساسة التي يتعامل معها البائعون الخارجيون مخاوف أمنية.

حلول داخلية ومختلطة

توفر عمليات النشر المحلية أقصى قدر من التحكم في البنية التحتية والبيانات وسياسات الأمان. غالبًا ما تفضلها المؤسسات ذات متطلبات الامتثال الصارمة أو الأنظمة القديمة التي لا يمكن ترحيلها إلى السحابة. تشمل المزايا الرئيسية للنماذج المحلية والهجينة ما يلي:

- تحكم كامل: الإدارة المباشرة للخوادم، والتخزين، وتكوينات الأمان

- تكامل مخصص: مصممة لتناسب بيئات تكنولوجيا المعلومات وسير العمل الحالية

- المواءمة التنظيمية: يدعم سياسات إقامة البيانات والاحتفاظ بها التي تتطلبها بعض الولايات القضائية

تجمع عمليات النشر المختلطة بين نقاط القوة في كلا النموذجين، مما يسمح للمؤسسات بالاحتفاظ بالبيانات الحساسة في أماكن العمل مع الاستفادة من إمكانات السحابة لقابلية التوسع والتعاون الخارجي. بعض حالات الاستخدام للنشر المختلط:

- الشركات العالمية التي توازن بين الامتثال المحلي والعمليات المركزية

- المؤسسات في مرحلة الانتقال من الأنظمة القديمة إلى البنى السحابية الأصلية

- تدفقات العمل التي تتطلب كلاً من الرقابة الداخلية وإمكانية الوصول الخارجي

الامتثال والمتطلبات التنظيمية

يجب على المؤسسات التعامل مع الامتثال لنقل الملفات كوظيفة مدمجة. فبدون ذلك، فإنها تخاطر بالعقوبات التنظيمية وفشل التدقيق وفقدان السمعة. تتطلب أطر عمل الامتثال مثل اللائحة العامة لحماية البيانات (GDPR) وقانون HIPAA و PCI DSS و SOX ضوابط صارمة على كيفية نقل البيانات الحساسة وتخزينها والوصول إليها.

تفرض كل لائحة متطلبات محددة حلول تأمين نقل الملفات إلى تلبية:

- اللائحة العامة لحماية البيانات (GDPR):يتطلب التعامل الآمن مع البيانات الشخصية عبر الحدود

- قانون HIPAA (قانون قابلية التأمين الصحي والمساءلة):يفرض تشفير المعلومات الصحية للمرضى وتدقيقها

- معيار أمن بيانات صناعة بطاقات الدفع (PCI DSS):يفرض تشفير عمليات نقل بيانات حامل البطاقة ومراقبتها

- قانون ساربانيس أوكسلي (SOX):يتطلب سلامة البيانات المالية والاحتفاظ بها بشكل يمكن التحقق منه

تلبية معايير الصناعة

حلول نقل Secure الامتثال من خلال فرض سياسات التشفير وتقييد الوصول والحفاظ على سجل تدقيق كامل لأنشطة الملفات. كما تعمل هذه الميزات على تبسيط إعداد التقارير التنظيمية أثناء عمليات التدقيق أو التحقيقات في الانتهاكات.

مثال: يستخدم أحد البنوك الإقليمية حل نقل الملفات المُدار لنقل التقارير المالية إلى الجهات التنظيمية والمؤسسات الشريكة. وبفضل التشفير ومسارات التدقيق في نقل الملفات وسياسات الوصول الصارمة المعمول بها، يفي البنك بمتطلبات SOX و PCI DSS مع الحفاظ على الكفاءة التشغيلية.

اختيار الحل المناسب للنقل Secure للملفات

يتطلب اختيار الحل المناسب لنقل الملفات الآمن تحقيق التوازن بين الأمان والامتثال وسهولة الاستخدام وقدرات التكامل. يجب أن تتماشى المنصة المثالية مع تدفقات العمل التنظيمي والالتزامات التنظيمية ومدى تحمل المخاطر.

معايير التقييم الرئيسية

عند تقييم خيارات النقل الآمن للملفات، ضع في اعتبارك ما يلي:

- الأمان: هل يوفر النقل المشفر للملفات، والتحكم في الوصول، وسجلات تدقيق مفصلة؟

- الامتثال: هل يمكنه دعم امتثال نقل الملفات لقانون HIPAA أو GDPR أو PCI DSS أو SOX؟

- سهولة الاستخدام: هل يوفر بوابة نقل ملفات آمنة سهلة الاستخدام للمستخدمين الداخليين والخارجيين؟

- التكامل: هل يمكنه الاتصال بالتخزين السحابي أو تخطيط موارد المؤسسات أو الأنظمة الأخرى لأتمتة نقل الملفات في المؤسسة؟

القائمة المرجعية للتقييم

يمكن لقائمة مراجعة منظمة أن تبسط عملية الاختيار:

| هل يدعم الحل التشفير في حالة السكون وأثناء النقل؟ | |

| هل آليات المصادقة والتحكم في الوصول قابلة للتكوين؟ | |

| هل يوجد دعم لمسارات التدقيق وإعداد تقارير الامتثال؟ | |

| هل يمكن أن تتكامل مع أنظمة تكنولوجيا المعلومات وسير العمل الحالية؟ | |

| هل يوفر خيارات نشر تلبي احتياجات البنية التحتية وإقامة البيانات؟ | |

| هل المنصة قابلة للتطوير والموثوقية في ظل أعباء عمل المؤسسات؟ | |

| هل واجهات المستخدم والبوابات آمنة وسهلة الاستخدام؟ |

هل تبحث عن منصة لنقل الملفات مصممة خصيصًا للبيئات التي تضع الأمن في المقام الأول؟ يوفر MetaDefender Managed File Transfer MFT) أتمتة قائمة على السياسات، ومنع تهديدات متعددة الطبقات، وإمكانية تدقيق كاملة عبر سير عمل تكنولوجيا المعلومات وتكنولوجيا التشغيل. تعرف على كيفية مساعدتك في حماية الملفات الحساسة وتلبية متطلبات الامتثال المتطورة.

الأسئلة الشائعة (FAQs)

سؤال: ما هو النقل الآمن للملفات؟

ج: النقلSecure للملفات هو عملية إرسال البيانات عبر الشبكات باستخدام التشفير والمصادقة والتحكم في الوصول لحمايتها أثناء الإرسال وأثناء التخزين.

سؤال: كيف يعمل النقل الآمن للملفات؟

ج: يعتمد النقل Secure للملفات على مزيج من التشفير والمصادقة والتحقق من السلامة لحماية البيانات طوال عملية النقل. تضمن هذه الآليات عدم اعتراض الملفات أو تغييرها أو الوصول إليها من قبل أطراف غير مصرح لها.

س: ما هو نقل الملفات المُدارMFT؟

ج: نقل الملفات المُدار (MFT) هو نظام آمن ومركزي يعمل على أتمتة وتنظيم حركة الملفات داخل المنظمات والشركاء ونقاط النهاية وبينها. ويضمن التشفير من البداية إلى النهاية، وتطبيق السياسات، والرؤية — على عكس أدوات FTP أو مشاركة السحابة التقليدية.

سؤال: ما هي أكثر طرق نقل الملفات أماناً؟

ج: تعتمد طريقة نقل الملفات الأكثر أمانًا على السياق، ولكن تعتبر SFTP وFTPS وAS2 آمنة للغاية بسبب إمكانات التشفير والمصادقة والتدقيق. تضيف منصات نقل الملفات المُدارة تحكمًا مركزيًا وأتمتة وإعداد تقارير الامتثال في الأعلى.

س: ما الفرق بين SFTP و MFT

ج: SFTP هو بروتوكول آمن لنقل الملفات. MFT هو حل كامل قد يستخدم SFTP ولكنه يضيف ميزات مثل الأتمتة والتحكم في الوصول وإنفاذ السياسة وتسجيل التدقيق لضمان نقل الملفات الآمن على مستوى المؤسسات.

سؤال: هل يعد OneDrive نقل الملفات الآمن للملفات؟

ج: يتضمن OneDrive التشفير وضوابط الوصول، ولكنه في المقام الأول أداة لتخزين الملفات ومشاركتها عبر السحابة. للحصول على نقل ملفات آمن حقًا، خاصة في البيئات الخاضعة للتنظيم، استخدم حلول يزات امتثال نقل الملفات مثل سجلات التدقيق وضوابط السياسة والتشفير أثناء النقل والتخزين.

سؤال: ما هي خدمة النقل الآمن للملفات الأفضل لك؟

ج: إذا كنت بحاجة إلى بساطة في التعامل مع الملفات الصغيرة، فقد تكون الخدمات السحابية الخدمات Dropbox Transfer مناسبة لك. أما بالنسبة لنقل الملفات المؤسسية التي تتضمن بيانات حساسة، فاختر بوابة نقل ملفات آمنة أو MFT توفر ميزات التشفير والأتمتة والامتثال.