ما هوManaged File Transfer Secure Managed File Transfer

Managed File Transfer هو حل برمجي مركزي مصمم لأتمتة وتأمين ومراقبة حركة البيانات داخل المؤسسة وعبر الشبكات الخارجية. وهو يوفر إدارة مركزية لنقل الملفات للبيانات الحساسة ويستخدم التشفير وعناصر التحكم في الوصول والأتمتة وتسجيل التدقيق لحماية تلك البيانات أثناء النقل وفي حالة السكون. يتيح ذلك للمؤسسات نقل كميات كبيرة من الملفات الحساسة بأمان دون الاعتماد على طرق مخصصة.

- ما هوManaged File Transfer Secure Managed File Transfer

- لماذا يعدّ Secure MFT أمرًا بالغ الأهمية للأمن السيبراني

- النشر سحابة المحلي مقابل النشر سحابة الهجين مقابل النشر سحابة MFT

- ما هو نوع المؤسسة التي تحتاج إلىMFT Secure

- حالات استخدام MFT الشائعة

- 4 ركائز لحلMFT Secure

- متى يجب على المؤسسة تطبيق نظامMFT Secure

- 4 فوائدMFT Secure

- كيفية تنفيذManaged File Transfer Secure Managed File Transfer

- تعزيز استراتيجية النقل Secure للملفات

- الأسئلة الشائعة

لماذا يعدّ Secure MFT أمرًا بالغ الأهمية للأمن السيبراني

وفقًا لتقرير التهديدات السيبرانية لعام 2025 الصادر عن SonicWall، تستغل الجهات التخريبية الآن الثغرات التي تم الكشف عنها حديثًا في غضون 48 ساعة، وتظل الهجمات القائمة على الملفات طريقة شائعة للدخول. يمكن لعمليات نقل الملفات غير المُدارة أن تفتح الباب أمام اختراق البيانات وتسلل البرمجيات الخبيثة وانتهاكات الامتثال وتعطيل سير العمل. كل ملف يتم نقله دون إشراف مناسب يزيد من خطر اعتراض البيانات الحساسة أو تغييرها.

يعالج حل MFT الآمن هذه المخاطر من خلال:

- أمان محسّن: يفرض ضوابط صارمة على الوصول، ويقوم بتشفير الملفات أثناء النقل وفي حالة السكون، ويفحص البرمجيات الخبيثة أو التهديدات الخفية بحيث تظل البيانات الحساسة محمية

- التنسيق المرئي: يوفر تصورًا لكل خطوة في سير العمل بحيث يمكن للمسؤولين التأكد من أن كل عملية نقل للملفات تلبي المتطلبات التنظيمية والتنظيمية

- الكفاءة التشغيلية: أتمتة عمليات النقل الروتينية، وتقليل الأخطاء البشرية، وتحرير الفرق من العمليات اليدوية البطيئة

- الامتثال التنظيمي والحوكمة: يوفر سجلات تدقيق مفصلة، وضوابط وصول قائمة على الأدوار، ومنع فقدان البيانات للمساعدة في تلبية معايير اللائحة العامة لحماية البيانات وقانون HIPAA وSOX وISO 27001

MFT يقلل MFT من مخاطر تكنولوجيا المعلومات غير المصرح بها، حيث يعتمد الموظفون على أدوات غير معتمدة أدوات الملفات. تساعد مركزية وتدقيق جميع عمليات نقل الملفات في الحفاظ على الأمان والثقة التشغيلية. تدعم معظم MFT عمليات النشر المحلية والسحابية والسحابية المختلطة، مما يمنح المؤسسات المرونة مع الحفاظ على التحكم في البيانات الحساسة.

لاستكشاف الإمكانيات التي تجعل من MFT الحديث أمرًا ضروريًا لعمليات نقل الملفات الآمنة والمرنة، قم بتنزيل كتابنا الإلكتروني أدناه.

النشر سحابة المحلي مقابل النشر سحابة الهجين مقابل النشر سحابة MFT

عند تقييم حلول نقل الملفات المُدارة، قارن بين النهج الثلاثة الرئيسية للنشر: النهج القائم على السحابة، والنهج المحلي، والنهج الهجين. لكل منها مزايا وعيوب، ويختلف الاختيار الصحيح باختلاف حساسية بياناتك والمتطلبات التنظيمية والاحتياجات التشغيلية.

تتبادل المؤسسات من جميع الأحجام كميات كبيرة من الملفات يوميًا مع الفرق الداخلية والشركاء الخارجيين والأنظمة المتصلة. حلول Managed File Transfer MFT) حلول المعلومات الحساسة أثناء عمليات النقل هذه مع دعم الكفاءة التشغيلية والامتثال التنظيمي.

1. نشر MFT في مكان العمل

يحافظ نشر MFT داخل المؤسسة على جميع عمليات نقل الملفات داخل البنية التحتية لمؤسستك. يوفر هذا الخيار أقصى قدر من التحكم وغالباً ما يكون مفضلاً عندما يجب أن تبقى البيانات الحساسة على الشبكات المحلية أو عندما يكون الوصول إلى الإنترنت محدوداً. يمكن أيضاً أن تكون عمليات النشر داخل المؤسسة مغطاة بالكامل، حيث يتم عزل عمليات نقل الملفات عن الشبكات الخارجية لتلبية متطلبات الأمان العالية (خاصة في بيئات التكنولوجيا التشغيلية والبنية التحتية الحرجة).

2. نشر سحابة MFT سحابة الهجينة

تجمع MFT السحابية الهجينة بين الموارد السحابية التي يديرها العميل والمكونات المحلية في مكان العمل. يوفر هذا النهج المرونة ويدعم قابلية التوسع في السحابة مع السماح ببقاء عمليات النقل المهمة تحت سيطرتك الكاملة. تحظى عمليات النشر السحابية المختلطة بشعبية لدى المؤسسات التي تحتاج إلى كل من المرونة والحوكمة الصارمة للبيانات.

3. نشر MFT سحابةSoftware كخدمة)

يتم تقديم حلول MFT سحابة كخدمة اشتراك. فهي سريعة النشر والتوسع بسهولة دون الحاجة إلى صيانة البنية التحتية المحلية. ومع ذلك، فإن تخزين الملفات الحساسة أو معالجتها في سحابة يتحكم فيها البائع يمكن أن يفرض تحديات تنظيمية وتحديات تتعلق بإقامة البيانات. غالباً ما يكون هذا النموذج غير مناسب للصناعات شديدة التنظيم أو البيئات الخاضعة للرقابة الجوية وبيئات التكنولوجيا التشغيلية، مثل صناعات البنية التحتية الحيوية، حيث يكون الحفاظ على رقابة صارمة على تدفقات الملفات أمراً إلزامياً.

تختار العديد من المؤسسات نشر السحابة الهجينة للجمع الخدمات راحة الخدمات السحابية الخدمات في البنية التحتية المحلية. OPSWAT خدمة MFT سحابية بالكامل أو SaaS MFT ملفات العملاء. بدلاً من ذلك، يتم إدارة نشر السحابة الهجينة من قبل العملاء، مما يتيح لك تشغيل حل MetaDefender Managed File Transfer MFT) في السحابة الخاصة أو العامة (AWS، Azure، GCP) مع الحفاظ على التحكم الكامل في البيانات الحساسة.

والآن بعد أن تعرفت على خيارات النشر الرئيسية، حان الوقت للتأكد من أن حل MFT الخاص بك قادر على حماية ملفاتك بشكل كامل. شاهد هذه الندوة عبر الويب لتتعرف على إمكانيات الأمان الثمانية التي يجب أن تتوفر في كل حل آمن من حلول MFT .

ما هو نوع المؤسسة التي تحتاج إلىMFT Secure

يمكن لأي شركة تواجه تحديات تتعلق بأمان البيانات أو الامتثال أو سير العمل في عمليات نقل الملفات أن تحسّن التحكم والكفاءة من خلال نهج مُدار.

تشمل الصناعات الرئيسية ما يلي:

- المؤسسات المالية: حماية البيانات الشخصية وبيانات المعاملات عبر الأنظمة المصرفية والمدفوعات وأنظمة التداول مع ضمان الامتثال لمعايير مثل SOX وPCI-DSS، وأطر الرقابة المالية المحلية.

- مقدمو الرعاية الصحية: ضمان عمليات النقل المتوافقة مع قانون HIPAA لبيانات المرضى عبر الأنظمة الداخلية والبيئات السحابية والشركاء الخارجيين مع الحفاظ على خصوصية البيانات وسلامتها بشكل صارم.

- الوكالات الحكومية: Secure حركة المعلومات السرية عبر الإدارات والمكاتب البعيدة والمتعاقدين الخارجيين والحماية من الهجمات الإلكترونية القائمة على الملفات.

- شركات الطاقة والمرافق: Secure تدفقات الملفات الخاصة بتوليد الطاقة وتوزيعها، وتلبية متطلبات NERC CIP والمتطلبات التنظيمية الأخرى، والدفاع ضد هجمات يوم الصفر والهجمات التي تحملها الملفات التي تستهدف شبكات التقنيات التشغيلية وتكنولوجيا المعلومات.

- الخدمات القانونية والمهنية: حماية ملفات العملاء الحساسة، ومنع تسرب البيانات، والحفاظ على سرية المسائل القانونية والمعاملات البارزة.

- صناعة السيارات والتصنيع الصناعي: حماية بيئات الإنتاج وبيئات التكنولوجيا التشغيلية من التهديدات المنقولة بالملفات، وتأمين التعامل مع ملفات الزوار، وتبسيط عمليات نقل الملفات عبر المرافق العالمية.

- عمليات السيارات والعمليات الصناعية العالمية: Secure تدفقات ملفات تكنولوجيا المعلومات والتكنولوجيا التشغيلية، وحماية خطوط الإنتاج من التهديدات التي يدخلها المقاول، وتمكين حركة الملفات الآلية واسعة النطاق مع رؤية وتحكم كاملين.

- المؤسسات الكبيرة: تيسير التبادل الآمن للبيانات عبر الإدارات والشركاء الخارجيين للحد من المخاطر التشغيلية لتكنولوجيا المعلومات الموازية أو عمليات النقل المخصصة.

حالات استخدام MFT الشائعة

- التحويلات الداخلية: نقل البيانات بشكل آمن بين الإدارات والتطبيقات والأنظمة الداخلية

- التحويلات الخارجية: تبادل الملفات مع الشركاء والبائعين والمنظمين مع الحفاظ على الامتثال

- التحويلات عبر الشبكة أو التحويلات متعددة المواقع: إرسال الملفات واستلامها بأمان عبر المكاتب الفرعية أو المواقع الموزعة

- التحويلات الآلية من جهاز إلى جهاز: التخلص من الخطوات اليدوية، وتقليل المشاركة المخصصة المعرضة للأخطاء، وتبسيط عمليات سير العمل المتكررة

4 ركائز لحلMFT Secure

لا يقتصر دور حل Managed File Transfer MFT) الموثوق به على نقل الملفات فحسب. بل إنه يحمي ويحقق ويحكم كل عملية نقل ملفات بشكل فعال. يحقق حل MetaDefender Managed File Transfer MFT) OPSWATذلك من خلال أربعة ركائز أساسية:

1. أمن متعدد الطبقات

Every file should be verified as ‘safe’ before it reaches your work environment. MetaDefender Managed File Transfer (MFT) combines Metascan™ Multiscanning with over 30 anti-malware engines, Deep CDR™ Technology to remove hidden threats, emulation-based MetaDefender Sandbox™ for zero-day detection, and file-based vulnerability assessment to catch risky executables and installers.

احصل على الكتاب الإلكتروني: 8 إمكانيات MFT الضرورية Secure عمليات نقل الملفات

2. إنفاذ نقل الملفات المستند إلى السياسة

يسير الأمان والكفاءة جنباً إلى جنب عندما تتبع عمليات نقل الملفات قواعد صارمة ومؤتمتة. يتم تشغيل عمليات سير العمل المستندة إلى السياسات تلقائياً، حيث يتم نقل الملفات استناداً إلى النوع أو الأصل أو الوضع الأمني. تضمن موافقات المشرفين وتطبيق MFTMFT وصول الملفات التي تم التحقق منها وتعقيمها فقط إلى البيئات الحساسة.

3. الرؤية والتحكم المركزيان

يمكنك الحصول على رؤية شاملة لتدفق الملفات من خلال لوحات المعلومات في الوقت الفعلي وسجلات التدقيق الموحدة وتكامل SIEM للحفاظ على سلسلة الحراسة وتبسيط الامتثال. توفر ميزة Visual Orchestration في MetaDefender Managed File Transfer MFT) عرضًا واضحًا بنظام السحب والإفلات لعملياتMFT مع عرض حالة الاتصال والاتجاه والسياسات المطبقة. يعمل هذا النهج المرئي على تبسيط سير العمل المعقد ويضمن تطبيق السياسات بشكل متسق عبر SFTP و SMB و SharePoint Online.

4. الامتثال لأمن البيانات

يفرض برنامج MetaDefender Managed File Transfer MFT من OPSWAT سياسات وصول صارمة لضمان أن المستخدمين المصرح لهم والشبكات الموثوق بها فقط هم من يمكنهم التفاعل مع ملفاتك. يعمل التشفير من طرف إلى طرف (TLS 1.3 أثناء النقل و AES-256 في حالة السكون)، والتحكم في الوصول المستند إلى الأدوار (RBAC)، والمصادقة متعددة الأطراف، وتكامل SSO، والقيود المستندة إلى بروتوكول الإنترنت، تعمل جميعها معًا للحفاظ على وضع انعدام الثقة.

متى يجب على المؤسسة تطبيق نظامMFT Secure

ضع في اعتبارك تطبيق حل MFT الأمني أولاً إذا كانت مؤسستك تواجه أياً من هذه التحديات:

مخاوف تتعلق بأمن البيانات

إذا كانت المؤسسة قلقة بشأن أمن بياناتها أثناء نقل الملفات، فإن تطبيق حل MFT الآمن يمكن أن يوفر التدابير الدفاعية اللازمة لحماية المعلومات الحساسة. اقرأ عن كيفية حماية بياناتك أثناء النقل هنا.

زيادة حجم عمليات نقل الملفات

مع نمو المؤسسات، يزداد حجم عمليات نقل الملفات. ويضمن تنفيذ حل MFT إدارة عمليات النقل هذه بشكل آمن وفعال، مما يقلل من مخاطر اختراق البيانات وعدم الكفاءة التشغيلية.

شاهد الندوة عبر الإنترنت: Secure أم في خطر؟ 8 قدرات أمنية يجب أن يتمتع بها جهازك MFT

متطلبات الامتثال التنظيمي

يجب على المؤسسات التي تحتاج إلى الامتثال للمعايير التنظيمية مثل GDPR و HIPAA و SOX تنفيذ MFT لضمان الامتثال.حلول MFT مسارات التدقيق اللازمة وضوابط حماية البيانات وتقارير الامتثال لتلبية هذه المعايير.

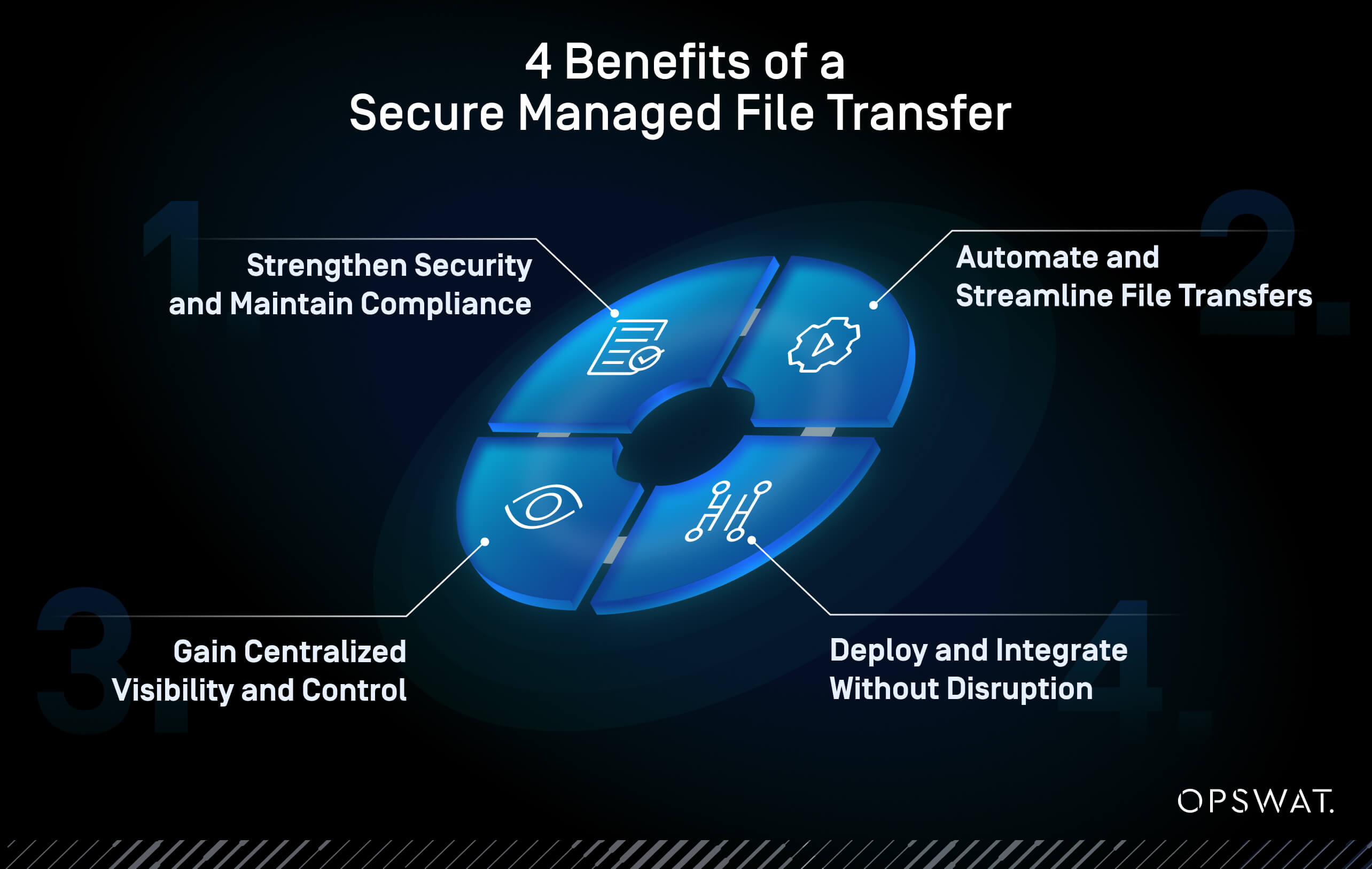

4 فوائدMFT Secure

إذا كانت مؤسستك تتعامل مع عمليات نقل الملفات الحساسة أو ذات الحجم الكبير، فإن اعتماد حل آمن Managed File Transfer MFT يمكن أن يعزز وضع الأمن السيبراني لمؤسستك ويبسط العمليات ويضمن الامتثال بثقة. فيما يلي أربعة مجالات يُحدث فيها النهج الصحيح فرقاً حقيقياً:

1. تعزيز الأمن والحفاظ على الامتثال

Protect every file transfer with multi-layered security, including encryption, advanced malware scanning, Deep CDR™ Technology, and checksum validation. These measures prevent threats from reaching critical systems and simplify compliance with regulations through audit logs and policy-based controls.

2. أتمتة عمليات نقل الملفات وتبسيطها

استبدل العمليات المتكررة والمعرضة للأخطاء بالأتمتة القائمة على السياسة. يعمل التوجيه المستند إلى المنطق والمهام المجدولة وتنسيق الملفات المرئية على تقليل الجهد اليدوي والقضاء على التأخير والحفاظ على نقل الملفات الحساسة بأمان دون تدخل مستمر من تكنولوجيا المعلومات.

3. الحصول على رؤية وتحكم مركزيين

عرض واحد وواضح لنشاط الملفات يمنحك الثقة في عملياتك. تساعدك لوحات المعلومات وسجلات التدقيق الموحّدة على مراقبة عمليات النقل واكتشاف المشكلات وفرض سياسات الوصول. وهذا يدعم استجابة أسرع للحوادث وإعداد تقارير أسهل.

4. النشر والاندماج دون انقطاع

قم بتنفيذ MFT في أماكن العمل، أو في البيئات المختلطة، أو حتى في الشبكات الموصولة بالهواء دون مقاطعة الأعمال. يضمن التكامل الأصلي مع SFTP وSFTP وSMB وSharePoint Online أن تكون تدفقات الملفات الآمنة مكملة للبنية التحتية الحالية بدلاً من تعقيدها.

تعزيز Secure MFT

يُعد Managed File Transfer طريقة عملية لتأمين وتبسيط كيفية نقل مؤسستك للبيانات. من خلال أتمتة عمليات النقل، وفرض التشفير، والحفاظ على مسارات التدقيق، يقلل MFT من المخاطر، ويدعم الامتثال، ويحسن الكفاءة.

لبناء استراتيجية مرنة حقاً لنقل الملفات، اجمع بين الأتمتة القائمة على السياسات وفحص التهديدات متعدد الطبقات والرؤية المركزية. من خلال نشر حل MFT السحابي المختلط أو حل MFT المحلي، يمكنك الحفاظ على التحكم الكامل في الملفات الحساسة مع تقليل المخاطر التي تقدمها المنصات السحابية المستضافة من قبل الموردين.

يعد اختيار حل MFT المناسب فرصة لتحسين كل من الأمان والكفاءة بشكل كبير. ولتحديد الخيار الأفضل لمؤسستك، ابدأ باستكشاف الإمكانيات الثمانية التي يجب أن تتوفر في حل MFT الحديث والآمن.

- احصل على الكتاب الإلكتروني 8 إمكانيات MFT الضرورية Secure عمليات نقل الملفات

- شاهد الندوة عبر الإنترنت: Secure أم في خطر؟ 8 قدرات أمنية يجب أن تتوافر في جهازك MFT

- تحدث إلى خبير تعرّف على كيفية حماية حل نقل الملفات المُدارMFT من OPSWAT لتدفق البيانات الهامة عبر بيئات تكنولوجيا المعلومات والتشغيل الآلي

من خلال الجمع بين هذه الركائز الأربع، تقوم المؤسسات بتأمين كل خطوة من دورة حياة نقل الملفات. وهذا يقلل من مخاطر اختراق البيانات، ويدعم الامتثال التنظيمي، ويحمي البيانات التي تحافظ على سير العمليات الحيوية.

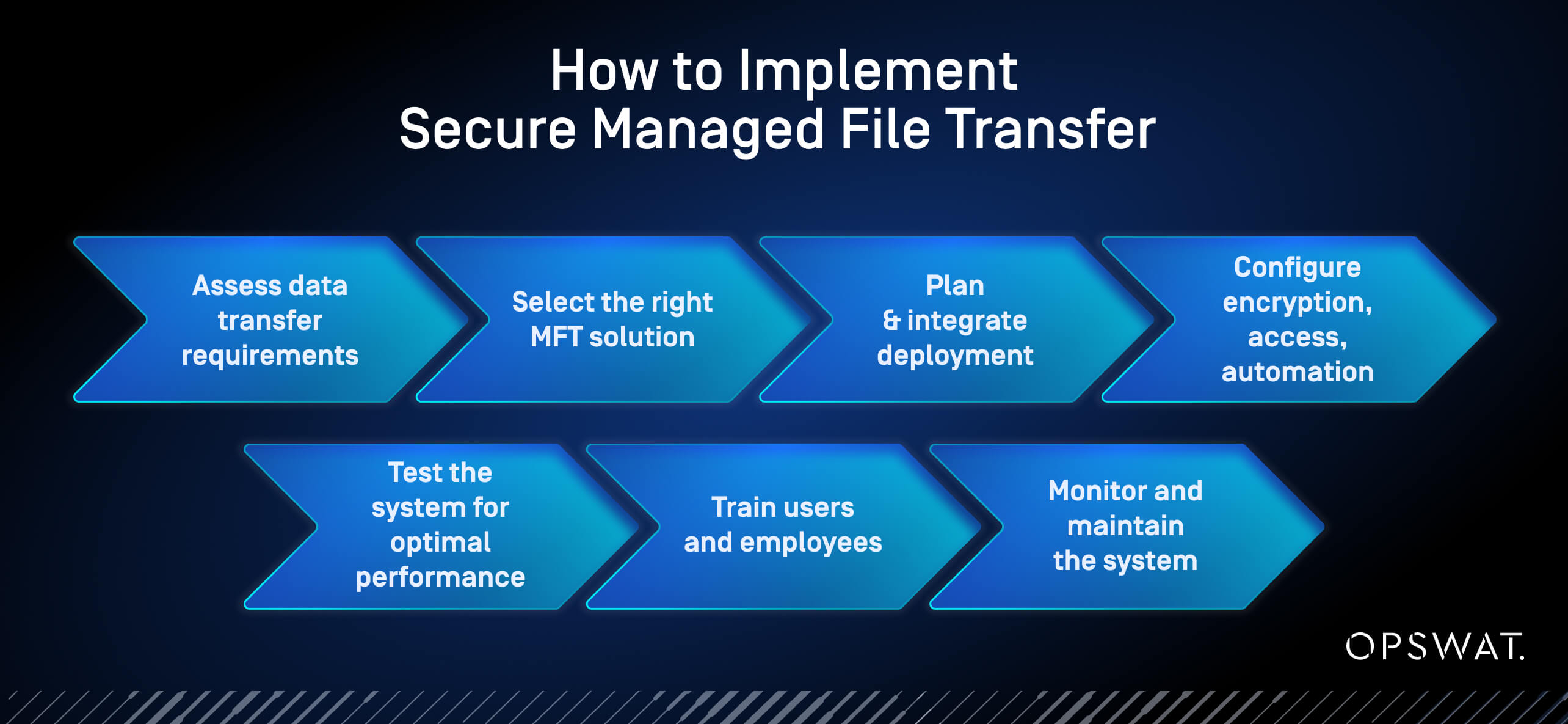

كيفية تطبيقMFT Secure

الأسئلة الشائعة

ما هو Managed File Transfer MFT؟

Managed File Transfer هي منصة آمنة ومركزية تعمل على أتمتة وإدارة نقل الملفات داخل المنظمات والشركاء ونقاط النهاية وفيما بينها. وهي تضمن التشفير من طرف إلى طرف، وتطبيق السياسات، والرؤية، على عكس أدوات FTP أو مشاركة السحابة التقليدية.

ما هو MFT مقابل SFTP؟

- MFT هو حل آمن ومركزي يعمل على أتمتة عمليات نقل الملفات، ويفرض السياسات، ويدعم الامتثال للوائح مثل HIPAA واللائحة العامة لحماية البيانات. وهو يتضمن ميزات متقدمة مثل التشفير من طرف إلى طرف، وفحص البرامج الضارة، وتسجيل التدقيق، وأتمتة سير العمل، والإشراف المركزي.

- أما بروتوكول SFTP (بروتوكول نقل الملفاتSecure )، على النقيض من ذلك، فهو بروتوكول أساسي يقوم بتشفير الملفات أثناء النقل ولكنه يفتقر إلى الأتمتة وقابلية التوسع والتحكم المركزي ودعم الامتثال. في حين أن بروتوكول SFTP قد يكون مناسبًا للشركات الصغيرة ذات الاحتياجات البسيطة، إلا أنه ينطوي على مخاطر في البيئات المعقدة ذات الأمان العالي. اقرأ عن مخاطر استخدام SFTP هنا.

ما هي الهجمات القائمة على الملفات التي يساعد MFT في الحماية منها؟

يساعد MFT على منع التهديدات مثل البرمجيات الخبيثة المخبأة في ملفات PDF أو جداول البيانات، وبرمجيات الفدية التي يتم تسليمها عبر تحميل الملفات، والتصحيحات المتلاعب بها أثناء النقل. كما أنه يدافع ضد الهجمات المتقدمة باستخدام Multiscanning الضوئي المضغوط وصندوق الحماية وتقييم الثغرات، خاصةً في أنظمة التقنيات التشغيلية والأنظمة ذات التغطية الجوية.

كيف يحمي MFT البيانات أثناء النقل وفي السكون؟

يضمن حل MFT الآمن تشفير الملفات أثناء النقل والتحقق من سلامتها من خلال التسجيل والتحقق من الصحة. وهذا يمنع الوصول غير المصرح به والتلاعب وفقدان سلسلة العهدة.

كيف يساعد MFT في الامتثال؟

تدعم منصات MFT الامتثال من خلال توفير مسارات التدقيق، والتسجيل الثابت، وعناصر التحكم في الوصول، وإنفاذ السياسات لأطر العمل مثل GDPR، وPCI-DSS، وFISMA، وHIPAA، وNIST، وNIS2. كما أنها تجعل الحوكمة مركزية، مما يتيح مشاركة الملفات المتوافقة مع السياسات والقابلة للتتبع عبر الإدارات والشركاء.

ما هي بعض حالات الاستخدام الشائعة ل MFT

- التحويلات الداخلية: نقل الملفات بأمان بين الإدارات أو الأنظمة أو التطبيقات

- التحويلات الخارجية: تبادل الملفات مع الشركاء أو البائعين أو المنظمين مع الحفاظ على الامتثال

- عمليات نقل متعددة المواقع أو عبر الشبكة: إرسال الملفات واستلامها بأمان عبر المكاتب الفرعية أو المواقع الموزعة

- التحويلات الآلية من آلة إلى آلة: التخلص من الخطوات اليدوية لتقليل الأخطاء وتبسيط عمليات سير العمل المتكررة

ما الذي يميز MetaDefender Managed File Transfer MFT)؟

يؤمن OPSWAT MetaDefender Managed File Transfer MFT)الملفات، في حين أنحلول MFT القديمةحلول أدوات نقل الملفات الأخرى أدوات تؤمن النقل فقط. يقوم MetaDefender Managed File Transfer MFT) بفحص كل ملف وتنقيته قبل الوصولMFT، وأتمتة عمليات النقل الآمنة، وتمكين الضوابط القائمة على الأدوار، وتوفير المراقبة في الوقت الفعلي عبر الشبكات. تحكم في عمليات نقل الملفات الآمنة بشكل لم يسبق له مثيل مع أحدث ميزاتنا، محرر التنسيق المرئي. امنح فرق تكنولوجيا المعلومات والتكنولوجيا التشغيلية لديك عرضًا واحدًا وبديهيًا لإدارة كل حركة ملفات عبر جميع البروتوكولات والوجهات وأتمتتها وتأمينها. شاهد هذا العرض التوضيحي لمعرفة المزيد. تم تصميم MetaDefender Managed File Transfer MFT) لتأمين تدفقات الملفات الهامة مع تبسيط الامتثال وتعزيز الكفاءة التشغيلية.