تشكل الوسائط القابلة للإزالة، مثل محركات أقراص USB ومحركات الأقراص الصلبة الخارجية وغيرها من الأجهزة المحمولة، تهديدًا خطيرًا وغالبًا ما يتم تجاهله في بيئات التكنولوجيا التشغيلية. فقد كشف تقرير صادر عن DarkReading أن الدول القومية تعود إلى أجهزة USB، وتستخدمها في الهجمات الإلكترونية BYOD لاختراق المؤسسات الحكومية الخاضعة لحراسة مشددة، مشيراً إلى أن هذا الأمر هو "أغرب اتجاه في الأمن الإلكتروني".

نظرًا لأنها تتجاوز الدفاعات التقليدية القائمة على الشبكة، فإن الوسائط القابلة للإزالة تنقل البرمجيات الخبيثة مباشرةً إلى الأنظمة الموصولة بالهواء والمجزأة، مستغلةً بذلك نموذج الأمن الذي تعتمد عليه بيئات التقنيات التشغيلية والبنية التحتية الحيوية. في عام 2024، شكّلت الوسائط القابلة للإزالة 20.3% من النواقل الأولية في الهجمات الإلكترونية التي تستهدف أنظمة التحكم الصناعي (ICS)، في حين أن 15.2% من جميع عمليات اختراق التكنولوجيا التشغيلية نشأت من الوسائط القابلة للإزالة، وفقًا لتقرير SANS 2025 لميزانية الأمن السيبراني لأنظمة التحكم الصناعي/التشغيل الصناعي.

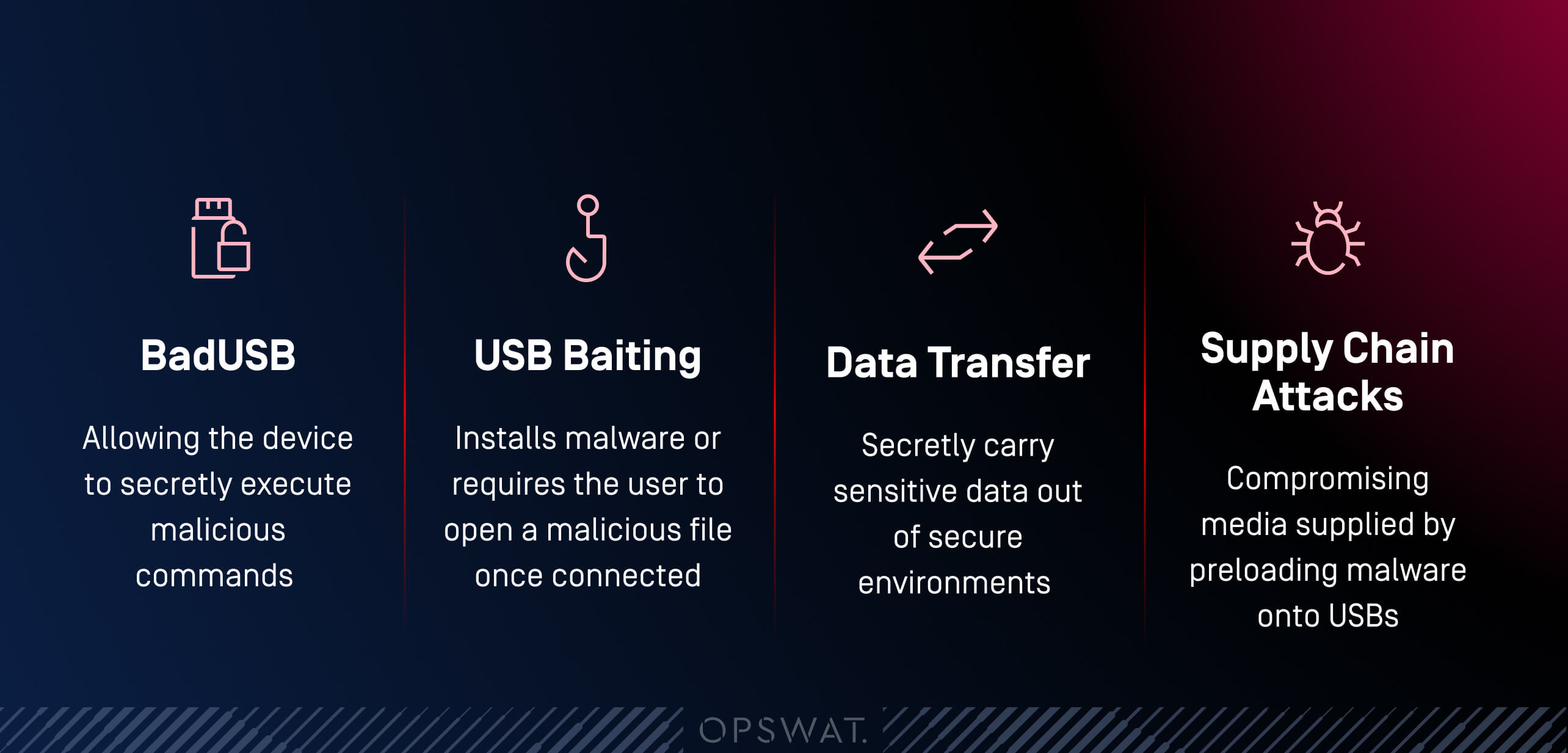

كيف تستغل الجهات التخريبية Media القابلة للإزالة

تستخدم الجهات التخريبية تكتيكات مختلفة لإيصال البرمجيات الخبيثة أو استخراج البيانات من البيئات المُعزولة جواً، باستخدام الوسائط القابلة للإزالة لتجاوز الضوابط الأمنية التقليدية وتجنب الكشف:

- BadUSB: إعادة برمجة البرامج الثابتة لجهاز USB لمحاكاة جهاز شرعي، مثل لوحة مفاتيح أو بطاقة شبكة، مما يسمح للجهاز بتنفيذ أوامر خبيثة سرًا.

- اصطيادUSB : ترك محرك أقراص USB مصاب في مكان عام مع تسمية مغرية، مثل "سري" أو "خطة Q4"، والتي تقوم بتثبيت برمجيات خبيثة أو تتطلب من المستخدم فتح ملف خبيث بمجرد توصيله.

- نقل البيانات: استخدام نفس الوسائط المستخدمة في نقل البرمجيات الخبيثة إلى الأنظمة الموصولة بالهواء لنقل البيانات الحساسة سرًا خارج البيئات الآمنة.

- هجماتSupply Chain : اختراق الوسائط التي يوفرها البائعون والمتعاقدون عن طريق تحميل البرمجيات الخبيثة مسبقاً على أقراص التخزين المحمولة (USB) أثناء التصنيع أو التوزيع.

لماذا الأنظمة الحرجة أكثر عرضة للخطر من أي وقت مضى

لم تعد برامج مكافحة الفيروسات التقليدية فعالة بعد الآن

قد يحقق محرك مكافحة الفيروسات الفردي معدل كشف يبلغ 45.4% في المتوسط فقط. ونظرًا لأن حلول مكافحة الفيروسات الفردية حلول على نهج الكشف القائم على التوقيع وقواعد البيانات المحدودة للبرامج الضارة المعروفة، فإنها تفشل في مواجهة البرامج الضارة الحديثة والمراوغة والتي تعتمد على الذكاء الاصطناعي.

مخاطر الثغرات في يوم الصفر

في ظل عدم وجود تصحيحات أو توقيعات ونقص المعلومات اللازمة للكشف عن الهجمات، غالبًا ما لا يتم اكتشاف هجمات فورية إلا بعد وقوع الضرر. الاعتماد فقط على الاكتشاف بدلاً من الوقاية يجعل البنية التحتية الحيوية معرضة للخطر بشكل كبير.

الملفات ذات المنشأ المشبوه

يمكن أن تشكل الوسائط القابلة للإزالة التي تحمل ملفات ذات منشأ أجنبي مشبوه مخاطر أكبر من حمل البرمجيات الخبيثة من قبل خصوم ترعاهم الدولة. وعلى الرغم من أنها تبدو آمنة للاستخدام، إلا أن معالجة الملفات أو استخدام برمجيات مصدرها مواقع معينة يعرّض المؤسسات لخطر عدم الامتثال التنظيمي ويؤدي إلى غرامات باهظة.

البرمجيات الخبيثة المراوغة والمدفوعة بالذكاء الاصطناعي

يواصل الخصوم استخدام أحدث التقنيات لتطوير برامج ضارة يصعب اكتشافها، بدءًا من التقنيات الشائعة للتملص، مثل الماكروات وإخراج الذاكرة، وصولًا إلى البرامج الضارة التي تعمل بالذكاء الاصطناعي وتغير السلوك. تتطلب هذه المستويات المتطورة من التعقيد حلول متعددة الطبقات حلول للوقاية على الاكتشاف.

الأخطاء البشرية وانتهاكات البيانات

يمكن أن تؤدي الوسائط القابلة للإزالة التي تحمل بيانات حساسة، مثل كلمات المرور وبيانات الأعمال الهامة والمحتوى السري للغاية، إلى تسرب البيانات الضارة. هذه الممارسات هي سبب رئيسي لانتهاكات البيانات وانتهاكات الامتثال.

إيقاف البرمجيات الخبيثة عند نقطة الدخول

يعمل MetaDefender Kiosk™ مع 5 عوامل شكل تلبي متطلبات البيئات التشغيلية المختلفة، حتى في ظل أقسى الظروف، ويعمل كشك MetaDefender كحارس بوابة مادي لضمان فحص جميع الوسائط القابلة للإزالة والتحقق من صحتها قبل استخدامها، خاصة في البيئات الحرجة التي يتم فيها التغطية الجوية. يدعم كشك MetaDefender Kiosk أكثر من 20 نوعًا من الوسائط، ويفحص مجموعة كبيرة من الوسائط القابلة للإزالة، بما في ذلك محركات أقراص USB وبطاقات الذاكرة والأقراص الصلبة والأقراص المدمجة وأقراص CD وأقراص DVD.

وهي مجهزة بتقنيات موثوقة ومثبتة عالمياً لتوفير الحماية لتأمين أصول التكنولوجيا التشغيلية ضد تهديدات الوسائط القابلة للإزالة الأكثر تطوراً.

Advanced تهديد Detection باستخدام محركات متعددة

وبفضل معدلات الكشف التي تصل إلى 99.2% مع أكثر من 30 محركًا للبرمجيات الخبيثة، يوفر Metascan™ Multiscanning حماية معززة من مجموعة متنوعة من التهديدات الإلكترونية، ويقلل من أوقات التعرض للفاشية ويقلل من فرصة ظهور نتائج إيجابية كاذبة.

التكنولوجيا الوقائية للدفاع ضد التهديدات غير المكتشفة

While traditional scanning solutions fail to detect unknown تهديدs, Deep CDR™ is a technology that defends against these تهديدs by sanitizing and regenerating files while keeping their functionality. وهي تساعد على منع التهديدات التي لم يتم اكتشافها، بما في ذلك ثغرات يوم الصفر والبرمجيات الخبيثة المراوغة، مع دعم أكثر من 200 نوع من الملفات.

الكشف عن أصول الملفات لتجنب انتهاكات الامتثال

تكتشف تقنية بلد المنشأ المصدر الجغرافي للملفات من خلال تحليل البيانات الوصفية وبصمات الأصابع. يساعد التحقق من المصدر الجغرافي لملف ما المؤسسات على تجنب انتهاكات الامتثال.

منع تسرب البيانات الحساسة

ولحماية البيانات الحساسة، يتحقق Proactive DLP™ من الملفات قبل نقلها من وإلى الشبكات الحساسة ذات التغطية الهوائية الحساسة ويحظر البيانات الحساسة والسرية باستخدام تعبيرات عادية مخصصة.

اكتشاف نقاط الضعف المعروفة في الملفات

يقوم MetaDefender Kiosk بفحص الملفات والبرمجيات بحثاً عن الثغرات الشائعة قبل السماح لها بالمرور عبر الثغرات، وذلك بفضل أكثر من 3,000,000 نقطة بيانات تم جمعها من الأجهزة النشطة وأكثر من 30,000 نقطة بيانات مرتبطة بمكافحة التطرف العنيف مع معلومات عن مدى خطورتها.

حماية Media الطرفية المتكاملة Media القابلة للإزالة وما بعدها

Kiosk MetaDefender Kiosk إمكاناته حلول MetaDefender الأخرى حلول أمان متعدد الطبقات للوسائط القابلة للإزالة والطرفية. يتكامل بسلاسة مع MetaDefender Managed File Transfer MFT)™ لتوفير عمليات نقل آمنة للملفات الآمنة والمطهرة.

تتيح Central Management My OPSWAT™ Central Management إمكانية تكوين الأجهزة وإعداد سياسات المسح الضوئي وإنفاذها وإنشاء سجلات تدقيق مفصلة على أكشاك متعددة، كل ذلك من جزء واحد من الزجاج. يساعدKiosk MetaDefender Kiosk على الامتثال للمعايير التنظيمية الصارمة الخاصة بالتقنيات التشغيلية الصارمة، بما في ذلك NIST و IEC 62443 و ISO 27001 و NERC CIP، وذلك بفضل السجلات المركزية القابلة للتدقيق وتطبيق السياسات المتسقة، بالإضافة إلى إمكانات المسح المتقدمة، التي يوفرها. يوفر MetaDefender Netwall إمكانية الوصول إلى بيانات التقنيات التشغيلية في الوقت الفعلي ويتيح نقل البيانات بأمان إلى بيئات التقنيات التشغيلية، مع حماية بيئة التقنيات التشغيلية من التهديدات التي تنقلها الشبكة

يضمن جدار حماية MetaDefender Media Firewall™ فحص قطاعات التمهيد ومحتويات الملفات في الوسائط المحمولة المُدخلة وتدقيقها وتعقيمها والموافقة عليها من قبل كشك MetaDefender KioskTM قبل استخدامها. يمكن أيضًا أن يتحقق MetaDefender Endpoint Validation™ أو التحقق من صحة Media من التحقق من صحة الوسائط القابلة للإزالة بموجب السياسات المفروضة.

حماية Media القابلة للإزالة من طرف إلى طرف

وبفضل سجله الحافل مع أكثر من 1900 مؤسسة من مؤسسات البنية التحتية الحيوية، يواصل OPSWAT توفير ميزة استراتيجية ضد تهديدات الوسائط القابلة للإزالة المتطورة. يعملKiosk MetaDefender Kiosk كنقطة فحص للبيانات على محركات أقراص USB وأجهزة الوسائط الأخرى لتحليل البيانات الرقمية والتحكم فيها وتعقيمها قبل دخولها إلى شبكة آمنة أو خروجها منها.

لمعرفة المزيد والاطلاع على عرض تجريبي مباشر لكيفية حماية MetaDefender Kiosk لبيئة التكنولوجيا التشغيلية لديك من التهديدات الإلكترونية الحديثة، يمكنك تحديد موعد لعرض تجريبي مع أحد خبرائنا اليوم.

موارد إضافية

هل تريد معرفة المزيد عن MetaDefender Kiosk قم بزيارة صفحة مركزMetaDefender Kiosk Hub