عندما نفكر في الهجمات السيبرانية على البنية التحتية الحيوية، غالبًا ما ينصب التركيز على حملات برامج الفدية الخبيثة أو عمليات الاستغلال التي ترعاها الدول والتي تستهدف أنظمة التحكم الصناعية. لكن بعض الاختراقات الأكثر فاعلية لا تبدأ باستغلال معقد. بل تبدأ بملف.

ما هو هجوم "ملف-بورن" في بيئة تكنولوجيا المعلومات-التكنولوجيا-التشغيل-التشغيل؟

الهجمات المنقولة بالملفات هي ناقل تهديد متنامٍ يستغل حركة الملفات بين شبكات تكنولوجيا المعلومات وشبكات التقنيات التشغيلية لإيصال البرمجيات الخبيثة إلى البنية التحتية الحيوية. في بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية المتقاربة الحديثة، تحدث الهجمات المنقولة بالملفات عندما ينتقل ملف خبيث من شبكة تكنولوجيا المعلومات في الشركة إلى بيئة التكنولوجيا التشغيلية (التكنولوجيا التشغيلية). وبمجرد دخوله، يمكن أن يعطل الإنتاج، أو يؤدي إلى تعطل العمليات الحساسة أو يعرضها للخطر.

مع تكامل تكنولوجيا المعلومات والاتصال عن بُعد وتوسيع نطاق الهجوم، أصبح تأمين حركة الملفات أولوية قصوى للمدافعين عن البنية التحتية الحيوية.

التهديد الذي تتعرض له البنية التحتية الحيوية

تعتمد العمليات الحرجة على عمليات نقل الملفات الحرجة لتحديثات البرمجيات وتسليمات البائعين والرسومات الهندسية وبيانات أجهزة الاستشعار. لسوء الحظ، تُستخدم عمليات تبادل الملفات الموثوقة هذه بشكل متزايد كوسيلة للبرمجيات الخبيثة.

يستغل المهاجمون مسارات نقل الملفات الشائعة:

- محركات أقراص USB وأجهزة الكمبيوتر المحمولة التي يحملها المتعاقدون أو الموظفون

- التخزين السحابي المشترك لمزامنة الملفات في بيئات العمل الخارجي

- مرفقات البريد الإلكتروني التي تفلت من المرشحات التقليدية

- عمليات سير عمل نقل الملفات غير المُدارة بين نطاقات الأعمال والنطاقات التشغيلية

وفقًا لـ SANS، حدد 27٪ من متخصصي أمن ICS الأجهزة المؤقتة مثل USBs كأحد أهم نواقل الإصابة بالبرامج الضارة في OT، بينما 33٪ من حوادث ICS تنشأ من الأجهزة المتصلة بالإنترنت الخدمات عن بُعد. الدليل واضح: تدفقات ملفات IT-OT هي من بين المسارات الأكثر تعرضًا للخطر في البنية التحتية الحديثة.

كيف تعمل الهجمات المنقولة بالملفات

تنتقل الهجمة النموذجية المنقولة بالملفات خطوة بخطوة من تكنولوجيا المعلومات إلى التكنولوجيا التشغيلية:

- Payload Embedded embedded: يتم إخفاء البرمجيات الخبيثة في ملف يبدو شرعيًا، مثل ملف PDF أو حزمة تحديث أو ملف مشروع هندسي.

- منشأ الملف في تكنولوجيا المعلومات: يدخل الملف إلى المؤسسة من خلال البريد الإلكتروني أو بوابة الموردين أو أداة تعاون سحابية.

- التحويل من تكنولوجيا المعلومات إلى التكنولوجيا التشغيلية: يعبر الملف إلى التكنولوجيا التشغيلية من خلال جسر شبكة، أو وسائط قابلة للإزالة، أو حتى صمام البيانات إذا لم يتم فحصه بشكل صحيح.

- التنفيذ في الوقت الفعلي: بمجرد فتح البرمجية الخبيثة أو تنفيذها، تنفجر البرمجية الخبيثة وتعطل العمليات أو تتيح سرقة البيانات.

أوجه التشابه في العالم الحقيقي

- انتشر Stuxnet من خلال محركات أقراص USB المصابة التي تجاوزت الثغرات الهوائية.

- تم تسليم TRITON عبر ملفات هندسية خبيثة.

- أظهر استغلال MOVEit كيف يمكن أن تصبح أنظمة نقل الملفات نفسها هدفًا مباشرًا.

في كل حالة، كان من الممكن لعملية نقل الملفات الآمنة متعددة الطبقات أن تبطل مفعول الحمولة الخبيثة، وتفرض سياسات انعدام الثقة، وتضمن تعقيم الملفات قبل دخولها إلى الأنظمة الحساسة.

التأثير على البنية التحتية الحرجة

عندما تنتقل الملفات الخبيثة من تكنولوجيا المعلومات إلى التكنولوجيا التشغيلية، فإن العواقب تتخطى مجرد الضرر الرقمي:

- توقف العمليات: توقف خطوط الإنتاج، وتعطل الخدمات، وانقطاع التيار الكهربائي.

- الأضرار المادية ومخاطر السلامة: يمكن أن تؤدي عناصر التحكم المتلاعب بها أو التحديثات التالفة إلى تعريض حياة البشر للخطر.

- انتهاكات الامتثال: يمكن أن يؤدي الفشل في تلبية تفويضات NIST أو NIS2 أو HIPAA أو PCI إلى فرض غرامات تنظيمية ومشكلات في الترخيص.

- الإضرار بالسمعة: فقدان ثقة العملاء والشركاء بعد وقوع حادث عام.

مع قيام 76% من المؤسسات الصناعية بالإبلاغ عن هجمات إلكترونية في بيئات التكنولوجيا التشغيلية (ABI/Palo Alto، 2024)، فإن الحاجة إلى دفاعات مرنة أصبحت ملحة.

استراتيجيات الدفاع عن تدفقات ملفات تكنولوجيا المعلومات-التكنولوجيا التشغيلية

يتطلب إيقاف الهجمات المنقولة بالملفات أكثر من مجرد نقل مشفر. يجب تضمين طبقة مرونة مباشرة في كل عملية نقل. وتشمل الاستراتيجيات الرئيسية ما يلي:

- فحص متعدد الطبقات: تعمل تقنيات OPSWAT مثل Metascan™ Multiscanning وDep CDR™، Adaptive Sandbox Adaptive Sandbox File-Based Vulnerability Assessment على اكتشاف الملفات الضارة أو تعطيلها أو تفجيرها قبل دخولها إلى تكنولوجيا العمليات.

- إنفاذ انعدام الثقة: تمنع عمليات النقل غير المصرح بها أو غير المصرح بها التحويلات غير المصرح بها أو غير المصرح بها.

- الحوكمة والوضوح: توفر مسارات التدقيق غير القابلة للتغيير ولوحات المعلومات المركزية الإشراف وضمان الامتثال.

كيف تقدم OPSWAT ذلك:

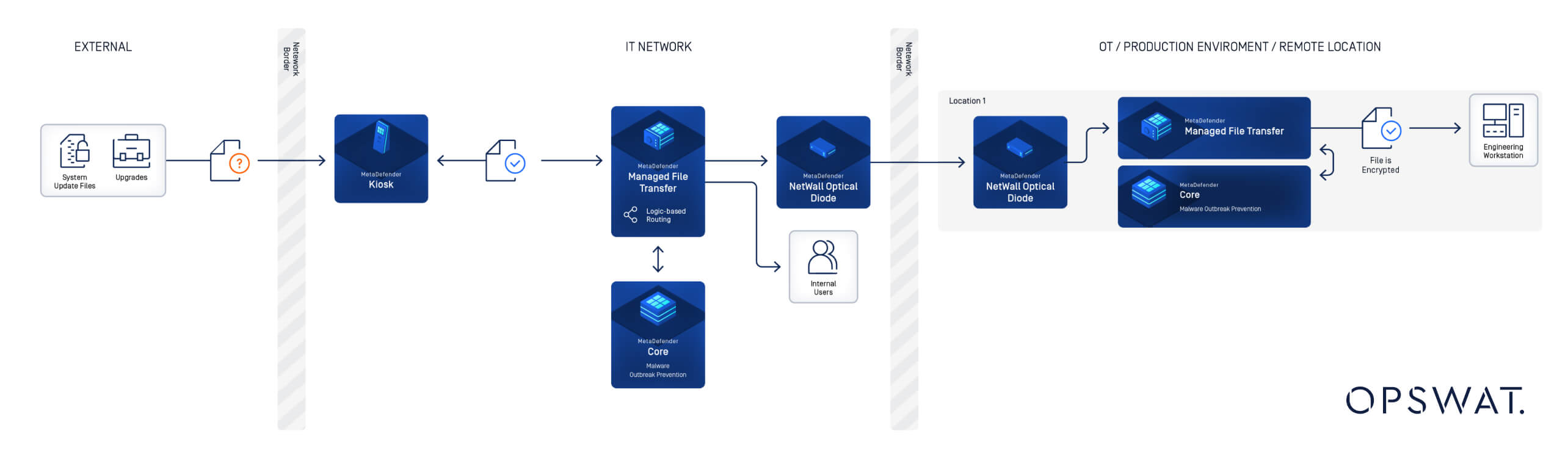

- يعمل MetaDefender Managed File Transfer MFT)™ على أتمتة تدفق الملفات بشكل آمن ومحكم عبر تكنولوجيا المعلومات وتكنولوجيا التشغيل والسحابة.

- يعمل MetaDefender Kiosk™ على تعقيم الملفات من أجهزة USB وأجهزة الكمبيوتر المحمولة والمقاولين قبل وصولها إلى الشبكات الحساسة.

- MetaDefender NetWall® يفرض الصمام الثنائي للبيانات عمليات نقل أحادية الاتجاه تتحكم فيها السياسة لحماية تقنية التشغيل من التهديدات الواردة.

حلول هذه حلول معًا مسار نقل آمنًا يضمن التحقق من كل ملف وتنقيته والتحكم فيه قبل عبور حدود المجال.

دروس من العالم الحقيقي من الهجمات المنقولة بالملفات

- يمكن حظر محركات أقراص USB المصابة بواسطة MetaDefender Kiosk من خلال التعقيم وتطبيق السياسة قبل الوصول إلى أصول التكنولوجيا التشغيلية.

- يتم فحص ملفات محطات العمل الهندسية من مصادر أقل موثوقية بواسطة MetaDefender Managed File Transfer MFT) وتخضع لسياسة إنفاذ القواعد لمنع المحتوى الضار أو غير المتوافق قبل وصوله إلى أنظمة الأمان.

- يُظهر استغلال MFT أن الفحص متعدد الطبقات، وتطبيق السياسات، والحوكمة القابلة للتدقيق يجب أن تكون جزءًا لا يتجزأ من حلول نقل الملفات.

تؤكد كل حالة على نفس النقطة: نقل الملفات المرن ليس اختيارياً، بل هو أمر ضروري.

الخطوات التالية: بناء المرونة في طبقة الملفات

ستستمر الهجمات المنقولة بالملفات في التطور مع تقارب شبكات تكنولوجيا المعلومات وشبكات التكنولوجيا التشغيلية. إن الدفاع الأكثر فعالية هو تأمين كل ملف، عبر كل ناقل، سواء كان ينتقل عبر الشبكة، أو عبر حدود المجال، أو عبر الأجهزة العابرة.

تنزيل الكتاب الإلكتروني "إعادة تعريف المرونة معMFT Secure

استكشف دراسات الحالة، والرؤى التقنية المتعمقة، وقائمة المراجعة الأمنية الكاملة لنقل الملفات المرن.

هل أنت مستعد لدمج MetaDefender Managed File Transfer MFT) الرائدOPSWAT مع حلول مخصصة للبنية التحتية الحالية لديك؟