في البيئات عالية الأمان مثل أنظمة التحكم الصناعي (ICS) والبنية التحتية الحساسة، حتى أكثر جدران الحماية وأنظمة منع التطفل تقدماً لها حدود. ولحماية الشبكات الحساسة حقاً، تحتاج المؤسسات إلى حل يلغي إمكانية الوصول الخارجي تماماً.

ثنائيات البيانات هي حواجز قوية للأمن السيبراني قائمة على الأجهزة مصممة لفرض تدفق البيانات أحادي الاتجاه. في هذا الدليل، سنستكشف كيفية عمل ثنائيات البيانات، وسبب أهميتها لأمن نظم الرقابة الصناعية وكيف تساعد المؤسسات على تلبية الامتثال التنظيمي.

- ما هو الصمام الثنائي للبيانات؟

- شرح تدفق البيانات أحادي الاتجاه

- كيف يعمل الصمام الثنائي للبيانات؟

- البنية التقنية لثنائيات البيانات

- التنفيذ في أمن الشبكات

- ثنائيات البيانات في أنظمة التحكم Industrial

- تعزيز أمن نظم المعلومات والاتصالات

- معايير الامتثال والمعايير التنظيمية لثنائيات البيانات

- استيفاء معايير ISO 27001

- مقارنة صمامات البيانات مع حلول الأمان الأخرى

- الصمام الثنائي للبيانات مقابل Firewall

- الصمام الثنائي للبيانات مقابل حارس البيانات

- حل الصمام الثنائي الشامل للبيانات

- الأسئلة الشائعة (FAQs)

ما هو الصمام الثنائي للبيانات؟

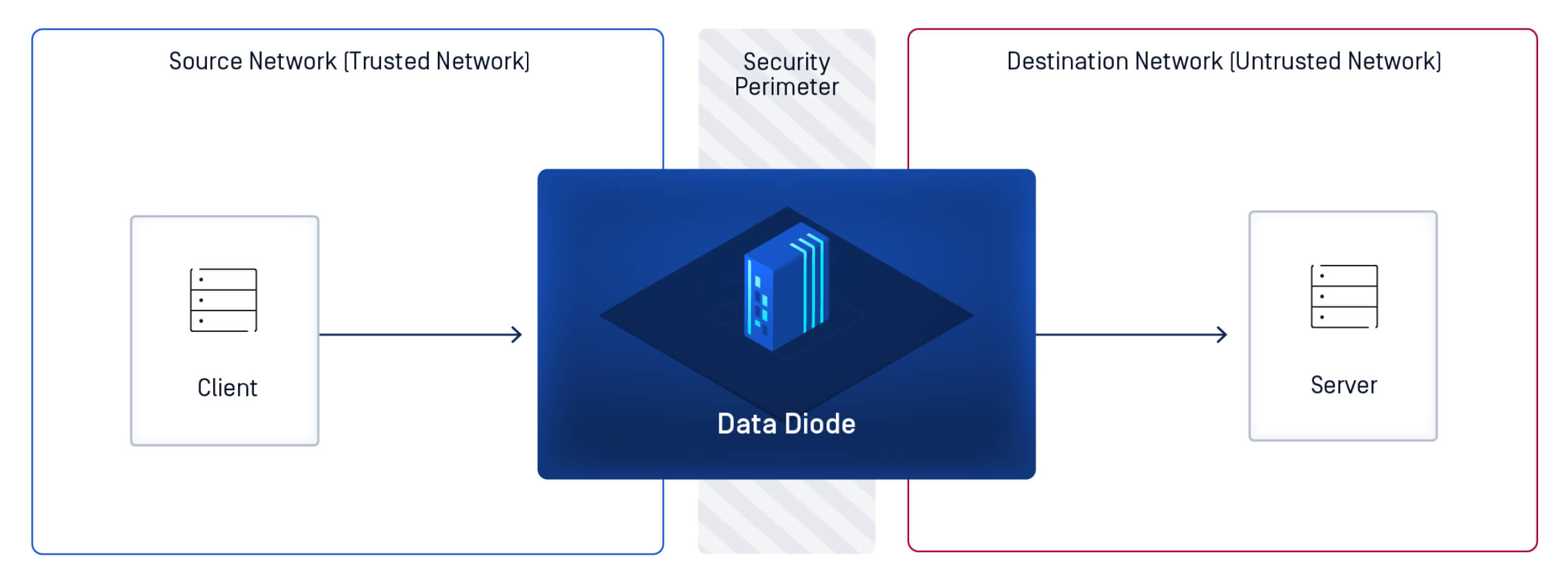

الصمام الثنائي للبيانات هو جهاز أمن سيبراني يفرض تدفق البيانات أحادي الاتجاه، مما يعني أن البيانات يمكن أن تنتقل فعليًا في اتجاه واحد فقط - من شبكة إلى أخرى - دون أي إمكانية لحركة مرور عكسية. هذا الاتصال أحادي الاتجاه ضروري لحماية الأنظمة الحساسة من خلال عزلها تماماً عن التهديدات الخارجية.

غالبًا ما تُستخدمثنائيات البيانات - التي يُشار إليها أحيانًا باسم الثنائيات الضوئية في مجال الأمن السيبراني -في البيئات التي تدير البنية التحتية الحيوية، مثل شبكات أنظمة التحكم الصناعي ICS وشبكات SCADA. من خلال منع الاتصال ثنائي الاتجاه، فإنها تقضي على نواقل الهجوم الشائعة مثل حقن البرمجيات الخبيثة واتصالات الأوامر والتحكم واختراق البيانات.

شرح تدفق البيانات أحادي الاتجاه

يضمن تدفق البيانات أحادي الاتجاه إمكانية نقل المعلومات في اتجاه واحد فقط - عادةً من منطقة عالية الأمان (مثل شبكة العمليات) إلى منطقة أقل أماناً (مثل شبكة مؤرخ البيانات أو شبكة المؤسسة). على عكس الأنظمة التقليدية ثنائية الاتجاه (مثل الاتصالات القائمة على بروتوكول TCP/IP)، فإن ثنائيات البيانات تقيد فعلياً حركة المرور العكسي، مما يجعلها مثالية لعزل الشبكة وأمن المعلومات.

كيف يعمل الصمام الثنائي للبيانات؟

يعمل الصمام الثنائي للبيانات من خلال السماح بنقل البيانات في اتجاه واحد بين جزأين منفصلين من الشبكة. وهو يتألف عادةً من مكوّن جهاز يضمن إمكانية خروج البيانات من الشبكة الآمنة وعدم إمكانية عودتها.

تُعد ثنائيات البيانات حاجزًا مهمًا للأمن السيبراني، حيث تمنع الوصول غير المصرح به وحقن الأوامر عن بُعد وتسريب البيانات.

البنية التقنية لثنائيات البيانات

في الأساس، تشتمل البنية التقنية لصمام البيانات الثنائي على مرسل ووحدة استقبال متصلة بواسطة وصلة بصرية أحادية الاتجاه. يتم بناء الجهاز فيزيائياً لحجب أي إشارة مرتجعة. في الأنظمة الأكثر تقدماً مثل نظام OPSWATMetaDefender Optical Diodeقد يشتمل الجهاز على محركات مسح متعددة، ودعم كسر البروتوكول، وتعقيم الملفات لطبقات إضافية من الحماية.

اعتبارات التصميم الرئيسية:

- أجهزة مخصصة لمنع العبث بها

- متوافق مع طبولوجيا الشبكات المختلفة

التنفيذ في أمن الشبكات

يتطلب نشر الصمام الثنائي للبيانات وضعاً استراتيجياً داخل بنية شبكتك - عادةً بين مناطق ذات مستويات ثقة متفاوتة. تتضمن نماذج النشر الشائعة ما يلي:

- بين شبكات ICS ومناطق المؤسسات

- من نظام SCADA إلى موقع المراقبة عن بُعد

- كآلية نقل آمنة للبيانات من البيئات المعزولة

قد تشمل التحديات التكامل مع الأنظمة القديمة وعدم توافق البروتوكولات، ولكن حلول الحديثة حلول محولات بروتوكولات ووكلاء نقل لتبسيط التنفيذ.

ثنائيات البيانات في أنظمة التحكم Industrial

تعتمد قطاعات Industrial مثل الطاقة والتصنيع والنقل بشكل متزايد على أنظمة ICS و SCADA. وغالباً ما تعمل هذه الأنظمة على برمجيات قديمة وتفتقر إلى ميزات الأمان الحديثة، مما يجعلها أهدافاً رئيسية للهجمات الإلكترونية.

تعزيز أمن نظم المعلومات والاتصالات

تعمل ثنائيات البيانات كحماية حاسمة لشبكات نظم الرقابة الصناعية من خلال:

- حظر البرمجيات الخبيثة أو تهديدات برامج الفدية الخبيثة الواردة

- منع تسرّب البيانات التشغيلية الحساسة من الإنترنت

- السماح بالتصدير الآمن لبيانات المراقبة دون تعريض أنظمة التحكم للخطر

مثال على دراسة حالة

قامت شركة نفط وغاز كبيرة بنشرOptical Diode MetaDefender من شركة OPSWATفي مصفاة التكرير الخاصة بها لعزل شبكات التحكم عن تكنولوجيا المعلومات الخاصة بالشركة. والنتيجة: عمليات متواصلة دون انقطاع والامتثال لتوجيهات الأمن السيبراني لإدارة أمن المعلومات.

تعرف على المزيد في مدونتنا: 3 طرق لتقوية الشبكات عالية الأمان باستخدام ثنائيات المسح المتعدد وثنائيات البيانات

معايير الامتثال والمعايير التنظيمية لثنائيات البيانات

مع ضغط الحكومات والهيئات التنظيمية في القطاع من أجل معايير أقوى للأمن السيبراني، أصبحت ثنائيات البيانات ضرورية لتحقيق الامتثال.

استيفاء معايير ISO 27001

تساعد ثنائيات البيانات في تلبية متطلبات ISO 27001 وغيرها من المعايير من خلال فرض سرية البيانات وسلامتها وتوافرها في البيئات عالية المخاطر. كما يُشار إليها أيضاً في اللوائح والتوجيهات من:

- نيست

- NERC CIP

- TSA SD 02C

- IEC 62443

من خلال فرض التجزئة المادية للشبكة، تضمن ثنائيات البيانات تلبية المؤسسات لمتطلبات الشبكات الآمنة المعزولة أو المعزولة.

مقارنة صمامات البيانات مع حلول الأمان الأخرى

في حين أن جدران الحماية وحراس البيانات وأنظمة منع التطفل جميعها توفر الحماية، إلا أن ثنائيات البيانات هي الوحيدة التي توفر ضماناً لا يقبل المساومة للاتصال أحادي الاتجاه على مستوى الأجهزة.

الصمام الثنائي للبيانات مقابل Firewall

| الميزة | صمام ثنائي البيانات | Firewall |

| تدفق البيانات | اتجاه واحد فقط | ثنائي الاتجاه (قائم على القواعد) |

| سطح الهجوم | الحد الأدنى | أعلى (ثغرات برمجية) |

| حالة الاستخدام المثالية | أنظمة التحكم الصناعي ICS، SCADA، والشبكات الموصولة بالهواء | البيئات المؤسسية العامة |

على عكس جدران الحماية التي تعتمد على القواعد وتتطلب ترقيعًا متكررًا، فإن ثنائيات البيانات تقضي على إمكانية الاتصال العكسي حسب التصميم. تشارك جدران الحماية المعلومات القابلة للتوجيه بين الشبكات. أما ثنائيات البيانات فتضمن السرية التامة للشبكة، مستفيدةً من كسر البروتوكول، بحيث لا تتم مشاركة أي معلومات قابلة للتوجيه بين الشبكات.

الصمام الثنائي للبيانات مقابل حارس البيانات

حراس البيانات هي حلول قائمة على البرامج حلول بفحص البيانات وتصفيتها ونقلها بين الشبكات. ورغم فائدتها، إلا أنها عرضة لما يلي:

- التكوينات الخاطئة Software

- الثغرات في نظام التشغيل الأساسي

- التهديدات الداخلية

على النقيض من ذلك، توفر صمامات البيانات الثنائية، على النقيض من ذلك، تطبيقًا ماديًا مقاومًا للتلاعب بتدفق البيانات أحادي الاتجاه، مما يجعلها مثالية لبيئات البنية التحتية الحرجة.

هل يحتوي الصمام الثنائي للبيانات على مجموعة الميزات المناسبة؟ استكشف دليل المشتري المتعمق واكتشف ذلك: اقرأ الدليل

الصمامOptical DiodeMetaDefender : حل الصمام الثنائي الشامل للبيانات

صُممOptical Diode MetaDefender Optical Diode من OPSWATلتلبية أعلى معايير عزل الشبكة وسلامة البيانات والامتثال التنظيمي - مما يوفر دفاعًا موثوقًا به ضد التهديدات الإلكترونية الحديثة التي تستهدف البنية التحتية الحيوية وبيئات التكنولوجيا التشغيلية.

مع الاستحواذ الأخير على شركة FEND، توفر OPSWAT الآن صمامات ثنائية البيانات لكل حالة استخدام، بدءًا من عمليات النشر المدمجة في المنشآت البعيدة إلى التطبيقات الصناعية واسعة النطاق. سواءً كنت تقوم بتأمين مصفاة أو محطة توليد الطاقة أو مركز نقل أو نظام دفاعي، فهناك صمامOptical Diode MetaDefender مصمم خصيصًا لبيئتك.

تشمل عروضنا من الصمام الثنائي ما يلي:

- حلول معتمدة من EAL4+ لتطبيقات الأمان عالية الضمان

- متغيرات معتمدة من C1D2 مصممة للبيئات الخطرة مثل النفط والغاز والتصنيع

- خيار Transfer Guard القوي، الذي يجمع بين تقنيات الوقاية من التهديدات القوية والرائدة في المجال في MetaDefender Core مما يتيح عمليات نقل الملفات الآمنة والمعقمة حتى في الأنظمة التي لا يوجد بها بث

من خلال الجمع بين التدفق المادي أحادي الاتجاه للبيانات المادية والوقاية المتقدمة من التهديدات، يضمنOptical Diode MetaDefender Optical Diode إمكانية اتصال شبكاتك الحساسة بأمان - دون أن تتعرض للخطر. إنه أكثر من مجرد جهاز أمن إلكتروني - إنه راحة البال للبيئات عالية المخاطر.

هل أنت مستعد لاستكشاف كيف يمكن لثنائيات البيانات أن تضمن بقاء شبكاتك الآمنة على هذا النحو؟ اكتشف المزيد عن مجموعة ثنائيات البيانات من OPSWAT.

الأسئلة الشائعة (FAQs)

س: كيف يعمل صمام البيانات الثنائي مع TCP؟

لا تدعم ثنائيات البيانات الاتصال ثنائي الاتجاه TCP الأصلي. بدلاً من ذلك، يتم استخدام أنظمة البروكسي أو بروتوكولات إعادة الإرسال لمحاكاة الاستجابات، مما يتيح نقل البيانات المستندة إلى TCP في اتجاه واحد مثل سجلات النظام أو تدفقات الملفات.

س: كيف يعمل الصمام الثنائي للبيانات؟

يفرض الصمام الثنائي للبيانات فيزيائيًا نقل البيانات في اتجاه واحد، مما يضمن إمكانية انتقال المعلومات من نظام آمن ولكن لا يمكن إعادة إدخالها إليه، وبالتالي القضاء على نقاط الضعف في القناة الخلفية.

س: ما مدى سرعة دايود البيانات؟

تختلف السرعات باختلاف الطراز، لكن ثنائيات البيانات الحديثة مثل ثنائيات OPSWATتدعم ما يصل إلى 10 جيجابت في الثانية، اعتمادًا على البروتوكولات وأنواع البيانات المدعومة.

س: ما هو الفرق بين جدار الحماية وصمام البيانات الثنائي؟

يقوم جدار الحماية بتصفية حركة المرور ثنائية الاتجاه استنادًا إلى السياسات؛ بينما يسمح الصمام الثنائي للبيانات بتدفق البيانات في اتجاه واحد فقط ويحظر فعليًا أي حركة مرور مرتجعة، مما يوفر عزلاً أقوى.

س: من يحتاج إلى صمام ثنائي البيانات؟

يجب على أي مؤسسة تدير بنية تحتية حساسة أو شبكات سرية أو أنظمة ذات ثنائيات بيانات لضمان عدم اختراق حدودها.

س: ما هي مزايا وعيوب ثنائيات البيانات والجدران النارية؟

توفر ثنائيات البيانات عزلاً صارماً ولكنها تفتقر إلى الدعم ثنائي الاتجاه. توفر جدران الحماية المرونة ولكنها تتطلب تهيئة دقيقة لتجنب الثغرات.

س: لماذا تحتاج إلى صمام ثنائي للبيانات؟

تُعد ثنائيات البيانات ضرورية للقضاء على مخاطر عمليات الاستغلال عن بُعد واختراق البيانات في الشبكات عالية الأمان.

س: ما الفرق بين حارس البيانات وصمام البيانات الثنائي؟

يعتمد حراس البيانات على فحص البرمجيات وتصفيتها، بينما تعتمد ثنائيات البيانات على الاتصال المادي أحادي الاتجاه على مستوى الأجهزة لتأمين حدود الشبكة.