تخيل جلسة صيانة روتينية عن بُعد في محطة ضغط الغاز. يقوم أحد المقاولين بتسجيل الدخول عبر VPN لتحديث البرامج الثابتة وإعادة تكوين معلمات حلقة PID على لوحة التحكم في الضاغط. إنها مهمة شائعة جدًا تضمن التشغيل السلس للمحطة. وقد قام بذلك عشرات المرات على الأقل من قبل.

ولكن هذه المرة، هناك خطب ما.

لا يعرف المتعاقد ذلك، ولكن حاسوبه المحمول مصاب ببرمجيات خبيثة. وبمجرد الاتصال، تفتح بنية الشبكة المسطحة ونقص الحماية على مستوى البروتوكول الطريق أمام المهاجمين للتمحور عبر بيئة التكنولوجيا التشغيلية. وفي غضون دقائق، يقومون بتعطيل إنذارات السلامة والوصول إلى أجهزة التحكم المنطقي القابلة للبرمجة الأساسية التي تتحكم في تدفق الغاز. ومع توالي التهديدات، تضطر المحطة إلى التوقف عن العمل لمدة 36 ساعة، مما يؤدي إلى إيقاف العمليات مؤقتاً، وتفعيل أنظمة الطوارئ وفرق الاستجابة، وتكبد خسائر مالية ضخمة.

هذه حالة افتراضية، ولكنها تعكس المخاطر الحقيقية للاعتماد على الشبكات الافتراضية الخاصة التقليدية للوصول عن بُعد إلى أنظمة التكنولوجيا التشغيلية والفيزيائية الإلكترونية الحرجة.

صُممت الشبكات الافتراضية الخاصة لتكنولوجيا المعلومات، وليس لتكنولوجيا المعلومات

تم تصميم شبكات VPN لبيئات تكنولوجيا المعلومات للسماح للمستخدمين الموثوق بهم بالاتصال بموارد الشركة عبر الإنترنت. وهي تعمل من خلال إنشاء نفق مشفر بين المستخدم والشبكة الداخلية. على الرغم من أن هذا يبدو آمنًا، إلا أنه يفترض أن المستخدم جدير بالثقة وأنه بمجرد دخوله إلى الشبكة، يجب أن يكون وصوله غير مقيد أو، على الأكثر، خاضعًا للرقابة.

نموذج الثقة هذا معيب للغاية في سياق التكنولوجيا التشغيلية. على عكس أنظمة تكنولوجيا المعلومات، فإن بيئات التقنيات التشغيلية حساسة للغاية للتعطيل، وغالباً ما تتضمن معدات قديمة ذات قدرات أمنية محدودة، وعادةً ما تعمل على مدار الساعة طوال أيام الأسبوع للتحكم في العمليات المادية. يمكن أن يؤدي إدخال وصول واسع النطاق وغير مُدار إلى هذه الشبكات، خاصةً من أطراف ثالثة مثل المقاولين أو بائعي المعدات الأصلية، إلى خلق نقاط ضعف خطيرة.

عندما تصبح الشبكات الافتراضية الخاصة الافتراضية عائقاً في العمل الإضافي

فيما يلي بعض الأسباب التي تجعل الشبكات الافتراضية الخاصة لا تناسب بيئات العمل الخارجي:

- الوصول ذو الامتيازات الزائدة

غالبًا ما توفر الشبكات الافتراضية الخاصة غالبًا ما توفر الشبكات الافتراضية الخاصة وصولًا على مستوى الشبكة، مما يعني أنه بمجرد اتصال المستخدم، يمكنه التحرك بشكل جانبي داخل شبكة OT. وهذا ينتهك مبدأ الامتيازات الأقل. - الاتصالات المستمرة

يمكن أن تظل أنفاق VPN مفتوحة لفترات طويلة، مما يخلق سطحًا ثابتًا للهجوم. إذا قام أحد المهاجمين باختراق نقطة النهاية أو بيانات الاعتماد، فيمكنه الحفاظ على وصول غير مكتشف. - عدم وجود تحكم في الجلسة

لا توفر الشبكات الافتراضية الخاصة لا توفر الشبكات الافتراضية الخاصة تحكمًا دقيقًا في إجراءات المستخدم وتفتقر إلى إمكانات المراقبة بمجرد دخول المستخدمين داخل النفق. لا توجد تصفية للبروتوكولات، ولا فحص للأوامر، ولا تسجيل للجلسات، ولا تنبيهات. إذا قام أحد الفاعلين الخبيثين أو الفنيين المهملين بإجراء تغيير، فغالبًا لا توجد طريقة لمعرفة ذلك حتى يحدث الضرر. لا توجد رؤية لأنشطة المستخدم داخل بيئة التقنيات التشغيلية، ولا يوجد دعم أصلي لتسجيل الجلسات أو مسارات التدقيق. - نقاط النهاية غير الآمنة

توسع الشبكات الافتراضية الخاصة الافتراضية محيط الشبكة إلى الجهاز البعيد، والذي قد لا يكون آمنًا. يصبح الكمبيوتر المحمول المتعاقد المخترق نقطة دخول إلى الأنظمة الحساسة. - لا يوجد تكامل أصلي مع بروتوكولات التقنيات التشغيلية

لا تفهم الشبكات الافتراضية الخاصة التقليدية بروتوكولات التقنيات التشغيلية الخاصة أو تديرها. وهذا يحد من قدرتها على فرض التصفية على مستوى البروتوكول أو قيود الأوامر. بالإضافة إلى ذلك، لا تفعل الشبكات الافتراضية الخاصة شيئًا لحماية أو عزل البروتوكولات الصناعية غير الآمنة بطبيعتها مثل Modbus أو DNP3 أو BACnet. تفتقر هذه البروتوكولات إلى التشفير أو المصادقة المضمنة ويمكن اختراقها بسهولة بمجرد كشفها من خلال نفق VPN. - نفقات تشغيلية عالية

الشبكات الافتراضية الخاصة وخوادم القفز معقدة في إدارتها، وصعبة التدقيق، وغالباً ما تكون مكلفة في توسيع نطاقها، خاصةً عندما يكون هناك العديد من المتعاقدين والمواقع المعنية.

بديل أكثر أماناً وذكاءً MetaDefender OT Access

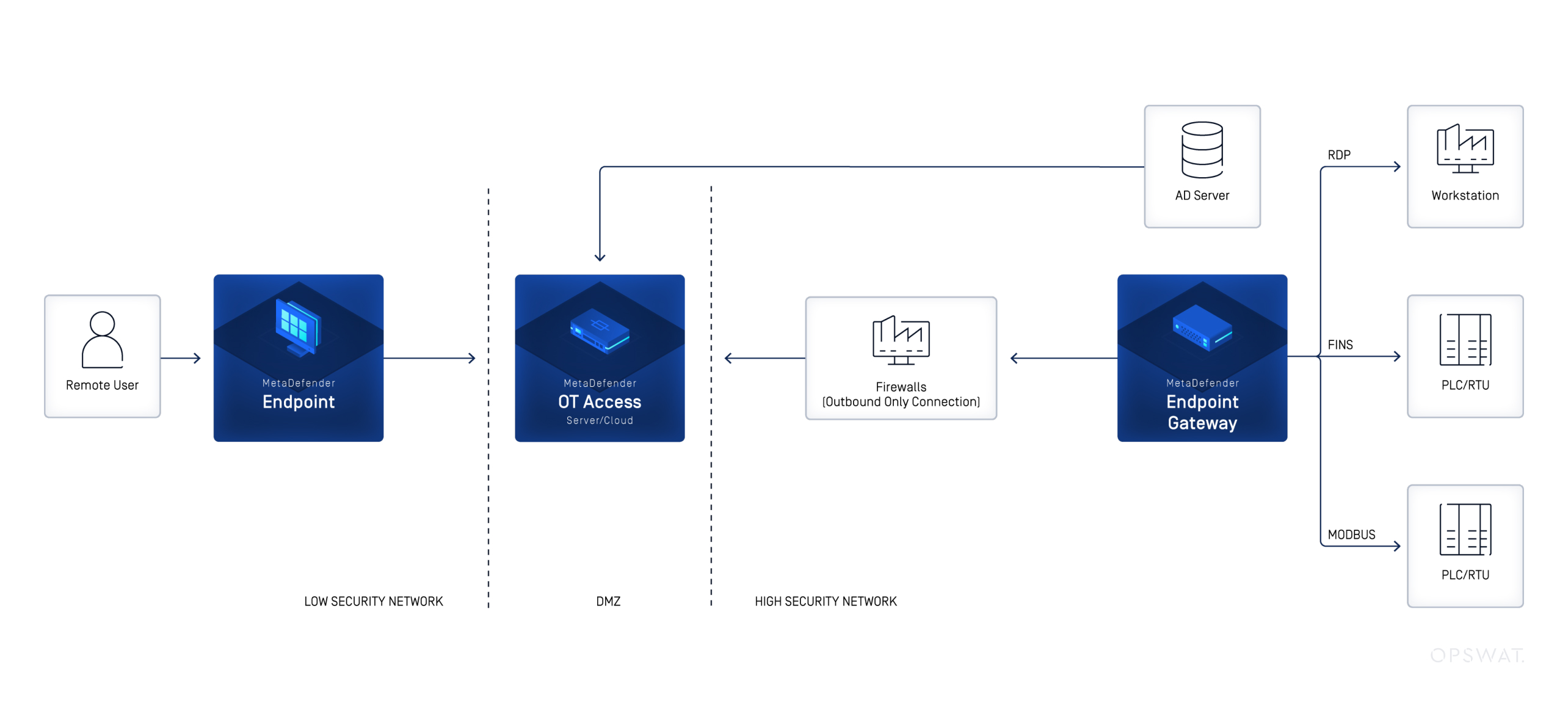

ادخل MetaDefender OT Access-وهو حل آمن قائم على السياسات للوصول عن بُعد مصمم خصيصاً للبيئات الصناعية. على عكس الشبكات الافتراضية الخاصة التقليدية، فهو لا يثق في نقاط النهاية افتراضيًا. وبدلاً من ذلك، فإنه يفرض قواعد وصول صارمة، والتحكم في الجلسات، وفحص البروتوكول المصمم خصيصاً للتكنولوجيا التشغيلية.

تشمل الإمكانيات الرئيسية لبرنامج MetaDefender OT Access ما يلي:

التحكم في الوصول القائم على الأدوار (RBAC)

يمكن للمستخدمين المصرح لهم فقط الوصول إلى أصول أو بروتوكولات أو جلسات محددة. لا مزيد من الأنفاق المفتوحة أو الامتيازات غير الضرورية.

الموافقة على الجلسة التفاعلية

يمكن منح كل جلسة وصول من خلال تدفقات عمل الموافقة، مما يضمن الإشراف البشري قبل منح الوصول.

التسجيل الكامل للجلسات وتدقيقها

يوفر MetaDefender OT Access مسار تدقيق كامل لجلسات العمل عن بُعد، وهو أمر بالغ الأهمية للامتثال والتحقيقات الجنائية.

عناصر التحكم على مستوى البروتوكول

على عكس الشبكات الافتراضية الخاصة، يفهم MetaDefender OT Access بروتوكولات التكنولوجيا التشغيلية ويسمح بفحص عميق للحزم، وتصفية الأوامر، وفرض حدود الاتصال.

عدم التعرض المباشر للشبكة

لا يتصل المستخدمون النهائيون أبداً بشبكة OT مباشرةً. وبدلاً من ذلك، يتم توسيط الجلسات من خلال نقطة عبور آمنة، مما يقلل بشكل كبير من سطح الهجوم.

الشبكات الافتراضية الخاصة تفتح الباب. MetaDefender OT Access يبقيها محمية.

لم تعد المؤسسات Industrial قادرة على تحمل المخاطر التي تشكلها الشبكات الافتراضية الخاصة في بيئات التكنولوجيا التشغيلية الخاصة بها. إن مساحة الهجوم آخذة في التوسع، ويستغل الخصوم أضعف الروابط - غالبًا من خلال الوصول عن بُعد. تشدد الأطر التنظيمية مثل NERC CIP و IEC 62443 و NIST 800-82 بالفعل على ضوابط أكثر صرامة على مسارات الوصول عن بُعد.

يوفر MetaDefender OT Access بديلاً حديثاً يتماشى مع مبادئ انعدام الثقة وواقع الشبكات الصناعية. من خلال استبدال الشبكات الافتراضية الخاصة (VPN) بحل آمن وقابل للمراقبة ومدفوع بالسياسات للوصول عن بُعد، يمكن لبيئات التقنيات التشغيلية أن تحافظ على مرونتها دون التضحية بالكفاءة التشغيلية.