يواجه نظام JavaScript/npm معيارًا جديدًا في تهديدات سلسلة التوريد مع عودة ظهور Shai-Hulud 2.0 في 24 نوفمبر 2025. تستهدف الدودة الذاتية الانتشار بشكل خاص مطوري البرامج مفتوحة المصدر والحزم التي ينشرونها. يمثل هذا النوع الجديد تحولًا من الحزم الضارة المعزولة إلى آلية إصابة منسقة وآلية.

التأثير بالفعل شديد. فقد تأثرت مئات الحزم npm وعشرات الآلاف من مستودعات GitHub، مما أدى إلى خلق "نطاق انفجار" غير مسبوق لهجوم على سلسلة التوريد JavaScript. بالنسبة للقراء المطلعين على تحليلOPSWATلـ Shai-Hulud 1.0، فإن الإصدار 2.0 يوسع بشكل كبير من قدرات الدودة ونطاقها التشغيلي: تنفيذ مبكر، انتشار أوسع، ومقاومة أكبر للعلاج القياسي، مما يرفعها من تهديد مقلق إلى حادث على مستوى النظام البيئي بالكامل.

شاي-هولود 2.0 حقائق سريعة

- دودة ذاتية الانتشار: Shai-Hulud 2.0 تسرق بيانات اعتماد GitHub، وتعيد تجميع نفسها، وتعيد نشرها عبر محفظة npm الكاملة للمسؤول عن الصيانة.

- انتشار واسع النطاق:أكثر من 700 حزمة npm مصابة، وأكثر من 25,000 مستودع GitHub، وتأثر 500 مسؤول صيانة؛ وإضافة أكثر من 1,000 مستودع جديد كل 30 دقيقة (Wiz).

- التأثير عبر الأنظمة البيئية: لوحظ أيضًا في Maven/Java عبر النسخ المتطابق التلقائي من npm إلى Maven.

- المخاطر الرئيسية: التعرض لـ CI/CD، وكشف الأسرار، والتنفيذ أثناء التثبيت، وتسجيلات التسجيل الملوثة.

- الدفاع: دقة SBOM، والتحقق من المصدر، ومراقبة وقت التشغيل، والالتزام الصارم بقواعد الأمان الخاصة بالرموز/الأسرار.

النطاق والتصعيد: ما مدى انتشار الضرر؟

تجاوز حجم وسرعة انتشار Shai-Hulud 2.0 أي شيء شوهد في حوادث سلسلة التوريد الأخيرة. ما بدأ كاختراق موجه لـ npm سرعان ما تصاعد إلى عدوى منهجية عبر الأنظمة الأساسية أثرت على آلاف المشاريع ومئات من القائمين على الصيانة.

على عكس البرامج الضارة النموذجية npm، التي عادةً ما تتضمن حزمة واحدة مصابة بفيروس حصان طروادة، يتصرف Shai-Hulud 2.0 كدودة. بعد اختراق مطور، يسرق بيانات اعتماد GitHub، ويعيد تجميع نفسه، ويعيد نشره عبر مجموعة الحزم الكاملة للمسؤول عن الصيانة، مما يحول كل ضحية إلى نقطة توزيع جديدة. والنتيجة هي انتشار سريع وأسي عبر النظام البيئي.

الحزم المخترقة

تعرضت مئات الحزم npm للاختراق. وتشمل هذه الحزم مشاريع بارزة تديرها مؤسسات راسخة، مما يزيد من تعرضها للمخاطر.

انتشار سريع وأسي

لقد لوحظ أن الدودة تولد أكثر من 1000 مستودع GitHub ضار جديد كل 30 دقيقة (Wiz)، مدعومة بالنشر التلقائي من بيانات الاعتماد المسروقة. تصبح كل ضحية جديدة عقدة انتشار، مما يضاعف التأثير الإجمالي في كل دورة.

أسرار مكشوفة

يثبت عنصر سرقة بيانات الاعتماد في Shai-Hulud 2.0 أنه ضار بشكل خاص. تشمل الأسرار المسربة التي تم التحقق منها أكثر من 1500 من بيانات الاعتماد والرموز المميزة التي تغطي منصات رئيسية – GitHub و AWS و Google Cloud و Azure.

يمثل هذا الحجم من الرموز الحساسة خرقًا واسعًا ومتعدد السحابات مع احتمال استغلال طويل الأمد.

جهود الإصلاح

لحسن الحظ، استعاد العديد من المطورين البارزين مثل Zapier و PostHog و Postman السيطرة على حزمهم. تمت إزالة الإصدارات الضارة من npm، ويجري استعادة أو تنظيف العديد من المستودعات المتأثرة.

ومع ذلك، لا يزال الحادث قيد التطور. حتى مع الإصلاح السريع، يجب على المؤسسات الاستمرار في مراقبة صحة التبعية، وخطوط أنابيب CI، وحسابات GitHub بحثًا عن أي علامات على مزيد من تسرب بيانات الاعتماد أو إعادة النشر التلقائي.

التأثير عبر الأنظمة البيئية: npm → Maven/Java

والجدير بالذكر أن هذه الموجة قد أثرت أيضًا على أنظمة أخرى مثل Maven/Java من خلال التحويل الآلي للمنتجات من npm إلى Maven (JFrog) .

-

بينما يظل npm الهدف الرئيسي لـ Shai-Hulud 2.0، فقد أظهرت هذه الموجة خطر الانتشار عبر الأنظمة البيئية، وتحديدًا في مشاريع Java/Maven. حدد باحثو الأمن الأداة الخبيثة Maven:

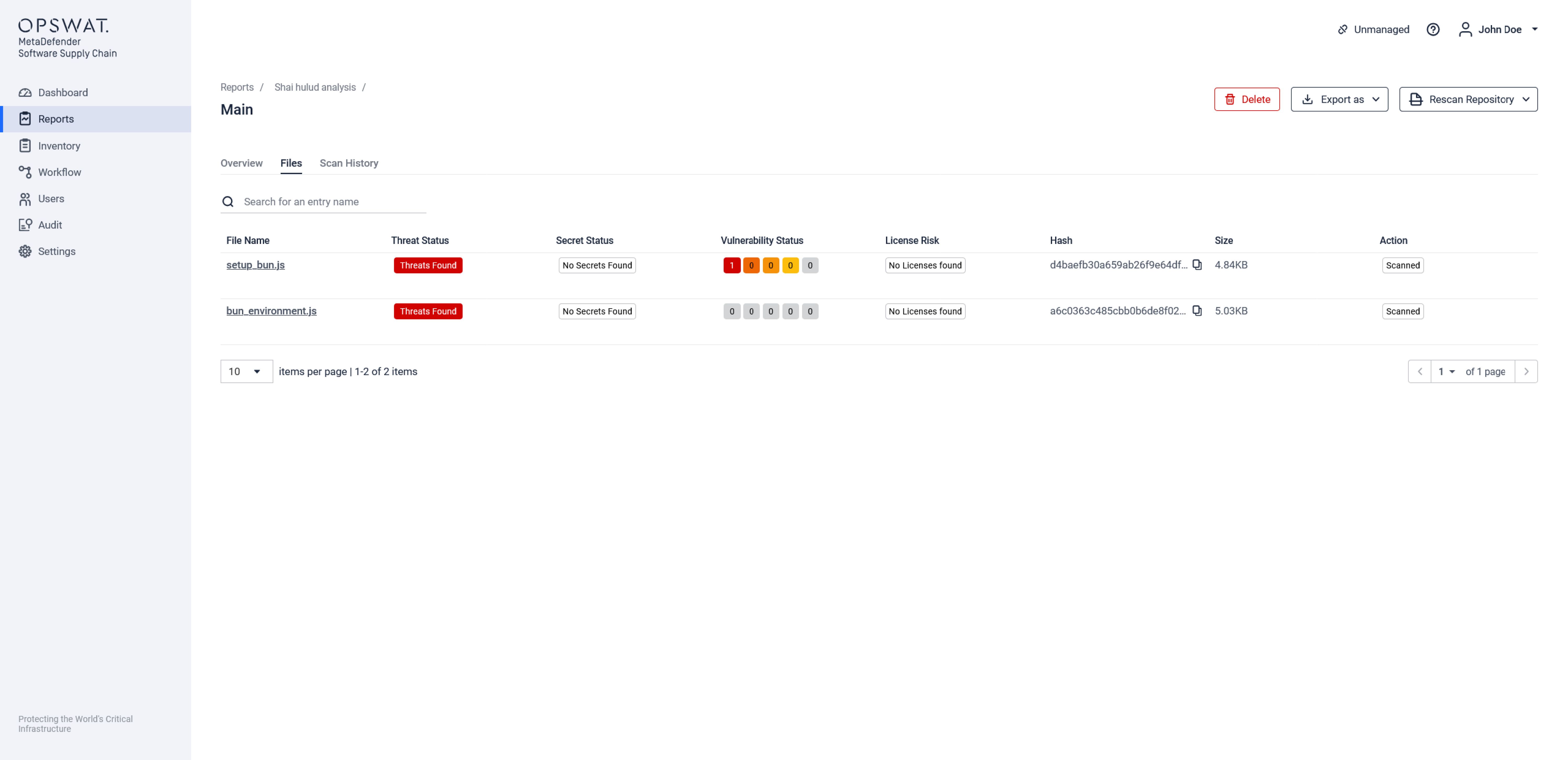

org.mvnpm:posthog-node:4.18.1التي تحتوي على نفس الحمولة (setup_bun.jsوbun_environment.js) الموجودة في حزم npm المخترقة (أخبار القراصنة).

- الآلية: أدوات Automated bridging أدوات حزم npm كأدوات Maven لمشاريع Java. قد تتعرض الفرق التي لا تستخدم Node.js بشكل مباشر للخطر إذا كانت مشاريعها تعتمد على هذه الأدوات المعكوسة.

وهذا يوضح المخاطر غير المرتبطة بالنظام البيئي التي تنطوي عليها هجمات سلسلة التوريد. حتى المشاريع التي لا تستخدم npm بشكل مباشر يمكن أن تتعرض للمخاطر من خلال الأدوات الآلية.

يوضح Shai-Hulud 2.0 أن فيروسات سلسلة التوريد الحديثة هي تهديدات متعددة المراحل ومدركة للبيئة: فهي تتكيف مع أجهزة المطورين وخطوط أنابيب CI/CD، وتجمع بيانات الاعتماد كحمولة وآلية انتشار، وتشمل سلوكيات احتياطية لضمان الانتشار أو التأثير المدمر. يتطلب الكشف مراقبة سلوك وقت التشغيل في جميع المراحل، وليس فقط تحليل الكود الثابت.

الميكانيكا التقنية: كيف يعمل الدود

| المرحلة | ماذا يحدث |

|---|---|

| 1. الوصول الأولي والنشر | يستغل المهاجمون حسابات مسؤولي npm المخترقة لتسليم حزم تحتوي على setup_bun.js و bun_environment.js، يتم تنفيذه تلقائيًا عبر تثبيت مسبق ربط أجهزة المطورين وخطوط أنابيب CI/CD. |

| 2. تهيئة وقت التشغيل الخفية | يكتشف المحمل بيئة المضيف، ويقوم بتهيئة وقت تشغيل Bun، ويقوم بتشغيل الحمولة بشكل صامت في الخلفية لجعل عمليات التثبيت تبدو طبيعية. |

| 3. بصمة البيئة وتصعيد الامتيازات | تحدد الحمولة منصات CI، وتحاول الوصول إلى الجذر بدون كلمة مرور عبر Docker على مشغلات Linux، ويمكنها تعديل قواعد DNS أو iptables للتحكم في تدفقات الشبكة. |

| 4. جمع بيانات الاعتماد والسرية | تقوم الحمولة بجمع متغيرات البيئة ومفاتيح السحابة، وتشغيل TruffleHog لاكتشاف الأسرار المحلية، واستخراج بيانات اعتماد AWS/Azure/GCP، وحقن سير عمل مؤقت لجمع أسرار GitHub. |

| 5. التسريب والاستمرار | يتم تشفير البيانات المسروقة بثلاث مرات باستخدام base64 وتحميلها إلى مستودع جديد في حساب الضحية، بينما يتم تثبيت الاستمرارية عبر برنامج تشغيل وسير عمل ضار مستضاف ذاتيًا. |

| 6. تكاثر الفيروسات (التكرار) | باستخدام رموز npm المسروقة، يقوم الفيروس بنسخ حزم الضحية، وحقن ملفات وخطافات ضارة، ورفع الإصدارات، وإعادة نشرها لتنتشر بشكل مستقل. |

| 7. التراجع المدمر | إذا تعذر الحصول على بيانات الاعتماد، يقوم الدودة بتشغيل روتين تدميري يمسح دليل المستخدم الرئيسي بشكل آمن. |

مخاطر CI/CD التي أبرزتها حادثة PostHog

يُظهر اختراق PostHog مدى دقة التعرض لـ CI/CD:

- طلبات السحب الضارة استغلت pull_request_target في GitHub Actions.

- تم تسريب بوت PAT، مما سمح بنشر SDKs npm مصابة بفيروس حصان طروادة.

تعد سير عمل CI/CD، حتى تلك الآلية منها، سطحًا عرضة للهجمات عالية المخاطر. قم بتقييد البرامج النصية، وتقليل تعرض الرموز المميزة، وفرض استخدام بيانات اعتماد قصيرة الأجل.

محدودية الدفاعات التقليدية

- قد يفشل تثبيت التبعية بسبب التبعيات الانتقالية.

- لا تستطيع الماسحات الضوئية الثابتة SCA اكتشاف الشفرات البرمجية المزيفة التي تم نشرها حديثًا تحت أسماء حزم برمجية شرعية.

- إساءة استخدام الرموز عبر خطوط أنابيب CI/CD تعني أن حتى المستودعات الداخلية معرضة للخطر.

كيفية استخدام SBOM Supply Chain كوسيلة دفاعية

أدوات توفر أدوات SBOM وسلسلة التوريد ما يلي:

- شفافية التبعية: يتتبع التبعيات المباشرة والانتقالية مع بيانات تعريف الإصدار والمسؤول عن الصيانة.

- التحقق من المصدر: يحدد التغييرات غير المتوقعة في الحزمة أو القائمين على الصيانة غير المعروفين.

- مراقبة بيانات الاعتماد والسرية: يكتشف محاولات التسريب أو إساءة استخدام الرموز المميزة.

- رؤى سلوكية: تراقب الوصول إلى الموارد أو أنماط التنفيذ غير العادية أثناء عمليات التثبيت.

على الرغم من أنه ليس حلاً سحرياً، إلا أن الجمع بين SBOM والمراقبة المستمرة يعزز الدفاعات ضد الهجمات الشبيهة بالديدان.

OPSWAT و MetaDefender Software Supply ChainChain™

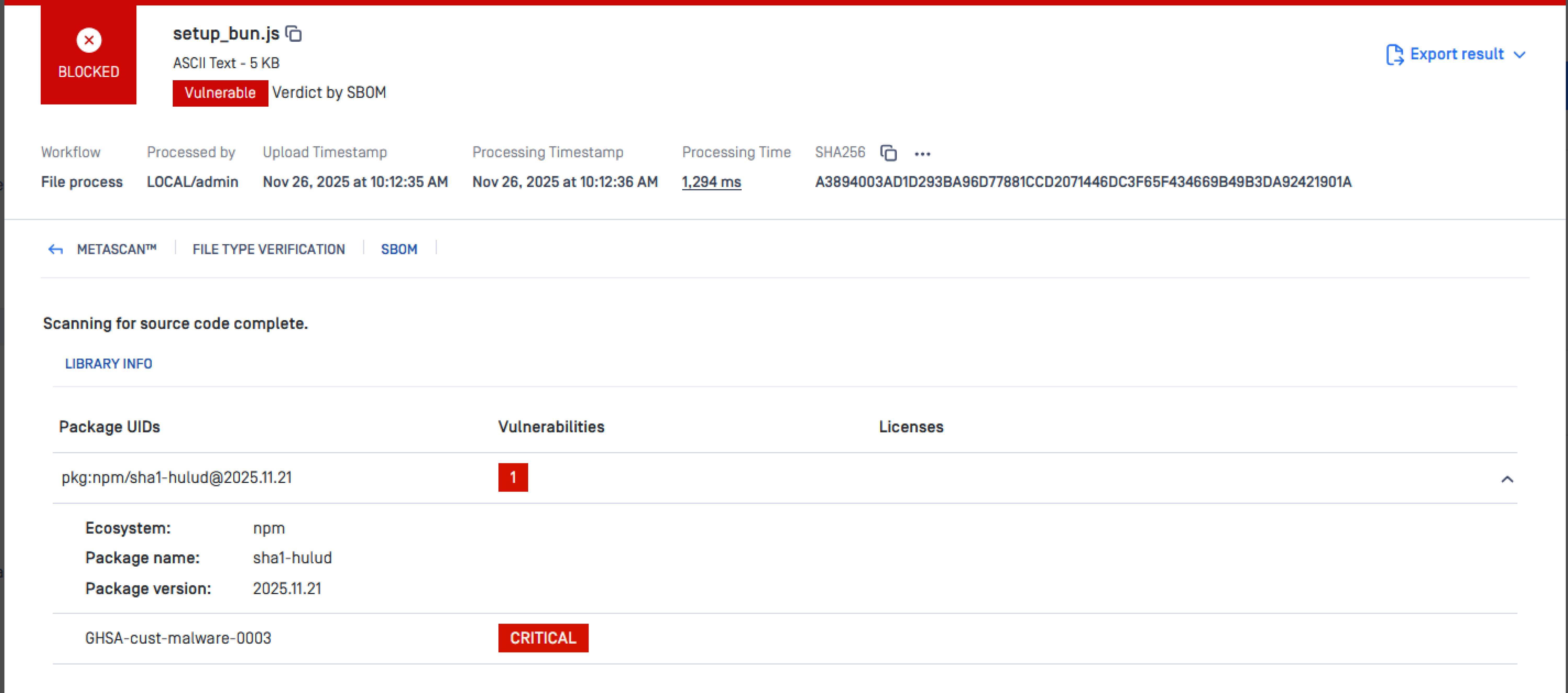

تقوم تقنية OPSWAT بمسح مستودع الكود المصدري والكشف عن حزمة npm sha1-hulud الضارة.

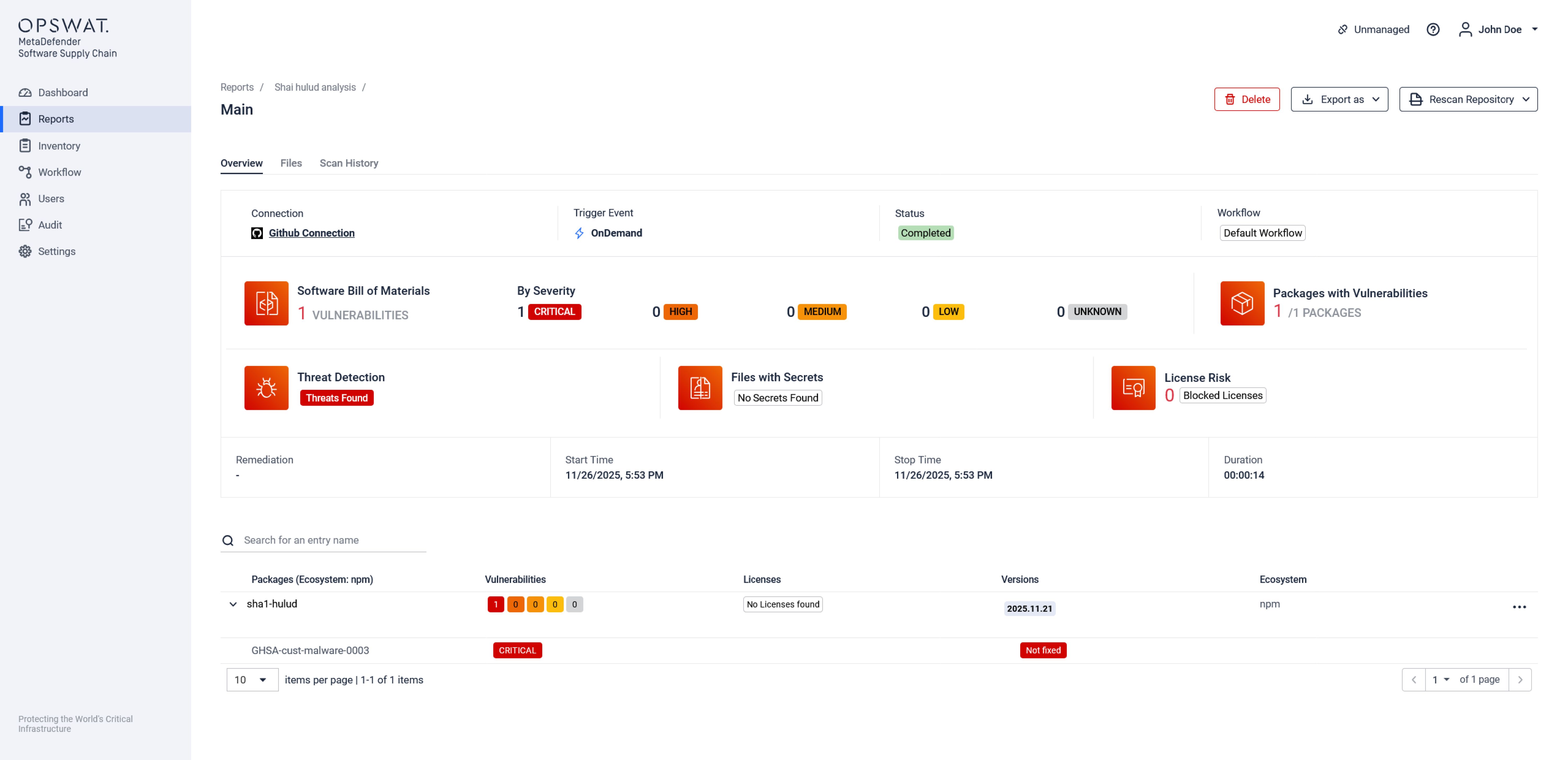

MetaDefender Software Supply Chain تقدم صورة أكثر شمولية وتكتشف حزمة sha1-hulud المخترقة.

يضيفMetascan Multiscanning طبقات دفاعية للكشف عن البرامج الضارة:

الإجراءات الفورية الموصى بها

- تناوب بيانات الاعتماد: PATs GitHub، رموز npm، مفاتيح SSH، بيانات اعتماد السحابة؛ تمكين MFA.

- إزالة الحزم المخترقة: مسح ذاكرة التخزين المؤقتة npm و node_modules وتثبيت الإصدارات النظيفة المعروفة.

- تدقيق GitHub و CI/CD: ابحث عن مستودعات جديدة وسير عمل وعمليات التزام مشبوهة.

- تقوية خطوط الأنابيب: تقييد البرامج النصية لدورة الحياة، والحد من الوصول إلى الشبكة الخارجية، وتقليل نطاق الرموز المميزة.

- المراقبة المستمرة: تعامل مع التبعيات وقم ببناء خطوط الأنابيب كجزء من سطح الهجوم الحرج.

الماخذ الرئيسية

تهديدات سلسلة التوريد لا تعتمد على النظام البيئي

إن انتشار Shai-Hulud 2.0 إلى Maven/Java عبر جسر npm-to-Maven يوضح أن هجمات سلسلة التوريد يمكن أن تتجاوز حدود اللغة والنظام البيئي. حتى المشاريع التي لا تستخدم npm بشكل مباشر قد تكون معرضة للخطر إذا أدوات استخدام أدوات الجسر الآلي.

نظافة بيانات الاعتماد أمر أساسي

تتيح الرموز المسروقة (GitHub و npm والسحابة) الانتشار والوصول إلى البيئات الحساسة. استخدم رموزًا قصيرة الأجل ومحددة النطاق، وفرض المصادقة متعددة العوامل (MFA)، وقم بتدوير بيانات الاعتماد فورًا بعد أي اشتباه في حدوث اختراق. استخدم أدوات المسح السري الآلي أدوات العملية.

Supply Chain الشامل أمر إلزامي

لا يكفي الاعتماد فقط على المسح الثابت لسلسلة التوريد البرمجية (SCA) أو تثبيت الإصدارات. اجمع بين رؤية SBOM والمسح المتعدد للبرامج الضارة وحماية الرموز/الأسرار لتقليل التعرض للمخاطر في جميع الأنظمة البيئية. اكتشف MetaDefender Software Supply Chain

هل أنت مستعد لتأمين سلسلة توريد البرامج الخاصة بك ومنع الهجمات الإلكترونية باستخدام حلول مخصصة ومتكاملة بسلاسة؟