ملخص

في يوليو 2021، كان هناك اختراق إلكتروني معقد باستخدام رابط لخدمة وكيل التغذية من Google لتحميل ملف ضار من Microsoft Word إلى جهاز الضحايا. وبمجرد أن تم تمكين وحدات الماكرو ببراءة من قبل المستخدمين، تم تنفيذ مكتبة الارتباط الديناميكي (DLL) ذات الحمولة الضارة من Hancitor واستدعاء أداة Cobalt Strike المنتشرة في كل مكان، والتي أسقطت حمولات متعددة بعد تحديد ملامح الشبكة المخترقة. في غضون ساعة، يمكن للمهاجم الحصول على امتيازات مسؤول النطاق والتحكم الكامل في النطاق. في هذه المدونة، نصف في هذه المدونة كيف اكتشفالحل OPSWAT Multiscanning - Metascan و Deep CDR (تعطيل المحتوى وإعادة بنائه) التهديد المحتمل ومنع هذا الهجوم المتقدم.

الهجوم

مثل العديد من الهجمات الإلكترونية في الوقت الحاضر ، بدأ الاقتحام برسالة بريد إلكتروني للتصيد الاحتيالي إلى مستخدم واحد أو أكثر في الشبكة المستهدفة. نحن على دراية بتكتيكات الهجوم باستخدام وحدات الماكرو المخفية في الملفات لتنزيل الحمولات الضارة. هذا الهجوم أكثر مراوغة وتعقيدا لأن الماكرو المضمن لا يقوم بتنزيل الحمولات مباشرة ، ولكنه يستخرج ويشغل رمز القشرة (كائن OLE) داخل المستند لتنزيل الحمولات الضارة.

تم إرسال مستند Microsoft Word مع وحدات ماكرو ضارة قادرة على تثبيت نسخ مضمنة من برنامج تنزيل حصان طروادة Hancitor [1] إلى المستخدمين. عندما فتح المستخدمون وحدات الماكرو المخفية في الملف ومكنوها ، قاموا بكتابة وتنفيذ ملف DLL من مجلد appdata الخاص بالضحايا. ثم قام Hancitor DLL بتنزيل وتسليم حمولات مختلفة تحتوي على Cobalt Strike [2] وفيكر ستيلر[3].

كيف OPSWAT يمكن أن تساعدك على منع هذا الهجوم المتقدم

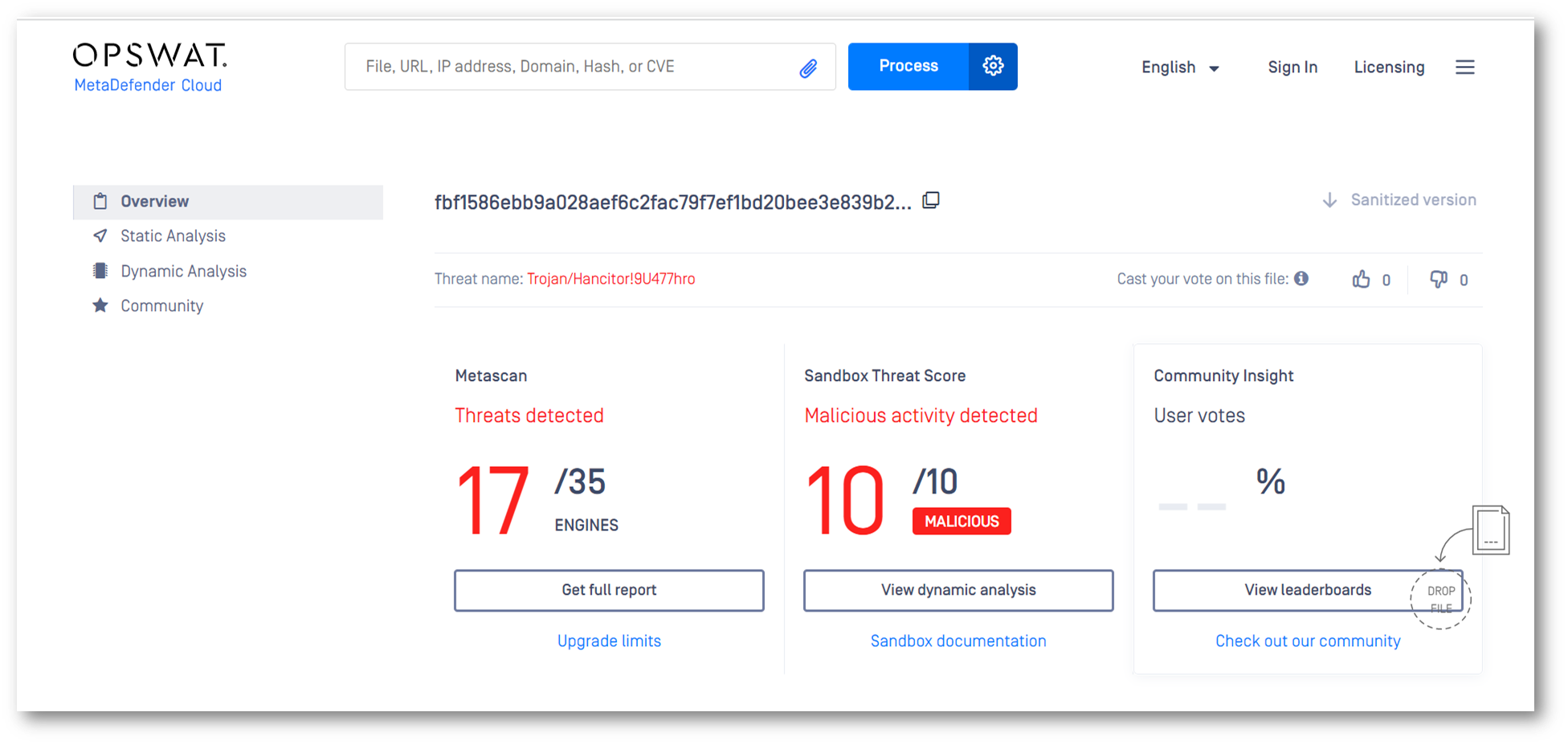

فحص ملف MS Word الضار باستخدام OPSWAT MetaDefender، فقط 17/35 محركات مكافحة الفيروسات وجدت التهديد. هذا دليل قاطع على أن المسح الضوئي باستخدام محرك (محركات) AV واحد أو عدد قليل لا يكفي لحماية مؤسستك والمستخدمين. يمكن للبرامج الضارة المتقدمة ذات التكتيكات المراوغة تجاوز الدفاعات التقليدية. يمكن لمحرك واحد لمكافحة الفيروسات اكتشاف 40٪ -80٪ من البرامج الضارة. OPSWAT ميتاسكان يسمح لك بفحص الملفات بسرعة باستخدام أكثر من 30 محركا لمكافحة البرامج الضارة محليا وفي السحابة لتحقيق معدلات اكتشاف تزيد عن 99٪.

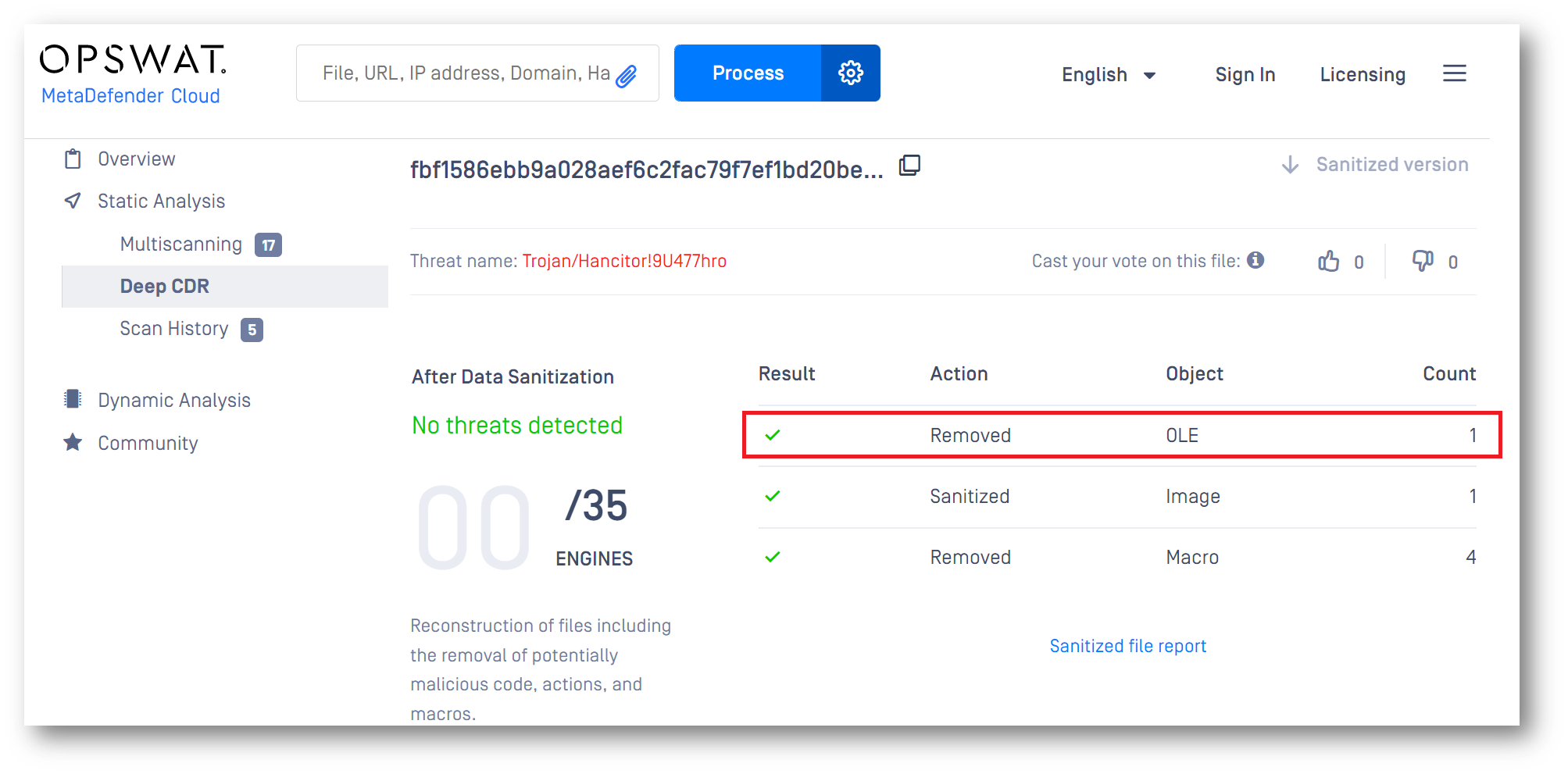

ومع ذلك، فإن أفضل طريقة لضمان حماية مؤسستك ومستخدميك من الملفات المتطورة و هجمات فورية هي تعقيم جميع الملفات باستخدام Deep CDR. يتم تقييم الملفات والتحقق منها عند دخولها إلى نظام التعقيم لضمان نوع الملف واتساقه. بعد ذلك، يتم فصل جميع عناصر الملف إلى مكونات منفصلة وإزالة العناصر التي يحتمل أن تكون ضارة أو تعقيمها. من خلال توفير تقرير تعقيم مفصّل، يمكّن Deep CDR أيضًا المسؤولين من تحليل سلوك البرمجيات الخبيثة دون الحاجة إلى أي أداة تحليل إضافية. نوضح فيما يلي كيف قام Deep CDR بإزالة جميع التهديدات المحتملة في الملف وتوفير ملف آمن للاستهلاك للمستخدمين.

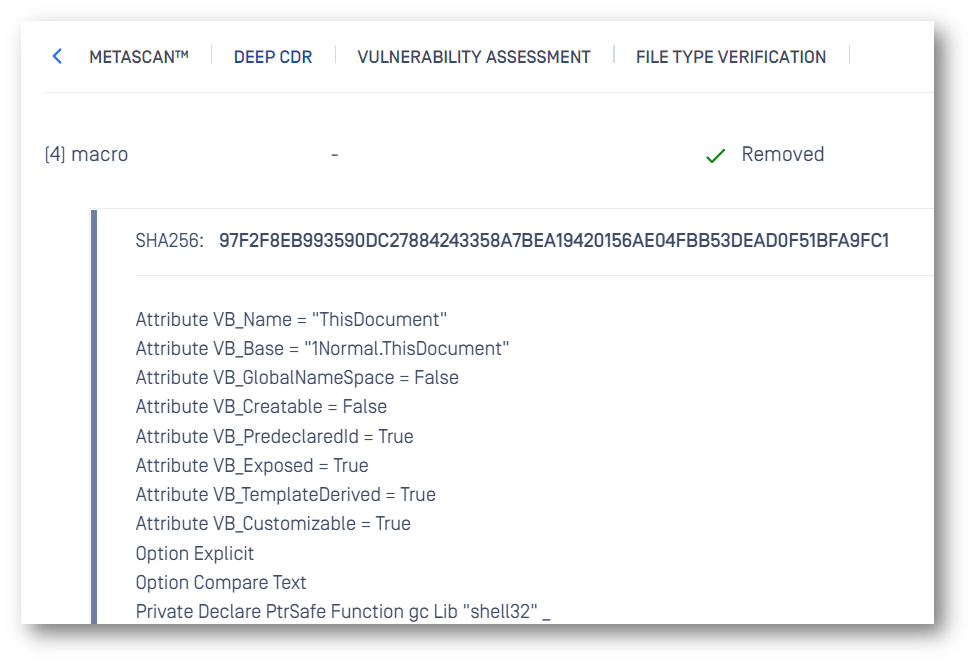

بمعالجة مستند Word الخبيث باستخدام Deep CDR ، وجدنا العديد من المكونات النشطة، بما في ذلك كائن OLE وأربعة وحدات ماكرو. قمنا بفك تشفير الشفرة ووجدنا أنها حاولت التشغيل (C:\Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\templates\templates\ier.dll,HEEPUBQQNOG).

كما هو موضح في نتيجة التعقيم، تمت إزالة كل المحتوى النشط في المستند من الملف. سيقوم أحد الكائنات المضمنة (كائن OLE) بتثبيت ملف Hancitor trojan (ier.dll) على جهاز المستخدمين (بمجرد تنشيطه عن غير قصد) إذا لم يتم تحييده قبل الوصول إليهم.

لحماية شبكتهم ، من الضروري لأي مؤسسة التأكد من أن جميع الملفات / رسائل البريد الإلكتروني المرسلة إلى موظفيها الداخليين آمنة ، مع ضمان إمكانية استخدام الملفات في نفس الوقت. نحن نقدم ملفات آمنة بأقصى قدر من سهولة الاستخدام في غضون أجزاء من الثانية ، لذلك لا ينقطع سير عملك.

من خلال تعقيم كل ملف وإزالة أي تهديدات مضمنة محتملة، يعمل Deep CDR على "تعطيل" جميع التهديدات القائمة على الملفات بشكل فعّال بما في ذلك - التهديدات المعروفة والمجهولة، والتهديدات المعقدة والتهديدات التي تدركها صناديق الرمل، والتهديدات المزودة بتقنية التهرب من البرمجيات الضارة مثل البرمجيات الضارة غير القابلة للكشف بالكامل، والكشف عن برامج VMware، والتشويش وغيرها الكثير.

اعرف المزيد عن Deep CDR أو تحدث إلى أحد الخبراء التقنيين في OPSWAT لاكتشاف أفضل الحلول الأمنية للوقاية من البرمجيات الخبيثة في يوم الصفر والبرمجيات الخبيثة المراوغة المتقدمة.

1. Hancitor هو تنزيل البرامج الضارة التي تفتح 'الأبواب الخلفية' للفيروسات الأخرى للتسلل.

2. Cobalt Strike هي أداة وصول عن بعد تم اختيارها من قبل مجرمي الإنترنت لتقديم برامج ضارة للمتابعة.

3. FickerStealer هو برنامج ضار لسرقة المعلومات مصمم لاستخراج المعلومات الحساسة.