في OPSWAT يتم تضمين الأمن في كل مرحلة من مراحل عملية تطوير البرمجيات لدينا. يحدد إطار عملنا لدورة حياة تطويرSoftware Secure Software SDLC) المنهجيات المنظمة وممارسات الحوكمة ومبادئ الأمن التي تضمن أن منتجاتنا تلبي أعلى معايير الجودة والامتثال.

استناداً إلى دورة حياة تطوير Software الرشيقة والمتوافقة مع المعايير الدولية والمتطلبات التنظيمية، يعكس نهج دورة حياة Software الآمنة التي تتبعها OPSWATالتزاماً عميقاً بالتحسين المستمر والمرونة ضد التهديدات الإلكترونية الحديثة.

تتضمن هذه المدونة رؤى تفصيلية حول التزام OPSWAT الأمني، بما في ذلك حوكمة أمن التطبيقات، وبرامج تدريب المطورين، وهيكل السياسات، والقيمة التي يجلبها هذا الإطار لعملاء OPSWAT . للحصول على نسخة PDF من هذه المدونة، قم بتنزيل ورقتنا البيضاء.

- الغرض من هذه الوثيقة

- ما هو Secure SDLC؟

- لماذا Secure SDLC؟

- إطار عمل دورة حياة البرمجة والتطوير البرمجي Secure الخاص ب OPSWAT

- حوكمة أمن التطبيقات والتدريب

- التصميم Secure وتقييم المخاطر

- التنفيذ والبناء والنشر Secure

- اختبار أمان التطبيقات والتحقق منها

- الإصدار Secure

- التشغيل والصيانة Secure

- بيئة تطوير Secure

- الإغلاق

1. الغرض من هذه الوثيقة

تحدد هذه الوثيقة إطار عمل دورة حياة تطويرSoftware Secure في OPSWATوبرنامجها وعمليتها، وتحدد متطلبات الأمان وتوقعات الامتثال والحوكمة. وهي بمثابة سياسة داخلية لفرق المنتجات في OPSWAT وتوقعات الامتثال للبائعين، ودليل إعلامي للعملاء المهتمين بممارسات التطوير الآمن لدينا.

2. ما هو SDLC Secure SDLC؟

SDLCSoftware دورة حياة تطويرSoftware ) هي عملية تتكون من سلسلة من الأنشطة المخططة لتطوير منتجات البرمجيات. تدمج دورة حياة تطوير البرمجيات Secure SDLC الأمن في كل مرحلة من مراحل دورة حياة تطوير Software - بما في ذلك جمع المتطلبات والتصميم والتطوير والاختبار والتشغيل/الصيانة.

3. لماذا Secure SDLC SDLC؟

تستهدف الجهات الفاعلة الخبيثة الأنظمة من أجل الربح أو التعطيل، مما يؤدي إلى تكبد المؤسسات تكاليف ومخاطر في الأعمال التجارية وتضرر سمعتها.

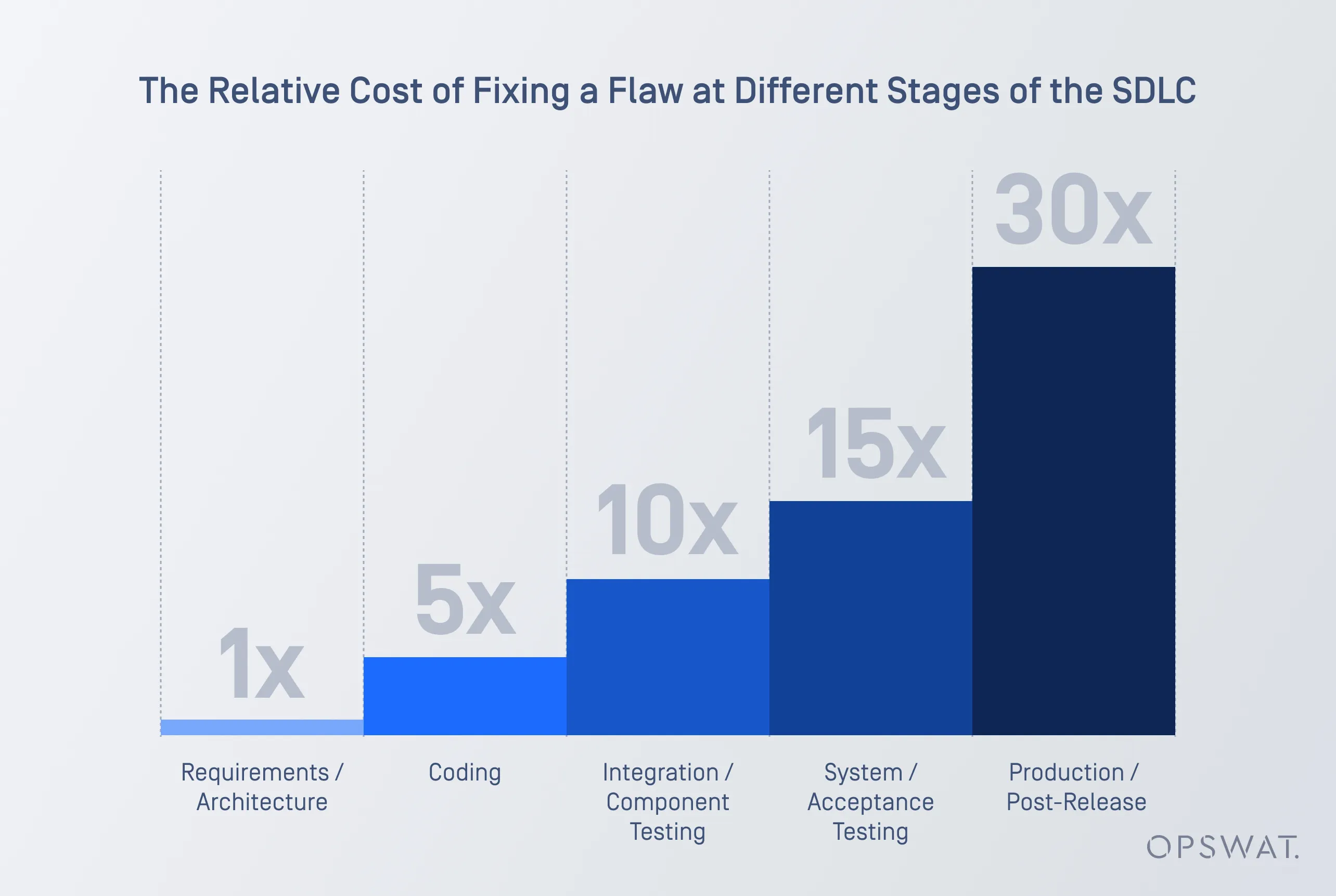

ووفقًا لدراسة استقصائية حديثة، فإن تكلفة إصلاح الخلل الأمني تكون أعلى بـ 30 ضعفًا عند اكتشافه في مرحلة الإنتاج مقارنةً بمرحلة التحليل والمتطلبات.

يوفر تطبيق نظام SDLC Secure للتطوير البرمجي Secure المزايا التالية:

- يقلل من مخاطر الأعمال من خلال اكتشاف العيوب الأمنية في وقت مبكر من عملية التطوير.

- يقلل التكاليف من خلال معالجة نقاط الضعف في وقت مبكر من دورة الحياة.

- ترسيخ الوعي الأمني المستمر بين جميع أصحاب المصلحة.

4. إطار عمل دورة حياة البرمجة والتطوير البرمجي Secure الخاص OPSWAT

يحدد إطار عمل دورة حياة البرمجيات Secure SDLC الخاص بـ OPSWATالمنهجيات المنظمة والمبادئ الأمنية التي توجه تطوير البرمجيات الآمنة.

تتبع OPSWAT دورة حياة تطوير Software الرشيقة. ولكي نكون متوافقين تمامًا مع متطلبات عملائنا، اعتمدنا إطار عمل دورة حياة تطوير البرمجيات Secure SDLC وفقًا للمتطلبات التنظيمية والمعايير الدولية. ويعزز هذا النهج التزامنا بالتحسين المستمر والمرونة في مجال الأمن السيبراني المتطور.

إطار عمل NIST لتطويرSoftware Secure (SSDF)

يعتمد إطار عمل دورة حياة البرمجيات Secure SDLC الخاص OPSWATعلى إطار عمل تطويرSoftware Secure NIST SP 800-218 SSDF)، مما يضمن أن يكون الأمن منظمًا وقابلًا للقياس ومطبقًا بشكل متسق في جميع مراحل عملية تطوير البرمجيات.

ومن خلال دمج أفضل الممارسات في مجال تطوير البرمجيات الأمنية الخاصة بأفضل الممارسات في مجال تطوير البرمجيات، يحافظ OPSWAT على وضع أمني استباقي، حيث يدمج الأمن في كل مرحلة من مراحل تطوير البرمجيات - بدءاً من التخطيط والتصميم إلى التنفيذ والتحقق والمراقبة المستمرة.

يتم توفير شهادة امتثال المنتجات الفردية لعملائنا من الحكومة الفيدرالية الأمريكية عند الطلب. راجع تفاصيل الاتصال أدناه.

قانون الاتحاد الأوروبي للمرونة السيبرانية وتوجيهات NIS2 الخاصة بالاتحاد الأوروبي

مع استمرار تطور لوائح الأمن السيبراني، تظل OPSWAT ملتزمة بمواءمة إطار عمل SDLC Secure الخاص بها مع المتطلبات التنظيمية العالمية، بدءًا من قانون المرونة الإلكترونية للاتحاد الأوروبي وتوجيه NIS2. من خلال التكيف بشكل استباقي مع المعايير الناشئة، تضمن OPSWAT أن تظل دورة حياة Secure SDLC شاملة ومتوافقة ومرنة في مشهد تنظيمي متزايد التعقيد.

إدارة أمن المعلومات ISO 27001 ISO 27001

الحفاظ على أمن المعلومات القوي أمر بالغ الأهمية لكل من النزاهة التشغيلية والامتثال التنظيمي. يدمج إطار عمل OPSWAT الخاص بـ OPSWAT لإطار عمل SDLC Secure مبادئ نظام إدارة أمن المعلومات ISO 27001، مما يضمن دمج الضوابط الأمنية واستراتيجيات إدارة المخاطر وتدابير الامتثال بسلاسة في تشغيل منتجاتنا السحابية.

وباعتبارها مزودًا ومستهلكًا لحلولنا الأمنية، تطبق OPSWAT سياسات أمنية مطبقة داخليًا في الشركة، مما يضمن التزام منتجاتنا المعتمدة بتوقعات الأمان على مستوى المؤسسات قبل نشرها.

اطلع على مزيد من التفاصيل حول الامتثال والشهادات.

إدارة الجودة ISO 9001 ISO 9001

ولضمان أعلى معايير جودة البرمجيات، تم دمج إطار عمل دورة حياة البرمجيات Secure SDLC الخاص بشركة OPSWATفي نظام إدارة الجودة ISO 9001 (نظام إدارة الجودة). وينشئ نظام إدارة الجودة ضوابط جودة مدققة للحوكمة وإدارة التغيير والعمليات متعددة الوظائف، مما يدعم تعريف وتصميم وتطوير وإنتاج وصيانة المنتج وعروض الدعم، ويمتد إلى ما وراء البحث والتطوير ليشمل مجالات مثل المبيعات ودعم العملاء وتكنولوجيا المعلومات والموارد البشرية.

يعزز هذا النهج التزامنا بنهج منظم قائم على المخاطر في إدارة الجودة، مما يضمن أن يظل أمن التطبيقات جزءاً لا يتجزأ من جميع وظائف الأعمال.

اطلع على مزيد من التفاصيل حول الامتثال والشهادات.

نموذج نضج ضمان Software (SAMM) من OWASP

نموذج نضج ضمان أمن Software (SAMM) من OWASP هو إطار عمل شامل مصمم لمساعدة المؤسسات على تقييم وصياغة وتنفيذ استراتيجيات فعالة لأمن البرمجيات ضمن دورة حياة البرمجيات SDLC الحالية.

وباعتبارها إطار عمل مفتوح المصدر، تستفيد SAMM من المساهمات العالمية، مما يضمن نهجًا تعاونيًا ومتطورًا باستمرار لأمن التطبيقات. تتيح منهجيته المنظمة للمؤسسات طريقة فعالة وقابلة للقياس لتحليل دورة حياة التطوير وتحسينها. تدعم منهجية SAMM دورة حياة التطوير الكاملة. لا تعتمد منهجية SAMM على التكنولوجيا والعمليات. كما أن SAMM متطور وقائم على المخاطر. ومن خلال الاستفادة من منهجية SAMM، تكتسب الفرق رؤى قابلة للتنفيذ حول الثغرات الأمنية ويمكنها تحسين الوضع الأمني بشكل منهجي طوال دورة حياة التطوير.

معيار التحقق من أمان تطبيق OWASP (ASVS)

إن معيار التحقق من أمان التطبيقات (ASVS) من OWASP هو إطار عمل معترف به عالميًا مصمم لوضع نهج منظم وقابل للقياس وقابل للتنفيذ لأمن تطبيقات الويب. وهو يزود المطورين وفرق الأمن بمجموعة شاملة من متطلبات الأمان وإرشادات التحقق لضمان تلبية التطبيقات لأفضل الممارسات في هذا المجال.

وباعتبارها إطار عمل مفتوح المصدر، تستفيد ASVS من المساهمات الواسعة من مجتمع الأمن العالمي، مما يضمن مواكبتها للتهديدات الناشئة والمعايير الأمنية المتطورة.

تعمل ASVS كمعيار لنضج أمن التطبيقات، مما يمكّن المؤسسات من تحديد الوضع الأمني وتحسين ممارسات التطوير الآمن بشكل منهجي. وبفضل قوائم المراجعة الأمنية التفصيلية التي تغطي مجالات مهمة مثل المصادقة والترخيص وإدارة الجلسات والتحكم في الوصول، تقدم ASVS لفرق المنتجات إرشادات واضحة وقابلة للتنفيذ لدمج الأمن بسلاسة طوال دورة حياة تطوير البرمجيات. من خلال اعتماد ASVS، يمكن للمؤسسات من خلال اعتماد ASVS تعزيز ضمان الأمان وتبسيط جهود الامتثال والتخفيف من الثغرات الأمنية في تطبيقات الويب الحديثة بشكل استباقي.

تعمل ASVS كمقياس يوفر لمطوري التطبيقات ومالكيها وسيلة موحدة لتقييم مستوى الأمان والثقة في تطبيقاتهم. كما أنه بمثابة إرشادات لمطوري التحكم الأمني، حيث يحدد التدابير الأمنية الضرورية المطلوبة لتلبية متطلبات أمن التطبيقات. تعتبر ASVS أساساً موثوقاً لتحديد متطلبات التحقق الأمني في العقود.

5. حوكمة أمن التطبيقات والتدريب

يترجم برنامج دورة حياة البرمجة Secure SDLC الخاص OPSWAT برنامج دورة حياة البرمجة Secure SDLC إلى حوكمة منظمة، مما يضمن توثيق المتطلبات الأمنية والحفاظ عليها وقياسها وتحسينها باستمرار، مع ضمان حصول جميع الأطراف المعنية على التدريب المناسب. ويحدد البرنامج الأدوار والمسؤوليات والتدابير الأمنية لبيئات التطوير والاختبار والإنتاج، بالإضافة إلى أمن خطوط الأنابيب، وتحديد بيئة التطوير Secure وتفويض تطبيق السياسات الأمنية ضمن عملية دورة حياة التطوير Secure .

الأدوار والمسؤوليات

الإدارة رفيعة المستوى - كبير مسؤولي المنتجات (CPO)

يتولى كبير مسؤولي المنتجات (CPO) مسؤولية الإشراف الاستراتيجي على برنامج دورة حياة البرمجيات Secure SDLC وتطبيقه في جميع فرق المنتجات، بالإضافة إلى برامج البحث والتطوير الأخرى مثل برنامج ضمان الجودة (QA) وبرنامج تجربة المستخدم (UX)، مما يضمن اتباع نهج متماسك لتطوير البرمجيات الآمنة وعالية الجودة والتي تركز على المستخدم.

بصفته المالك الرئيسي للمخاطر لجميع المنتجات وعمليات البحث والتطوير، يكلف رئيس العمليات عمليات البحث والتطوير بامتلاك برنامج دورة حياة البرمجة Secure لبرمجيات التطوير المستدام الآمنة ويضمن أن قادة المنتجات يطبقون برنامج دورة حياة البرمجة Secure لبرمجيات التطوير المستدام الآمنة ويطبقون عملية دورة حياة البرمجة Secure لبرمجيات التطوير المستدام بفعالية في فرق المنتج. في هذا الدور، يوافق رئيس العمليات المركزية على تعديل برنامج دورة حياة البرمجة Secure للبرمجيات المسندة الآمنة والانحرافات عن عملية دورة حياة البرمجة Secure للبرمجيات المسندة الآمنة.

كما يراقب مسؤول حماية العملاء أيضًا نتائج برنامج SDLC Secure ويتتبع النضج الأمني، ونقاط الضعف، والامتثال، وأنشطة التطوير للحفاظ على وضع أمني قوي للمنتجات.

بالإضافة إلى ذلك، فإن رئيس العمليات المركزية مسؤول عن تخصيص ميزانية أمن البحث والتطوير والموافقة عليها، مما يضمن تخصيص الموارد الكافية لبرنامج SDLC Secure .

عمليات البحث والتطوير

ويتألف فريق عمليات البحث والتطوير من قادة هندسة البرمجيات ومهندسي أمن التطبيقات، لضمان الامتثال للمتطلبات التنظيمية والأمنية. رئيس قسم عمليات البحث والتطوير هو مالك المخاطر لكل من إطار عمل دورة حياة البرمجيات Secure SDLC والخدمات المركزية لبيئة التطوير Secure ويشرف على تحسينها المستمر ودمجها في عمليات التطوير في OPSWAT.

بصفتها مالك برنامج SDLC Secure فإن عمليات البحث والتطوير مسؤولة عن الحفاظ على البرنامج وتطويره بالتنسيق مع سياسات أمن الشركة وبرامج البحث والتطوير الأخرى. ويشمل ذلك التنسيق مع قادة المنتجات بشأن خرائط الطريق الاستراتيجية، وتحديد مؤشرات الأداء الرئيسية الأمنية وتتبعها لتعزيز مستويات النضج سنويًا، وتعديل متطلبات ASVS حسب الضرورة.

التعاون أمر أساسي في هذا الدور، حيث تنظم عمليات البحث والتطوير الفريق الافتراضي لأمن التطبيقات، وتدعم فرق المنتجات في تنفيذ برنامج SDLC Secure وتتحقق من جميع المواقف الأمنية للمنتج وتقدم تقارير عنها، وتضمن التدريب الأمني المستمر، وتوفر إرشادات الخبراء بشأن أفضل ممارسات أمن التطبيقات.

وبالإضافة إلى ذلك، تدير عمليات البحث والتطوير الخدمات المركزية لبيئة التطوير Secure بما يضمن الامتثال لسياسات أمن الشركة، والعمل كأوصياء على التعليمات البرمجية المصدرية، والإشراف على تكوين أدوات التكامل المستمر/النشر المستمر (CI/CD). ويشمل ذلك إدارة جمع الأدلة داخل خط أنابيب التكامل المستمر/النشر المستمر وفرض ضوابط صارمة للوصول.

فرق المنتجات

يتألف فريق المنتج من قائد المنتج، ومهندسي البرمجيات، والمطورين، ومهندسي ضمان الجودة، ومهندسي موثوقية الموقع (SRE)، وأعضاء آخرين في الفريق في أدوار مختلفة، اعتمادًا على الاحتياجات المحددة للمنتج.

قائد المنتج هو مالك المخاطر لمنتجه الخاص، ويشرف على جميع أعضاء الفريق ويضمن التزام عملية التطوير بعملية SDLC Secure SDLC. يكون الفريق مسؤولاً عن تنفيذ وتطبيق برنامج دورة حياة البرمجة والتطويرSecure OPSWAT مما يضمن دمج الأمن في جميع مراحل عملية التطوير.

يمكن للفريق تخصيص العمليات والأدوات وخط أنابيب CI/CD، وتحديد معايير الإصدار ومقاييس النزاهة مع توثيق أي انحرافات عن عملية SDLC Secure . يتم تعيين بطل أمني داخل الفريق، يكون مسؤولاً عن حضور الاجتماعات المتعلقة بالأمن لفريق أمن التطبيقات الافتراضي وضمان التواصل الفعال داخل الفريق فيما يتعلق بالمسائل الأمنية.

بالإضافة إلى ذلك، فإن الفريق مسؤول عن الإبلاغ عن الأدلة على الوضع الأمني للمنتج، والحفاظ على الشفافية، وضمان الامتثال المستمر للمعايير الأمنية.

الفريق الافتراضي لأمن التطبيقات

الفريق الافتراضي لأمن التطبيقات هو فريق متعدد المنتجات يتألف من مهندسي أمن التطبيقات من عمليات البحث والتطوير والمهندسين المعينين الذين يعملون كأبطال أمن من كل فريق منتج، ويركز جميعهم على ضمان أمن منتجات OPSWAT.

خلال الاجتماعات المنتظمة، يتلقى أبطال الأمن تحديثات حول مواضيع مثل التغييرات في مؤشرات الأداء الرئيسية للأمان والاستخدام الموصى به لأدوات CI/CD ذات الصلة بالأمن في خط الإنتاج. توفر هذه الاجتماعات أيضًا منتدى للأطراف لتبادل الخبرات ومناقشة القضايا المتعلقة بالأمن وبدء عملية المراجعة Secure . بالإضافة إلى ذلك، يشاركون بفعالية في تحليل الأسباب الجذرية (RCA) لتحسين الوضع الأمني ومنع تكرار الثغرات الأمنية.

استراتيجية البرنامج الأمني

الأولويات الاستراتيجية

تتماشى خطة OPSWATالاستراتيجية لأمن التطبيقات مع أولويات العمل ورغبته في تحمل المخاطر، مع الأخذ في الاعتبار مستوى نضج كل منتج ومدى تعرضه للتهديدات الأمنية. ينصب التركيز الأساسي على حماية المنتجات ذات المخاطر العالية، لا سيما تلك التي لها قاعدة عملاء كبيرة أو عمليات نشر عامة أو مدمجة في البنية التحتية الحيوية.

ميزانية الأمن

يتم تخصيص ميزانية أمنية مخصصة في إطار عمليات البحث والتطوير لمبادرات وأدوات الأمان الرئيسية، بما في ذلك عمليات التدقيق من طرف ثالث، واختبارات الاختراق المستقلة، واختبارات الأمان المؤتمتة ضمن خط أنابيب CI/CD.

الأتمتة والتحقق المستقل

لتقليل المخاطر الأمنية للمنتج، يعطي OPSWAT الأولوية للتدابير الأمنية الوقائية بناءً على تقييمات المخاطر. ويشمل ذلك دمج الفحص الأمني الآلي ضمن تنسيق خط أنابيب CI/CD، مما يتيح الكشف المبكر عن الثغرات الأمنية ومعالجتها طوال دورة حياة التطوير.

بالإضافة إلى ذلك، تعمل التقييمات الداخلية وعمليات التدقيق من طرف ثالث واختبارات الاختراق المستقلة على تعزيز الأمن من خلال القضاء على التبعيات أحادية النقطة وضمان عملية تحقق منظمة ومتعددة الطبقات. يعزز هذا النهج من جهود تحديد المخاطر والتخفيف من حدتها، مما يضمن معالجة نقاط الضعف بشكل شامل والتحقق من صحتها من قبل متخصصين أمنيين مستقلين.

تحديد الأولويات الأمنية في البنية التحتية الحيوية

الحماية في سياق حماية البنية التحتية الحرجة (CIP)، يظل الأمن هو الأولوية القصوى، لا سيما في الحالات النادرة التي يتعارض فيها مع المتطلبات التنظيمية أو سمات الجودة. وتتبع عملية اتخاذ القرار هذه المبادئ التوجيهية:

- يحظى الأمن بالأسبقية على التعارضات التنظيمية المتعلقة بالخصوصية أو البيئة أو لوائح الاستدامة.

- يتفوق الأمان والموثوقية على سمات الجودة الأخرى مثل سهولة الاستخدام وقابلية الصيانة والتوافق (وفقًا لمعيار ISO/IEC 25010).

- تحظى النزاهة والتوافر بالأولوية على السرية في الحالات التي تكون فيها موثوقية النظام أكثر أهمية من تقييد الوصول (وفقًا لمعيار ISO/IEC 27001).

التدريب والتوعية الأمنية

كجزء من برنامج Secure SDLC، بالإضافة إلى تدريبات التوعية الأمنية العامة للشركة، يتم إلزام جميع الموظفين المشاركين في التطوير الآمن بتدريبات أمنية خاصة بأدوار محددة. يتم تتبع جميع التدريبات في أدوات التدريب الخاصة بالشركة. تتم مراجعة برامج التدريب والتوعية بشكل دوري لدمج الاتجاهات الأمنية الجديدة وضمان الامتثال المستمر للمعايير الأمنية.

مبادرات التوعية

- اختبار أمن البنية التحتية والموظفين بما يتماشى مع مبادرات أمن الشركة.

- فحص نقاط الضعف الداخلية للمنتجات والبنية التحتية.

- عمليات مسح الشبكة الداخلية والخارجية اليومية.

- حملات الهندسة الاجتماعية.

التدريبات الخاصة بالأدوار المحددة

- الحملات التدريبية لفرق المنتجات، التي تغطي أفضل 10 برامج تدريبية لـ OWASP، واختبار أمان API والتدريب على أمان السحابة.

- حملات تدريبية لفرق المنتجات على السياسات الموضحة أدناه.

- يشارك المطورون في تدريب آمن ومستمر على البرمجة الآمنة من خلال منصة تعليمية مخصصة.

التأهيل

- يتضمن تأهيل الموظفين الجدد على متن الطائرة جميع التدريبات الأمنية ذات الصلة بناءً على دورهم.

- يخضع أبطال الأمن لتدريب تأهيلي محدد عند انضمامهم إلى الفريق الافتراضي لأمن التطبيقات.

القياس والتحسين المستمر

يلتزم OPSWAT عزيز برنامج دورة حياة Secure البرمجيات SDLC بشكل مستمر من خلال قياس الأداء المنظم وتقييمات النضج والتحديثات المنتظمة لضمان الفعالية الأمنية المستمرة.

للحفاظ على وضع أمني قوي، يستخدم OPSWAT نهجاً منهجياً لتتبع الأداء الأمني وتحسينه. ويشمل ذلك تقييمات ربع سنوية لنضج أمن المنتجات، والمراجعات الأمنية الداخلية للتحقق من الالتزام بأفضل الممارسات، وتحديد مؤشرات الأداء الرئيسية السنوية التي يتم قياسها كل ثلاثة أشهر.

لقياس الوضع الأمني للتطبيقات بفعالية، يقيّم OPSWAT الفرق باستخدام مقاييس منظمة. يتم تقييم نضج أمن المنتج لكل فريق استناداً إلى إطار عمل إدارة أمن التطبيقات، مما يوفر مقياساً قابلاً للقياس الكمي للتقدم الأمني. وبالإضافة إلى ذلك، تخضع المنتجات لتقييم الامتثال لـ ASVS لضمان الالتزام بمتطلبات التحقق الأمني. تتم مراقبة الامتثال لعملية SDLC Secure عن كثب وتقييمها وتحقيق أهداف مؤشرات الأداء الرئيسية استنادًا إلى الأدلة، مما يضمن أن الوضع الأمني والتحسينات الأمنية قابلة للقياس وقابلة للتنفيذ. يُطلب من جميع فرق المنتجات تحقيق أهداف النضج الأمني كجزء من تقييم أدائها السنوي.

كجزء من جهود التحسين المستمر، يقدم OPSWAT مبادرات أمنية جديدة للمنتجات بشكل دوري لزيادة مستويات النضج وتعزيز أمن التطبيقات. وتشمل هذه المبادرات تحديث السياسات الأمنية لمعالجة التهديدات الناشئة، ودمج أدوات أمنية جديدة لتعزيز الكشف والوقاية، وتوسيع أهداف مؤشرات الأداء الرئيسية لدفع عجلة التقدم المستمر.

ولتعزيز الحوكمة الأمنية، يجري OPSWAT مراجعة سنوية لإطار عمل دورة حياة Secure للتطوير والتحليل Secure SDLC، مع دمج الرؤى المستقاة من تحليلات الأسباب الجذرية للحوادث الأمنية السابقة، وتقييمات اتجاهات الثغرات الأمنية، وتحسينات العمليات والسياسات الحالية.

يضمن هذا النهج المنظم للتحسين المستمر أن يحافظ OPSWAT على وضع أمني استباقي ومرن للمنتجات، والتكيف بفعالية مع تحديات الأمن السيبراني المتطورة مع تلبية الأهداف الأمنية التنظيمية والتشغيلية.

عملية SDLC Secure SDLC

تعمل عملية دورة حياة البرمجيات Secure SDLC على تفعيل برنامج دورة حياة البرمجيات Secure SDLC من خلال تحديد الضوابط الأمنية التي يجب على الفرق اتباعها، بما في ذلك أنشطة محددة مثل الفحوصات الأمنية الآلية وآليات التحقق في كل مرحلة من مراحل التطوير. تتماشى هذه العملية مع برامج البحث والتطوير الرئيسية الأخرى، مثل برنامج ضمان الجودة وبرنامج تجربة المستخدم، مما يضمن اتباع نهج متماسك لتطوير البرمجيات الآمنة وعالية الجودة التي تركز على العملاء.

يتم تفصيل عملية SDLC Secure SDLC في الأقسام التالية:

- التصميم Secure وتقييم المخاطر

- التنفيذ والبناء والنشر Secure

- اختبار أمان التطبيقات والتحقق منها

- الإصدار Secure

- Secure العمليات والصيانة

إن عملية SDLC Secure هي عملية عالية المستوى، ويجوز للفرق تنفيذها بطريقة موسعة ومخصصة بشرط الحفاظ على أمن العملية على نفس المستوى كحد أدنى. يجب توثيق الانحراف عن عملية SDLC Secure والموافقة عليها.

السياسات المتبعة في إطار برنامج SDLC Secure

يشتمل برنامج SDLC Secure على العديد من السياسات التي يجب أن تتم الموافقة عليها رسميًا والاعتراف بها من قبل فرق المنتج لضمان الامتثال لمتطلباتها. الالتزام بهذه السياسات إلزامي داخليًا، وكل فريق مسؤول عن مراجعتها والتوقيع عليها وتنفيذها كجزء من عمليات التطوير الخاصة به.

فيما يلي قائمة بالسياسات الرئيسية إلى جانب أغراض كل منها. أما بالنسبة للسياسات ذات الأهمية الخارجية، فقد أُدرجت تفاصيل إضافية في هذه الوثيقة.

| السياسة | وصف |

|---|---|

| سياسة التحقق من أمان التطبيق | تحدد هذه السياسة التحقق من أمان المنتجات بالتفصيل، راجع المزيد من التفاصيل في قسم اختبار أمان التطبيقات والتحقق منها. |

| سياسة سلامة الإصدار | تحدد هذه السياسة متطلبات توقيع التعليمات البرمجية، راجع المزيد من التفاصيل في قسم سلامة الإصدار. |

| سياسة إدارة SBOM | تهدف سياسة إدارة SBOM إلى ضمان تحديث حالة سجل مكونات الطرف الثالث المستخدمة. هذا هو أساس السياسات الأخرى التي تتعامل مع المخاطر القانونية والأمنية للجهات الخارجية. |

| سياسة أمن Supply Chain | تحدد هذه السياسة شروط استخدام المكونات مفتوحة المصدر أو مكونات الطرف الثالث، وعملية إدخال مكونات جديدة مفتوحة المصدر أو مكونات الطرف الثالث، بما في ذلك تقييم البائع، انظر المزيد من التفاصيل في قسم تقييم البائعين. |

| سياسة Vulnerability Management المنتج | وتحدد هذه السياسة الأطر الزمنية لمعالجة الثغرات الأمنية في المصادر المفتوحة والطرف الثالث والداخلية وتضع إجراءات للتعامل مع التصحيحات الأمنية في جميع المنتجات. وهي تضمن تقييم الثغرات الأمنية وترتيبها حسب الأولوية ومعالجتها ضمن أطر زمنية محددة. |

| سياسة إدارة المكونات المنتهية الصلاحية | تشكل المكونات المنتهية الصلاحية (EOL) خطرًا أمنيًا، وبالتالي لا يُسمح باستخدامها في منتجاتنا. تحدد هذه السياسة إدارة المواقف غير المتوقعة التي تنشأ عندما يصل أحد المكونات إلى نهاية عمره الافتراضي. |

| سياسة الامتثال لخصوصية المنتج | تحدد هذه السياسة متطلبات الامتثال للخصوصية للمنتجات وضوابط الأمان المناسبة التي سيتم تطبيقها. |

| سياسة التعامل مع عينات البرمجيات الخبيثة | تحدد هذه السياسة إجراءات التعامل الآمن مع عينات البرمجيات الخبيثة الحية لمنع وقوع حوادث البرمجيات الخبيثة في بيئاتنا. |

| سياسة استخدام الذكاء الاصطناعي | تقيد سياسة استخدام الذكاء الاصطناعي (AI) استخدام الذكاء الاصطناعي (AI) في التطوير لضمان أمن عملائنا. يعمل الذكاء الاصطناعي كأداة مساعدة فقط، بينما يظل المطورون الأفراد مسؤولين مسؤولية كاملة عن عملية التطوير. لا يجوز استخدام أدوات الذكاء الاصطناعي إلا في الوضع الخاص فقط، مما يمنع بشكل صارم أي تسريب لشفرة المصدر أو غيرها من المعلومات المتعلقة بالأمان. |

| سياسة الكشف عن الثغرات الأمنية في المنتج | تحدد هذه السياسة الأدوار والمسؤوليات الخاصة بإدارة الثغرات الأمنية، والتي تغطي دورة الحياة بأكملها بدءًا من الكشف عن الثغرات الأمنية ومعالجتها - كما هو موضح في سياسة Vulnerability Management للمنتج - إلى الكشف المنسق عن الثغرات الأمنية، راجع المزيد من التفاصيل في قسم التشغيل والصيانة Secure . |

6. التصميم Secure وتقييم المخاطر

كجزء من عملية SDLC Secure يتم تتبع متطلبات الأمان وتوثيقها والحفاظ عليها طوال دورة حياة التطوير. يُطلب من البائعين الخارجيين الإقرار بمتطلبات الأمان والوفاء بها، مما يضمن الاتساق في التوقعات الأمنية والالتزام بسياسة الامتثال لخصوصية المنتج في جميع مكونات البرمجيات.

يتم دمج الأمن في كل مرحلة من مراحل دورة حياة التطوير. تقع على عاتق أبطال الأمن مسؤولية وضع توقعات عملية دورة حياة التطوير Secure SDLC في الاعتبار وتمثيلها داخل فرقهم.

تتضمن مجموعة متطلبات التصميم Secure متطلبات الأمان الوظيفية وغير الوظيفية المستندة إلى ASVS. يتم توفير النماذج المرجعية من قبل عمليات البحث والتطوير لدعم قرارات التصميم، إلى جانب تعديلات موثقة لمتطلبات ASVS إذا لزم الأمر (على سبيل المثال، متطلبات تشفير أقوى).

نمذجة التهديدات

نمذجة التهديدات هي عملية منظمة لتحديد التهديدات ونقاط الضعف في المراحل الأولى من دورة حياة التطوير. وهي جزء لا يتجزأ من عملية دورة حياة التطوير Secure SDLC، ويتم إجراؤها بانتظام - مرة واحدة على الأقل في السنة أو كلما تم إدخال ميزات أو تغييرات معمارية جديدة. تقوم فرق المنتج بنمذجة التهديدات من خلال تحديد الأهداف الأمنية، وتحديد الأصول والتبعيات، وتحليل سيناريوهات الهجوم المحتملة، والتخفيف من التهديدات التي تم تحديدها.

ويتضمن النهج المحسّن تحليل تدفق البيانات وممارسات نمذجة التهديدات الراسخة (مثل نموذج STRIDE)، مما يضمن إجراء تقييم شامل عبر المنتجات. عند الضرورة، يتم بدء مراجعات الأمان للتحقق من الامتثال لمتطلبات الأمان ومعالجة المخاطر المحتملة بشكل استباقي. يتم توثيق قرارات التصميم بعناية، ويتم تتبع أي مخاطر متبقية باستمرار طوال دورة حياة المنتج.

تقييم المخاطر والتخفيف من حدتها

يتم تقييم المخاطر الأمنية للتطبيقات باستخدام مصادر متعددة، بما في ذلك التهديدات المتبقية التي تم تحديدها أثناء نمذجة التهديدات، والثغرات الأمنية المعترف بها على نطاق واسع مثل تلك الموجودة في قائمة أفضل 10 تطبيقات في OWASP وSANS Top 25، وضوابط الأمان المفقودة بناءً على إرشادات ASVS. تشمل عوامل الخطر الإضافية نقاط الضعف في إدارة الأسرار خلال عمليات الإنشاء والنشر والإصدار، بالإضافة إلى نقاط الضعف في المكونات مفتوحة المصدر ومكونات الطرف الثالث.

بعد تقييم المخاطر، يتم وضع خطط للتخفيف من حدة المخاطر التي تم تحديدها، مع مراعاة كل من التأثير والاحتمالية. يتم توثيق هذه الخطط، إلى جانب المخاطر المقابلة وخطوات التخفيف من حدة المخاطر، توثيقًا دقيقًا.

يتم تعقب المخاطر المتبقية طوال دورة حياة المنتج، وتخضع للمراجعة الدورية ويجب الاعتراف بها رسمياً من قبل أصحاب المخاطر. كما يتم دمجها في تقارير الإصدار الداخلي للحفاظ على الوضوح والمساءلة.

عند الضرورة، يتم البدء في إجراء مراجعات أمنية لضمان الامتثال للمتطلبات الأمنية ومعالجة المخاطر المحتملة بشكل استباقي، مما يعزز الوضع الأمني العام للمنتج.

أفضل ممارسات التصميم Secure

مبادئ التصميم Secure هي مجموعات من خصائص المنتجات والسلوكيات والتصاميم وممارسات التنفيذ المرغوبة.

يجب أن يطبق فريق المنتج المبادئ المتعلقة بوظائف الأمان مثل: أقل امتياز، الفشل الآمن، إنشاء افتراضيات Secure أقل آلية مشتركة.

يجب أن يطبق فريق المنتج المبادئ المتعلقة ببنية البرمجيات الآمنة مثل الدفاع في العمق، ومبدأ التصميم المفتوح، والاستفادة من المكونات الموجودة.

يجب أن يطبق فريق المنتج المبادئ المتعلقة بتجربة المستخدم مثل المقبولية النفسية والاقتصاد في الآلية في التصميم بما يتوافق مع برنامج تجربة المستخدم.

يجب على فرق المنتج اتباع هذه المبادئ وغيرها من المبادئ الحديثة اللازمة لمنع حدوث ثغرات أمنية في البنية والميزات الأمنية أو غير الأمنية.

لدعم فرق المنتجات في تنفيذ مبادئ التصميم Secure توفر عمليات البحث والتطوير العديد من الإرشادات القائمة على المبادئ مع نماذج مرجعية أمنية لميزات الأمان الهامة.

يتعين على فريق المنتج إنشاء خطة اختبار الأمان بما يتسق مع برنامج ضمان الجودة الذي يحدد حالات اختبار الأمان لمتطلبات الأمان الوظيفية وغير الوظيفية بما في ذلك اختبارات حالات سوء الاستخدام وإساءة الاستخدام، وبيانات الاختبار، بما في ذلك أنماط الهجوم (مثل البرمجة النصية عبر المواقع القائمة على DOM، وحقن البرمجة النصية عبر المواقع) وأدوات الاختبار.

7. التنفيذ والبناء والنشر Secure

كجزء من عملية SDLC Secure بما في ذلك التنفيذ والبناء والنشر تهدف إلى منع الثغرات والعيوب، استنادًا إلى التصميم Secure وتقييم المخاطر. تحتوي مجموعة المتطلبات على توقعات بشأن المتطلبات الأمنية الوظيفية وغير الوظيفية القائمة على ASVS، ومنهجية التطوير والاختبار الآمنين بالاعتماد على بيئة التطوير Secure .

أثناء التنفيذ، يجب تطبيق أفضل ممارسات الترميز Secure ومراجعة التعليمات البرمجية Secure والكشف المبكر عن الثغرات الأمنية. يجب أن تلتزم فرق العمل بسياسة أمن Supply Chain (بما في ذلك مواضيع تأهيل البائعين والبرمجيات مفتوحة المصدر) وسياسة استخدام الذكاء الاصطناعي وسياسة التعامل مع عينات البرمجيات الخبيثة. أثناء الإنشاء والنشر يجب البناء والنشر Secure مع استخدام خط أنابيب CI/CD المركزي والفصل بين الواجبات.

أفضل ممارسات الترميز Secure

يجب على فرق المنتج اتباع أفضل ممارسات الترميز الآمن المستقل عن اللغة أثناء التنفيذ. ويتعين عليهم التحقق من صحة بيانات الإدخال، وتعقيم البيانات المرسلة إلى أنظمة أخرى، وإزالة تحذيرات المترجم، وتعيين رسائل الخطأ الآمنة، وتطبيق ترميز الإخراج حيثما أمكن، وتنفيذ تسجيل آمن دون تعريض البيانات الحساسة، واتباع إرشادات معالجة الأخطاء وإدارة الاستثناءات بشكل صحيح. يجب على الفرق أيضًا التأكد من أن التشفير، في حالة استخدامه، يعتمد على خوارزميات معتمدة وتوليد أرقام عشوائية آمنة، وإدارة موارد النظام بشكل آمن من خلال التعامل الآمن مع الذاكرة ومنع حالات السباق وتجنب حالات الجمود من خلال المزامنة المناسبة.

يُنصح فرق المنتج أيضًا باتباع إرشادات الترميز الآمن الخاصة باللغة، والتي تفرضها أدوات SAST، كما هو موضح أدناه:

بالنسبة ل Java، يجب على الفرق التأكد من أن المفاتيح المستخدمة في عمليات المقارنة غير قابلة للتغيير، واستخدام SecureRandom بدلاً من Random، وتجنب إلغاء التسلسل غير الآمن عن طريق التحقق من صحة فئات الإدخال أو تقييدها.

في لغة C++C، يوصى باكتشاف أخطاء تخصيص الذاكرة ومعالجتها، ومنع تجاوزات المخزن المؤقت من خلال التحقق من الحدود واستخدام المؤشرات الذكية مثل std::unique_ptr()، وتجنب الدوال غير الآمنة مثل strcpy() و sprintf().

بالنسبة إلى Python، يجب على المطورين تجنب استخدام دوال مثل eval() أو exec() للتخفيف من مخاطر حقن التعليمات البرمجية، وتفضيل صيغ التسلسل الآمنة مثل وحدة json على المخلل عند معالجة البيانات غير الموثوق بها.

مراجعة الكود Secure

كجزء من مراجعات الأمان التي تتطلبها سياسة التحقق من أمان التطبيق، تعتبر مراجعة التعليمات البرمجية الآمنة مهمة ويتم تنفيذها اعتمادًا على تقنية التطوير مع تطبيق قوائم مراجعة التعليمات البرمجية Secure المختلفة استنادًا إلى سلسلةأوراق الغش OWASP.

الكشف المبكر عن الثغرات الأمنية

وفقًا لما تقتضيه سياسة التحقق من أمن التطبيقات، يعد الاكتشاف المبكر للعيوب الأمنية عنصرًا حاسمًا في عملية التطوير. ولتقليل المشاكل الأمنية المحتملة إلى أدنى حد ممكن، فإن نهج "عدم الإنشاء" إلزامي، مما يضمن عدم مرور التعليمات البرمجية غير الآمنة عبر خط الإنتاج. بالإضافة إلى ذلك، يتم تطبيق نهج "الفشل في الدمج"، مما يتطلب من الفرق معالجة أي مشكلات تم اكتشافها قبل دمج التغييرات. يعد حل العيوب المكتشفة أمرًا ضروريًا لتلبية معايير الإصدار.

البناء والنشر Secure

كجزء من عملية SDLC Secure فإن استخدام خط أنابيب CI/CD المنسق والمركزي إلزامي لفرض عمليات الإنشاء الآمنة وتجنب هجمات سلسلة التوريد. يتم إنشاء سجلات التدقيق والبناء والنشر وحفظها ومراجعتها على النحو المحدد في سياسات أمان الشركة.

كل فريق منتج مسؤول عن اتباع تكوينات آمنة للبناء والمترجم حيثما أمكن. يجب أن يستخدموا خيارات المحول البرمجي الآمنة، وتعطيل التعليمات البرمجية للتصحيح، وتقوية أوقات تشغيل اللغات المترجمة، وتثبيت الإصدارات التبعية، وضمان إنشاءات قابلة للتكرار، وتقوية صور الحاويات. يجب توثيق التكوينات المستخدمة ومراجعتها بشكل دوري.

تماشياً مع مبدأ الفصل بين الواجبات، لا يمكن للمطورين وأعضاء الفريق الآخرين الذين لديهم إمكانية الوصول إلى التعليمات البرمجية أو الإنشاء الوصول إلى بيئة الإنتاج. في حالة المنتجات السحابية، يُسمح فقط لمهندسي موثوقية موقع المنتج بالنشر في بيئة الإنتاج.

الاستفادة من المكونات الموجودة

تلتزم فرق المنتج بأفضل الممارسات في هذا المجال لوظائف أمنية محددة (على سبيل المثال، التشفير المتوافق مع FIPS 140-3). وتماشيًا مع مبدأ التصميم المفتوح، نستخدم مكونات مفتوحة المصدر مقبولة على نطاق واسع لهذه الميزات الأمنية.

لضمان استمرار تحديث مكونات الطرف الثالث، فإننا نلتزم بسياسة إدارة المكونات المنتهية الصلاحية.

يجب أن تتبع المكونات المطورة داخليًا، سواء كانت للاستخدام الداخلي أو كمكونات فرعية في منتجات أخرى، عملية SDLC Secure وتفي بمتطلبات الأمان نفسها.

تستخدم منتجاتنا السحابية مكونات مشتركة مطورة داخلياً لتنفيذ ميزات أمان محددة.

8. اختبار أمن التطبيقات والتحقق منها

وفقًا لسياسة التحقق من أمن التطبيقات لدينا، نقوم بتنفيذ التوثيق الرسمي وتتبع المشكلات المكتشفة وتعيين أدوات آلية للتحقق المستمر. كجزء من عملية SDLC Secure يتم فرض عمليات التحقق الأمني وتتبعها في كل مرحلة من مراحل SDLC لتلبية متطلبات الامتثال. والغرض منها هو العثور بكفاءة على الثغرات الأمنية المحتملة. يتم التحقيق في القضايا الأمنية الناشئة من قبل الفرق ومعالجتها ضمن الإطار الزمني. الأطر الزمنية هي جزء من مؤشرات الأداء الرئيسية الأمنية المحددة.

المراجعات الأمنية

- مراجعات الهندسة المعمارية والتصميم: يقوم كبار المهندسين وأعضاء الفريق الافتراضي لأمن التطبيقات بتقييم الجوانب الأمنية في تغييرات التصميم، بما في ذلك التشفير والمصادقة والترخيص والتدقيق وتقوية النظام وبنية النظام والشبكة.

- مراجعات التعليمات البرمجية: بالإضافة إلى المراجعات المنتظمة للتعليمات البرمجية من قبل المهندسين الأقران وكبار المهندسين، يقوم أعضاء الفريق الافتراضي لأمن التطبيقات بمراجعة التغييرات لمنع العيوب الشائعة مثل الحقن ومعالجة الأخطاء والتكوينات غير الآمنة.

الكشف المبكر عن المشكلات الأمنية

- المسح السري لتجنب تسريب الأسرار وضمان التصميم الجيد والتنفيذ الآمن للتعامل مع الأسرار.

- أدوات SAST (اختبار أمان التطبيقات الثابتة) للكشف عن الثغرات الأمنية (مثل حقن SQL، وتجاوزات المخزن المؤقت).

- يُستخدم SCA (تحليل تكوينSoftware ) للكشف عن الثغرات البرمجية مفتوحة المصدر.

- يُستخدم اختبار أمان التطبيق الديناميكي (DAST ) للعثور على مشاكل وقت التشغيل (مثل عيوب الذاكرة) ومشاكل البيئة

الأدوات المحددة في قسم الاكتشاف المبكر للمشكلات الأمنية إلزامية للاستخدام في خط أنابيب CI/CD. يجب إصلاح جميع الثغرات الأمنية المحددة باتباع سياسة Vulnerability Management للمنتج.

اختبار الأمان

يتم استخدام منهجيات اختبار الأمان المؤتمتة واليدوية على حد سواء بما يتوافق مع برنامج ضمان الجودة الذي ينفذ خطة اختبار الأمان.

- تُستخدم أدوات DAST للكشف عن الثغرات الأمنية في وقت التشغيل، واختبار التكوينات الافتراضية، واختبار مرونة النظام بعد تطبيق اقتراحات التقوية. تستهدف الاختبارات كلاً من البرمجيات والبنية التحتية الأساسية.

- لتجنب التراجع في متطلبات وميزات الأمان، نستخدم أدوات الاختبار الآلي للتحقق باستمرار من سلامة ميزات وضوابط الأمان.

- يتم تطبيق الاختبار اليدوي في الحالات التي تقصر فيها الأدوات المؤتمتة عن تحقيق ذلك، كما هو الحال في التحقق من ضوابط تسرب المعلومات، وتحديد عيوب منطق العمل، والثغرات السياقية.

- يعد الفحص الآلي للبرمجيات الخبيثة للبرمجيات الخبيثة في دورة حياة التطوير جزءًا من الخطوات التي تركز على الوقاية من المشكلات الأمنية.

اختبار الاختراق

يتم إجراء اختبار الاختراق بشكل منتظم وعند الطلب من قبل فريق اختبار الاختراق الداخلي والموردين الخارجيين المستقلين. يقوم أبطال الأمن بفرز الثغرات الأمنية التي يتم العثور عليها لتحديد ما إذا كانت المشكلات تتطلب تغييرات في التعليمات البرمجية أو التكوين. بالنسبة للثغرات الأمنية التي تتطلب تغييرات في التعليمات البرمجية، يتم إنشاء سجلات متراكمة للمنتج وحلها بأسرع وقت ممكن.

يتم توفير تقرير اختبار الاختراق للمنتجات الفردية لعملائنا عند الطلب. اتصل بنا

9. الإصدار Secure

كجزء من عملية SDLC Secure تفرض عملية الإصدار معايير الإصدار التي تضمن الالتزام بعملية SDLC Secure وأمن المنتج بشكل عام، بناءً على النتائج التي تم التوصل إليها وفقًا لاختبار أمن التطبيقات والتحقق منها. تلعب عملية إصدار المنتج دورًا حاسمًا في الحفاظ على التحسينات الأمنية عبر الإصدارات، ومنع التراجع المتعلق بالأمن، والحفاظ على الوضع الأمني المحقق، كمتطلب أساسي لكل إصدار.

تتضمن عملية الإصدار إصدار تقارير الإصدار الداخلية التي توثق المخاطر المتبقية وأي مشاكل أمنية عالقة. يجب أن تتم الموافقة على هذه التقارير رسمياً من قبل قائد المنتج. بالإضافة إلى ذلك، تنقل ملاحظات الإصدار الخارجي التغييرات والإصلاحات المتعلقة بالأمان كجزء من الإصدار الرسمي للمنتج.

بالنسبة للمنتجات السحابية، يتبع النشر نهج أتمتة "فشل النشر"، مما يضمن إصدار الإصدارات الآمنة فقط. يتم دمج اختبار أمان التطبيقات والتحقق من أمانها في خط أنابيب النشر، مع استراتيجية سحب تشغيلية بدلاً من الدفع، مما يعزز التحقق من الأمان قبل نشر الإنتاج.

وفقًا لسياسة إدارة SBOM، يتضمن كل إصدارBill of Materials (SBOM) Software Bill of Materials (SBOM) للحفاظ على إمكانية تتبع مصدر المكونات، ودعم الشفافية وأمن سلسلة التوريد. تتم أرشفة جميع ملفات الإصدارات الضرورية بشكل آمن لضمان إمكانية الوصول إليها على المدى الطويل.

إطلاق النزاهة

ووفقًا لسياسة سلامة الإصدار، ولتعزيز سلامة وأمن إصدارات المنتجات، يتم تطبيق نظام إصدار منظم (مثل الإصدار الدلالي)، مما يضمن إمكانية تتبع واضح للتغييرات وفترة احتفاظ محددة لجميع القطع الأثرية التي تم إصدارها، بما في ذلك الوثائق. ولتعزيز الأمان بشكل أكبر، يتم توقيع القطع الأثرية للبرمجيات رقمياً باسم الشركة، مع نشر بصمات SHA التي تسمح للمستخدمين بالتحقق من صحة الإصدارات واكتشاف أي محاولات تلاعب.

ترافق الوثائق المصدرة كل إصدار، وتوفر إرشادات مفصلة حول طرق التحقق من السلامة وإجراءات التثبيت الآمنة وأفضل ممارسات التكوين وإجراءات تقوية النظام. وتساعد هذه الموارد المستخدمين على تنفيذ ضوابط الأمان بفعالية، مما يقلل من احتمالية تعرضهم للهجوم. وبالإضافة إلى ذلك، يتم تضمين اتفاقية ترخيص المستخدم النهائي (EULA) لتحديد التزامات الامتثال والحفاظ على الشفافية القانونية.

يتم توفير SBOM للمنتجات الفردية لعملائنا عند الطلب. اتصل بنا.

10. التشغيل والصيانة Secure

كجزء من عملية SDLC Secure في العمليات والصيانة، يجب أن تمتثل جميع المنتجات والخدمات لسياسات الشركة الأمنية، بما في ذلك الالتزام بخطة الاستجابة للحوادث الأمنية، وعند الاقتضاء، خطة استمرارية الأعمال (BCP).

يندرج تشغيل بيئات الإنتاج السحابي تحت مسؤولية فريق هندسة موثوقية الموقع (SRE). ووفقًا لمبدأ الفصل بين الواجبات، فإن أعضاء فريق هندسة موثوقية الموقع الذين لديهم إمكانية الوصول إلى بيئات الإنتاج لا يمكنهم الوصول إلى بيئات التطوير، بما في ذلك التعليمات البرمجية المصدرية وخط أنابيب الإنشاء.

يقوم فريق SRE بتحديث البنية التحتية باستمرار مع تصحيحات الأمان وترقيتها لتتماشى مع إصدارات الدعم طويل الأجل (LTS) التي يقدمها البائعون أو التي تقدمها فرق المنتجات، وفقًا لسياسة إدارة المكونات المنتهية الصلاحية.

نلتزم بسياسة الكشف عن الثغرات الأمنية في المنتج التي تحدد الأدوار والمسؤوليات في إدارة الثغرات الأمنية.

يقوم فريق SRE بفرز الحوادث الأمنية التي تؤثر على المنتجات بمشاركة أبطال الأمن إذا لزم الأمر.

بُنيت هذه السياسة حول سياسة Vulnerability Management المنتج، وهي توسع نطاق عملية معالجة البحث والتطوير من خلال دمج:

- الإبلاغ الخارجي عن الثغرات الأمنية والحوادث، وضمان المعالجة السريعة للمشاكل التي يتم الإبلاغ عنها.

- الإبلاغ الداخلي عن الحوادث، الذي يتم تفعيله عند الضرورة بناءً على درجة خطورتها.

- يجب إجراء تقييم المخاطر الأمنية بعد أي حادث أمني كبير أو متكرر لتحديد المشكلات المتكررة ومنع حدوث ثغرات أمنية في المستقبل.

- تحديثات SDLC Secure التي يتم تنفيذها عند الضرورة لتعزيز التدابير الأمنية.

- بمجرد اكتمال المعالجة، يتم الكشف عن الثغرات بشكل منسق لضمان الشفافية.

الإبلاغ عن الثغرة التي تم العثور عليها من قبل أطراف خارجية. اتصل بنا

11. بيئة تطوير Secure

يتم فصل بيئات التطوير والاختبار والإنتاج بشكل آمن لمنع الوصول غير المصرح به. تتبع كل بيئة خطوط أساس صارمة للتقوية وبروتوكولات أمان نقطة النهاية. يجب أن تكون بيئات التطوير متوافقة مع السياسات الأمنية للشركة.

حماية Endpoint

كجزء من حماية نقطة النهاية تتم مراقبة جميع الأجهزة المملوكة OPSWAT بحثًا عن الثغرات الأمنية والبرامج المثبتة والتصحيحات المثبتة والامتثال لسياسات الشركة الأمنية. وفي حالة عدم الامتثال، يتم اتخاذ إجراءات تقييدية للحد من الوصول إلى موارد الشركة.

الموارد المصنفة ضمن فئة المخاطر العالية، لا يمكن الوصول إليها إلا عبر مسارات وصول محكومة (VPN). الأجهزة خارج شبكة الشركة مجبرة على استخدام قنوات آمنة للوصول إلى موارد البحث والتطوير.

أمن خطوط الأنابيب

يلتزم أمن خط أنابيب CI/CD بالتوجيهات الأمنية الصارمة للتخفيف من التهديدات المتطورة. قد يكون مصدر التهديدات هو عناصر البنية التحتية القديمة (مثل أنظمة التشغيل، وأدوات التحليل، وما إلى ذلك)، والوصول غير المصرح به بسبب ضعف ضوابط الامتيازات والبيئات المعزولة بشكل سيئ. إن الحفاظ على تحديث البنية التحتية لعملية CI/CD محدثة ومدققة بدقة ومحكومة بإحكام هو حجر الزاوية في دورة حياة SDLC الآمنة.

على الصعيد الإقليمي، تُستخدم الخوادم الموجودة في الولايات المتحدة لجميع الخدمات المركزية، بما في ذلك تخزين التعليمات البرمجية، وخط أنابيب CI/CD، وأدوات التحليل والاختبار، والتوقيع الآمن على القطع الأثرية. يخضع تكوين جميع الأدوات المركزية لسيطرة عمليات البحث والتطوير.

نحن نطبق آليات مصادقة قوية (مصادقة متعددة العوامل - MFA) وعناصر تحكم في التفويض (التحكم في الوصول المستند إلى الدور - RBAC). يتم إجراء مراجعات الوصول الأقل امتيازاً ومراجعات الوصول المنتظمة.

تتضمن خطوط أنابيبنا العديد من أدوات التحليل وأتمتة الاختبار، بما في ذلك اختبار أمان التطبيقات الثابتة (SAST)، وتحليل تكوين Software (SCA)، واختبار أمان التطبيقات الديناميكية (DAST)، والمسح السري، ومسح البرمجيات الخبيثة.

في حل توقيع الكود الآمن الخاص بنا، نستخدم وحدات أمان Hardware (HSMs) لحماية المواد الرئيسية من الوصول غير المصرح به وإنشاء التوقيع. ويُعد حل التوقيع جزءًا من البنية التحتية للتوقيع CI/CD، ولكن يتم تجزئة الشبكة. لا يُسمح إلا لعمليات البحث والتطوير بالوصول إلى HSMs لفترات قصيرة. يتم تسجيل كل إجراء توقيع ويمكن مراجعته من خلال سجل تدقيق.

يجب أن تحتوي مجموعة الأدوات المستخدمة لبناء البرنامج أو تجميعه أو اختباره على معلومات عن المصدر وأن تأتي من مصدر معتمد. الأدوات المستخدمة في خط أنابيب CI/CD محدودة العدد، ويتم تثبيت الأدوات الضرورية فقط. يُسمح فقط ببرامج LTS لتجميع وبناء الخطوات في خط الأنابيب. في تشغيل الخدمات المركزية، يتم تحديد فترات الصيانة الدورية وتناوب المفاتيح. تندرج الأدوات المطورة داخلياً ضمن عملية SDLC Secure .

يتم تحصين البيئة لجميع الخدمات المركزية بشكل مستمر، وتتم مراجعة هذه المتطلبات الأمنية بشكل دوري. يتم إرسال إرشادات التحصين إلى فرق المنتج لضمان استعدادهم وقد يقومون بتكييف عمليات التطوير الخاصة بهم وفقًا لذلك. في حالة وقوع حادث أمني، يتم إجراء تقييم المخاطر الأمنية لاتخاذ إجراءات وقائية وتحديث هذه المتطلبات.

حماية الكود

تعد حماية التعليمات البرمجية المصدرية جزءًا مهمًا من تطوير البرمجيات لضمان سرية وسلامة التعليمات البرمجية المصدرية داخل الشركة.

يتم تخزين التعليمات البرمجية المصدرية وفقًا لمبدأ الامتيازات الأقل، مما يسمح بالوصول إلى الموظفين والأدوات المصرح لهم فقط. وتخضع الشفرة المصدرية للتحكم في الإصدار. يضمن نظام إدارة التحكم في الإصدار إمكانية تتبع تغييرات التعليمات البرمجية والمساءلة عنها. يتم تشفير مخازن التعليمات البرمجية المصدرية باستخدام تشفير متوافق مع معيار FIPS 140-3 ومحمية بمفتاح مناسب.

تقييم البائعين

كجزء من عملية تأهيل البائعين لدينا، يخضع البائعون لفحص العقوبات. كجزء من عقودنا مع البائعين والموردين، فإنهم ملزمون أيضاً بالحفاظ على الامتثال التنظيمي طوال مدة العقد، بما في ذلك الحفاظ على تراخيص التصدير المناسبة بموجب لوائح إدارة الصادرات (EAR)، عند الاقتضاء. قد تشمل عملية تقييم البائعين قوائم مراجعة التقييم، ومراجعات الأمن والخصوصية، ومراجعة عمليات التدقيق من طرف ثالث، والشهادات. تتم مراجعة البائعين المهمين وتقييمهم سنوياً على الأقل. يتم تتبع أي عدم امتثال لتوقعاتنا ويتم إجراء تقييم للمخاطر في مثل هذه الحالات.

12. الإغلاق

التطبيق الداخلي لـ SDLC Secure

الامتثال لهذه السياسة إلزامي لجميع الفرق الداخلية. هذه الوثيقة تابعة لسياسات الشركة، مما يعني أنه في حالة وجود أي تعارض، تكون الأولوية لسياسات الشركة ويجب اتباعها.

عملية التصعيد في حالة حدوث انتهاكات لسياسة تطوير البرمجيات Secure : يتم التعامل مع أي انتهاكات لهذه السياسة داخليًا، بدءًا من عمليات البحث والتطوير وتصعيدها إلى كبير مسؤولي المنتجات (CPO) حسب الضرورة.

متطلبات SDLC Secure SDLC للموردين

من المتوقع أن يمتثل الموردون الذين يقدمون مكونات أو خدمات للمنتجات في نطاق ISO 27001 وSOC2 وNIST SSDF للمتطلبات الموضحة أدناه من إطار عمل SDLC Secure . يخضع الامتثال للتدقيق الأمني الدوري وتقييمات الجهات الخارجية والتزامات كل طرف بموجب العقود المنفذة.

يُطلب من جميع البائعين تقديم معلومات المصدر والتكامل، إلى جانب الوثائق الداعمة، على النحو المحدد في قسم سلامة الإصدار.

يجب على بائعي مكونات المنتجات والمكتبات إنشاء بيئات تطوير تتماشى مع ممارساتنا كما هو موضح في قسم بيئة التطوير Secure . يجب عليهم تطبيق اختبار الأمان على مكوناتهم ومكتباتهم، كما هو موضح في قسم اختبار أمان التطبيقات والتحقق منها.

كما يجب على بائعي مكونات خط الأنابيب إنشاء بيئات تطوير تتماشى مع ممارساتنا كما هو موضح في قسم بيئة التطوير Secure . وبالإضافة إلى ذلك، يجب أن تتماشى عمليات التطوير الخاصة بهم مع عملية التطوير Secure SDLC الخاصة OPSWAT.

من المتوقع أن يستخدم بائعو الخدمات بيئات مقرها الولايات المتحدة توفر وضعاً أمنياً مماثلاً لخدمات OPSWATخدمات OPSWAT. ويجب أن تشتمل دورة حياة البرمجيات الخاصة Secure الخاصة بهم على برنامج دورة حياة Secure للبرمجيات الخاصة الآمنة وعملية دورة حياة Secure للبرمجيات الخاصة الآمنة التي تعكس توقعات OPSWAT.

فوائد العملاء من SDLC Secure SDLC

يتوافق إطار عمل OPSWATالخاص بـ OPSWATلإطار عمل SDLC Secure مع المتطلبات التنظيمية وأفضل الممارسات الصناعية، مما يضمن عملية تطوير آمنة وموثوقة وشفافة.

بصفتنا شركة رائدة في مجال حماية البنية التحتية الحرجة، تلتزم OPSWAT بتحقيق أعلى مستوى من النضج في مجال Secure SDLC وأمن التطبيقات لتزويد عملائنا بالمزايا التالية

- منتجات برمجيات أكثر أماناً، مما يقلل من الاستغلال ونقاط الضعف

- الحد من المخاطر المرتبطة بالخروقات الأمنية وفقدان السمعة

- المساعدة في معالجة مسألة الامتثال لسياسات أمن الشركات الخاصة بالعميل

معلومات الاتصال

للمزيد من المعلومات حول إطار عمل دورة حياة البرمجيات المسندة Secure لدى OPSWAT اتصل بنا.