تعد البرامج الضارة المستندة إلى المرفقات تهديدًا مستمرًا لا يبدو أنه سيختفي. في أوائل عام 2023، تم الكشف عن تهديد جديد: تهديد برامج الفدية المسمى MortalKombat، الذي ينتشر عبر رسائل البريد الإلكتروني الاحتيالية، ويستهدف ضحايا من الولايات المتحدة، ثم المملكة المتحدة وتركيا والفلبين. في الوقت نفسه، ظهر تهديد متقدم ومستمر آخر (APT) يسمى APT-C-61، المعروف أيضًا باسم Tengyun Snake، وعمل في جنوب آسيا مع توسيع نطاقه إلى إيران وتركيا ودول أخرى، حيث شارك في نفس نمط الهجوم الأولي. سلط هذان التهديدان الناشئان الضوء على الحاجة إلى الابتعاد عن النهج القائم على الكشف واعتماد حلول قائمة على الوقاية.

القتل

قد يستخدم الهجومان ناقل تهديد مشابها ، وهو من خلال رسائل البريد الإلكتروني للتصيد الاحتيالي ، لكن سلاسل القتل الخاصة بهما مميزة عن بعضها البعض. بالنسبة إلى MortalKombat ، تبدأ سلسلة القتل عندما يقوم ممثل التهديد بتسليم مرفق ZIP ضار ، والذي يحتوي على الحمولة الضارة. بمجرد أن يقوم الضحية بفك المرفق ، سيتم تثبيت محمل برامج الفدية بسرعة وإطلاق الهجوم متعدد المراحل.

في المقابل ، يتبع Tengyun Snake سلسلة قتل أكثر تطورا. تستخدم الجهات الفاعلة الضارة أولا تقنيات الهندسة الاجتماعية من خلال تقليد الإدارات الحكومية. بعد ذلك ، ستتلقى الأهداف المحددة رسائل بريد إلكتروني للتصيد الاحتيالي ، والتي تحتوي على حزم مضغوطة (مثل استغلال ثغرة DDE) مع مستندات PDF أو Word ضارة. يقوم الضحايا بتثبيت البرامج الضارة المخصصة عند النقر ، حتى تتمكن من استخراج البيانات بصمت.

لماذا لم ينجح النهج القائم على الكشف

على الرغم من أن كلتا حالتي الهجمات قدمت سلاسل قتل وأهدافا مختلفة. (يهدف MortalKombat إلى انتزاع مكاسب مالية من الضحايا بينما ركز Tengyun Snake على الحصول على بيانات حساسة مثل الملكية الفكرية ، من مجموعة محددة من الصناعات المستهدفة ، بما في ذلك القطاعات الحكومية والعسكرية والطاقة والتكنولوجيا ، وغيرها من المنظمات عالية القيمة) ، هناك أرضية مشتركة واحدة: لن تتمكن التدابير الأمنية القائمة على الكشف من اكتشافها.

تم تثبيت البرامج الضارة باستخدام مرفق داخل رسائل البريد الإلكتروني للتصيد الاحتيالي. نظرا لأن آليات الهجوم هذه تمنح المهاجمين القدرة على إنشاء متغيرات جديدة بسهولة ، فلن تكون هناك أنماط توقيع لهم. وبالتالي ، لم تكن محركات مكافحة الفيروسات قادرة على اكتشافها. لا يعد حظر عناوين البريد الإلكتروني المرتبطة برسائل البريد الإلكتروني للتصيد الاحتيالي حلا مثاليا أيضا ، حيث تسمح تقنيات الانتحال للجهات الفاعلة الضارة بتجاوز آليات الكشف تماما.

الحل: نهج قائم على الوقاية Email Security

يتطلب منع التهديدات المنقولة عبر البريد الإلكتروني أكثر من مجرد حل قائم على الكشف. يمكن معالجة تهديدات البرامج الضارة المتقدمة من خلال حل قائم على الوقاية. من خلال إيقاف تشغيل كل المحتوى النشط بشكل استباقي في المقام الأول، يمكن للمؤسسات ضمان حماية صناديق البريد من التهديدات المتقدمة غير المعروفة.

المحتوى نزع السلاح وإعادة الإعمار هي تقنية موصى بها من قبل خبراء السوق. يشير إلى تقنية تقوم بتفكيك ملف ، ونزع سلاح المحتوى النشط ، ثم تعيد بناء الملف بميزات مشابهة للملف الأصلي. والنتيجة النهائية هي ملف مشابه إلى حد كبير ولكن بدون محتوى ضار محتمل. تضمن هذه التقنية أن المرفقات الواردة ستكون خالية من البرامج الضارة في يوم الصفر وعمليات الاستغلال غير المعروفة.

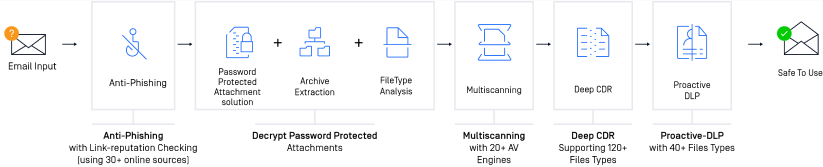

OPSWAT MetaDefender Email Security

OPSWAT MetaDefender Email Security هو حل شامل لأمن البريد الإلكتروني يأخذ أمان بريدك الإلكتروني إلى أقصى حد. تقديم قدرات متقدمة ، OPSWAT MetaDefender Email Security يحمي علب البريد من البرامج الضارة في يوم الصفر وعمليات الاستغلال غير المعروفة.

تقنية متعددة الطبقات لمكافحة التصيد الاحتيالي

OPSWAT MetaDefender Email Security يستخدم نهجا متعدد الطبقات لمكافحة التصيد الاحتيالي لمنع رسائل البريد الإلكتروني للتصيد الاحتيالي. يستخدم هذا الحل الاستدلال المتقدم وخوارزميات التعلم الآلي لحظر الرسائل غير المرغوب فيها بشكل أكثر فعالية. بالإضافة إلى ذلك ، فإنه يعيد كتابة عناوين URL للتحقق من السمعة في وقت النقر باستخدام 30+ مصادر عبر الإنترنت لحماية المؤسسات من هجمات الهندسة الاجتماعية المتطورة.

منع تهديدات يوم الصفر

OPSWAT MetaDefender Email Security يمنع بشكل فعال تهديدات يوم الصفر والثغرات غير المعروفة عن طريق تعقيم أجسام ومرفقات البريد الإلكتروني باستخدام تقنية Deep CDR الخاصة بـ OPSWAT. Deep CDR يقوم بتفكيك الملف وتعقيمه، وإزالة جميع المحتويات التي قد تكون ضارة. ثم يعيد بناء الملف بخصائص مماثلة، مما يضمن قابليته للاستخدام. Deep CDR يدعم أكثر من 100 نوع من الملفات، ويعمل مع الملفات المحمية بكلمة مرور أيضًا.

نظرا لأن CDR العميق هو تقنية قائمة على الوقاية ، فهي أكثر فعالية بكثير في تحييد التهديدات المجهولة - بما في ذلك البرامج الضارة المخصصة ، من الأمان القائم على الكشف ، مما يضمن أن الشركات والبنى التحتية الحيوية تتلقى فقط رسائل بريد إلكتروني آمنة ونظيفة في صناديق البريد الوارد للشركات.

الحماية المتقدمة من البرامج الضارة

OPSWAT MetaDefender Email Security يرتقي بفحص البرمجيات الضارة إلى أقصى حد من خلال تطبيق تقنية Multiscanning ، التي تفحص الملفات باستخدام أكثر من 20 محركاً رائداً في مجال مكافحة الفيروسات في وقت واحد، مدعوماً بقدرات الاستدلال والتعلم الآلي. والنتيجة هي معدل اكتشاف بنسبة 99%، مما يحجب حتى أكثر تهديدات البريد الإلكتروني تطوراً مثل البرمجيات الضارة في يوم الصفر وبرامج الفدية

الامتثال التنظيمي المبسط

لمنع تسرب البيانات، OPSWAT MetaDefender تستفيد بوابة البريد الإلكتروني من تقنية منع فقدان البيانات الاستباقية ، والتي تحظر البيانات الحساسة والسرية في رسائل البريد الإلكتروني. عندما يعثر على بيانات حساسة ، سيقوم بإجراء تنقيح لمنع تسرب البيانات. تعمل هذه التقنية مع أكثر من 40 نوعا مختلفا من الملفات ، بما في ذلك الملفات الخاصة بالمنطقة.

تعد تهديدات البرامج الضارة المتقدمة مثل MortalKombat و Tengyun Snake مخاطر متزايدة يمكن أن تكلف المؤسسات الملايين. ومع ذلك ، هذا لا يعني أن مؤسستك يجب أن تكون عرضة للخطر. OPSWAT MetaDefender Email Security يعمل على تطوير أمان بريدك الإلكتروني إلى أقصى حد ويوفر إمكانات لا مثيل لها تحتاجها لحماية صندوق بريد مؤسستك من التهديدات المتقدمة.

تحدث إلى خبراء الأمان لدينا الآن للحصول على مزيد من المعلومات أو للحصول على عرض توضيحي مباشر.