- ما هو اصطياد التهديدات؟

- دور صائدي التهديدات في تعزيز الأمن السيبراني

- لماذا يعتبر صيد التهديدات أمرًا بالغ الأهمية للبنية التحتية الحيوية

- كيف يعمل صيد التهديدات السيبرانية

- أنواع صيد التهديدات السيبرانية

- نماذج اصطياد التهديدات

- أدوات البحث عن التهديدات الأساسية

- اصطياد التهديدات مقابل تهديد Intelligence

- أهمية الصيد الرجعي

- فهم التكتيكات والتقنيات والإجراءات (TTPs)

- أمثلة عملية لاصطياد التهديدات

- تعزيز الأمن السيبراني من خلال الصيد الاستباقي للتهديدات

- الأسئلة الشائعة

مع تزايد تطور التهديدات السيبرانية، يجب على المؤسسات اتباع نهج استباقي للأمن السيبراني لحماية أصولها الحيوية. وإحدى هذه الممارسات الأساسية هي تعقّب التهديدات، وهي استراتيجية تنطوي على البحث بنشاط عن التهديدات المحتملة داخل الشبكة قبل أن تتسبب في ضرر.

تعد أدوات الأمان التقليدية أدوات جدران الحماية وبرامج مكافحة الفيروسات وأنظمة الكشف الآلي فعالة، ولكنها ليست مضمونة تمامًا. يعمل مخترقو الأمن باستمرار على تطوير تقنيات جديدة لتجاوز هذه الدفاعات. يلعب البحث عن التهديدات الإلكترونية دورًا مهمًا في تحديد وتخفيف التهديدات التي تتجنب أنظمة الكشف الآلي، مما يتيح للمؤسسات البقاء في صدارة المنافسة.

ما هو اصطياد التهديدات؟

تعقّب التهديدات هي عملية استباقية للبحث في الشبكات ونقاط النهاية ومجموعات البيانات لتحديد التهديدات الإلكترونية التي تهربت من التدابير الأمنية التقليدية والتخفيف من حدتها. وعلى عكس الأساليب التفاعلية التي تعتمد على التنبيهات الآلية، فإن تعقّب التهديدات يركز على الخبرة البشرية للكشف عن التهديدات المتطورة الكامنة داخل البنية التحتية للمؤسسة. ومع نضوج قدرات المؤسسة على تعقّب التهديدات، يمكن تعزيز هذه العمليات عن طريق الأتمتة وتوسيع نطاقها لتعمل بقدرة أكبر.

دور صائدي التهديدات في الأمن السيبراني

يعمل صائدو التهديدات بمثابة المدافعين الاستباقيين عن إطار عمل الأمن السيبراني للمؤسسة. وتتمثل مسؤوليتهم الأساسية في الكشف عن التهديدات الخفية قبل أن تتفاقم وتتحول إلى حوادث أمنية كاملة.

من خلال تطبيق المعرفة بقدرات الخصوم وسلوكياتهم، يتعمق صائدو التهديدات في حركة مرور الشبكة، ويبحثون عن المسارات المشبوهة في سجلات الأمن، ويحددون الحالات الشاذة التي ربما لم يتم اعتبارها حرجة بما يكفي لتؤدي إلى عمليات الكشف الآلي. وبهذه الطريقة، يلعب صائدو التهديدات دورًا حاسمًا في تحصين الوضع الأمني للمؤسسة.

يستخدم صائدو التهديدات تقنيات التحليل السلوكي للتمييز بين الأنشطة السيبرانية العادية والخبيثة. بالإضافة إلى ذلك، فهم يوفرون معلومات استخباراتية قابلة للتنفيذ تُطلع فرق الأمن على كيفية تعزيز الدفاعات الحالية وتحسين أنظمة الكشف الآلي وسد الثغرات الأمنية قبل استغلالها.

من خلال التركيز على كل من التهديدات المعروفة ومنهجيات الهجمات الناشئة، يقلل صائدو التهديدات بشكل كبير من اعتماد المؤسسة على التدابير الأمنية التفاعلية ويزرعون بدلاً من ذلك ثقافة الدفاع الاستباقي.

لماذا يعتبر صيد التهديدات أمرًا بالغ الأهمية للبنية التحتية الحيوية

أصبح البحث عن التهديدات ممارسة لا غنى عنها في مجال الأمن السيبراني الحديث بسبب التطور المتزايد لتكتيكات الجهات التي تشكل تهديدًا. قد يستخدم العديد من الأعداء، ولا سيما تهديدات مستمرة متقدمة تهديدات مستمرة متقدمة)، تقنيات خفية وبرامج ضارة مراوغة تظل غير مكتشفة لفترات طويلة، متجاوزة في كثير من الأحيان أدوات الدفاع الأمنية التقليدية.

وبدون تعقب التهديدات الإلكترونية النشطة، يمكن لهذه الهجمات الخفية أن تبقى داخل الشبكات لأشهر، وتستخرج بيانات حساسة أو تستعد لعمليات تعطيل واسعة النطاق. بالإضافة إلى ذلك، يلعب تعقب التهديدات دورًا حاسمًا في تقليل وقت المكوث، وهي الفترة التي يبقى فيها فاعل التهديد غير مكتشف داخل النظام. وكلما طالت المدة التي يبقى فيها المهاجم غير مكتشف، كلما زادت فرصته في الترسخ بقوة في بيئة ما وزاد الضرر الذي يمكن أن يلحقه بالبنية التحتية للمؤسسة وبياناتها.

بالإضافة إلى تقليل وقت المكوث، فإن تعقب التهديدات يعزز قدرات المؤسسة على الاستجابة للحوادث. من خلال تحديد التهديدات بشكل استباقي قبل أن تتحول إلى اختراقات، يمكن لفرق الأمن الاستجابة بسرعة وفعالية، مما يقلل من تأثير الهجمات المحتملة.

علاوةً على ذلك، تكتسب المؤسسات التي تدمج تعقّب التهديدات في أطرها الأمنية رؤى أعمق حول تكتيكات الخصوم، مما يمكّنها من تحسين دفاعاتها باستمرار. ويساعد هذا النهج أيضاً في الامتثال التنظيمي، حيث إن العديد من لوائح الأمن السيبراني تفرض ممارسات استباقية للكشف عن التهديدات.

في نهاية المطاف، يعزز تعقب التهديدات الثقافة الأمنية الشاملة للمؤسسة، مما يضمن بقاء فرق الأمن متيقظة ومستعدة بشكل جيد ضد التهديدات الإلكترونية المتطورة.

كيف يعمل صيد التهديدات السيبرانية

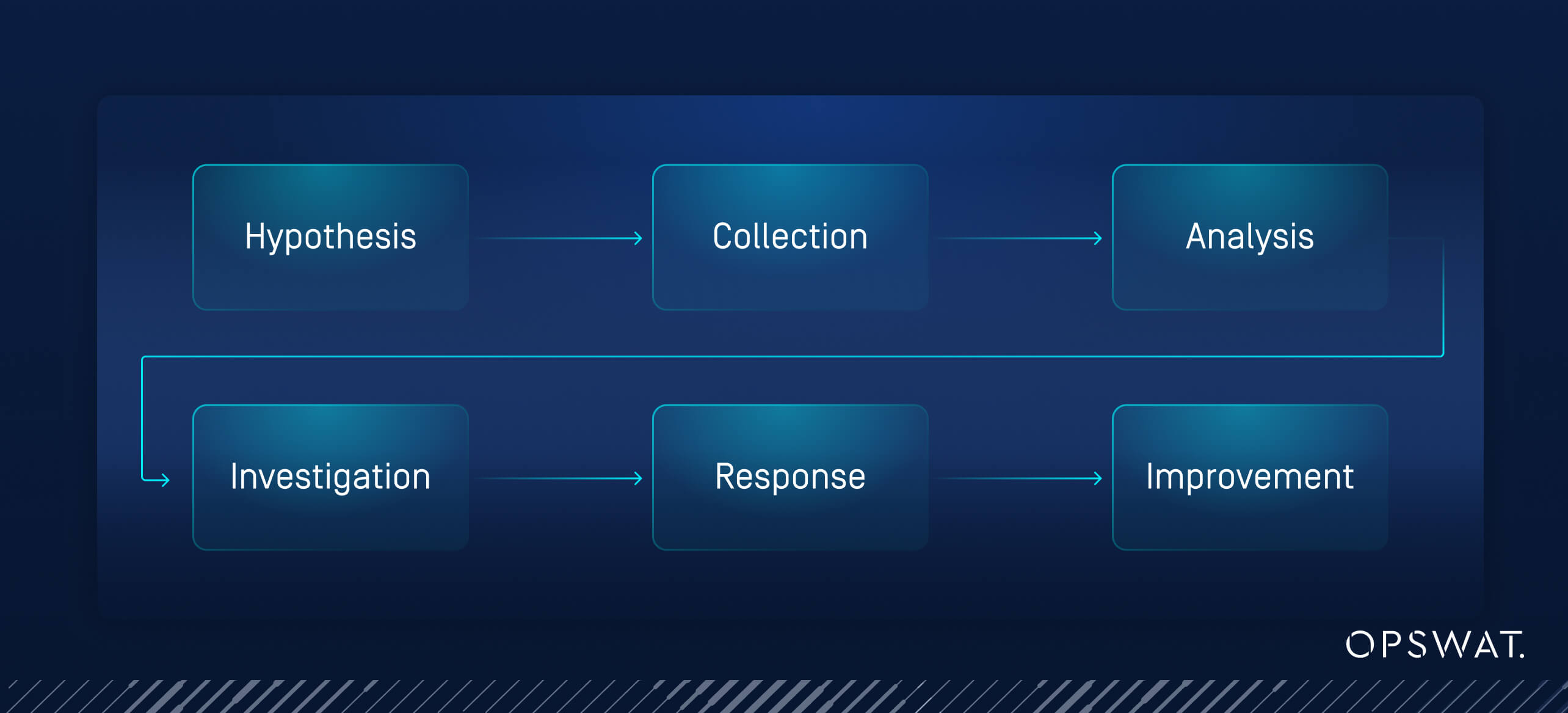

تتضمن عملية تعقب التهديدات الإلكترونية عادةً عدة خطوات رئيسية:

- توليد الفرضيات: استناداً إلى معلومات التهديدات والمعرفة ببيئة المؤسسة، يقوم صائدو التهديدات السيبرانية بصياغة فرضيات حول التهديدات المحتملة، مع الأخذ بعين الاعتبار الهجمات السابقة والتهديدات الخاصة بالقطاع.

- جمع البيانات: يتم تجميع البيانات ذات الصلة من مصادر مختلفة، مثل سجلات الشبكة وقياس نقطة النهاية عن بُعد والبيئات السحابية لإجراء تحليل شامل.

- تحليل البيانات: يدقّق الصيادون في البيانات المجمّعة لتحديد الحالات الشاذة والأنماط غير الاعتيادية والسلوكيات التي قد تشير إلى نشاط ضار، وأحيانًا ما يستفيدون من التعلم الآلي والنماذج الإحصائية.

- التحقيق: تخضع النتائج المشبوهة لتحقيق متعمق لتحديد ما إذا كانت تمثل تهديدات حقيقية أو نتائج إيجابية كاذبة، مما يضمن تخصيص الموارد بكفاءة.

- الاستجابة: يتم التصدي للتهديدات المؤكدة بسرعة من خلال تدابير الاحتواء والاستئصال والتعافي للتخفيف من الأضرار المحتملة.

- التحسين المستمر: تُستخدم الرؤى المكتسبة من كل عملية تعقب استباقية للتهديدات لتحسين السياسات الأمنية وتعزيز أنظمة الكشف الآلي عن التهديدات وتحسين عمليات التعقب المستقبلية.

أنواع صيد التهديدات السيبرانية

يمكن تصنيف منهجيات تعقب التهديدات إلى أربعة أنواع أساسية:

| الصيد المهيكل | يستخدم الفرضيات القائمة على المعايير المعروفة المتعلقة بتكتيكات وتقنيات وإجراءات الخصوم لتوجيه عملية المطاردة، مما يضمن اتباع نهج منهجي. |

| الصيد غير المنظم | تعتمد هذه الطريقة على الحدس وتركز بشكل أقل على مؤشرات الاختراق المعروفة (IOCs)، وتتضمن هذه الطريقة بحثًا أكثر مرونة عن الأنشطة الخبيثة قبل وبعد المشغلات المحددة. |

| الصيد الظرفي أو القائم على الكيانات | التركيز على الكيانات عالية الخطورة أو ذات القيمة العالية، مثل البيانات الحساسة أو موارد الحوسبة الحرجة، مما يساعد على تحديد أولويات جهود التحقيق في التهديدات الإلكترونية. |

| الصيد بمساعدة التعلم الآلي | يستخدم الذكاء الاصطناعي للكشف عن الحالات الشاذة ومساعدة المحللين البشريين في تحديد التهديدات المحتملة بشكل أكثر كفاءة، مما يحسن قابلية التوسع. |

نماذج اصطياد التهديدات

هناك عدة نماذج لتوجيه ممارسات اصطياد التهديدات:

- الصيد القائم على المعلومات: يعتمد على معلومات استخبارات التهديدات، مثل مراكز العمليات الدولية وعناوين بروتوكول الإنترنت وأسماء النطاقات، لتحديد التهديدات السيبرانية المحتملة بناءً على مصادر استخباراتية خارجية. وغالباً ما يُعتبر هذا النهج أقل نضجاً وأقل فعالية في اصطياد الخصوم، ولكنه قد يكون مفيداً في بعض الحالات.

- الصيد القائم على الفرضيات: يتضمن إنشاء فرضيات تستند إلى التحليلات أو المعلومات الاستخباراتية أو الوعي الظرفي لتوجيه عملية الصيد نحو التهديدات المجهولة.

- التحقيق باستخدام مؤشرات الهجوم (IOA): يركز على تحديد سلوكيات الخصم وأنماط الهجوم لاكتشاف تهديدات الأمن السيبراني قبل تنفيذها.

- الصيد القائم على السلوكيات: يكتشف السلوكيات الشاذة للمستخدمين والشبكة بدلاً من الاعتماد على مؤشرات محددة مسبقاً، مما يوفر طريقة كشف أكثر ديناميكية.

أدوات البحث عن التهديدات الأساسية

يتطلب البحث الفعال عن التهديدات مجموعة من أدوات المتخصصة:

- أنظمة إدارة المعلومات الأمنية والأحداث (SIEM): تجميع وتحليل التنبيهات الأمنية من مصادر مختلفة.

- حلولEndpoint والاستجابة لها (EDR): مراقبة أنشطة النقاط النهائية للكشف عن التهديدات التي لم تكتشفها الأنظمة الآلية والاستجابة لها. تنتج منتجات EDR مجموعة غنية من البيانات حول الأنشطة التي تحدث على النقاط النهائية للمؤسسة، مما يوفر فرصًا لاستمرار ظهور النتائج مع البحث عن تكتيكات وتقنيات وإجراءات جديدة قائمة على المضيف (TTPs).

- حلول الكشف عن الشبكات والاستجابة لها (NDR): مراقبة وتحليل حركة مرور الشبكة للكشف عن أنشطة الأعداء استنادًا إلى اتصالات الشبكة. تعتمد العديد من التكتيكات الشائعة للأعداء على الشبكات، بما في ذلك الحركة الجانبية، والقيادة والتحكم، وتسريب البيانات. قد تكون الإشارات التي يتم إنشاؤها في طبقة الشبكة مفيدة في تحديد علامات أنشطة الجهات التي تشكل تهديدًا.

- الخدمات المدارة للكشف والاستجابة (MDR): توفير قدرات خارجية للكشف عن التهديدات والاستجابة لها.

- منصات التحليلات الأمنية: استخدام التحليلات المتقدمة، بما في ذلك التعلم الآلي، لتحديد الحالات الشاذة والتهديدات المحتملة. تعد هذه الأنواع من الأنظمة ضرورية لتجميع بيانات الأحداث وتحليلها بطرق مفيدة وإظهار الرؤى لنتائج صيد التهديدات الإلكترونية الرئيسية.

- منصاتتهديد Intelligence : تجميع بيانات استخبارات التهديدات من مصادر مختلفة للمساعدة في تحديد التهديدات.

- تحليلات سلوك المستخدم والكيان (UEBA): تحليل أنماط سلوك المستخدم للكشف عن التهديدات الداخلية المحتملة أو الحسابات المخترقة.

اصطياد التهديدات مقابل تهديد Intelligence

في حين أن تعقّب التهديدات ومعلومات التهديدات مرتبطان ارتباطاً وثيقاً، إلا أنهما يؤديان دورين مختلفين ومتكاملين في الأمن السيبراني.

تتضمن استخبارات التهديدات جمع وتحليل ونشر المعلومات المتعلقة بالتهديدات الحالية والناشئة، مما يمكّن المؤسسات من توقع الهجمات المحتملة. وهي تزود فرق الأمن برؤى قيّمة، بما في ذلك ناقلات الهجمات وسلوكيات الخصوم ونقاط الضعف الناشئة، والتي يمكن استخدامها لتعزيز التدابير الدفاعية.

من ناحية أخرى، فإن مطاردة التهديدات هي نهج نشط وعملي حيث يبحث المحللون بشكل استباقي عن التهديدات داخل شبكة مؤسستهم. بدلاً من انتظار التنبيهات أو المؤشرات المعروفة للخطر، يستخدم مطاردو التهديدات الرؤى التي توفرها معلومات التهديدات للتحقيق في التهديدات الخفية المحتملة التي أدوات تفوتها أدوات الأمان الآلية.

في حين أن معلومات التهديدات تدعم تعقّب التهديدات من خلال توفير بيانات مهمة، فإن تعقّب التهديدات يحسّن معلومات التهديدات من خلال الكشف عن منهجيات الهجوم الجديدة ونقاط الضعف، مما يجعل كلا الممارستين ضروريتين لاستراتيجية أمن إلكتروني شاملة.

أهمية الصيد الرجعي

تتعلق معظم المناقشات حول البحث عن التهديدات بالبيانات التي تم جمعها والتي يمكن تحليلها لاحقًا للكشف عن التهديدات عند تغذيتها بمعلومات جديدة. حلول العديد حلول الأمن السيبراني بهذه الطريقة، حيث توفر بيانات يمكن تحليلها في الوقت الفعلي أو في وقت لاحق.

ومع ذلك، فإن بعض حلول تعمل حلول في الوقت الفعلي؛ فهي تحلل البيانات الموجودة في السياق في تلك اللحظة، وعندما تخرج تلك البيانات عن السياق، لا يمكن تحليلها بنفس المستوى من العمق في المستقبل. ومن الأمثلة على ذلك بعض أشكال تحليلات بيانات الشبكة مثل أنظمة كشف التسلل (IDS) وبرامج مكافحة الفيروسات التي تفحص محتوى الملفات في لحظة الوصول إليها أو إنشائها، بالإضافة إلى عدة أنواع من خطوط الكشف التي تم إنشاؤها لتحليل البيانات المتدفقة ثم التخلص منها.

يذكّرنا تعقّب التهديدات السيبرانية بأن بعض التهديدات يصعب اكتشافها في الوقت الحقيقي، وغالباً ما يكون الوقت الوحيد الذي يتم فيه اكتشافها هو في مرحلة مستقبلية عندما يتم معرفة المزيد من المعلومات الاستخباراتية حول التهديد.

البحث الرجعي ("RetroHunting") هو طريقة استعادية تتيح تحليل بيانات الشبكة والملفات التي تم جمعها مسبقًا باستخدام الوعي المعزز الحالي بمشهد التهديدات. صُممت مجموعة حلول OPSWATللفرز والتحليل والتحكم (TAC)، بما في ذلك MetaDefender NDR خصيصًا لفرق البحث عن التهديدات، وتطبق RetroHunting لمساعدة المدافعين على إعادة تحليل البيانات باستخدام توقيعات الكشف المحدثة، وكشف التهديدات التي تتسلل عبر الدفاعات.

هذه طريقة مجربة لدمج مزايا معلومات التهديدات وهندسة الكشف والبحث عن التهديدات والاستجابة للحوادث في نموذج دفاعي شامل. العملاء يستخدمون RetroHunt يكتشفون ويعالجون المزيد من نقاط التمركز النشطة للخصوم في بيئاتهم مقارنة باستخدام التحليلات القياسية في الوقت الفعلي وحدها.

فهم التكتيكات والتقنيات والإجراءات (TTPs)

تعتبر التكتيكات والتقنيات والإجراءات (TTPs ) أساسية لفهم التهديدات السيبرانية ومواجهتها.

تشير التكتيكات إلى الأهداف رفيعة المستوى التي يهدف المهاجم إلى تحقيقها، مثل الحصول على وصول أولي إلى النظام أو تسريب البيانات الحساسة.

وتصف التقنيات الأساليب المحددة المستخدمة لتحقيق هذه الأهداف، مثل التصيد الاحتيالي لسرقة بيانات الاعتماد أو تصعيد الامتيازات للوصول إلى الشبكة بشكل أعمق.

تحدد الإجراءات تنفيذ هذه الأساليب خطوة بخطوة، وغالبًا ما تختلف هذه الإجراءات بناءً على مستوى مهارة المهاجم والموارد المتاحة.

من خلال تحليل أساليب التهديدات التكتيكية، يمكن لصائدي التهديدات توقع التهديدات الإلكترونية وتحديدها قبل أن تتحقق. فبدلاً من الاستجابة للتنبيهات الفردية، يمكن لفرق الأمن التركيز على تتبع أنماط سلوك الخصوم، مما يسهل اكتشاف الهجمات المستمرة والتنبؤ بالخطوات التالية المحتملة.

ويسمح فهم أساليب تكتيكات التهديدات التقنية للمؤسسات بتطوير استراتيجيات دفاعية أفضل، وتقوية أنظمتها ضد تقنيات هجوم محددة، وتعزيز مرونة أمنها السيبراني بشكل عام.

تقليل وقت المكوث

يشير وقت المكوث إلى المدة التي تبقى فيها جهة التهديد غير مكتشفة داخل الشبكة. يعد تقليل وقت المكوث أمرًا حيويًا لتقليل الأضرار المحتملة من التهديدات الإلكترونية. يمكن للمطاردة الاستباقية للتهديدات أن تقلل بشكل كبير من وقت المكوث من خلال تحديد التهديدات والتخفيف من حدتها قبل أن تتمكن من تنفيذ أهدافها الخبيثة بشكل كامل.

أمثلة عملية لاصطياد التهديدات

يلاحظ فريق الأمن طلبات مصادقة غير عادية عبر نقاط نهاية متعددة. وباستخدام منهجيات تعقب التهديدات، يكتشفون وجود مهاجم يحاول التحرك أفقياً داخل الشبكة، مما يسمح لهم باحتواء المزيد من التأثير ومنع تسرب البيانات.

تواجه إحدى الشركات ارتفاعاً مفاجئاً في حركة مرور البيانات على الشبكة إلى نطاق غير معروف. يقوم صائدو التهديدات بالتحقيق في الأمر ويكتشفون حصان طروادة مستتر يتواصل مع خادم القيادة والتحكم (C2)، مما يمكنهم من احتواء التهديد قبل انتشاره.

صائدو التهديدات يكتشفون سلوكًا شاذًا من حساب مستخدم متميز يحاول الوصول إلى ملفات حساسة. يكشف التحقيق أن أحد المطلعين كان يقوم باختراق بيانات الملكية، مما أدى إلى اتخاذ إجراءات فورية لمنع المزيد من الضرر.

قد يستخدم الخصوم عددًا من أساليب الاستمرارية الخفية للاحتفاظ بإمكانية الوصول إلى البيئة المستهدفة في حال فقدوا إمكانية الوصول عبر الأساليب الأساسية. يقوم صائدو التهديدات بتجميع قائمة بأساليب الاستمرارية التي يمكن استخدامها في بيئتهم، والتدقيق في إساءة استخدام تلك الأساليب، وتحديد قذيفة ويب على خادم مخترق زرعها أحد الخصوم في وقت سابق من العام.

تعزيز الأمن السيبراني من خلال الصيد الاستباقي للتهديدات

يُعد البحث عن التهديدات عنصراً أساسياً في استراتيجية الأمن السيبراني الاستباقية. من خلال البحث المستمر عن التهديدات الخفية، يمكن للمؤسسات تعزيز وضعها الأمني بشكل كبير، وتقليل وقت المكوث في الهجوم، وتخفيف الأضرار المحتملة من التهديدات الإلكترونية.

للبقاء في صدارة المنافسة مع الأعداء السيبرانيين، يجب على المؤسسات الاستثمار في أدوات البحث عن التهديدات، وتطوير الخبرات الداخلية، والاستفادة من حلول الاستخبارات المتقدمة في مجال التهديدات.

اتخذ الخطوة التالية

استكشف كيف يمكن لحلول OPSWATالخاصة تهديد Intelligence أن تعزز قدراتك في تعقب التهديدات وتقوي دفاعات مؤسستك الأمنية.

الأسئلة الشائعة

ما هو اصطياد التهديدات؟

تعقّب التهديدات هي عملية استباقية للبحث في الشبكات ونقاط النهاية ومجموعات البيانات للكشف عن التهديدات الإلكترونية التي تجاوزت التدابير الأمنية التقليدية. وعلى عكس الأمن التفاعلي، تعتمد عملية تعقب التهديدات على الخبرة البشرية للكشف عن التهديدات الخفية أو المتقدمة التي قد تفوتها الأنظمة الآلية.

ما هو الدور الذي يلعبه صائدو التهديدات في الأمن السيبراني؟

صائدو التهديدات هم محترفو الأمن السيبراني الذين يبحثون بنشاط عن التهديدات قبل أن تتسبب في ضرر. فهم يحللون حركة المرور على الشبكة، ويراجعون سجلات الأمن، ويحددون الحالات الشاذة التي قد تشير إلى وجود هجوم. يعمل عملهم على تعزيز الأمن من خلال الكشف عن التهديدات الخفية، وتحسين أنظمة الكشف، وتوجيه التحسينات الدفاعية.

ما أهمية تعقب التهديدات للبنية التحتية الحيوية؟

يعد البحث عن التهديدات أمرًا ضروريًا لحماية البنية التحتية الحيوية، لأن الجهات التي تشكل تهديدات متقدمة غالبًا ما تستخدم تكتيكات خفية تتجنب أدوات الأمان القياسية. وبدون البحث النشط عن التهديدات، قد تظل هذه الهجمات غير مكتشفة لفترات طويلة. يساعد البحث عن التهديدات في تقليل وقت البقاء، وتحسين الاستجابة للحوادث، ودعم الامتثال للوائح الأمن السيبراني.

كيف يعمل صيد التهديدات الإلكترونية؟

يتبع تعقب التهديدات السيبرانية عملية متعددة الخطوات:

توليد الفرضيات: تشكيل النظريات بناءً على الذكاء والتهديدات السابقة.

جمع البيانات: جمع السجلات والقياس عن بُعد والبيانات الأخرى ذات الصلة.

تحليل البيانات: تحديد الأنماط أو الحالات الشاذة التي قد تشير إلى وجود تهديد.

التحقيق: التحقق من صحة النتائج وإزالة النتائج الخاطئة.

الاستجابة: العمل على التهديدات المؤكدة لاحتوائها وحلها.

التحسين المستمر: استخدام الرؤى المستخلصة من كل عملية صيد لتعزيز الدفاعات المستقبلية.

ما هي أنواع مطاردة التهديدات الإلكترونية؟

الأنواع الأربعة الرئيسية لمطاردة التهديدات هي

الصيد المنظم: الاسترشاد بالفرضيات المبنية على تكتيكات الخصم المعروفة.

الصيد غير المنظم: مدفوعًا بحدس المحلل ولا يقتصر على مؤشرات محددة مسبقًا.

الصيد حسب الحالة أو الكيان: يركز على أصول أو كيانات محددة عالية المخاطر.

الصيد بمساعدة التعلم الآلي: يستخدم الذكاء الاصطناعي لاكتشاف الحالات الشاذة ودعم التحليل البشري.

ما هي نماذج صيد التهديدات الرئيسية؟

تشمل نماذج اصطياد التهديدات

الصيد القائم على المعلومات: يستخدم معلومات استخباراتية خارجية مثل مراكز العمليات الدولية أو عناوين IP.

الصيد القائم على الفرضيات: بناء التحقيقات من الرؤى التحليلية أو السياقية.

التحقيق باستخدام IOAs: يركز على سلوك الخصم وأساليب الهجوم.

الصيد القائم على السلوك: يكتشف أنماط سلوك المستخدم أو الشبكة غير الطبيعية.

ما هي أدوات الأساسية أدوات للبحث عن التهديدات؟

تشمل أدوات الرئيسية أدوات بحث الفعال أدوات التهديدات ما يلي:

أنظمة SIEM (إدارة المعلومات الأمنية والأحداث)

EDR (Endpoint والاستجابة لها) حلول

NDR (منصات الكشف عن الشبكة والاستجابة)

MDR (الاكتشاف والاستجابة المُدارة) الخدمات

منصات التحليلات الأمنية

منصات استخبارات التهديدات

أنظمة UEBA (تحليلات سلوك المستخدم والكيان)

أدوات هذه أدوات تجميع البيانات واكتشاف الحالات الشاذة ودعم التحليل البشري.

كيف يختلف تعقّب التهديدات عن استخبارات التهديدات؟

تجمع معلومات التهديدات وتحلل المعلومات الخارجية حول التهديدات، مثل أساليب الهجوم ونقاط الضعف. يستخدم تعقب التهديدات هذه المعلومات للبحث بنشاط عن التهديدات داخل بيئة المؤسسة. تتسم عملية البحث عن التهديدات بأنها عملية واستباقية، في حين أن استخبارات التهديدات تعتمد بشكل أساسي على البيانات والاستراتيجية.

ما هو الصيد الرجعي ولماذا هو مهم؟

RetroHunting هي ممارسة إعادة تحليل البيانات التي تم جمعها مسبقًا باستخدام معلومات محدثة عن التهديدات. وهي تساعد في اكتشاف التهديدات التي لم يتم اكتشافها أثناء التحليل في الوقت الفعلي. هذه الطريقة مفيدة بشكل خاص عند التعامل مع الأنظمة التي تتخلص من البيانات بعد معالجتها في الوقت الفعلي، مثل بعض أدوات IDS أو أدوات تحليل البث المباشر.

ما هي أساليب التكتيكات التقنية في الأمن السيبراني؟

ترمز TTPs إلى التكتيكات والتقنيات والإجراءات:

التكتيكات: أهداف المهاجم (مثل سرقة البيانات).

التقنيات: الأساليب المستخدمة لتحقيق تلك الأهداف (مثل التصيد الاحتيالي).

الإجراءات: الخطوات المحددة أو أدوات المهاجم.

يساعد تحليل خطط تكتيكات التهديدات التقنية فرق الأمن على اكتشاف الأنماط وتوقع الإجراءات المستقبلية، مما يجعل اكتشاف التهديدات أكثر استراتيجية وفعالية.

ماذا يعني تقليل وقت المكوث في الأمن السيبراني؟

وقت المكوث هو طول الفترة الزمنية التي تبقى فيها جهة التهديد غير مكتشفة في النظام. يقلل تقليل وقت المكوث من الأضرار المحتملة من خلال تحديد التهديدات في وقت مبكر من دورة حياة الهجوم. يلعب تعقب التهديدات دوراً حاسماً في تقليل زمن المكوث من خلال الاكتشاف والاستجابة المبكرة.

ما هي بعض الأمثلة على صيد التهديدات في الممارسة العملية؟

- الكشف عن الحركة الجانبية: تحديد محاولات الوصول غير المصرح بها عبر نقاط النهاية.

تحديد البرمجيات الخبيثة الخفية: التحقيق في حركة مرور الشبكة غير الطبيعية إلى نطاقات غير معروفة.

اصطياد التهديدات الداخلية: العثور على سلوك غير عادي من حسابات المستخدمين المميزين

الكشف عن ثبات النسخ الاحتياطي: تدقيق تقنيات المثابرة وكشف البرمجيات الخبيثة المخفية.

كيف يمكن لمطاردة التهديدات تعزيز الأمن السيبراني؟

يعمل تعقب التهديدات على تعزيز الأمن السيبراني من خلال تمكين المؤسسات من اكتشاف التهديدات التي تتفادى الدفاعات الآلية. كما أنه يحسّن الاستجابة للحوادث، ويقلل من وقت المكوث، ويدعم ثقافة الأمن الاستباقي.