يشكل تزايد وتيرة الهجمات الإلكترونية على شبكات أنظمة التحكمIndustrial ICS) وشبكات التكنولوجيا التشغيلية وتعقيدها مخاوف كبيرة للصناعات في جميع أنحاء العالم. وقد أظهرت هذه الهجمات نقاط الضعف الكامنة في البنية التحتية الحيوية، مما أدى إلى اضطرابات تشغيلية وخسائر مالية فادحة. يسلط هذا المقال الضوء على بعض أبرز الحوادث السيبرانية التي تعرضت لها أنظمة التحكم الصناعي/التكنولوجيا التشغيلية، ويبحث في نواقل الهجوم ويكشف عن الارتباطات التي يمكن أن تفيد في تحسين ممارسات الأمن السيبراني.

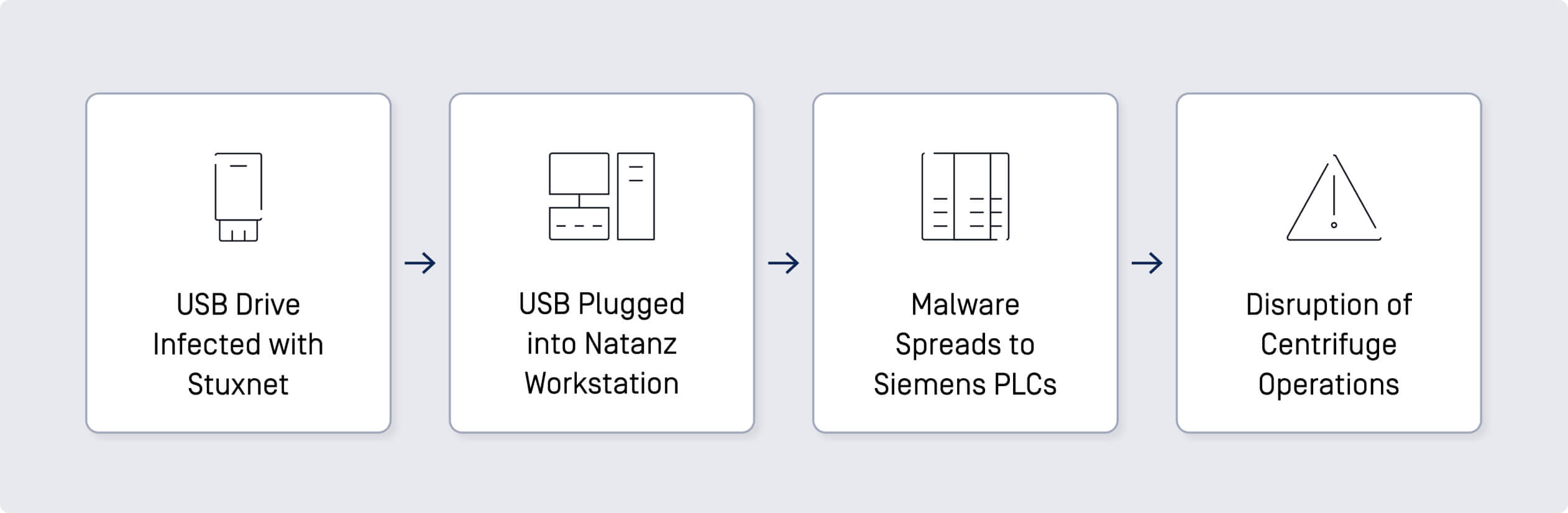

هجوم ستكسنت

اكتُشف فيروس ستوكسنت في عام 2010، وهو واحد من أكثر الهجمات الإلكترونية شهرة وتعقيداً التي تستهدف أنظمة التحكم الصناعي. وقد استهدف على وجه التحديد منشأة نطنز النووية الإيرانية، مستغلاً ثغرات يوم الصفر وانتشاره عبر محركات الأقراص المتضررة USB .

- الأجهزة الضارة USB : تم إدخال البرمجية الضارة إلى المنشأة من خلال محركات الأقراص USB المتضررة. وبمجرد دخولها، انتشرت إلى برنامج سيمنز Step7، الذي يُستخدم لبرمجة أنظمة التحكم الصناعية.

- الانتشار: استغل فيروس Stuxnet العديد من نقاط الضعف في يوم الصفر واستخدم الجذور الخفية لإخفاء وجوده على الأنظمة المتضررة. واستهدفت أجهزة سيمنز للتحكم المنطقي القابل للبرمجة ( PLCs ) لتغيير سرعة أجهزة الطرد المركزي، مما تسبب في تعطلها وتدهورها المادي.

وقد أدى الهجوم إلى تعطيل كبير في قدرات التخصيب النووي الإيرانية، مما أدى إلى تأخير برنامجها عن طريق إتلاف ما يقرب من 1000 جهاز طرد مركزي. سلط هذا الحادث الضوء على المخاطر المرتبطة بالوسائط المادية في البيئات الآمنة.

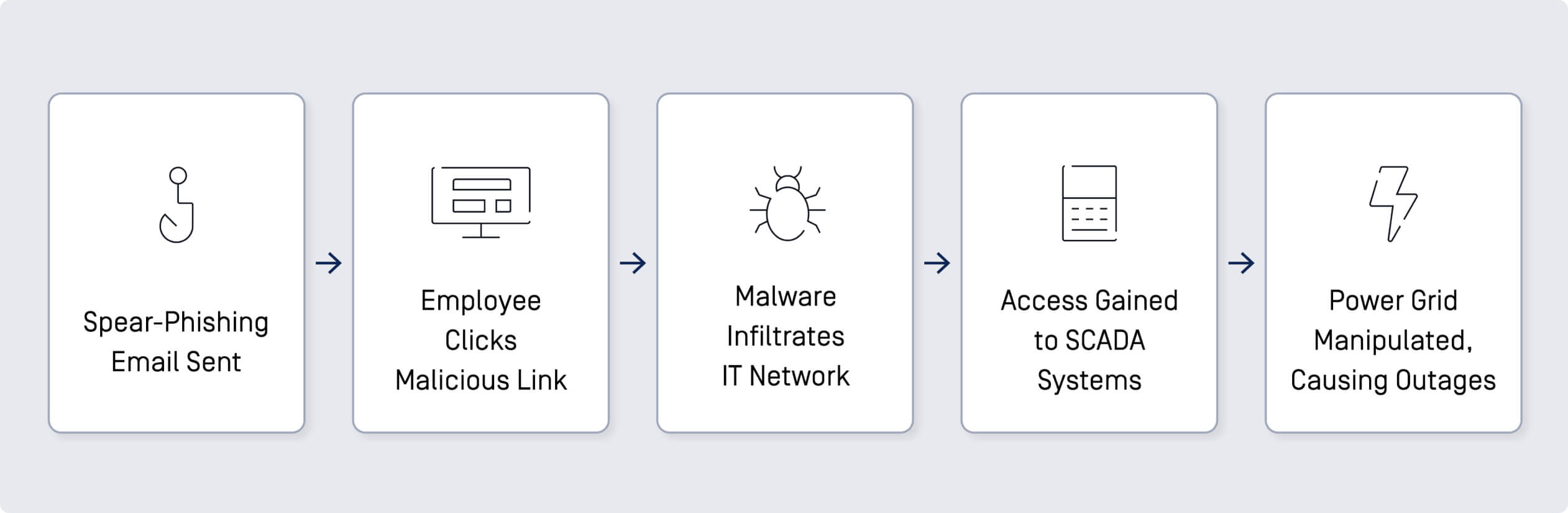

هجوم على شبكة الكهرباء في أوكرانيا

تُعد هجمات شبكة الكهرباء الأوكرانية في ديسمبر 2015 وديسمبر 2016 مثالين بارزين على الهجمات الإلكترونية الفيزيائية. تضمنت هذه الحوادث مجموعات التهديد المستمر المتقدم (APT) باستخدام أساليب متطورة لتعطيل إمدادات الطاقة.

- رسائل البريد الإلكتروني للتصيد الاحتيالي قام المهاجمون بإرسال رسائل بريد إلكتروني للتصيد الاحتيالي إلى موظفي شركات الطاقة الأوكرانية. احتوت رسائل البريد الإلكتروني هذه على مرفقات ضارة كانت، عند فتحها، تقوم بتثبيت برمجيات BlackEnergy الضارة على الأنظمة المستهدفة.

- IT اختراق الشبكة: بمجرد دخول المهاجمين إلى شبكة IT ، استخدم المهاجمون بيانات الاعتماد المسروقة للوصول إلى أنظمة SCADA (التحكم الإشرافي والحصول على البيانات)، التي تتحكم في شبكة الطاقة.

- التداخل اليدوي: قام المهاجمون بتشغيل القواطع يدويًا، مما تسبب في انقطاع التيار الكهربائي في مناطق متعددة.

وقد تسببت الهجمات في انقطاع التيار الكهربائي، مما أثر على مئات الآلاف من الأشخاص، مما يوضح التأثير المدمر للهجمات الإلكترونية على البنية التحتية الحيوية.

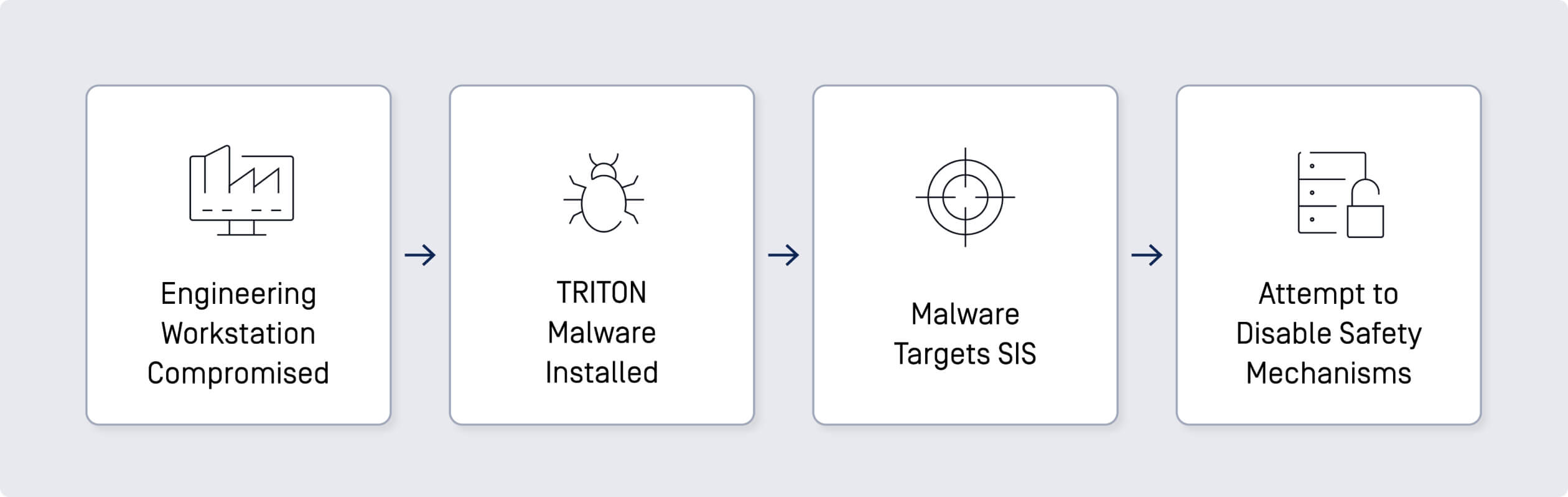

هجوم تريتون

استهدفت البرمجية الضارة TRITON، والمعروفة أيضًا باسم TRISIS، أنظمة SIS (أنظمة أجهزة السلامة) في مصنع بتروكيماويات في المملكة العربية السعودية في عام 2017. وقد صُممت هذه البرمجية الضارة للتلاعب بوحدات التحكم في أنظمة SIS، والتي تعتبر ضرورية للتشغيل الآمن للعمليات الصناعية.

- محطة عمل هندسية مخترقة: تمكّن المهاجمون من الوصول إلى محطة عمل هندسية متصلة بنظام SIS باستخدام شبكة افتراضية خاصة افتراضية (VPN).

- تثبيت البرمجيات الضارة: تم تثبيت البرمجيات الضارة على وحدات تحكم Triconex SIS، في محاولة لإعادة برمجتها لإغلاق المحطة أو التسبب في أضرار مادية.

هجوم برمجيات الفدية الضارة من كولونيال بايبلاين

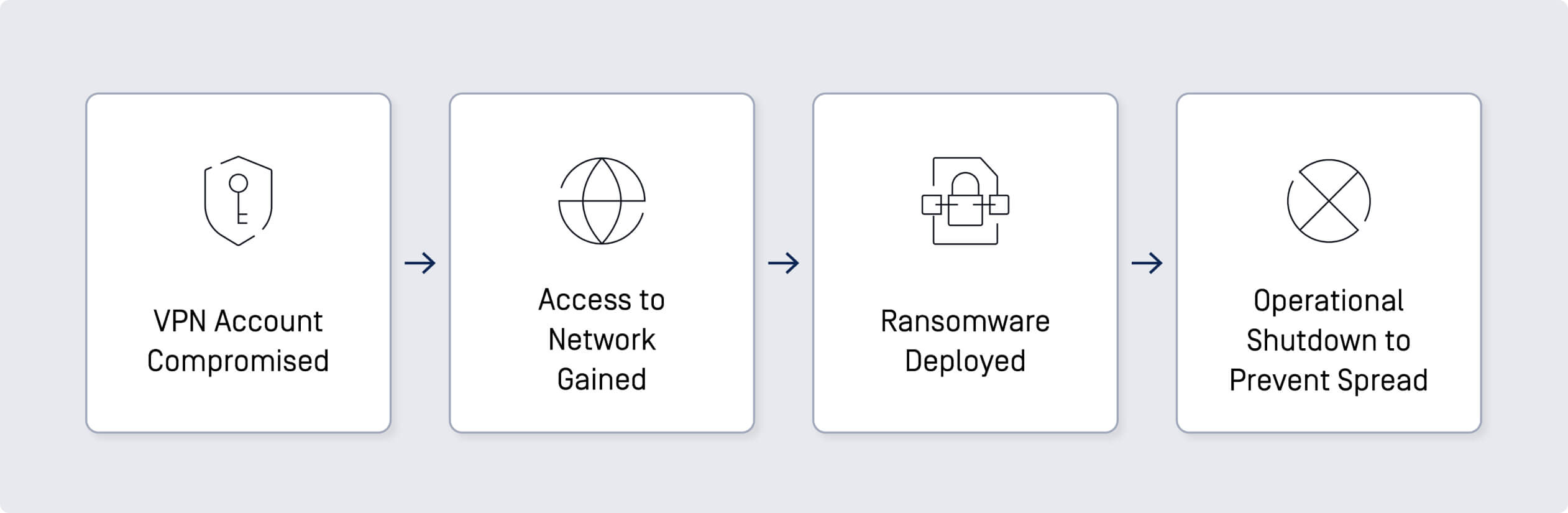

في مايو 2021، تعرّض خط أنابيب كولونيال بايبلاين (Colonial Pipeline)، وهو خط أنابيب وقود رئيسي في الولايات المتحدة، لهجوم فيروس فدية ضار نُسب إلى مجموعة برمجيات الفدية الضارة DarkSide. أدى هذا الهجوم إلى تعطيل إمدادات الوقود في جميع أنحاء شرق الولايات المتحدة.

- حساب VPN مخترق: تمكن المهاجمون من الوصول إلى الشبكة من خلال حساب VPN مخترق لم يعد قيد الاستخدام ولكنه لا يزال نشطًا.

- تثبيت برمجيات الفدية الضارة: بمجرد الدخول، يقوم برنامج الفدية بتشفير البيانات على الشبكة، مما يعطل عمليات خط الأنابيب.

وقد أدى الهجوم إلى إغلاق مؤقت لخط الأنابيب، مما تسبب في نقص الوقود على نطاق واسع، وسلط الضوء على نقاط الضعف في البنية التحتية الحيوية.

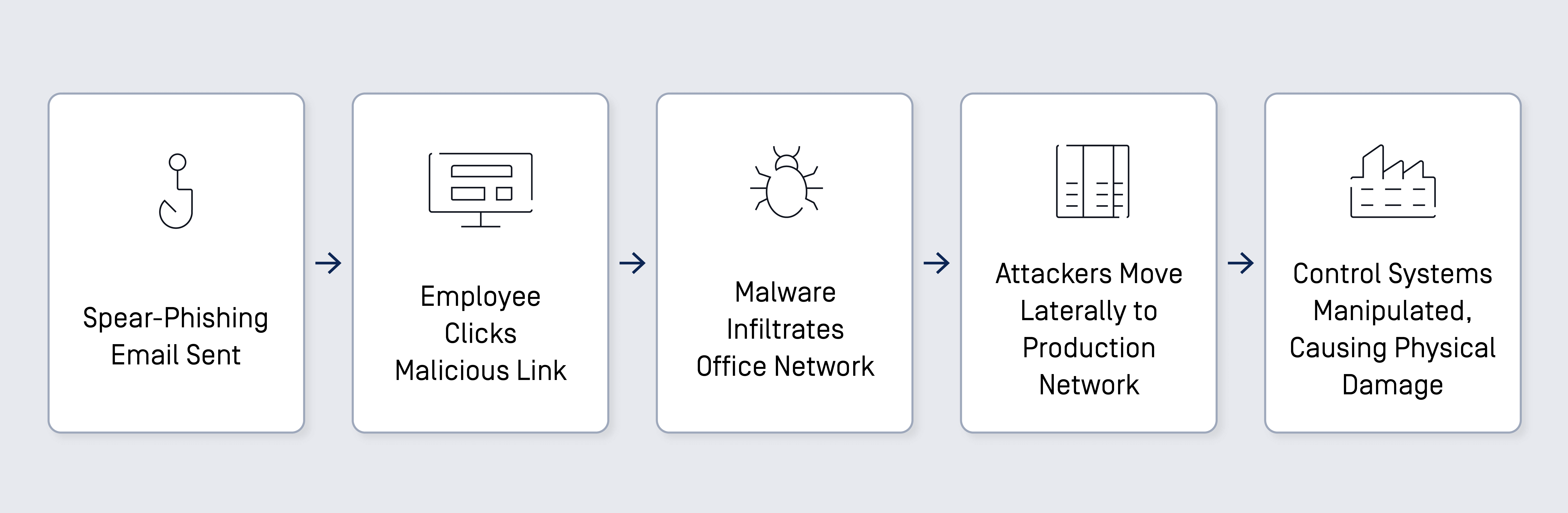

الهجوم على مصنع الصلب الألماني

في عام 2014، تعرض أحد مصانع الصلب الألمانية لأضرار جسيمة بسبب هجوم إلكتروني أدى إلى تعطيل أنظمة التحكم الخاصة به. وقد استخدم المهاجمون رسائل بريد إلكتروني للتصيد الاحتيالي للوصول إلى شبكة مكتب المصنع ثم تسللوا إلى شبكة الإنتاج.

- رسائل البريد الإلكتروني للتصيد الاحتيالي: أرسل المهاجمون رسائل بريد إلكتروني للتصيد الاحتيالي إلى الموظفين، مما أدى إلى تثبيت برمجيات ضارة على شبكة المكتب.

- IT اختراق الشبكة: انتقل المهاجمون أفقياً من شبكة المكتب إلى شبكة الإنتاج.

- التلاعب بأنظمة التحكم: بمجرد دخول المهاجمين إلى شبكة الإنتاج، تمكن المهاجمون من الوصول إلى أنظمة التحكم، مما تسبب في أضرار جسيمة لفرن الصهر.

تسبب الهجوم في أضرار مادية كبيرة لمصنع الصلب، مما يسلط الضوء على الإمكانات المدمرة للهجمات الإلكترونية على أنظمة التحكم الصناعية والحاجة الماسة إلى تدابير قوية للأمن السيبراني.

نظرة عامة على ناقل الهجوم:

الوجبات الرئيسية والآثار المترتبة على الأمن السيبراني Industrial

وغالباً ما تنطوي نواقل الهجوم الشائعة في هذه الحوادث البارزة على خطأ بشري، مثل الوقوع في رسائل البريد الإلكتروني التصيدية أو ترك أدوات الوصول عن بُعد غير مؤمنة. كما تلعب الوسائط المادية، مثل محركات الأقراص USB المتضررة وحسابات الشبكات الافتراضية الخاصة المخترقة، أدواراً مهمة في هذه الاختراقات. تسلط نقاط الدخول هذه الضوء على الأهمية الحاسمة لتنفيذ منصة شاملة للأمن السيبراني تحمي من مجموعة واسعة من التهديدات. علاوة على ذلك، يؤكد دور العوامل البشرية في هذه الهجمات على ضرورة التعليم والتدريب المستمر للموظفين للتعرف على التهديدات الإلكترونية المحتملة والاستجابة لها بفعالية. من خلال الجمع بين الحلول التكنولوجية المتقدمة وبرامج تطوير القوى العاملة القوية، يمكن للمؤسسات تعزيز مرونتها في مواجهة المشهد المتطور للتهديدات السيبرانية التي تستهدف بيئات أنظمة التحكم الصناعي/التشغيل والصيانة.

عرفان شكيل رائد فكر ورائد أعمال ومدرب في مجال الأمن السيبراني. يشغل حالياً منصب نائب رئيس خدمات التدريب والشهادات في OPSWAT. وقد مكّن عرفان مجتمعًا يضم أكثر من 150 ألف طالب من الدخول في مجال الأمن السيبراني، وأسس سابقًا منصة تدريب رائدة تسمى eHacking.