لا يمكن تجاهل التطور المتزايد للتهديدات الحديثة، خاصةً تلك التي تعمل بالذكاء الاصطناعي.

لم يعد الذكاء الاصطناعي مقتصراً على الأوراق الأكاديمية والتكهنات المستقبلية، حيث يتم تضمينه في البرمجيات الخبيثة.

وبالنظر إلى أن المهاجمين يمكنهم الآن استخدام الذكاء الاصطناعي لبناء شيفرة برمجية خبيثة تتكيف في الوقت الحقيقي، وتتعلم بيئتها ويمكنها التنقل حول الدفاعات المنفذة بشكل ضعيف، يبرز سؤال طبيعي:

هل يمكن للبرمجيات الخبيثة التي تعمل بالذكاء الاصطناعي أن تتفوق على صمام البيانات الثنائي؟

يكشف هذا السؤال عن توتر أعمق في الأمن السيبراني الصناعي: افتراض أن البرمجيات الأكثر ذكاءً يمكنها دائماً التغلب على البرمجيات الخبيثة الأكثر ذكاءً.

ولكن ماذا يحدث عندما لا يكون الحاجز برمجياً على الإطلاق؟ ماذا يحدث عندما يكون الحاجز مادياً؟

ثنائيات البيانات: الأمان في الطبقة المادية

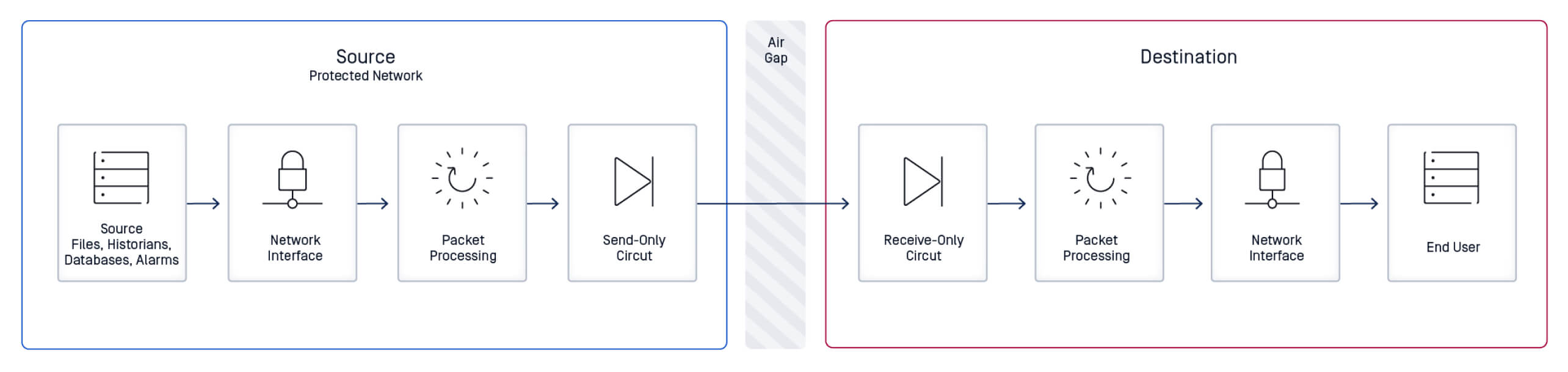

الصمام الثنائي للبيانات هو جهاز مصمم لنقل البيانات أحادي الاتجاه، مما يسمح بتدفق المعلومات في اتجاه واحد فقط بين الشبكات، ويمنع البيانات من التدفق إلى شبكة محمية.

في معظم البنى، يتكون الصمام الثنائي من جهاز إرسال وجهاز استقبال، وعادةً ما يعتمد على عزل الألياف البصرية.

يمكن للضوء أن يمر في اتجاه واحد فقط: من مصدر داخلي (عالي الأمان) إلى وجهة خارجية (أقل أمانًا)، مع عدم وجود قناة عودة في الاتجاه الآخر.

هناك مفهوم بسيط مخادع في صميم ثنائيات البيانات: يمكن أن تنتقل البيانات في اتجاه واحد فقط.

لا يتعلق الأمر بالسياسة أو مجموعات القواعد أو البرامج الثابتة.

يتم فرضه بواسطة الأجهزة.

فيما يتعلق بالأمن السيبراني، فإن الثنائيات لا تقلل من المخاطر فحسب، بل تقضي على فئات كاملة من المخاطر حسب التصميم.

كانت الثنائيات الحديثة موجودة منذ القرن العشرين؛ ولكن هل لا يزال بإمكانها التعامل مع التهديدات القائمة على التقنيات المتطورة؟

برمجيات الذكاء الاصطناعي الخبيثة: ذكية بما يكفي للتكيف - لكنها لا تزال محصورة في طبقات النظام

إن البرمجيات الخبيثة التي تعتمد على الذكاء الاصطناعي حقيقية، وهي خطيرة.

يمكن لهذه البرامج تحديد ملامح الأنظمة المضيفة، والاندماج في حركة مرور الشبكة، والتهرب من الاكتشاف التقليدي، وحتى الاختيار التلقائي لعمليات الاستغلال بناءً على الإشارات البيئية.

ولكن إليك ما يُساء فهمه في كثير من الأحيان: بغض النظر عن مدى تقدمها، لا تزال البرمجيات الخبيثة للذكاء الاصطناعي تعمل ضمن قيود نموذج OSI - عادةً بين الطبقتين 3 و7.

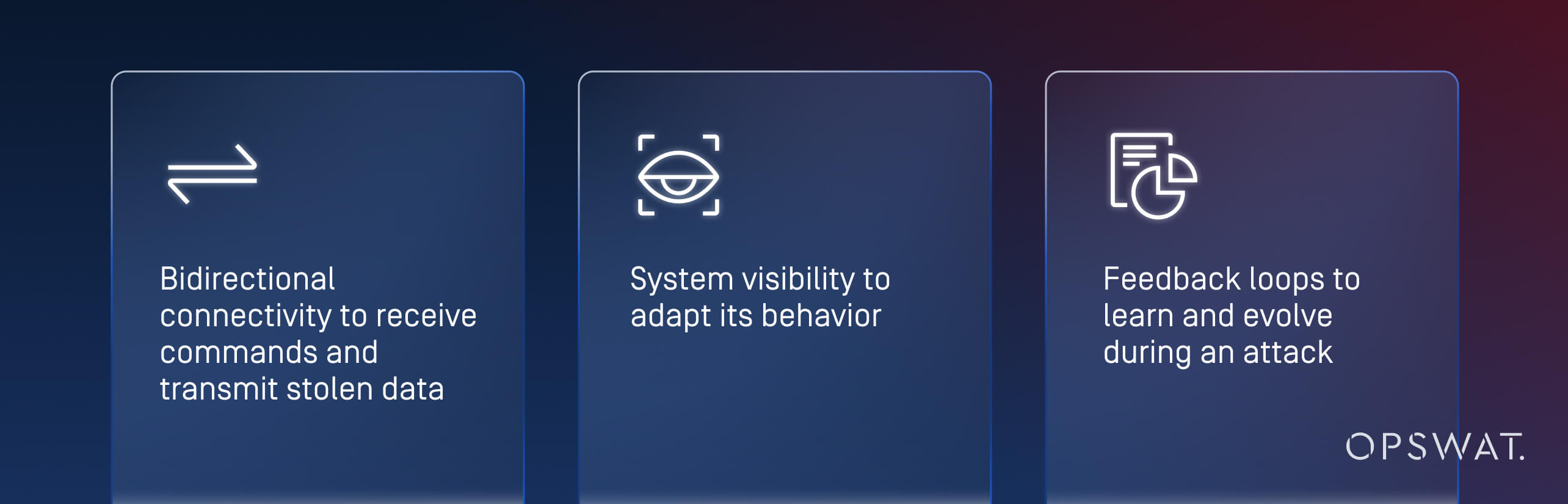

وهذا يعني أنها تعتمد على الطبقات المنطقية والبرمجية لتعمل. لا يزال يتطلب:

يزيل الصمام الثنائي للبيانات حلقة التغذية الراجعة هذه بالكامل.

لا توجد قناة تحكّم، ولا توجد طريقة للبرامج الضارة لاختبار أو تحسين إجراءاتها.

وبعبارة أخرى، لا تركز ثنائيات البيانات على التفوق على البرمجيات الخبيثة، بل على حرمانها من قناة للعمل على الإطلاق.

كيف يحجب الصمام الثنائي للبيانات البرمجيات الخبيثة بالفعل

لا يحجب الصمام الثنائي المنتشر جيدًا البيانات فحسب، بل يمنع أي اتصال ثنائي الاتجاه بين الشبكات:

- يتم حظر حركة مرور الأوامر والتحكم فعلياً من الدخول إلى الشبكة الآمنة، بحيث لا يمكن للمهاجمين إرسال الأوامر إلى البرمجيات الخبيثة، مما يقطع قدرتهم على التلاعب بالأنظمة المصابة.

- وصلت محاولات التسلل إلى طريق مسدود ماديًا.

- لا تتشكل قنوات الباب الخلفي أبدًا في البداية لأنه ببساطة لا يوجد مسار عودة للبرامج الضارة لاستغلاله.

- تصبح حمولات التصيّد الاحتيالي التي تدخل منطقة OT من خلال نقاط نهاية أخرى غير فعّالة في الاختراق؛ إذ لا يوجد مسار خارجي لها لتعود إليه.

- الاستطلاع في الوقت الحقيقي أدوات الرؤية في تأثيرها.

في شبكات OT المعزولة جيدًا، غالبًا ما يكون نموذج التنفيذ هذا هو خط الدفاع الأخير عندما تفشل أدوات الكشف أدوات في مواجهة التهديدات الجديدة أو التهديدات التي تولدها الذكاء الاصطناعي.

هل يمكن التحايل على الصمام الثنائي بواسطة الذكاء الاصطناعي؟

لا توجد تقنية معصومة من الخطأ عند تنفيذها بشكل غير صحيح.

عادةً ما تأتي أكبر المخاطر التي تتعرض لها عمليات نشر ثنائيات البيانات من:

- خطأ بشري، في حالة توصيل روابط مؤقتة ثنائية الاتجاه "لمجرد استكشاف الأخطاء وإصلاحها"

- إساءة استخدام القناة الجانبية القادمة من المسارات الثانوية (مثل أجهزة المودم الخلوية أو USB) الاستخدام، لا تغطيها سياسات الصمام الثنائي

- يحدث التجزئة المنطقية غير الصحيحة في حالة وضع طبقات من النسخ المتماثل للبرامج فوق وصلات الصمام الثنائي دون عزل مناسب

ومع ذلك، هذه مشاكل معمارية يمكن الوقاية منها، وليست أعطال الصمام الثنائي.

تكمن قوة الصمام الثنائي في بساطته.

طالما أن مسار البيانات أحادي الاتجاه فيزيائيًا وشبكة الاستقبال مقسمة بشكل صحيح، فلا يمكن تجاوز الصمام الثنائي من قبل أي برمجية خبيثة - ذكاء اصطناعي أو لا - دون تجاوز الفيزياء نفسها.

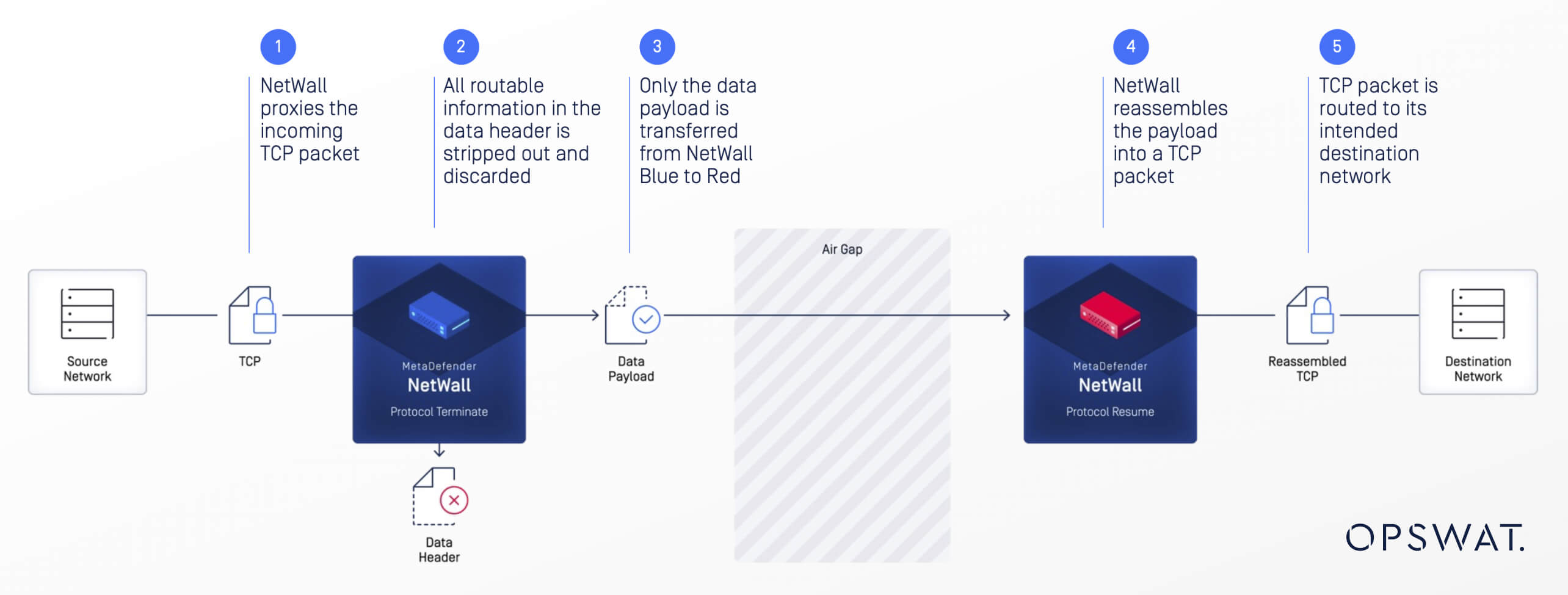

MetaDefender NetWall: Hardware ومثبت في المهام

للاستفادة حقًا من إمكانات التجزئة التي يوفرها الصمام الثنائي، تحتاج المؤسسات إلى حل يجمع بين الأمان المادي الذي لا هوادة فيه والأداء المثبت في البيئات الأكثر تطلبًا.

صُمم برنامج MetaDefender Netwall™ من OPSWAT لبيئات البنية التحتية الحيوية، حيث لا تُقاس تكلفة الاختراق بالدولار فحسب، بل تُقاس أيضًا بوقت التعطل والسلامة وانتهاكات الامتثال.

يقدم برنامج MetaDefender NetWall من OPSWAT:

الأمان من خلال تطبيق الأجهزة

من خلال فرض تدفق البيانات أحادي الاتجاه على مستوى الأجهزة، يضمن النظام عدم تسرب البيانات إلى الخلف، مما يقضي على مخاطر التجاوزات على مستوى البرامج أو عمليات استغلال البرمجيات الخبيثة.

تكامل سلس مع أنظمة التقنيات التشغيلية

يضمن دعم بروتوكولات التكنولوجيا التشغيلية الرئيسية (OPC UA وAVEVA PI وSyslog وMQTT) التوافق مع البيئات الصناعية الحرجة دون تعطيل سير العمل الحالي.

أداء عالٍ دون التضحية بالأمان

تم تصميمه للبيئات ذات النطاق الترددي العالي، فهو يتيح نقل البيانات بكفاءة مع الحفاظ على العزل الصارم للشبكة والأمان.

الامتثال والضمان الموثوق به

حاصل على شهادة المعيار المشترك EAL4+ ويتماشى مع معايير الأمان في المجال مثل IEC 62443 وNERC CIP، مما يوفر الثقة في أنه يلبي المتطلبات التنظيمية الصارمة ومتطلبات الأمن السيبراني.

بينما أدوات الأخرى الكشف أو الاستجابة،NetWall MetaDefender NetWall موقفًا وقائيًا.

فهو يفرض حدوداً أمنية لا تخضع لدورات التصحيح، ولا تعتمد على تغذية معلومات التهديدات، ولا تخضع للمنطق المتطور للبرمجيات الخبيثة القائمة على الذكاء الاصطناعي.

الخلاصة النهائية الأمن القائم على المبادئ الثابتة

عندما نواجه تهديدات تزداد ذكاءً، فإننا غالباً ما نفترض أن الحل يجب أن يكون معقداً أيضاً.

ولكن في بعض الأحيان تكون أقوى الدفاعات هي أبسطها وأكثرها مطلقة.

لا يحتاج الصمام الثنائي إلى فحص حركة المرور أو اكتشاف الحالات الشاذة. ولا يحتاج إلى فهم التهديد.

إنه فقط لا يسمح للتهديد بالدخول.

عند نشرها بشكل صحيح، يصبح الصمام الثنائي للبيانات أكثر من مجرد ممارسة فضلى.

تصبح حدوداً لا يمكن للبرمجيات الخبيثة المتطورة - حتى البرمجيات الخبيثة التي تعمل بالذكاء الاصطناعي - أن تتجاوزها.

هل أنت مستعد لتعزيز أمنك ببساطة مثبتة؟ تحدّث إلى أحد خبراء MetaDefender NetWall اليوم لترى كيف يمكن للصمام الثنائي المعزز بالأجهزة أن يحمي بنيتك التحتية الحيوية.