يعمل الخدمات المصرفية والمالية في بيئة إلكترونية تزداد عدائية. ورغم أن المؤسسات قضت سنوات في تعزيز دفاعاتها الخارجية من خلال تطبيق بروتوكولات أمن الشبكات، إلا أن الجهات الفاعلة المتطورة في مجال التهديدات تواصل استغلال ثغرة أمنية خطيرة، وهي نواقل الهجمات القائمة على الملفات.

تقوم المؤسسات المالية بمعالجة ملايين المستندات يوميًا - بدءًا من طلبات القروض إلى الإيداعات التنظيمية - ويُعد فهم التهديدات القائمة على الملفات والتخفيف من حدتها أمرًا ضروريًا للحفاظ على سلامة العمليات والامتثال التنظيمي.

تحديات الأمن السيبراني العشرة التي تُبقي مدراء أمن المعلومات مستيقظين ليلاً

1. البرمجيات الخبيثة المنقولة بالملفات

يقوم مجرمو الإنترنت بتضمين التعليمات البرمجية الخبيثة في مستندات تبدو شرعية - ملفات PDF وجداول البيانات والعروض التقديمية - التي تتجاوز أنظمة الكشف التقليدية القائمة على التوقيع.

2. خصوصية البيانات ومتطلبات الامتثال

تفرض أطر الامتثال، بما في ذلك اللائحة العامة لحماية البيانات، وPCI-DSS، وSOX، وFFIEC، وKYC، وAML، معايير صارمة لحماية البيانات مع الحفاظ على الكفاءة التشغيلية.

3. التهديدات المستمرة المتقدمة

تهديدات مستمرة متقدمة تهديدات مستمرة متقدمة) تستفيد من نقاط الدخول المستندة إلى الملفات لتأسيس وجود طويل الأمد على الشبكة، والانتقال أفقياً عبر الأنظمة للوصول إلى البيانات المالية عالية القيمة.

4. هجمات التصيد الاحتيالي والهندسة الاجتماعية

تقوم جهات خبيثة بتضمين تهديدات داخل مستندات شرعية لخداع المستخدمين لفتح ملفات مخترقة، مما يؤدي إلى سرقة بيانات الاعتماد واختراق الشبكة.

5. التهديدات الداخلية

قد يقوم المستخدمون ذوو الامتيازات الخاصة الذين يتعاملون مع مستندات مالية حساسة بإدخال ملفات مخترقة عن غير قصد أو الوقوع ضحية لحملات الهندسة الاجتماعية المستهدفة.

6. حجم كبير ومتنوع من الملفات

تعالج المؤسسات المالية أنواعًا متنوعة من الملفات عبر قنوات متعددة، بدءًا من البوابات التي تواجه العملاء إلى أنظمة التداول الداخلية. وهذا يخلق العديد من نقاط الدخول للمحتوى الضار.

7. مخاطر الطرف الثالث Supply Chain

يقوم البائعون والشركاء من الجهات الخارجية بتقديم ملفات قد تحتوي على تهديدات مضمنة، مما يوسع نطاق الهجوم خارج الحدود المؤسسية.

8. البنية التحتية الأمنية المعقدة

تؤدي أدوات الأمان المتباينة أدوات التحتية القديمة إلى حدوث ثغرات في تغطية فحص الملفات، لا سيما في نقاط تكامل النظام.

9. التأخير في كشف التهديدات والاستجابة لها

يمكن أن تؤدي أدوات القديمة أدوات وارد SOC المحدودة إلى إعاقة الكشف في الوقت المناسب. يستغل المهاجمون هذه الفجوة للبقاء مخفيين أثناء سرقة البيانات الحساسة أو تنفيذ معاملات احتيالية.

10. أهداف وقت الاسترداد

وغالباً ما تطيل الأنظمة القديمة وخطط التعافي من الكوارث غير الملائمة فترة التوقف عن العمل بعد الحوادث السيبرانية، مما يؤدي إلى خسائر مالية وعقوبات تنظيمية.

دحض المفاهيم الخاطئة الشائعة عن أمن الملفات

قبل أن ندخل في حلول، دعونا نتناول بعض المفاهيم الخاطئة الشائعة التي قد تعرض مؤسستك للخطر.

"لدينا بالفعل محرك مضاد فيروسات واحد مع حماية بنسبة 100%"

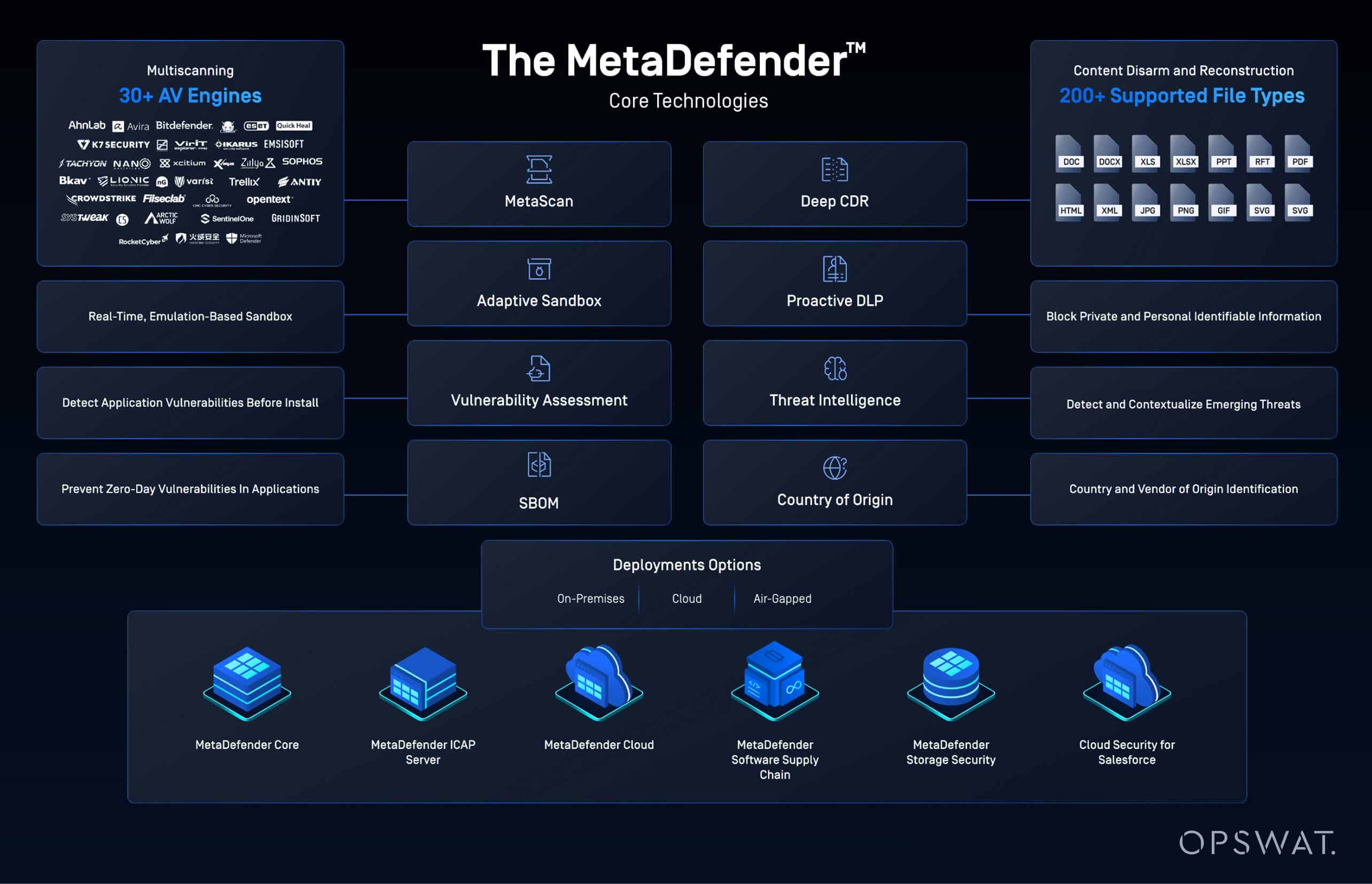

حتى أفضل حلول مكافحة الفيروسات حلول حدودها. تظهر تهديدات جديدة باستمرار، والاعتماد على محرك واحد لمكافحة الفيروسات يجعلك عرضة للتهديدات التي لم يتم تحديثه لاكتشافها. على العكس من ذلك، فإن استخدام عدة محركات لمكافحة الفيروسات يحسن تغطية التهديدات والقدرة على مقاومتها.

"نحن نستخدم بالفعل حلول أمن الشبكات حلول WAF، نظام منع التطفلوبروكسيات لحماية أنظمتنا"

على الرغم من أدوات هذه أدوات لحجب حركة المرور الضارة وهجمات طبقة التطبيقات مثل DDoS أو CSRF، إلا أنها غير مصممة لفحص محتويات الملفات. يمكن للتهديدات المخفية داخل المستندات أو الصور أو الأرشيفات أن تتسلل بسهولة. لوقف الهجمات القائمة على الملفات، تحتاج إلى فحص عميق للمحتوى يتجاوز ما توفره أجهزة أمان الشبكات التقليدية.

"أمان الطرف الثالث هو شأن البائع وليس شأننا"

إن أمن الطرف الثالث هو امتداد للمحيط الأمني الخاص بمؤسستك. يمكن أن تكون الثغرة الأمنية في نظام أحد الشركاء بمثابة نقطة دخول مباشرة للمهاجمين لشق طريقهم إلى بنيتك التحتية. راقب باستمرار وصول الطرف الثالث، وفرض ضوابط صارمة على الوصول، وطبّق مبادئ انعدام الثقة لتقليل التعرض للخطر.

"وضع الرمل التقليدي يكفي"

على الرغم من أن صناديق الحماية التقليدية مفيدة، إلا أنها قد تكون بطيئة ومكلفة ويسهل تجاوزها من قبل التهديدات المتقدمة. الاعتماد عليها وحدها يترك ثغرات. يوفر النهج متعدد الطبقات الذي يجمع بينSandbox Adaptive و DLP (منع فقدان البيانات) و CDR (تعطيل المحتوى وإعادة بنائه) حماية أقوى وأكثر موثوقية ضد التهديدات المعروفة وغير المعروفة.

بناء بنية أمنية فعالة للملفات

إذاً، ما هو الحل؟ لا يتعلق الأمر بإيجاد أداة أمنية واحدة مثالية، بل يتعلق ببناء نظام دفاعي شامل.

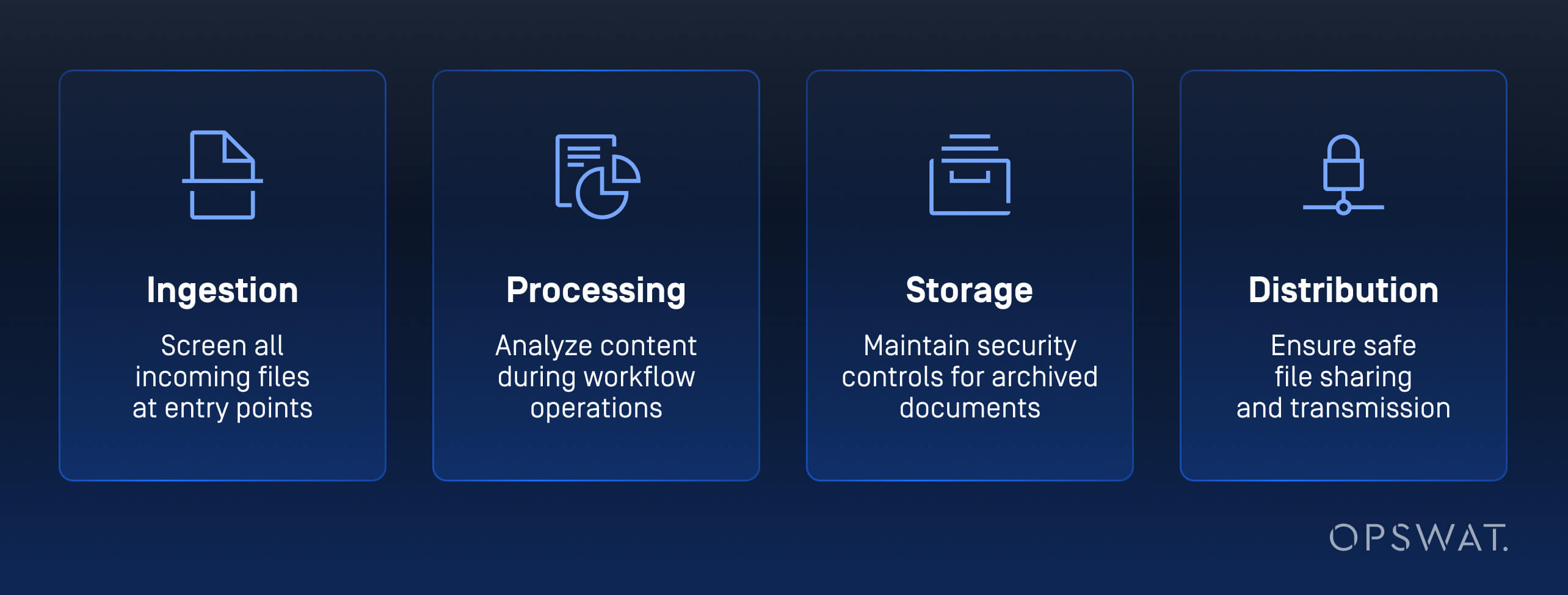

الخدمات تأمين الملفات بشكل فعال في الخدمات المالية اتباع نهج دفاعي متعمق يغطي مجموعة واسعة من أسطح الهجوم. يجب أن يحمي حل الأمان الخاص بك أيضًا البيانات الحساسة طوال دورة حياتها بالكامل:

- الاستيعاب: فحص جميع الملفات الواردة عند نقاط الدخول

- المعالجة: تحليل المحتوى أثناء عمليات سير العمل

- التخزين: الحفاظ على الضوابط الأمنية للوثائق المحفوظة في الأرشيف

- التوزيع: ضمان المشاركة الآمنة للملفات ونقلها

تقوم المؤسسات التي تقوم بذلك بشكل صحيح بتطبيق نماذج انعدام الثقة وبنية أمنية شاملة تجمع بين الوقاية المتقدمة من التهديدات، والتحليل التكيفي للتهديدات، ومنع فقدان البيانات، وقدرات vulnerability detection الأمنية. ويؤدي ذلك إلى إنشاء أطر عمل أمنية مرنة للملفات تتناسب مع أعمالك مع الحفاظ على الأداء والموثوقية التي تتطلبها العمليات المالية.

كيف تكسب المؤسسات المالية الرائدة معركة أمن الملفات في عالم المال والأعمال

من الشركات الكبرى إلى كبرى الخدمات المصرفية والمالية في منطقة أوروبا والشرق الأوسط وأفريقيا وآسيا والمحيط الهادئ وأمريكا الشمالية،حلول OPSWAT بالثقة على مستوى العالم في حل تحديات أمن الملفات.

يكشف الخدمات "أمثلة على نجاح تطبيقات أمان الملفات في الخدمات المصرفية والمالية" ما يلي:

- يمكن أن تكون الفجوة بين التصور والواقع في أمن الملفات هي الفرق بين الدفاع المتعمق والاختراق الكارثي

- استراتيجيةحلول مخصصةحلول شاملة لبياناتك الهامة

- قصص نشر حقيقية مثبتة، مع التحديات حلول والنتائج من مؤسسات مختلفة الأحجام

خطوتك التالية

إن أمن الملفات ليس مجرد مشكلة في تكنولوجيا المعلومات - بل هو ضرورة حتمية للأعمال. إن المؤسسات المالية التي تدرك هذه الحقيقة وتعمل على أساسها هي التي ستظل صامدة عندما يتصدر الهجوم الإلكتروني الكبير التالي عناوين الأخبار.

السؤال ليس ما إذا كانت مؤسستك ستواجه هجومًا قائمًا على الملفات. السؤال هو: هل ستكون مستعداً عندما يحدث ذلك؟

تحدث إلى أحد الخبراء اليوم واكتشف كيف يمكنك مع وجود OPSWAT في صفك أن تضمن بقاء بياناتك وشبكاتك الهامة آمنة.