أمن الملفات هو تحدٍ معقد في مجال الأمن السيبراني يؤثر على المؤسسات في جميع القطاعات. مع انتقال الشركات في جميع أنحاء العالم إلى البنية التحتية الرقمية واعتمادها على المزيد من أدوات الخدمات الخارجية الخدمات وإدارة أصولها الرقمية، يستمر توسع نطاق الهجمات التي تشنها البرامج الضارة المتطورة بشكل متزايد.

يبدأ فهم حماية الملفات بفهم أساسي لماهية أمن الملفات. يجب أن نفهم ليس فقط ما يعنيه أمن الملفات، ولكن لماذا هو جزء لا غنى عنه في استراتيجية الأمن السيبراني لأي مؤسسة قبل أن نتمكن من استكشاف أفضل ممارسات أمن الملفات.

ما هو أمن الملفات؟

يتم تعريف أمن الملفات من خلال الوصول الآمن إلى الملفات الرقمية وتوزيعها وتخزينها. وتشمل هذه الملفات المستندات وأسرار الشركات والمعلومات المهمة للأعمال وملفات السجلات والتعليمات البرمجية المصدرية. تمنع إجراءات أمن الملفات حذف هذه الأصول أو العبث بها أو الوصول إليها من قبل أطراف غير مصرح لها.

يجب نقل الملفات في كثير من الأحيان إلى داخل وخارج المؤسسات، ومشاركتها مع العديد من أصحاب المصلحة، وتوزيعها على شركاء يعملون في العديد من المشاريع. تكون الملفات أثناء نقلها من نقطة آمنة إلى أخرى مكشوفة حتماً - وبالتالي عرضة للهجمات. قد تستغل الجهات الفاعلة السيئة نقاط الضعف الحرجة هذه لاختراق الدفاعات المؤسسية وإدخال برمجيات ضارة مخفية يمكن أن تمر بسهولة دون أن يتم اكتشافها.

في عام 2024 وحده، كان هناك العديد من الاختراقات البارزة للبيانات التي أثرت على مؤسسات ضخمة من شركات التكنولوجيا مثل Microsoft إلى المؤسسات المالية مثل JP Morgan. لا توجد شركة، مهما كانت كبيرة أو صغيرة، مستثناة من مخاطر أمن الملفات المحتملة.

فهم أمن الملفات

إن تعريف مفهوم أمن الملفات واكتساب فهم حقيقي لمفهوم أمن الملفات هما تمرينان مختلفان؛ إلى جانب التعريف، يمكن تقسيم أمن الملفات إلى خمسة أركان متميزة:

لمنع تحميل الملفات الضارة أو الحساسة إلى الشبكات المحمية، يجب إيقاف تحميل التهديدات في المحيط الخارجي. يجب فحص الملفات بحثًا عن البرمجيات الضارة والثغرات الأمنية والبيانات الحساسة قبل تحميلها إلى تطبيقات الويب على منصات مثل AWS وMicrosoft Azure، أو أثناء مرورها عبر موازنات التحميل وWAFs.

يعد تأمين الشبكات من التهديدات المستندة إلى الويب عن طريق تصفية حركة المرور المتصلة بالإنترنت أمراً بالغ الأهمية، خاصة عندما يتعلق الأمر بحماية بوابات الويب ومتصفحات المؤسسات من الملفات التي يتم تنزيلها من مواقع ويب غير مألوفة.

خلال عملية نقل الملفات، يجب نقل الملفات بشكل آمن — داخليًا أو خارجيًا — عبر حلول MFT نقل الملفات المُدار). وهذا يمنع اعتراض أو تغيير أو سرقة البيانات الخاصة بالملفات أثناء نقلها.

تتيح الخدمات Google Drive و Microsoft 365 و Box للمؤسسات مشاركة الملفات ومزامنتها بسلاسة. احمي سلامة وسرية هذه الملفات التعاونية لتقليل مخاطر تسرب البيانات والالتزام بقوانين حماية البيانات.

امنع حدوث انتهاكات للبيانات وتعطل الخدمة وانتهاكات للامتثال من خلال تأمين حلول تخزين البيانات حلول بيئات التخزين السحابية والمحلية مثل AWS S3 وNetApp وWasabi و/أو Dell EMC.

التهديدات الرئيسية لأمن الملفات

لفهم التدابير الوقائية والحفاظ على أمان ملفاتك بشكل أفضل، من المهم فهم التهديدات الناشئة التي يمكن أن تعرض أصول مؤسستك الرقمية للخطر:

يمكن أن تتسلل الملفات الضارة، التي يمكن أن تكون ملفات إنتاجية شائعة مثل المستندات المكتبية وملفات PDF، إلى نظام الملفات عبر رسائل البريد الإلكتروني ومواقع الويب وأي منصة تسمح بمشاركة الملفات والروابط. برمجيات الفدية الضارة هي نوع من البرمجيات الضارة الشائعة والمعطلة بشكل متزايد، حيث تتطلب من المؤسسات دفع مبالغ طائلة مقابل الحصول على بيانات حساسة محتجزة مقابل فدية.

نقاط ضعف شركائك هي نقاط ضعفك، خاصة إذا كانت تتفاعل مع بياناتك أو أنظمتك. حتى لو كان منزلك مرتبًا، فإن نقاط الضعف في مكتبات الطرف الثالث أو واجهات برمجة التطبيقات قد تمكّن المهاجمين من اختراق نظام الملفات لديك والوصول إلى المعلومات الحساسة.

قد يستغل المهاجمون نقاط الضعف في شبكة المؤسسة عندما تتصل بالتطبيقات المستندة إلى السحابة، وغالباً ما يكون ذلك من خلال واجهات برمجة التطبيقات أو من خلال عمليات تكوين بسيطة خاطئة. في حين أن مقدمي الخدمات مثل Salesforce قد يفرضون سياسات الأمان الخاصة بهم، فإن الأمن الإلكتروني مسؤولية مشتركة بين مقدمي الخدمات والمستخدمين.

أفضل الممارسات الأمنية للملفات

ولحماية الملفات، يجب على المؤسسات اعتماد نهج متعدد الطبقات يشمل تدابير مادية وبرمجية وإجرائية:

يتيح لك استخدام أدوات Deep CDR Content Disarm and Reconstruction) تنظيف الملفات قبل دخولها إلى نظام الملفات الخاص بك، مما يمنع أي رموز ضارة محتملة من اختراق دفاعات مؤسستك. وهذا يمنع هجمات فورية إزالة أي رموز غير أساسية أو خارجة عن السياسة من أكثر من 150 نوعًا من الملفات المدعومة.

يمكن أن يساعدك استخدام محركات مكافحة فيروسات متعددة لفحص الملفات في مؤسستك على القضاء على ما يصل إلى 99% من التهديدات المعروفة. باستخدام أدوات Multiscanning، يمكنك معالجة الملفات بسرعة وكفاءة باستخدام أكثر من 30 محركًا لمكافحة الفيروسات لضمان أقصى قدر من الكشف.

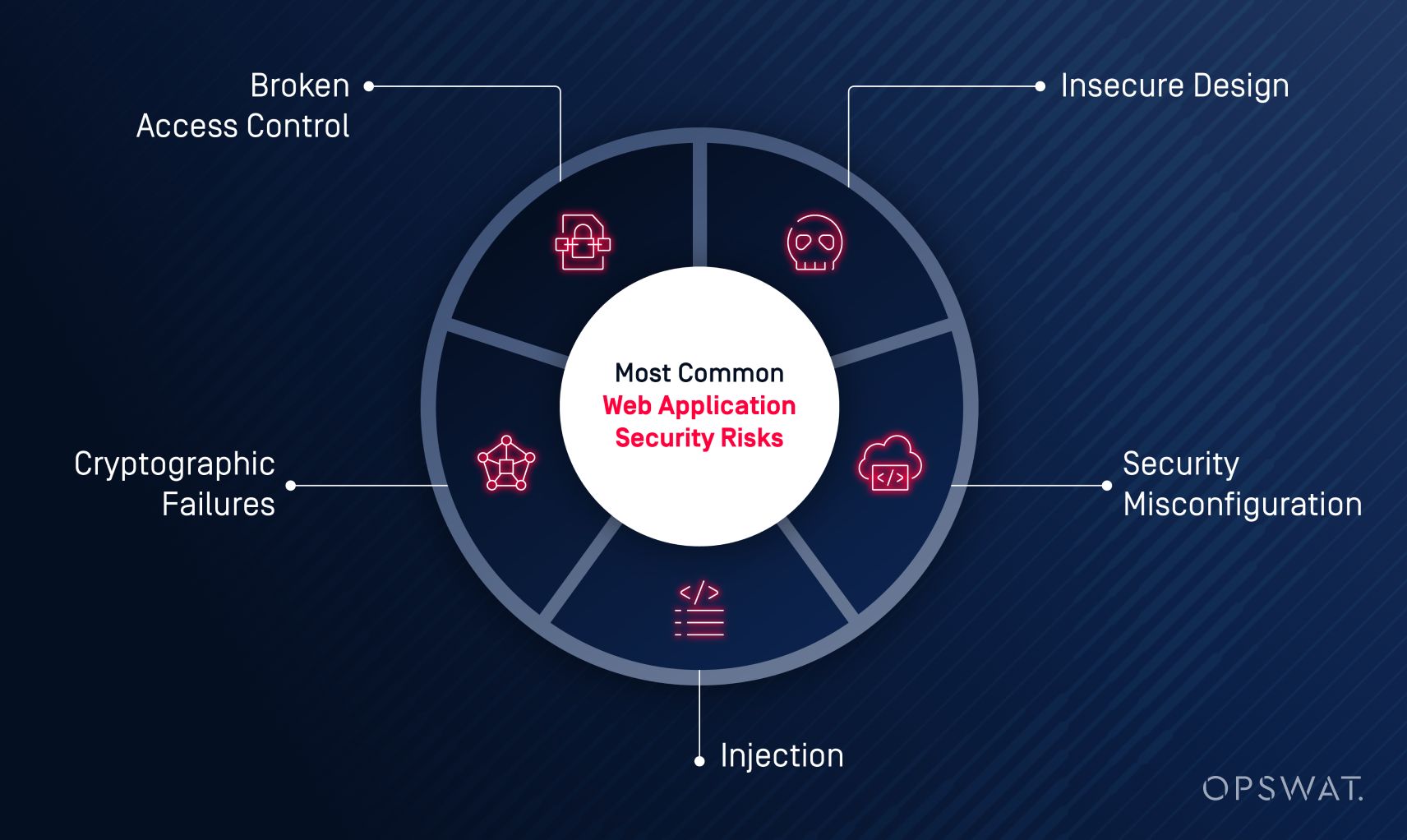

OWASP أفضل 10

مشروع أمن تطبيقات الويب المفتوح لأمن تطبيقات الويب (OWASP ) هي قائمة بأكثر المخاطر الأمنية شيوعًا في تطبيقات الويب استنادًا إلى بحوث واستطلاعات مكثفة. تتلقى هذه القائمة تحديثات منتظمة وتعتبر على نطاق واسع معيارًا صناعيًا لتطوير تطبيقات الويب الآمنة. تتضمن بعض هذه المخاطر ما يلي:

تستغل هجمات الحقن الثغرات الأمنية في تطبيقات الويب التي تقبل البيانات المخترقة بسهولة، والتي يمكن أن تأخذ شكل حقن SQL وحقن أوامر نظام التشغيل والبرمجة النصية عبر المواقع (XSS). من خلال إدراج التعليمات البرمجية الضارة في حقول الإدخال، يمكن للمهاجمين تنفيذ أوامر غير مصرح بها، والوصول إلى قواعد البيانات الحساسة، وحتى التحكم في الأنظمة.

تأثير الامتثال

إن اللوائح الصارمة لحماية البيانات مثل اللائحة العامة لحماية البيانات وقانون HIPAA تجعل الامتثال عنصراً رئيسياً في تشكيل استراتيجيات أمن الملفات. لا يؤدي عدم الامتثال إلى تعريض المؤسسات للمسؤوليات القانونية فحسب، بل يؤدي أيضًا إلى تشويه سمعتها وتقويض ثقة العملاء.

من المهم بشكل خاص اتخاذ تدابير أمنية لمنع الكشف عن المعلومات الحساسة وتقليل مسؤولية مؤسستك في حالة حدوث خرق للبيانات. يمكن أدوات Proactive DLP منع فقدان البيانات) فحص الملفات وكشف الأسرار والمعلومات الحساسة الأخرى فيها وحجبها لمساعدة مؤسستك على تلبية معايير الامتثال.

مزيد من القراءة: ما هو منع فقدان البيانات (DLP)؟

الخاتمة: Secure الملفات ومنع اختراق البيانات

يُعد أمن الملفات عنصراً لا غنى عنه في حماية الأصول المؤسسية والحفاظ على سلامة البيانات. من خلال تبني تدابير أمنية قوية، يمكن للمؤسسات التخفيف من مخاطر التعرض للبرمجيات الضارة أو هجمات برامج الفدية، وتعزيز الثقة، وتجاوز مشهد التهديدات المتطور بثقة. إن تنفيذ استراتيجية أمنية متعددة الطبقات وإعطاء الأولوية للتدابير الاستباقية للتخفيف من المخاطر وحماية المعلومات الحساسة اليوم يمكن أن يمنع حدوث خروقات مكلفة للبيانات في المستقبل.