تعد مكتبات الجهات الخارجية ضرورية لتسريع دورة حياة تطوير البرمجيات. بدلاً من البرمجة من الصفر، غالبًا ما يدمج المطورون مكتبات مفتوحة المصدر لأغراض مختلفة، سواء كان ذلك لتحقيق فعالية التكلفة أو بسبب نقص الموارد أو لتحقيق مرونة أفضل. تعمل مستودعات مثل Maven Central و PyPI، إلى جانب أدوات إدارة التبعية، على تبسيط هذه العملية وزيادة الإنتاجية. ومع ذلك، فإن هذا الاعتماد ينطوي أيضًا على مخاطر أمنية محتملة.

يمكن أن تشكل إدارة التبعيات مفتوحة المصدر للمشروع تحديات، بما في ذلك التبعيات المتداخلة (تبعيات واحدة أو أكثر داخل تبعية) والخبرة المحدودة في إدارة التبعيات. يؤدي دمج المكتبات الخارجية إلى توسيع نطاق الهجمات وزيادة المخاطر الأمنية. اكتشاف ثغرة أمنية في مكتبة ما يمكن أن يعرض للخطر جميع البرامج التي تعتمد على هذا المكون. لذلك، من الضروري استخدام أدوات فحص التبعيات أدوات ومعالجة الثغرات الأمنية المعروفة الناشئة عن تبعيات الجهات الخارجية.

إعادة استخدام Software واعتماد التبعية

نظرا لأن الوصول إلى أنظمة التوزيع أصبح أكثر سهولة ، يختار المطورون إعادة استخدام البرامج الحالية لتسريع تطوير البرامج المعقدة. ومع ذلك ، يمكن أن تؤدي هذه الراحة إلى حدوث مشكلات أمنية غير متوقعة إذا لم تتم إدارتها بعناية. يتم توزيع هذه البرامج الموجودة بشكل أساسي عبر الإنترنت في شكل حزم - أرشيفات تحتوي على إصدارات إصدار تعرف باسم المكتبات ، إلى جانب البيانات الوصفية التي تحدد الإصدار والمؤلف والترخيص والمراجع والمعلومات الأخرى ذات الصلة. تعمل برامج التغليف على تبسيط عمليات التوزيع والتحكم في الإصدار.

غالبا ما يشارك المطورون التعليمات البرمجية الخاصة بهم بشكل عام بموجب تراخيص مفتوحة المصدر ، مما يتيح مراجعة التعليمات البرمجية والتعاون المجتمعي والتكامل السهل. يمكن لأي مطور إعادة استخدام قاعدة التعليمات البرمجية أو تعديلها أو المساهمة فيها. تختلف المشاريع بشكل كبير في الجودة والصيانة والدعم. يصدر المؤلفون هذه الحزم لتسهيل الوصول إليها ، لكن الدعم والمسؤولية يعتمدان على الترخيص.

بمجرد الإشارة إلى حزمة في مشروع آخر، تصبح تبعية مشروع، تمثل مرجع حزمة خارجي. تنشئ التبعيات علاقات أحادية الاتجاه بين حزم البرامج ، حيث يعتمد أحدها على الآخر من أجل الأداء السليم. يقوم المطورون بتضمين التبعيات في تطبيقاتهم ، وحلها في وقت الإنشاء وجلب التطبيقات الضرورية.

تشير سلسلة التوريد إلى جميع الموردين الخارجيين المشاركين في العملية ، لا سيما أولئك الذين يقدمون تبعيات البرامج. اكتسبت إدارة سلسلة التوريد مكانة بارزة في تطوير البرمجيات في السنوات الأخيرة ، حيث تضع الشركات سياسات تشمل متطلبات الموردين والمستندات القانونية والعقود لضمان الامتثال قبل قبول المورد.

إدارة التبعية

يمكن أن تصبح إدارة التبعيات مربكة بسرعة ، مما يؤدي إلى ما يعرف باسم "جحيم التبعية". قد تحتوي التطبيقات الحديثة على مئات أو حتى آلاف التبعيات المباشرة ، مما يجعل من الصعب تتبع نقاط الضعف. فيما يلي بعض السيناريوهات التي تصبح فيها إدارة كميات كبيرة من التبعيات تحديات.

- عدم مراجعة الكود: على الرغم من شفافية المصدر المفتوح ، قد تتخطى الفرق أحيانا مراجعة الكود ، مما يؤدي إلى شعور زائف بالأمان.

- الثقة الضمنية: غالبا ما يقوم المطورون بتضمين التبعيات دون فحص المؤلفين بدقة ، معتمدين فقط على تضمين المستودع.

- استخدام التبعية على نطاق واسع: غالبا ما يعتمد المطورون بشكل كبير على الحزم ، حتى لو كانت هناك حاجة إلى جزء بسيط فقط من وظائفهم ، مما يؤدي إلى تبعيات متضخمة.

- كسر التغييرات: يمكن أن يكون تحديث الحزم معقدا وقد يؤدي إلى تغييرات جذرية ، مما يؤدي إلى التردد والحزم القديمة.

- قضايا المسؤولية: لا ترقى معايير الصيانة والدعم مفتوحة المصدر إلى تلك المطلوبة للبرامج التجارية ، مما يؤدي إلى نزاعات وتوقعات غير واقعية من مطوري المشاريع ، مما قد يؤدي إلى حزم غير آمنة.

أثار ارتفاع الهجمات التي تستهدف تبعيات الجهات الخارجية مخاوف بشأن أمان البرامج. أكدت الحوادث البارزة مثل ثغرة Log4Shell في عام 2021 أو الباب الخلفي XZ Utils مؤخرا في مارس 2024 ، والتي أثرت على الآلاف من حزم Maven ، التأثير الواسع النطاق لمثل هذه الثغرات الأمنية. في نفس العام ، سلط اكتشاف البرامج الضارة في حزمة NPM الشائعة ua-parser-jswas الضوء على المخاطر المرتبطة باستخدام مكتبات الجهات الخارجية في مكدسات التطبيقات.

هجوم آخر جدير بالملاحظة في يناير 2024 هو MavenGate ، وهي طريقة جديدة لهجوم سلسلة توريد البرامج ، اختطفت التبعيات عبر المكتبات المهجورة. قد يسمح الاستغلال الناجح لأوجه القصور هذه للجهات الفاعلة الشائنة بالعثور على القطع الأثرية الضعيفة في التبعيات وحقن التعليمات البرمجية الضارة في التطبيق ، والأسوأ من ذلك ، تعريض عملية الإنشاء للخطر من خلال مكون إضافي ضار.

مع زيادة استخدام المكتبات مفتوحة المصدر ، يصبح فهم هذه المخاطر والتخفيف من حدتها أمرا بالغ الأهمية. وهذا يدفع إلى مزيد من التحقيق في انتشار وأنواع واستمرار الثغرات الأمنية في المكتبات مفتوحة المصدر ، بالإضافة إلى علاقتها بسمات المشروع والتزاماته.

تأمين التبعيات مع OPSWAT سبوم

وكرد فعل على هجمات سلسلة التوريد، وافقت الولايات المتحدة الأمريكية على "الأمر التنفيذي بشأن تحسين الأمن السيبراني في البلاد" في مايو 2021 الذي يحدد خطوات تحسين سياسات سلسلة التوريد. ويتمثل أحد المتطلبات الرئيسية في توفير " مذكرة معلومات سرية لكل منتج".

OPSWAT Software Bill of Materials (SBOM) تتطور باستمرار لتلبية الاحتياجات المتزايدة لتطوير البرمجيات في بيئة آمنة. إحدى الميزات الرئيسية ل OPSWAT SBOM هي فحص التبعية. صُممت هذه الميزة لتعزيز رؤية قاعدة التعليمات البرمجية الخاصة بك من خلال تحديد نقاط الضعف في التبعيات التي تعتمد عليها مشاريعك.

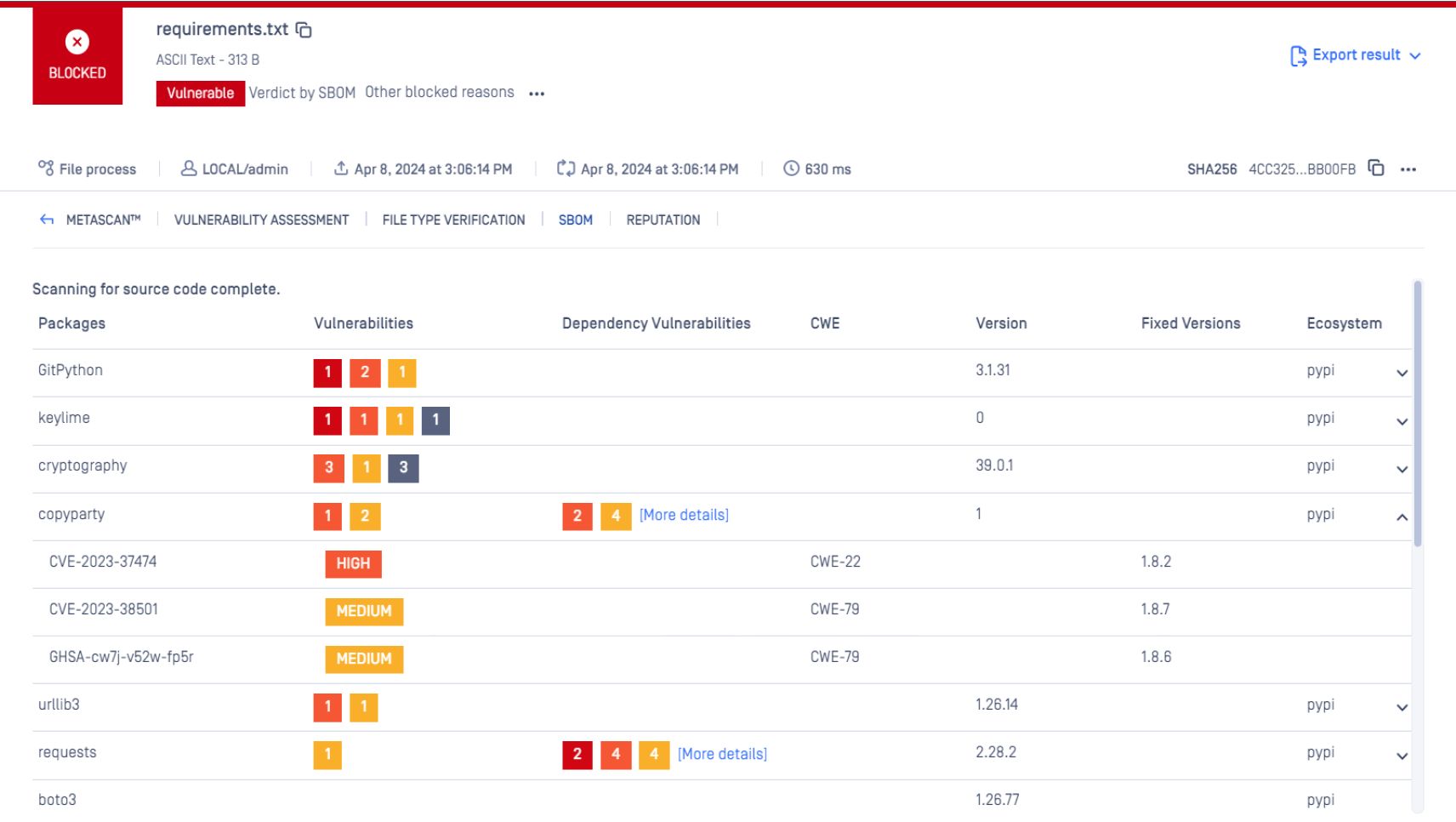

فحص تبعية الحزمة

OPSWAT يكتشف SBOM تلقائيا الثغرات الأمنية في تبعيات البرامج أثناء التطوير والاختبار. على سبيل المثال ، يتيح SBOM للفرق معرفة ما إذا كان التطبيق يستخدم مكتبة مفتوحة المصدر معروفة بأنها ضعيفة. يمكن للفرق بعد ذلك اتخاذ إجراء لحماية التطبيق.

تحقق من التبعية باستخدام Python

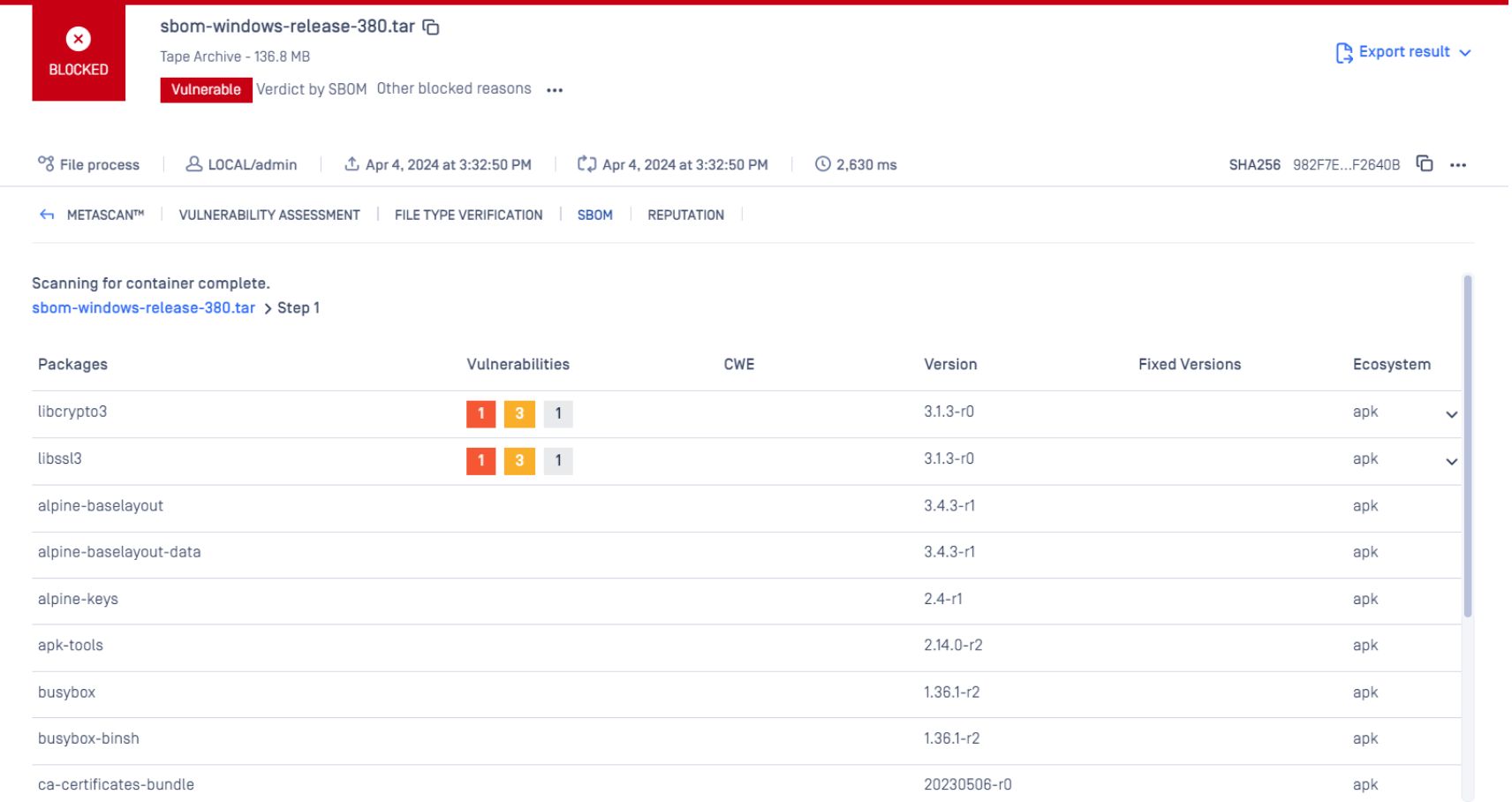

Container مسح الصور ضوئيا

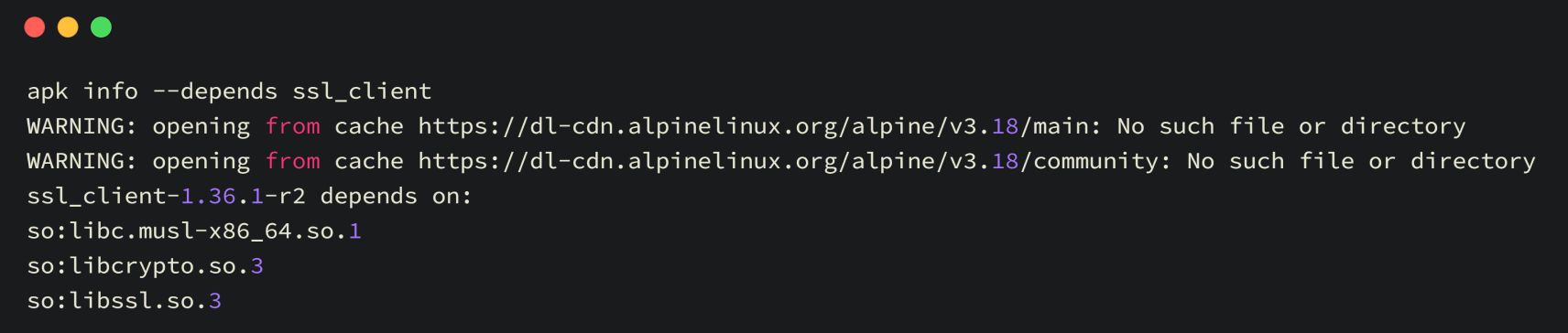

OPSWAT يفحص SBOM كل طبقة من صورة الحاوية لتحديد نقاط الضعف أو التهديدات ، والتي تغطي حزم نظام التشغيل (OS) ومكتبات البرامج التابعة التي يستخدمها التطبيق. يتيح هذا النهج الاستباقي اكتشاف المشكلات المحتملة وحلها قبل أن تتصاعد إلى مشاكل كبيرة.

تحقق من التبعية مع جبال الألب

يستفيد المطورون وفرق الأمان من فهم الأنواع الشائعة وانتشار واستمرار ثغرات التبعية، مما يمكنهم من قياس الخطورة واستكشاف استراتيجيات المعالجة.

يقوم SBOM بفحص تبعيات مشروعك بحثا عن الثغرات الأمنية المعروفة. عند الكشف ، يوفر SBOM معلومات مفصلة ، بما في ذلك مستويات الخطورة وأوصاف الثغرات الأمنية والإصلاحات المتاحة.

يمكن تصدير تقرير مفصل للفرق لتتبع:

- إجمالي عدد التبعيات التي تم فحصها

- إجمالي عدد الثغرات الأمنية التي تم العثور عليها عبر جميع التبعيات

- مجموعة من الإصدارات الممسوحة ضوئيا

- CVEs المعروفة

- إجمالي عدد الثغرات الأمنية الحرجة والعالية والمتوسطة والمنخفضة الخطورة

OPSWAT توصي SBOM فرق الأمان بتحديث جميع الحزم المعرضة للخطر إلى أحدث الإصدارات مع إصلاحات الثغرات الأمنية. يتيح ذلك للفرق معالجة ثغرة مشرفي الحزم أو إزالة الحزم من شجرة التبعية. يسمح هذا النهج الاستباقي للفرق بمعالجة المخاطر الأمنية المحتملة قبل أن تصبح مشكلة ، مما يعزز بشكل كبير أمان وسلامة مشاريع البرامج الخاصة بهم. الاضافه الي ذلك OPSWAT تساعد SBOM المؤسسات على البقاء متوافقة وآمنة في سلسلة توريد البرامج. يوصى بشدة أن تقوم الفرق بما يلي:

تعيين التبعيات

استخدم أدوات التبعيات الموجودة في البيئة وعلاقاتها.

القضاء على التبعيات غير الضرورية

قم بإزالة التبعيات غير الضرورية أو غير الضرورية لتقليل سطح الهجوم.

استخدام المستودعات المنشأة

تأكد من الحصول على التبعيات من مصادر حسنة السمعة.

فحص جميع التبعيات

قبل استخدام التبعيات في أي برنامج ، قم بمسحها ضوئيا لتكون على دراية بمشكلات الأمان أو الجودة.

الأفكار إغلاق

من خلال الاستفادة من أدوات فحص التبعية أدوات OPSWAT يمكنك تحديد ومعالجة نقاط الضعف في تبعية مشروعك بشكل استباقي، مما يقلل من المخاطر الأمنية المحتملة قبل أن يتم استغلالها. استفد من قوة فحص التبعية و SBOMs لإنشاء تطبيقات برمجية آمنة ومتوافقة ومرنة.