إن التزام OPSWAT بتطوير الأمن السيبراني يأخذ المنصة العالمية حيث يقدم اثنان من كبار محللي الكشف عن التهديدات، دانيال رويز أ ورولاند جيورفي من فريق MetaDefender Sandbox بحثًا رائدًا في HackBCN و BSides Budapest.

تابع رحلتهم في جميع أنحاء أوروبا التي تسلط الضوء على تفانيهم في العمل، بما في ذلك الهندسة العكسية الصارمة، ورواية القصص التقنية المقنعة، والمناقشات المتعمقة الجذابة مع مجتمع الأمن السيبراني.

تعرّف على المتحدثين

دانيال رويز أ

يعمل دانيال من إسبانيا، وهو محلل برمجيات خبيثة شغوف بالهندسة العكسية وأبحاث التهديدات المتفانية. وقد كشفت أبحاث التهديدات السابقة عن خصوم يفترسون خصومًا آخرين - نعم، مهاجمون يستهدفون مهاجمين آخرين.

رولاند جيورفي

ينحدر رولاند من هنغاريا، وهو شخص آخر قوي داخل الفريق، حيث يمزج خلفيته في تطوير الألعاب مع الهندسة العكسية الاحترافية للبرامج الضارة. يركّز رولاند على كيفية اختباء البرمجيات الخبيثة المعقدة داخل حزم البرامج الشرعية - خاصةً مثبتات MSI.

الوصول والانطباعات الأولى والتواصل قبل المؤتمر

16 مايو - HackBCN، برشلونة

وصل داني إلى مدينة برشلونة النابضة بالحياة لحضور مؤتمر HackBCN - وهو مؤتمر شعبي عُقد في سينما مفعمة بالحيوية. كان أكثر من مجرد مكان، فقد كان مكانًا يعج بالطاقة الشبابية والمناقشات المتطورة. كانت علاقات دانيال عميقة هنا - حيث شارك رؤى البرمجيات الخبيثة مع باحثين معروفين في مجال البرمجيات الخبيثة مثل سيرجي ألفاريز (مؤلف Radare2) ومارك ريفيرو (Kaspersky).

21 مايو - BSides BUD، بودابست، بودابست

في بداية مشاركتهما في بودابست، شارك رولاند وداني في فعالية قبل المؤتمر، حيث شاركا في فعالية خاصة بالمدعوين فقط. عُقدت هذه الأمسية في سايبر آيلاندز، وهو مكان فريد من نوعه تم تحويله من قبل IVSZ و Hacktivity، وعززت هذه الأمسية العلاقات القيمة بين المتحدثين والممارسين في مجال الأمن السيبراني. وقد سهّل هذا التجمع التواصل بين المتحدثين وخبراء الأمن السيبراني، وتضمن مسابقات تفاعلية ومرطبات محلية، مما أدى إلى تهيئة أجواء تعاونية قبل جلسات المؤتمر الرئيسية.

اختراق الأضواء المحادثات التقنية التي تضرب بقوة

حديث رولاند: ما وراء الاستخراج - تحليل ملفات MSI الخبيثة

في BSides Budapest، استعرض رولاند أمام الحضور الإمكانات الخادعة لملفات Microsoft Installer (MSI). باستخدام أداة msiparse مفتوحة المصدر، أوضح كيف يقوم مؤلفو البرامج الضارة بتضمين الحمولات والبرامج النصية في عمق ملفات المثبت - متجاوزين بذلك الدفاعات التقليدية. وعرض أمثلة حقيقية وتقنيات تحليل عملية، مما زود الحضور بالرؤى أدوات.

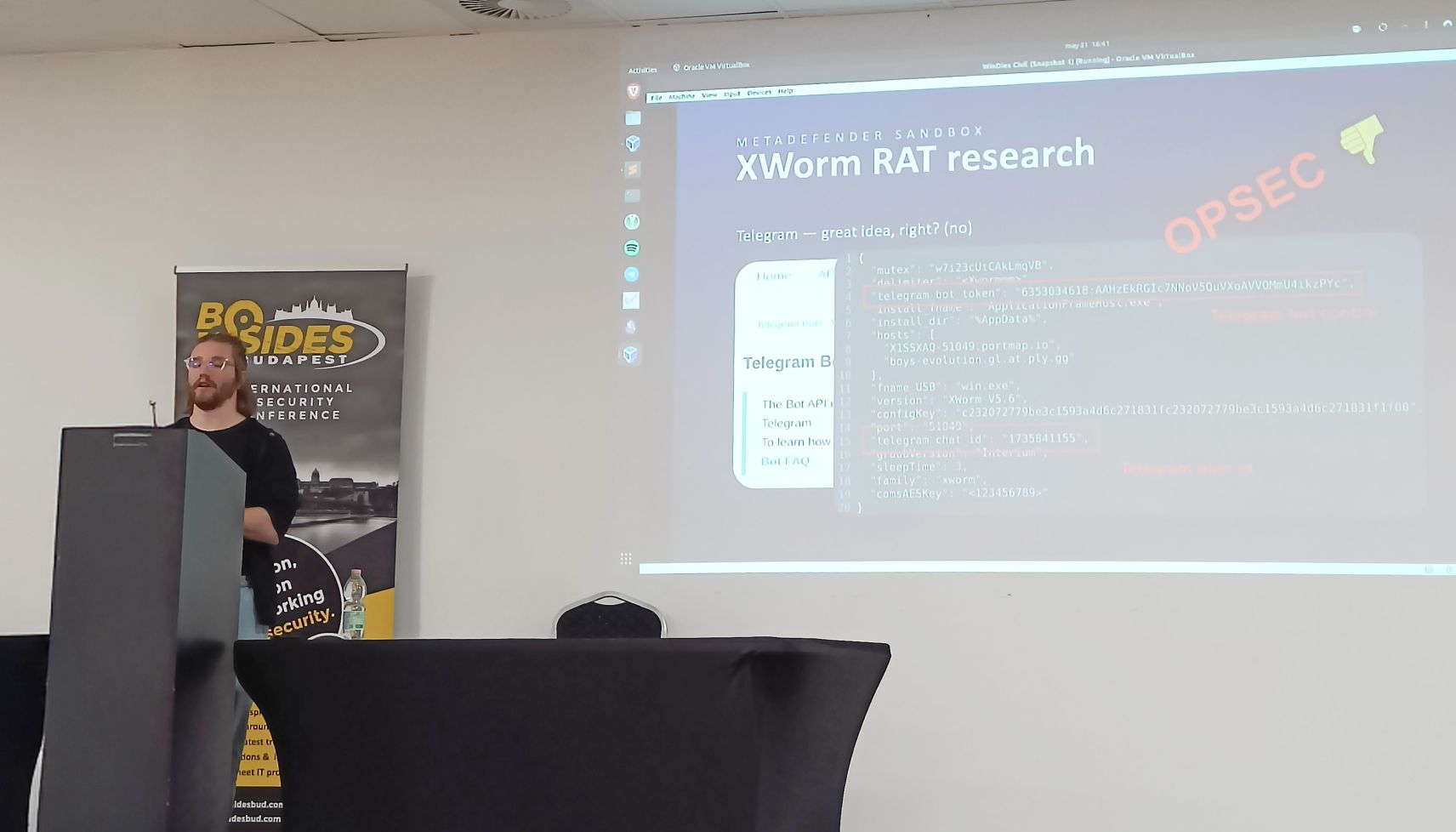

حديث دانيال الكشف عن المهاجمين المهاجمين

في كل من برشلونة وبودابست، كشف دانيال عن قصة غريبة من البرمجيات الخبيثة: كيف أن الجهات التخريبية التي توزع البرمجية الخبيثة XWorm كانت هي نفسها مصابة ببرمجية طروادة التي تحتوي على برمجية Millenium RAT. حالة من حالات تحول المفترسين إلى فرائس بسبب فشل OPSEC. وتتبع الحديث مسار التحقيق من المنتديات السرية إلى خوادم Telegram C2 - وكشف النقاب عن مئات من الجهات الفاعلة في مجال التهديد المصابة.

ما وراء الكواليس: ملاحظات من الميدان

لم يكن الأمر يتعلق بالتسويق أو الترويج لمنتجاتنا - بل كان يتعلق بمشاركة المعرفة. كانت حقيقة أننا تمكنا من التواصل مع أقراننا وتبادل الأفكار والقصص أثناء تناول الطعام والمحادثات في وقت متأخر من الليل لا تقل قيمة عن العروض التقديمية نفسها. كان من دواعي سروري أن ألتقي بمثل هؤلاء المحترفين الرائعين.

دانيال رويز أمحلل أول للبرمجيات الخبيثة في OPSWAT - فريق MetaDefender Sandbox

مثل هذه المؤتمرات ليست مجرد مسارح. إنها مراكز أبحاث لاستكشاف أحدث معلومات عن التهديدات. تتعلم من الدردشات في الممرات بقدر ما تتعلم من الشرائح.

رولاند جيورفيمحلل البرمجيات الخبيثة في OPSWAT - فريق MetaDefender Sandbox

وكان من أبرز ما تم تسليط الضوء عليه المائدة المستديرة التي عُقدت بعد المؤتمر، حيث جلس رولاند ودانيال مع زملائهم المتحدثين ومسؤول في الأمن السيبراني في الحكومة المجرية لمناقشة اتجاهات التهديدات الوطنية والتعاون عبر الحدود.

لقطات السفر ومقاطع المؤتمرات

من ركوب القطار عبر المجر إلى قاعات العرض المضاءة بالنيون في إسبانيا، كانت رحلتهم مليئة باللحظات الرائعة. تتضمن اللقطات المفضلة:

أبرز أحداث جلسة BSidesBUD مع أصوات الصناعة الموثوقة

رولاند يشرح للحاضرين كود البرمجيات الخبيثة في منتصف العرض التقديمي (نعم، مع عروض توضيحية حية!)

سادة وأقران البرمجيات الخبيثة: عرض CTF Showdown في BSidesBUD

من البرمجيات الخبيثة إلى المعادن: محللو التهديدات لدينا يعالجون مشكلة اختراق الأقفال في العالم الحقيقي

تأملات ختامية

لم تكن هذه الرحلات مجرد حفلات للتحدث - بل كانت شهادة على رؤية OPSWATفي العمل. إن مشاركة الأبحاث الأصلية حول البرمجيات الخبيثة والتعلم من الأقران وتضخيم أصوات الخبراء التقنيين هو ما يدفع الصناعة إلى الأمام.

كلمة واحدة لخصت الأمر لكلا المحللين؟ "البحث".

لأنه في النهاية، هذا ما يغذي الابتكار في مجال الأمن السيبراني والمجتمع والدفاع.