تُعد قائمة موادSoftware (SBOM ) عنصرًا أساسيًا في ضمان سلامة مكونات البرمجيات - حيث تعود أصولها إلى أولى جهود تطوير البرمجيات لتوثيق التبعيات مفتوحة المصدر في التسعينيات. تساعد SBOMs المؤسسات على تتبع المكونات في مجموعة تطبيقاتها البرمجية والحفاظ على الامتثال للوائح الصناعة. ومع ازدياد تعقيد النظم الإيكولوجية للبرمجيات، يصبح اعتماد تنسيقات SBOM الموحدة أمرًا ضروريًا لتحسين الأمان وقابلية التشغيل البيني.

تعريف SBOM

Bill of Materials (SBOM) Software Bill of Materials (SBOM) هي قائمة جرد شاملة لجميع المكونات داخل تطبيق برمجي، بما في ذلك عناصر البرمجيات المملوكة والمفتوحة المصدر وعناصر برمجيات الطرف الثالث. وهي توفر بيانات وصفية مفصلة مثل اسم البرنامج، والإصدار، والمورّد، ومعلومات الترخيص، وتجزئة التشفير للتحقق.

من خلال توفير رؤية كاملة لتبعيات البرمجيات، تعمل وحدات SBOM على تعزيز شفافية سلسلة التوريد، وتمكين vulnerability detection ودعم الامتثال التنظيمي. كما أنها تساعد المؤسسات على التخفيف من المخاطر الأمنية، وتبسيط عمليات التدقيق، وتحسين الاستجابة للحوادث من خلال تحديد التهديدات المحتملة داخل نظامها البيئي للبرمجيات ومعالجتها.

ما هو معيار SBOM؟

تضمن معايير SBOM (فاتورة مواد البرمجيات) الاتساق وقابلية التشغيل البيني عبر مختلف الصناعات والمؤسسات من خلال توفير إطار عمل موحد لتوثيق مكونات البرمجيات. تساعد هذه المعايير الشركات على تبسيط إدارة الثغرات الأمنية والامتثال للمتطلبات التنظيمية المتطورة وتسهيل التعاون السلس بين منتجي البرمجيات والبائعين والمستخدمين النهائيين.

من خلال اعتماد تنسيقات موحدة ل SBOM، يمكن للمؤسسات تحسين أمن سلسلة توريد البرمجيات وتقليل مخاطر التلاعب بالبرمجيات وتعزيز شفافية البرمجيات بشكل عام.

ما هو تنسيق SBOM؟

تنسيقات SBOM هي مخططات موحدة يمكن قراءتها آلياً وتستخدم لهيكلة ومشاركة البيانات الموجودة في SBOM. تحدد هذه التنسيقات كيفية تمثيل تفاصيل مكونات البرمجيات وتبادلها بين الأنظمة.

تشمل تنسيقات SBOM الأكثر استخدامًا على نطاق واسع SPDX و CycloneDX، وكلاهما يدعم الأتمتة وقابلية التشغيل البيني وإمكانية التتبع عبر دورة حياة البرمجيات. تمكّن هذه التنسيقات من تحسين vulnerability detection والامتثال التنظيمي وإدارة مخاطر سلسلة التوريد من خلال ضمان التوثيق المتسق لمكونات البرمجيات.

المكونات الرئيسية لـ SBOM

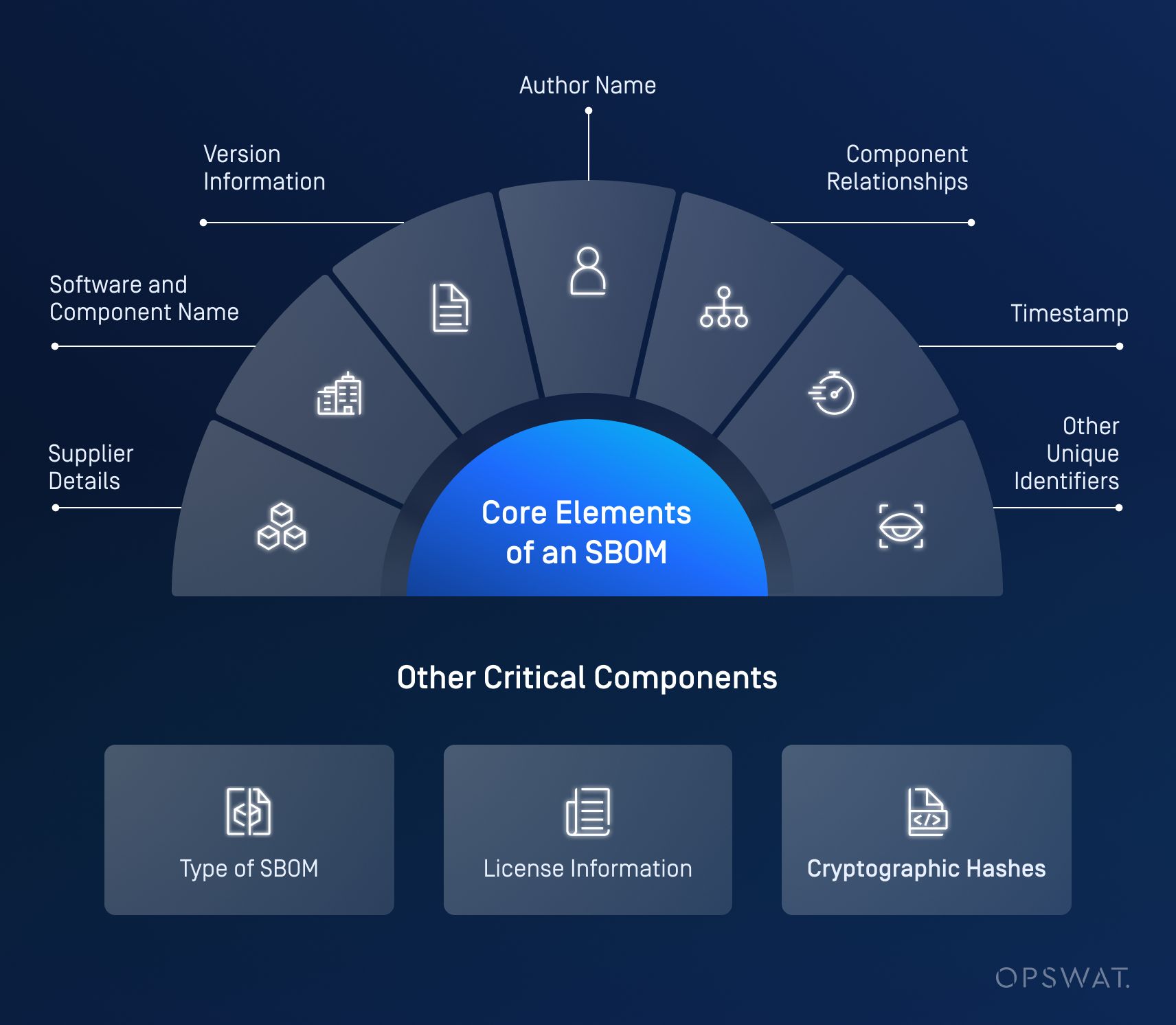

ولكي تكون هذه الحزمة فعالة، يجب أن تحتوي على عناصر أساسية توفر شفافية كاملة في حزمة البرمجيات. وقد حددت الإدارة الوطنية للاتصالات والمعلومات في الولايات المتحدة الأمريكية (NTIA) سبعة عناصر أساسية كحد أدنى لحزمة البرمجيات:

- تفاصيل المورد: يحدد الكيان المسؤول عن البرنامج.

- اسمSoftware والمكوّن: يحدد مكون البرنامج.

- معلومات الإصدار: يحدد تفاصيل إصدار المكون.

- اسم المؤلف: الشخص أو المؤسسة (وليس الأداة) التي أنشأت تقرير SBOM.

- علاقات المكونات: يصف التبعيات والتفاعلات بين عناصر البرنامج.

- الطابع الزمني: جزء من المعلومات الوصفية ل SBOM التي تحدد تاريخ ووقت إنتاج التقرير.

- معرّفات فريدة أخرى: يوفر معلومات إضافية لتعريف مكونات البرنامج

تشمل المكونات الأساسية الأخرى ما يلي:

- نوع تقرير الهيئة الفرعية للمشورة العلمية: يوفر السياق حول كيفية وسبب الحاجة إلى تقرير الهيئة الفرعية للمشورة العلمية.

- معلومات الترخيص: يحدد حقوق استخدام البرنامج.

- تجزئات التشفير: يضمن سلامة المكونات وموثوقيتها.

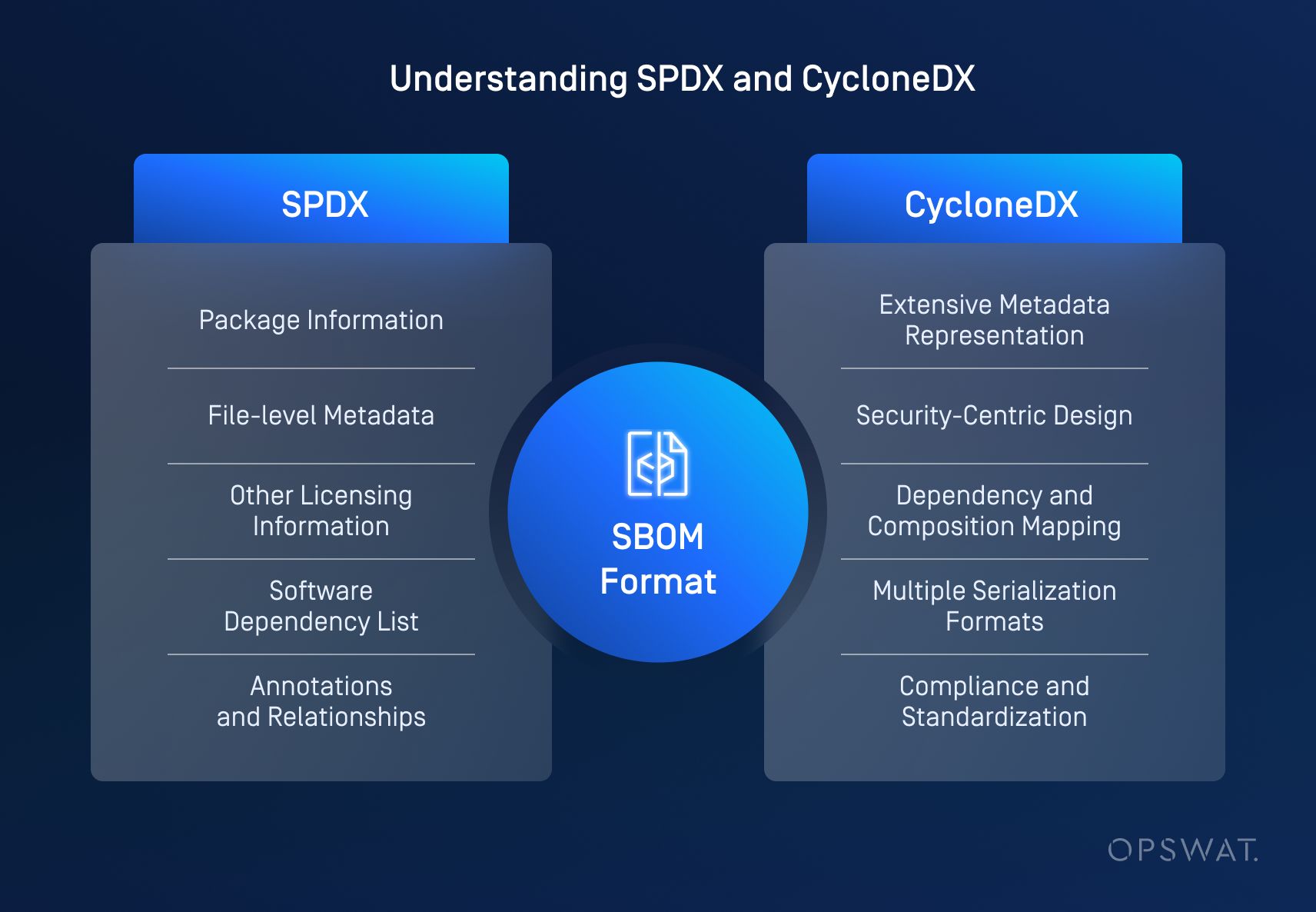

تنسيق SPDX SBOM

يعد تنسيق تبادل بيانات حزمةSoftware (SPDX)، الذي طورته مؤسسة لينكس، معياراً واسع الاستخدام لتبادل بيانات حزم البرمجيات (SBOM) مصمم لتسهيل الامتثال لرخص المصادر المفتوحة وتتبع مكونات البرمجيات. وهي توفر طريقة منظمة لتوثيق مكونات البرمجيات والبيانات الوصفية المرتبطة بها، مما يجعلها أداة أساسية لشفافية البرمجيات وأمنها.

وبالإضافة إلى ذلك، فإن تنسيق SPDX هو التنسيق الذي حصل على شهادة ISO (المنظمة الدولية للتوحيد القياسي)، مما يجعله التنسيق الذي يلبي متطلبات التوحيد القياسي وضمان الجودة.

تحتوي مستندات تنسيق SPDX على عدة عناصر رئيسية:

معلومات الحزمة

يصف الحزمة، والتي يمكن أن تتكون من ملف واحد أو أكثر - بما في ذلك التعليمات البرمجية المصدرية والثنائيات والمستندات وما إلى ذلك. تتضمن الأنواع الأخرى من المعلومات تفاصيل حول المؤلف الأصلي والمصدر وعنوان URL للتنزيل والمجموع الاختباري والترخيص العام.

البيانات الوصفية على مستوى الملف

تفاصيل حول الملفات المحددة، مثل الترخيص، والمجموع الاختباري، والمساهمين في الملفات، إلخ.

معلومات الترخيص الأخرى

يضمن إدارة الملكية الفكرية من خلال تحديد تراخيص البرمجيات.

قائمة تبعية Software

توثيق التسلسل الهرمي لتبعيات البرامج.

التعليقات التوضيحية والعلاقات

يوفر بيانات وصفية إضافية ويحدد العلاقات بين القطع الأثرية للبرمجيات.

يدعم تنسيق SPDX تنسيقات متعددة، مما يتيح المرونة بناءً على حالة الاستخدام وتوافق الأداة:

- الوسم/القيمة (.spdx): تنسيق بسيط قائم على النص

- JSON (.spdx.json): تنسيق خفيف الوزن وقابل للقراءة الآلية

- YAML (.spdx.yml): تنسيق تسلسل بيانات ملائم للبشر

- RDF/XML (.spdx.rdf): تنسيق منظم لتمثيل البيانات الدلالية

- جدول بيانات (.xls): تنسيق جدولي مفيد للتحليل اليدوي

يتم اعتماد SPDX على نطاق واسع من قبل شركات التكنولوجيا الكبرى والهيئات التنظيمية ومجتمعات البرمجيات مفتوحة المصدر. ويُستخدم عادةً في:

- إدارة ترخيص البرمجيات مفتوحة المصدر: يساعد المؤسسات على تتبع متطلبات ترخيص البرمجيات مفتوحة المصدر والامتثال لها.

- التدقيق الأمني: يوفر رؤى حول مكونات البرمجيات لاكتشاف الثغرات الأمنية وإدارة المخاطر.

- الامتثال التنظيمي: يضمن الالتزام بمعايير الصناعة والمتطلبات القانونية المتعلقة بشفافية البرمجيات.

- تتبع مصدرSoftware : إنشاء تسلسل واضح لمكونات البرمجيات لتحسين المساءلة.

من خلال الاستفادة من تنسيق SPDX، يمكن للمؤسسات تعزيز أمن سلسلة التوريد، وتبسيط جهود الامتثال، واكتساب رؤية أكبر في أنظمة البرمجيات الخاصة بها.

تنسيق CycloneDX SBOM

تم تطوير تنسيق CycloneDX بواسطة مؤسسة OWASP، ويوفر قائمة مواد كاملة (BOM)، بما في ذلك SBOM، وقد تم تصميمه مع التركيز بشكل كبير على الأمان وإدارة الثغرات الأمنية والشفافية الشاملة للبرامج. ويوفر نموذج كائنات إلزاميًا يصف بكفاءة العلاقات المعقدة بين مكونات البرامج الخدمات والتبعيات.

تتضمن الميزات الرئيسية لتنسيق CycloneDX ما يلي:

تمثيل واسع النطاق للبيانات الوصفية

يلتقط تفاصيل المورد ومعلومات الترخيص والمؤلفين أدوات وعمليات التصنيع وما إلى ذلك.

التصميم المرتكز على الأمان

تمكين تحديد الثغرات بدقة وتحليل قابلية الاستغلال ودعم حالات استخدام VEX.

تخطيط التبعية والتركيب

يمثل العلاقات المباشرة والمتبادلة بين مكونات البرامج الخدمات.

تنسيقات التسلسل المتعدد

يدعم JSON و XML و Protocol Buffers (protobuf)، مما يضمن توافقًا واسعًا مع أدوات الأمان.

الامتثال والتوحيد القياسي

يتكامل مع معايير الأمان مثل OWASP ASVS و MASVS و SCVS و SAMM، مما يوفر إطار عمل قابل للقراءة الآلية لتتبع الامتثال.

بفضل بنيته القوية ونهجه القائم على الأمان، يتم اعتماد CycloneDX على نطاق واسع في التطبيقات التي تركز على الأمن السيبراني لإدارة الثغرات الأمنية ومراقبة الأمن. وهذا يجعل تنسيق CycloneDX أداة أساسية لإدارة مخاطر سلسلة توريد البرمجيات.

صيغ CycloneDX مقابل صيغ SPDX

| الميزة | SPDX | CycloneDX |

| ركز | الامتثال لتراخيص المصادر المفتوحة والملكية الفكرية | تحليل أمن التطبيقات وسلسلة التوريد |

| ميزات | بيانات وصفية شاملة لمكونات البرامج | خفيف الوزن وسهل الاستخدام، مع التركيز على بيانات المكونات الأساسية وتقييم الأمان |

| حالات الاستخدام | ترخيص المصادر المفتوحة (في الأصل)، وعمليات تدقيق الامتثال، ومصدر البرمجيات | إدارة الثغرات الأمنية، وتحليل سلسلة توريد البرمجيات، والمراقبة الأمنية |

| التبني | شركات التكنولوجيا الكبرى وفرق الامتثال | مزودو الأدوات الأمنية وشركات الأمن السيبراني، وفرق DevSecOps |

أهمية فواتير المواد Software

وتلعب قواعد البيانات الحيوية للبرمجيات دوراً حاسماً في شفافية البرمجيات والمساءلة. فهي توفر نظرة ثاقبة لسلسلة توريد البرمجيات، مما يمكّن المؤسسات من التحقق من سلامة مكونات البرمجيات. ويقلل هذا المستوى من الشفافية من مخاطر التلاعب بالبرمجيات والتعديلات غير المصرح بها، مما يعزز في نهاية المطاف الثقة بين منتجي البرمجيات والبائعين والمستخدمين النهائيين.

وبالإضافة إلى ذلك، تدعم نماذج SBOM الاستجابة للحوادث وإدارة دورة حياة البرمجيات. عندما يتم اكتشاف الثغرات، فإن وجود قائمة مفصلة لنموذج SBOM يسمح لفرق الأمن بتقييم التأثير بسرعة وتنفيذ التصحيحات بفعالية. يقلل هذا النهج الاستباقي من وقت التوقف عن العمل ويضمن بقاء الأنظمة الحيوية آمنة ضد التهديدات الناشئة.

وحدات أمن المعلومات في مجال الأمن والامتثال

تُعد قائمة SBOM أداة مهمة لضمان أمن البرمجيات والامتثال التنظيمي. من خلال توفير قائمة جرد شاملة لجميع مكونات البرمجيات، تتيح قائمة SBOM للمؤسسات تتبع وإدارة الثغرات الأمنية بشكل أكثر فعالية. فهي تُمكّن فرق الأمن من تحديد المخاطر وتخفيفها بشكل استباقي، مما يضمن تحديث جميع التبعيات الخارجية والمصادر المفتوحة المصدر وخلوها من الثغرات المعروفة. هذه الرؤية ضرورية لأن التهديدات الإلكترونية أصبحت أكثر تعقيداً وانتشاراً.

تفرض أطر العمل التنظيمية مثل NIST وISO والأمر التنفيذي 14028 وغيرها من الأدلة التقنية الإقليمية الأخرى تدابير أكثر صرامة لشفافية البرمجيات وأمنها، مما يجعل من قواعد البيانات الخاصة بالامتثال شرطًا أساسيًا للامتثال. يمكن للمؤسسات التي تستفيد من قائمة SBOMs أن تثبت بسهولة أكبر الالتزام بهذه المعايير، وتجنب التداعيات القانونية والمالية المحتملة. من خلال الاحتفاظ بمعايير SBOMs دقيقة ومحدثة، يمكن للشركات تبسيط عمليات التدقيق، وتقليل النفقات العامة للامتثال، وضمان أن البرمجيات تفي بلوائح الصناعة.

مقارنة تنسيقات SBOM

نقاط القوة والضعف

يخدم كل تنسيق من تنسيقات SBOM أغراضًا مختلفة، مما يجعل من الضروري اختيار التنسيق المناسب بناءً على الاحتياجات المحددة.

| الميزة | نقاط القوة | نقاط الضعف |

| SPDX | شاملة ومستخدمة على نطاق واسع. تركيز قوي على الترخيص والامتثال. | يمكن أن تكون معقدة بالنسبة للمشاريع الصغيرة |

| CycloneDX | مُحسَّن لإدارة الأمن والثغرات الأمنية. | تركيز أقل على تفاصيل الترخيص |

| علامات SWID | مدمج في البرنامج | التوحيد القياسي المحدود عبر الصناعات المختلفة |

استنتاج

إن فهم وتنفيذ SBOMs أمر بالغ الأهمية لأمن البرمجيات الحديثة. ومن خلال الاستفادة من تنسيقات مثل SPDX وCycloneDX وعلامات SWID، يمكن للمؤسسات تعزيز شفافية سلسلة توريد البرمجيات الخاصة بها وتخفيف المخاطر الأمنية.

الخطوات التالية

قم بتقييم ممارسات سلسلة توريد البرمجيات الحالية في مؤسستك واستكشف تنسيقات SBOM التي تتوافق مع احتياجات الأمان والامتثال لديك.

لمعرفة المزيد عن تأمين سلسلة توريد البرامج الخاصة بك باستخدام حلول SBOM القوية، تفضل بزيارة حلولSupply Chain Software OPSWAT.