™MetaDefender NAC

قم بتأمين شبكتك باستخدام MetaDefender NAC

تكمن قيمة حلنا للتحكم في الوصول إلى الشبكة MetaDefender NAC في ما يلي: ضمان أن كل اتصال بالشبكة وجهاز نقطة نهاية مرئيٌّ، ومسموح به أو محظور على نحو مناسب وفي الوقت المناسب، وأن التهديدات المرتبطة بالحوادث الأمنية يمكن تقليلها إلى حد كبير. لا تُجازف بتعريض بيانات مؤسستك وسمعتها للخطر، بل احرص بدلًا من ذلك على سلامة أمن شبكتك والمعلومات الشخصية لأصحاب المصلحة وملكيتك الفكرية.

ما الذي نواجهه

تواجه العديد من المؤسسات هجمة متزايدة باستمرار من الأجهزة غير المعروفة التي تصل إلى بنيتها التحتية الحيوية.

يمثل الموظفون العملاء والمقاولون والضيوف والموردون وأجهزتهم جميعًا مصادر تهديد محتملة تشكل تحديًا لتنفيذ سياسات أمان الشبكة دون إعاقة إنتاجية الأعمال. هناك أيضًا مهمة شاقة تتمثل في توفير معلومات الوصول/حظر الوصول للمستخدمين والأجهزة من أجل الامتثال للوائح التنظيمية ولأغراض التحليل الجنائي للأمن.

اعرف ما هو موجود على شبكتك

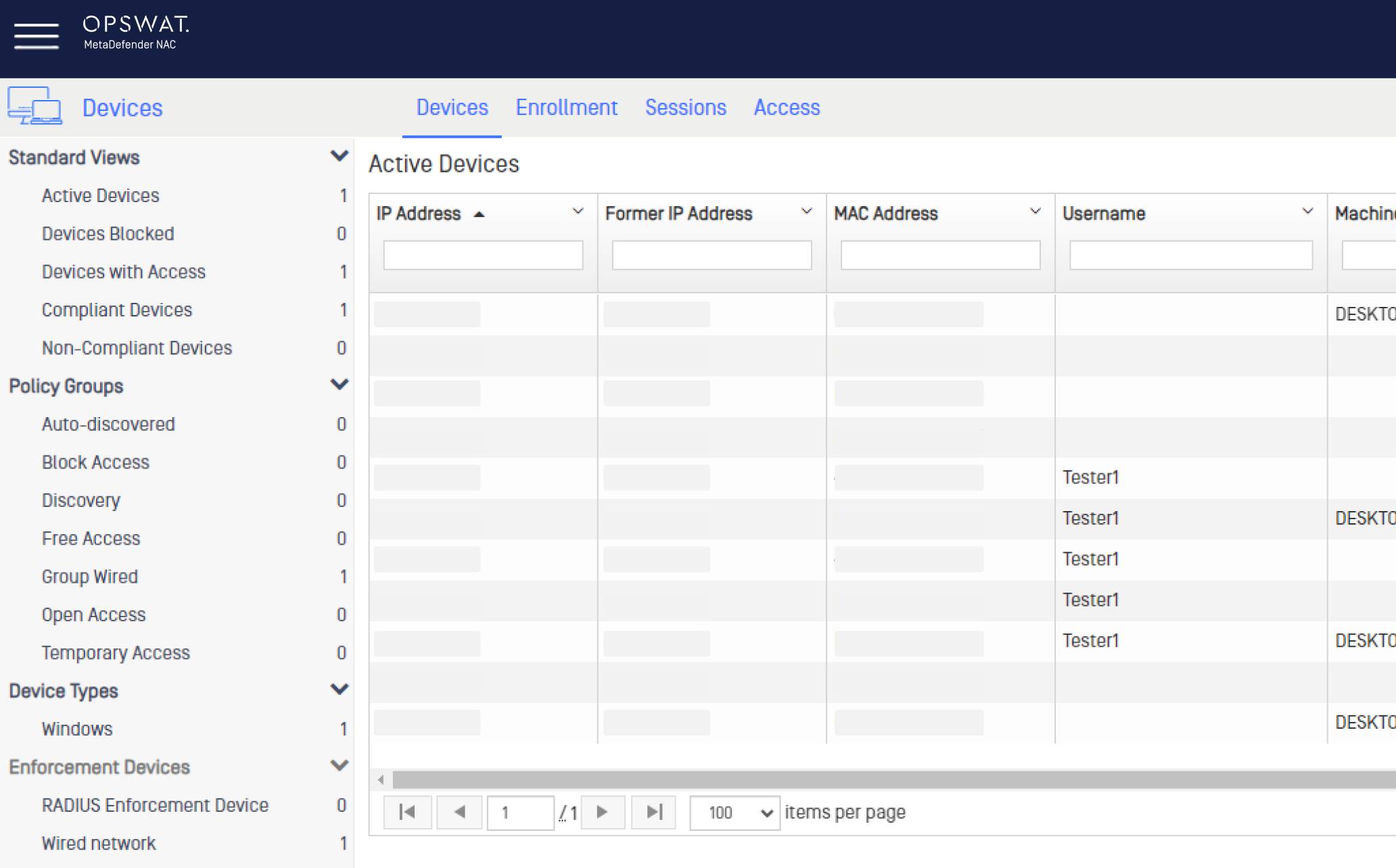

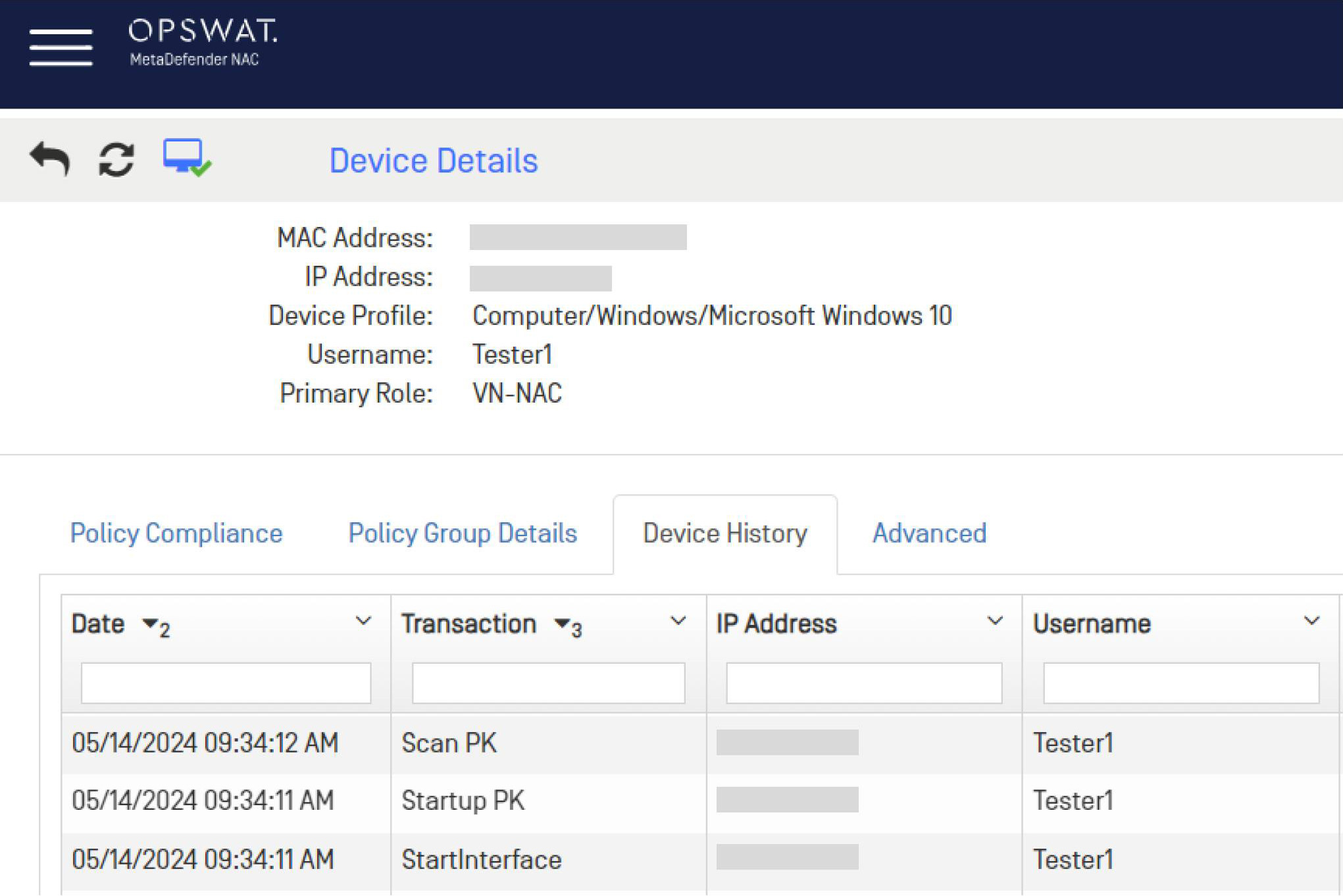

يوفر التعرف على الجهاز بدون وكيل وتنميطه إمكانية رؤية المعلومات التفصيلية للأجهزة على شبكتك: اسم المستخدم، وعنوان IP، وعنوان MAC، والدور، ونوع الجهاز، والموقع، والوقت، والملكية، والملكية. MetaDefender NAC يستخدم الاستدلال المتقدم وتحليل الأنماط الغنية لتحديد ملامح الجهاز بشكل قوي.

الكشف عن الجهاز وتصنيفه

تكتشف خاصية MetaDefender NAC أجهزة إنترنت الأشياء وأجهزة المستخدم الجديدة التي تحاول الوصول إلى الشبكة، ويمكن لهذا الحل إما أن يضع تصنيفًا للجهاز (يُحدد نوعه) دون تفاعل مباشر معه أو يعزله حتى يُعرَف نوعُه بوضوح. نستخدم التقنيات التالية لتحديد أنواع الأجهزة:

التحديد الدقيق للأجهزة

- بروتوكول تهيئة المضيف ديناميكيًا DHCP

- تحديد وكيل مستخدم متصفح الويب

- تحديد الأجهزة بناءً على محدد مواقع الموارد الموحدة URL

- تحديد الأجهزة بعنوان التحكم في الوصول إلى الوسائط MAC ومعرّف الكائنات OID

مدخلات مجموعة من مصادر خارجية مثل

- أجهزة الشبكة المتصلة بالبيانات (نقاط الوصول اللاسلكي وجدران الحماية)

- موارد قاعدة البيانات

خيارات النشر المرنة

- سحابة (SaaS)

- في مقر الشركة

- هجين

التحكم في وصول أجهزة إنترنت الأشياء IoT أو الأجهزة التي لا تستخدم متصفح الويب

قد يُمثل التحكمُ في الأجهزة ومراقبتُها تحديًا حقيقيًا، سواءً أكانت طابعات وهواتف اتصال عبر بروتوكول الإنترنت VOIP، أو أجهزة ذكية مثل منظمات الحرارة وأنظمة الإضاءة، أو أجهزة التكنولوجيا التشغيلية الخاصة بمجالك. يمكن أن تمثل هذه الأجهزة مخاطر كثيرة في بيئتك، ويُعالجُ كثيرٌ من المؤسسات هذه المشكلة بتقسيمات الشبكة. يُتيح حل التحكم في الوصول الشبكي NAC لدينًا رؤيةً موحدةً عن الأنظمة التقليدية والأجهزة المحمولة وأجهزة إنترنت الأشياء، والآن، أنظمة التكنولوجيا التشغيلية OT، وهذا يمنحك قدرة على تقسيم أجهزة إنترنت الأشياء إما باستخدام قوائم التحكم في الوصول ACLs أو جعل هذه الأجهزة في شبكة محلية افتراضية VLAN محددة من لوحة معلومات واحدة.

يتيح حل التحكم في الوصول الشبكي NAC خيارات متعددة مصممة لتلبية متطلباتك المتنوعة لهذه الأنواع من الأجهزة:

السماح بالاتصال دون الحاجة إلى أي تدخل

لك خيارٌ في MetaDefender NAC لمعرفة أنواع معينة من الأجهزة والسماح لها بالوصول دون الحاجة إلى أي تدخل.

الرفع الجماعي

لك خيار إتاحة الوصول لمجموعة من الأجهزة بناءً على عناوين تَحكُّمها في الوصول إلى الوسائط MAC، ما يضمن اتصال هذه العناوين المحددة فحسب بالشبكة.

التسجيل الذاتي

إذا كنت في بيئة لديك فيها أجهزة محددة من أجهزة إنترنت الأشياء تحتاج إلى تعريف بها، فيمكنها التسجيل ذاتيًا عبر المدخل المقيَّد.

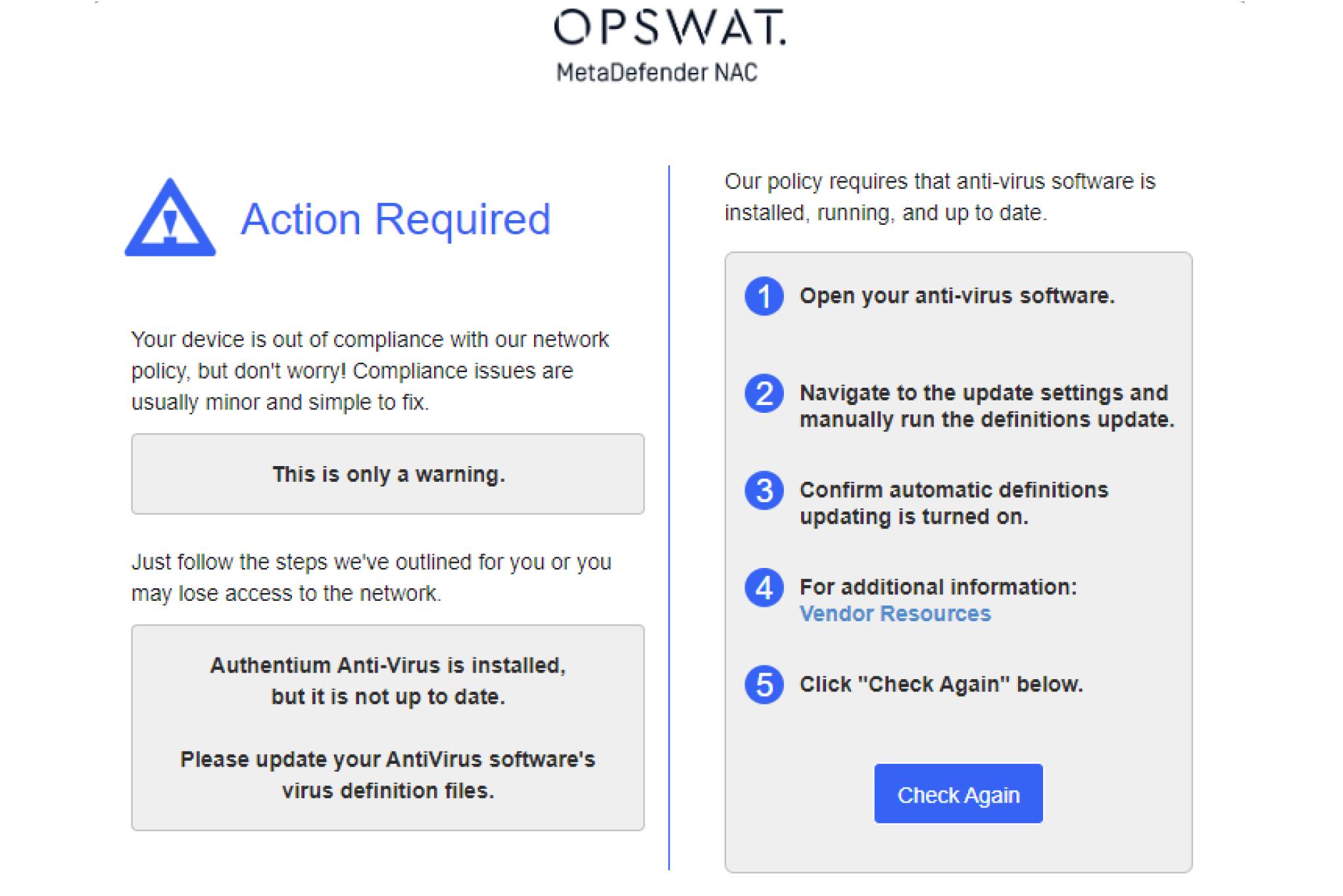

التحقق الدقيق من امتثال الأجهزة

سواء تعلق الأمر بسياسات الاستخدام المقبول في مؤسستك أو المتطلبات التنظيمية، يضمن MetaDefender NAC التزام الأجهزة على شبكتك وامتثالها وفقًا لذلك.

يُتحققُ من أجهزة ويندوز Windows وماك أو إس macOS والأجهزة المحمولة بعمليات تقييم دقيق لنقاط النهاية قبل منحها وصولًا إلى الشبكة لضمان التزام الجهاز بسياسات الاستخدام المقبول التي تتبعُها، ويُتحقق منها أيضًا في الوقت المناسب وهي تُبحر عبر شبكتك.

تتمحور تلبية متطلبات الامتثال التنظيمي، مثل القانون العام لحماية البيانات GDPR أوقانون قابلية نقل التأمين الصحي ومسؤوليته HIPAA أومعيار أمن البيانات في مجال بطاقات الدفع PCI DSS أوقانون ساربينز أوكسلي SOX أوقانون غرام ليتش بليلي GLBA، حول معرفة الإجابة عن أسئلة "من وماذا ومتى وأين" المتعلقة بالأجهزة والمستخدمين على شبكتك والتحكم في الوصول إلى البيانات التي تحتاج إليها شركتُك لتُحافظ على أمنها. يساعدك نظام التحكم في الوصول الشبكي MetaDefender NAC على تحقيق هذه الرؤية وهذا الأمن والتحكم، ويعمل على أتمتة السياسات التي تُحقق المساءلة وتحُد من الثغرات وتحظر التهديدات المتطورة، ما يضمن امتثالك لعمليات التدقيق المتكررة.

المصادقة على المستخدمين

اعتمادًا على بيئتك يمكنك المصادقة على مستخدميك بأساليب أو بروتوكولات متعددة، فالمصادقة على المستخدم النهائي عن طريق الدليل النشط AD أو البروتوكول البسيط للاطلاع على الدليل LDAP أو لغة تمييز التأكيدات الأمنية SAML تمنع المستخدمين غير المصرح لهم من الوصول إلى موارد الشبكة.

يدعم MetaDefender NAC أنواع المصادقة التالية: بروتوكول المصادقة الموسعة - بروتوكول المصادقة الموسعة المحمية EAP-PEAP (القائم على بيانات الاعتماد)، وبروتوكول المصادقة الموسعة - بروتوكول المصادقة الموسعة المحمية EAP-PEAP (القائم على الجهاز)، وبروتوكول المصادقة الموسعة - الأمن الطبقي للنقل EAP-TLS (القائم على الشهادات)، بالإضافة إلى النطاق وتسجيل الدخول الأحادي SSO 802.1X.

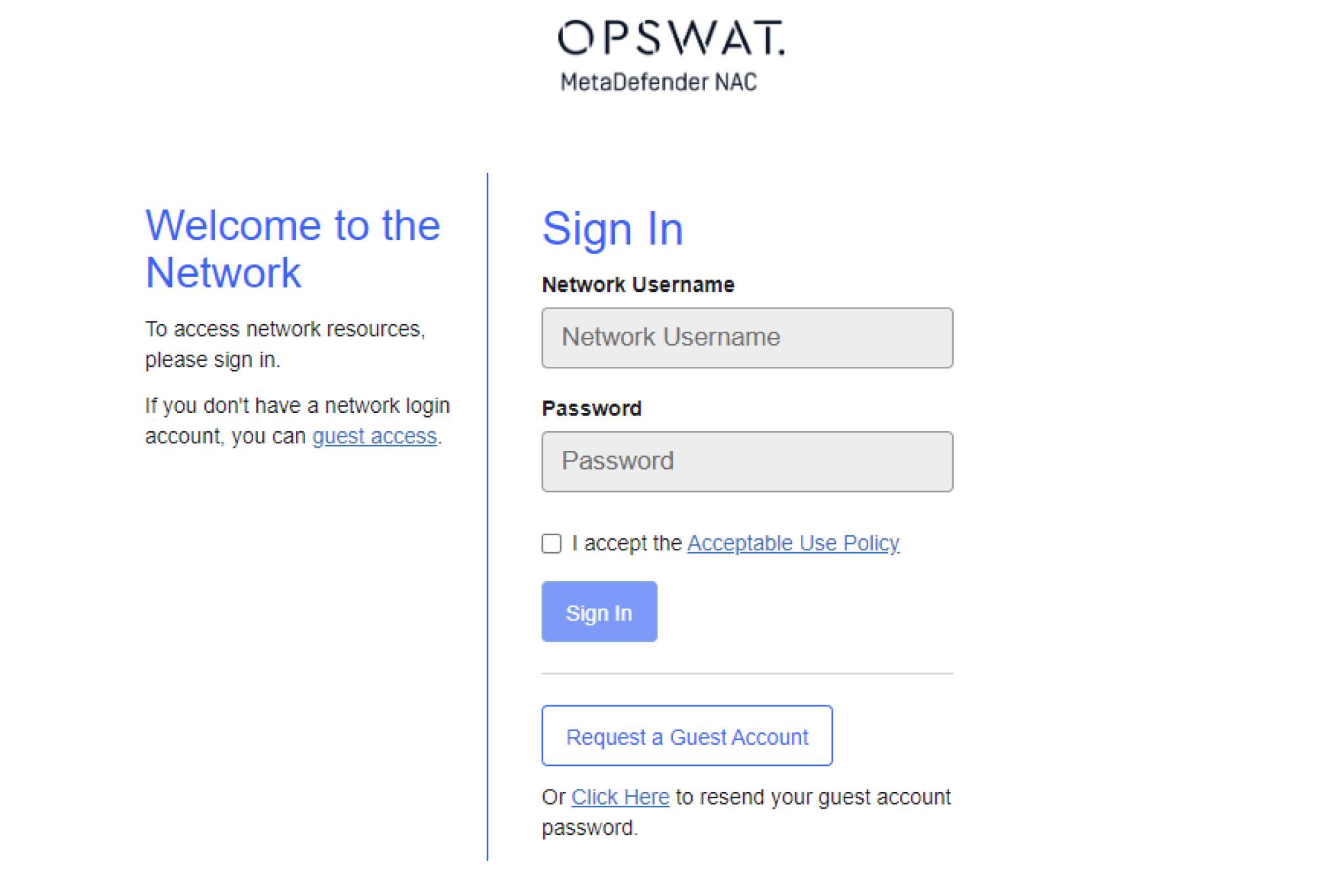

وصول آمن للضيوف والموردين والجهات الخارجية

مدخل مقيَّد للمستخدم النهائي من أجل عميات المصادقة على الأجهزة الشخصية التي يُمكن استخدامها في العمل BYOD، مع قدرات واسعة لتصميم مظهر المدخل وتخصيصه.

يعمل التسجيل الذاتي للضيوف على أتمتة عملية إتاحة الوصول المؤقت إلى الشبكة لضيوفك. أنشئ مستويات وصول مغايرة وعمليات موافقة مختلفة للضيوف أو المورّدين أو الجهات الخارجية الأخرى التي تحتاج إلى الوصول إلى شبكتك. يُعد نظام التحكم في الوصول الشبكي MetaDefender NAC نظامًا متكاملًا ينطوي على بوابة رسائل نصية قصيرة مهيأة تمامًا تُتيح دعمًا فوريًا دوليًا بالرسائل النصية القصيرة.

يُتيح تسجيلُ الجهاز، عن طريق الرفع جملةً واحدةً

لعناوين التحكم في الوصول إلى الوسائط MAC، عمليةَ مصادقة مناسبة على الأجهزة التي لا تستعمل متصفح الويب مثل الطابعات أو هواتف الاتصال عبر بروتوكول الإنترنت VOIP أو كاميرات بروتوكول الإنترنت IP أو أي جهاز آخر من أجهزة إنترنت الأشياء، ويشمل ذلك تحديد الوصول الاختياري إلى الشبكة (شبكة محلية افتراضية VLAN، قائمة التحكم في الوصول ACL، الدور، الصنف، إلخ).

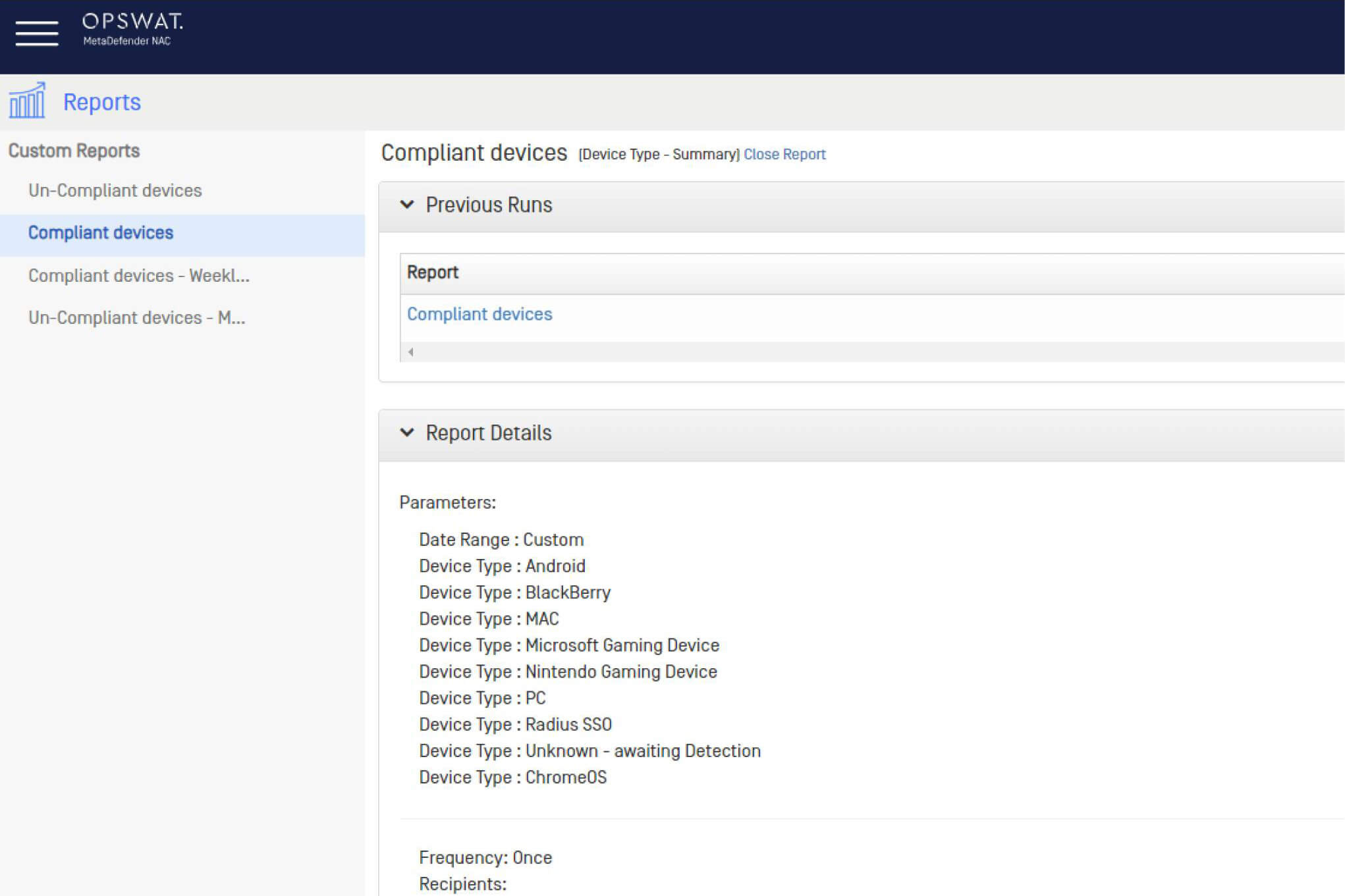

عرض التقارير الإدارية الحالية أو التاريخية

يجمع نظام MetaDefender NAC ثروة من المعلومات الحالية أو التاريخية عن الأجهزة بناءً عن حالها والتي تُدعى "المعلومات الاستخباراتية الخاضعة للحال" (Contextual Intelligence)، مثل اسم المستخدم، وعنوان بروتوكول الإنترنت IP، وعنوان التحكم في الوصول إلى الوسائط MAC، والدور، والموقع، والوقت، والملكية، وحتى حالة الامتثال. تسمح هذه المعلومات باتخاذ قرارات أمنية أكثر وعيًا وفي أوقات أنسب.

استخدم لوحة معلومات التقارير الآنية لمعرفة من وماذا يوجد على شبكتك بالإضافة إلى واجهة تقارير مدمجة تُتيح معلومات مفصلة عن الجهاز خلال 30 يومًا التي مضت ومعلومات تاريخية لمدة 6 أشهر. يمكن تشغيل هذه التقارير وفق جدول زمني أو عند الطلب أو تُصدَّرُ إلى أدوات أخرى.

بالإضافة إلى ذلك، تُتيح واجهة التقارير المدمجة معلومات مفصلة عن العميل خلال 30 يومًا التي مضت ومعلومات تاريخية عن فترات الاتصال لمدة 6 أشهر عبر واجهة سهلة الاستخدام يمكن تشغيلها عند الطلب أو جدولتها لإرسال التقارير بالبريد الإلكتروني يوميًا أو أسبوعيًا أو شهريًا. يمكن أيضًا تصدير هذه البيانات إلى مصادر خارجية مثل نظام إدارة المعلومات والأحداث الأمنية SIEM للاحتفاظ بالبيانات لفترة أطول.

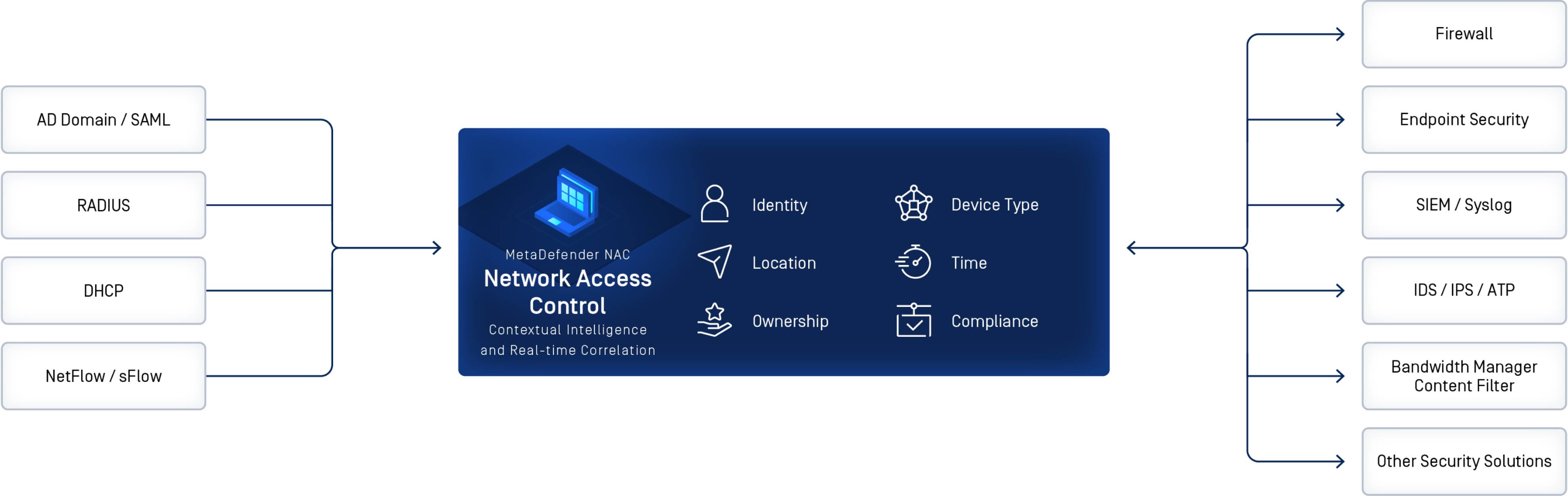

تكامل MetaDefender NAC لتعزيز الاستثمارات الأمنية الحالية

يمكن لنظام MetaDefender NAC مشاركة المعلومات الاستخباراتية الخاضعة للحال التي يجمعها مع حلول أمنية أخرى مثل جدران الحماية القائمة على الهوية، وأدوات فرز محتوى الويب، ونظام إدارة المعلومات والأحداث الأمنية SIEM، وحلول إدارة النطاق الترددي، لتعزيز قدراتها بما يتجاوز بكثير حدود أجهزة النطاقات التقليدية.

تتميز هذه القدرة باتجاه ثنائي ويمكنها تلقي تنبيهات من أنظمة الكشف المتقدم عن التهديدات لتطبيق عزل فوري للتهديدات الخطيرة، بل حتى التهديدات الحرجة التي تتعرض لها الشركة في منتصف الليل لا يُغفل عنها وإنما تُحظر فورًا.

شركاء تكامل MetaDefender NAC

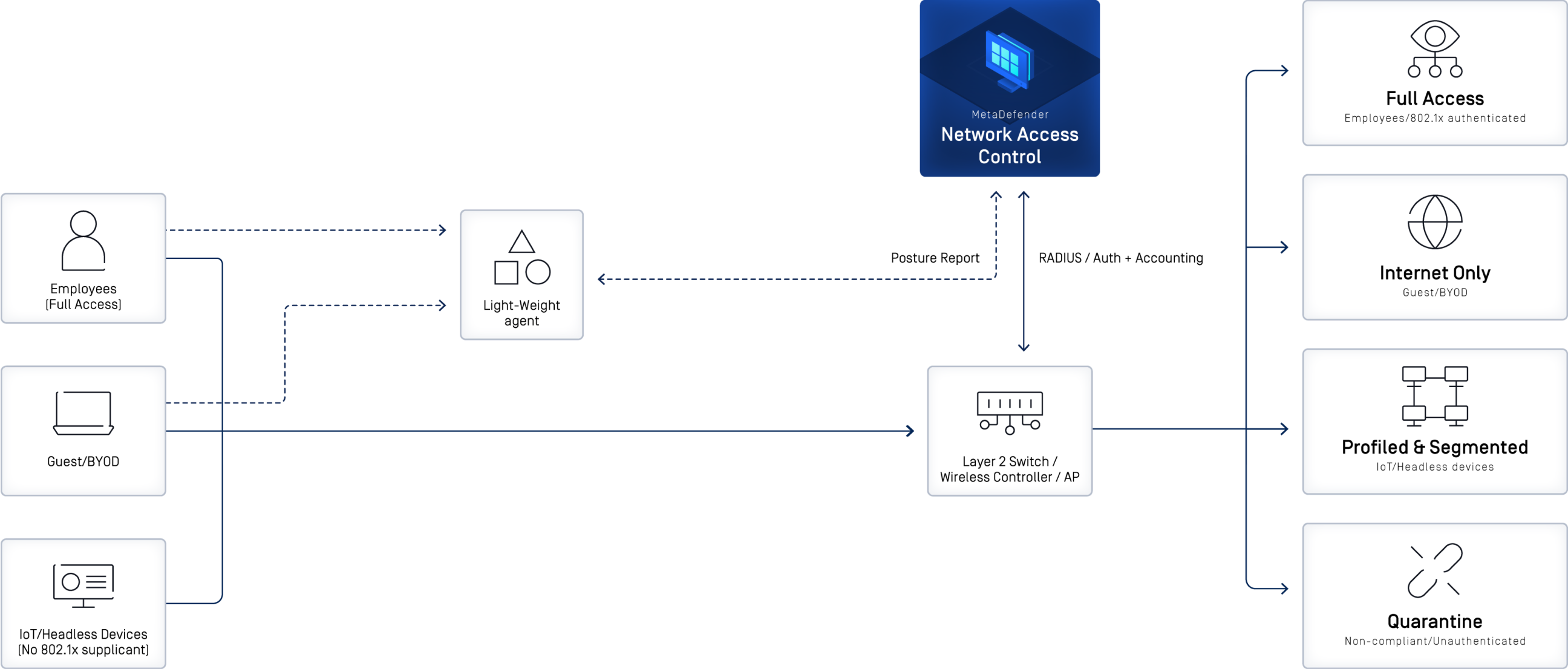

استخدام شبكتك القائمة

بفضل نظام التحكم في الوصول الشبكي MetaDefender NAC، لديك خيارات تكامل شبكي مرنة، ما يعني أنك ستتمكن من التحكم في الوصول الشبكي في معظم الحالات دون تغيير البنية التحتية القائمة لشبكتك.

يضم النظام خادم خدمة المصادقة عن بُعد على مستخدم الاتصال الهاتفي RADIUS المدمج في الطبقة الثانية من الشبكة، يُتيح لك المصادقة على المستخدمين والأجهزة، والتحكم في الوصول الشبكي باستخدام 802.1X و/أو عنوان التحكم في الوصول إلى الوسائط MAC، وتخصيص امتيازات شبكية للمستخدمين والأجهزة المصادق عليها. وتُتاح أيضًا خياراتُ إضافة خوادم الوصول إلى الشبكة NAS جملةً واحدةً وخيارات إخطار التوجيه غير الفئوي للبيانات المتبادلة بين النطاقات CIDR المتعلق بخوادم الوصول إلى الشبكة NAS، إلى جانب إنشاء سمة مخصصة لخدمة المصادقة عن بُعد على مستخدم الاتصال الهاتفي RADIUS. يُمكّنُ التحكمُ في الوصول إلى الشبكة وعمليةُ التخصيص من التحكم في مستوى المنفذ السلكي ومعرّف مجموعة الخدمات SSID اللاسلكي، ويُمكن تَحققُ ذلك عن طريق التخصيص الديناميكي للشبكة المحلية الافتراضية VLAN و/أو قوائم التحكم في الوصول القابلة للتنزيل dACL و/أو الوصول المستند إلى الدور مثل الأدوار وملفات التعريف ومعرّفات أدوات الفرز.

على نحو اختياري، يتجاوز اندماجُ الطبقة الثالثة متطلبات خدمة المصادقة عن بُعد على مستخدم الاتصال الهاتفي RADIUS عن طريق التوجيه المستند إلى النهج. يمكن استخدام هذا أيضًا إلى جانب خادم خدمة المصادقة عن بُعد على مستخدم الاتصال الهاتفي RADIUS وقائمة عناوين التحكم في الوصول إلى الوسائط MAC المرتبطة بالتخصيص الأولي للشبكة.

من الميزات المفيدة أنه يمكن استعمال عناصر التحكم لتقييد الوصول إلى شبكة محلية افتراضية محددة VLAN بناءً على أنواع الأجهزة المضيفة المسموح بها و/أو عناوين التحكم في الوصول إلى الوسائط MAC، وهي ميزة مفيدة خاصة لتعيين أجهزة إنترنت الأشياء، مثل الطابعات، وهواتف الاتصال عبر بروتوكول الإنترنت VOIP، وكاميرات بروتوكول الإنترنت IP، في شبكة محلية افتراضية مقسَّمة.

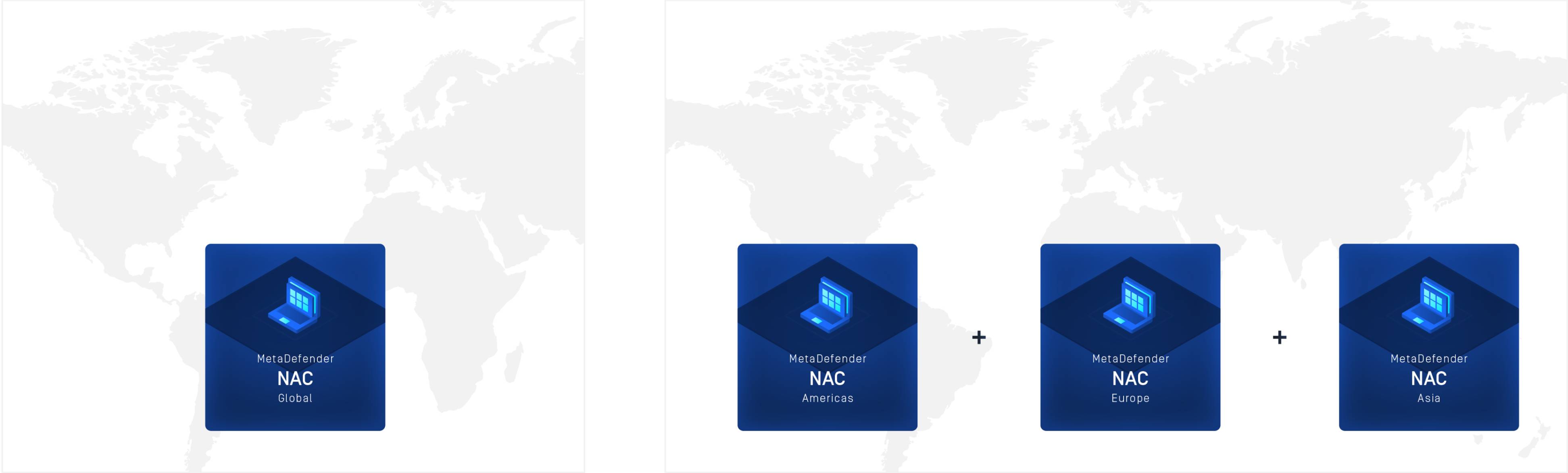

توسيع التحكم في الوصول الشبكي NAC وإتاحته في ظل نموّك المستمر

استفد من ميزات الأجهزة الافتراضية للتغلب على أعطال الأجهزة أو اشترِ خيار الإتاحة العالية للعقد النشطة أو التي تكون في وضع الاستعداد. بالإضافة إلى ذلك، تُعد مجموعات العُقد المتعددة المدعومة خيارًا للبيئات التي تضم أكثر من 25000 جهاز.

تثبيت خاصية التحكم في الوصول الشبكي NAC وإدارتها دون خدمات استشارية معقدة ومطولة

التثبيت عن بُعد بفضل عملية تثبيت من 5 خطوات أثبتت جدواها مع إمكانية الاستفادة من دعم هندسي طوال الوقت. يشمل الدعم المستمر بعد التطبيق: المراقبة والدعم المسبقَين على مدار الساعة طوال أيام الأسبوع، والنسخ الاحتياطية الليلية للضبط والتحديثات التلقائية لبصمات الأجهزة الجديدة، وتحديثات معرّفات نظام التشغيل ومكافحة الفيروسات، وترقيات الإصدار المجدولة أو التلقائية.

اكتشف ما يقوله مستخدمونا الكرام

وثائق تقنية

الشروع

النشر والاستخدام

دعم

أطلق العنان للإمكانات الكاملة لمنتجاتنا

موارد موصى بها

ورقة البياناتسحابة MetaDefender NAC سحابة