تُستخدَم ملفات PDF على نطاق واسع لمشاركة المستندات عبر منصات تعاون متعددة، مما يوفر تنسيقاً موثوقاً لكل شيء بدءاً من تقارير الأعمال إلى إنتاجية المستخدم النهائي. ومع ذلك، فإن انتشارها في كل مكان يجعلها أيضًا هدفًا مناسبًا لمجرمي الإنترنت. يمكن لملفات PDF الضارة أن تستغل المستخدمين المطمئنين من خلال تضمين محتوى ضار أو الاستفادة من ميزات PDF بطرق خطيرة.

التهديد المتزايد للبرمجيات الضارة المنقولة بصيغة PDF

تعد ملفات PDF من بين أكثر أنواع الملفات استغلالاً في الهجمات الإلكترونية، حيث تستخدمها الجهات الضارة لتوزيع البرمجيات الضارة الخطيرة مثل WikiLoader و Ursnif و DarkGate. تشير الإحصاءات والتقارير الأخيرة إلى ارتفاع كبير في هجمات البرمجيات الضارة التي تحملها ملفات PDF، مما يجعل من المهم فهم المخاطر الأمنية المرتبطة بملفات PDF.

ووفقًا لتقرير صادر عن شركة بالو ألتو نتوركس، فإن 76% من حملات البرمجيات الضارة المستندة إلى البريد الإلكتروني استفادت من مرفقات ملفات PDF باعتبارها ناقل الإصابة الأولي. وقد فضّل المهاجمون ملفات PDF بسبب انتشار استخدامها على نطاق واسع وقدرتها على تضمين التعليمات البرمجية الضارة التي تتجاوز برامج مكافحة الفيروسات التقليدية.

نمت هجمات التصيّد الاحتيالي باستخدام ملفات PDF الضارة بنسبة 13% بين عامي 2022 و2023، وفقاً لشركة Proofpoint الأمنية. وغالباً ما تنطوي هذه الهجمات على تضمين روابط أو نماذج ضارة داخل ملف PDF لسرقة بيانات اعتماد تسجيل الدخول أو المعلومات المالية الحساسة.

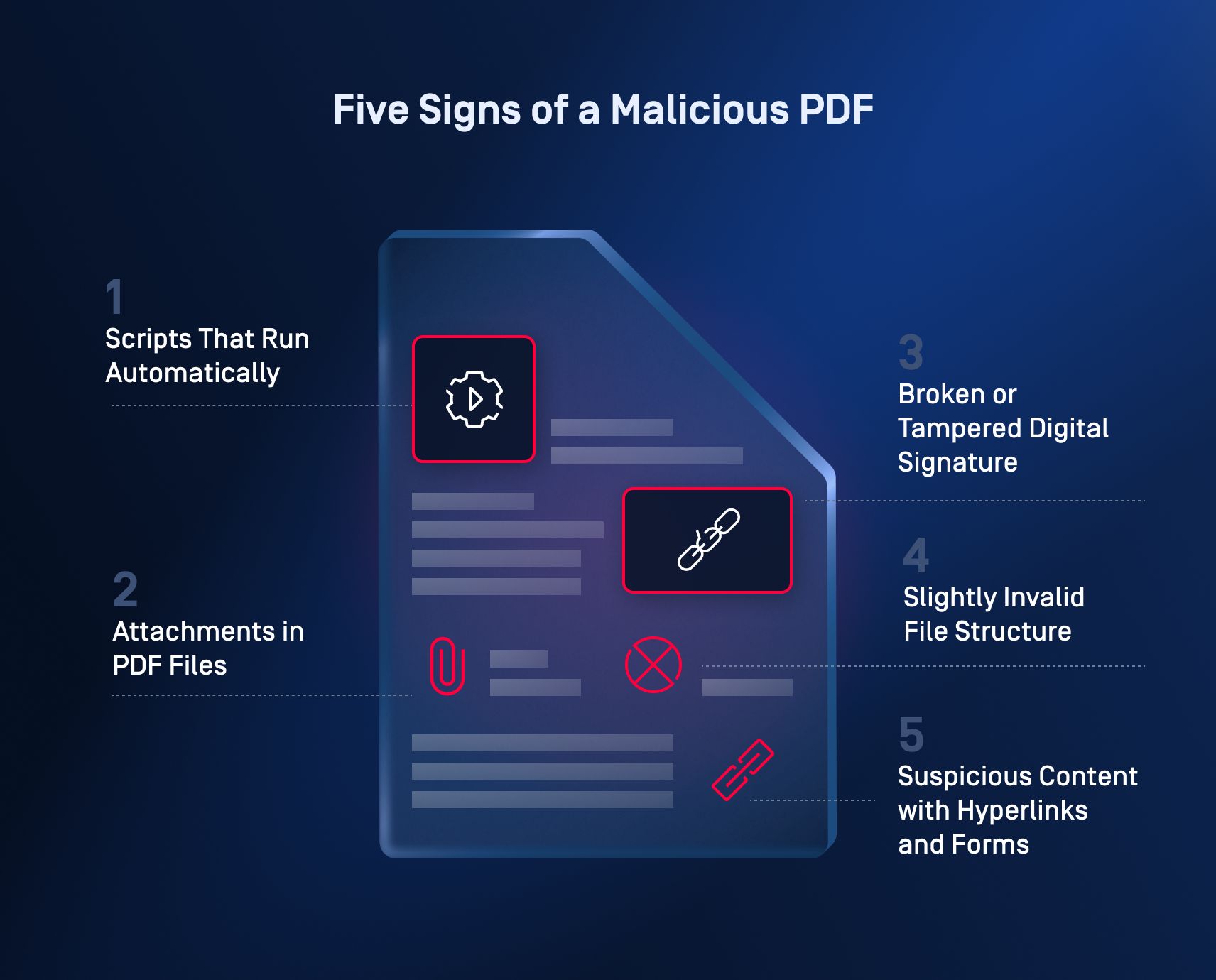

خمس علامات على وجود ملف PDF ضار

1. البرامج النصية التي تعمل تلقائيًا

تسمح JavaScript المضمّنة في ملفات PDF للمهاجمين بحقن تعليمات برمجية ضارة تُنفَّذ عند فتح المستند.

علامات التحذير:

- النوافذ المنبثقة غير المتوقعة

- تفاعلات النظام، و

- تنفيذ نص برمجي غير مصرح به

2. المرفقات في ملفات PDF

يمكن أن تتخفى مرفقات PDF على أنها محتوى شرعي، ولكن عند فتحها يمكن أن تصيب جهاز المستخدم.

علامات التحذير:

- مرفقات غير متوقعة

- الملفات القابلة للتنفيذ (.exe أو .bat أو .scr)

- ملفات PDF التي تطلب التنزيلات بدون سياق

3. توقيع رقمي مكسور أو تم التلاعب به

لم يعد التوقيع الرقمي صالحًا أو تم اختراقه، مما يشير إلى أن المحتوى الموقّع قد تم تغييره أو التلاعب به.

علامات التحذير:

- توقيع رقمي معطل

- تنبيهات العبث من قارئ PDF

- معلومات الموقعين غير المتطابقة أو غير الواضحة

4. بنية الملف غير صالحة قليلاً

التلاعب بجدول XREF للإشارة إلى كائنات ضارة، وإخفاء المكونات الضارة، والتسبب في تجاوزات في المخازن المؤقتة، مما يسمح بتنفيذ التعليمات البرمجية الضارة.

علامات التحذير:

- تم الكشف عن هياكل ملفات تالفة أو غير صالحة بواسطة PDF أدوات

- سلوك غير اعتيادي عند التفاعل مع ملف PDF، مثل: بطء أوقات التحميل، والأعطال غير المبررة

- مقطورات متعددة أو إدخالات وهمية مصممة لإرباك المحللين

5. المحتويات المشبوهة ذات الروابط التشعبية والنماذج

تحتوي ملفات PDF على ارتباطات تشعبية تصيدية تؤدي إلى مواقع ويب ضارة، وتخفي روابط خطيرة خلف نصوص أو أزرار تبدو مشروعة، وتجمع معلومات شخصية حساسة من خلال نماذج مدمجة.

علامات التحذير:

- الروابط التشعبية التي تشير إلى عناوين URL مشبوهة أو غير مألوفة

- النماذج التي تطلب معلومات حساسة دون غرض مشروع

- عمليات إعادة توجيه غير متوقعة إلى مواقع ويب خارجية بعد النقر على الروابط أو الأزرار داخل ملف PDF

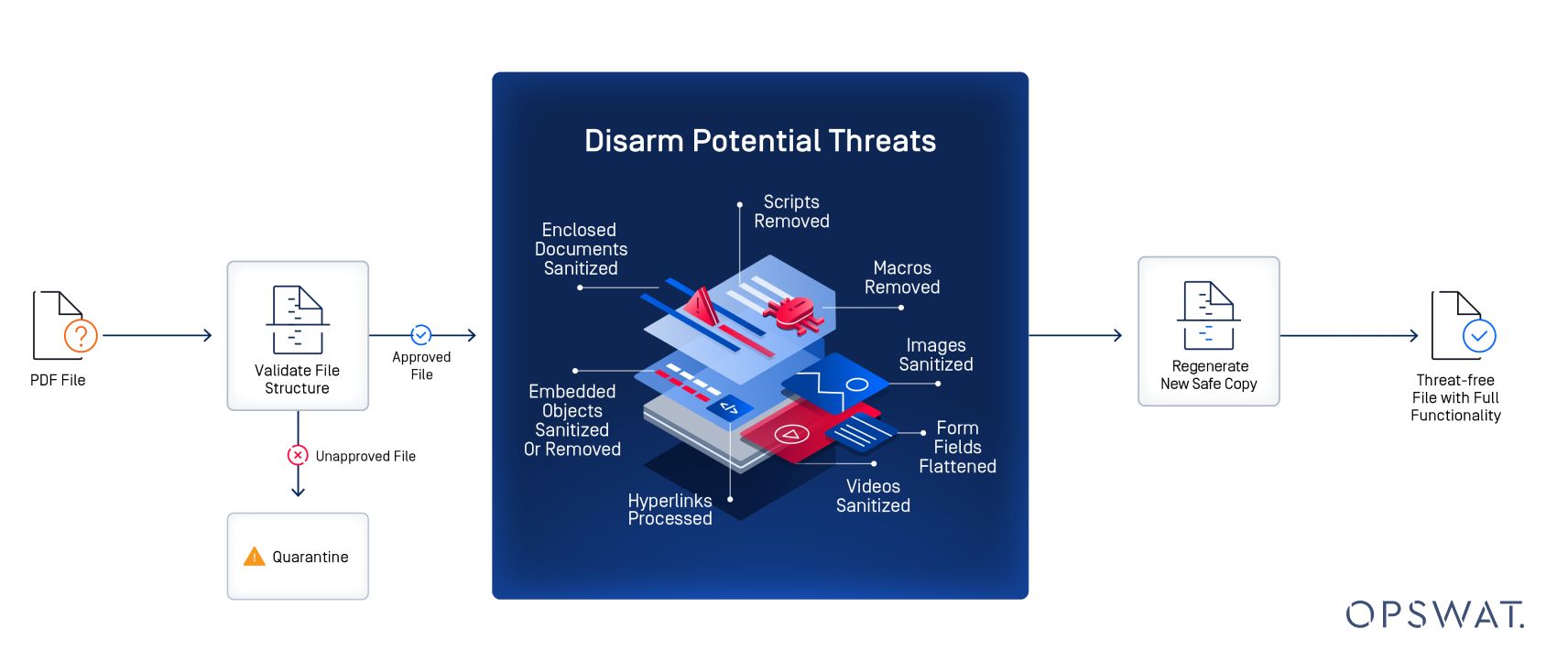

الوقاية من البرمجيات الضارة المنقولة بصيغة PDF باستخدام Deep CDR

إحدى أكثر الطرق فعالية للوقاية من البرمجيات الضارة المنقولة عبر PDF هي استخدام تقنية Deep CDR . وخلافاً لبرامج مكافحة الفيروسات القائمة على الاكتشاف، فإن Deep CDR يتخذ نهجاً استباقياً من خلال تجريد الملفات من العناصر الضارة المحتملة، مما يضمن تقديم محتوى آمن للاستخدام فقط.

1. نوع الملف والتحقق من الاتساق

Deep CDR يبدأ بالتحقق من تطابق نوع الملف وامتداده مع المحتوى الفعلي. وهذا يمنع تنكر الملفات الضارة على أنها ملفات PDF.

2. إنشاء ملف العنصر النائب الآمن

يتم إنشاء ملف عنصر نائب للاحتفاظ بالعناصر الآمنة. يحافظ هذا الملف على نفس التخطيط والبيانات الوصفية والبنية مثل الملف الأصلي، ناقصًا أي مكونات خطرة.

3. إزالة المحتوى الضار

تتم إزالة العناصر التي يحتمل أن تكون خطرة، مثل JavaScript أو وحدات الماكرو أو الملفات التنفيذية المضمنة. يتم نقل المحتوى الآمن فقط - مثل النصوص والصور - إلى ملف العنصر النائب مع الحفاظ على بنية المستند، بما في ذلك الجداول والإطارات.

4. التحقق من النزاهة

يخضع الملف الذي أُعيد بناؤه حديثاً لاختبارات السلامة للتأكد من أنه يعمل بشكل صحيح وخالٍ من التعليمات البرمجية الضارة، مما يضمن للمستخدمين إمكانية التفاعل معه بأمان.

5. عزل الملف الأصلي

يتم عزل الملف الأصلي، الذي قد لا يزال يحتوي على عناصر ضارة، لمزيد من التحليل أو التخلص الآمن منه، مما يمنع أي مخاطر محتملة.

منع هجمات فورية

Deep CDR يعتمد Deep CDR على اكتشاف توقيعات البرامج الضارة المعروفة، مما يجعله فعالاً ضد تهديدات يوم الصفر — أنواع البرامج الضارة الجديدة أو غير المعروفة التي لم يتم تحديدها أدوات بواسطة أدوات الأمان التقليدية.

الحماية من الارتباطات التشعبية والنماذج المضمنة

Deep CDR يقوم أيضًا بفحص وتعقيم الارتباطات التشعبية أو النماذج المضمنة في ملفات PDF، مما يضمن تعطيل أو استبدال أي روابط قد تكون ضارة. وهذا يساعد في منع محاولات التصيد الاحتيالي وإعادة التوجيه غير المصرح به إلى مواقع ضارة.

الحماية الاستباقية

وعلى عكس الأساليب التفاعلية القائمة على الاكتشاف، فإن Deep CDR يوقف التهديدات قبل أن تصل إلى نظام المستخدم.

الحفاظ على قابلية استخدام المستند

يتم الاحتفاظ بالمحتوى الأساسي مثل النصوص والصور والنماذج الثابتة، مما يسمح للمستخدمين بالتفاعل مع المستند دون مخاطر.

حماية مؤسستك من التهديدات المنقولة بصيغة PDF

إن ارتفاع عدد البرمجيات الضارة التي تحملها ملفات PDF، كما تشير الإحصاءات الأخيرة، يجعل من المهم التعرف على علامات النشاط الضار داخل مستندات PDF. من ثغرات جافا سكريبت إلى التوقيعات المتلاعب بها والارتباطات التشعبية المشبوهة، يمكن أن يساعدك فهم هذه العلامات الحمراء على تجنب الوقوع ضحية للهجمات الإلكترونية. استخدم دائماً برامج قراءة ملفات PDF المحدثة، وكن يقظاً بشأن المحتوى الذي تتفاعل معه، وتجنب فتح الملفات من مصادر غير موثوق بها.

هل أنت مستعد لتحسين الوضع الأمني لمؤسستك باستخدام تقنية Deep CDR ؟