تعتمد كل مؤسسة على الملفات. فهي تحمل العقود، والبيانات الحساسة، ومعلومات العملاء، والملكية الفكرية، وتظل واحدة من أكثر الوسائل شيوعًا للهجمات الإلكترونية. وفقًا لأحدث الأبحاث التي أجراها معهد بونيمون (Ponemon Institute)، فإن 61% من الشركات تعرضت لاختراق بيانات متعلقة بالملفات في العامين الماضيين، حيث بلغت تكلفة كل حادث 2.7 مليون دولار في المتوسط.

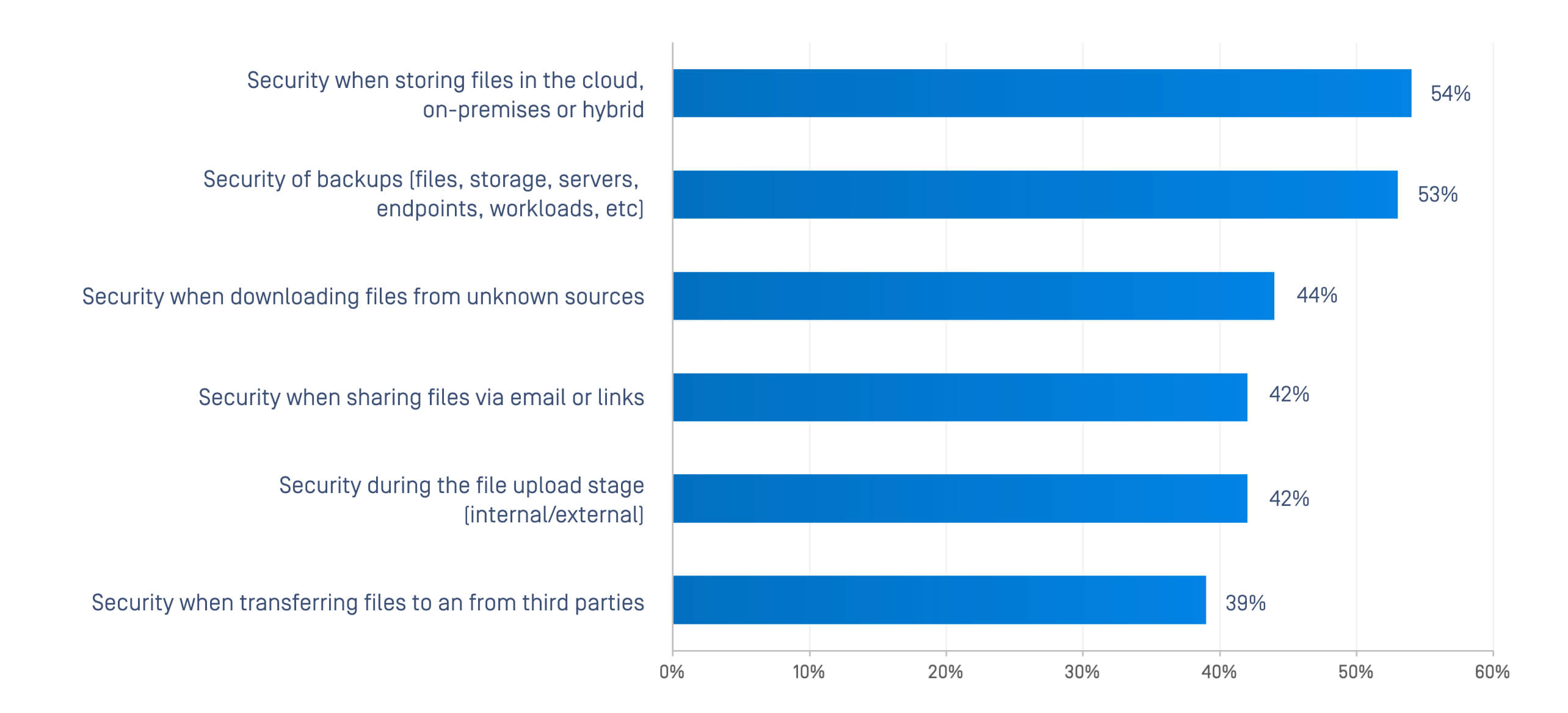

ومما يضاعف المشكلة أن الثقة في حماية الملفات منخفضة. على سبيل المثال، أعرب أقل من نصف المؤسسات عن ثقة عالية في تأمين الملفات عبر عمليات سير العمل الشائعة: التحميل والنقل والتنزيل ومشاركة الطرف الثالث.

لم يتم تصميم حلول القديمة حلول محركات مكافحة الفيروسات الفردية أدوات منع فقدان البيانات المعزولة والبوابات الأساسية للتعامل مع تعقيد التهديدات الحديثة. يقوم المهاجمون الآن بتسليح الملفات اليومية ببرامج ضارة مخفية ونصوص برمجية مضمنة ومكتبات قابلة للاستغلال. وتزيد المخاطر الداخلية، سواء كانت ناجمة عن الإهمال أو سوء النية، من تعقيد المشكلة، كما هو الحال مع المتطلبات التنظيمية المتزايدة حول خصوصية البيانات وإدارتها.

ادخل إلى منصة أمان الملفات متعددة الطبقات: نهج متكامل يطبق استراتيجية دفاع متعمقة على كل ملف طوال دورة حياته. على عكس أدوات المجزأة، تجمع المنصات بين عناصر تحكم متعددة متكاملة، من اكتشاف البرامج الضارة إلى CDR (إبطال مفعول المحتوى وإعادة بنائه)، مما يعزز المرونة والاستعداد للتدقيق ويقلل من تعقيد العمليات.

تستكشف هذه المقالة ما هي منصة أمان الملفات متعددة الطبقات، ولماذا تتبناها الشركات، وكيف تؤدي إلى تحقيق نتائج أمنية ونتائج أعمال قابلة للقياس.

ما هي منصة أمان الملفات متعددة الطبقات؟

النظام الأساسي لأمن الملفات متعدد الطبقات هو نظام موحد يدمج العديد من تقنيات الكشف والتحليل والوقاية لحماية الملفات الحساسة عبر بيئات تكنولوجيا المعلومات المختلطة وبيئات التكنولوجيا التشغيلية.

المبادئ Core لأمن الملفات متعدد الطبقات

ويعكس هذا النهج في جوهره مبدأ الدفاع في العمق لأمن الملفات: لا يمكن لأداة واحدة أن توقف جميع التهديدات، ولكن الطبقات المتعددة، التي تعمل معًا، تقلل من المخاطر بشكل كبير.

- يتم فحص الملفات وتعقيمها وتحليلها عند كل نقطة دخول.

- يتم تنسيق طبقات الأمان بشكل مركزي وليس بشكل مجزأ.

- تعمل المنصات على توسيع نطاق التغطية عبر السحابة ونقطة النهاية وبيئات البنية التحتية الحيوية.

طبقات الأمان الأساسية في المنصة الحديثة

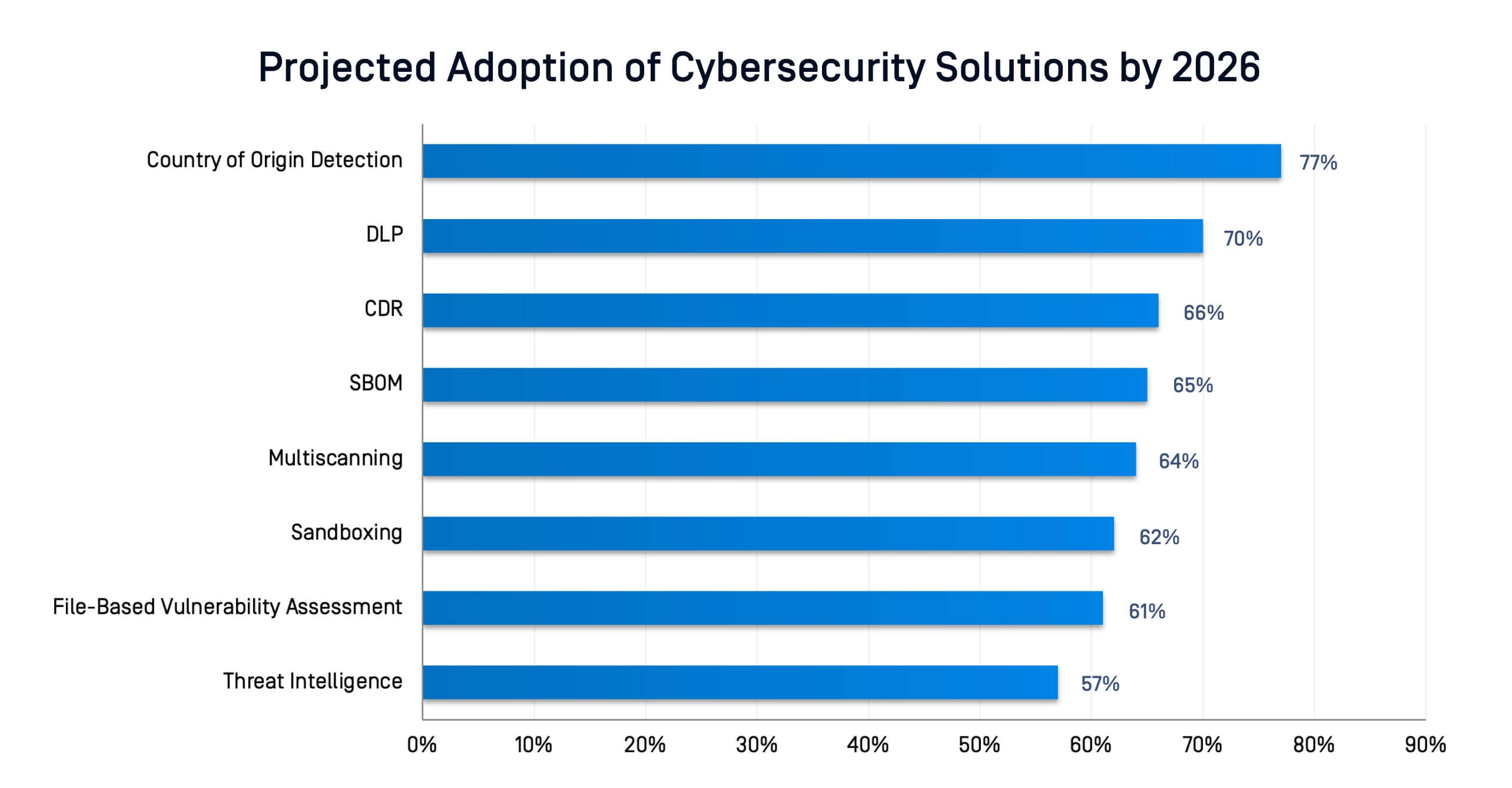

تدمج المنصات الرائدة تقنيات مثل:

- Multiscanning مع العشرات من محركات مكافحة البرامج الضارة

- CDR لتجريد وحدات الماكرو المخفية أو الكائنات الضارة

- وضع الحماية للتحليل الديناميكي للملفات المشبوهة

- File-based vulnerability assessment لحظر الملفات ذات المكتبات القديمة أو الخطرة

- تحليل قائمة الموادSoftware (SBOM ) للكشف عن التبعيات الخفية (على سبيل المثال، Log4j)

- DLP (منع فقدان البيانات) لإيقاف الاختراق العرضي أو الخبيث

- الارتباط الاستخباراتي للمخاطر الناشئة

- تحليل بلد المنشأ للإبلاغ عن الملفات عالية الخطورة من مناطق معينة

كيف يحمي أمن الملفات متعدد الطبقات البيانات الحساسة

من خلال وضع هذه الضوابط في طبقات، تحمي المنصات من:

- البرمجيات الخبيثة المنقولة بالملفات وبرامج الفدية الخبيثة المخفية في تنسيقات عادية

- التسريبات العرضية للبيانات الحساسة (PII، PHI، PCI)

- استغلال الثغرات الأمنية في المكونات المدمجة

- التهديدات الداخلية التي تستغل ضعف رؤية الملفات

- عدم الامتثال التنظيمي، عن طريق إنشاء سجلات أمان الملفات الجاهزة للتدقيق

لماذا حلول أمان الملفات أحادية النقطة

صُممت المنتجات أحادية النقطة في وقت أبسط. واليوم، يستغل الخصوم الثغرات الموجودة بينها.

التهديدات المتطورة التي تنتقل عبر الملفات وتتجنب حلول Point

- وحدات الماكرو الضارة تطلق برامج الفدية الخبيثة من مستندات Office

- البرمجيات الخبيثة المشوِّهة التي تتجاوز محركات مكافحة الفيروسات الفردية

- تنسيقات ملفات قابلة للاستغلال مثل CAD و ISO و ZIP

- تسريبات البيانات الوصفية التي أدوات تكشفها أدوات الذكاء الاصطناعي عن غير قصد

أوجه القصور التشغيلية والتكاليف الخفية

أدوات المجزأة أدوات التكلفة الإجمالية للملكية. تؤدي أجهزة التحكم المتعددة والسياسات المكررة ونقص تكامل سير العمل إلى إهدار الوقت والميزانية. كما تفشل المنتجات المحددة في التوسع عبر البيئات المختلطة، مما يترك نقاطًا عمياء في التخزين السحابي أو نقاط النهاية البعيدة أو شبكات OT.

الثغرات التنظيمية والامتثال

تتطلب أطر الامتثال مثل اللائحة العامة لحماية البيانات (GDPR) وقانون نقل التأمين الصحي والمسؤولية (HIPAA) وإرشادات الأمن السيبراني الصادرة عن بنك الاحتياطي الهندي (RBI) سيطرة واضحة على البيانات الحساسة. أدوات توفر أدوات Point سجلات التدقيق والتقارير والحوكمة المركزية التي تحتاجها المؤسسات لإثبات الامتثال.

رؤى بحثية: التبني والفعالية المؤسسية

البيانات واضحة: تتجه المؤسسات إلى حلول الدفاع متعددة الطبقات حلول من منصات أمنية موحدة تجمع بين تقنيات متعددة للكشف عن الملفات وتعطيلها وتحليلها على نطاق واسع.

الاتجاهات في الاستثمار المؤسسي والعائد على الاستثمار

يبلغ مدراء تقنية المعلومات ومدراء أمن المعلومات عن عائد استثمار قابل للقياس من خلال:

- انخفاض تكاليف الاختراق أو تجنبها (تشير شركة بونيمون إلى أن متوسط التكلفة يبلغ 2.7 مليون دولار لكل حادث)

- تقليل التعقيد التشغيلي من خلال دمج أدوات منصة واحدة

- تحسين وضع الامتثال، والحد من مخاطر الغرامات والعقوبات التنظيمية

اقرأ المزيد حول كيفية استجابة الصناعات العالمية للتهديدات السيبرانية الحديثة.

محركات التهديد: المخاطر الداخلية والهجمات المنقولة بالملفات والضغوط التنظيمية

التهديدات الداخلية في البيئات المختلطة

يُظهر بحث Ponemon أن 45% من حالات اختراق الملفات تأتي من تسريب البيانات من الداخل، بينما تنبع 39% من ضعف الرؤية والتحكم. وتزيد البيئات الهجينة الأمر سوءًا، حيث تتحرك الملفات الآن بسلاسة عبر المنصات السحابية ونقاط النهاية وأنظمة الطرف الثالث، مما يخلق المزيد من فرص إساءة الاستخدام.

البرمجيات الخبيثة المنقولة بالملفات وفيروسات الفدية الخبيثة تهديدات مستمرة متقدمة

يستمر المهاجمون في استخدام الملفات كسلاح كآليات توصيل لبرمجيات الفدية الخبيثة وبرامج الفدية الخبيثة تهديدات مستمرة متقدمة. تسمح الثغرات في تنسيقات الملفات اليومية للحمولات الخبيثة بتجاوز الدفاعات القديمة، مما يؤدي إلى إنشاء موطئ قدم داخل شبكات المؤسسات.

الامتثال، وسيادة البيانات، واللوائح التنظيمية

إن التفويضات التنظيمية، بدءًا من اللائحة العامة لحماية البيانات وقانون HIPAA إلى إرشادات CERT-In SBOM الهندية، تجعل من الضوابط على مستوى الملفات ضرورة. تعني متطلبات سيادة البيانات أيضاً أنه يجب على المؤسسات أن تعرف بالضبط مكان تخزين الملفات الحساسة والوصول إليها ونقلها.

كيف يقلل أمن الملفات على مستوى النظام الأساسي من المخاطر والتكلفة والتعقيد

الإدارة المركزية والرؤية المركزية

تعمل المنصات على توحيد سياسات الأمان عبر عمليات سير العمل - التحميل والنقل والتنزيل والتعاون. يحصل مدراء تكنولوجيا المعلومات على جزء زجاجي واحد لمراقبة أمان الملفات، مع سجلات تدقيق شاملة للامتثال.

الضوابط الأمنية المتكاملة

بدلاً من التلاعب أدوات منفصلة، تنسق المنصات عناصر التحكم المتعددة الطبقات في سير عمل واحد. يتم فحص الملفات وتنقيتها وتحليلها تلقائيًا، سواء كانت تنتقل عبر التخزين السحابي أو البريد الإلكتروني أو شبكة OT.

انخفاض التكلفة الإجمالية للملكية وتحسين عائد الاستثمار

من خلال دمج العديد من المنتجات النقطية في منصة واحدة متعددة الطبقات، تقلل الشركات من تكاليف الترخيص والتكامل والإدارة. تُظهر نتائج Ponemon أن المؤسسات التي تتبنى المنصات تُبلغ عن تحقيق وفورات كبيرة في التكلفة الإجمالية للملكية إلى جانب تحسين المرونة.

احصل على أحدث الرؤى حول كيفية الارتقاء بمؤسستك إلى مستوى السرعة.

الميزات الرئيسية، ومعايير التقييم، وأفضل الممارسات

ميزات لا غنى عنها

- Multiscanning بمحركات متعددة لمكافحة البرمجيات الخبيثة

- قرص CDR لإزالة التهديدات المضمنة و هجمات فورية

- وضع الحماية مع تحليل ديناميكي سريع

- تحليل الثغرات الأمنية وتحليل الثغرات الأمنية القائمة على الملفات

- DLP وتصنيف البيانات الحساسة

- تكامل المعلومات الاستخبارية للتهديدات

- عمليات التحقق من بلد المنشأ

- تطبيق السياسة المركزية

معايير التقييم: ما الذي تبحث عنه

- التوافق عبر الأنظمة الأساسية (السحابة، ونقطة النهاية، ونقطة النهاية، وتقنية التشغيل)

- وحدة تحكم الإدارة المركزية

- عمليات سير العمل والأتمتة القابلة للتخصيص

- قدرات قوية في إعداد التقارير والتدقيق

- سجل الموردين في الصناعات المنظمة

أفضل ممارسات التنفيذ

- البدء بسير العمل عالي المخاطر (على سبيل المثال، عمليات التحميل من طرف ثالث، وعمليات النقل عبر النطاقات)

- التكامل مع خطوط أنابيب CI/CD الحالية وأنظمة نقل الملفات الآمنة

- تدريب الفرق على سياسات التعامل مع الملفات بدون ثقة

- قم بتحديث السياسات بانتظام لتتناسب مع التفويضات التنظيمية ومعلومات التهديدات

بناء المرونة ضد التهديدات المنقولة بالملفات

تعد الملفات أحد أكثر نواقل الهجوم شيوعًا بالنسبة لمرتكبي التهديدات، ولم حلول التقليدية حلول مواكبة ذلك.

يجب على المؤسسات اعتماد منصة أمان ملفات متعددة الطبقات توفر حماية شاملة لكل ملف في كل مرحلة من مراحل رحلته.

تدمج منصة MetaDefender Platform من OPSWATبين نظام MetaDefender Platform MetaDefender Platform الذي يجمع بين Multiscanning Metascan™ MultiscanningSandbox Deep CDR وDLP Adaptive DLP™، وتوليد SBOM، وغيرها في إطار عمل واحد وموحد، مما يساعد الشركات على تقليل التكلفة وتعزيز الامتثال وحماية الملفات الحساسة عبر بيئات تكنولوجيا المعلومات وبيئات التكنولوجيا التشغيلية.

اكتشف كيف يمكن أن تساعد OPSWAT مؤسستك على تحقيق مرونة أمان الملفات من البداية إلى النهاية مع نصائح من خبراء الصناعة وجلسة أسئلة وأجوبة مباشرة.