يمكن أن يؤدي انتظار موجزات التهديدات العامة للإبلاغ عن مجموعة جديدة من البرمجيات الخبيثة إلى تركك مكشوفًا لساعات. في تلك الفجوة، تنتشر الحملات، وتُسرق بيانات الاعتماد، ويمكن أن تبدأ الاختراقات في التحرك أفقياً. يوضح هذا المنشور كيف أن MetaDefender Sandbox من OPSWAT(المحرك وراء Filescan.io) يعمل على تقليص هذه الفجوة من خلال التحليل السلوكي على مستوى التعليمات، والتفريغ الآلي، والبحث عن التشابه القائم على التعلم الآلي. وهذا يمنح فرق مركز العمليات الأمنية والباحثين في مجال البرمجيات الخبيثة ومديري أمن المعلومات مسارًا عمليًا لاكتشافات مبكرة ذات ثقة أعلى.

المشكلة: "ثغرة في نظام التشغيل" يستغلها المهاجمون

في مشهد التهديدات اليوم، يُقاس الفرق بين "الحدث الصغير" و"الحادث الكبير" بالساعات. وغالباً ما يتم تداول الثنائيات الجديدة قبل وقت طويل من انتشار المعلومات الاستخبارية مفتوحة المصدر (OSINT)، مما يمنح الخصوم تقدماً حاسماً. يُظهر بحثنا الأخير

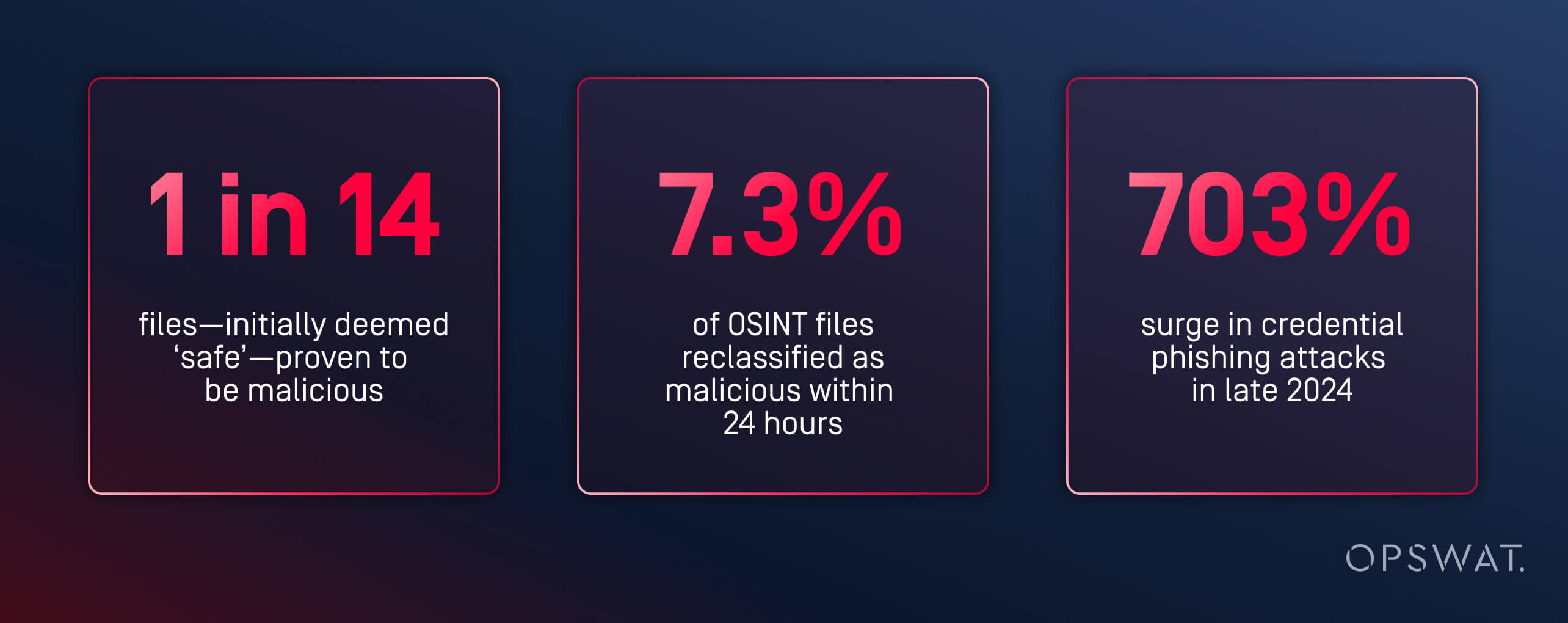

- 1 من بين كل 14 ملفًا تتجاهلها تغذية TI العامة في البداية هي في الواقع خبيثة في الواقع، وهو بالضبط نوع العينات المبكرة التي تزرع بذور الحملات اللاحقة.

- يكشف موقع Filescan.io هذه التهديدات في المتوسط قبل 24 ساعة تقريبًا من المصادر التقليدية، مما يقلص من نافذة المهاجمين للتحصن.

- كل هذا يحدث في الوقت الذي ارتفع فيه حجم التصيد الاحتيالي لبيانات الاعتماد بنسبة 700% تقريبًا، ويتجه الكشف عن الثغرات الأمنية إلى أكثر من 50,000 ثغرة في العام الواحد، مما يوسع من نطاق الهجوم وعدد الثغرات "التي يتم اكتشافها لأول مرة" التي يجب على مراكز العمليات الأمنية فرزها.

الخلاصة: لم يعد انتظار مؤشرات المجتمع استراتيجية. أنت بحاجة إلى طريقة لتقييم المخاطر قبل أن تهبط قاعدة YARA على موجز عام - والقيام بذلك على نطاق المؤسسة دون إغراق المحللين في الضوضاء.

ما الذي تغير: البرمجيات الخبيثة أصبحت أكثر كثافة وتخفيًا وأكثر تعددًا في المراحل

تكافح الشيكات الثابتة وحدها ضد التهرب الحديث. عبر العينات التي نراها

- البوابات السلوكية (على سبيل المثال، عمليات استدعاء TLS، والحمولات المسيّجة جغرافيًا، والتنفيذ المتأخر) التي تختبئ في صناديق الرمل وتتجنب التفجير الساذج.

- حيل التشفير (على سبيل المثال، علامات UTF-16 BOM) التي تكسر المحللين البسطاء.

- تضخيم الحزمة (VMProtect و NetReactor و ConfuserEx) التي تغلف أدوات التحميل متعددة المراحل التي تكشف عن الغرض في الذاكرة فقط.

- حرفة تجارية بدون ملفات (PowerShell، WMI) تنقل المنطق الحاسم إلى ذاكرة الوصول العشوائي حيث تكون الماسحات الضوئية التي تركز على الأقراص أقل رؤية.

- ارتفاعات في التعقيد: يؤدي متوسط الملف الخبيث الآن إلى 18.34 عقدة تنفيذ (مقابل 8.06 في العام الماضي)، مما يعكس البرامج النصية المتسلسلة، و LOLBINs، والحمولات المرحلية.

التضمين: لاستعادة تلك الساعات الـ 24 ساعة، يحتاج المدافعون إلى حقيقة سلوكية على مستوى التعليمات مع تفريغ متناسق واستبطان الذاكرة والترابط الآلي الذي يحول الإشارات المبكرة إلى أحكام موثوقة.

ميزة MetaDefender Sandbox : السلوك أولاً، وكل شيء آخر ثانياً

صُمم محرك MetaDefender Sandbox من OPSWATوهو المحرك الذي يشغل محرك Filescan.io، خصيصًا لتقليص التأخر في نظام OSINT من خلال التركيز على كيفية تصرف العينة، وليس على التوقيع الذي يطابقها.

تشمل القدرات Core ما يلي:

1. مضاهاة على مستوى التعليمات للتغلب على التهرب الحديث - يتعامل مع عمليات استدعاء TLS، وحيل التوقيت، والمنطق المغلق في المنطقة بحيث تكشف الحمولات عن نفسها بالكامل. يبطل مفعول UTF-16 BOM والفخاخ المماثلة للمحلل لإبقاء مسار التنفيذ الكامل قابلاً للملاحظة.

2. الرؤية المرتكزة على الذاكرة للهجمات التي لا تحتوي على ملفات والهجمات المرحلية - تلتقط الحمولات داخل الذاكرة التي لا تلمس القرص أبدًا (مثل PowerShell وWMI)، مما يوفر القطع الأثرية والتكوينات و C2s التي لم يتم تفويتها.

3. التفريغ الآلي للتعبئة التلقائية للحزم المتقدمة - يقوم المحللون بتفريغ الحزم المتقدمة - من خلال VMProtect و ConfuserEx و NetReactor والحزم المخصصة للكشف عن الكود الحقيقي حتى يتمكن المحللون من فرز النية وليس الأغلفة.

4. نتائج غنية وقابلة للتفسير - رسم خرائط MITRE ATT&CK، والحمولات المفكوكة الشفرة، وآثار الشبكة، ورسم بياني مرئي للتنفيذ يوثق السلسلة بأكملها (على سبيل المثال، حقن .LNK ← PowerShell ← VBS ← حقن DLL).

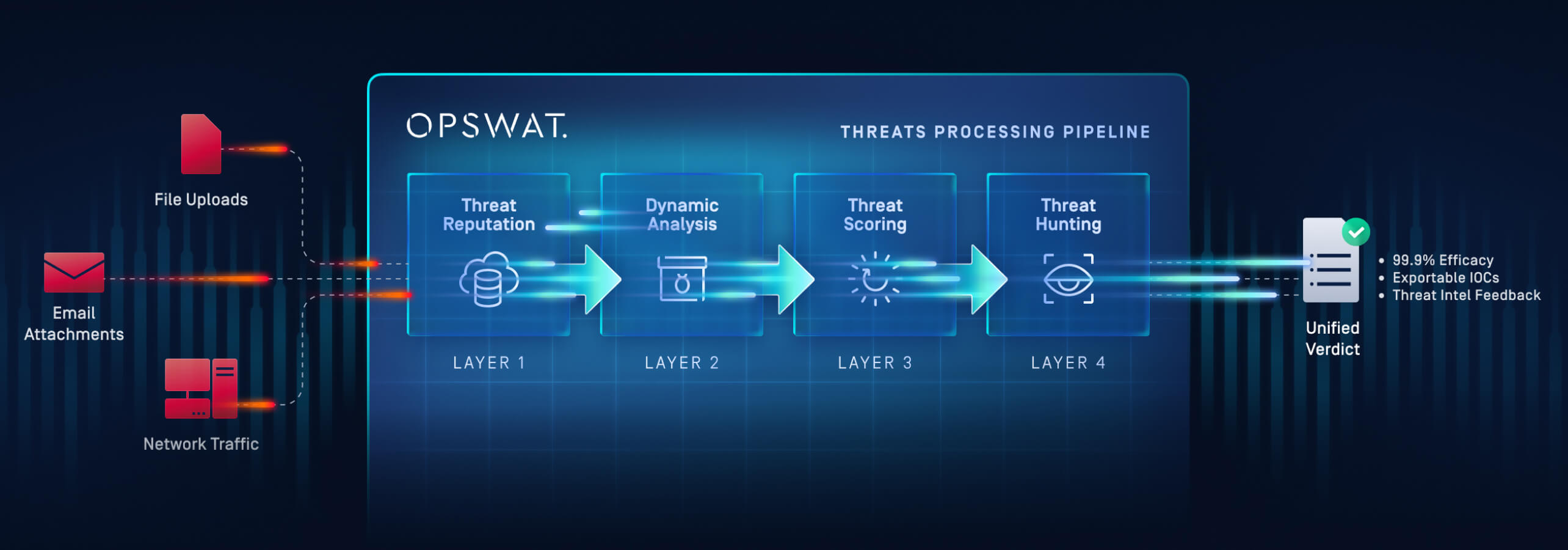

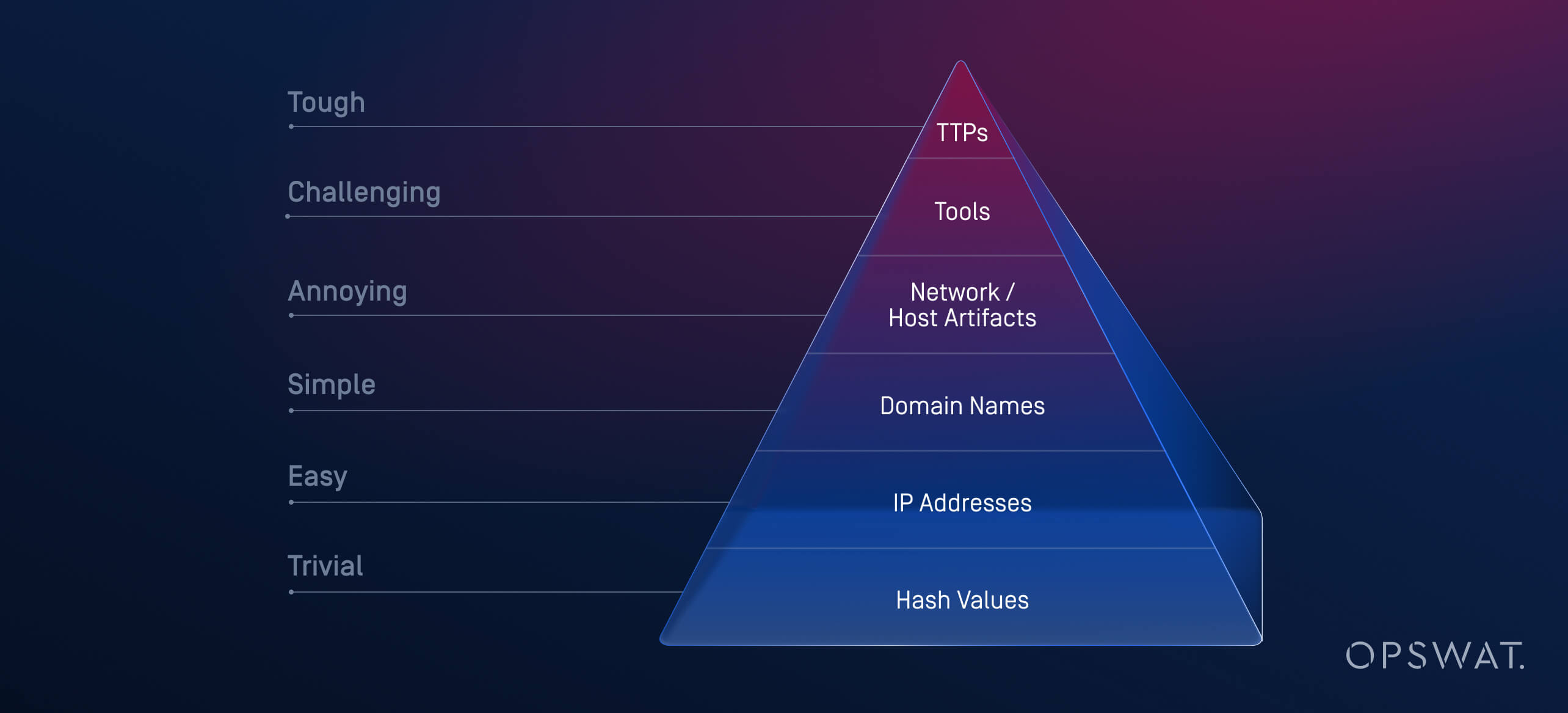

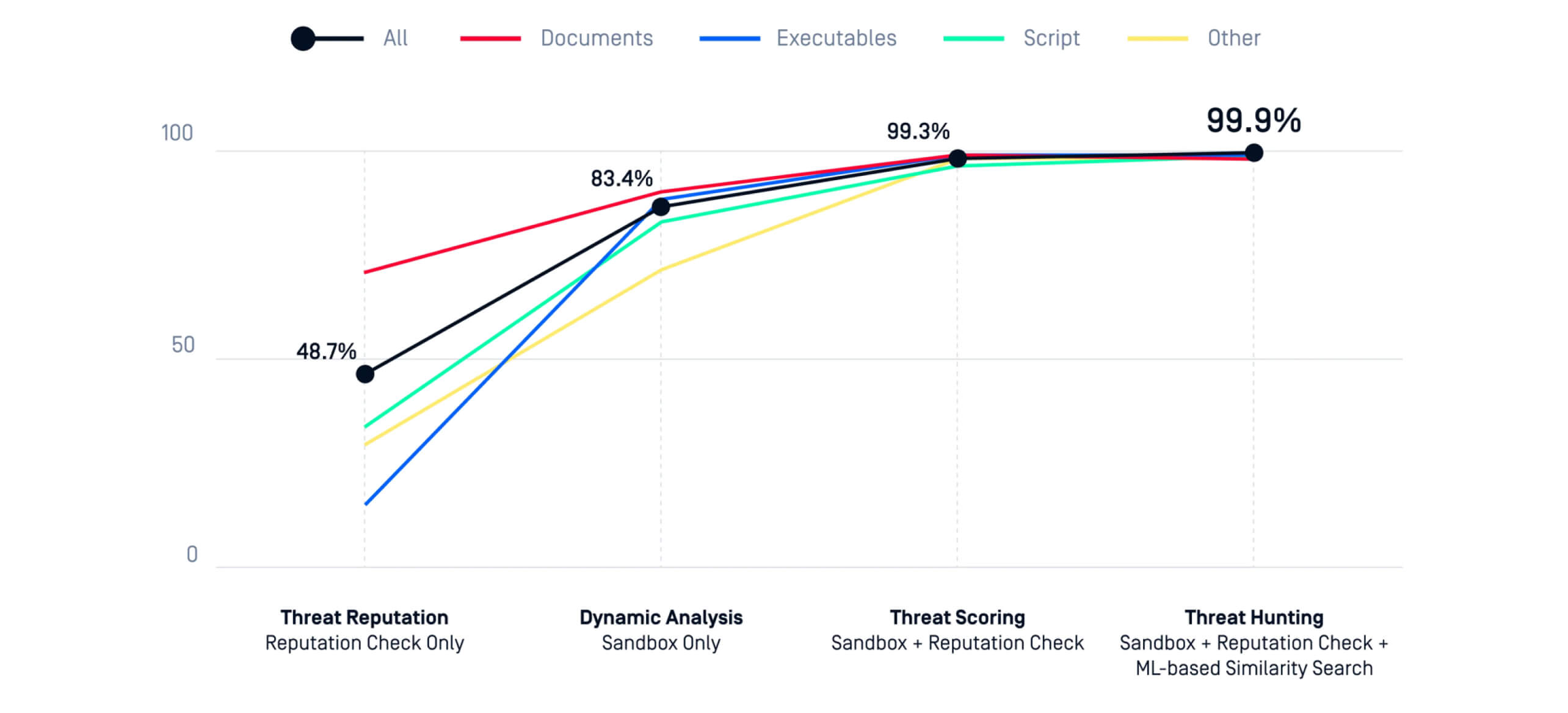

عندما تعمل السمعة، ووضع الحماية السلوكي، والبحث عن التشابه في تعلّم الآلة معًا، تحقق المؤسسات دقة اكتشاف تصل إلى 99.9%، وتجمع بين الدقة والتوقيت المطلوب للتغلب على معلومات نظام التشغيل بساعات.

Filescan.io: الإنذار المبكر المدعوم من المجتمع للجميع

Filescan.io يعرض نفس صندوق الحماية على مستوى المؤسسات للجمهور - بحيث يمكن للمدافعين في كل مكان إرسال الملفات المشبوهة ورؤية الحقيقة السلوكية العميقة في ثوانٍ. باستخدام حساب مجاني، يمكنك

- تحميل الملفات وتفجيرها لإجراء تحليل سلوكي كامل.

- فحص الحمولات التي تم فك تشفيرها واستكمال نشاط الشبكة؛ ومراجعة تعيينات MITRE ATT&CK للفرز السريع.

- ساهم واستفد من الرسم البياني المتنامي الذي يضم أكثر من 74 مليون مركز عمليات دولي - ممايعزز الثقة في تهديد Intelligence العالمية الخاصة OPSWAT.

كل عملية مسح عامة أو خاصة تقوي الإشارة الجماعية - وتمنحك رؤية مبكرة لما ينتشر الآن، وليس ما نُشر بالأمس.

من الفحص المجاني إلى التغطية الكاملة: الدمج مرة واحدة، والتقاط التهديدات في كل مكان

يمكن للمؤسسات تضمين MetaDefender Sandbox في مسارات حركة المرور المباشرة حيث تدخل الملفات الخطرة:

- ICAP على وكلاء الويب وبوابات DLP

- MetaDefender Core لبرامج مكافحة الفيروسات المنسقة وخطوط أنابيب الحماية

- عمليات سير عمل Managed File Transfer (MFT) للحجر الصحي والتحليل عند الدخول

- بوابات البريد الإلكتروني لتفجير المرفقات والتنزيلات المرتبطة قبل التسليم

- عمليات النشر المتصلة بالهواء للبيئات السرية أو المنظمة التي لا يمكنها الاعتماد على الاتصال السحابي

ما الذي يتغير في اليوم الأول:

- يتم تفجير المعلومات المجهولة تلقائيًا وإثراؤها بـ ATT&CK، و C2s، وتغييرات نظام السجل/الملفات، والتكوينات التي تم فك تشفيرها.

- يقوم البحث عن التشابه بتجميع عينات جديدة مع عائلات/حملات معروفة حتى عندما تكون التجزئة والسلاسل جديدة.

- يتحول فرز مركز العمليات الخاصة من "هل هذا سيء؟" إلى "ما مدى سوء الوضع، وما مدى ارتباطه بالموضوع، ومن هو المصاب أيضًا؟

النتيجة الميدانية: قام أحد عملاء قطاع الطاقة بدمج MetaDefender Sandbox في عمليات نقل الملفات وحقق انخفاضًا بنسبة 62% في تحقيقات مركز العمليات الأمنية اليدوية، مع حظر الهجمات المستهدفة التي لم يكن قد تم تصنيفها بعد من قبل OSINT.

القيمة المستندة إلى الدور: ما يحصل عليه كل فريق في اليوم الأول

لمحللي مراكز العمليات الأمنية الخاصة والمستجيبين للحوادث

- فرز أسرع: تقلل الأحكام السلوكية المخصبة والسلوكية مع تكتيكات ATT&CK من التخمين.

- استخراج IOC: السحب التلقائي للنطاقات نظام منع التطفل والشهادات والموتكسات والملفات المسقطة.

- تصورات واضحة: تُظهر الرسوم البيانية للتنفيذ ما حدث ومتى، وهي مثالية لعمليات التسليم.

للباحثين في البرمجيات الخبيثة ومهندسي TI

- التفريغ وفك التجميع: الوصول إلى كود حقيقي (وليس مجرد أغلفة) للحصول على إسناد عائلي واثق.

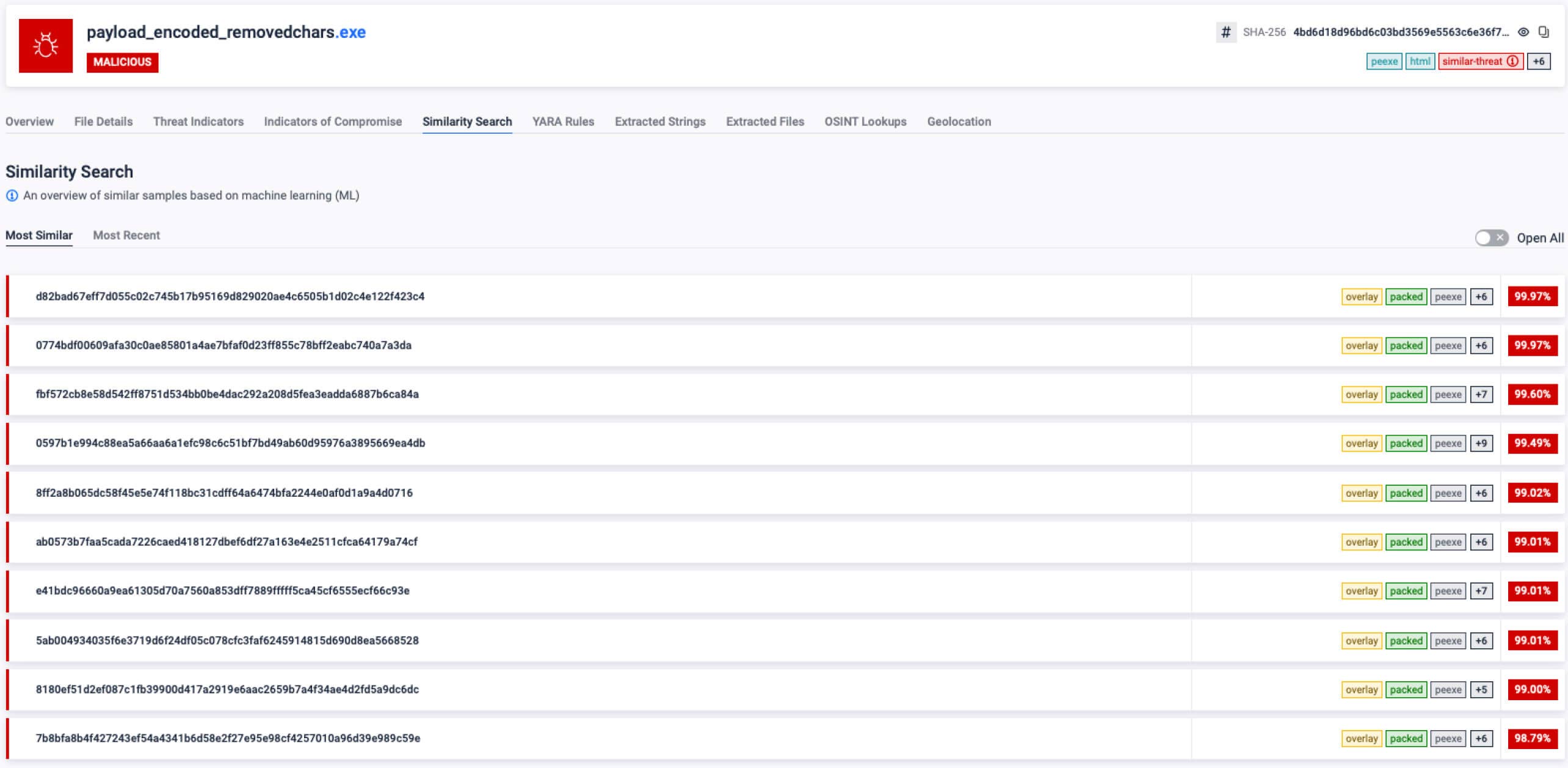

- البحث عن التشابه: تجميع العينات الجديدة مع الحملات التاريخية حسب الرمز والسلوك، وليس فقط التجزئة.

- صيد إعادة استخدام البنية التحتية: الانتقال من عينة واحدة إلى مجموعة أدوات الممثل الأوسع نطاقاً.

لرؤساء أمن المعلومات ومديري أمن المؤسسات

- فعالية تم التحقق من فعاليتها: ينتج عن السلوك + السمعة + تعلّم الآلة دقة بنسبة 99.97% ونتائج أسبق من نتائج تحليل السلوكيات.

- جاهز للتدقيق: تقارير غنية بالأدلة تدعم كل قرار بالأدلة والتعيينات.

- التوسع والمرونة: سحابة أو الهواء، API تتكامل مع عناصر التحكم الحالية.

لفرق تكنولوجيا المعلومات والبنية التحتية

- نشر بسيط عبر تدفقات ICAP MFT والبريد الإلكتروني والتخزين.

- أتمتة السياسة: الحجر الصحي بناءً على درجة الخطورة؛ والإفراج بناءً على حكم نظيف.

- ضمانات تشغيلية: تسجيل شامل وأدوات إدارية للتحكم في التغيير.

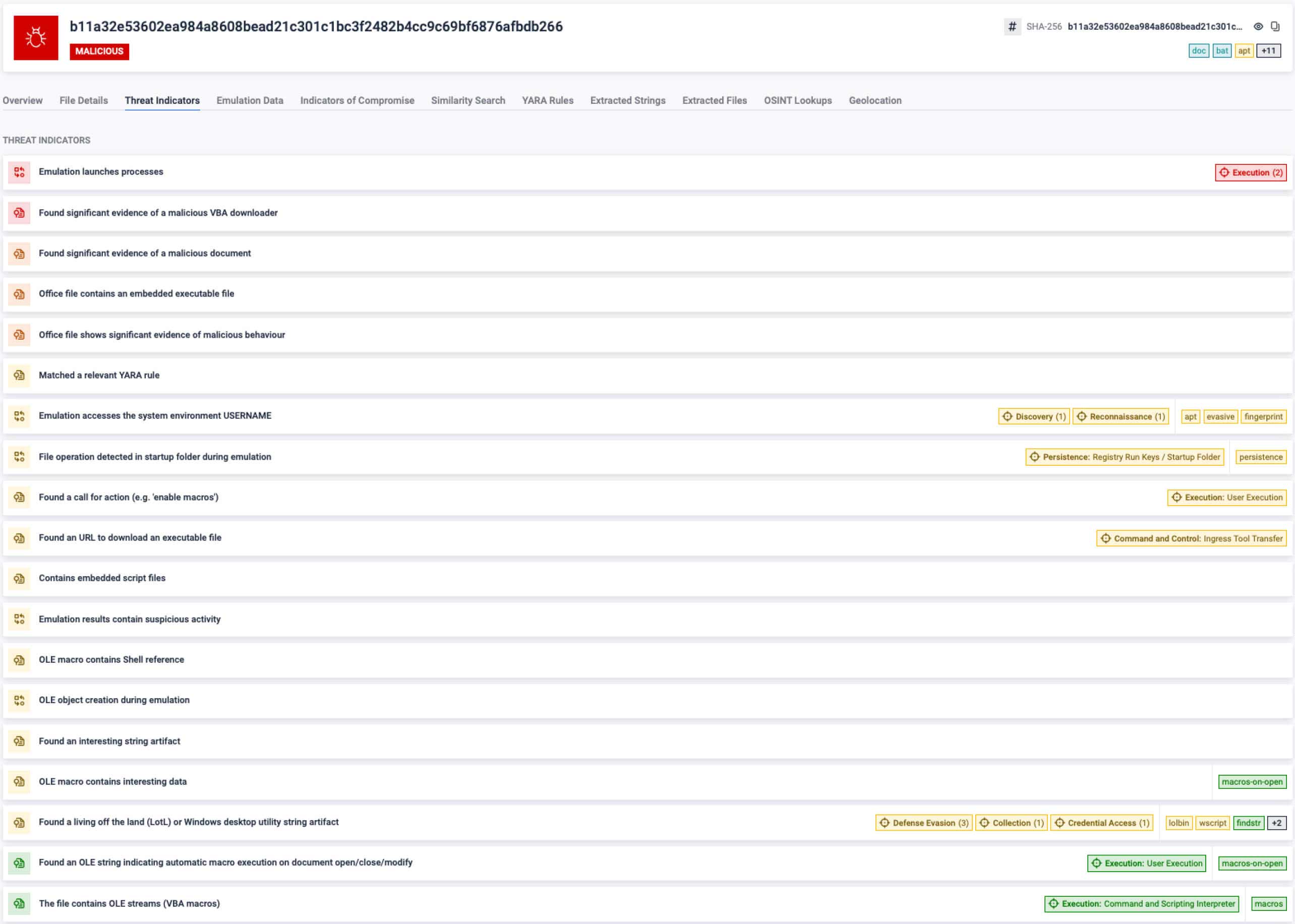

أدلة واقعية: الانتصارات المبكرة القابلة للتفسير والمهمة

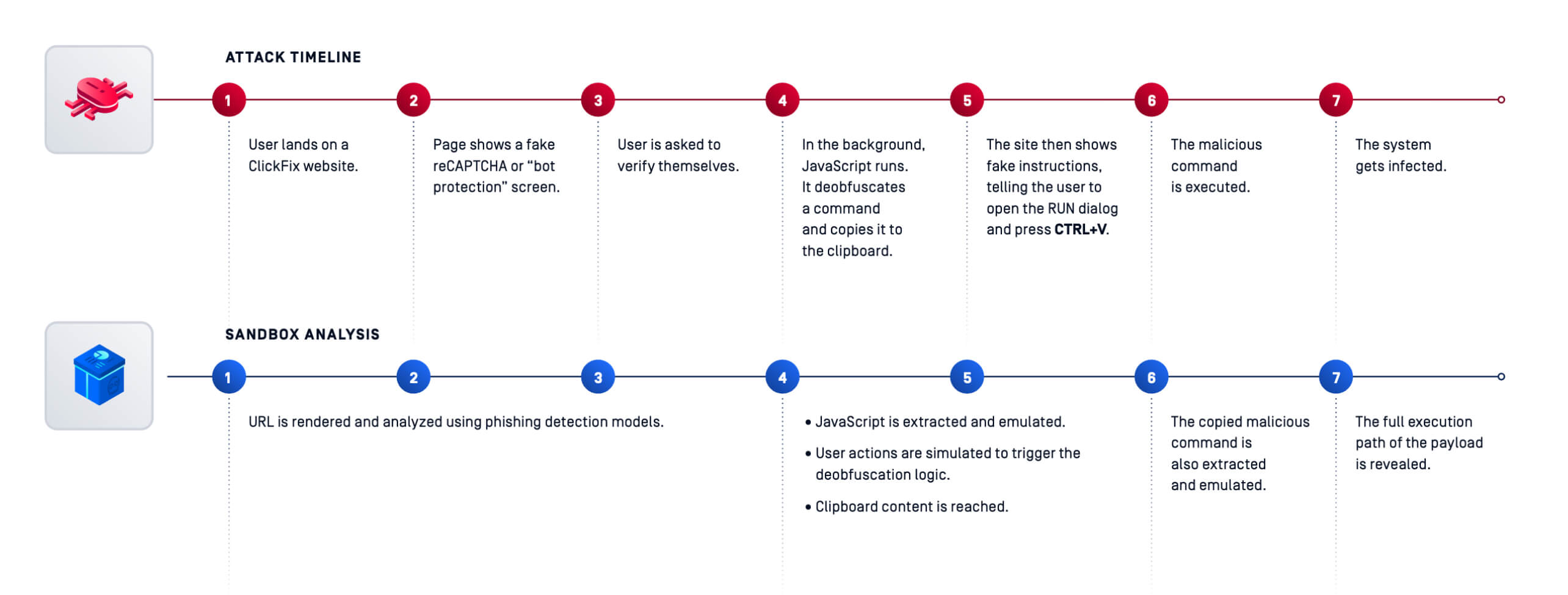

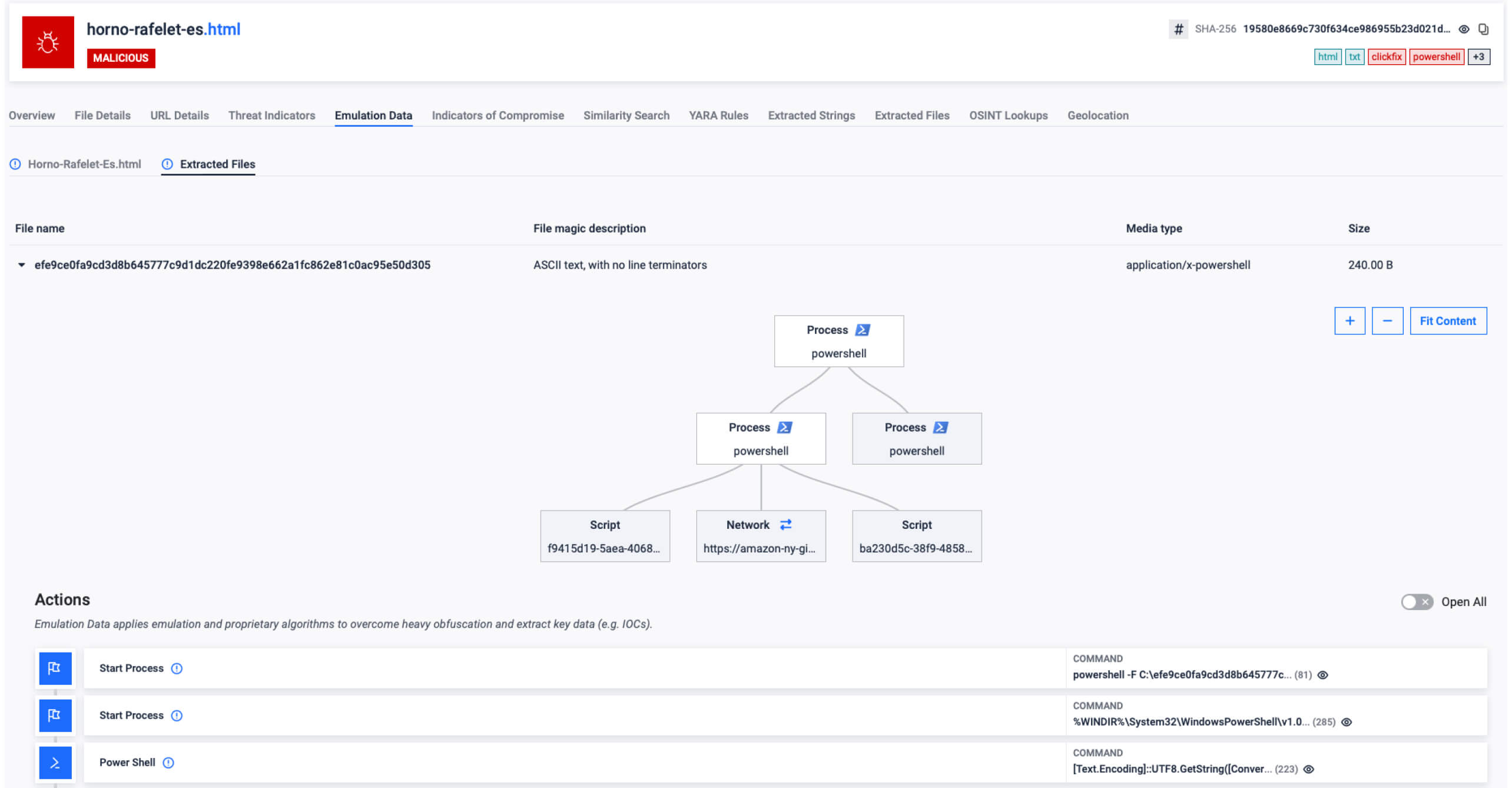

- ClickFix، أول تفجير علني: كشف موقع Filescan.io بسرعة عن تقنية اختطاف الحافظة ClickFix وصنّفها - موثقًا السلوك الشامل الذي استخدمه المهاجمون لخداع المستخدمين لتنفيذ محتوى خبيث في الحافظة. وقد ساعدت هذه الرؤية المدافعين على ضبط عمليات الكشف ورفع مستوى توعية المستخدمين.

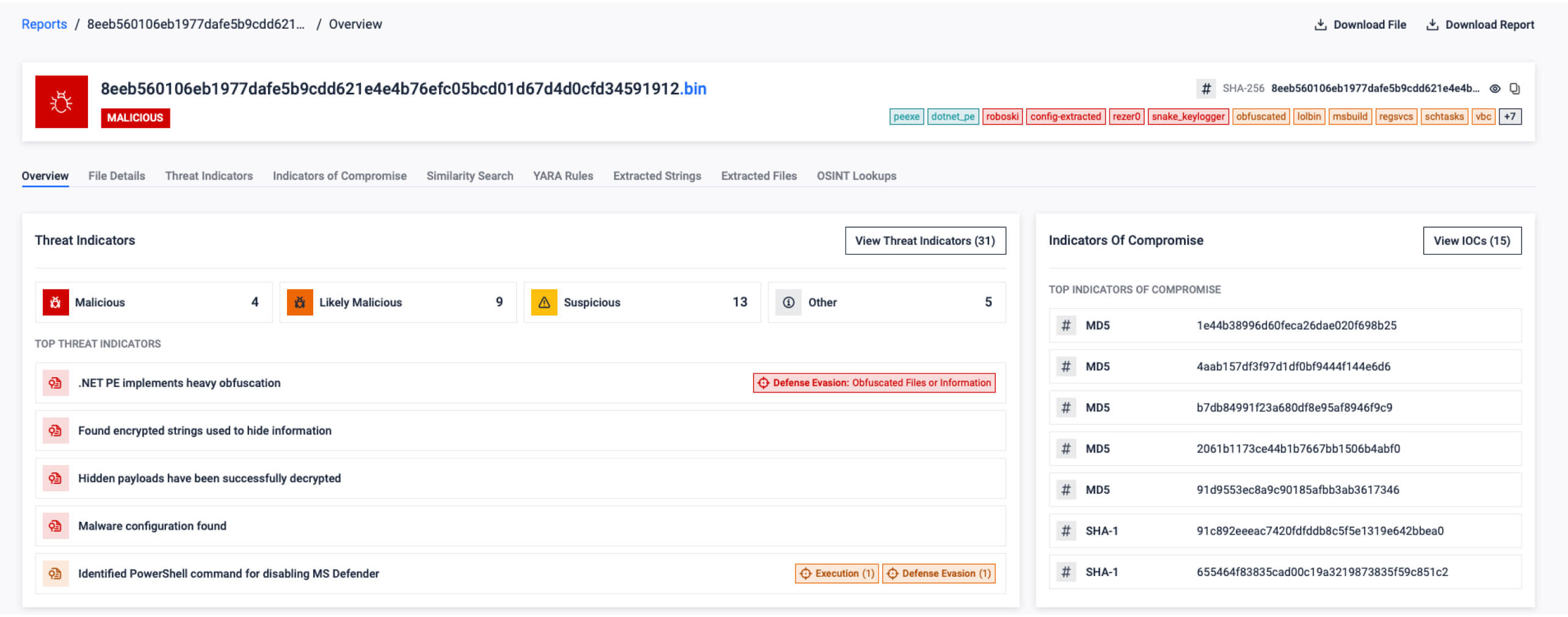

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- إعادة تصنيف المجهولين: أعاد صندوق الرمل تصنيف حوالي 7.3% من العينات "غير المعروفة" في نظام OSINT على أنها خبيثة، مع وجود أدلة سلوكية عالية الثقة قبل 24 ساعة تقريبًا من ظهور نتائج YARA العامة - الوقت الذي يمكنك فيه قضاء وقت في الحظر وليس الانتظار.

المخطط التشغيلي: كيفية تدارك التأخر في نظام OSINT في بيئتك

أنت لا تحتاج إلى عملية تمزيق واستبدال للحصول على إنذار مبكر. ابدأ بهذه الخطة المرحلية:

1. التفجير افتراضيًا

قم بتوجيه جميع أنواع الملفات الواردة (خاصةً الأرشيفات والبرامج النصية وتنسيقات Office) من خلال MetaDefender Sandbox في نقاط الاختناق على الويب والبريد الإلكتروني و MFT . وسم النتائج بنتائج المخاطر وتكتيكات ATT&CK.

2. أتمتة التصرف

استخدام أحكام صندوق الرمل ودرجات التشابه لأتمتة قرارات العزل/الإفراج. إعادة توجيه السلوكيات عالية الخطورة (مثل سرقة بيانات الاعتماد والحقن وإساءة استخدام LOLBIN) إلى SOAR من أجل كتب قواعد التشغيل الخاصة بالاحتواء.

3. تجميع الت جزئات الجديدة

عندما تكون التجزئات جديدة، فإن البحث عن التشابه يربطها بالعائلات/الحملات حسب السلوك. يتيح ذلك إثراءً أسرع ويقلل من التنبيهات "اليتيمة".

4. التعقب من السلوكيات

بناء عمليات تعقب حول السلوكيات (على سبيل المثال، حقن أوامر الحافظة على غرار ClickFix؛ والعمليات الفرعية المشبوهة من Office؛ والاستخدام الغريب API للشهادات) وإثراءها باستخدام عمليات IOCs في صندوق الرمل عبر سجلات EDR وDNS.

5. قياس الدلتا المهمة

تتبع متوسط الوقت اللازم للكشف (MTTD) للتهديدات غير المعروفة، وقياس وقت "المشاهدة الأولى للحظر"، وقياس الوقت الذي يستغرقه "أول ظهور للتهديدات"، وتحديد ساعات الفرز اليدوي التي تم توفيرها، ومراقبة اتفاقيات مستوى خدمة الاحتواء (SLAs) على التهديدات المؤكدة في صندوق الرمل. توقع انخفاضاً تدريجياً في عبء عمل المحللين، كما هو موضح في مثال قطاع الطاقة.

لماذا ينجح هذا الأمر (ويستمر في العمل)

يتطور المهاجمون، لكن الأساسيات السلوكية لا تتطور. فحتى مع تحور السلاسل والحزم والمشفرات، لا تزال الحمولات بحاجة إلى ذلك:

- لمس بيانات الاعتماد أو الأسرار أو الرموز المميزة

- الاستمرار عبر عمليات إعادة التشغيل

- التحدث إلى البنية التحتية

- التلاعب في نظام التشغيل بطرق خفية

من خلال التقاط ما يجب أن تفعله البرمجيات الخبيثة بدلاً من التوقيع الذي تتطابق معه، فإنك تحافظ على رؤية دائمة - تتضاعف من خلال البحث عن التشابه الذي يعمم عبر التطورات "ذات المفعول الواحد، والأداة الجديدة". أضف القياس عن بُعد المجتمعي من Filescan.io، وستستفيد مؤسستك من الإنذار المبكر المشترك دون التضحية بالتحكم المحلي أو الخصوصية.

ما ستراه في الممارسة العملية

- طوابير أنظف: عدد أقل من "المجهولين"؛ تنبيهات أكثر دقة مدعومة بالأدلة.

- تقارير حوادث أسرع: تقلل السلاسل المرئية، وتعيينات ATT&CK، والتكوينات التي تم فك تشفيرها من ساعات إلى دقائق.

- نتائج منضدية أفضل: كتب اللعب القابلة للتنفيذ المرتبطة بسلوكيات محددة (على سبيل المثال، قائمة الحظر استنادًا إلى C2s في صندوق الرمل، واحتواء EDR على أنماط LOLBIN).

- الوضوح التنفيذي: تُترجم الأعمال الفنية الجاهزة للتدقيق ومقاييس الدقة مباشرةً إلى مؤشرات الأداء الرئيسية لوضع المخاطر.

دعوة إلى العمل: ابحث مبكراً. تصرّف بشكل أسرع.

- جرّب فحصًا مجانيًا على Filescan.io وشاهد مدى سرعة ظهور السلوك العميق والحمولات المفكوكة الشفرة وعمليات التشغيل الدولية.

- اطلب نسخة تجريبية مؤسسية من MetaDefender Sandbox لدمج التحليل في نقاط اختناق MFT الإلكتروني/مكافحة تمويل الإرهاب وقياس التأثير على MTTD وحمل الفرز.

إذا كان هذا هو مستوى الرؤية التي نقدمها مجانًا، فتخيل مدى الارتقاء الذي سيحدث عندما يتم دمجها بالكامل في خط أنابيبك.

الأسئلة الشائعة (FAQs)

من أين يأتي البحث في هذه المدونة؟

من عمليات القياس عن بُعد للتهديدات الداخلية لـ OPSWATوتحليلات صندوق الرمل التي ظهرت من خلال موقع Filescan.io، إلى جانب النتائج التي تم تجميعها لعمل مشهد التهديدات المستخدم في هذا المنشور. تأتي الإحصائيات المحددة (على سبيل المثال، التأخر في تحليلات OSINT، وإعادة التصنيف بنسبة 7.3٪، وأكثر من 74 مليون عملية استخباراتية دولية ودقة 99.97٪) من بيانات برنامجنا والتحقق الهندسي.

كيف يختلف "البحث عن التشابه" عن التوقيعات؟

تتطابق التواقيع مع السمات المعروفة تمامًا؛ ويربط البحث عن التشابه بين الرموز والسلوكيات عبر العينات ذات الصلة، مما يكشف عن روابط العائلة حتى عندما تتغير التجزئات أو الحزم أو طبقات التشفير.

هل يمكنني تشغيل هذا في شبكة موصولة بالهواء؟

نعم. يدعم MetaDefender Sandbox عمليات النشر غير المتصلة بالكامل للبيئات الحساسة أو الخاضعة للتنظيم مع الحفاظ على التحليلات والتقارير القوية.

ما هي أفضل نقطة تكامل أولى؟

توفر مرفقات البريد الإلكتروني وإدخال MFT قيمة فورية: حجم كبير، ومخاطر عالية، وأتمتة مباشرة للسياسة استناداً إلى أحكام صندوق الحماية ودرجات المخاطر.