عند التفكير في كيفية نقل البيانات إلى شبكة آمنة أو منها ، كانت الاحتياجات التشغيلية والأمنية للأعمال التجارية هي محور تركيزها الأساسي تقليديا. بالنسبة للكثيرين ، هذا يعني تجنب الآثار السلبية على كفاءة الفرق أو الوظائف في البيئة أثناء مسح الجهاز أو الملفات ببساطة قبل إحضارها إلى منطقة محمية.

لفترة من الوقت ، كانت هذه أفضل ممارسة ، مما سمح للعمليات بالاستمرار حسب الحاجة مع القيام بالحد الأدنى من منظور أمني. ومع ذلك ، فقد تطورت تهديدات الأمن السيبراني ، وهي تشكل تهديدا هائلا للعمليات. لمكافحة هذه التهديدات الجديدة ، يجب أن تتطور طريقة تعاملنا مع تخطيط الأمن السيبراني أيضا.

يتمثل النهج الأكثر شمولا للوسائط القابلة للإزالة وأمان الملفات في النظر في احتياجات الأعمال وكيفية استخدام هذه الأجهزة. من هناك ، يمكنك إنشاء عمليات لا تتجنب التأثيرات السلبية فحسب ، بل تعمل أيضا على تحسين كفاءة الأمان. باستخدام أنظمة الأمن السيبراني المناسبة ، يمكنك ضمان كل من الأمان والإنتاجية.

أنظمة الأمن السيبراني للنمو على المدى الطويل

أول شيء يجب مراعاته عند إنشاء خطة الأمن السيبراني الخاصة بك هو النظر في كيفية دعم الخطة لنمو الأعمال.

على سبيل المثال ، بدلا من مجرد فحص الأجهزة والملفات كما هو مذكور أعلاه ، يجب على الشركات فرض سياسات الجهاز تقنيا ، مما يترك للمشغلين راحة البال بأن جميع زوار الموقع يتبعون القواعد المصممة لتقليل وقت التوقف غير المخطط له.

فيما يلي بعض الإجراءات الأمنية التي يمكنك اتخاذها:

- استخدم وكيلا أو عميلا يمكنه فرض نهج الفحص الخاص بك تقنيا

- تحديد نقاط الضعف المحتملة في التصحيحات والتحديثات

- فرض السياسات استنادا إلى بلد منشأ هذه الملفات

- منع فقدان البيانات السرية

للمضي قدما ، بدلا من فحص الأجهزة القابلة للإزالة غير الموثوق بها بشكل متكرر ، يمكن للشركات أيضا منع تثبيت تلك الأجهزة غير الموثوق بها USB داخل مساحتنا الآمنة. الاحتمالات لا حدود لها ، لذلك من المهم عدم التعلق بالتصاميم التقليدية. استكشف الخيارات المتاحة واختر الخيار الذي يناسب احتياجات عملك وأمانك. من خلال التخطيط والتصميم المناسبين ، يمكن أن تصبح برامج الأمن السيبراني القوية عامل تمكين للأعمال بدلا من كونها حاجزا على الطريق.

كيفية إنشاء نظام الأمن السيبراني لجميع احتياجاتك

للتأكد من أن أنظمة وعمليات الأمان الخاصة بك تناسب احتياجات عملك ، ما عليك سوى اتباع قائمة التحقق أدناه:

- ما أنواع الوسائط التي تستخدمها مؤسستك؟

- من يستخدم هذه الوسائط؟ أو من يجب أن يستخدم هذه الوسائط؟

- هل تفرض مؤسستك عمليات الفحص؟ إذا كان الأمر كذلك ، فهل يمكنك تحميل عميل على محطات العمل المحمية؟ إذا لم يكن الأمر كذلك ، فهل هناك تقنيات أخرى لفرض عمليات الفحص؟

- هل تريد مؤسستك السماح لوسائل الإعلام الخارجية بالدخول إلى منشأتنا؟ هل يسمح بنقل الملفات من تلك الوسائط إلى المنطقة الآمنة بعد الفحص؟ إذا كنت لا تريد السماح بالوسائط الخارجية ، فكيف ستدير الاستثناءات؟

- كم عدد محركات مكافحة البرامج الضارة التي يجب أن تستخدمها مؤسستك؟

- هل يجب على مؤسستك استخدام DLP في برنامجك؟

- هل تمتلك مؤسستك الوسائل اللازمة لإزالة البرامج الضارة من الملفات التي تستفيد من CDR؟

- هل تهتم مؤسستك بسياسة بلد المنشأ للملفات الواردة؟

بعد تقييم سياساتك الحالية ، تعرف على مدى دعمها لاحتياجات عملك. إذا لم تعد تخدم غرضها ، أو إذا تغير غرضها ، ففكر في عمليات جديدة من شأنها حماية عملك بشكل فعال.

للعثور على عمليات جديدة لمؤسستك، ابدأ بإدراج الأولويات/الاحتياجات التجارية الأكثر أهمية. ثم استكشف حلول تلبي تلك الاحتياجات بفعالية، وقم بوضع سياسات حولها. شارك هذه السياسة مع الأطراف المعنية الرئيسية للمساعدة في تأمين وتسهيل اعتماد التغييرات في السياسة. تعد الإدارة السليمة للتغيير أمرًا ضروريًا لوضع سياسة إلكترونية ناجحة، حيث تساعد في منع أي رد فعل سلبي بعد تطبيق السياسات.

بمجرد الانتهاء من جميع الخطوات ، ستتمكن من الحصول على سياسة رسمية للأمن السيبراني تلبي احتياجاتك ، وسيعمل عملك بكفاءة أكبر لأنك لن تقاطع سير العمل / العمليات للتحقق من الانتهاكات الأمنية.

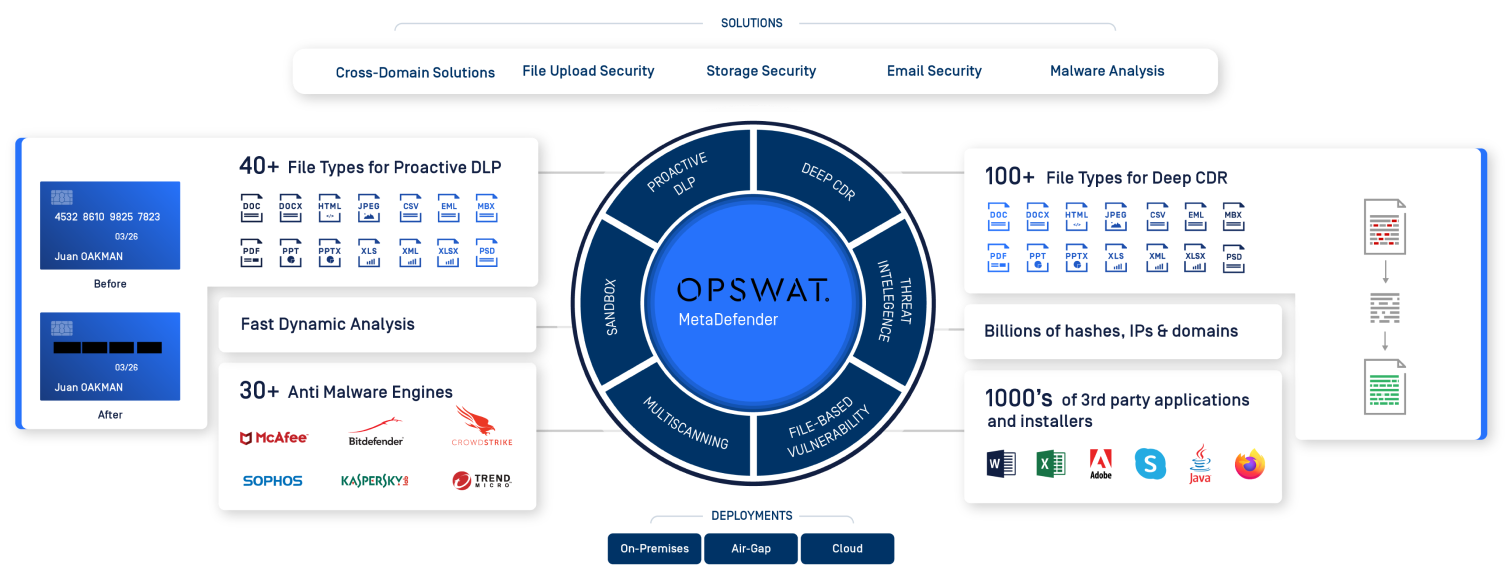

مجموعة حلول OPSWAT حلول خطيط فعال للأمن السيبراني

قادة الصناعة لدينا في OPSWAT هم الشركاء الموثوق بهم الذين تحتاجهم لتنفيذ نظام فعال للأمن السيبراني مصمم خصيصا لاحتياجات مؤسستك. تشمل منتجاتنا الأساسية MetaDefender Core، وهو حل متقدم لمنع التهديدات يمكنك من دمج آليات الكشف عن البرامج الضارة والوقاية منها بكفاءة في جهازك الحالي IT وأنظمة OT. MetaDefender Core سهل التنفيذ ، ولن يؤثر سلبا على سير العمل العام لمؤسستك ، مما يجعله الخيار الصحيح للمساحات الإلكترونية الحديثة.

إذا كنت بحاجة إلى مساعدة في تخطيط حلول الأمن السيبراني حلول فاتصل بقادة الصناعة لدينا للحصول على مزيد من المعلومات.