تُعد تقنيات أنظمة الأتمتة Industrial والتحكم (IACS أو ICS) ضرورية للبنية التحتية الحيوية وبيئات التكنولوجيا التشغيلية (OT). تتكون هذه الأنظمة من مكونات متعددة تتواصل مع بعضها البعض عبر بروتوكولات الشبكة، مما يجعلها عرضة للهجمات الإلكترونية. وحتى المناطق المعزولة بالهواء داخل أنظمة IACS تظل عرضة لهجمات البرمجيات الخبيثة عبر الوسائط الطرفية والقابلة للإزالة.

تُعد سلسلة معايير الأمن السيبراني ISA/IEC 62443 من معايير ISA/IEC 62443 إطارًا مشتركًا للمشغلين ومُدمجي الأنظمة ومصنعي مكونات نظم المراقبة المتكاملة للمعلومات والاتصالات وشبكات التقنيات التشغيلية. وتتضمن المعايير مجموعات من المتطلبات والتعليمات والضوابط وأفضل الممارسات لتأمين عمليات التشغيل والتطوير والصيانة وتصنيع مكونات أنظمة التحكم المتكاملة في أنظمة التحكم المتكاملة في الأجهزة IACS.

تاريخ ISA/IEC 62443 وتطوره

تم تطوير معايير ISA/IEC 62443 في عام 2002 من قبل الجمعية الدولية للأتمتة (ISA) باسم ISA 99، بهدف وضع معايير لتأمين أنظمة وعمليات البنية التحتية الحيوية في الولايات المتحدة ضد الهجمات الإلكترونية. وفي نهاية المطاف، تم تقديمها إلى اللجنة الكهروتقنية الدولية (IEC) للاعتراف بها عالميًا لتصبح سلسلة معايير ISA/IEC 62443.

في نوفمبر 2021، تم تعيين المعيار ISA/IEC 62443 من قبل اللجنة الكهروتقنية الدولية كمعيار أفقي، مما يجعله معيارًا معترفًا به على نطاق واسع للأمن السيبراني في جميع الصناعات التي تستخدم نظم إدارة المعلومات والاتصالات الدولية أو تحتفظ بها أو تطورها. في الوقت الحالي، تحتوي سلسلة ISA/IEC 62443 على محتوى واسع النطاق، يغطي أكثر من 800 صفحة.

لمن هو ISA/IEC 62443؟

تم تحديد ثلاثة أدوار رئيسية رئيسية في سياق المعيار الدولي للمعايير الدولية للمحاسبة/المعيار الدولي للمعايير 62443، بهدف تحديد أصحاب المصلحة الذين يمكنهم الاستفادة منها:

- مالكو الأصول: المنظمات التي تمتلك وتشغل نظام إدارة الأصول الدولية.

- مُدمجو الأنظمة: المؤسسات أو الاستشاريون الذين يقدمون الخدمات تكامل الأنظمة أو الصيانة أو غيرها من الخدمات المتعلقة بنظام IACS.

- الشركات المصنعة للمنتجات: المؤسسات التي تقدم منتجات لتلبية متطلبات الأمان أو توفر مكونات المنتج أو دعم دورة حياة المنتج.

مكونات ISA/ IEC62443

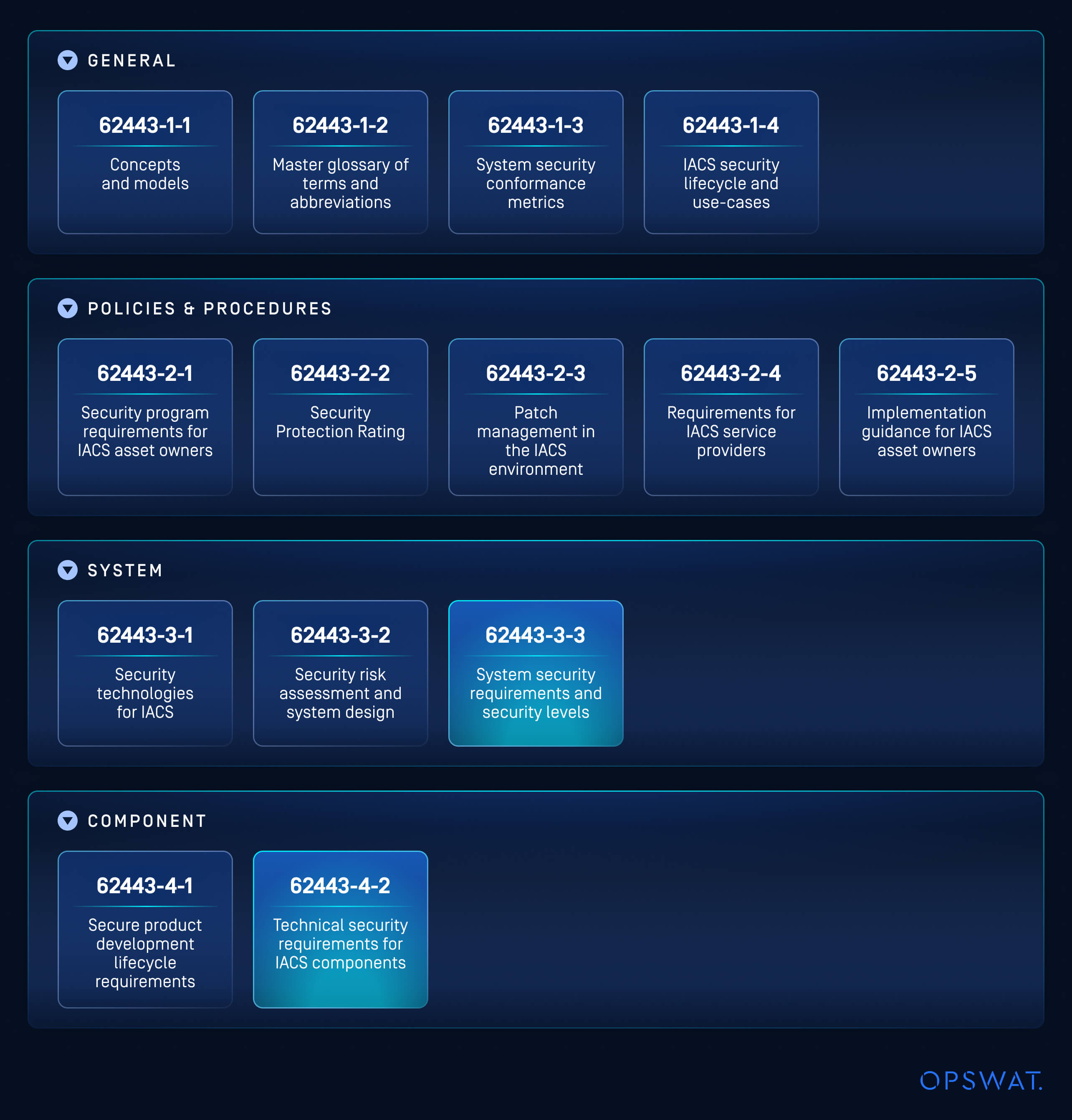

تنقسم سلسلة ISA/IEC 62443 إلى أربعة أجزاء رئيسية: عام، والسياسات والإجراءات، والنظام، والمكونات. يستهدف كل جزء دور رئيسي مختلف ويحتوي على تعليمات وإرشادات تغطي جانبًا أو مرحلة معينة من أمن نظم الرقابة الصناعية.

الأجزاء الأربعة من سلسلة ISA/ IEC62443

عام 62443-1 عام 62443-1

يتضمن الجزء الأول لمحة عامة ويقدم المفاهيم الأساسية والمتطلبات والمصطلحات والمبادئ التوجيهية لتصميم وتنفيذ الأمن السيبراني في نظام الأمن السيبراني الدولي.

ويبدأ بالقسم 62443-1-1-1، الذي يحدد المصطلحات الأساسية والمفاهيم والنماذج المرجعية المستخدمة في جميع أنحاء السلسلة القياسية. ثم، 62443-1-2 مع مسرد للمصطلحات والمختصرات المستخدمة في السلسلة، و62443-1-3 لمناقشة مقاييس الأمن لتقييم وقياس أمن الأنظمة. وأخيرًا، 62443-1-4 يقدم 62443-1-4 المبادئ التوجيهية التي يجب اتباعها لمعالجة الأمن السيبراني في جميع أنحاء الأنظمة بأكملها.

السياسات والإجراءات 62443-2

مع التركيز على الحوكمة وإدارة المخاطر، يقدم الجزء الثاني إرشادات حول إنشاء برامج الأمن السيبراني والحفاظ عليها وإدارتها.

ويصف القسم 62443-2-1 عملية إنشاء وتنفيذ وصيانة نظام إدارة الأمن السيبراني لنظام التحكم في أمن المعلومات والاتصالات والمعلومات، بينما يقدم القسم 62443-2-2-1 إرشادات تنفيذ مفصلة للمؤسسات لاتباعها عند إعداد برامج أمن نظام التحكم في أمن المعلومات والاتصالات والمعلومات، ثم يقدم القسم 62443-2-2-2-3 أفضل الممارسات لإدارة تصحيحات البرامج والبرامج الثابتة للحفاظ على أمن النظام. بعد ذلك، يوفر القسم 62443-2-3 أفضل الممارسات لإدارة تصحيحات البرامج والبرامج الثابتة للحفاظ على أمن النظام، وأخيرًا، يسرد القسم 62443-2-4 متطلبات الأمن السيبراني وأفضل الممارسات لمقدمي الخدمات العاملين في البيئات الصناعية.

النظام 62443-3

يقدم هذا الجزء إرشادات حول تصميم النظم الآمنة وتنفيذها ويتناول متطلبات الأمن السيبراني لنظام التحكم الآلي في نظم الرقابة الداخلية. ويغطي تقييم المخاطر ومتطلبات واستراتيجيات أمن النظام ومستويات أمن النظام.

يستعرض القسم 62443-3-1 تقنيات الأمن الحالية والناشئة ذات الصلة بنظام التحكم الآلي في نظم المعلومات والاتصالات. بعد ذلك، يقدم القسم 62443-3-2 منهجية لتقييم وإدارة مخاطر الأمن السيبراني أثناء تصميم النظام. وأخيراً، يحدد القسم 62443-3-3-3 متطلبات أمن النظام التفصيلية ويصنفها إلى أربعة مستويات أمنية (SL1-SL4).

المكون 62443-4

يصف الجزء الرابع والأخير من السلسلة دورة حياة تطوير المنتج. وهو يركز على أمن المكونات الفردية لنظام التحكم المتكامل في أنظمة التحكم المتكاملة في أنظمة المعلومات والاتصالات مثل SCADA (التحكم الإشرافي والحصول على البيانات) وأجهزة التحكم المنطقي القابلة للبرمجة وأجهزة الاستشعار.

ويتضمن قسمين. ويحدد القسم 62443-4-1 عمليات دورة حياة تطوير المنتج، بما في ذلك تصميم وتطوير وصيانة مكونات نظام التحكم المتكامل في أنظمة الرقابة المتكاملة في أنظمة الرقابة المتكاملة في النظام والقسم 62443-4-2 يحدد متطلبات الأمن التقني والقدرات المطلوبة لمكونات نظام الرقابة المتكاملة في النظام.

المتطلبات الأساسية

تم تحديد المتطلبات الأساسية السبعة (FRs) في الجزء الأول من السلسلة (IEC 62443-1-1). هذه المتطلبات FRs هي حجر الزاوية في المواصفة القياسية الدولية IACS/IEC62443 والتي يستند إليها كل جزء لاحق من السلسلة، بما في ذلك الأجزاء التي تركز على متطلبات الأمان لأنظمة IACS (3-3) والمكونات (4-2).

- التحكم في تحديد الهوية والمصادقة

- استخدام التحكم في الاستخدام

- سلامة النظام

- سرية البيانات

- تدفق البيانات المقيد

- الاستجابة للأحداث في الوقت المناسب

- توافر الموارد

فوائد وتطبيقات ISA/IEC 62443

تم اعتماد هذه المعايير في مختلف الصناعات، بما في ذلك التصنيع والبنية التحتية الحيوية والنفط والغاز والرعاية الصحية ومعالجة مياه الصرف الصحي. تعتمد الطريقة التي يمكن للمؤسسة الاستفادة من سلسلة ISA/IEC 62443 على دور المؤسسة في صناعة معينة، سواءً كانت تقوم بتشغيل أو صيانة أو دمج أو تصنيع مكونات نظام التحكم المتكامل في أنظمة المراقبة المتكاملة في أنظمة المراقبة المتكاملة في أنظمة الطاقة.

لمالكي الأصول

يمكن لمالكي الأصول الذين يضعون بروتوكولات الأمان ويشغلون نظام IACS الرجوع إلى القسم 2 من ISA/IEC 62443 لوضع متطلبات لمتكامل الأنظمة. يمكن أن تساعدهم هذه الإرشادات في تحديد ميزات الأمان التي يحتاجون إليها على وجه التحديد في المنتج.

لخبراء تكامل الأنظمة

نظرًا لأداء الخدمات التكامل والصيانة الخدمات المماثلة المتعلقة بنظم التحكم الصناعية (ICS)، يستخدم مُدمجو الأنظمة بشكل أساسي معايير 62443-3 لتقييم مستوى أمان مالكي الأصول ومعالجة متطلباتهم. كما تُستخدم معايير 62443-3-3 لتقييم أمان المكونات التي تنتجها الشركات المصنعة للمنتجات ولتحديد ما إذا كانت تتضمن الميزات التي يطلبها مالكو الأصول.

لمصنعي المنتجات

تقوم الشركات المصنعة للمنتجات بإنشاء دورة حياة التطوير الأمني (SDL) والحفاظ عليها، وتقديم منتجات تلبي مستوى الأمان المطلوب، وتوفير منتجات المكونات، وتوفير دعم دورة الحياة. الشركات المصنعة للمنتجات هي الشركات التي تنتج مكونات أجهزة وبرمجيات IACS. يمكن لمصنعي المنتجات العثور على معايير 62443-4 كمرجع واضح للقدرات والميزات الأمنية التي يجب تضمينها في منتجاتهم.

أهمية المعيار ISA/IEC 62443-3-3 لحماية البنية التحتية الحرجة

توفر المواصفة القياسية 62443-3-3 متطلبات الأمن التقني ومستويات الأمان الفنية الهامة التي يتم استخدامها كمرجع لمستوى الأمان المطلوب تحقيقه. ويستخدم هذا القسم من قبل شركات تكامل الأنظمة للوفاء بمعايير الأنظمة التي تقوم بتطويرها.

متطلبات الأمان الرئيسية

الدفاع- في العمق

تقنية تتطلب طبقات متعددة من تقنيات الدفاع لمنع أو إبطاء الهجوم الإلكتروني. على سبيل المثال، يمكن أن تشمل طبقة الأمان الفحص المادي، والفحص المتكرر، وتأمين نقل الملفات، واستخدام جدران الحماية.

المناطق والقنوات

وبالاستفادة من نموذج بوردو، المعروف أيضًا باسم البنية المرجعية لمؤسسة بوردو (PERA)، تحدد سلسلة ISA/IEC-62443 المنطقة كوحدة وظيفية أو مادية، بينما القناة هي مجموعة من قنوات الاتصال بين المناطق.

تحليل المخاطر

بالإضافة إلى ممارسات تحليل المخاطر التقليدية، يقدم المعيار ISA/IEC-62443-3-2 مزيدًا من التفاصيل حول منهجيات تقييم المخاطر الأمنية لنظام IACS.

أقل امتيازات

يحدّ مبدأ الامتيازات الأقل من وصول المستخدمين إلى مكونات أو تطبيقات محددة في النظام، مما يمنع الوصول غير الضروري ويقلل من مساحة الهجوم في حالة وقوع هجوم إلكتروني.

الاستفادة من المكونات الآمنة

لا يعد الجزء ISA/IEC-62443-3-3 من المواصفة القياسية الدولية ISA/IEC-62443-3 مجموعة مستقلة من المتطلبات، بل يستفيد أيضًا من الأجزاء الأخرى من السلسلة. وهو يفترض أن برنامج الأمان قد تم تطويره وفقًا لـ IEC 62443-2-1 ويفترض أنه سيتم نشر المكونات الآمنة وفقًا لـ ISA/IEC-62443-4-2 و ISA/IEC-62443-4-1 من أجل ضمان الامتثال.

مستويات الأمان

تهدف مستويات الأمان المحددة إلى قياس قوة وتسليط الضوء على أي عوامل خطر في أنظمة التقنيات التشغيلية ونظم تكنولوجيا المعلومات والاتصالات. وقد تم تحديد أربعة مستويات أمنية في 62443-3-3، تبدأ من المستوى 1 باعتباره المستوى الأدنى وتصل إلى 4 باعتباره المستوى الأقصى.

المستوى الأمني 1

تهدف مستويات الأمان المحددة إلى قياس قوة وتسليط الضوء على أي عوامل خطر في أنظمة التقنيات التشغيلية ونظم تكنولوجيا المعلومات والاتصالات. وقد تم تحديد أربعة مستويات أمنية في 62443-3-3، تبدأ من المستوى 1 باعتباره المستوى الأدنى وتصل إلى 4 باعتباره المستوى الأقصى.

المستوى الأمني 2

للحماية من الهجمات السيبرانية العامة التي لا تتطلب مجموعة مهارات محددة أو موارد مكثفة، مثل القراصنة الأفراد.

المستوى الأمني 3

يغطي الحماية ضد الهجمات المتعمدة باستخدام تقنيات متطورة ومهارات محددة بدافع معتدل.

المستوى الأمني 4

يحمي من الهجمات المتعمدة التي تتطلب مهارات متطورة للغاية خاصة بنظام IACS مع إمكانية الوصول إلى موارد موسعة، مثل الهجمات على الأنظمة شديدة الأهمية من قبل مجموعات القراصنة المنظمة أو الدول المعادية.

وبالاقتران مع 62443-3-3، غالبًا ما يتم أخذ المعايير 62443-4-2 في الاعتبار من قبل شركات تكامل الأنظمة لأنها توفر مزيدًا من الإرشادات حول تأمين كل مكون من مكونات دورة الحياة.

الأجهزة الطرفية والقابلة للإزالة Media حماية

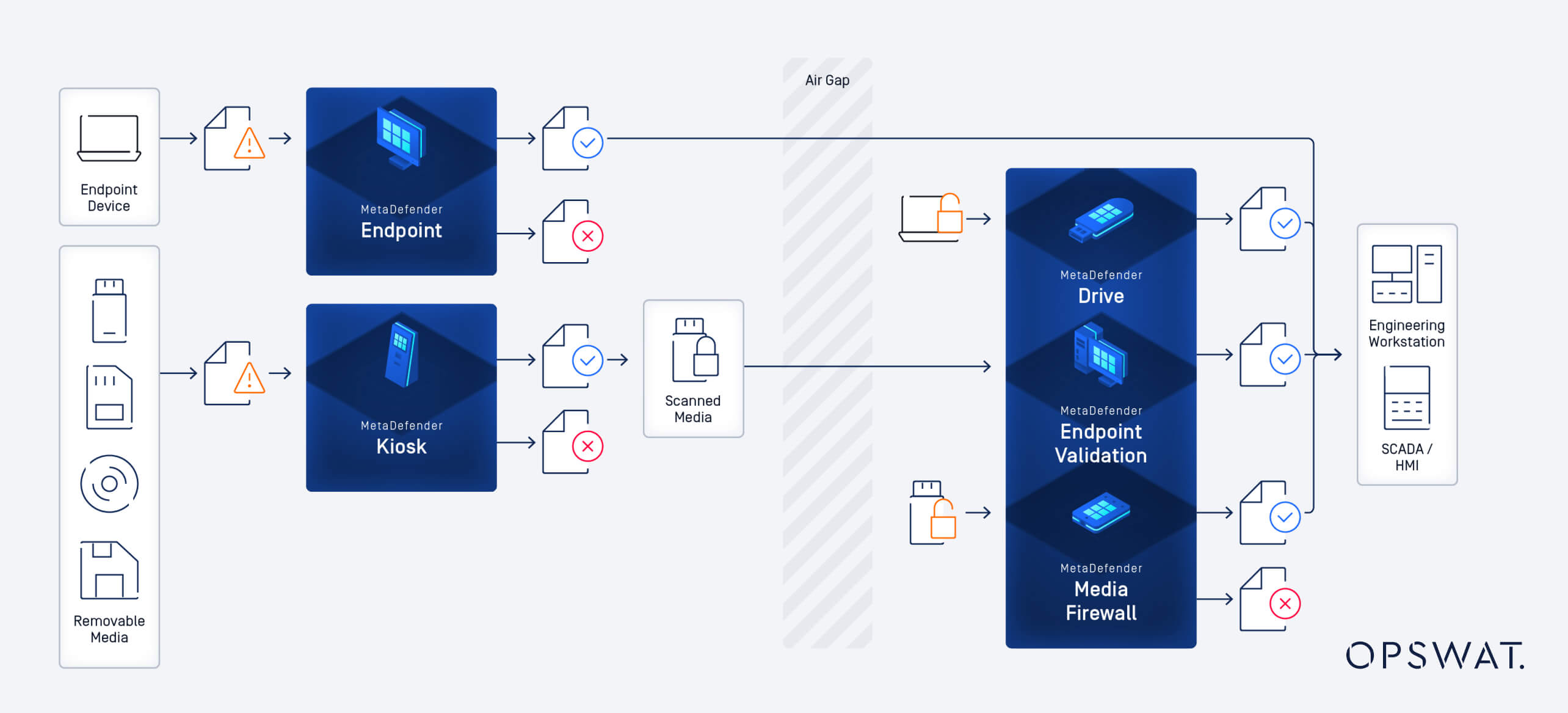

غالبًا ما تُستخدم الوسائط القابلة للإزالة، مثل USB ومحركات الأقراص الصلبة الخارجية كقنوات لنقل البيانات في شبكات IACS وشبكات التقنيات التشغيلية، على الرغم من المخاطر الأمنية الكبيرة التي تشكلها. كانت هناك هجمات إلكترونية بارزة ناجمة عن الوسائط القابلة للإزالة، مثل فيروس Stuxnet الذي استهدف منشأة ناتانز النووية الإيرانية (2010)، وهجوم محطة كودانكولام للطاقة النووية في الهند (2019)، وهجوم Agent.BTZ الذي انتشر عبر شبكات وزارة الدفاع الأمريكية (2008).

يمكن أن يلعب تضمين حماية الوسائط الطرفية والقابلة للإزالة كجزء من استراتيجية الدفاع المتعمق دورًا أساسيًا في التخفيف من حدة مثل هذه الهجمات، وتحقيق الامتثال لمعايير ISA/IEC 62443، مما يقلل من مخاطر اختراق البيانات وتعطل الأنظمة. على سبيل المثال، يمكن لحل مادي، مثل MetaDefender فحص الوسائط القابلة للإزالة باستخدام محركات متعددة لمكافحة البرامج الضارة لضمان سلامتها. يمكن أن تلعب حلول أخرى حلول MetaDefender و MetaDefender Media و MetaDefender و MetaDefender Managed File Transfer MFT)™ دورًا محوريًا في تعزيز مستوى الأمان واستراتيجية الدفاع المتعمق.

استنتاج

تُعتبر معايير ISA/IEC 62443 أكثر معايير الأمن السيبراني شمولاً التي تعالج تحديات الأمن السيبراني في بيئات أنظمة التحكم في الأجهزة الداخلية والخارجية والتقنيات التشغيلية. من خلال سلسلة معايير ISA/IEC 62443، يمكن للمؤسسات التعرف بشكل منهجي على ما هو أكثر قيمة في بيئتها وتحسين الرؤية وتحديد الأصول المعرضة بشدة للهجمات الإلكترونية.

OPSWAT حلول شاملة حلول أمن الأجهزة الطرفية والوسائط القابلة للإزالة لتعزيز الحماية الدفاعية المتعمقة وتقليل سطح الهجوم. لمعرفة سبب ثقة المؤسسات والحكومات والهيئات حول العالم OPSWAT تحدث إلى أحد خبرائنا اليوم لتتعرف على كيفية مساعدتنا في أمن الأجهزة الطرفية والوسائط القابلة للإزالة.